网络安全-Cisco-StealWatch

Stealthwatch介绍

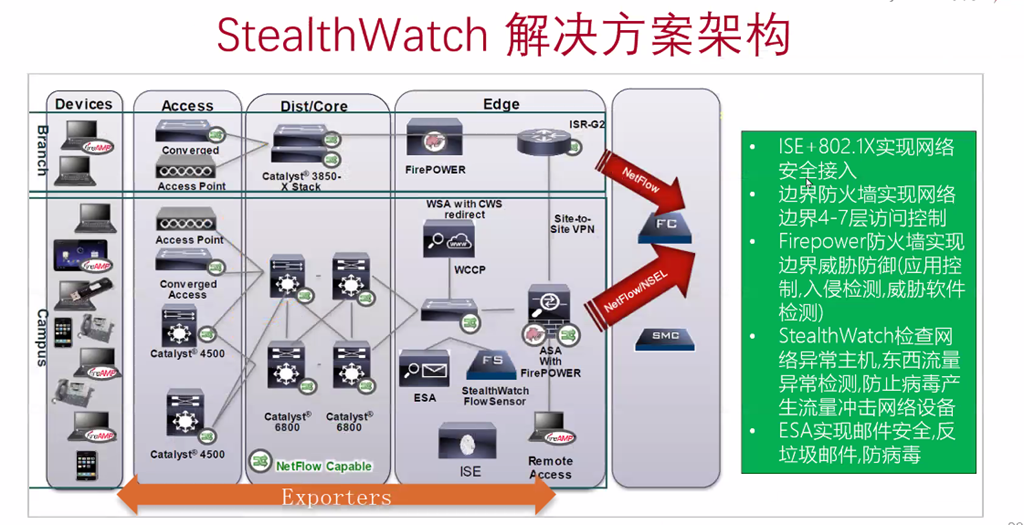

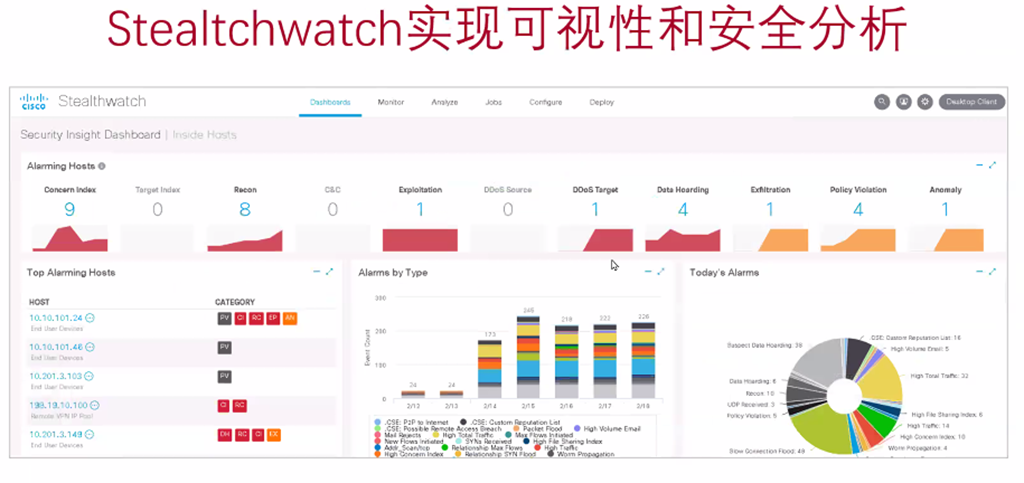

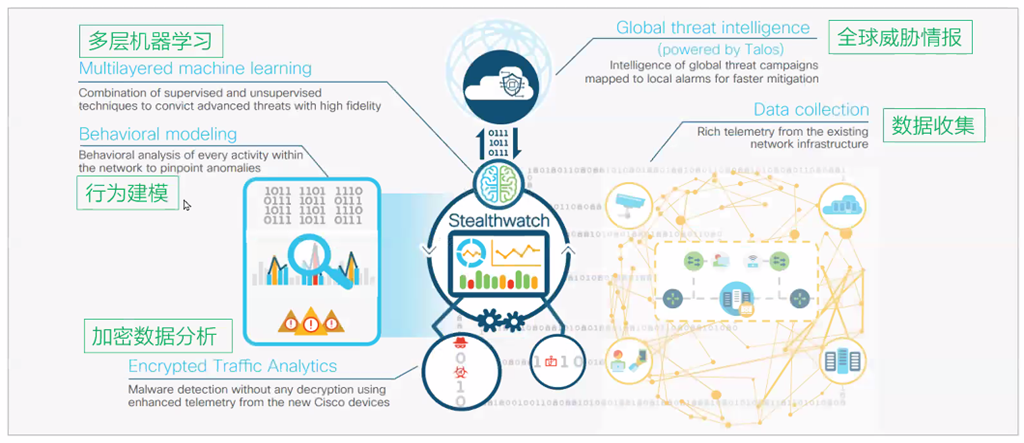

思科Stealthwatch利用 NetFlow 来监控网络、数据中心、分支机构和云环境,其高级安全分析功能可发现对扩展网络的隐秘攻击。Stealthwatch可利用现有的网络作为安全传感器和执行器,大幅增强威胁防御能力。最大的优势在于,搭配完整后的这套系统可以实现加密流量分析。简单说,就是内网流量监控分析产品,其出现的主要原因之一是来自于加密流量的威胁日益增多,Cisco架构中的位置:

主要特点

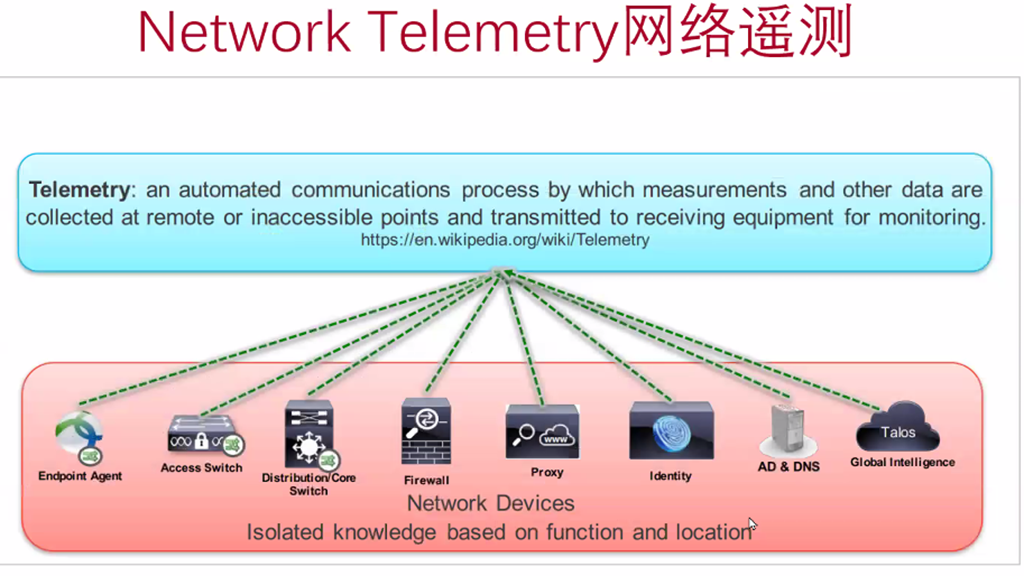

- 遥感技术,基于netflow,支持各种版本的包括友商的netflow协议;

- 不解密即可对加密流量进行分析;

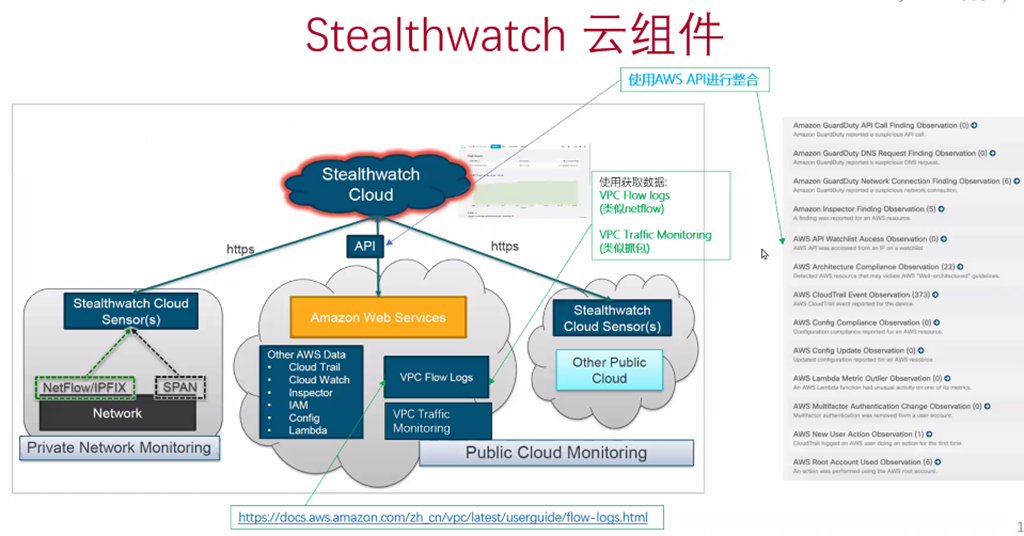

- 跟aws公有云的整合非常好,可以从aws的api中获取相当多有用的数据,如下图:

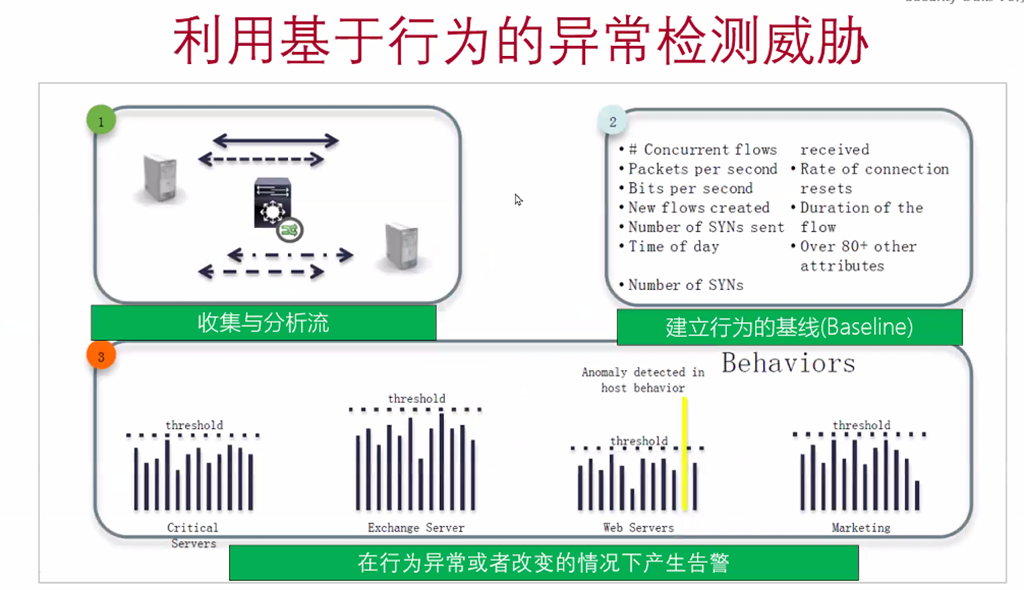

- 实体建模,为局域网内每个主机建模,建基准线,关注局域网内的东西向流量;

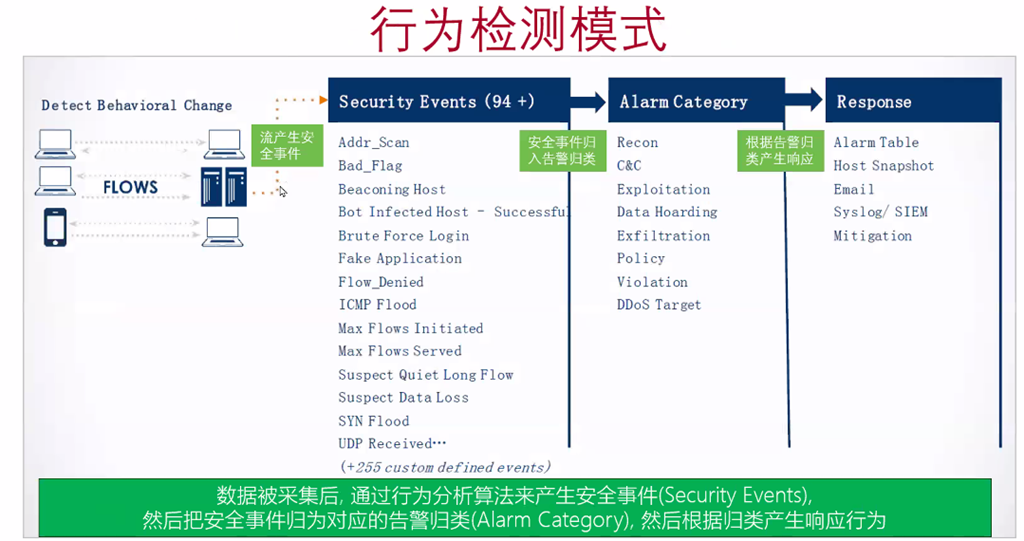

- 利用基于行为的异常检测威胁

在Cisco园区整体安全解决方案中的地位

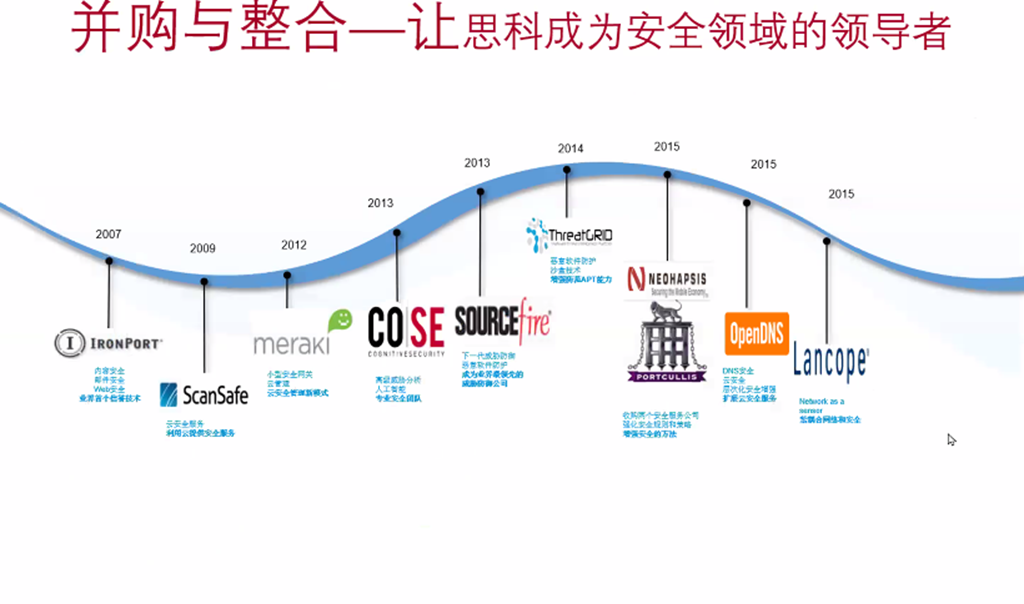

首先Cisco的近些年的一些并购,stealthwatch主要来源于2015年cisco并购Lancope公司的产品,是较新的产品。

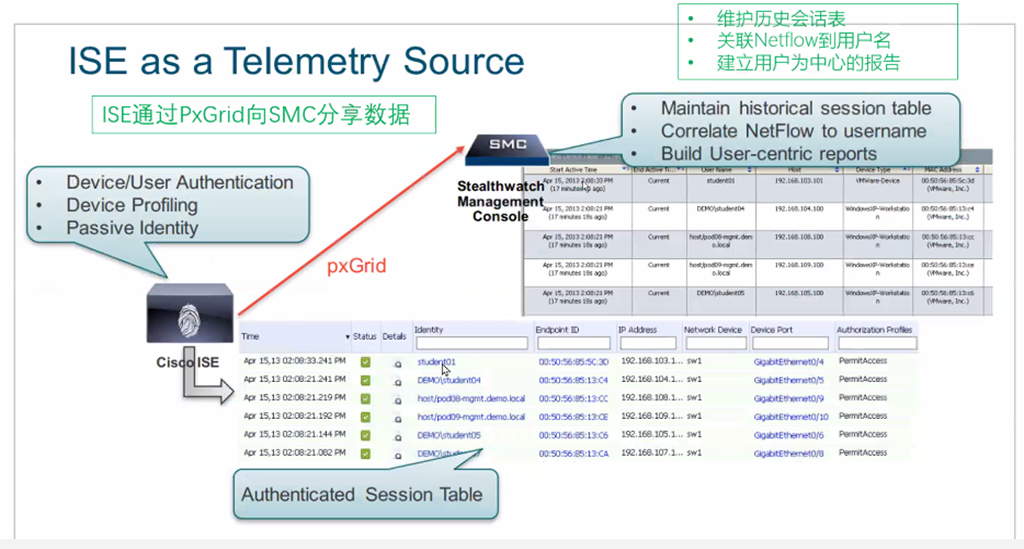

在Cisco的整体方案中,Stealth watch 针对东西向流量的可视及威胁发现,同时firepower[下一代防火墙]主要针对南北流量的可视可控及威胁发现,ISE则是一个整合点,Stealthwatch,FirePower及ISE可以通过PxGrid实现联动,从而实现网络的整体防御;

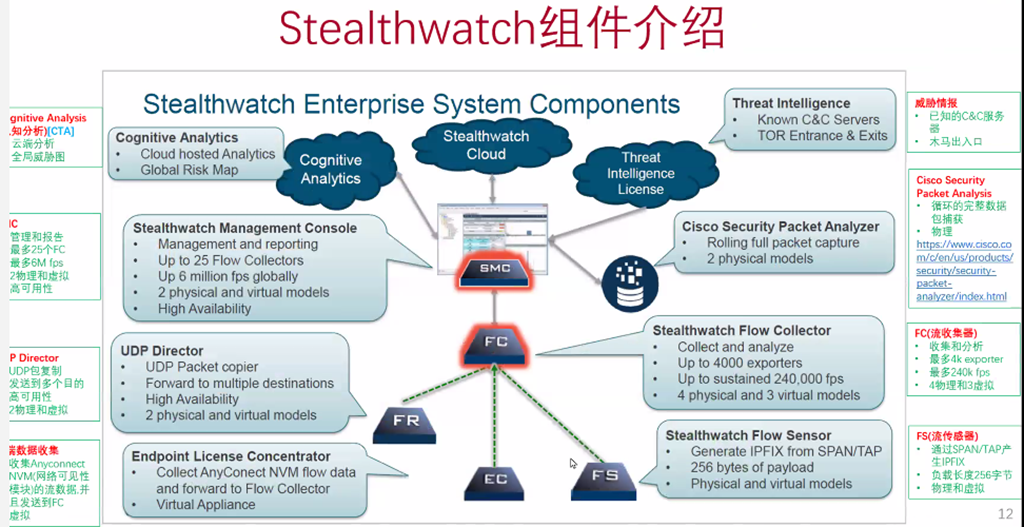

组件介绍

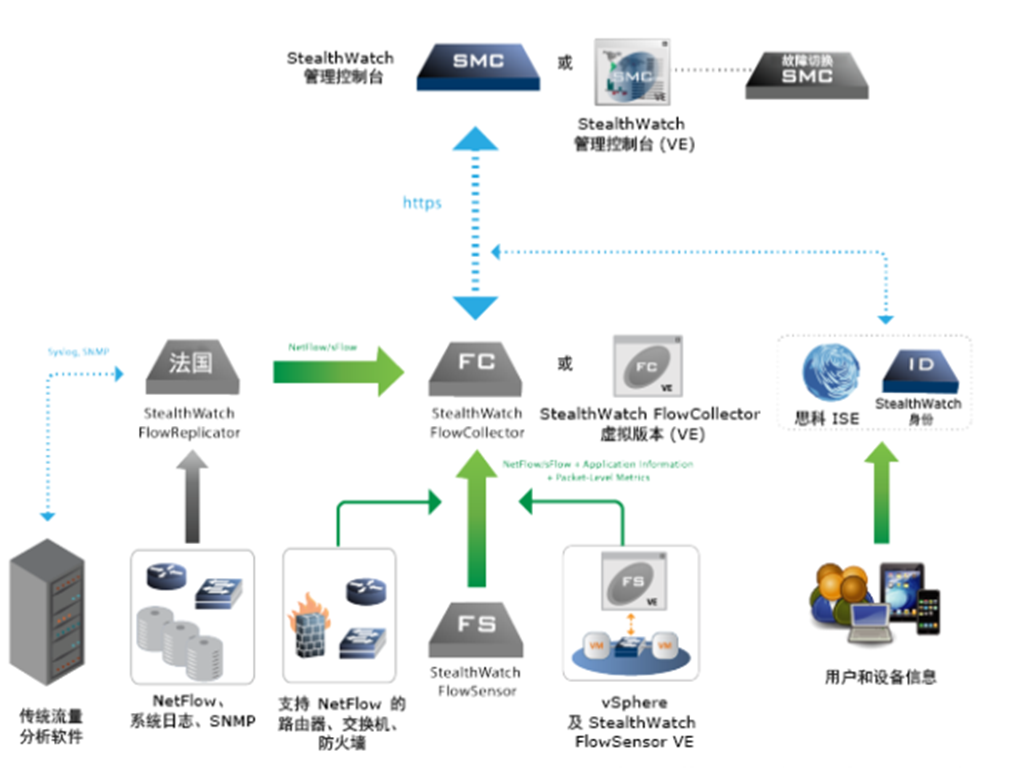

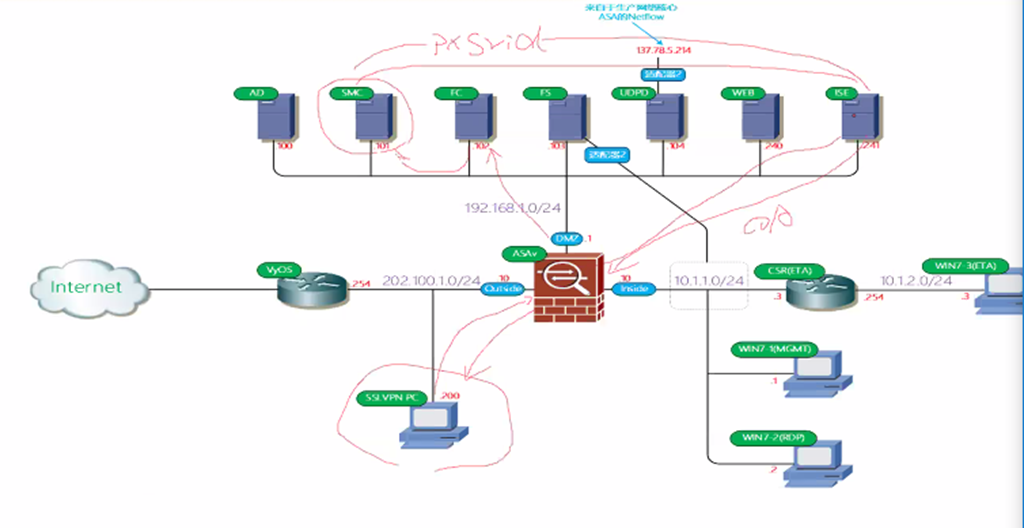

在stealth watch中主要有SMC[Stealthwatch Management Console],FC[Flow Collector],FS[Flow Sensor],UDPD[UDP Director] 这几个组件,如下图:

SMC:是stealthwatch的管理中心,其他几个部件均需要关联至SMC,SMC可以对其进行管理并配置;

FC:流量收集器,主要对各种netflow流量进行汇总并完成基本的分析及压缩,然后将这些数据交给SMC,SMC根据这些数据判断是否触发策略之类的操作;

FS:流传感器,可以将span的流量转换成netflow的流量,并发现FC,也可以串在网络中将流量变成netflow发给FC;UDPD:netflow分流器,可以将netflow的流量发送给FC的同时也分流给其他的分析软件;

Stealthwatch中完整组件及简介如下

Cisco Security Packet Analysis:主要基于netflow的分析中有异常流量的抓的完整包;

Anyconnect:在安装NVM插件后,个人电脑也可向FC发送netflow的数据,这些数据可以包含流信息,产生这个流量的进程等更具体的信息;

包含实际产品类型的架构图

SMC:有物理机也有VE版本,同时支持故障切换;

FC, FS, UDPS:有物理机也有VE版本;

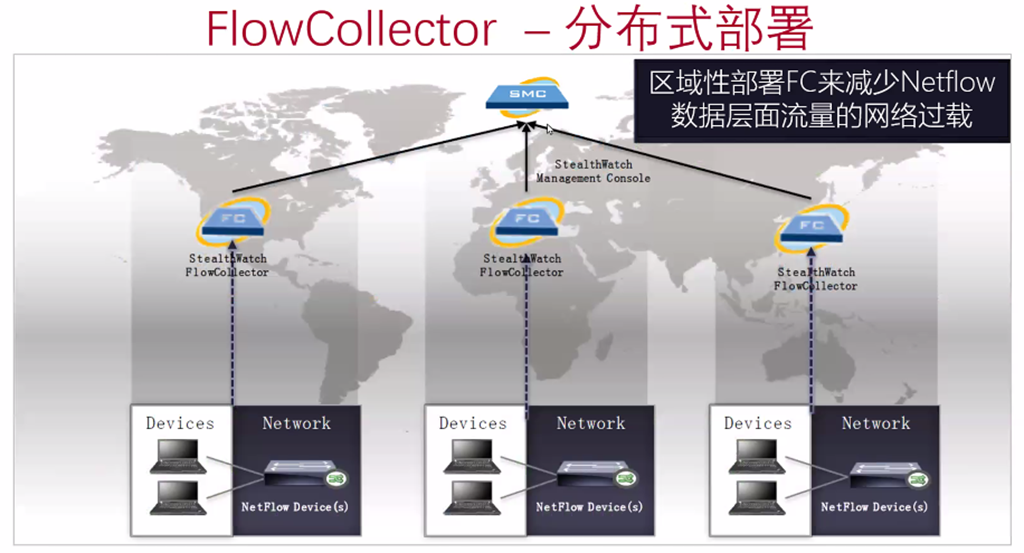

分布式部署

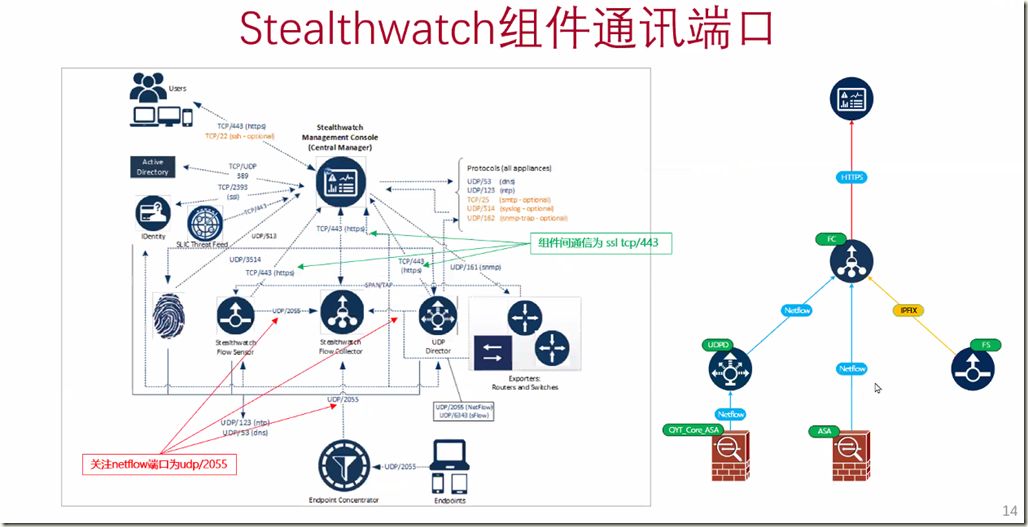

设备间通信的端口信息

可以整合到Stealthwatch的设备

NetFlow简介

NetFlow是最初在Cisco路由器上引入的一个功能,它提供了在IP网络进入或者退出一个接口时收集网络流量的能力;通过分析NetFlow提供的数据,网络管理员可以确定流量的来源和目的地、服务的类别以及拥塞的原因;

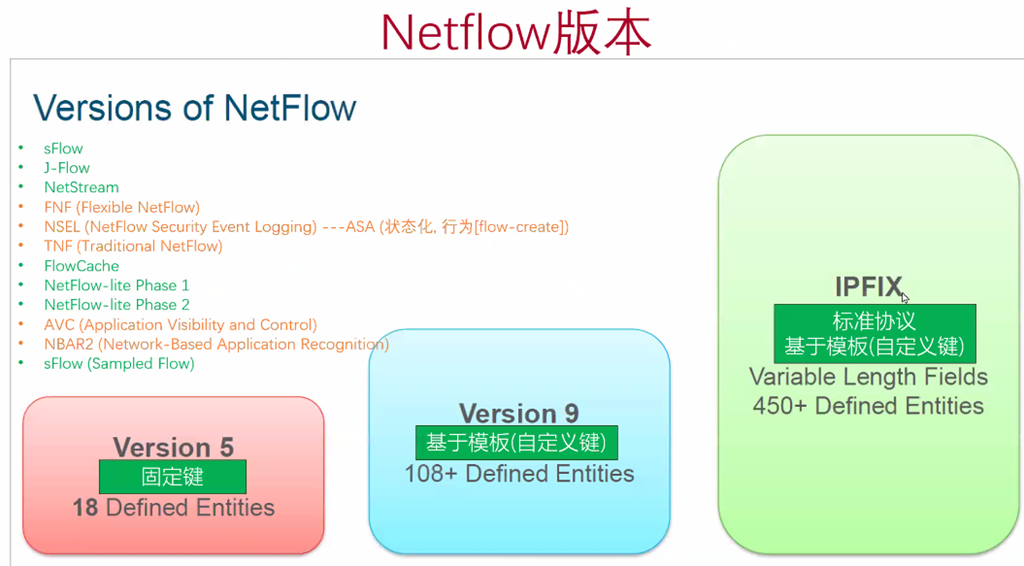

NetFlow的类型

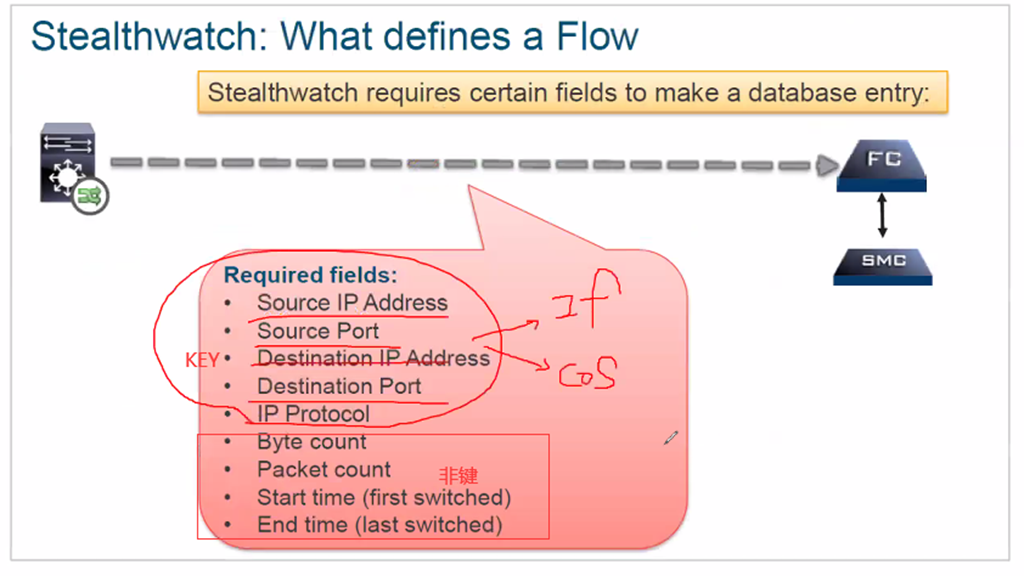

经典的键与非键

键:用来标记一条流,如经典的7键标记,下图中用了其中5个标记了一条流;

非键:非键定义了关注这条被标记的流的特征,如下图中关注了流量、包个数、开始时间及结束时间;

基于模板

如下图,V5版本使用固定键;

而最新版的V9及IPFIX使用的都是基于模板的netflow,可以自定义键;

关于netflow采样的分析

如果目的是生成一个应用或协议的饼状图,或者流量波形图,在数量巨大及随机采样的前提下,获取的结果与非采样模式获取的值不会有太大的区别;

但是如果用来在大海里捞针,即在茫茫多的流量里抓到一小撮很短暂的异常流量,采样就不好使了;

Stealthwatch与netflow流

Cisco官方的netflow的推荐配置

template data timeout 20:设置模板数据的超时时间为20s,即设备向fc发送netflow的间隔,如果FC因为某些原因没有收到设备发过来的netflow模板,可以在较短时间内从新收到;

option interface-table:发送snmpOID与接口名称的映射,netflow发的是snmp的端口的oid信息,配置此项可以让设备显示的是设备的端口名称而非OID;

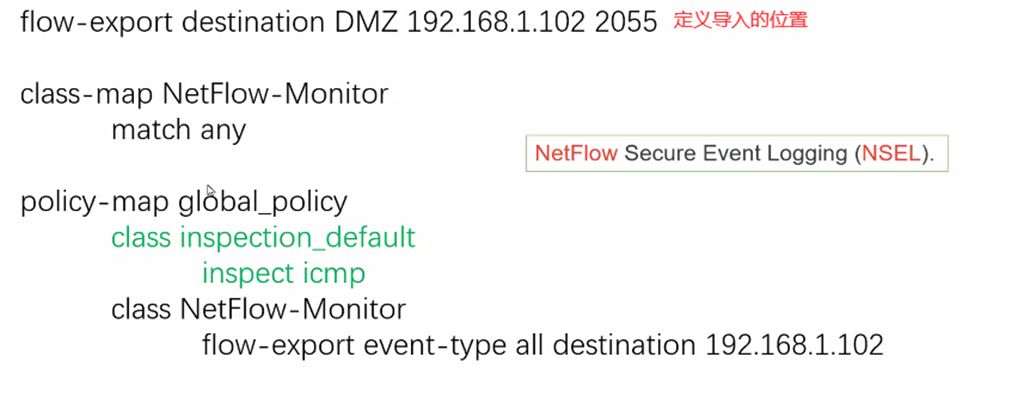

ASA Netflow Export

Netflow的一种类型,多了流删除,流创建之类的信息同时发过去,即多了些字段

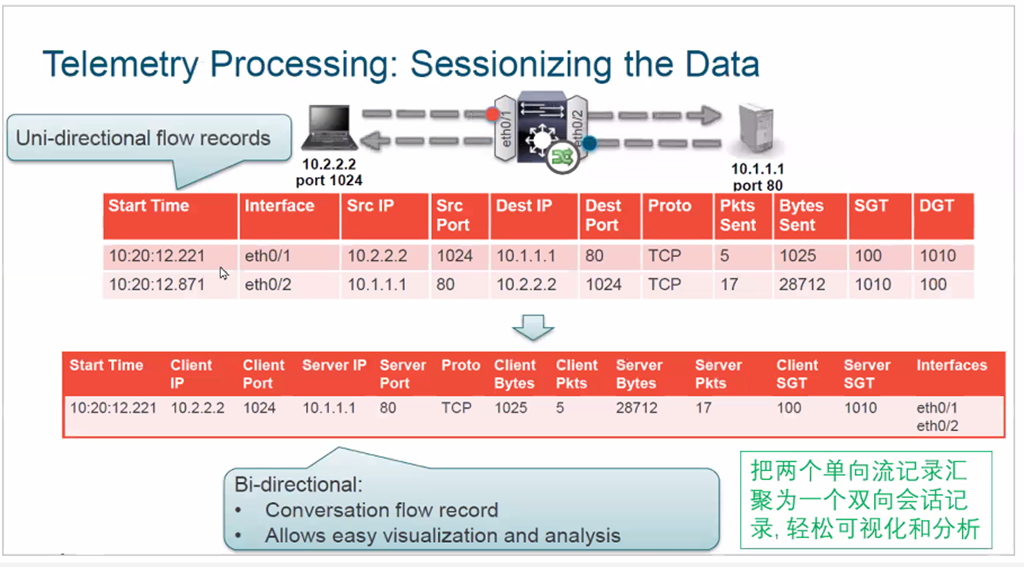

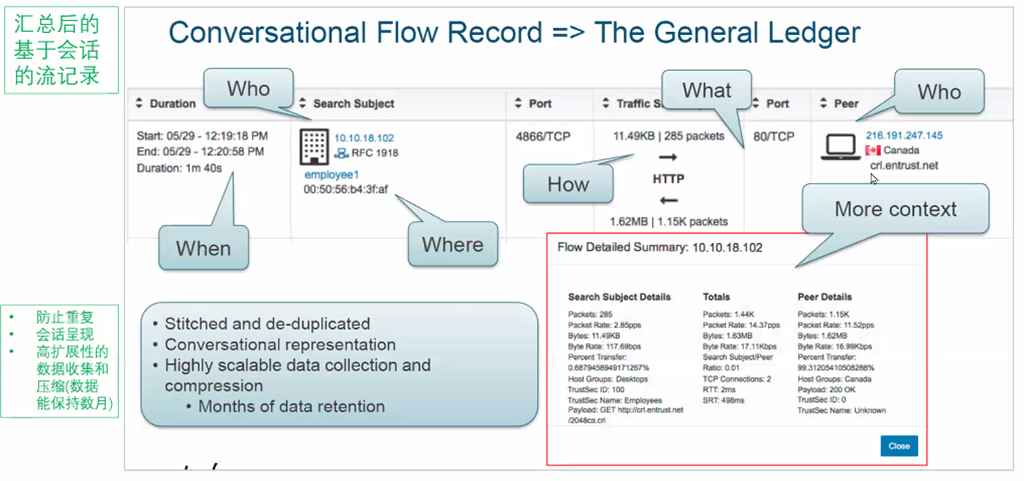

stealwatch对流进行的处理

netflow是无状态化的,双向调用产生的是两个流,stealwatch会对双流量进行汇聚,

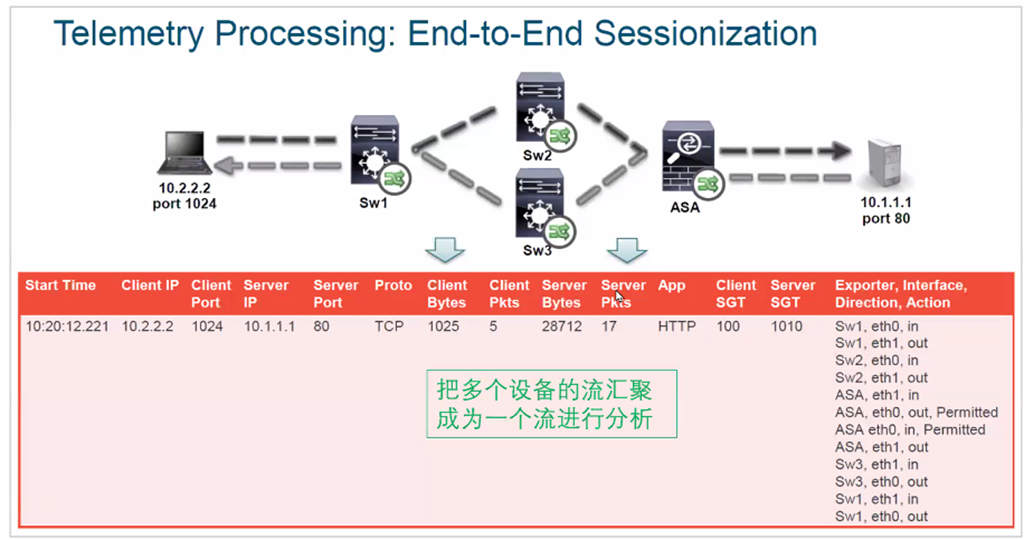

把多个设备的流量聚成一个流进行分析

数据经过高度的压缩及处理

与ISE联动,生成基于用户的流及报告

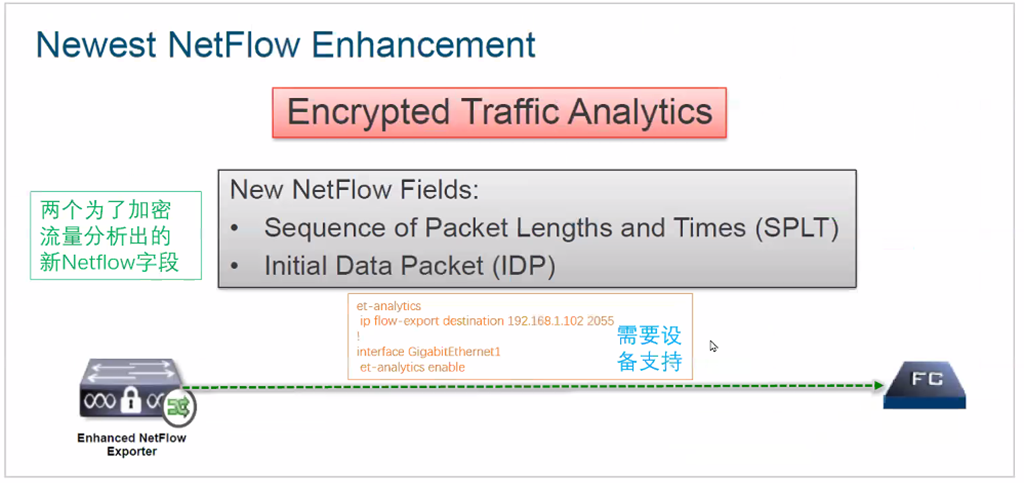

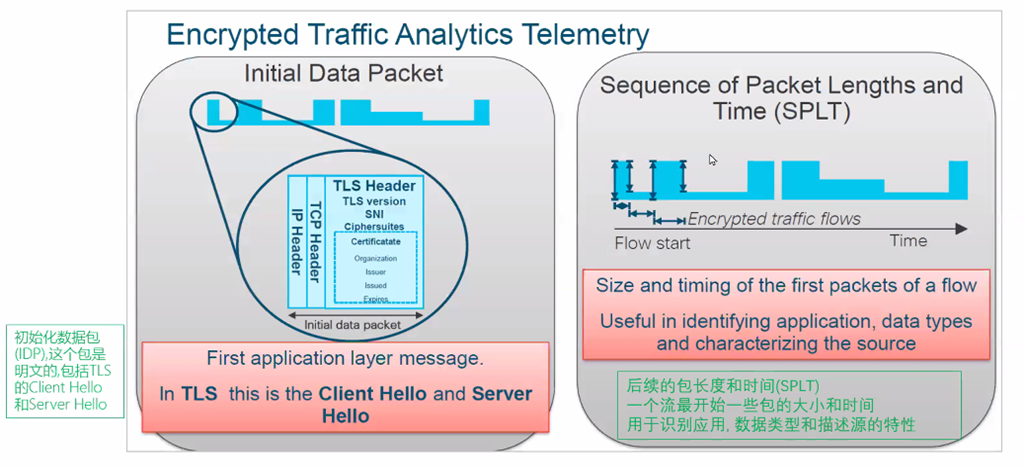

加密流量的分析方案

首先设备需要支持netflow发送两个特殊字段,目前只有较新的设备才支持;

主要分析加密流的前几个未加密包及加密的包的相关特征

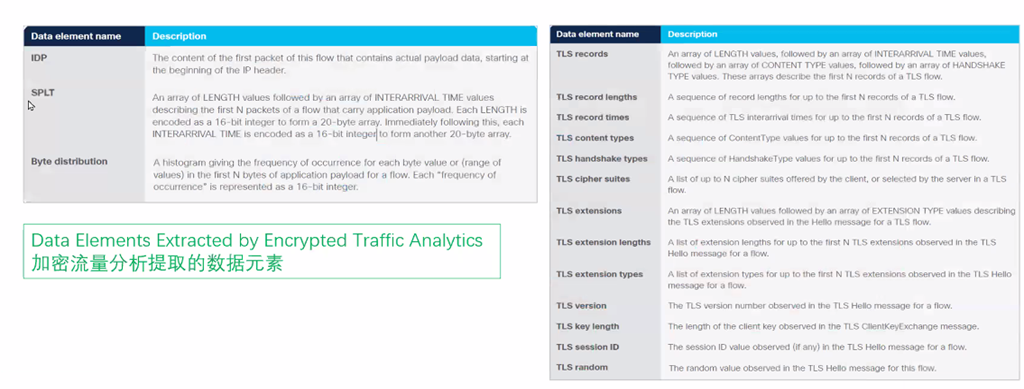

具体收集的数据

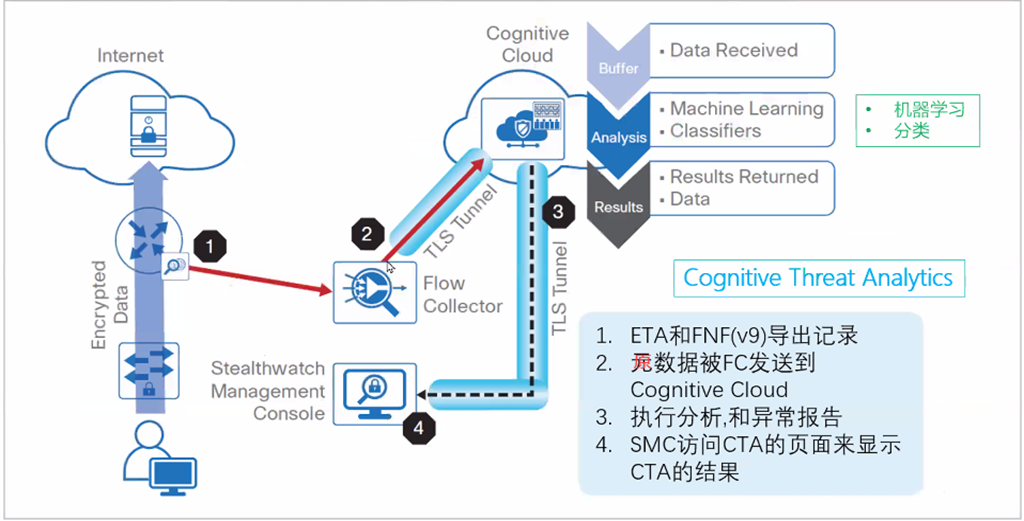

然后将这些流量发送至云端进行大数据分析

整体的解决方案

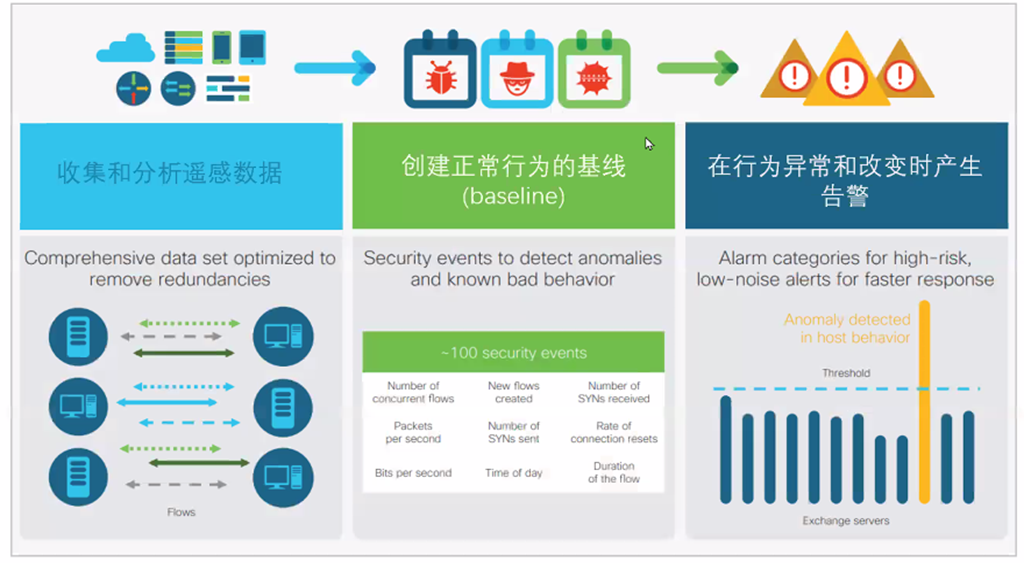

行为建模方案

总结

总体来说,大流量->netflow->fc压缩分析->建模分析->大数据分析->给出较准确的告警信息;

部署

设备的安装

思科官方提供的解决方案有两种:使用物理设备来构建Stealthwatch,也可以通过安装虚拟应用来构建。本文选择使用虚拟应用的方式。官方推荐的虚拟构建方案有VMware vSphere和KVM两种方式,这里选择了前者。对于VMware vSphere,Stealthwatch的镜像支持v6.0及以后的版本,官网下载地址戳这里

配置最低需求

总体的需求大概36GB,SMC需要16GB,FC需要16GB,FS需要4GB,通常配置64GB;硬盘根据自己的方案确定。通常默认的都是最小的量,配置可增加,但尽量不要减少;如果自己的接口流量很大,可以选择带结尾带数字的版本下载,性能有所不同。

vSphere部署

首先安装ESXI系统,这是VMware vSphere方案的基础;

刻录好一张光盘,直接引导安装。这里使用ESXI 6.5;

安装完成之后,给ESXI设置一个IP;

然后在WEB端通过设置好的IP即可访问ESXI。

Stealthwatch的各部件的部署

FC

创建新的虚拟机,选择从OFV导入镜像,基本一路使用默认选项。上传到ESXI之后,完成之后会开启并运行,停止在初次配置界面,配置IP、子网掩码、广播地址、网关。确认配置信息之后,系统会自动重启,接下来访问前面配置的IP地址,在web界面进一步配置DNS、时间服务器、修改密码等。确定配置后自动重启。

最后使用设定好的账号和密码重新登录,在“Configuration”-“Management Systems Configuration”中勾选“Accept connections from any management system”,允许接收所有的管理系统的连接。(或者自定义配置)

FS

Flow Sensor顾名思义,像是一个网络数据的传感器。一般应用场景:部署在防火墙之前。监控对或尝试对防火墙造成威胁的通信;部署在防火墙之后。监控是否有防火墙的绕过发生;部署在敏感区域的汇聚点,防止内部有高权限的人员造成内部威胁。

创建新的虚拟机,选择从OFV导入镜像,基本一路使用默认选项。上传到ESXI之后,完成之后会开启并运行,停止在初次配置界面,配置IP、子网掩码、广播地址、网关。确认配置信息之后,系统会自动重启,接下来访问前面配置的IP地址,在web界面进一步配置DNS、时间服务器、修改密码等。确定配置后自动重启。

最后使用设定好的账号和密码重新登录,在“Configuration”-“Management Systems Configuration”中勾选“Accept connections from any management system”,允许接收所有的管理系统的连接。(或者自定义配置)

SMC

该机器主要是作为管理工具。部署的顺序应当在FC和FS之后,因为它配置时需要填写前两者的信息,并进行关联。

创建新的虚拟机,选择从OFV导入镜像,基本一路使用默认选项。上传到ESXI之后,完成之后会开启并运行,停止在初次配置界面,配置IP、子网掩码、广播地址、网关。确认配置信息之后,系统会自动重启,接下来访问前面配置的IP地址,在web界面进一步配置DNS、时间服务器、修改密码等。

然后配置要关联FC和FS,设定警报接收的邮箱,设定SNMP等等操作。最后重启完成配置。

网络

通过虚拟路由器,将三个管理IP连接在一起,映射给一个物理网卡1。然后再新建一个虚拟路由器,将FS监控流量的接口映射给另一个物理网卡2,将要监听的流量发向物理网卡2。

注意:安装好虚拟机之后,不要再去安装VMware Tools,这么做会破坏掉原本集成的工具。

ESXI导入ovf文件的坑

ESXI 6.5在使用ovf方式部署的时遇到了一个问题,stealthwatch提供ovf不被ESXI识别。打开浏览器调试工具,然后命令调试器下查看究竟发生了什么问题。错误出现在main.js的331行,意思是在分配存储的时候,无法识别标签的references标签,导致安装过程卡在分配存储空间的地方没有办法推进,通过比对VMware Workstation pro产生的ovf,最后确定这个问题是VMware自家产品不兼容造成的。ESXI中验证数据的js脚本只能识别特定的ovf文件。

解决办法:

先将虚拟机导入到VMware Workstation pro,然后再将其导出,产生一个新的ovf,这个新的ovf对ESXI来说是可用的。

组件的初始化

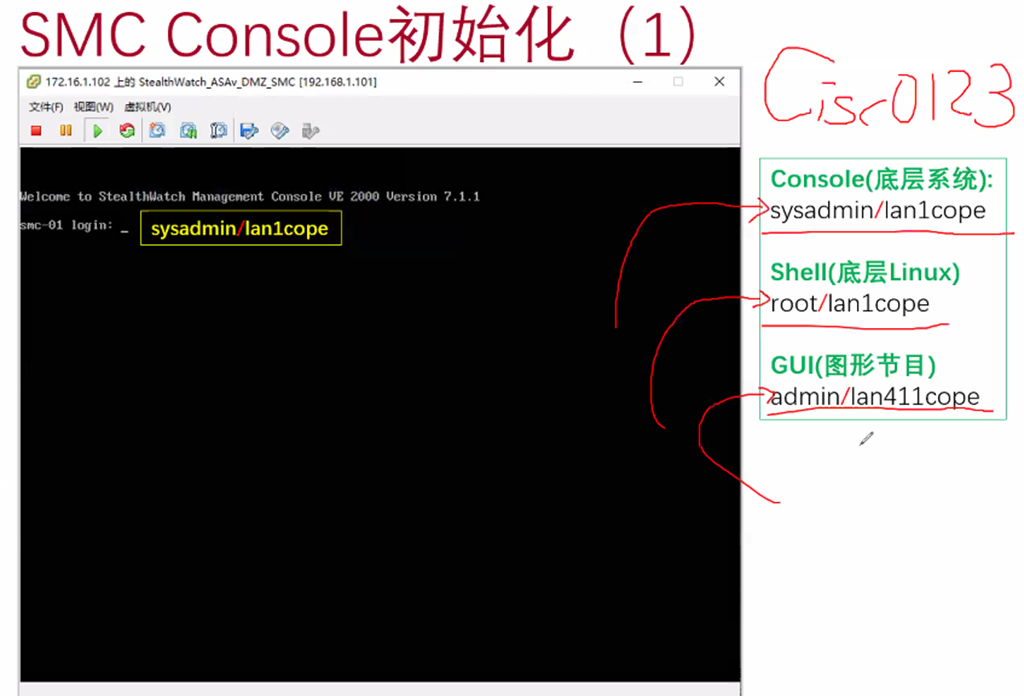

所有组件的初始密码分为三个,进入系统Console,进入底层Linux的shell,进入GUI图形化界面[建议使用chrome浏览器]的;

第一步:所有组件需要进入Console层配置地址/掩码/网关/名字/域名[名字-比如北京的网,上海的网]

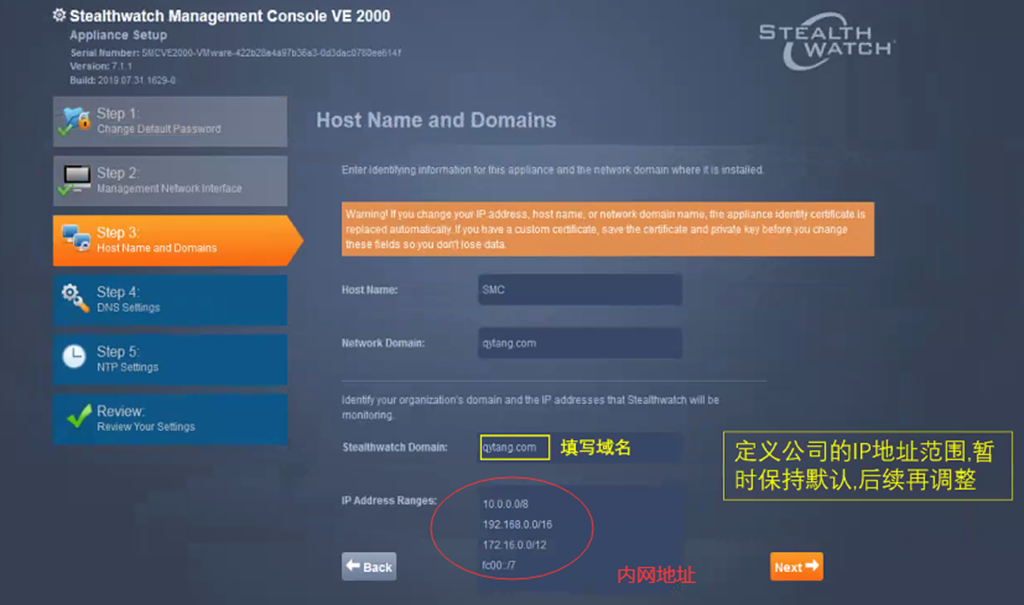

第二步:所有组件需进入GUI页面进行初始化

range:指的是内不的ip地址范围;

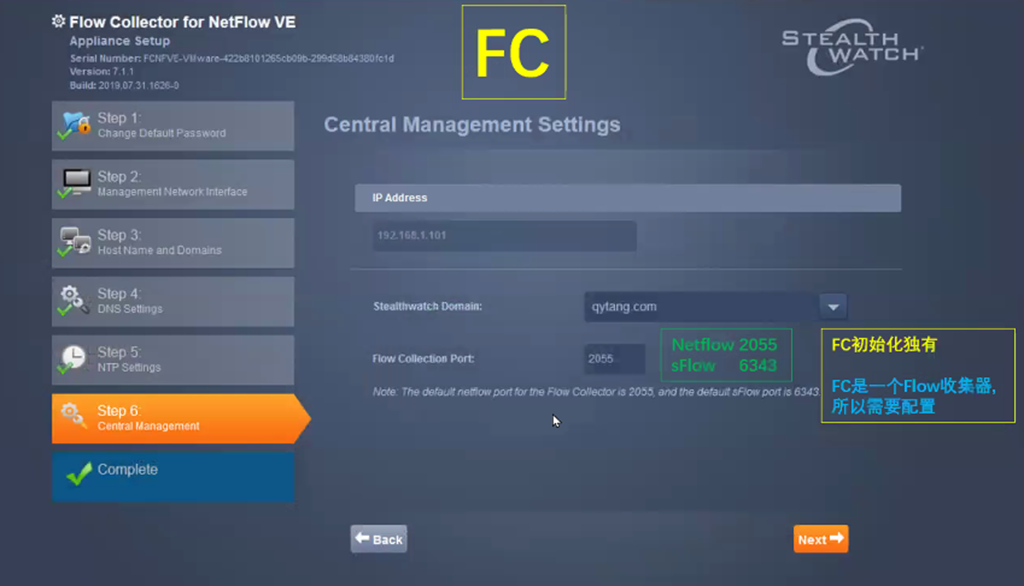

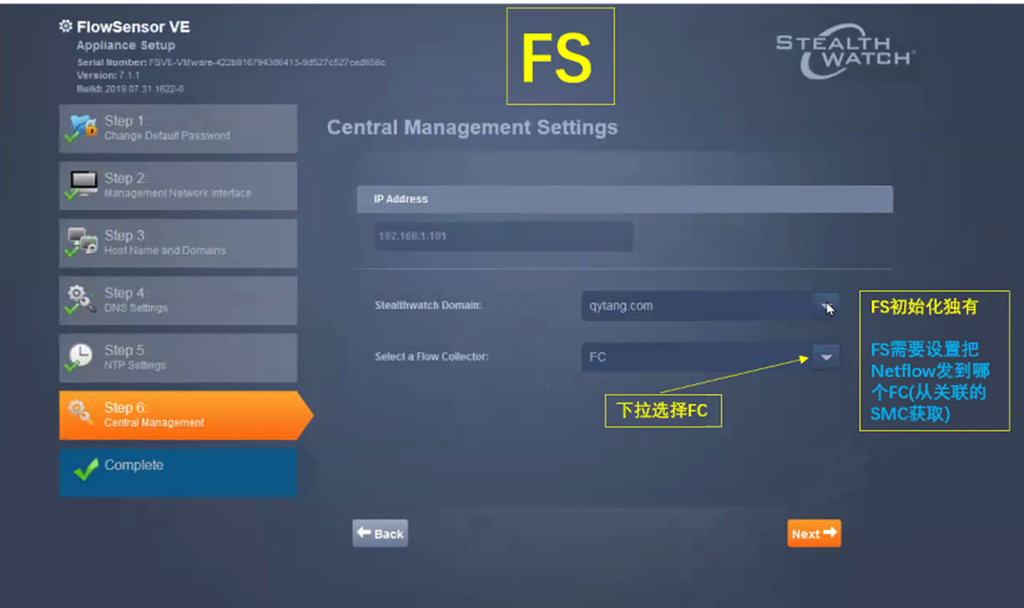

除了SMC以外,其他设备在第5步重启后会进入第六步,即关联SMC;

FC需要手动关联域及配置netflow收集端口;

FS需要在FC成功关联SMC后,则FS能从SMC中提取FC相关信息,因为FS要知道它的流量发向哪个FC;

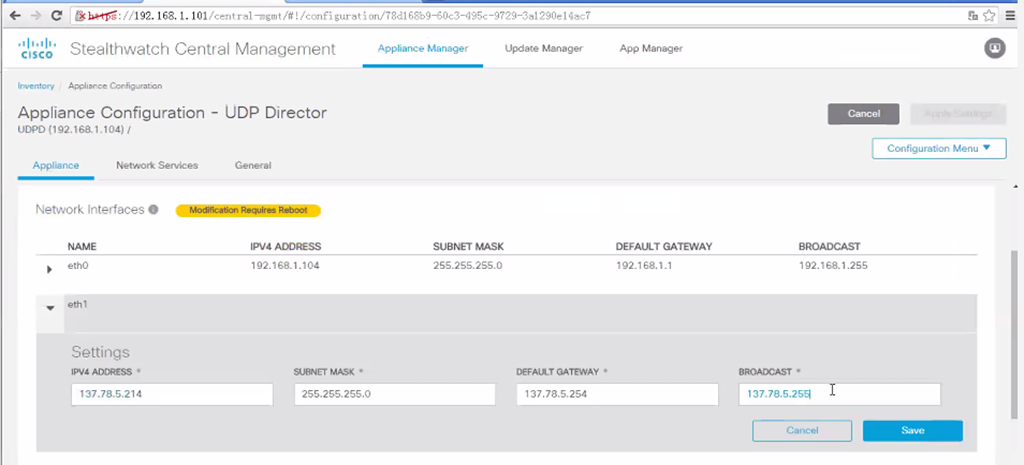

UDPD只需要关联SMC即可,完成关联后,需要web配置背向接口的IP及netflow流指向FC;

注:所有设备完成关联后,可以统一由SMC进行管理配置。

FC

FS

UDPD

配置背向接口IP

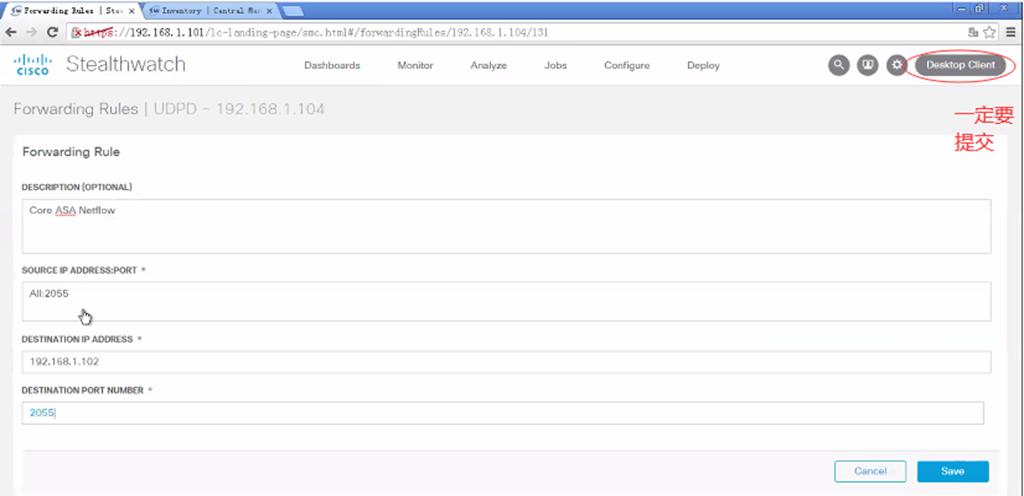

齿轮->udpd的策略->配置转发策略->新建策略

配置转发策略,将去往udpd的流量转到fc上面

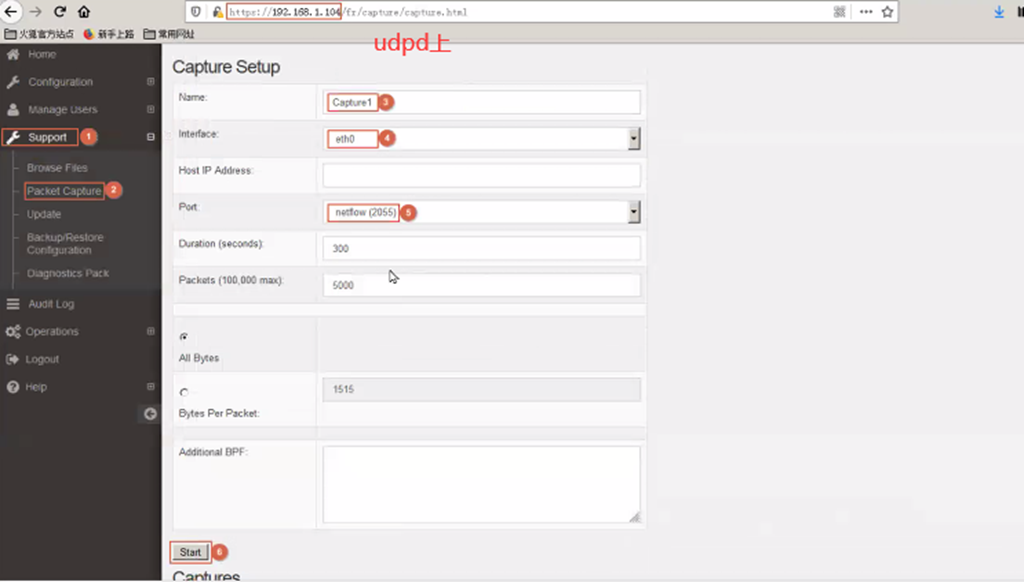

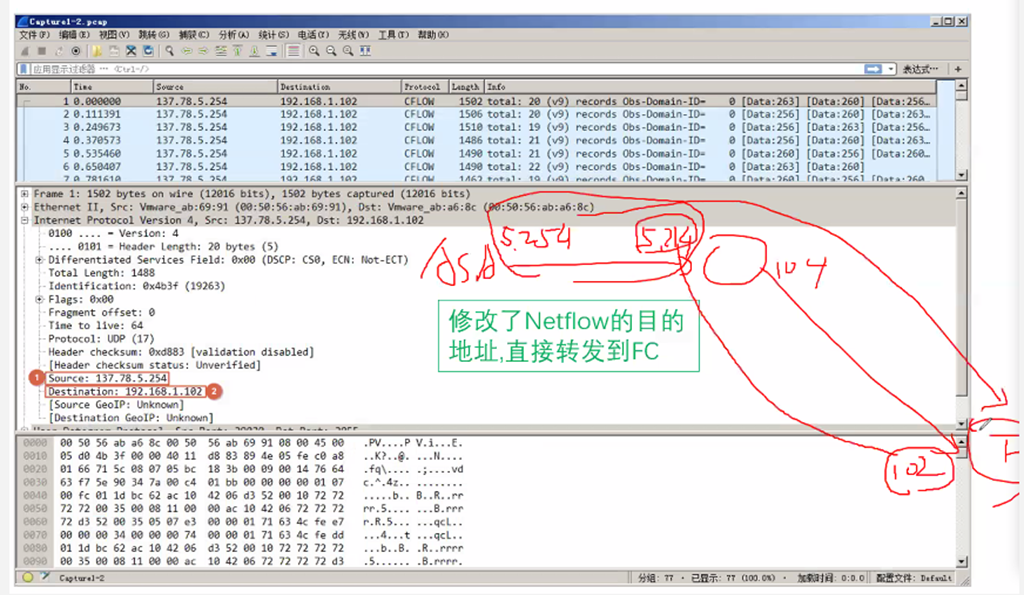

可以在udpd上使用抓包工具,然后可以看到流量是否导到fc上

注意:抓包的显示,可以看到udpd将目的地址替换成fc的接口地址了,原来的目的地址为udpd连接asa的流量;

web页面介绍

简单使用

登录页面-建议使用chrome

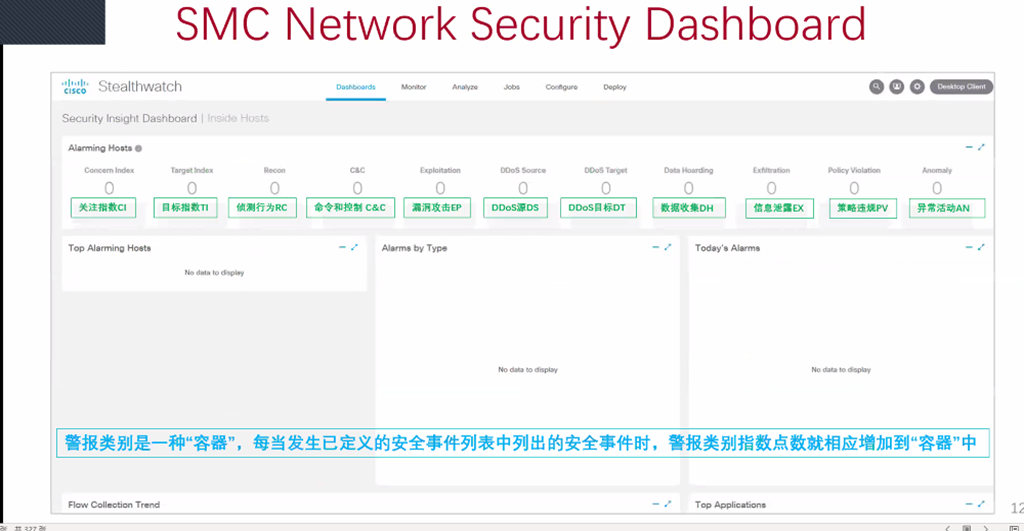

主页面及标签的参数的简介

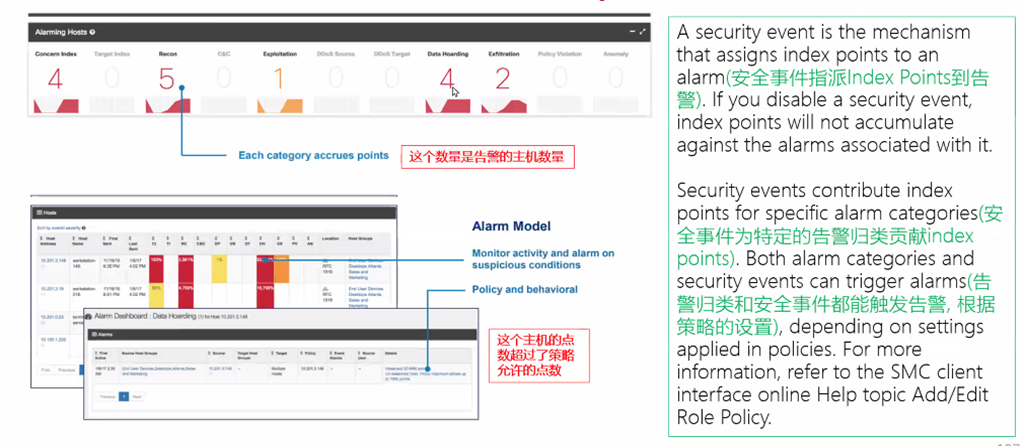

主界面标签的详细介绍

关注指数CI:由源主机触发 目标指数CI:由目的主机触发

主机超过了100%<100%是多少呢,是由策略来决定的>的index points就会触发关注,会出现在告警中.

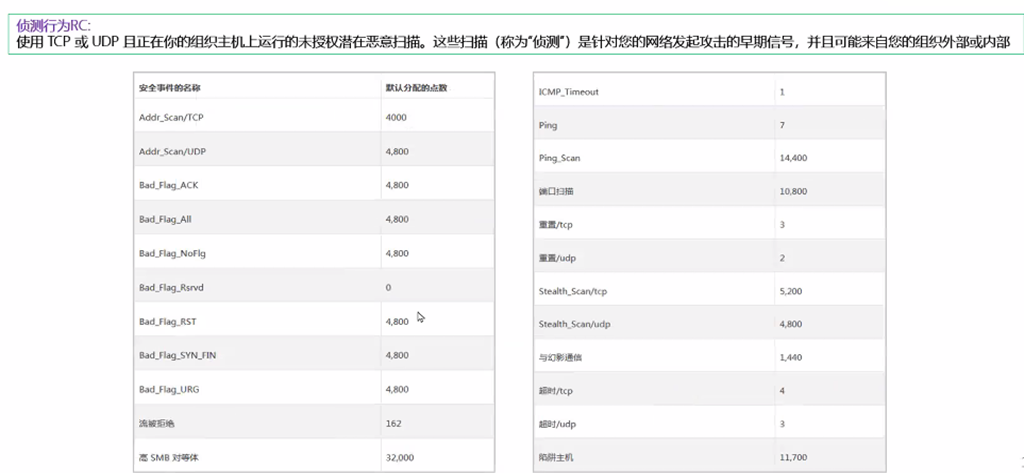

侦测行为RC

命令和控制C&c

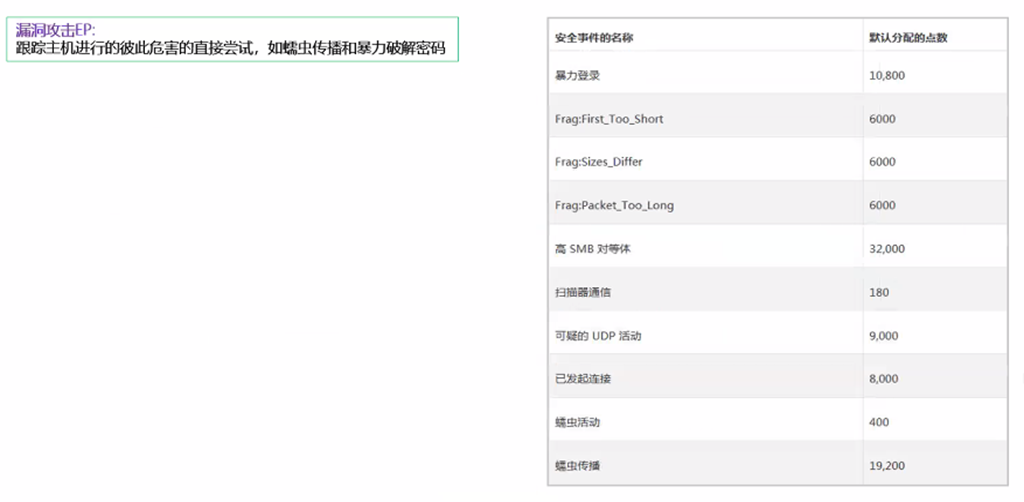

漏洞攻击EP

DDOS

信息泄露EX

策略违反PV

异常活动AN

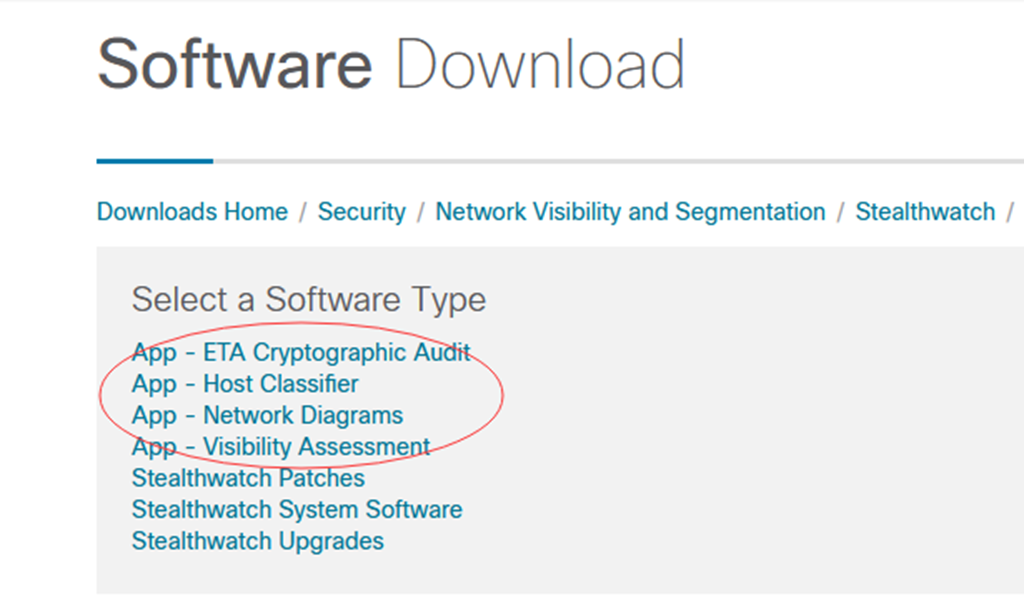

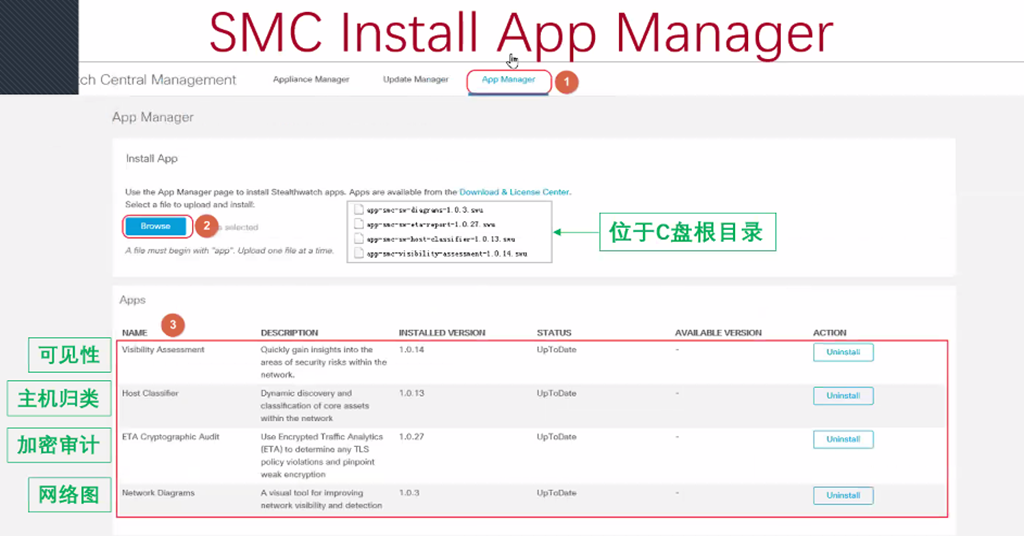

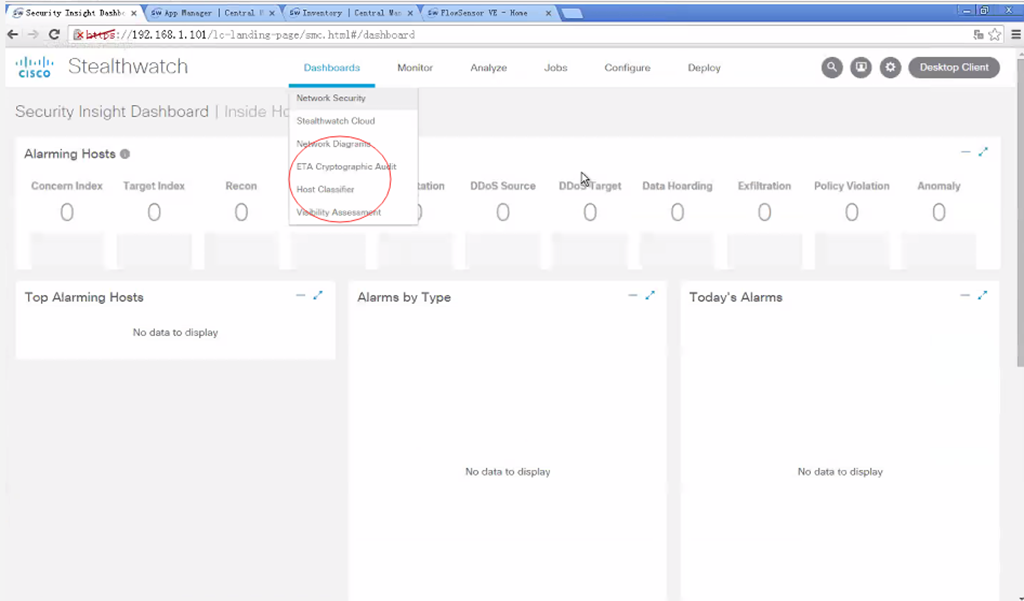

web页面加载新功能

可以将整个SMC看做一个容器,SMC是可以通过安装app去增加新的功能的;

新功能官网下载链接:https://software.cisco.com/download/home/286307166/type

右边齿轮->进入Center Management/APP manager /上传cisco官网的下载的app

所有关联结束后,可以看到多了很多的功能

配置

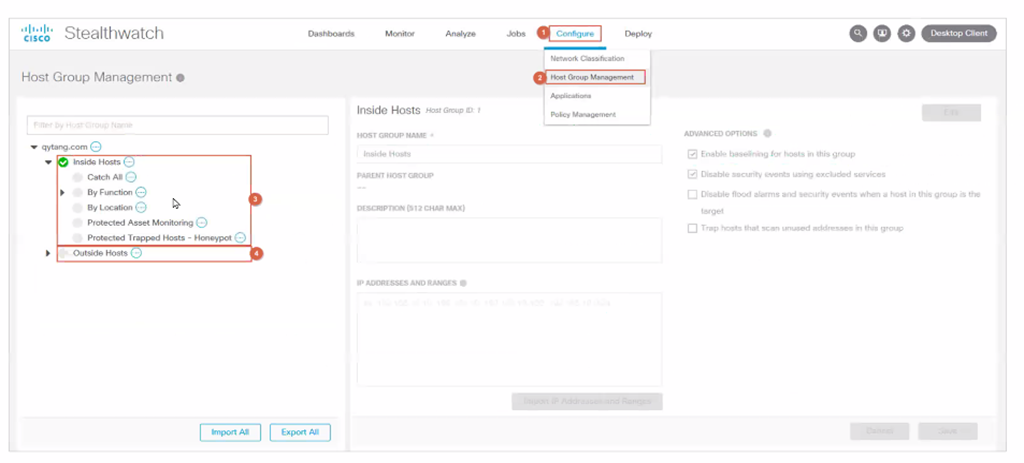

主机组配置

如图,主机组默认已经有inside及outside

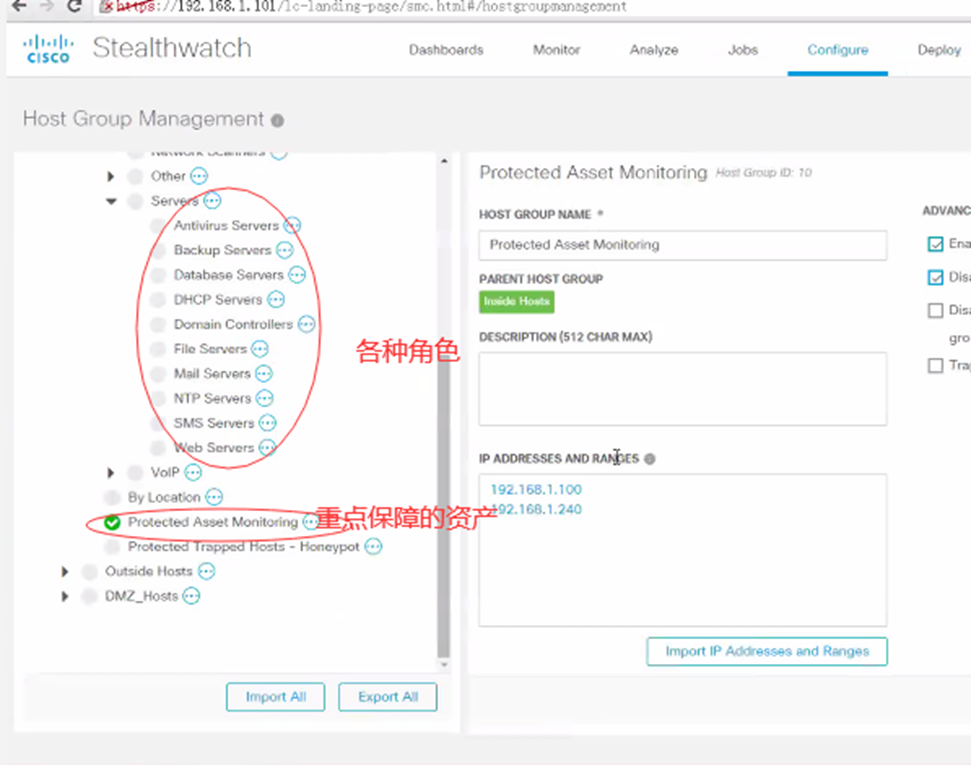

inside用于配置现网内部的设备对应角色信息

inside 默认勾选enable baselining for hosts in this group []

注:inside设备中有基于DHCP的不建议勾选

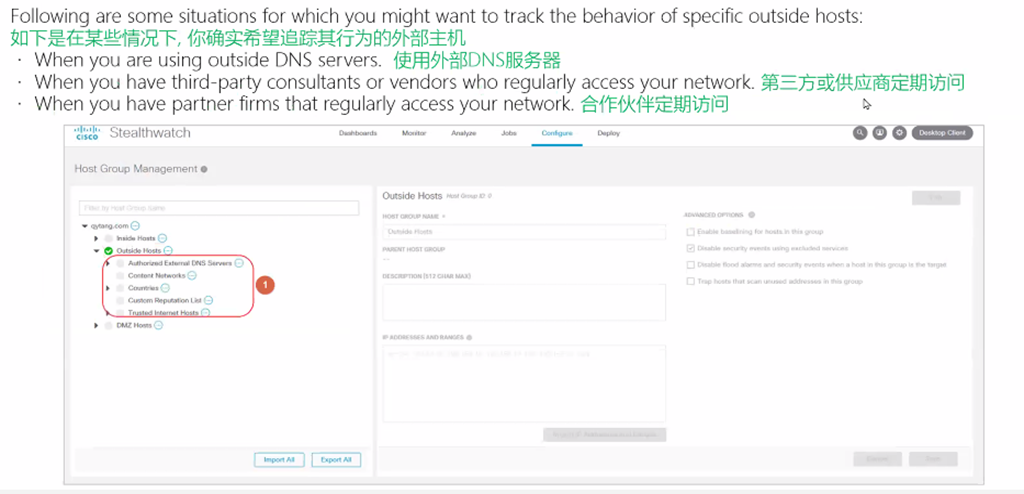

outside相对应的用于存储外部的一些角色信息

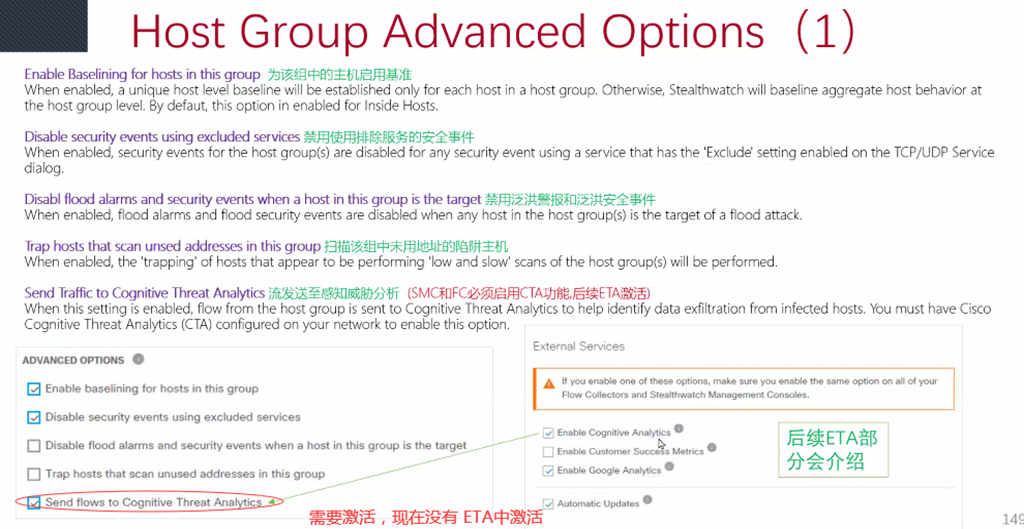

主机组选项介绍

注:第五选项需要特殊条件才能激活,一般不存在的;

主机组配置步骤:

首先在inside主机组内,对相应的设备按照现网环境进行配置,内网啊,VPN,DNS,NAT-Gateway[填的是转换后的地址] ;

可以建最外层的分组,也可以在inside及outside内定义一个用户特殊需要的,或者会赋予特殊策略的组;

Policy配置

默认策略

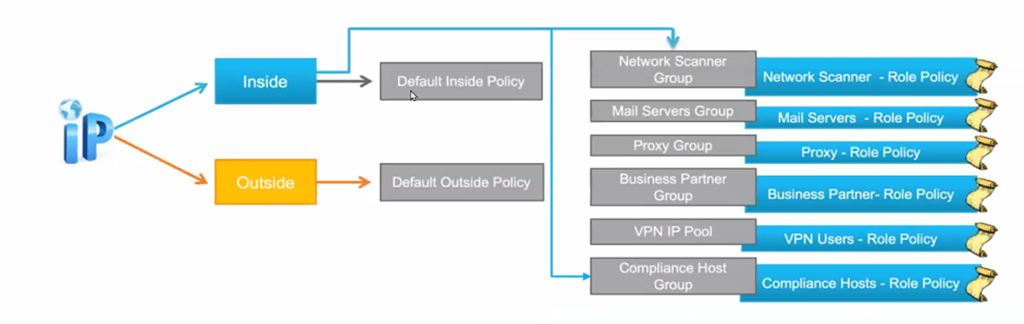

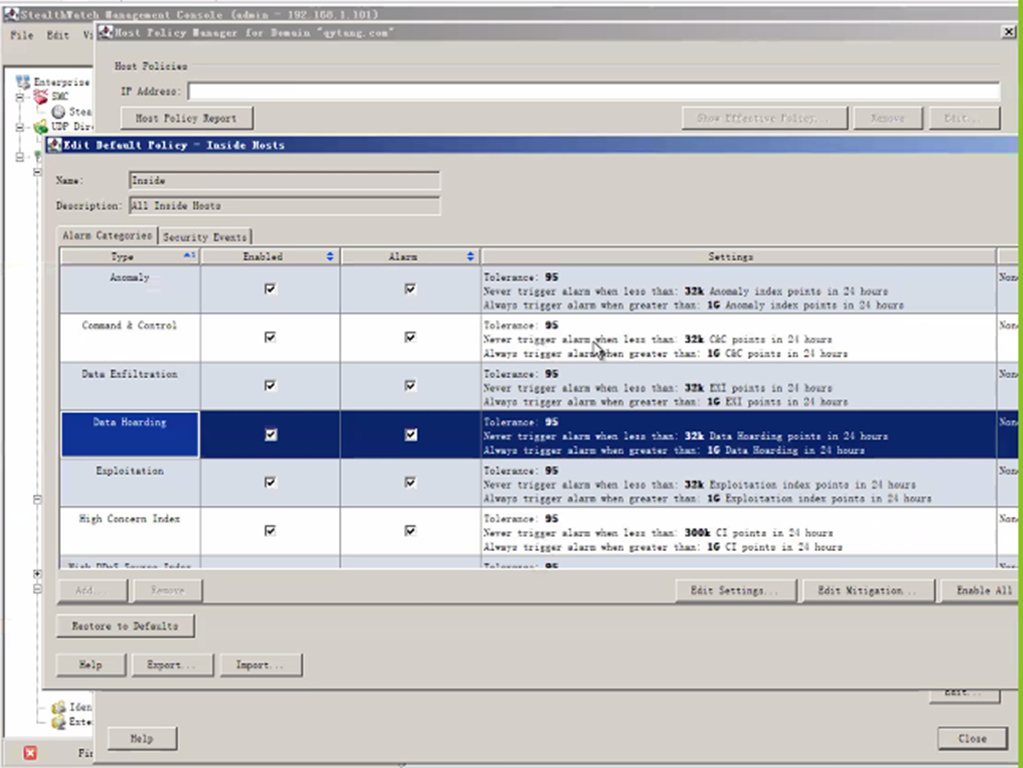

策略分为Default策略,role策略;

inside及outside组匹配inside及outside这两个default策略;

而在inside策略内部还有role策略,网络中设备根据角色不同遵循不同的策略,如下图;

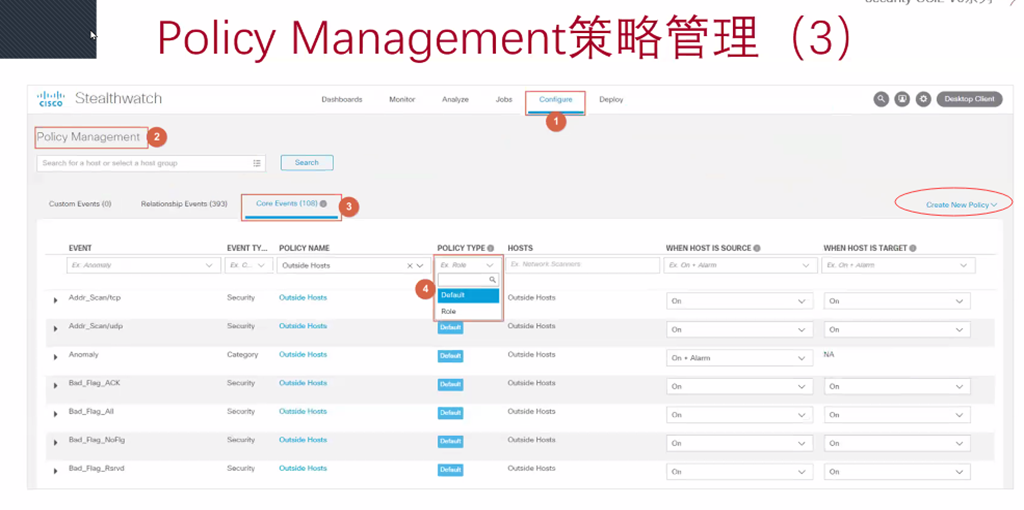

管理策略

策略分为Relationship Events/host策略/自定策略

web策略页面

客户端策略页面

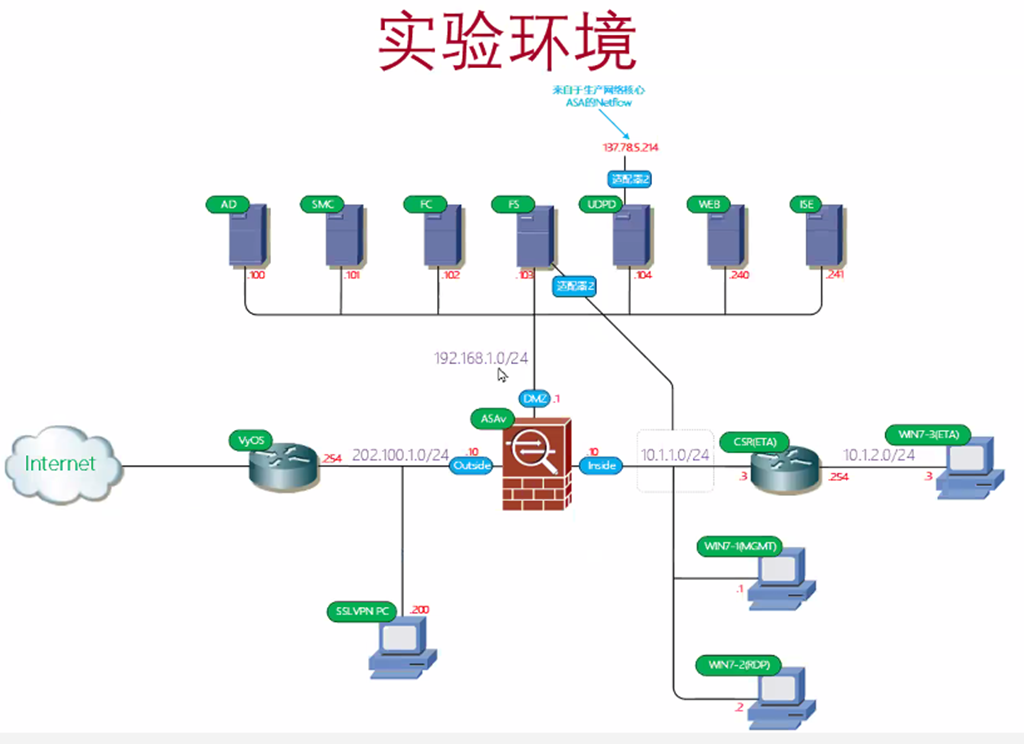

PxGrid整合联通实验

整体拓扑

实验需求

PC->拨向ASAv->由ISE认证授权

ISE->PxGrid->SMC联动

ASAv->流量引导到FC

SMC发现pc有问题,smc发现哪个用户在做扫描,通过PxGrid发向ISE,ISE发向ASAv,将用户T掉

配置

ASAv及ldap域已完成配置

pass

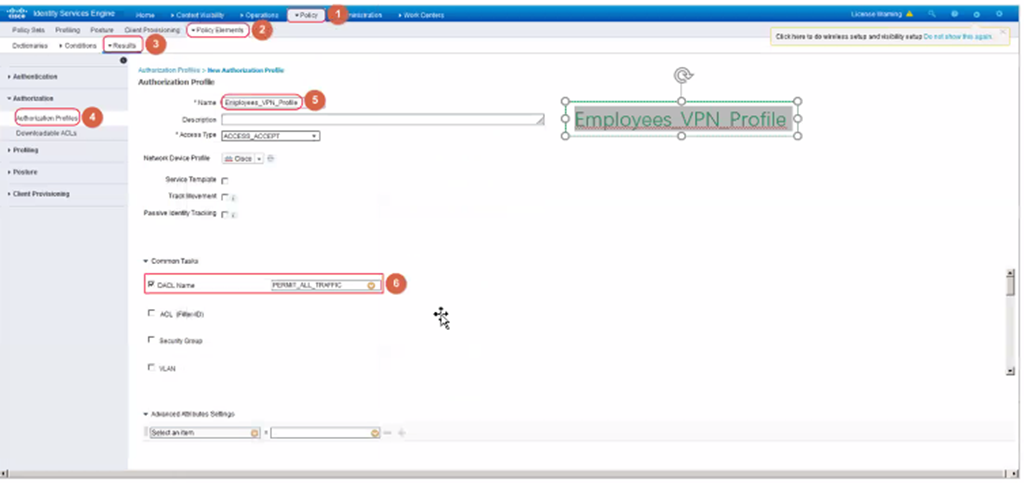

ISE配置

ise配置即最简单VPN的授权及激活PxGrid

激活PxGrid->加域->提取组->新建网络设备组->创建网络设备ASAv1010

创建授权策略<名字及ASA上vpn的group的policy>创建一个策略集

1.添加一个条件:只要asa来的流量就用这个

2. 认证策略检查

3.授权策略->起一个名字->条件就是域中的组->给一个开始准备好的授权结果

获取证书与证书授予

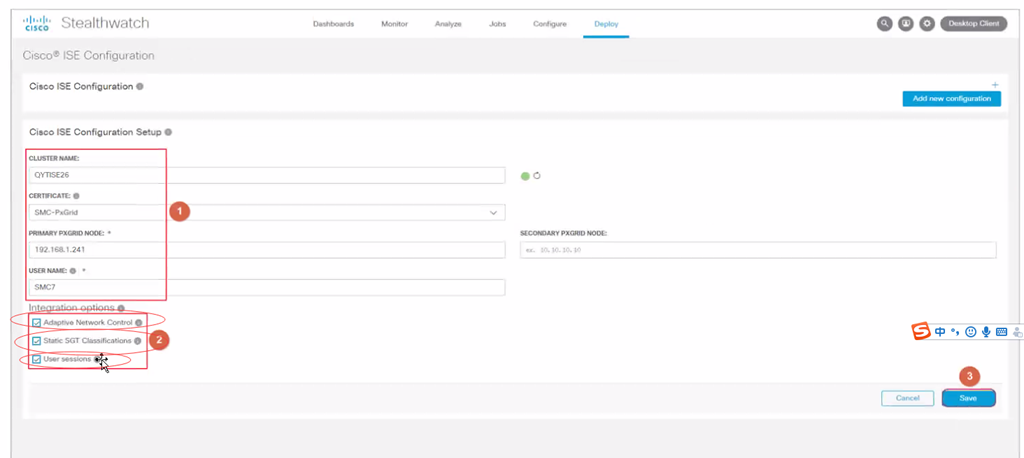

配置证书,获取签名请求->填写个人信息->下载根证书->下载个人证书->PxGrid的自动审批->SMC上面加载根证书及个人证书,以上步骤在SE上申请;

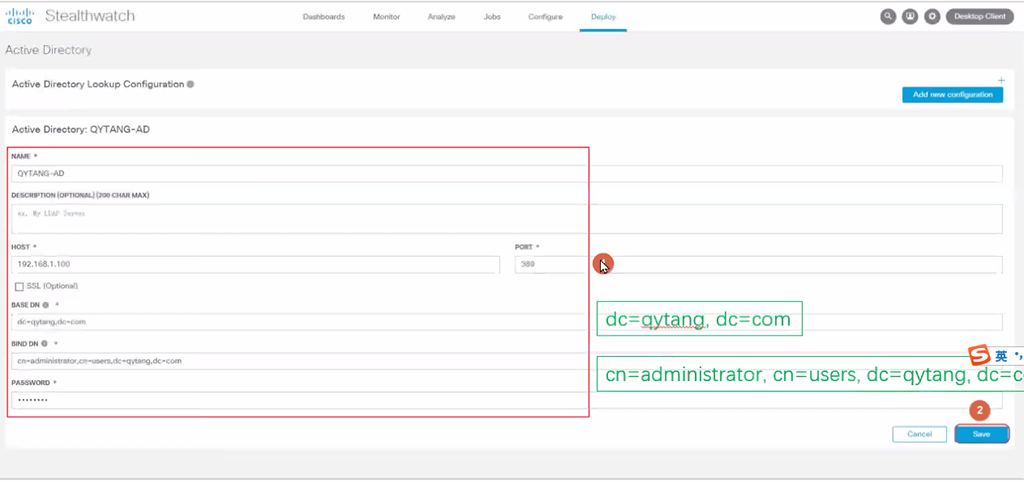

SMC

smc整合ISE

smc整合ldap域

创建ISE ANC Policy List 隔离行为

end

安装参考:https://blog.csdn.net/qq_15174755/article/details/86355609

浙公网安备 33010602011771号

浙公网安备 33010602011771号