TGCTF-2025-MISC 全解

TGCTF-2025-MISC

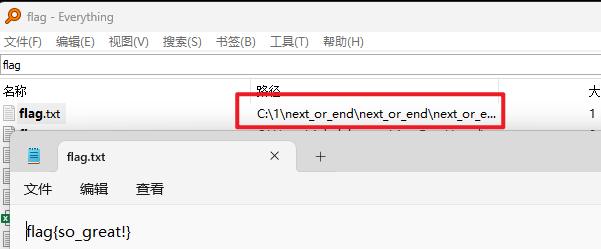

next is the end

文件夹嵌套问题,everything最简单

直接放到C盘根目录,方便查找

你能发现图中的秘密吗

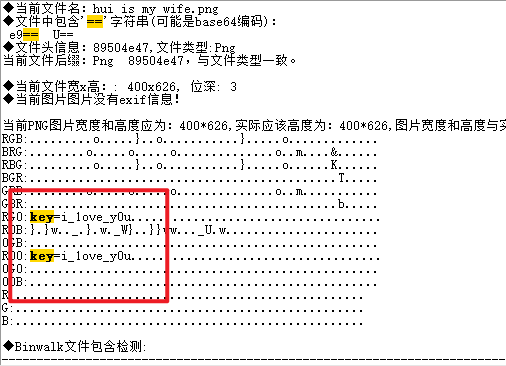

题目给了一个图片一个压缩包

压缩包加密了,也许密码在图片中

直接进随波逐流就看到了

解密获得一张png和一个PDF

将pdf文件拖进随波逐流查看

被PS修改过,拖进PS,看到两个图层

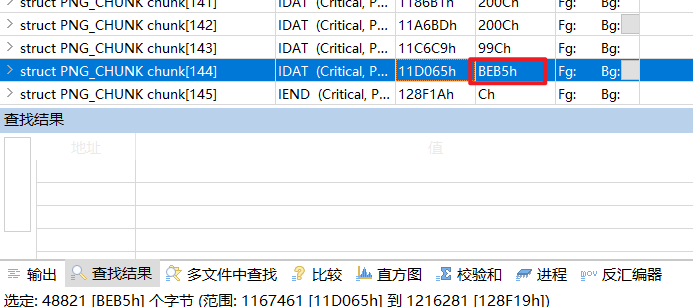

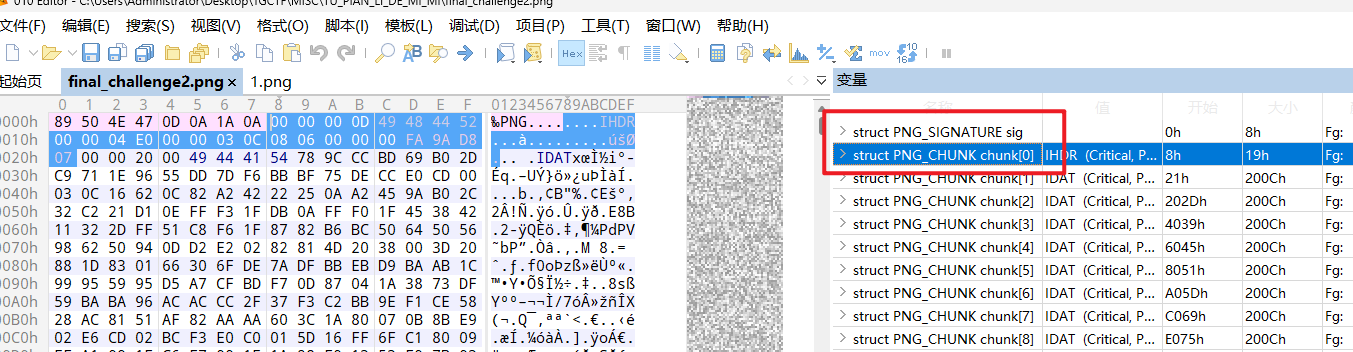

接着看png,在010中找到一个异常大的数据块

新建文件将png前两部分添加到idat块中(选中后左下角看到21h,插入21字节即可)

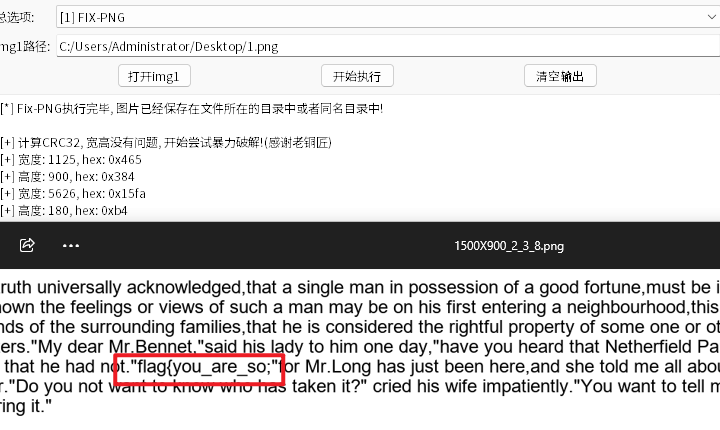

看到图片有显示,拖到PZ中修复宽高

这是啥

解压文件,010看到是gif,改后缀

gif分解帧,在PZ中还有GIF帧间隔提取

a=['840', '710', '670', '840', '700', '1230', '890', '1110', '1170', '950', '990', '970', '1170', '1030', '1040', '1160', '950', '1170', '1120', '950', '1190', '1050', '1160', '1040', '950', '1160', '1050', '1090', '1010', '330', '1250']

s=''

for i in a:

s+=chr(int(i)//10)

#明显超过ASCLL码表示范围,除10就在范围内了

print(s)

#TGCTF{You_caught_up_with_time!}

其实分解帧后还要进行汉信码拼接,使用PS拼接好些,不然扫不出来

time is your fortune ,efficiency is your life

解码提示与时间有关系,就是GIF帧间隔

TeamGipsy&ctfer

硬搜

赛后在群里见大佬操作的

效率杠杆的!!!

R-studio

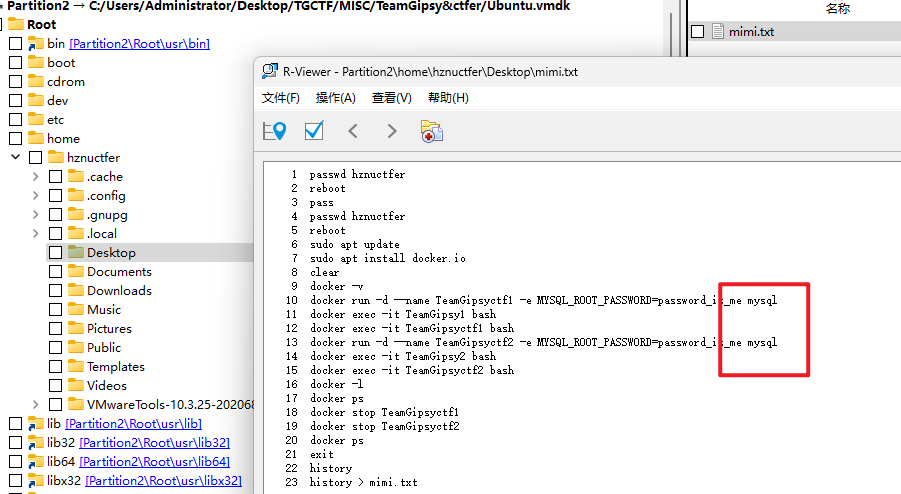

首先进去看home目录

在桌面找到mima.txt

内容显示:使用两个Docker起了一个mysql服务

Linux中拉取 MySQL 镜像时,该镜像会被存储在 “/var/lib/docker/image/” 子目录下

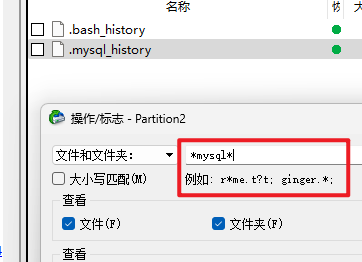

去/var/lib/docker目录下查找包含mysql的文件

利用正则查找包含mysql的文件

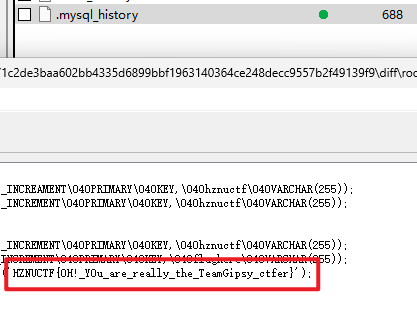

在.mysql_history中找到

常规

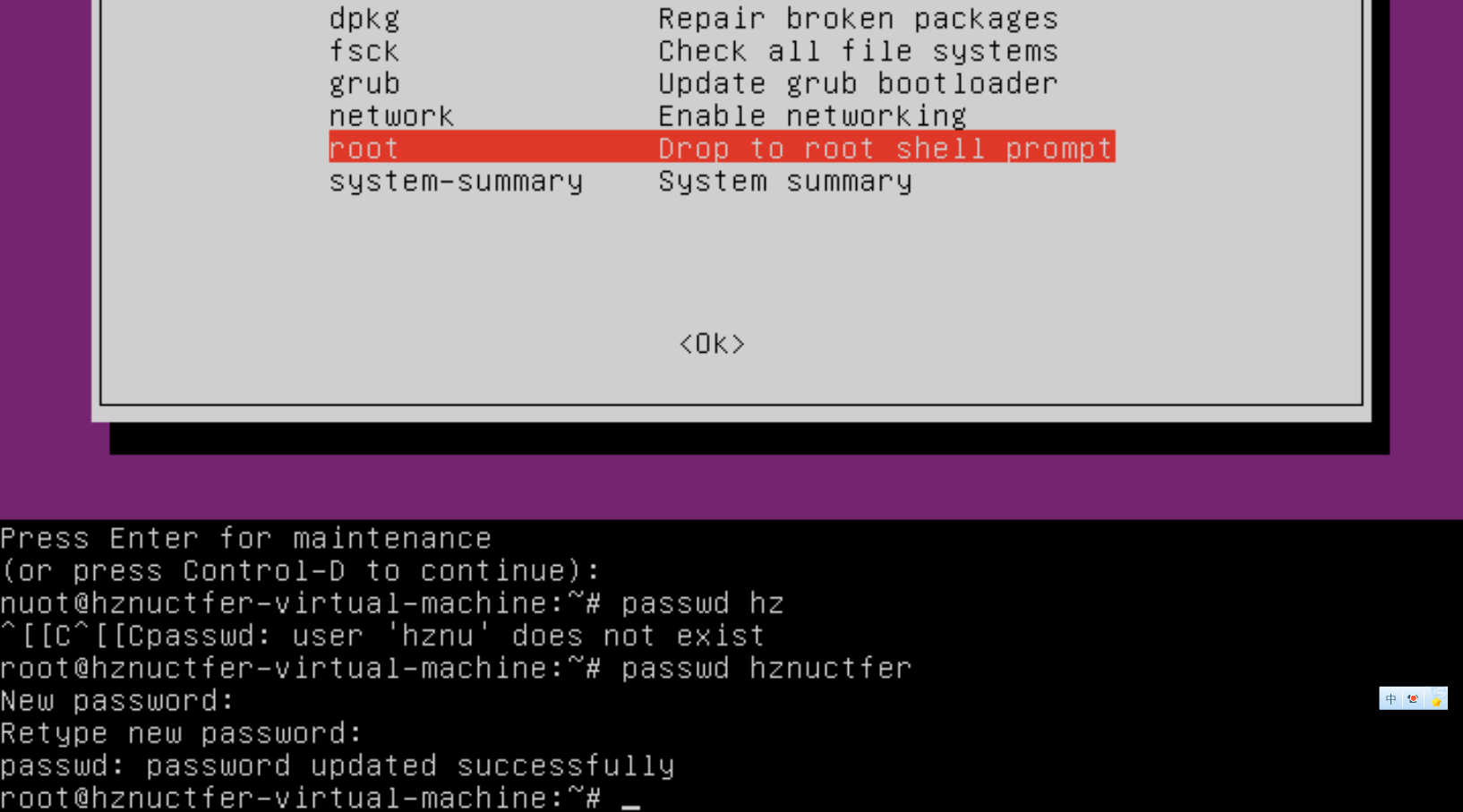

用vm打开需要密码,给了用户名hznuctfer,接着去重置密码

进入桌面找到mima.txt

按照命令重新运行Docker,接着进入mysql查找即可

我不太会docker,起起来的mysql中没有TeamGipsy库,就不继续了

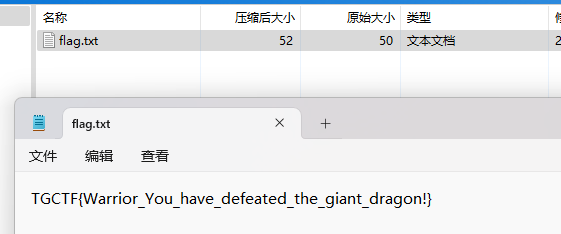

ez_zip

压缩包密码为20250412,即比赛日期

8位数字,爆破的话得花点时间

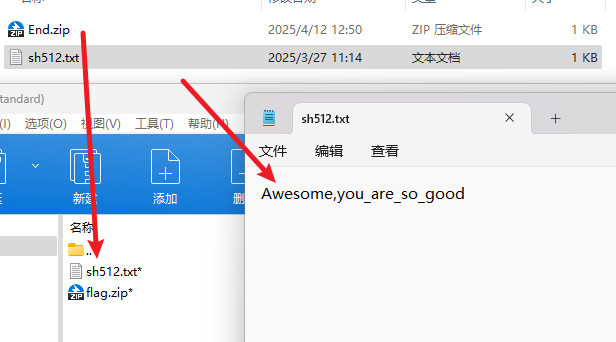

很明显的明文攻击,但给出的明文要进行sh512加密

Awesome,you_are_so_good

0894fb7edcf85585e8749faeac3c7adf4247ae49b50cc55c4dd5eead0a9be60b7d848baece2ee65273d110317be4fe709c4b2bdeab48a212ca741e989df39963

加密后sh512.txt大小才与压缩包中密文一致

可以使用ARCHPR进行明文攻击,攻击几分钟获得秘钥即可解密

或者使用bkcrack进行解密

bkcrack -C End.zip -c End/sh512.txt -P sh512.zip -p sh512.txt

bkcrack 1.7.1 - 2024-12-21

[20:55:30] Z reduction using 77 bytes of known plaintext

100.0 % (77 / 77)

[20:55:30] Attack on 102228 Z values at index 6

Keys: b39bc130 8183a9f1 d5381ad8

29.2 % (29814 / 102228)

Found a solution. Stopping.

You may resume the attack with the option: --continue-attack 29814

[20:56:27] Keys

b39bc130 8183a9f1 d5381ad8

记住,bkcrack 是一个跨平台的工具,为了确保在不同操作系统上都能正常使用,它遵循了使用正斜杠 / 作为路径分隔符的标准。因此,在使用 bkcrack 时,无论什么系统,都应该使用正斜杠来指定文件路径。

bkcrack -C End.zip -k b39bc130 8183a9f1 d5381ad8 -U new.zip duan

bkcrack 1.7.1 - 2024-12-21

[21:00:21] Writing unlocked archive new.zip with password "duan"

100.0 % (2 / 2)

Wrote unlocked archive.

重设密码,解压

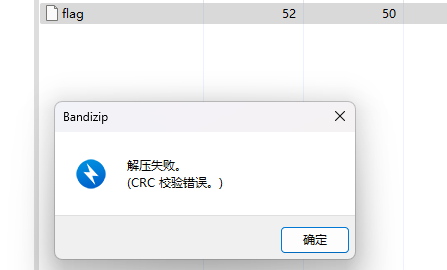

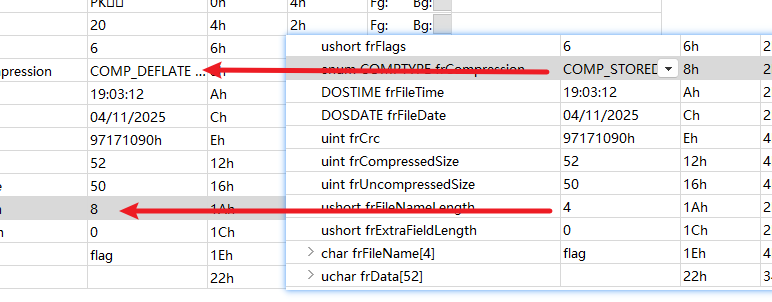

进010进行修改

修改后文件正常显示,能够获得flag

TGCTF-2025还是很权威的,题目质量没得说,赛后很多大佬在群里分享解题思路,存在很多学习的地方。

TGCTF-2025还是很权威的,题目质量没得说,赛后很多大佬在群里分享解题思路,存在很多学习的地方。

浙公网安备 33010602011771号

浙公网安备 33010602011771号