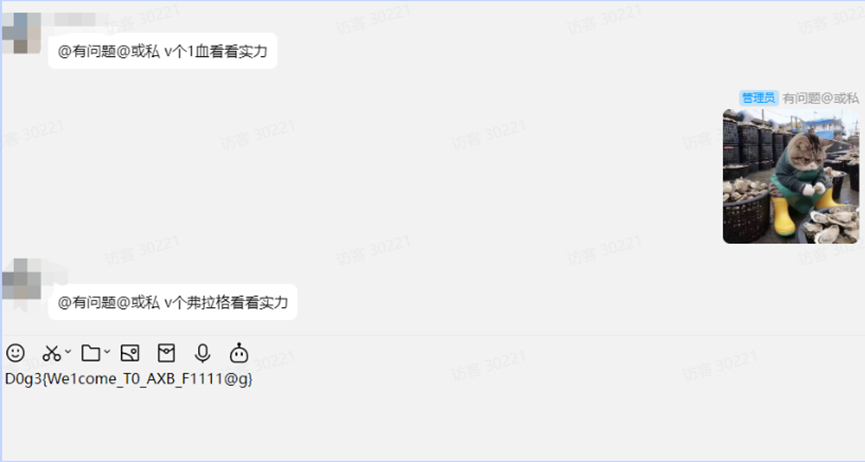

2023安洵杯第六届网络安全挑战赛 Misc

签到

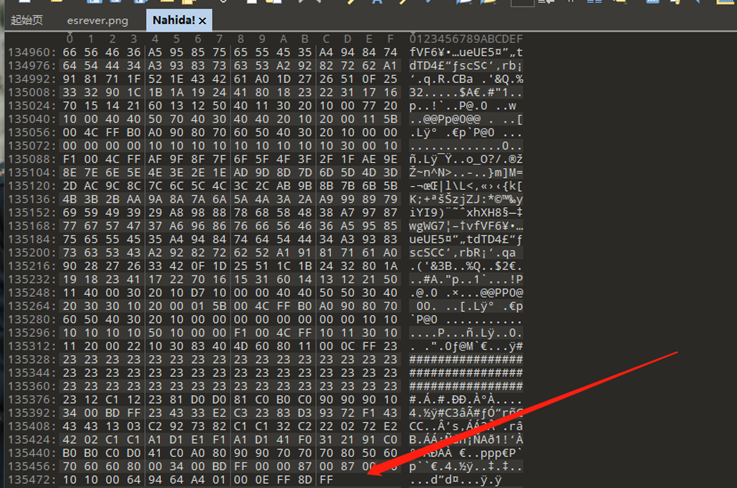

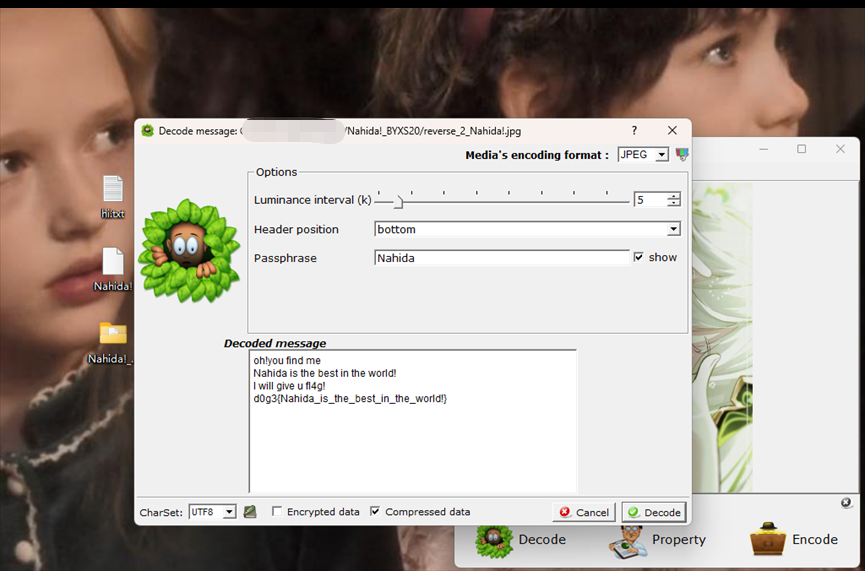

Nahida

打开压缩包得到2个文件

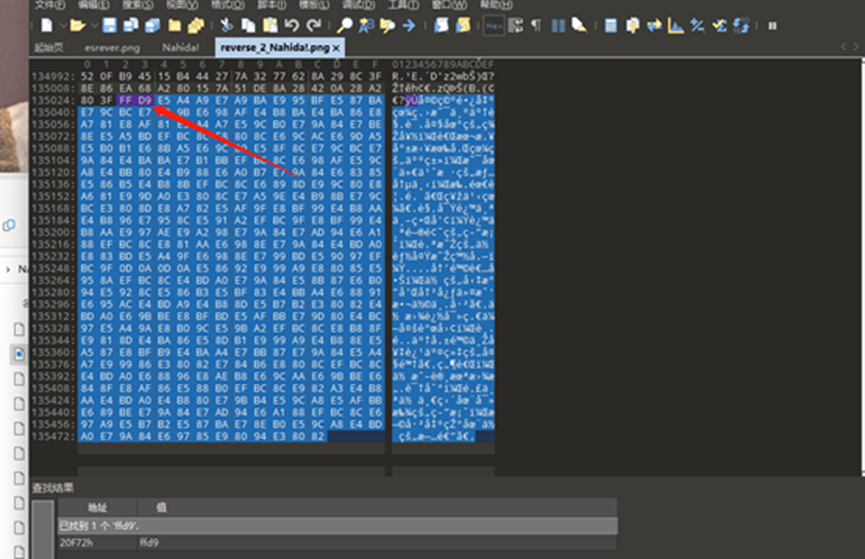

用010打开

发现ffd8ffe0的关键字眼

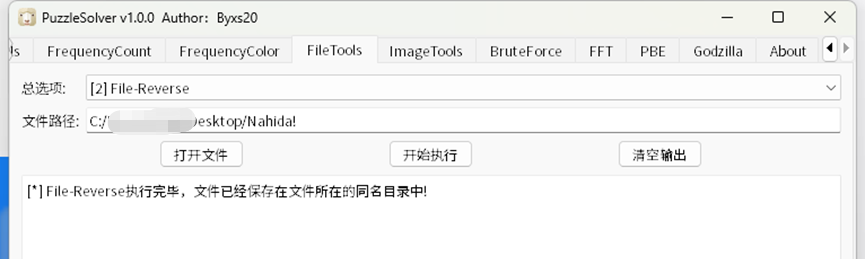

被倒转了,使用工具进行恢复

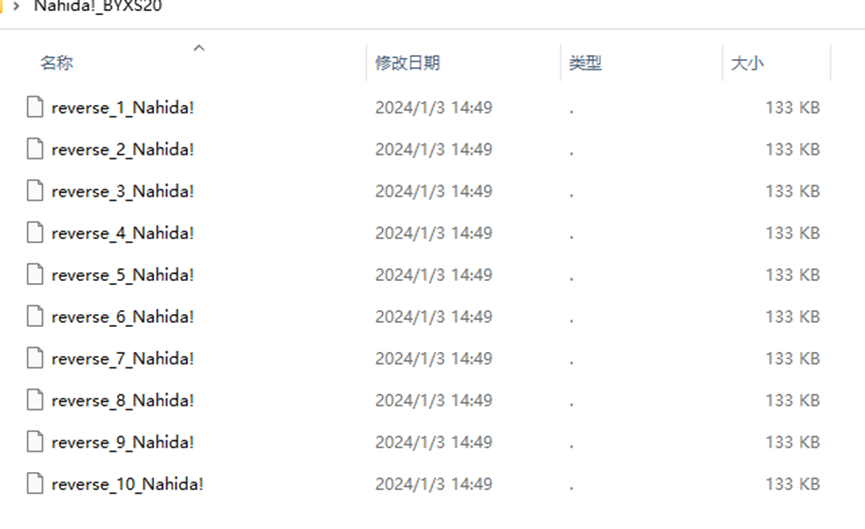

得到一大串爆破的逆转

在reverse_2_Nahida!处为jpg 添加后缀 reverse_2_Nahida!.jpg

我们得到图片

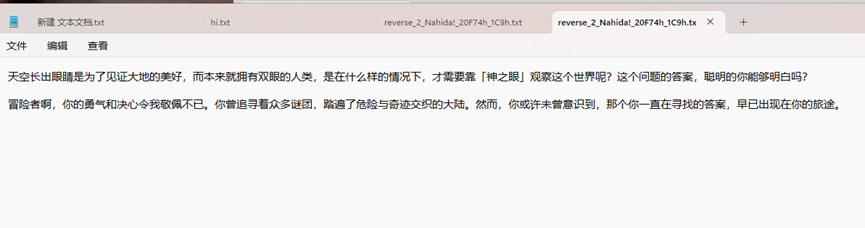

在FFD9处发现还有其他东西 导出进行查看得到txt

根据提示应该是一个为天空眼睛的图片解密工具

需要密码,但是密码错误 可能为压缩包名称

密码为Nahida

d0g3{Nahida_is_the_best_in_the_world!}

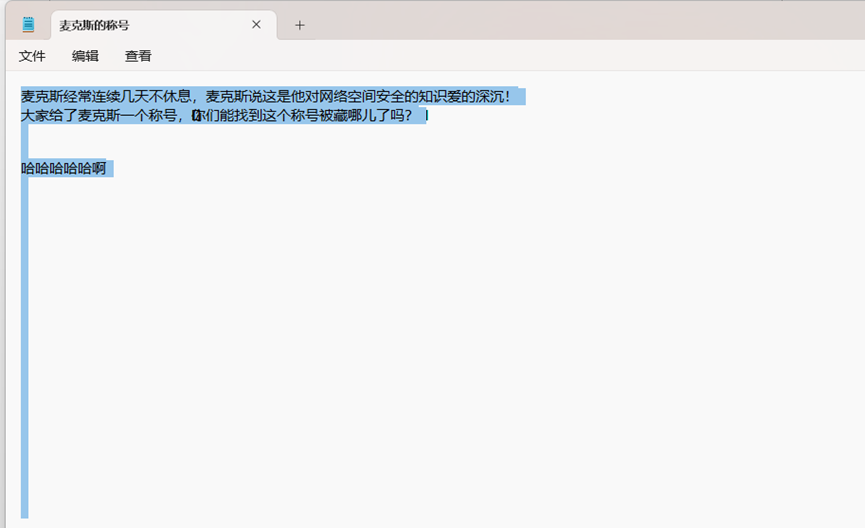

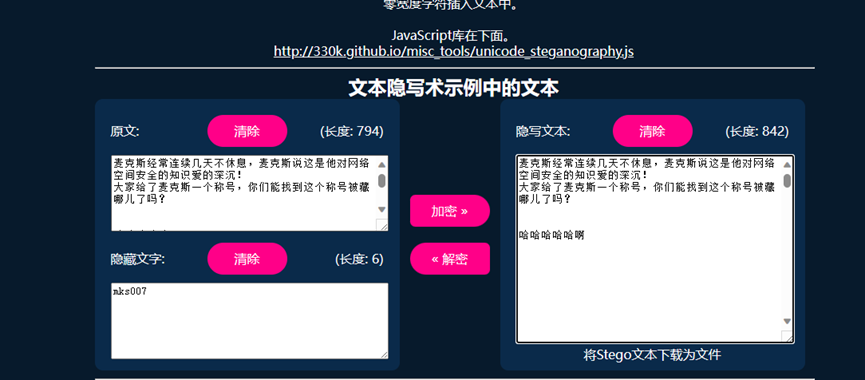

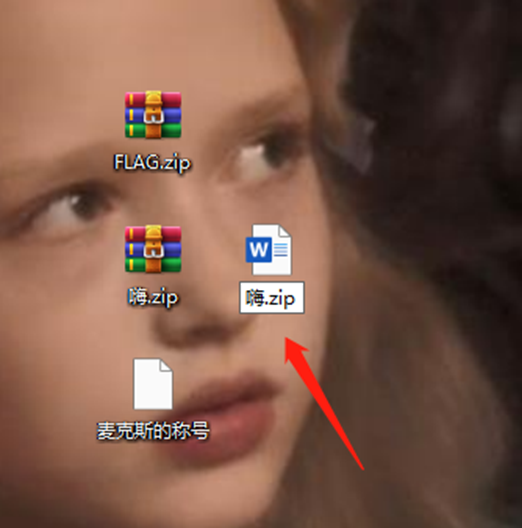

疯狂的麦克斯

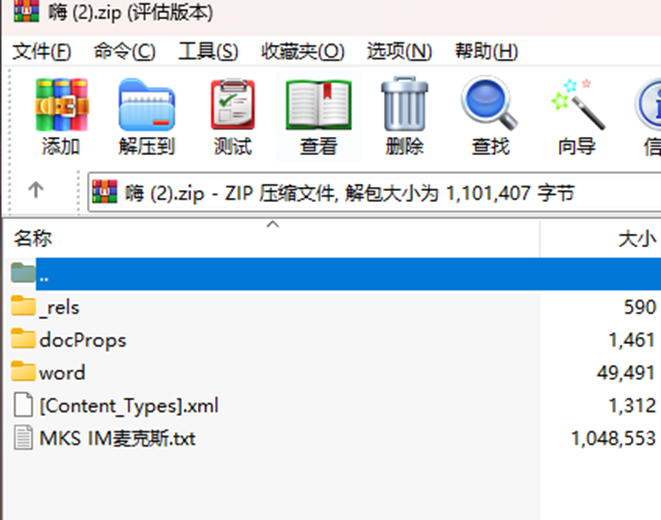

打开压缩包得到3个文件

其中嗨压缩包打开得到一个docx文件

麦克斯的称号为txt文件

猜测为0宽字节

解密

得到mks007

在上面得到的docx文件中改后缀为zip

打开

打开看到txt打开

得到一大串数组

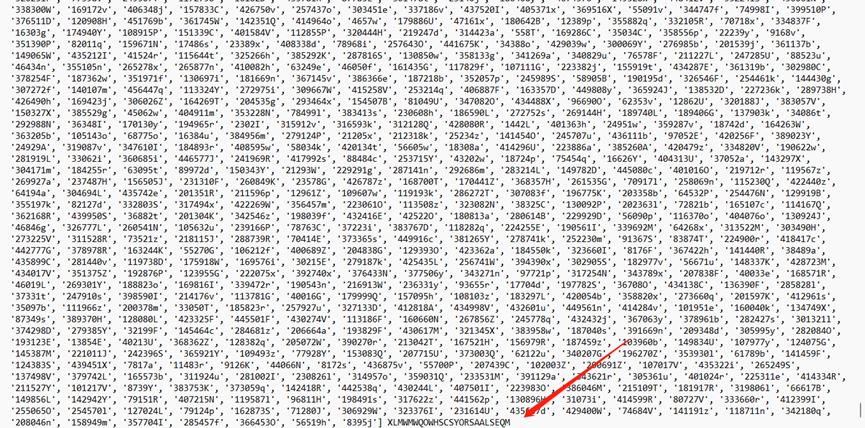

拉到最后有一段密文

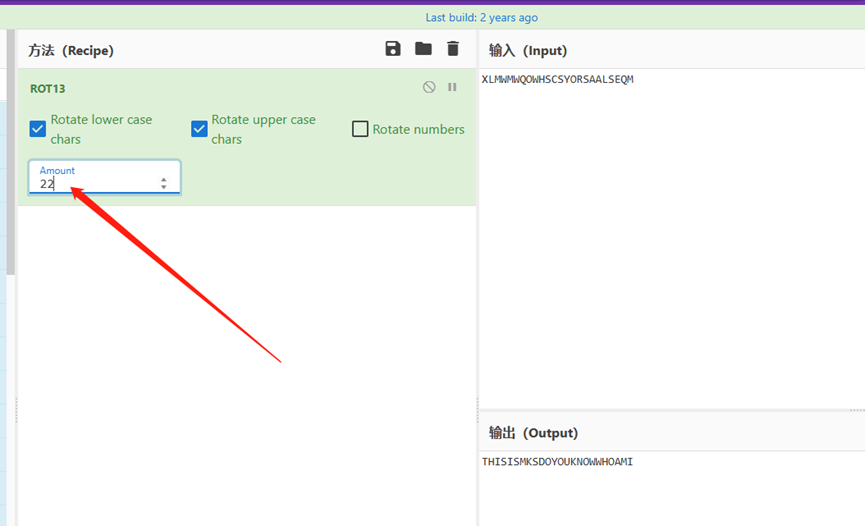

Rot13解码得到

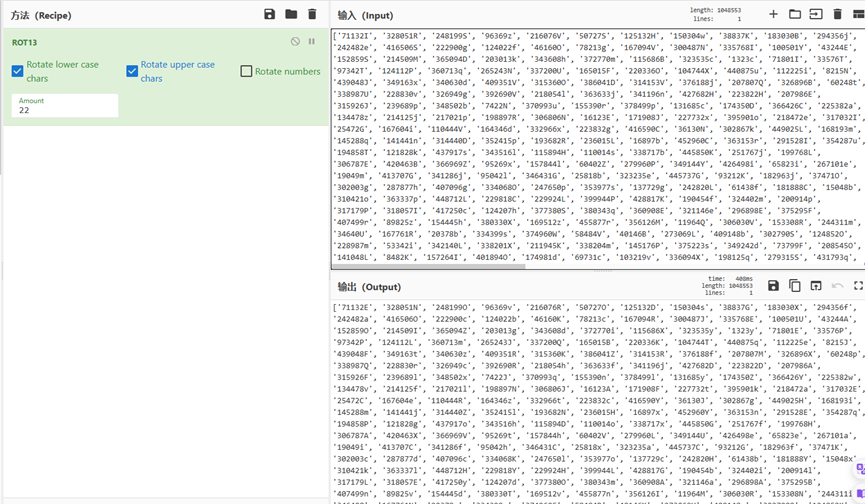

既然末尾是凯撒偏移,那说明整个文本都偏移了。对列表同样使用ROT13解码

找出最大值

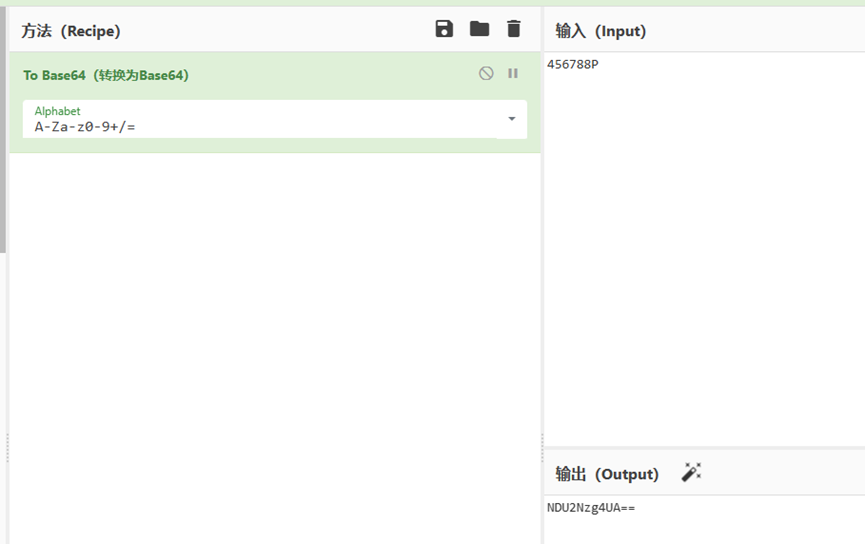

找到456788P

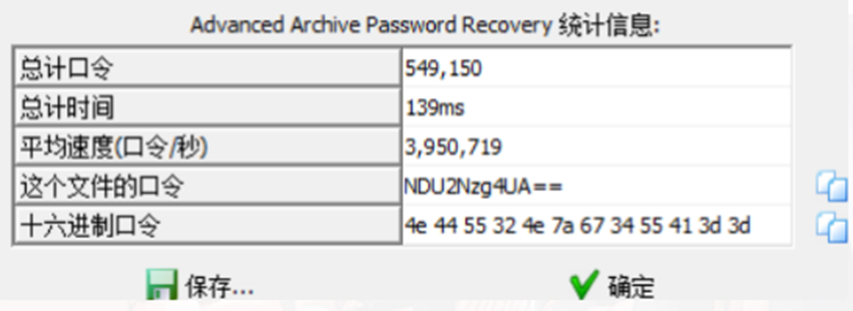

根据麦克斯的称号文件里面信息: 密码是 某个值的base64+麦克斯的称号 得到密码需要base64加密一下

NDU2Nzg4UA==

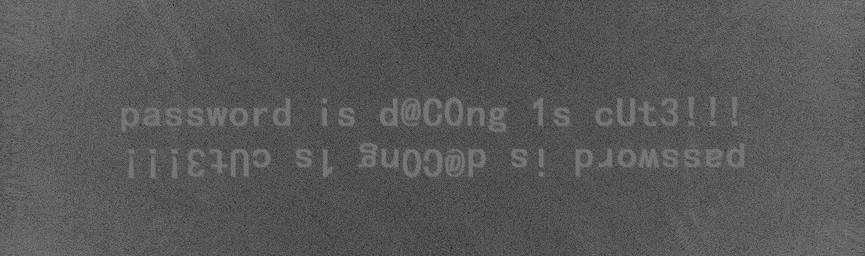

acongのsecret

题目

我的解答:

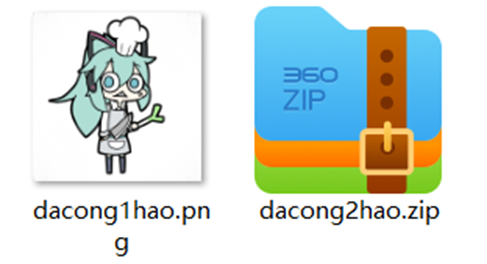

题目给出一张png图片和一个加密压缩包,压缩包里面还存在另一张jpg图片

看名字就知道是盲水印。由于压缩包里的图片提不出来,因此是单图盲水印,我们使用工具得密码

d@C0ng 1s cUt3!!!

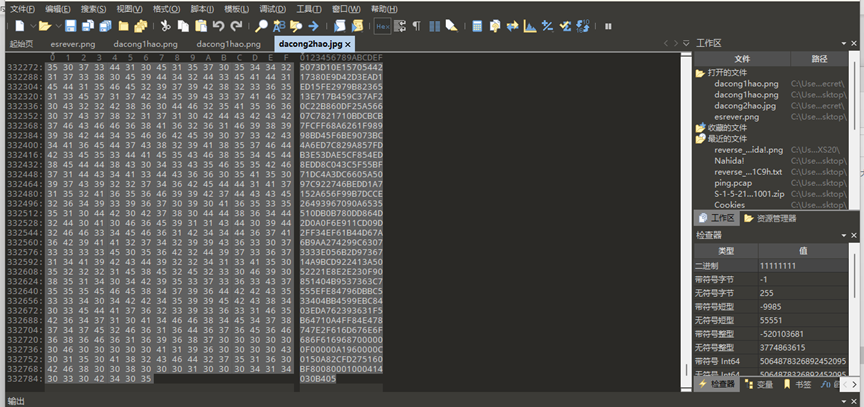

解压得到另一张图片,010分析一下得到一串字符

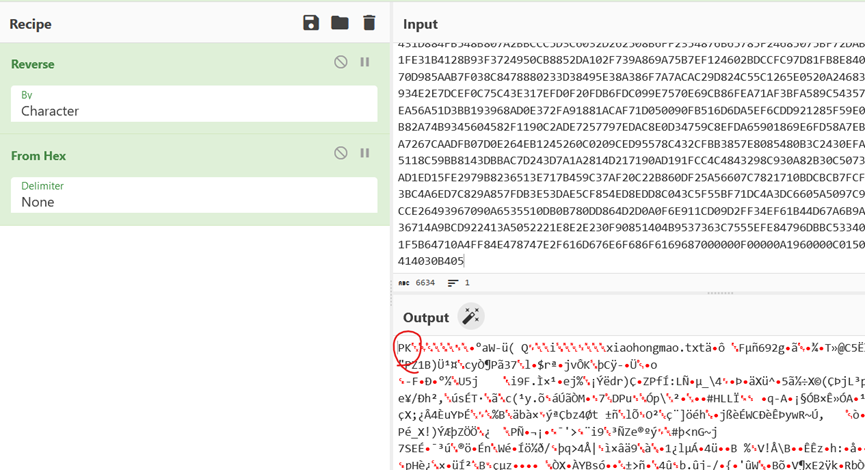

用脚本压缩包逆过来了,我们给他反转一下

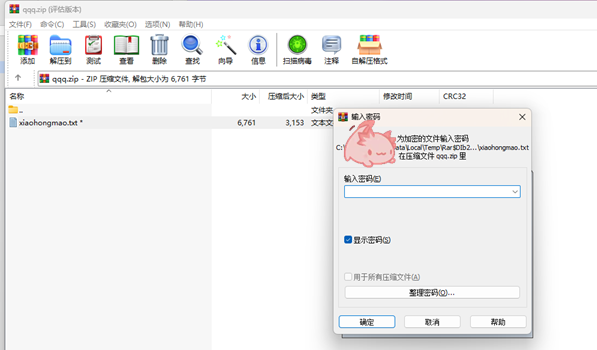

提取出来后需要密码,接下来我们寻找密码。

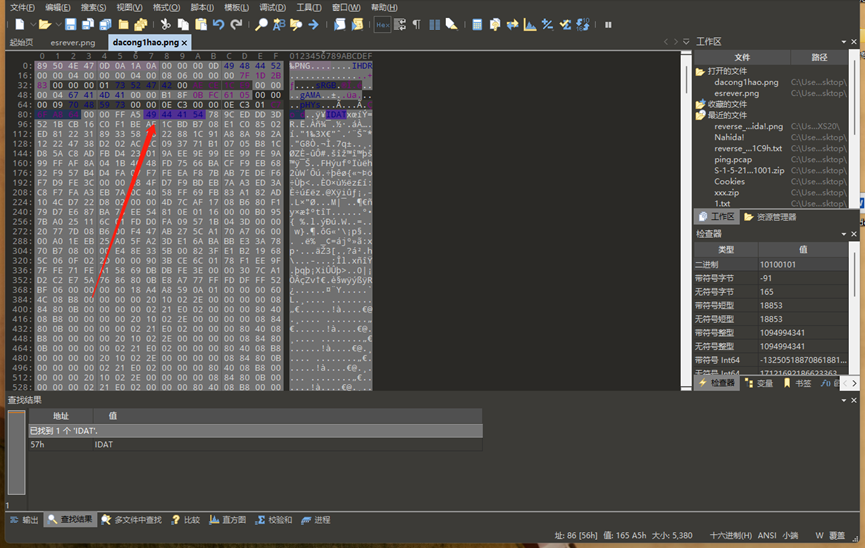

分析原本第一张图片发现有很多个IDAT,删除第一部分保存。

就是在010 crtl+f 正则匹配IDAT 除了最后一个之前的全部删除

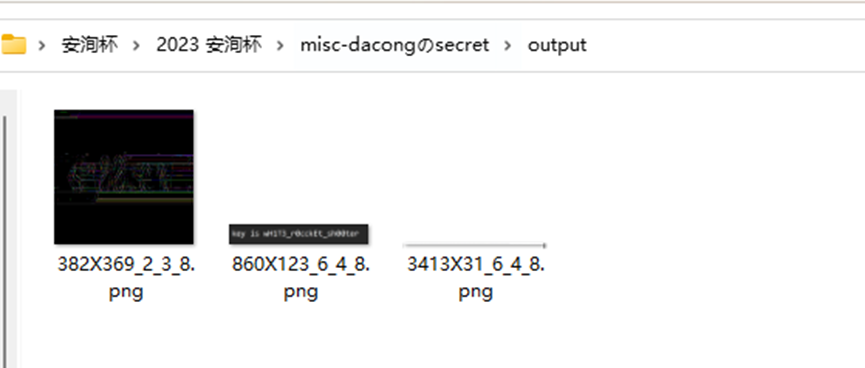

得到的图片为

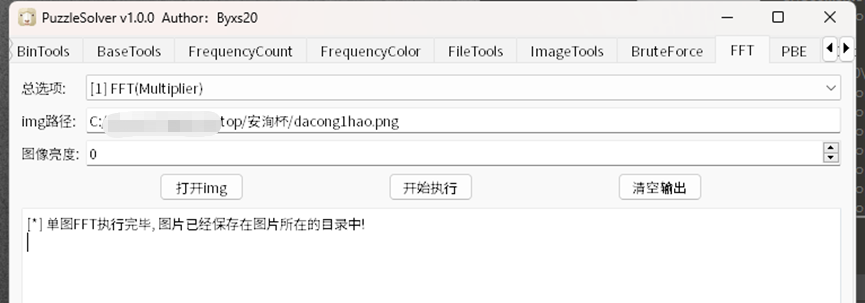

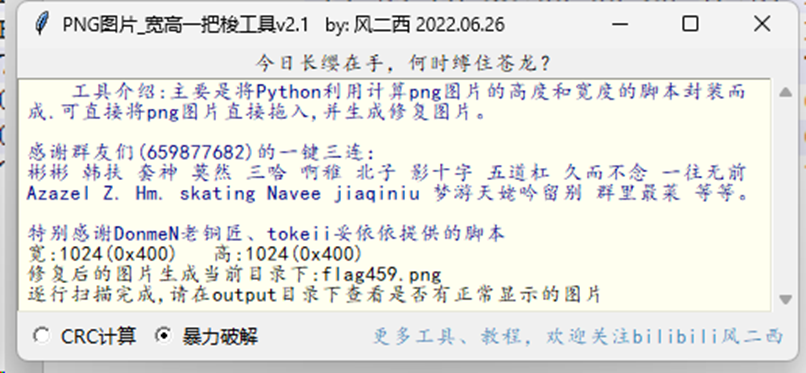

使用工具

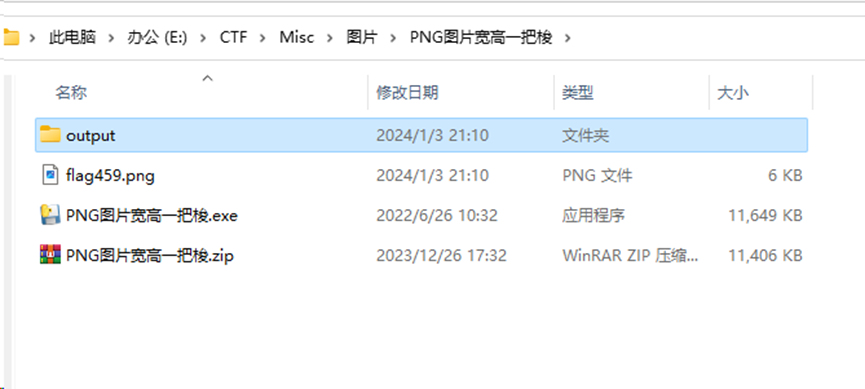

先计算然后暴力破解得到output

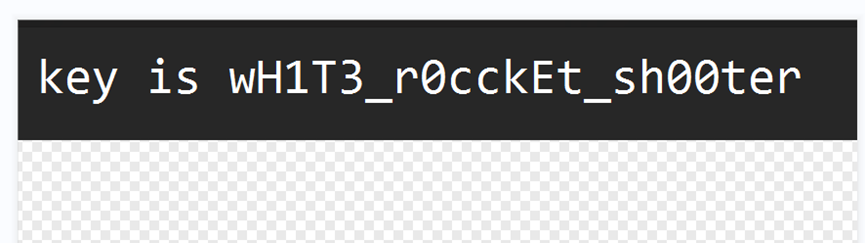

然后解压之前提取出来的压缩包里的文本得到

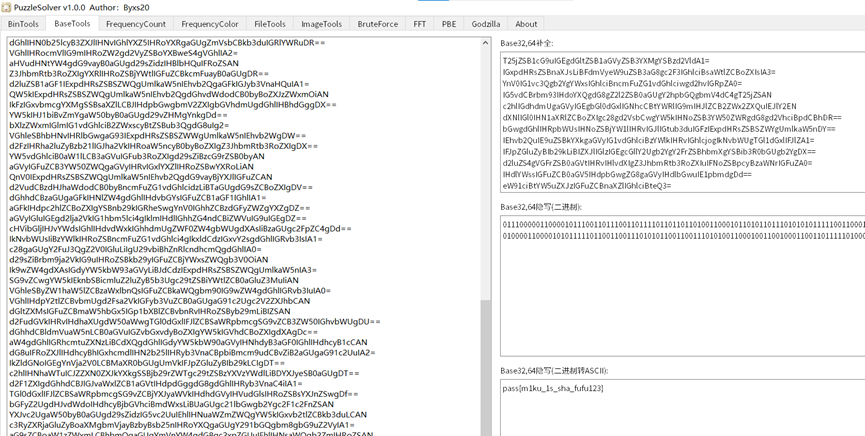

看出为base64隐写,用工具直接解密

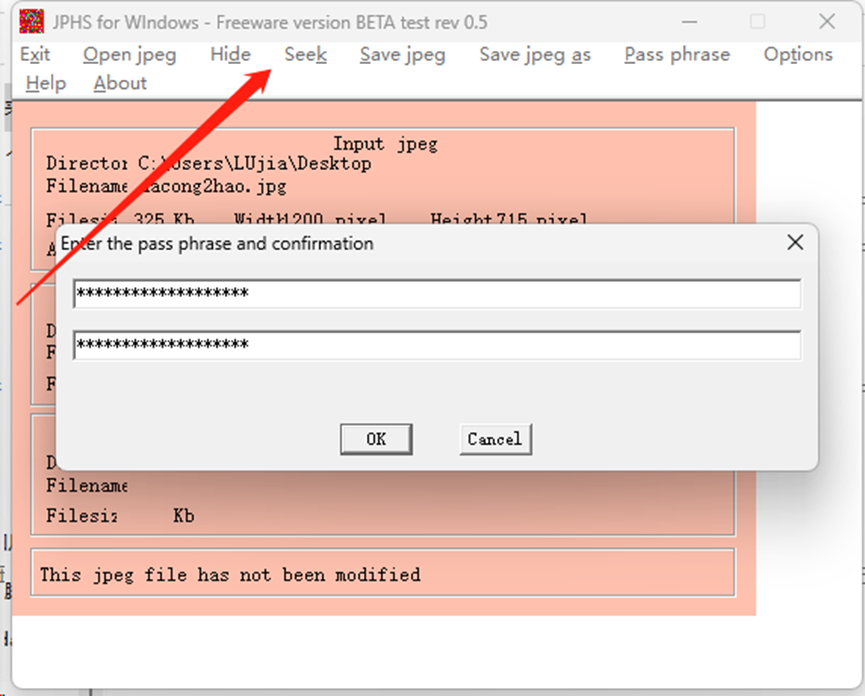

最后用jphs工具解出flag

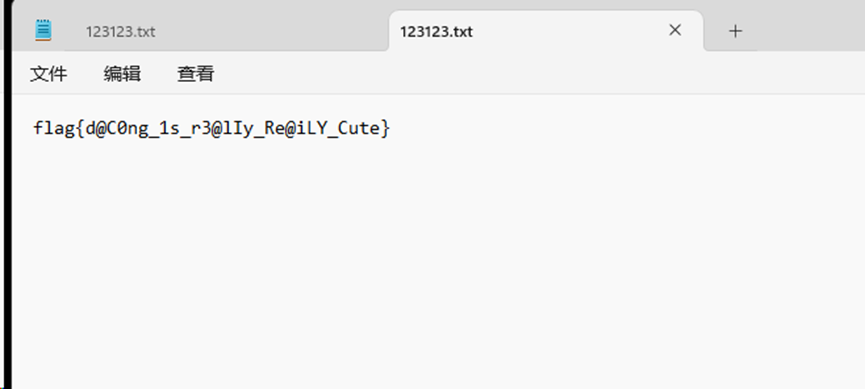

得到

flag{d@C0ng_1s_r3@lIy_Re@iLY_Cute}

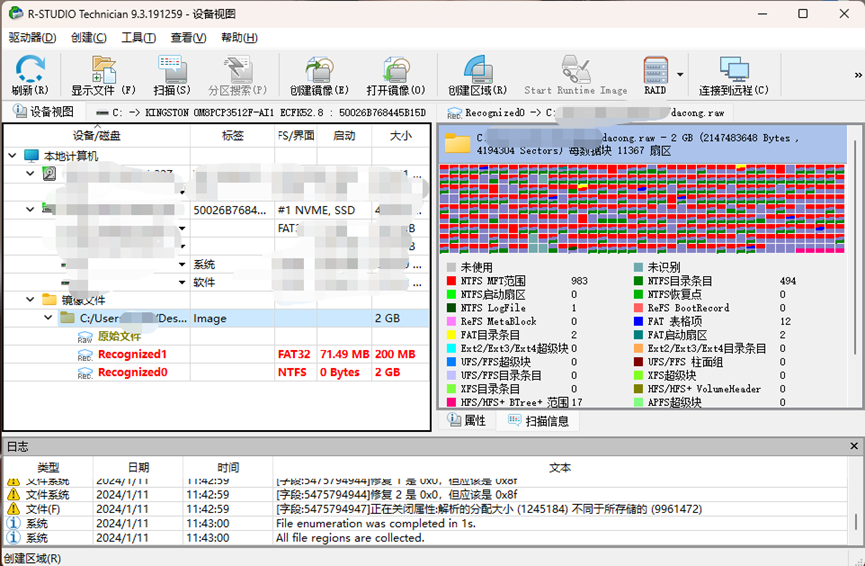

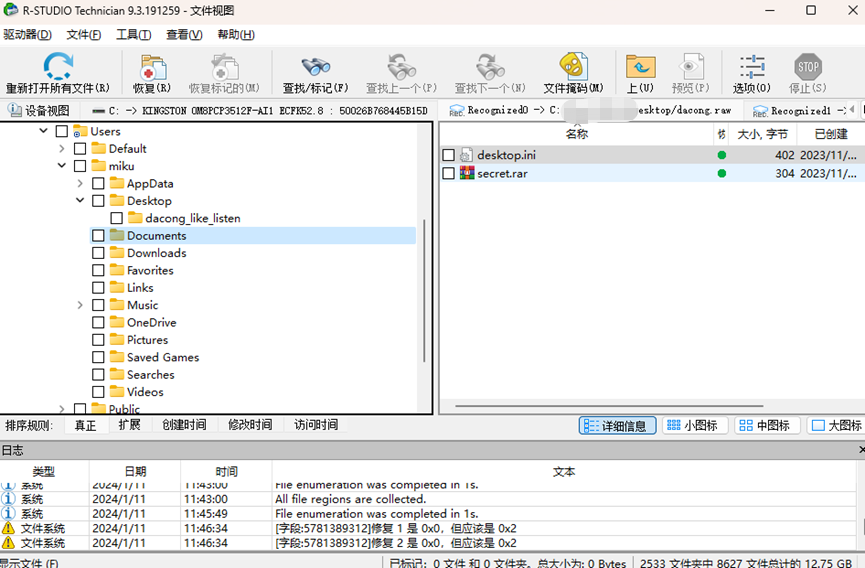

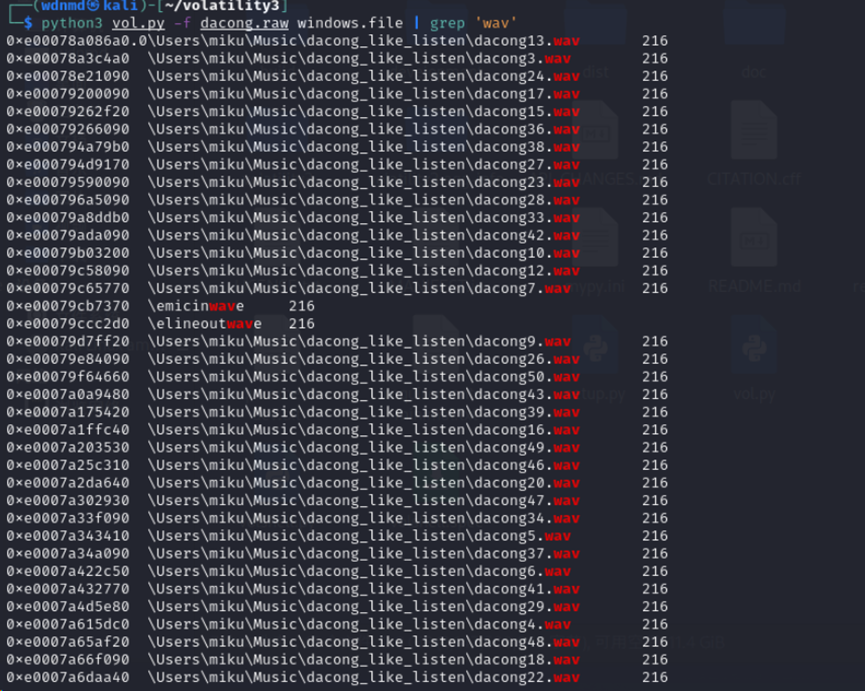

dacongのWindows

题目

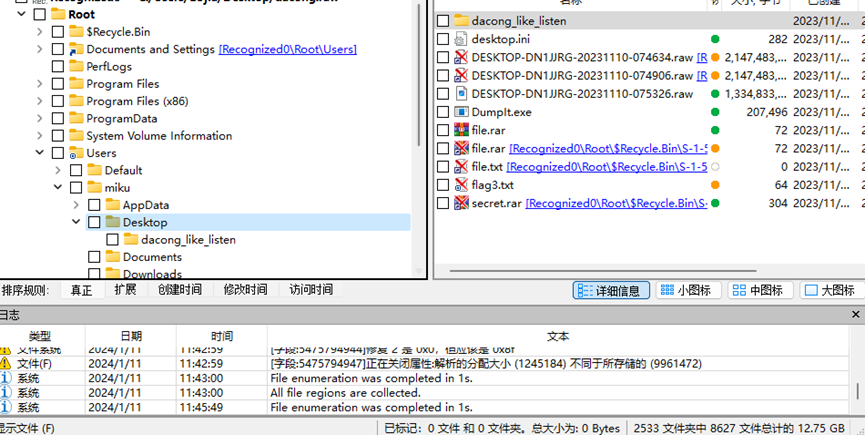

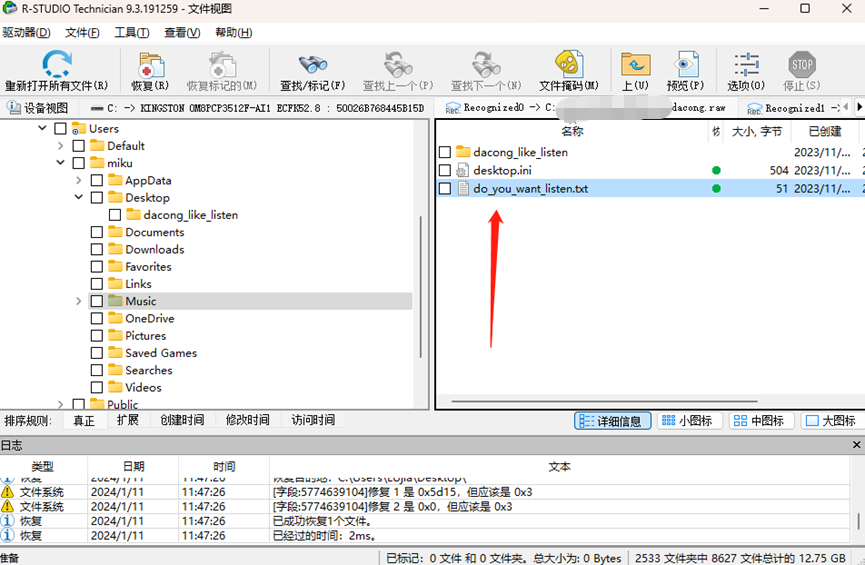

一个取证题目,使用R-STUDIO取证工具恢复一下

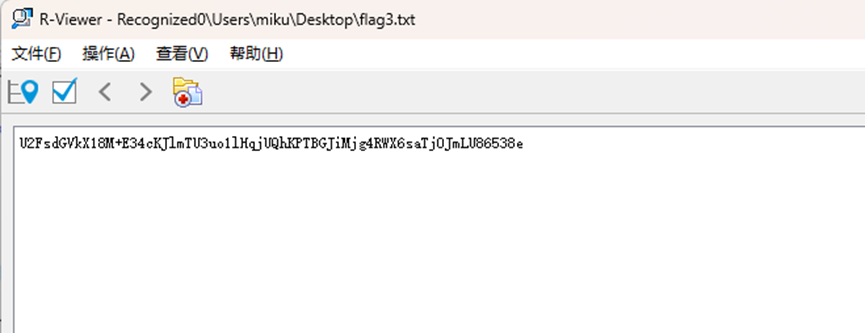

发现一个flag3.txt,打开得到

U2FsdGVkX18M+E34cKJlmTU3uo1lHqjUQhKPTBGJiMjg4RWX6saTjOJmLU86538e

猜测AES解码,但需要密码,我们需要找到密码。。

根据文件描述提示可知是注册表,利用vol输入指令:

Python3 vol.py -f dacong.raw windows.registry.printkey得到一串字符

d@@Coong_LiiKEE_F0r3NsIc

猜测是AES密码,解码得到

这个一看就是flag最后一段,根据文件名flag3猜测还有flag1,flag2,我们继续分析取证出来的信息

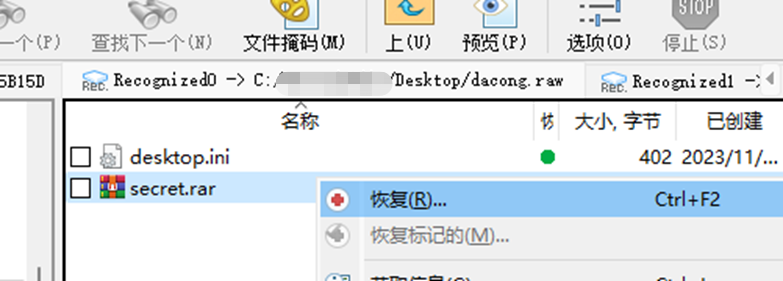

我们看到还有一个压缩包

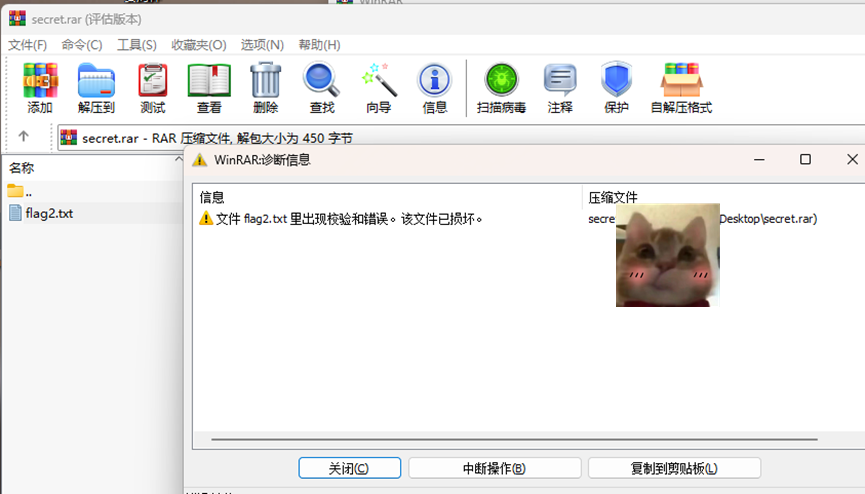

我们把压缩包恢复出来然后解压,但是解压出现问题

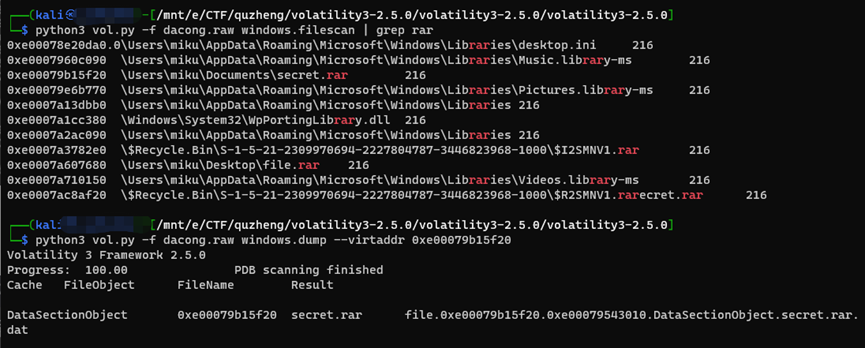

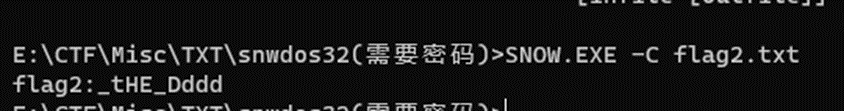

我们使用vol取证工具给dump下来得到

python3 vol.py -f dacong.raw windows.filescan | grep rar

python3 vol.py -f dacong.raw windows.dump --virtaddr 0xe00079b15f20

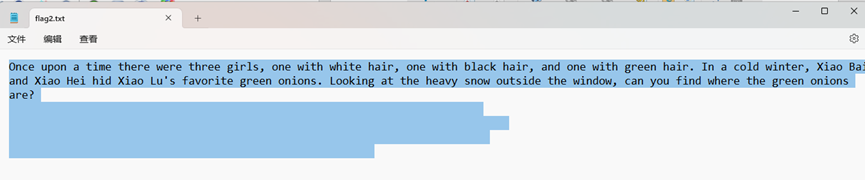

打开文档有很多空格字符很明显会发现的snow隐写,但是是无密码直接解码得到的二段flag:

_tHE_Dddd

还剩最后一段,继续找

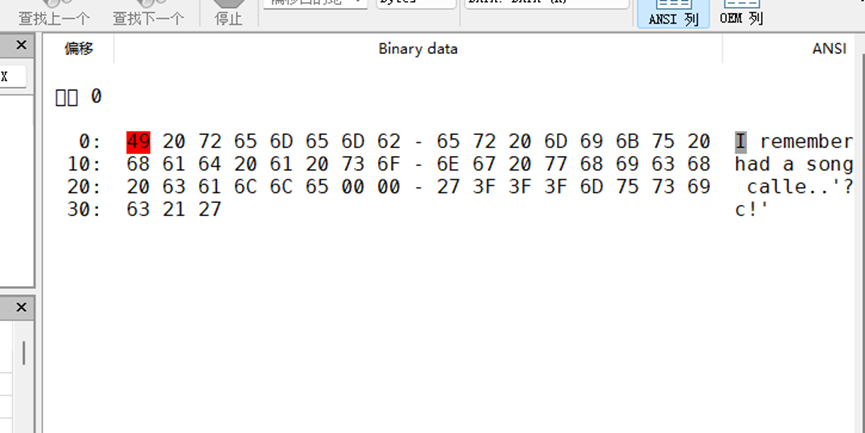

打开txt文件提示

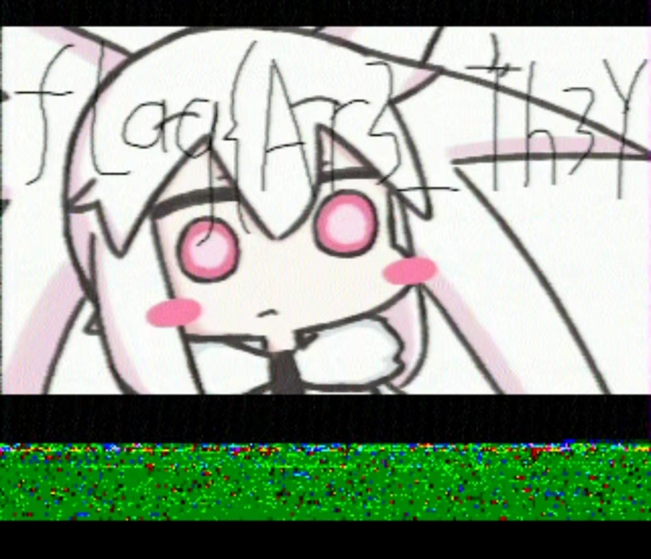

根据这个提示在加上dacong_like_listen里面好多wav文件,

听着像sstv加密。

根据题目我们搜索一下上面txt文件里面提到的???music,搜索这个歌名发现一个可疑之处39,那么我们就找到第39个wav听一听

使用手机的robot36解码工具打开得到第一段flag

flag{Ar3_Th3Y

拼接得到最终flag

flag{Ar3_Th3Y_tHE_DddddAc0Ng_SIst3Rs????}

浙公网安备 33010602011771号

浙公网安备 33010602011771号