DVWA靶场 - Command Injection

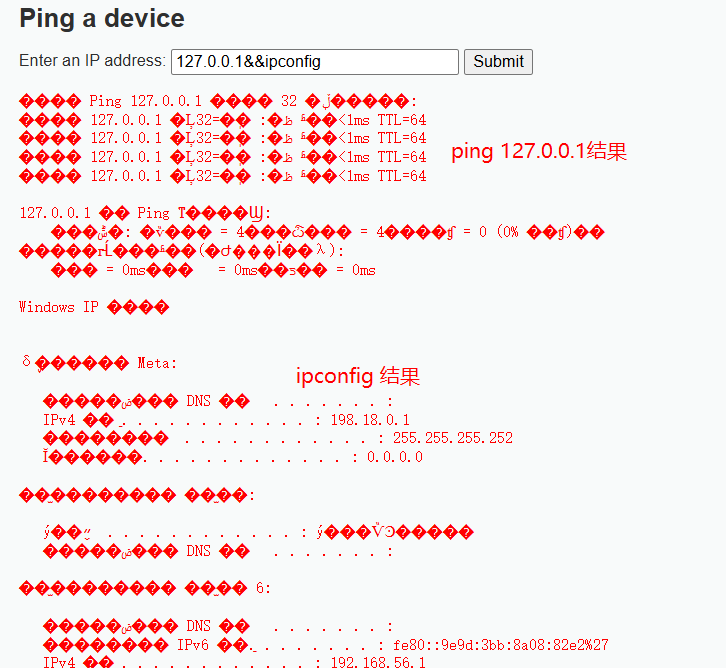

Low

代码审计:

从源码中可以看出,代码只是执行了一个ping 命令,并没有对后面的参数做限制

因此我们可以分别使用 ;、 |、||、&、&&进行注入;,命令行可以使用whoami、ipconfig/ifconfig、ls/dir 等

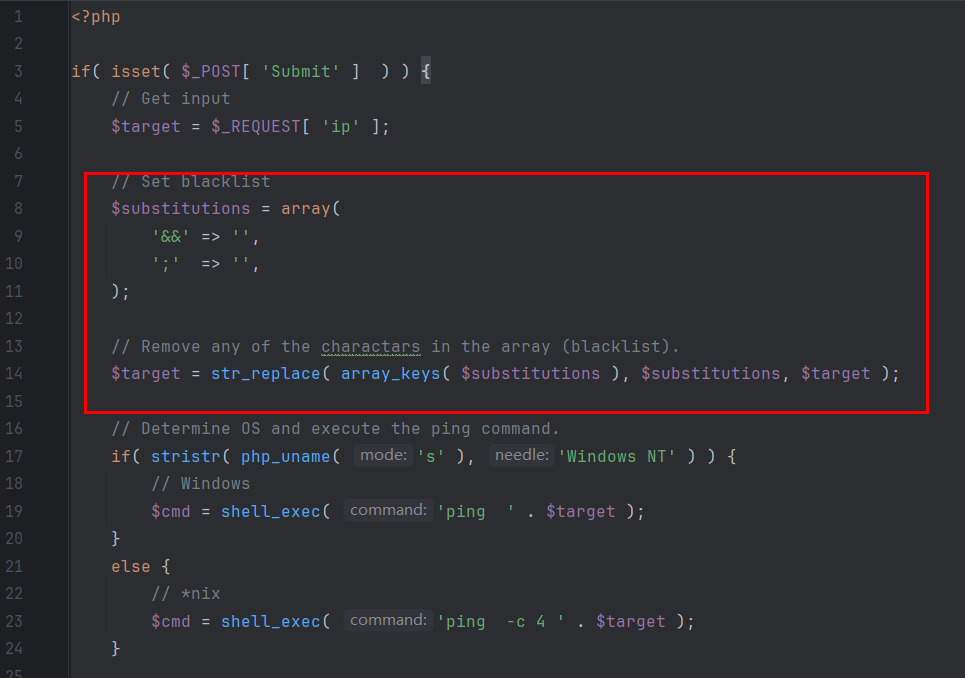

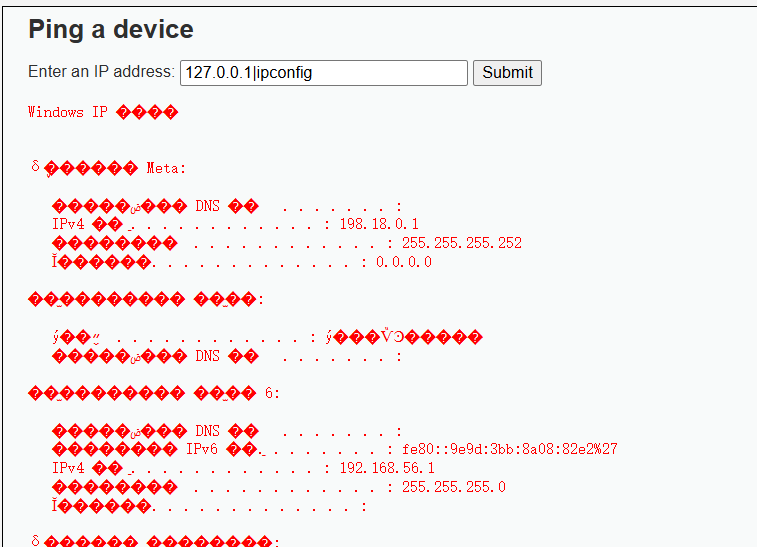

Medium

代码审计:

对比代码发现,;和&& 被加入了黑名单

因此我们可以尝试使用、 |、||、& 进行注入

High

代码审计:

对比代码发现,所有可能的注入方式都被加入了黑名单,但是仔细观察 | 后面出现了空格

因此我们可以尝试使用 |(注意后面不跟空格)进行注入

浙公网安备 33010602011771号

浙公网安备 33010602011771号