day27-虚拟专用网络服务

Day27-虚拟专用网络服务(VPN)

1)虚拟专用网络应用背景

实现不同区域数据传递的安全性(通过互联网传输时)

实现不同区域数据传递成本控制

2)虚拟专用网络实现通讯原理

1.实现公网地址可以互联

2.实现vpn连接的认证功能

3.认证通过会建立vpn线路,并且由服务端给客户端分配虚拟线路接口地址

4.服务端会推送内部主机网络路由信息到客户端设备路由表中

5.客户端根据推送的路由,将数据发送到下一跳(虚拟专线互联接口上)最终实现内网穿透效果

3)虚拟专用网络实现方式(openvpn)

根据vpn建设单位不同进行划分构建vpn:MPLS vpb....

根据vpn组网方式不同进行划分

根据vpn工作网络层次进行划分

02 虚拟专用网络部署安装

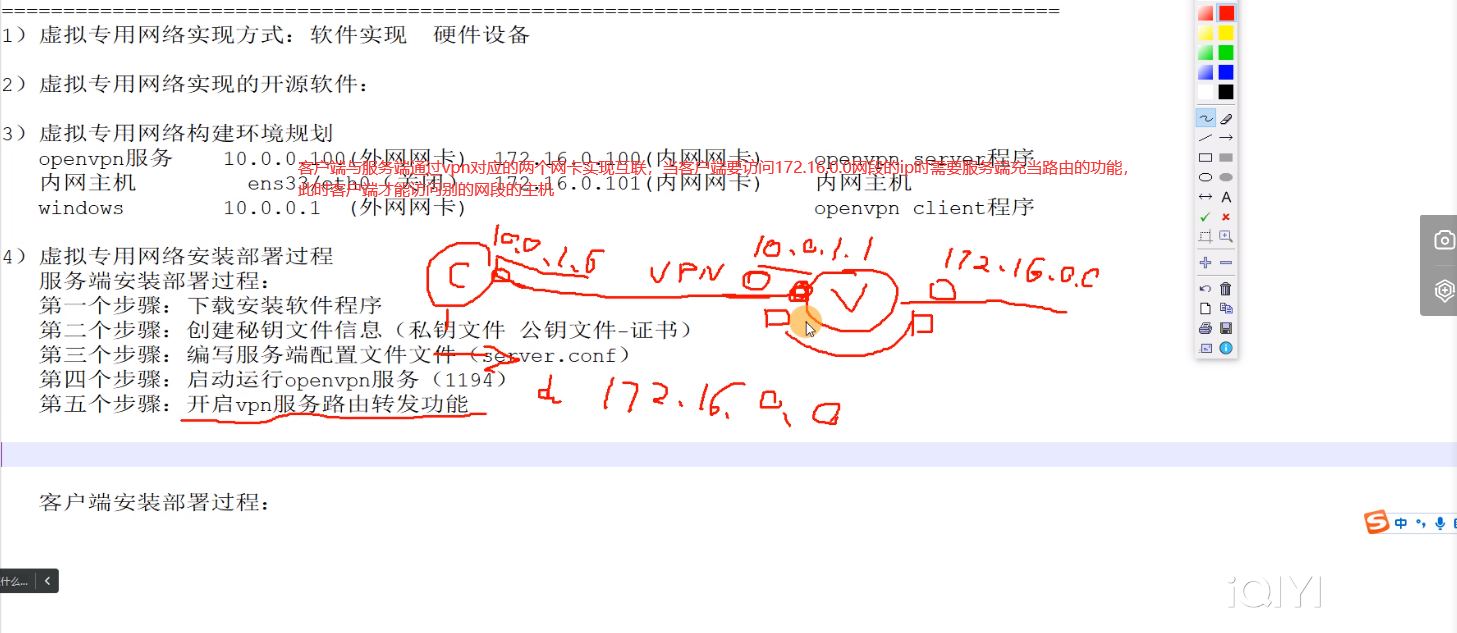

1)虚拟专用网络实现方式:软件实现 硬件设备实现

2)虚拟专用网络实现的开源软件

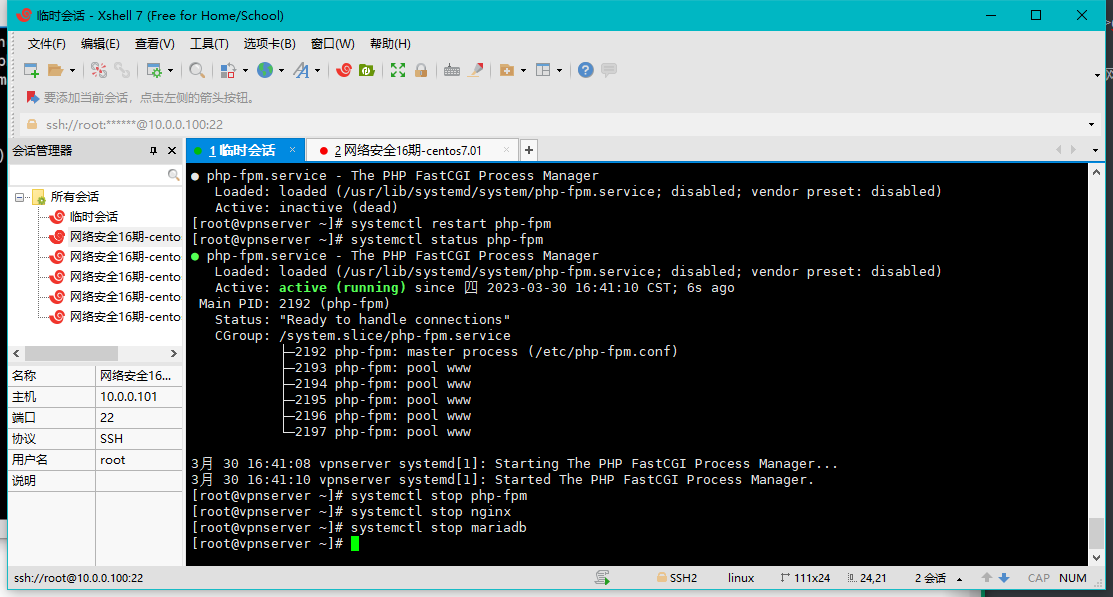

3)虚拟专用网络构建环境搭建 (systemctl stop nginx php-fpm mraidb等等)

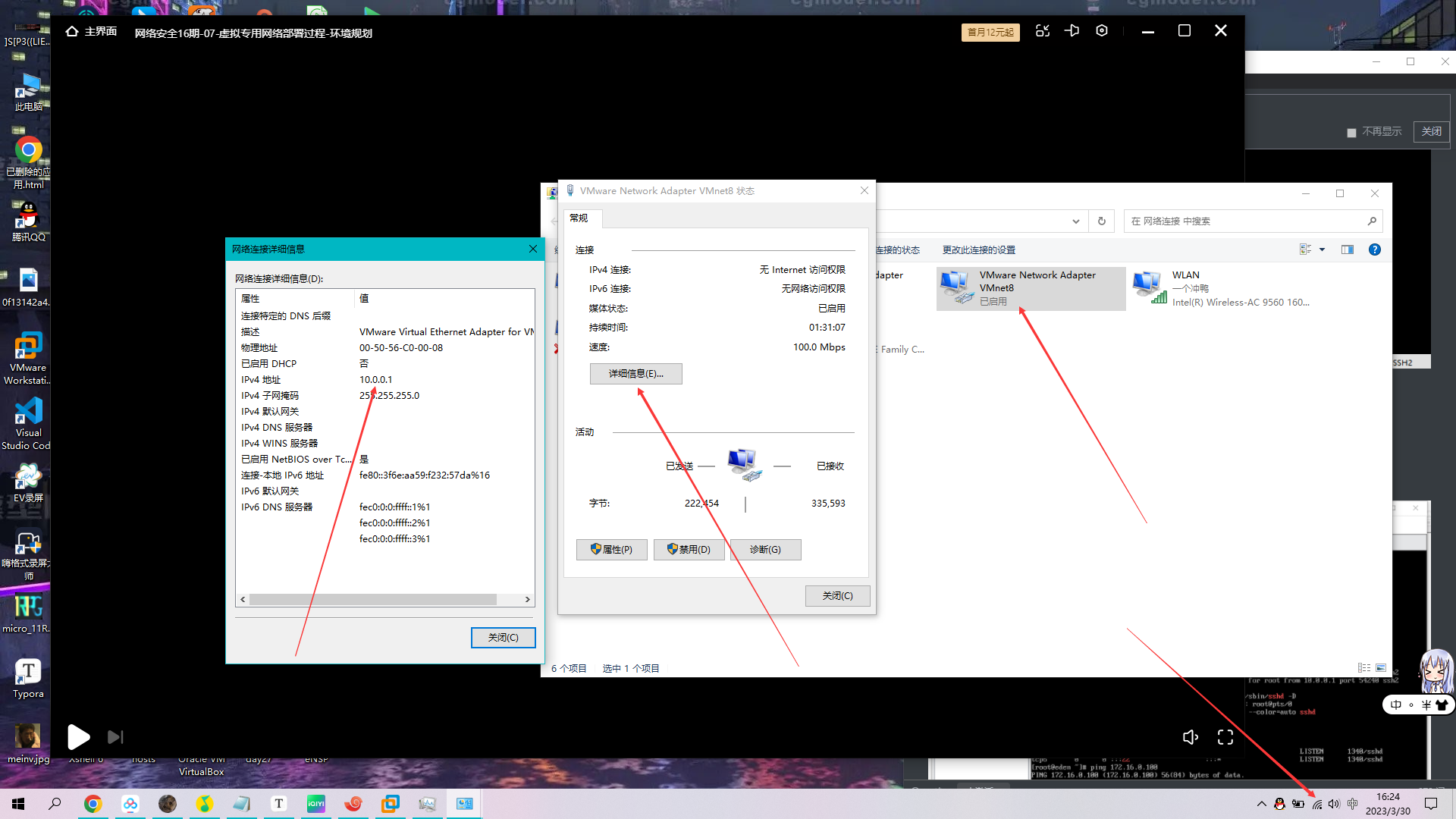

openvpn服务 10.0.0.100(外网网卡) 172.16.0.100(内网网卡) openvpn server程序

内网主机 ens33/eth0 (关闭) 172.16.0.101(内网网卡) 内网主机

windows 10.0.0.1 (外网网卡) openvpn client程序

首先配置openvpn server服务器(172.16.0.100为服务器网卡)

1虚拟机关机

2.添加网络适配器

3.添加Lan区段 (两个或多个虚拟主机在相同LAN区段的主机可以建立通讯)

4.进入linux虚拟机环境1 配置虚拟网卡

systemctl restart network 重启网络

配置第二台虚拟机网卡(内网主机)(172.16.0.101为内网网卡)

1虚拟机关机

2.添加网络适配器

3.添加Lan区段 (两个或多个虚拟主机在相同LAN区段的主机可以建立通讯)

4.进入linux虚拟机环境1 配置虚拟网卡

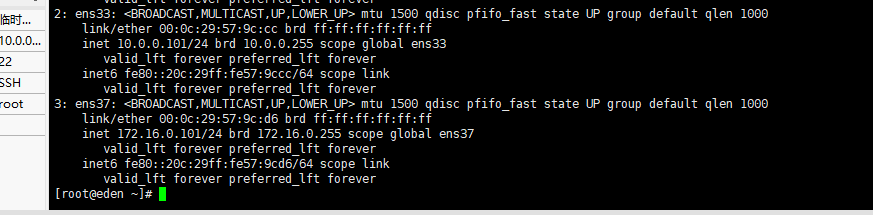

5.ip -a 查看网卡对应信息

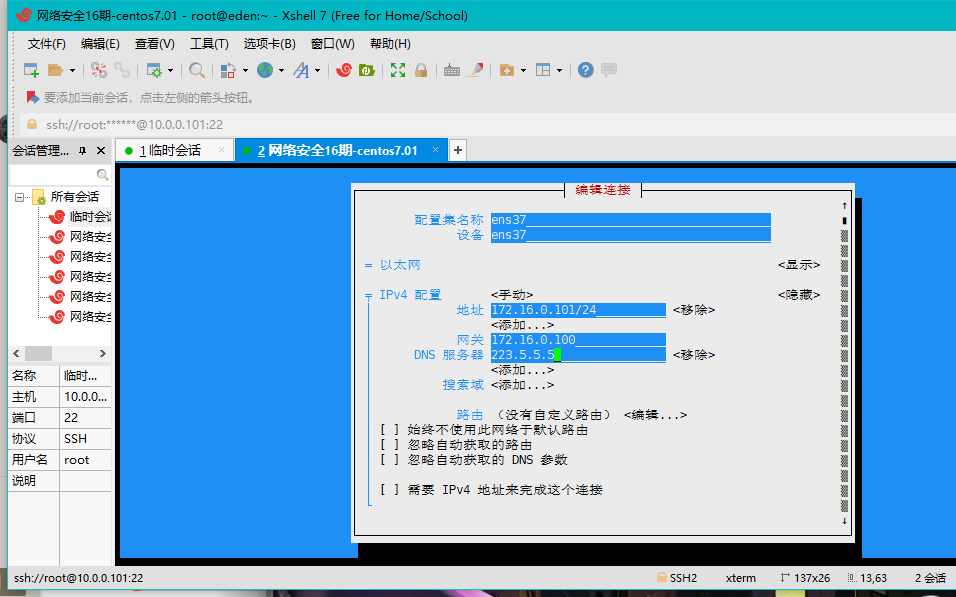

nmtui配置网卡|(内网主机的网关对应的是openvpn服务器的ip地址)

systemctl restart network 重启网络

ip -a查看配置

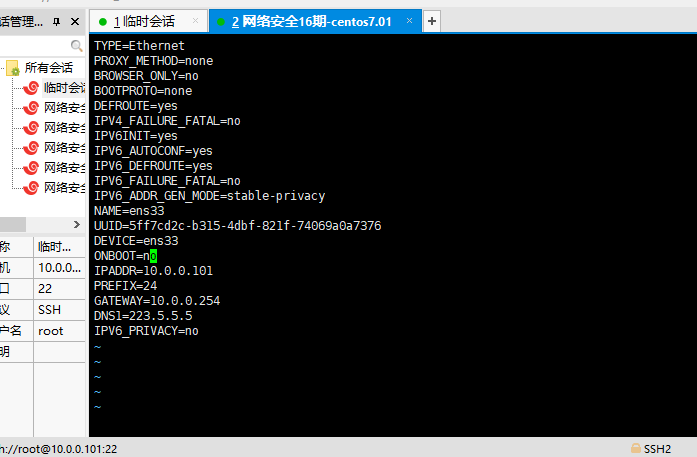

6.彻底关闭ens33网卡

vim /etc/sysconfig/network-scripts/ifcfg-ens33 虚拟网卡配置文件

systemctl restart network查看配置

注意管理了ens33网卡之后不能使用外网链接该虚拟机了

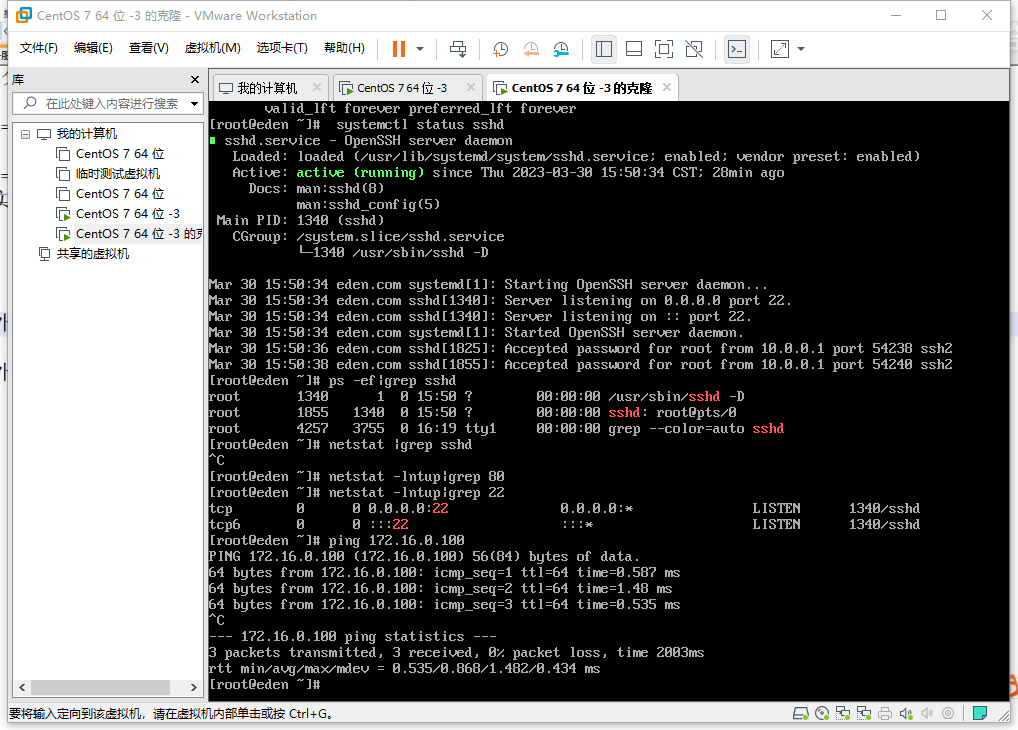

ping 172.16.0.100 测试是否ping通网关

3.配置windows主机网卡环境

4)虚拟专用网络安装部署过程

服务端安装部署过程:

第一个步骤:下载安装软件程序(服务端程序)

第一台 虚拟机操作

hostnamectl set-hostname vpnserver (修改主机名称)

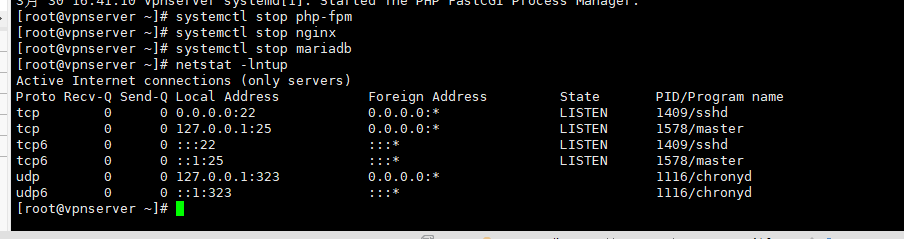

为了在安装vpn时不与产生冲突先关闭该虚拟机的一些服务

netstat lntup 查看端口信息

getenforce

关闭防火墙

[root@vpnserver ~]# getenforce

Disabled

[root@vpnserver ~]# systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; disabled; vendor preset: enabled)

Active: inactive (dead)

Docs: man:firewalld(1)

[root@vpnserver ~]#

查看下载优化

[root@vpnserver ~]# ll /etc/yum.repos.d/

总用量 12

drwxr-xr-x 2 root root 255 3月 27 16:44 backup

-rw-r--r-- 1 root root 2523 3月 27 20:15 CentOS-Base.repo

-rw-r--r-- 1 root root 664 3月 27 20:15 epel.repo

-rw-r--r-- 1 root root 192 3月 27 20:33 nginx.repo

04 系统基础软件下载

# 企业应用基础工具程序:

[root@oldboy ~]# yum install -y tree nmap lrzsz dos2unix nc lsof wget -y

# 企业应用扩展工具程序:

[root@oldboy ~]# yum install -y psmisc net-tools bash-completion vim-enhanced git -y

下载安然openvpn服务程序包(openvpn的程序目录在/etc/openvpn/)

第二个步骤:创建秘钥文件信息(私钥文件 公钥文件-证书 产生秘钥和证书的工具)

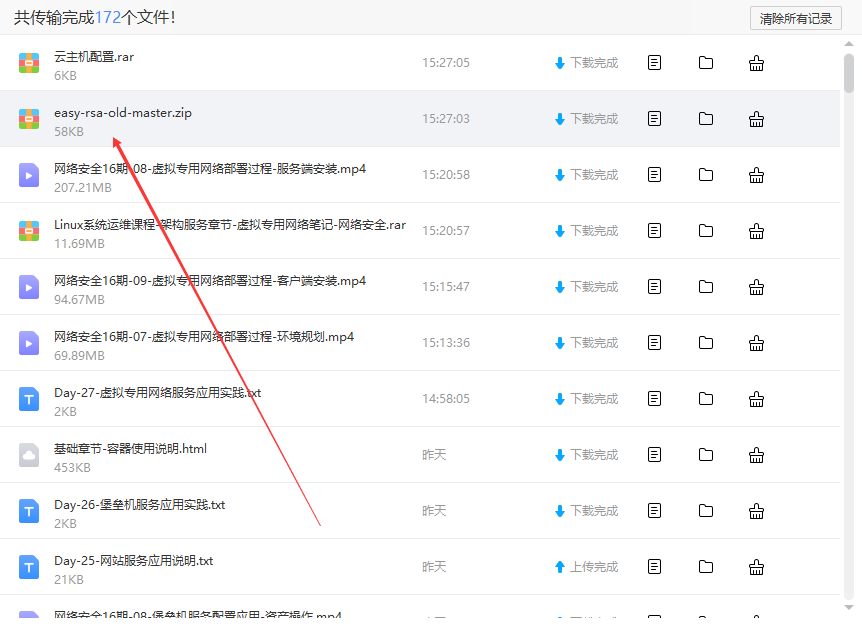

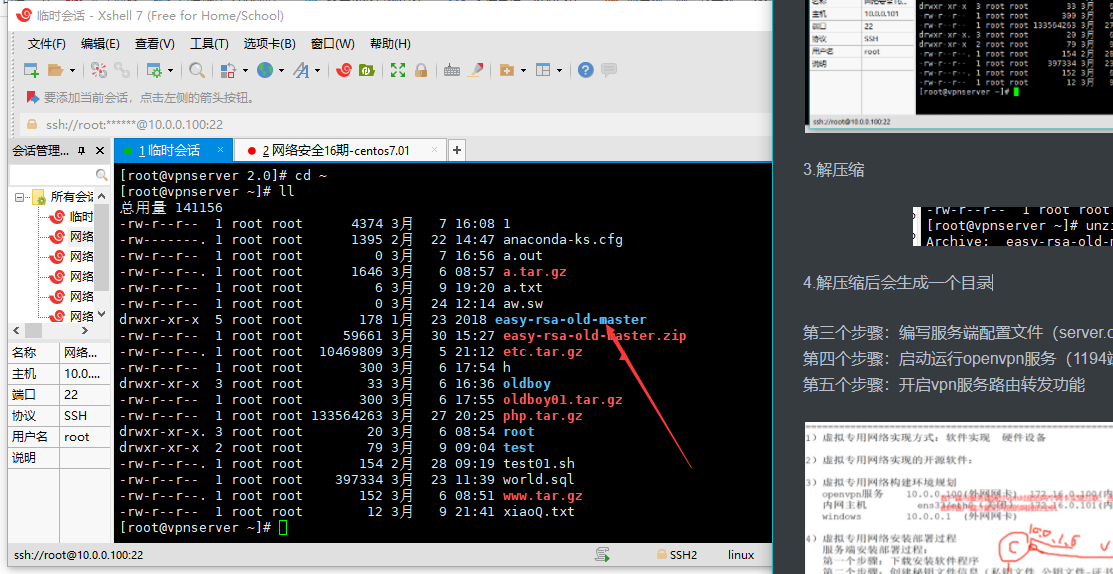

1.下载文件

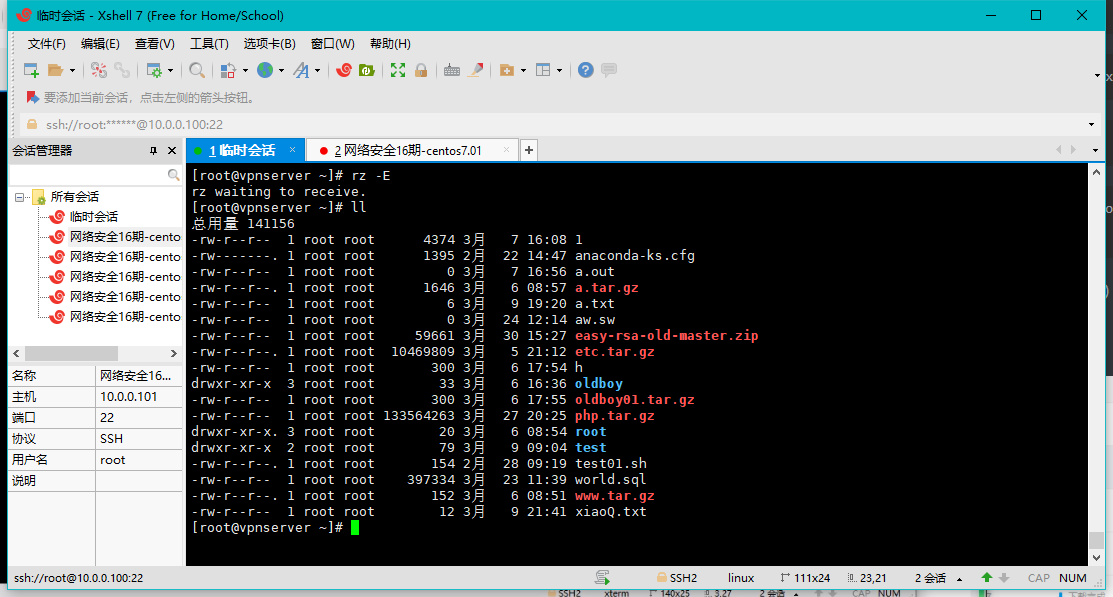

2.上传到家目录

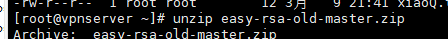

3.解压缩

4.解压缩后会生成一个目录

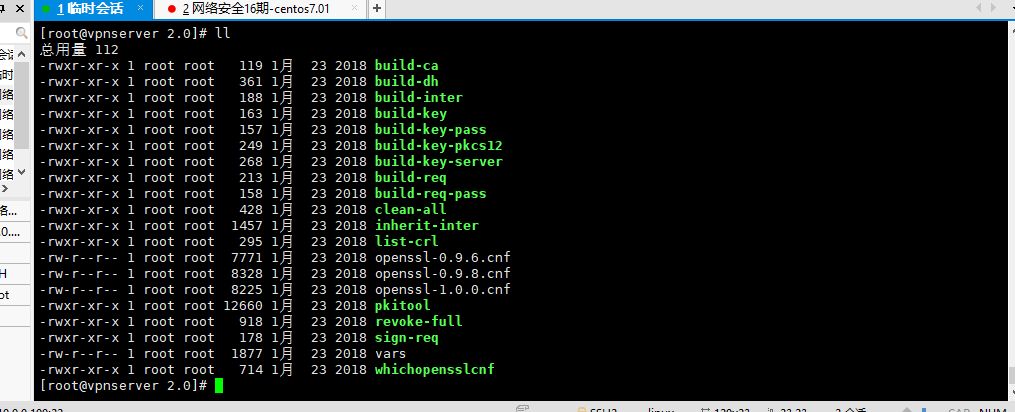

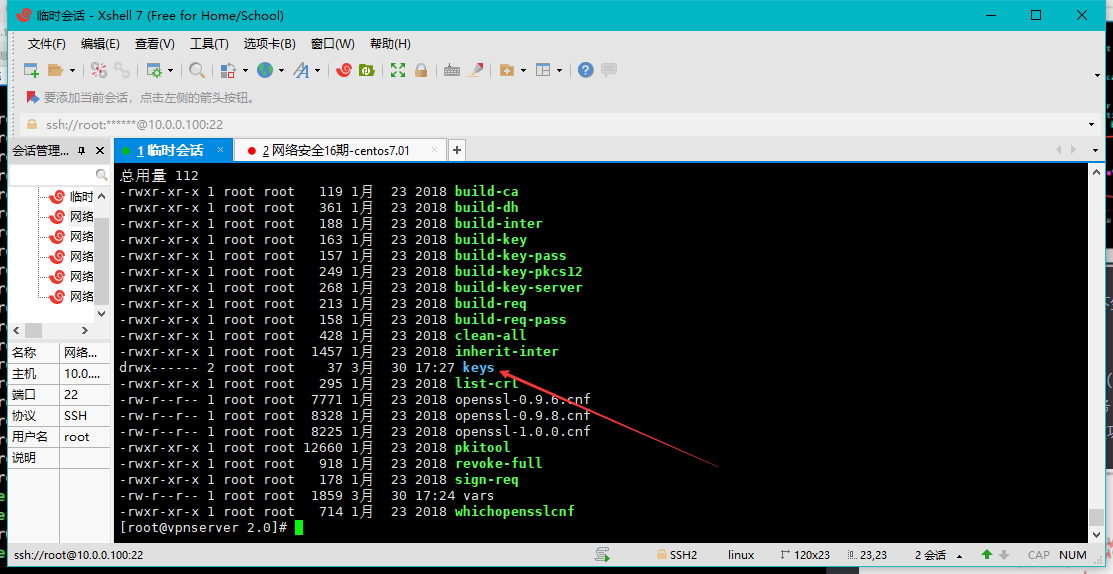

切换到该目录的路径下cd /root/easy-rsa-old-master/easy-rsa/2.0

可以看到很多用于生成私钥和证书文件的命令

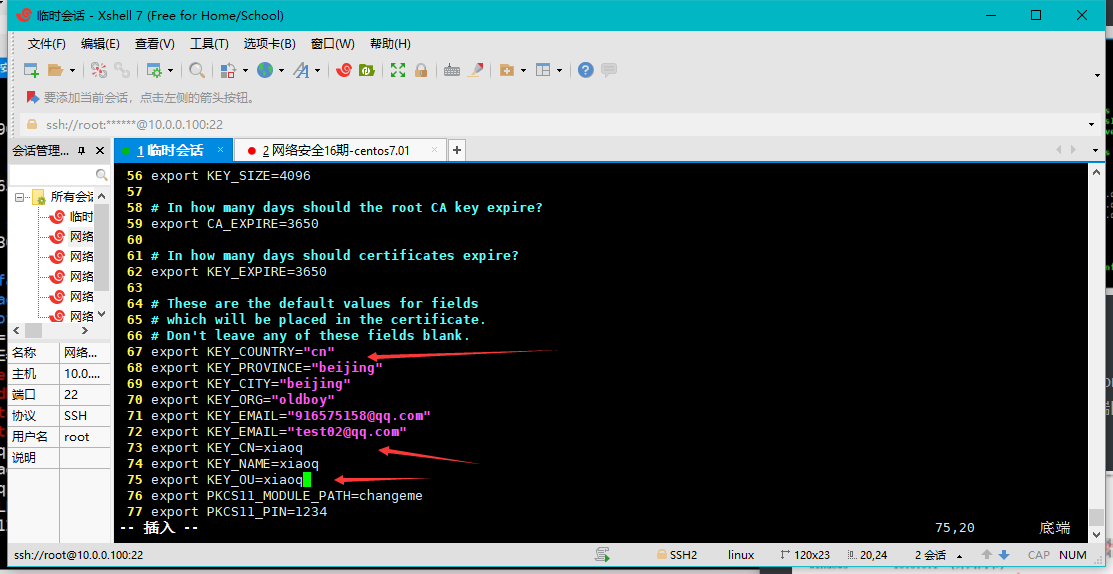

vim vars (修改该文件的67-75行信息)

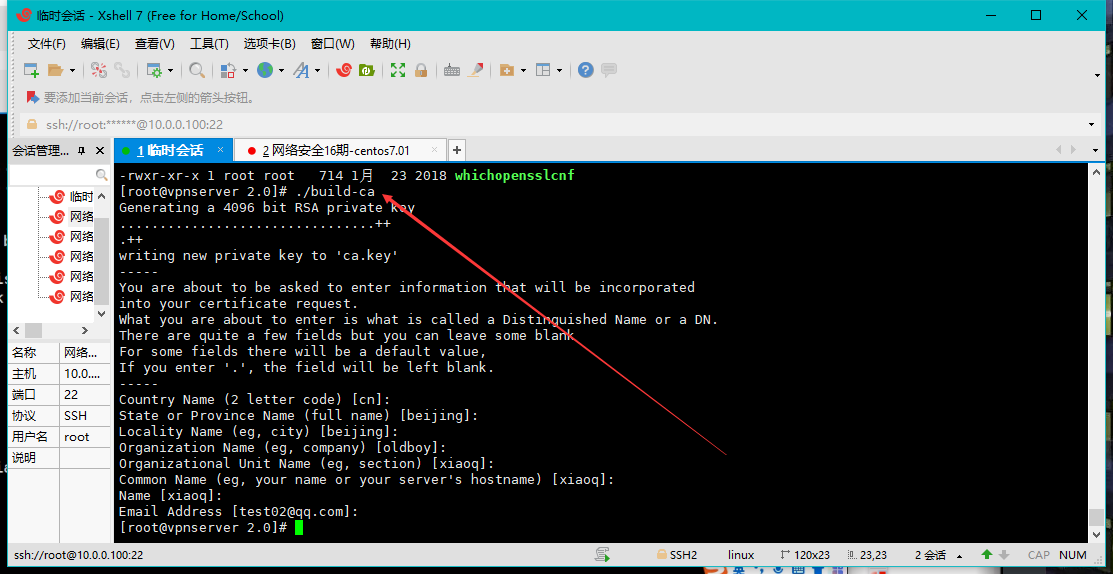

生成根证书文件和私钥文件信息:

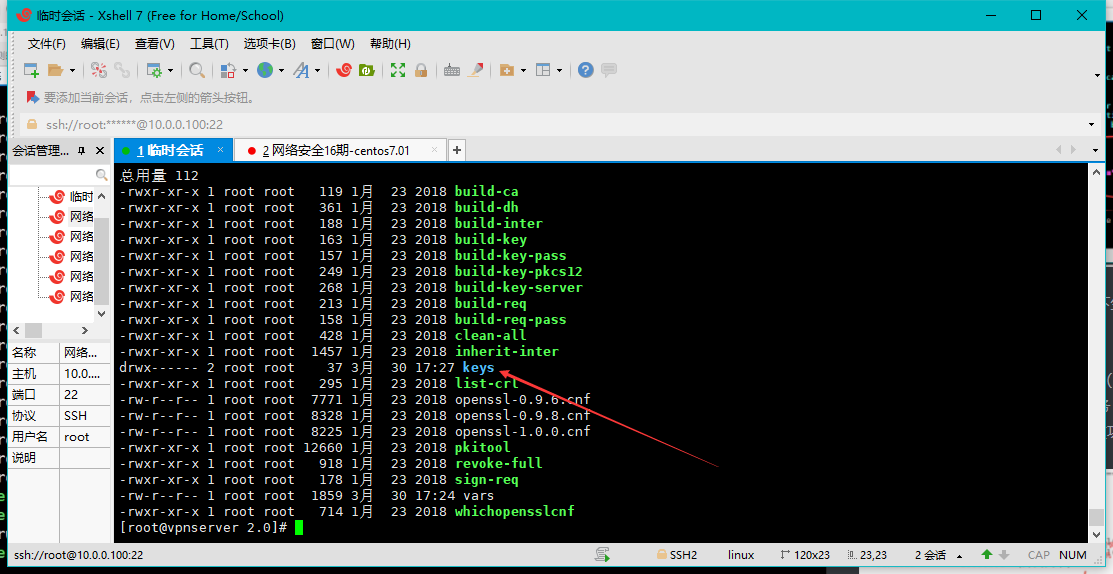

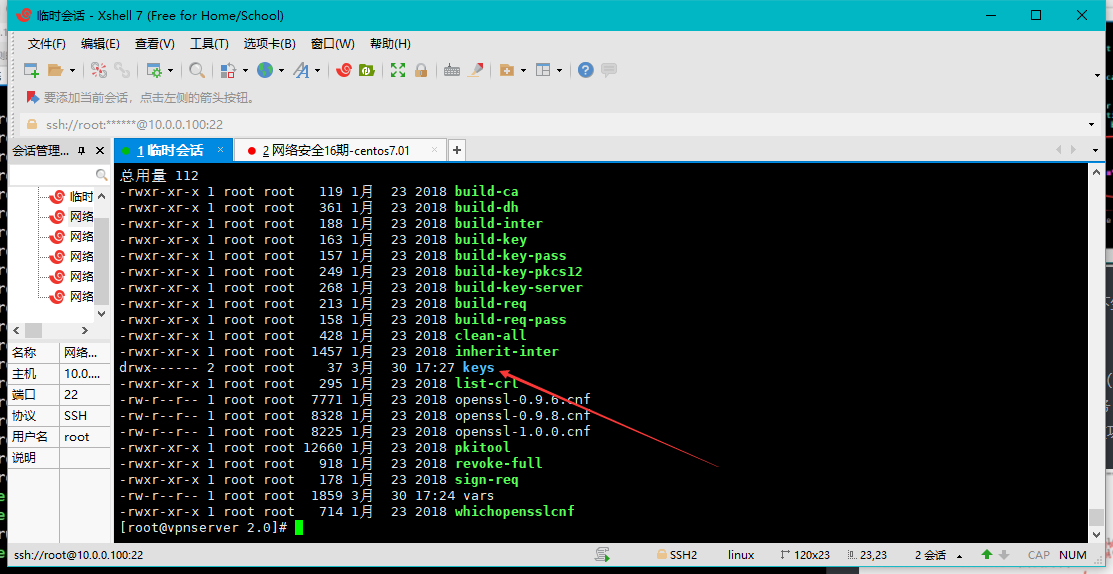

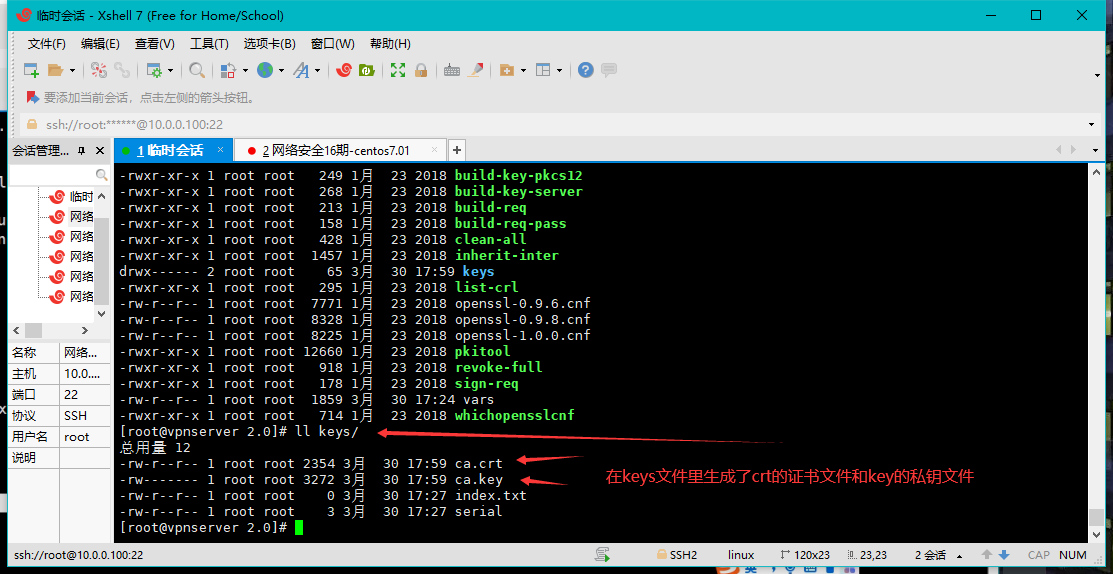

./clean-all 执行该命令 在当前目录下生成一个keys目录用于保存通过命令产生的秘钥和证书文件

用于存放秘钥和证书的文件创建好了,用于产生秘钥和证书的工具也弄好了下面:

ca证书和秘钥

./build-ca

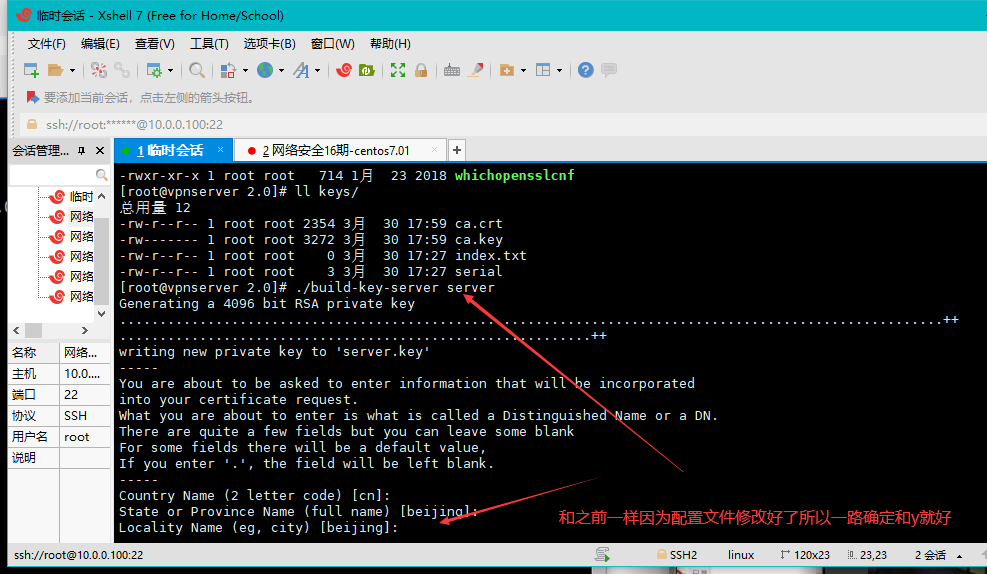

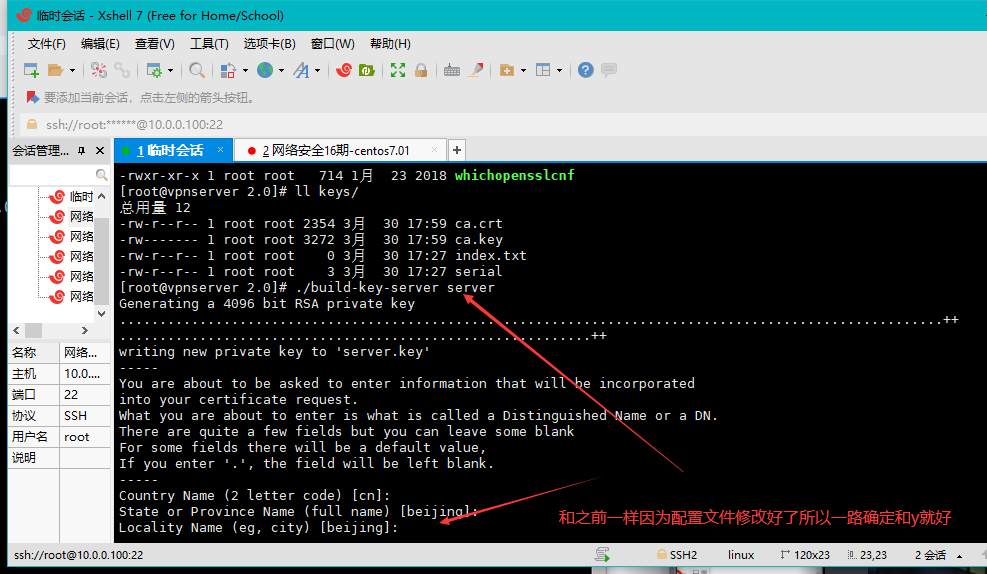

生成服务端证书和秘钥文件信息

server端证书和秘钥

./build-key-server server (生成证书和秘钥都是用命令产生的)

csr是请求证书文件

生成客户端证书和秘钥文件信息:

client端证书和秘钥

./build-key client

由于配置了vars文件所以一路确认

客户端的证书和秘钥也生成好了

生成秘钥交换文件信息

./build-dh

交换秘钥的算法文件 dh(用于在客户端和服务端生成私钥)互换对称秘钥(私钥)信息

第三个步骤:编写服务端配置文件(server.conf)

编写 /etc/openvpn/server.conf之前先做以下操作

1创建一个keys目录

2.把用于存放证书和秘钥的keys里的文件复制到当前目录的keys文件中

3 vim server.conf 修改配置文件 (修改78-85)

修改证书,秘钥对应的文件路径

修改101行,通道网口地址

push推送隧道网段信息和内网网段信息给客户端路由表

(server配置为10.0.1.0 为一个网段,到时候客户端和服务端的具体的vpn网卡地址可能为该网段的具体的主机地址)

246行 该文件是一个表示拒绝服务攻击的文件

254行代表加密使用的算法(该算法以更新所以使用最新的GCM版)

wq 保存退出即可

在openvpn服务端建立ta.key文件,主要用于拒绝服务攻击证书文件:

第四个步骤:启动运行openvpn服务(1194端口)

启动运行openvpn服务程序:

查看ps -ef|grep openvpn netstat -lntup 说明openvpn配置成功

第五个步骤:开启vpn服务路由转发功能

客户端安装部署过程:

第一个步骤:下载安装软件程序(客户端程序)

一直下一步安装

第二个步骤:编写客户端配置文件(默认的配置文件为client.conf--->client.ovpn)

在家目录创建保存客户端文件信息的目录,并将客户端模板文件进行拷贝迁移

导出保存openvpn客户端证书相关文件

当前是在服务端把客户端需要的配置文件弄好到时候下载到客户端给客户端使用即可

把配置好的文件打包

然后把这个包下载下来

然后把包解压到D:\Program Files\OpenVPN\config目录下

修改client.conf 为client.ovpn

打开该文件进行编辑

设置该主机要连接哪个vpn服务器(代表连接100主机的1194 也就是openvpn的服务端)

保存即可(此时不能通过telnet 10.0.0.100 1194测端口因为此时openvpn使用的是udp协议

到上级目录的bin目录以管理员身份运行.exe文件

如果要改为tcp协议需要修改服务的配置文件

vim /etc/openvpn/server.conf)

右键选项

然后右键连接即可

查看当前ipv4路由信息可以看到172的内网和10.0.1.0服务端的两个路由条目

第三个步骤:运行客户端程序实现建立vpn

第四个步骤:测试是否可以访问内网主机(利用vpn是否可以实现内网穿透)

浙公网安备 33010602011771号

浙公网安备 33010602011771号