[CTFSHOW WEB入门]信息收集 WEB1-WEB20 面向萌新 持续更新

信息搜集

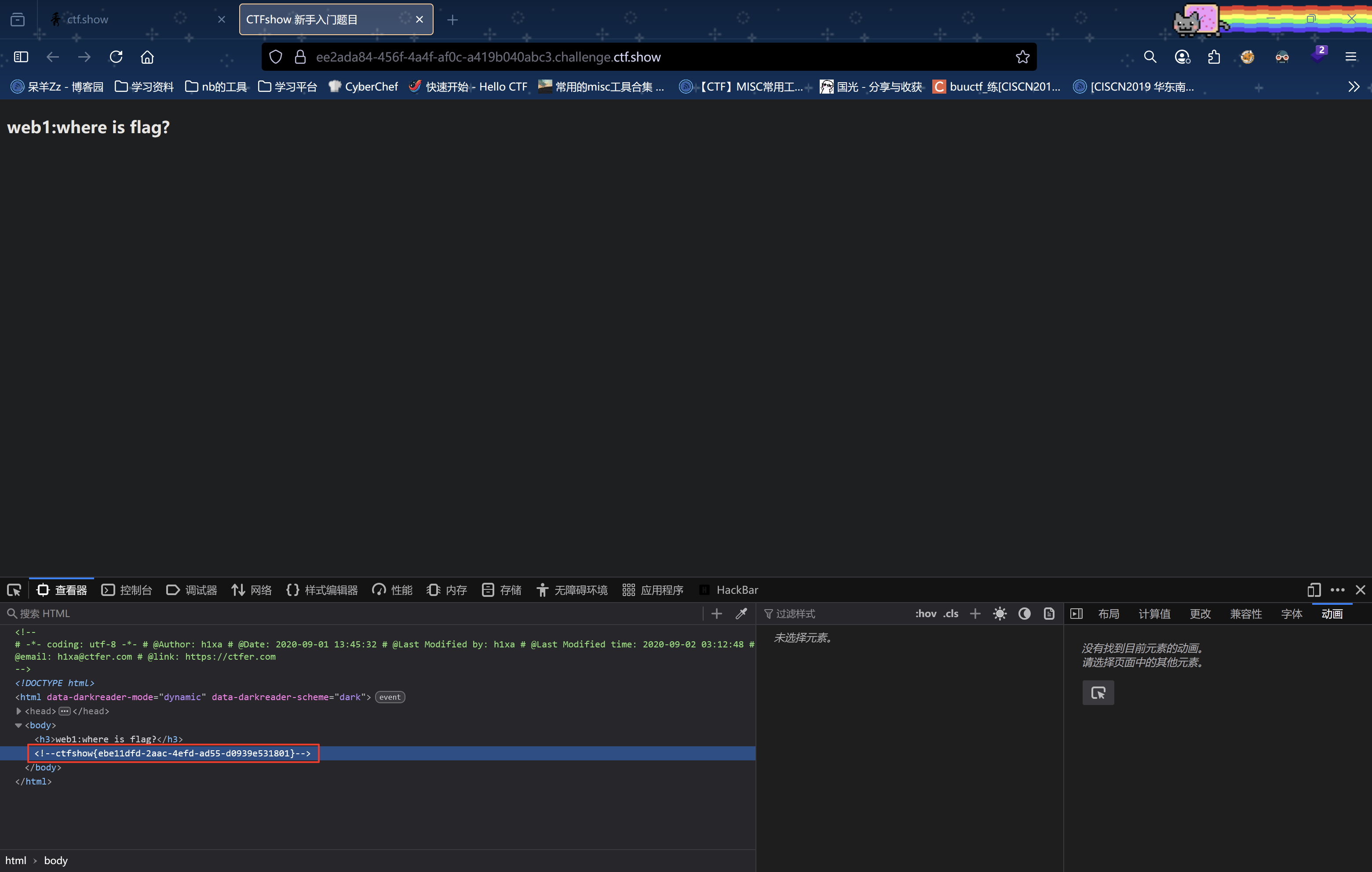

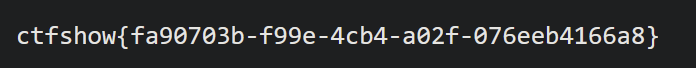

WEB1

提示:开发注释未及时删除

FIRST of ALL:PRESS F12!

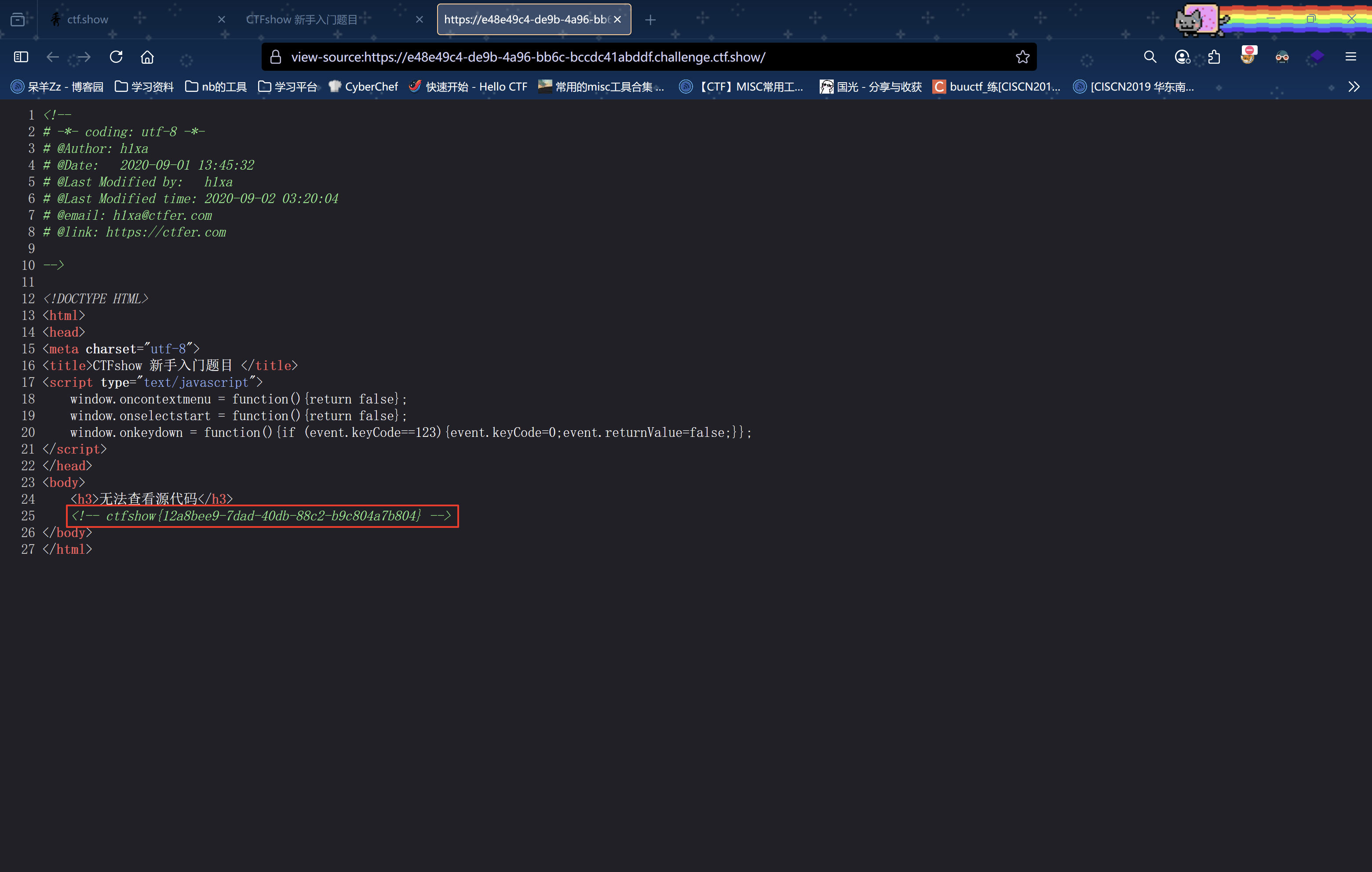

WEB2

提示:js前台拦截 === 无效操作

当F12不管用时,可以尝试Ctrl+U查看网页源码。

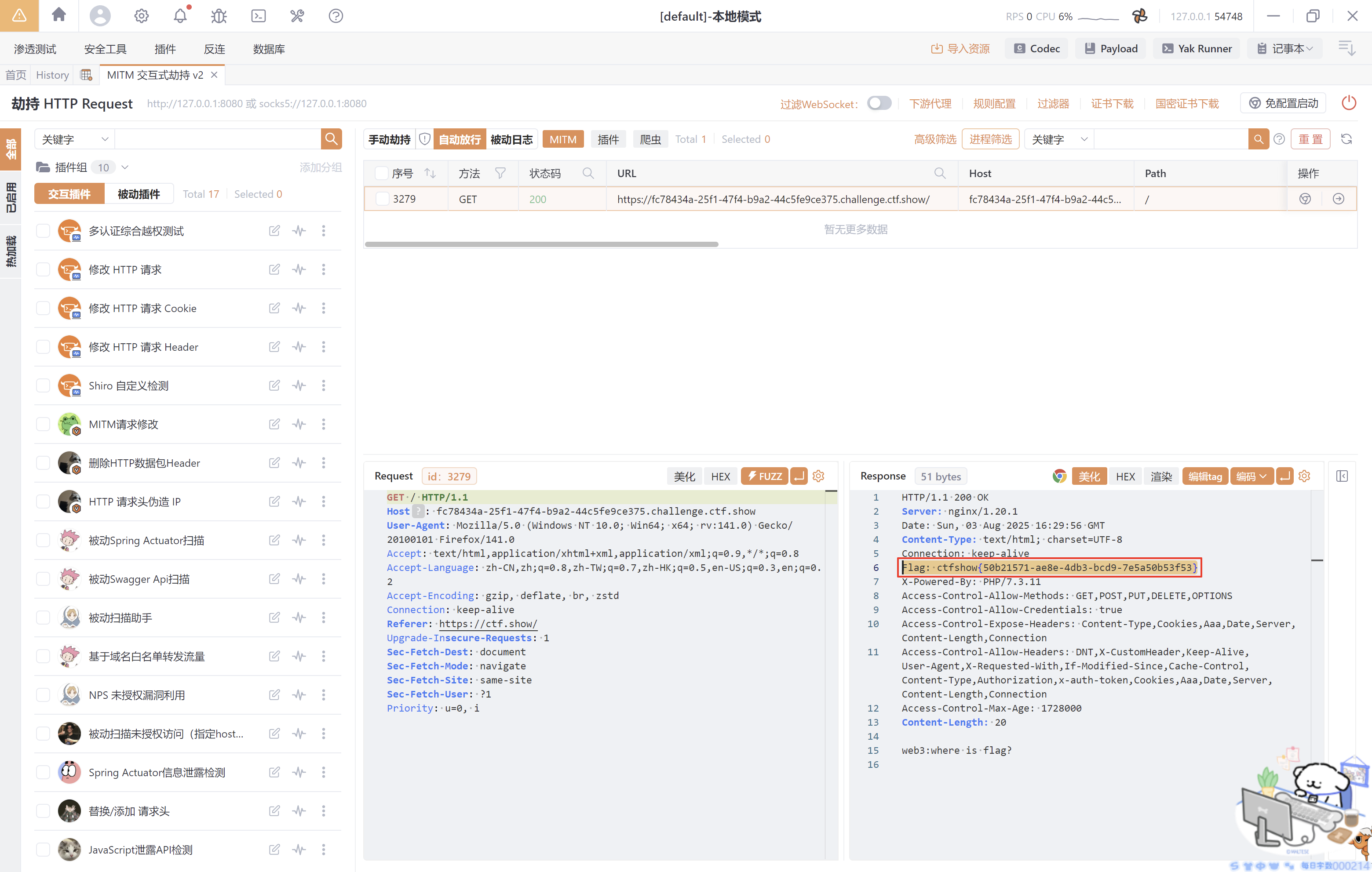

WEB3

提示:没思路的时候抓个包看看,可能会有意外收获

学会使用抓包工具,推荐YAKIT和Burpsuite。

YAKIT:https://blog.csdn.net/weixin_74036973/article/details/142901595

Burpsuite:https://blog.csdn.net/qq_58784379/article/details/119305164

从现在开始,我会用YAKIT工具进行演示。

现在,记住:你可以永远依靠抓包工具,尤其是毫无头绪的时候。

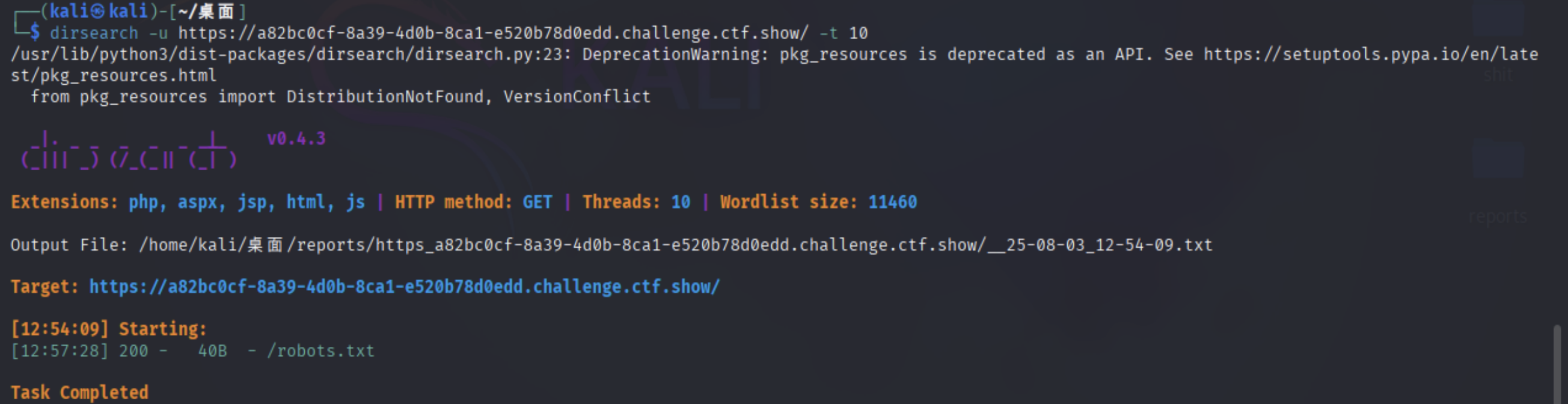

WEB4

提示:总有人把后台地址写入robots,帮黑阔大佬们引路。

目录扫描工具dirsearch:https://blog.csdn.net/weixin_68416970/article/details/139101081

御剑:https://cloud.tencent.com/developer/article/2316214

vmware+kali虚拟机:https://zhuanlan.zhihu.com/p/1932608384470873694

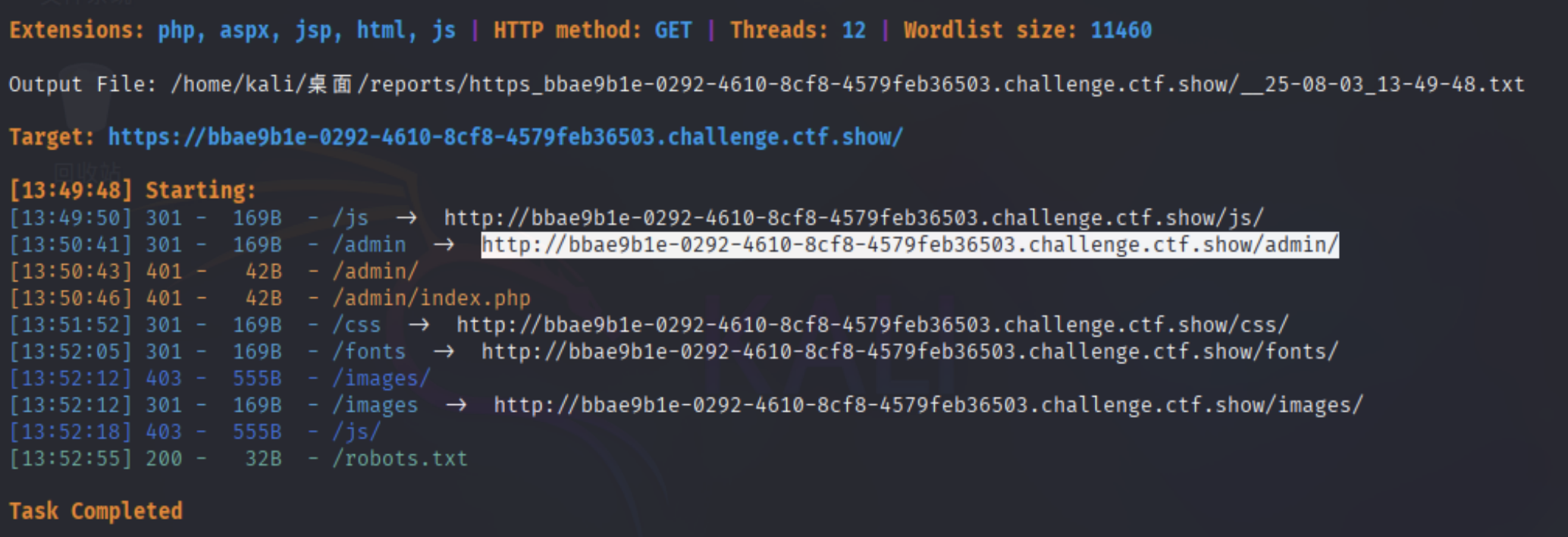

当F12、抓包不奏效时,扫描网页目录寻求突破(当然,操作可以是多线程的)。

F12、抓包、dirsearch三连

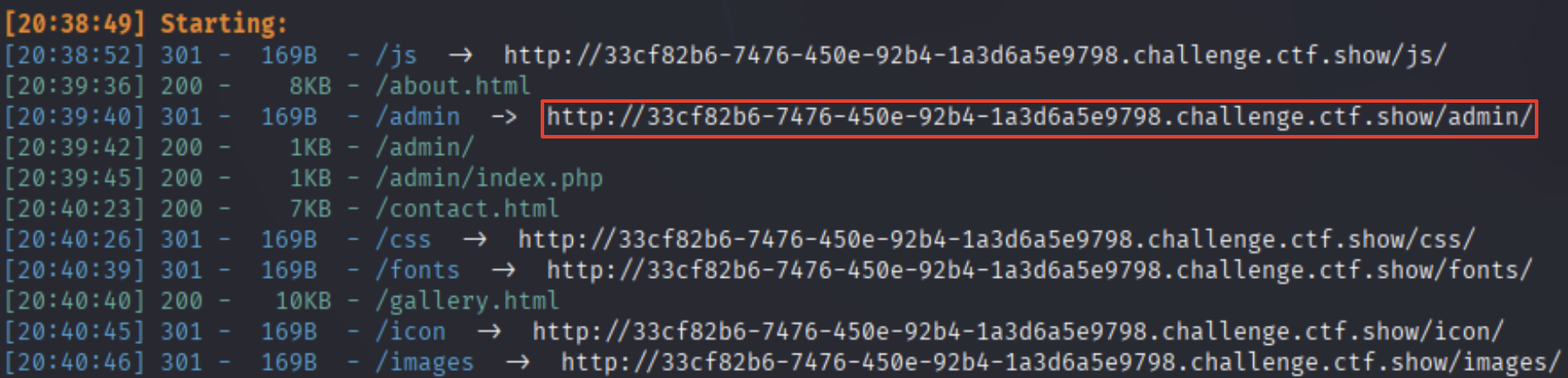

dirsearch扫描成功

结合题意,在浏览器打开:https://a82bc0cf-8a39-4d0b-8ca1-e520b78d0edd.challenge.ctf.show/robots.txt

根据提示打开:https://a82bc0cf-8a39-4d0b-8ca1-e520b78d0edd.challenge.ctf.show/flagishere.txt

*拓展知识:关于网站robots协议,看这篇就够了(https://zhuanlan.zhihu.com/p/342575122)

WEB5

提示:phps源码泄露有时候能帮上忙

这题dirsearch没扫出来,应该是.phps没在fuzz里。

文本处理工具notepad++:https://blog.csdn.net/qq_59670390/article/details/143872394

notepad--:https://zhuanlan.zhihu.com/p/688110244

url/index.phps 会下载一个软件 打开后查看源码

*拓展知识:CTF学习-PHPS文件泄露(https://blog.csdn.net/JY_Heart/article/details/129398872)

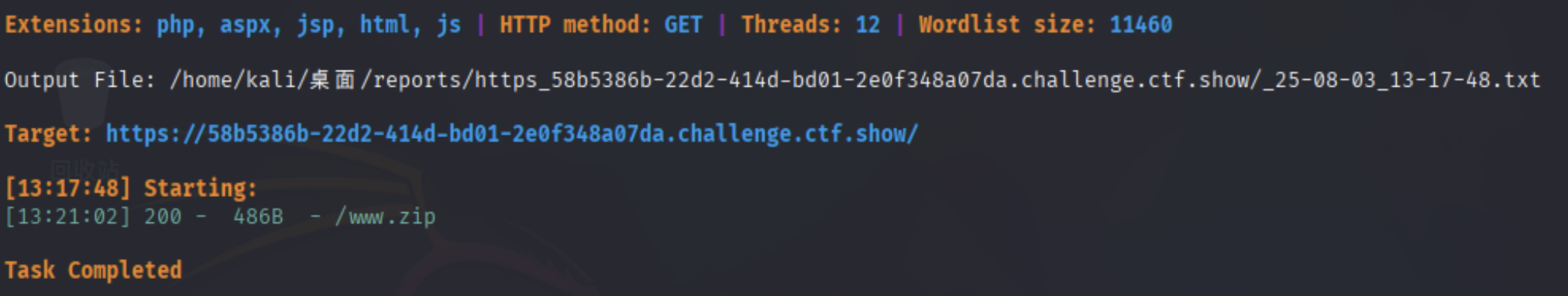

WEB6

提示:解压源码到当前目录,测试正常,收工

7Z:https://zhuanlan.zhihu.com/p/1914370463527868106

winrar:https://zhuanlan.zhihu.com/p/1931631262411493988

dirsearch扫一下

url/www.zip会下载一个压缩包,解压后,打开文件查看源码

*拓展知识:CTF——Web网站备份源码泄露(https://blog.csdn.net/weixin_51735061/article/details/124238304)

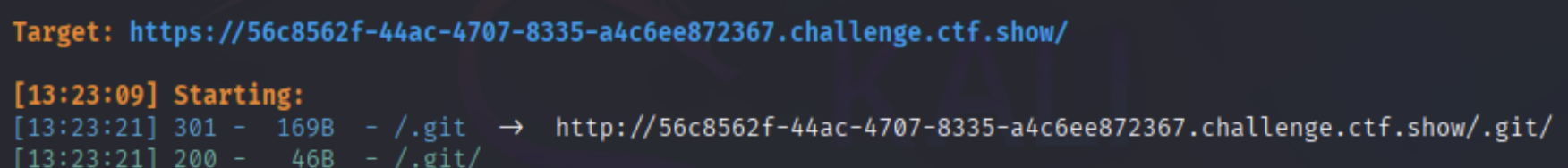

WEB7

提示:版本控制很重要,但不要部署到生产环境更重要。

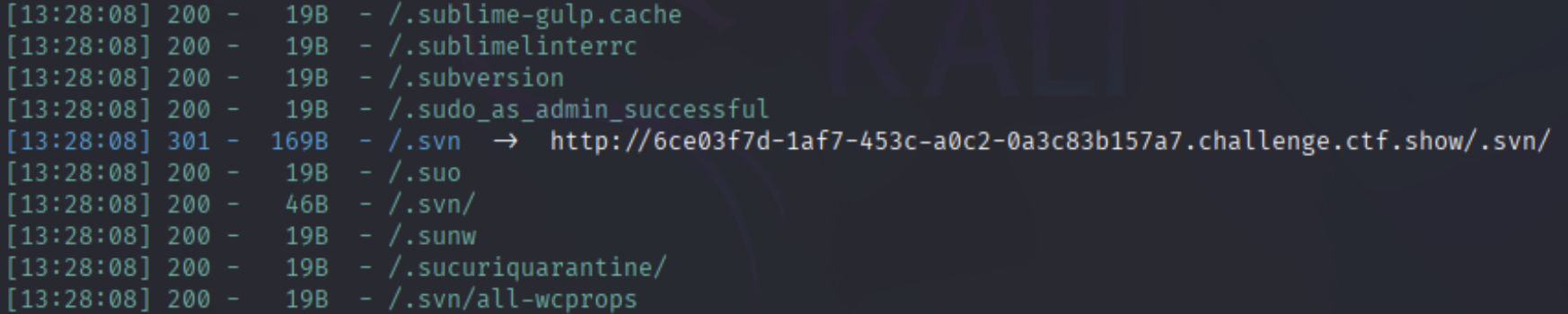

dirsearch扫一下

url/.git/

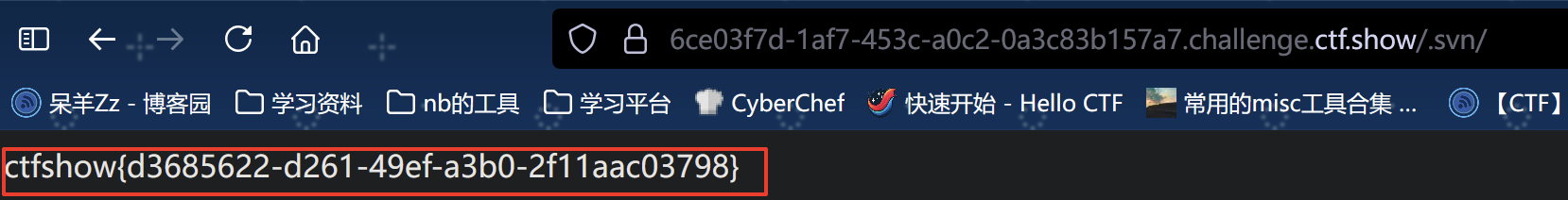

WEB8

提示:版本控制很重要,但不要部署到生产环境更重要。

dirsearch扫一下

*拓展知识:SVN信息泄露漏洞(https://www.cnblogs.com/f-carey/p/16820283.html)

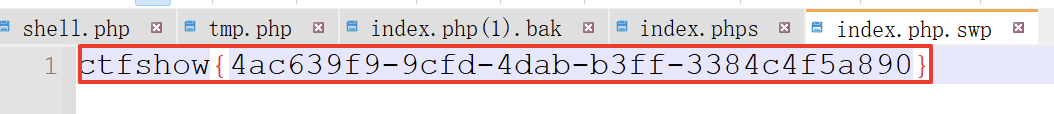

WEB9

提示:发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

这题dirsearch也扫不出来。

// vim 在编辑文件时会创建临时文件

// 如果文件正常退出 临时文件自动删除

// 如果文件意外退出 就会保留临时文件

// 例如

// vim 在编辑 demo.txt 文件时意外退出 会保留临时文件 .demo.txt.swp

// 再次编辑 demo.txt 文件时意外退出 会保留临时文件 .demo.txt.swo

// 第三次编辑 demo.txt 文件时意外退出 会保留临时文件 .demo.txt.swn

// 第四次编辑 demo.txt 文件时意外退出 会保留临时文件 .demo.txt.swm

// 第五次编辑 demo.txt 文件时意外退出 会保留临时文件 .demo.txt.swl

// 访问 /index.php.swp

// 下载 查看文件内容 得到 Flag

***拓展知识:CTFHUBWeb技能树——信息泄露writeup(https://blog.csdn.net/a597934448/article/details/105431367)

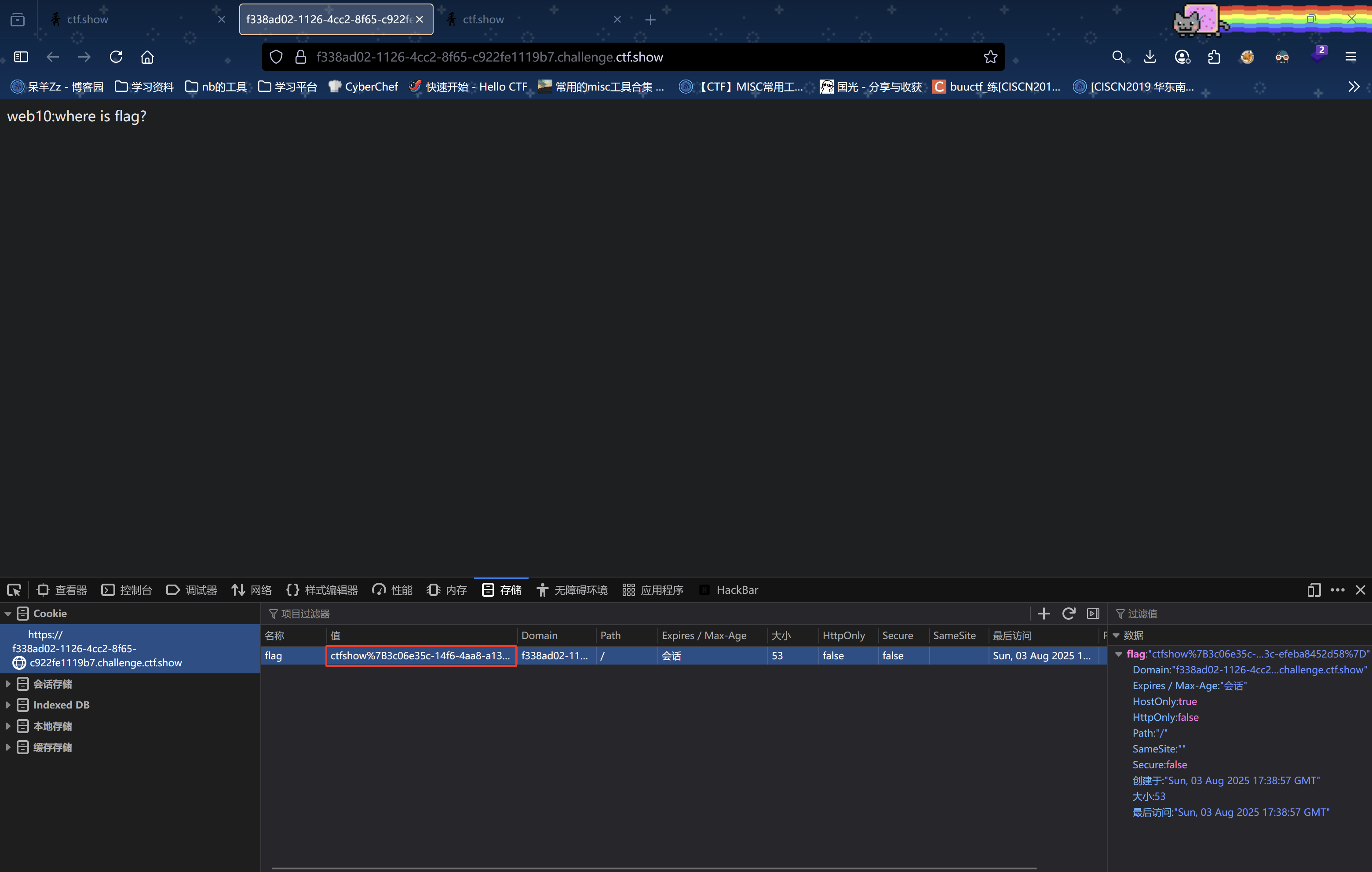

WEB10

提示:cookie 只是一块饼干,不能存放任何隐私数据

F12检查Cookies

*拓展知识:CTF中的COOKIE&SESSION&TOKEN(https://xz.aliyun.com/news/12200)

WEB11

提示:域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

查询域名解析地址 基本格式:nslookup host [server]

查询域名的指定解析类型的解析记录 基本格式:nslookup -type=type host [server]

查询全部 基本格式:nslookup -query=any host [server]

payload:nslookup -query=any flag.ctfshow.com

服务器: public-dns-a.baidu.com Address: 180.76.76.76 非权威应答: flag.ctfshow.com text = "flag{just_seesee}"

好吧,目前貌似没办法复现,掌握即可。

*拓展知识:nslookup 命令详解:DNS 查询的瑞士军刀(https://zhuanlan.zhihu.com/p/1884774038813012501)

WEB12

题示:有时候网站上的公开信息,就是管理员常用密码

dirsearch扫一下

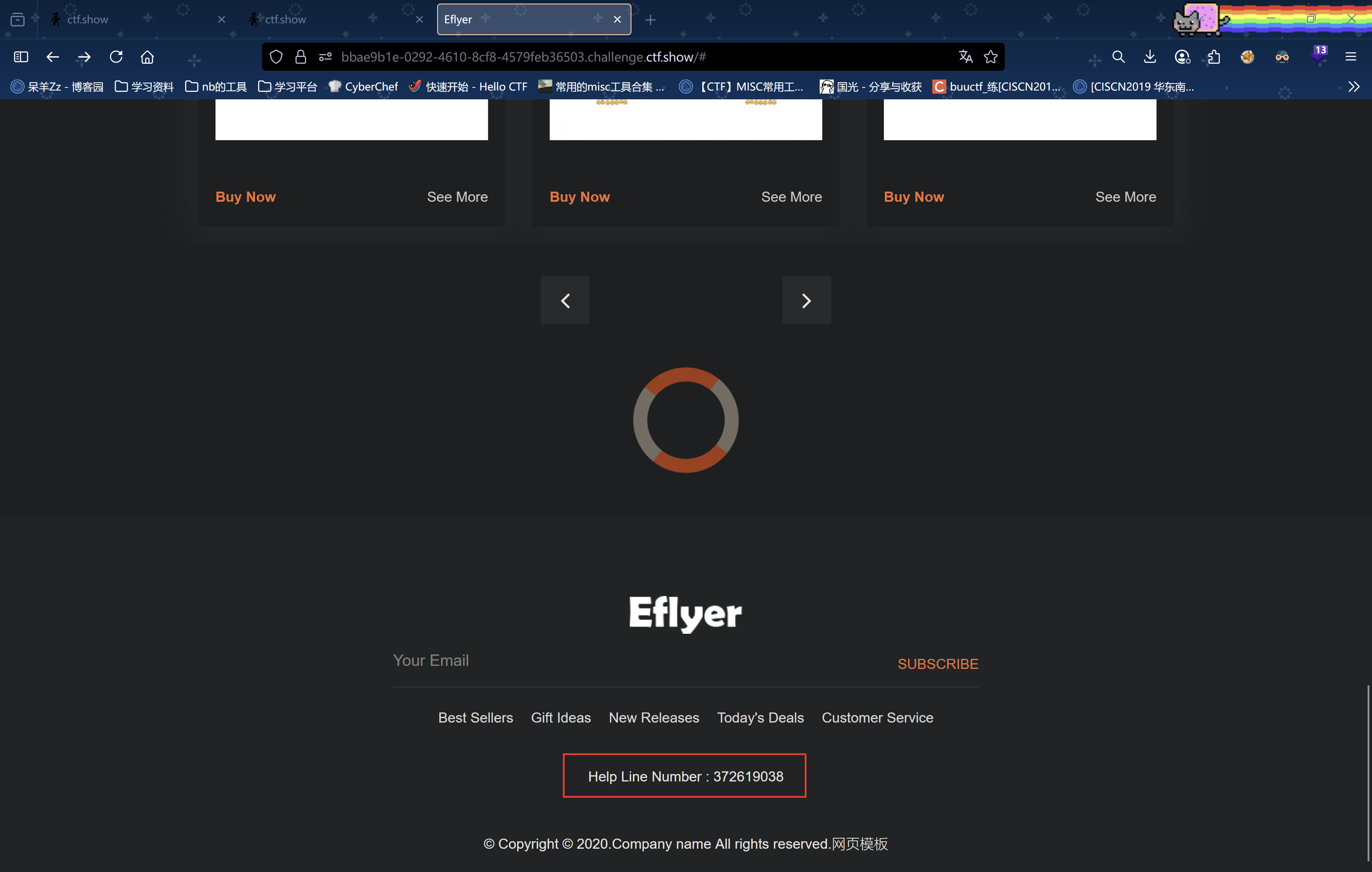

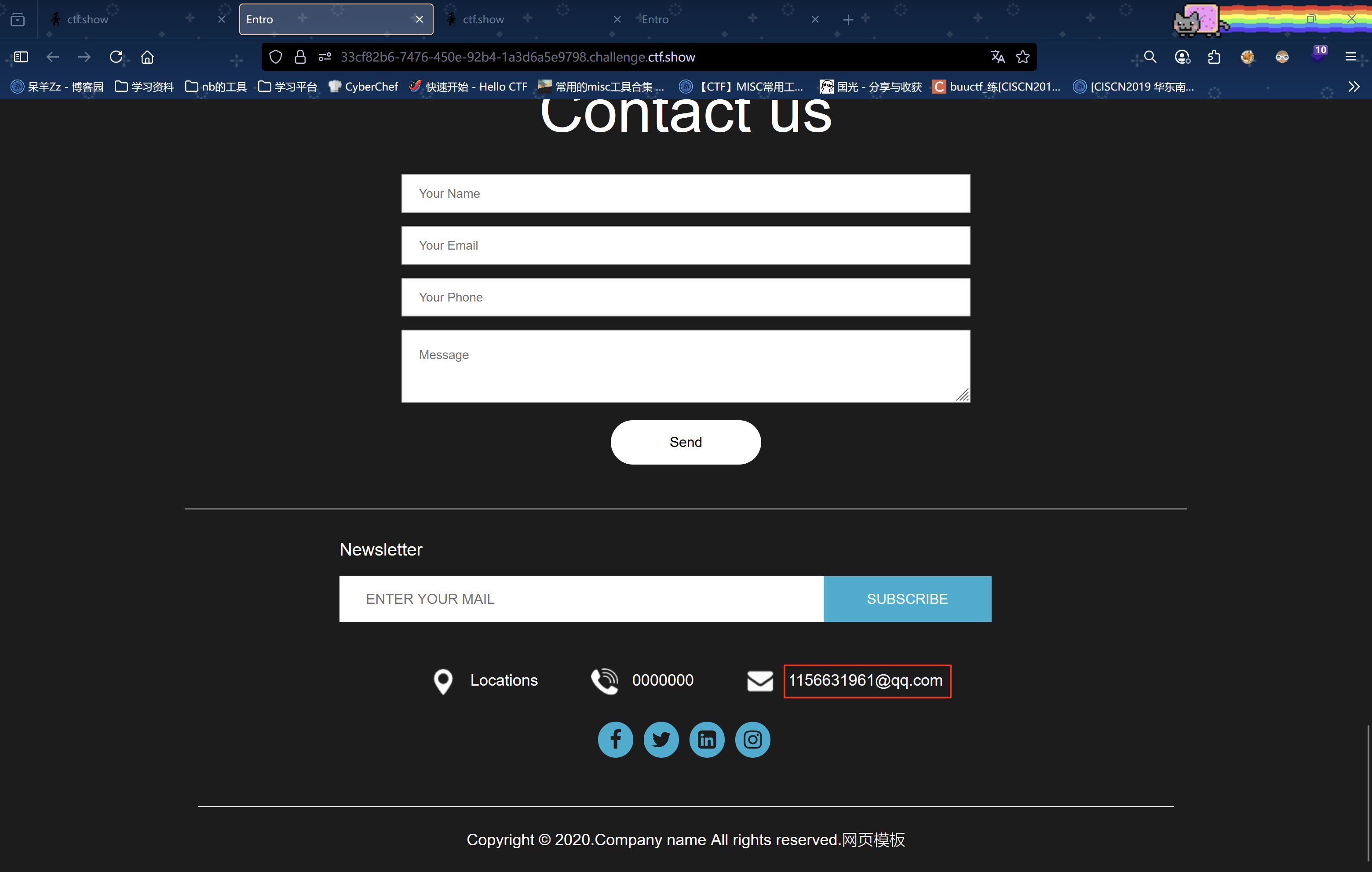

与此同时翻阅网站,注意到:

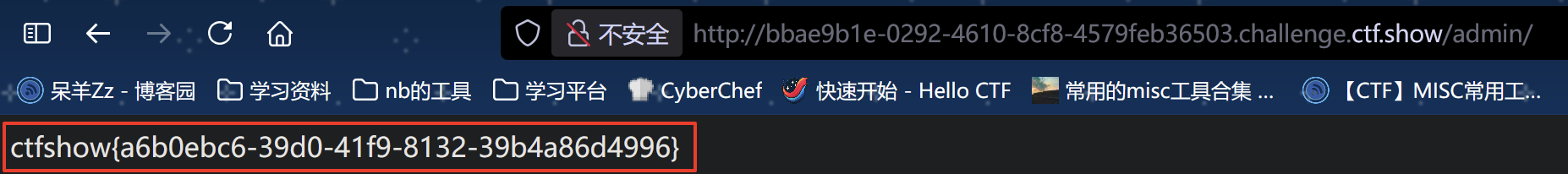

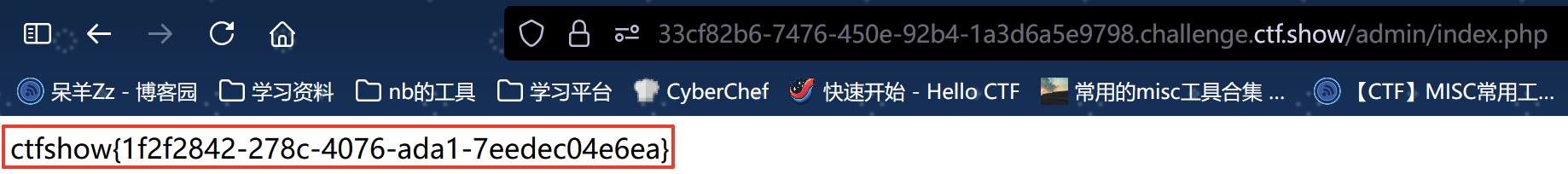

打开url/admin,提示要登录,默认用户名admin密码使用电话号码。

WEB13

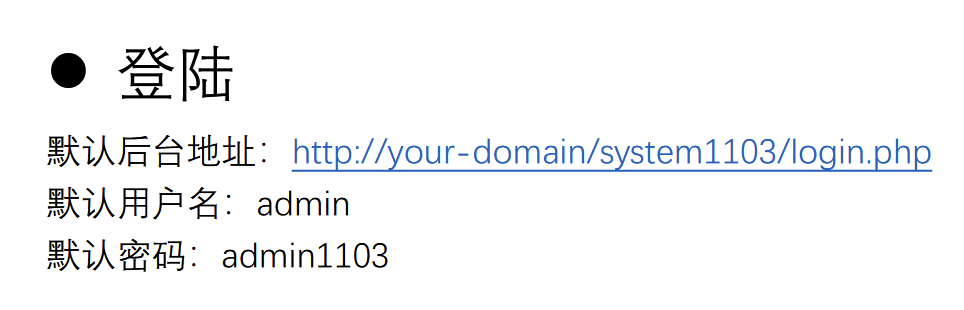

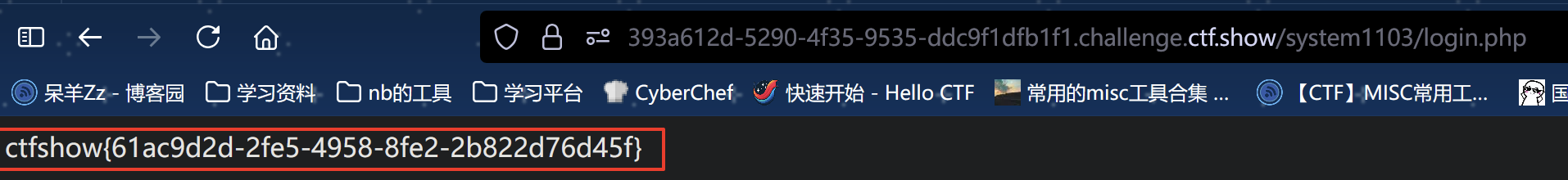

提示:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

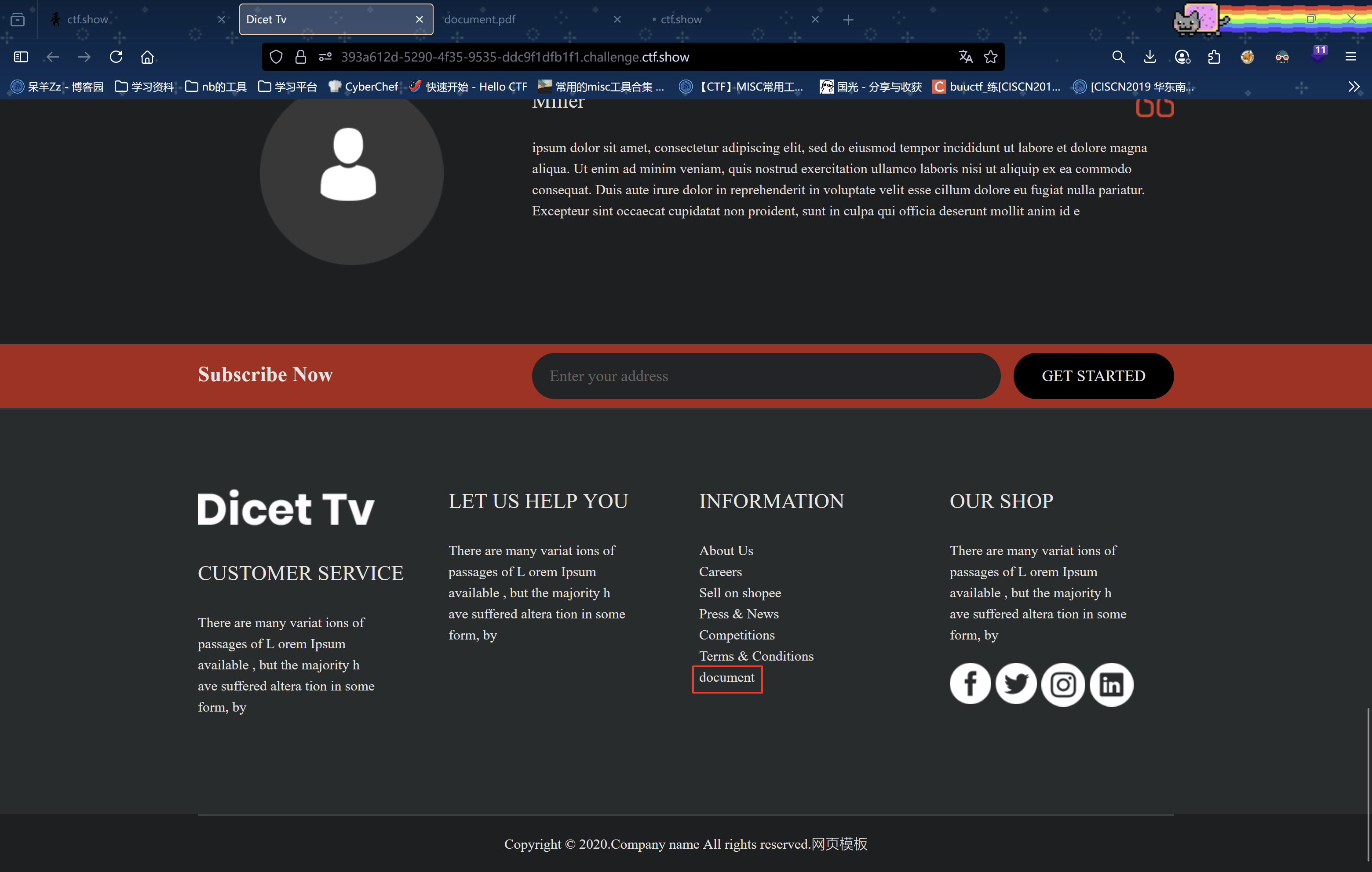

dirsearch扫起来。同时到处点点,找技术文档。

用该方式登录得flag。

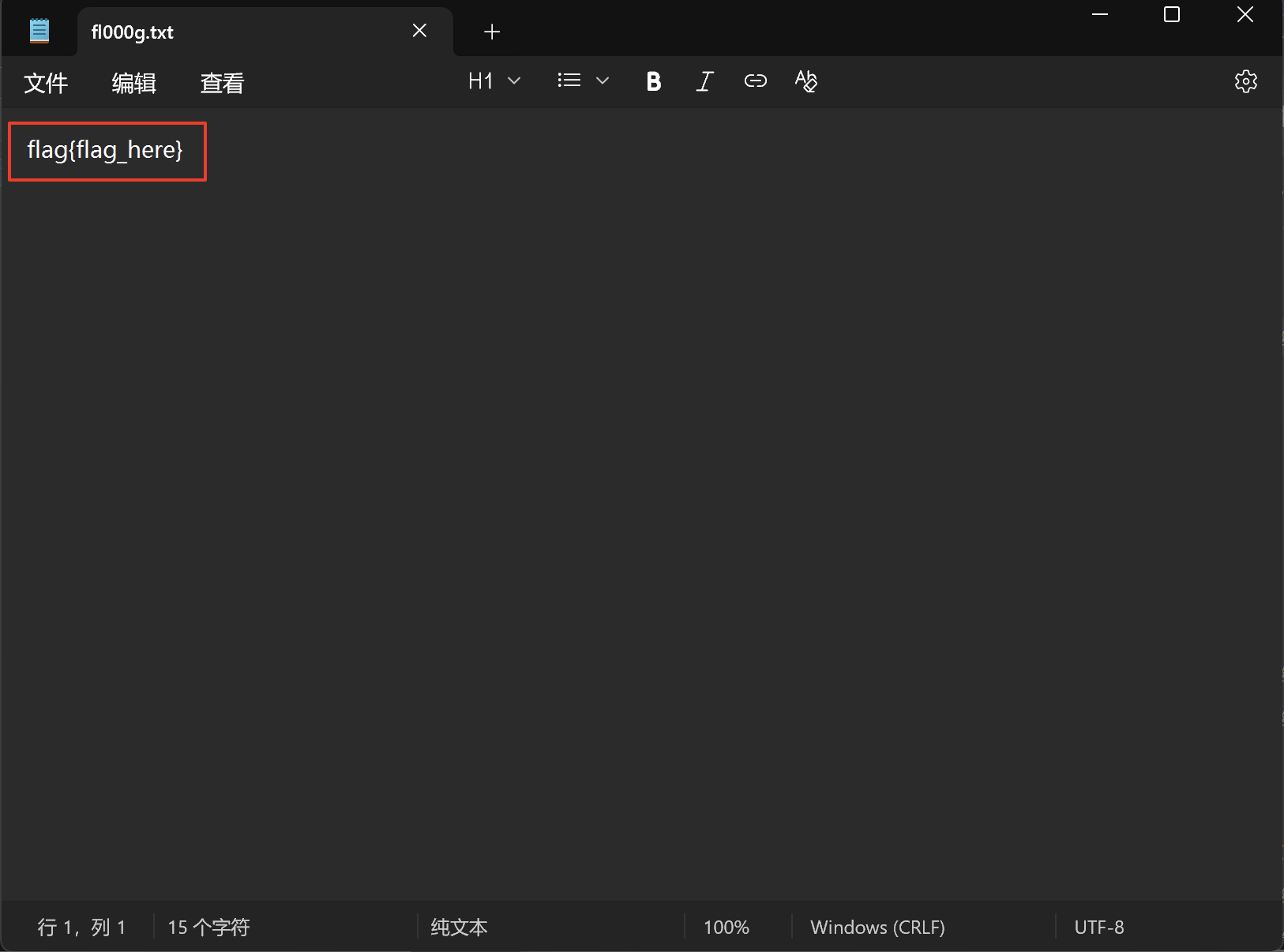

WEB14

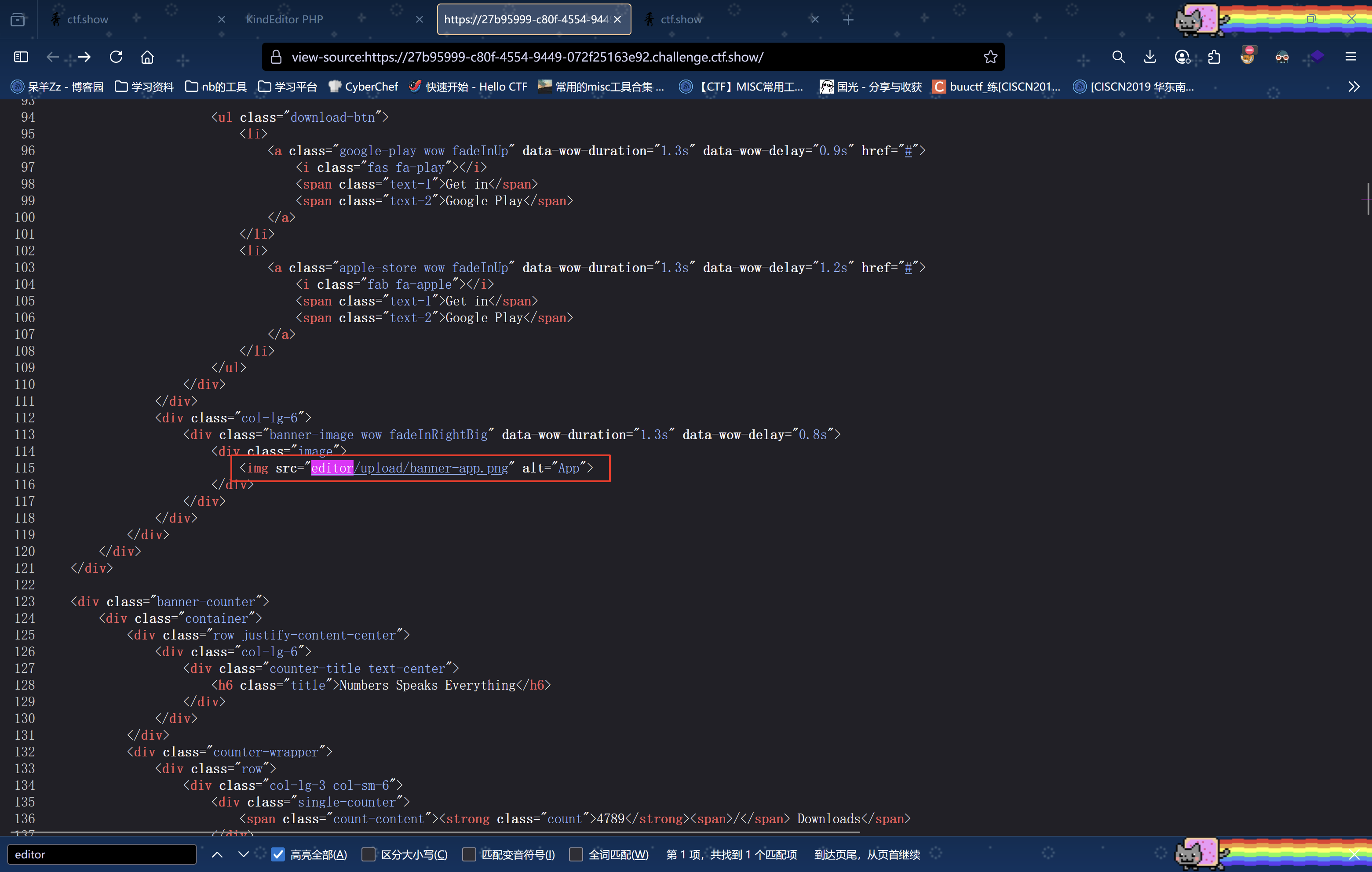

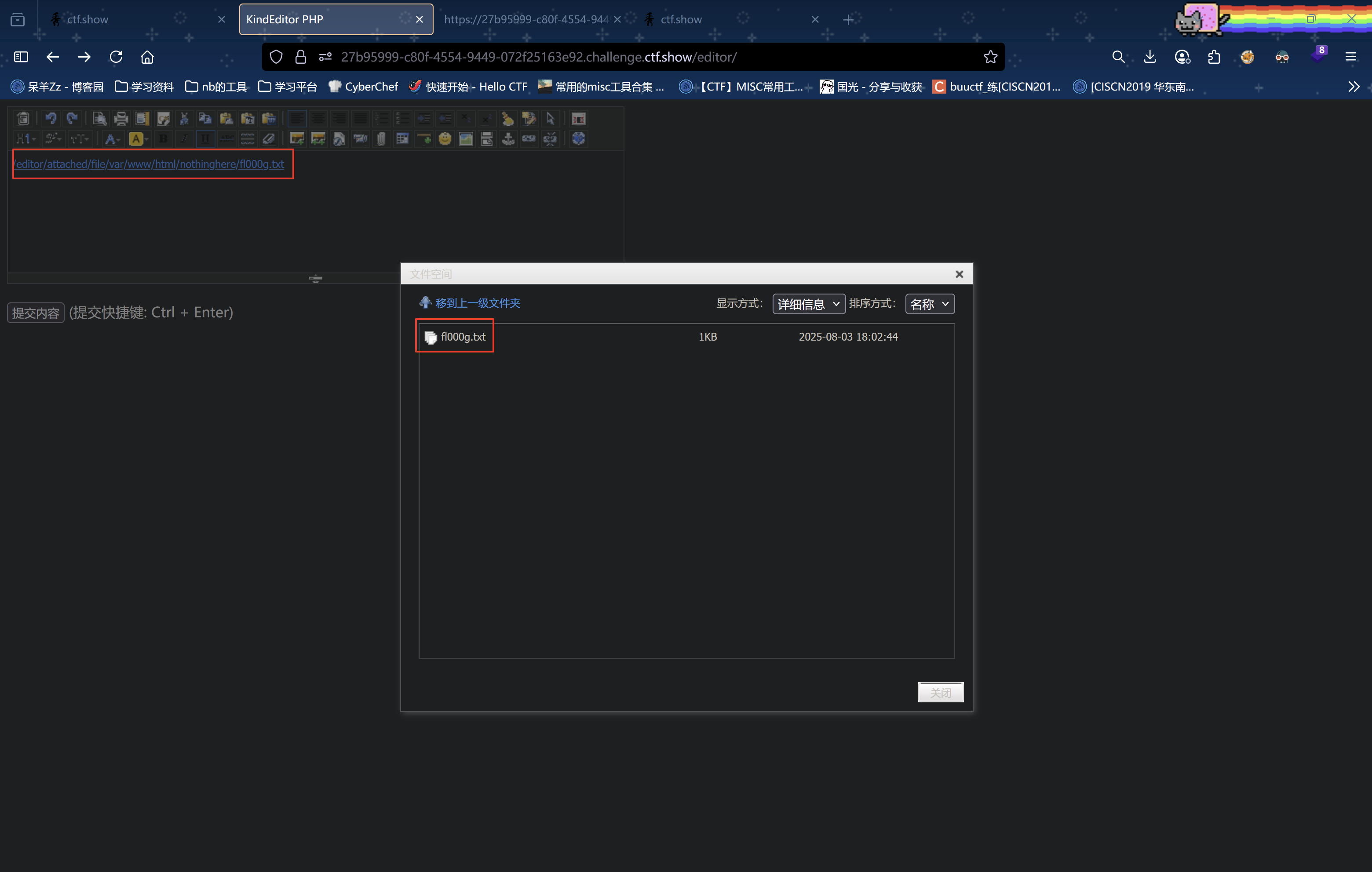

提示:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

查源码时关注到有editor/upload/banner-app.png,与提示呼应

在url/editor中有发现

顺藤摸瓜进到url/nothinghere/fl000g.txt

WEB15

提示:公开的信息比如邮箱,可能造成信息泄露,产生严重后果

dirsearch

翻找网页,发现有一个邮箱地址

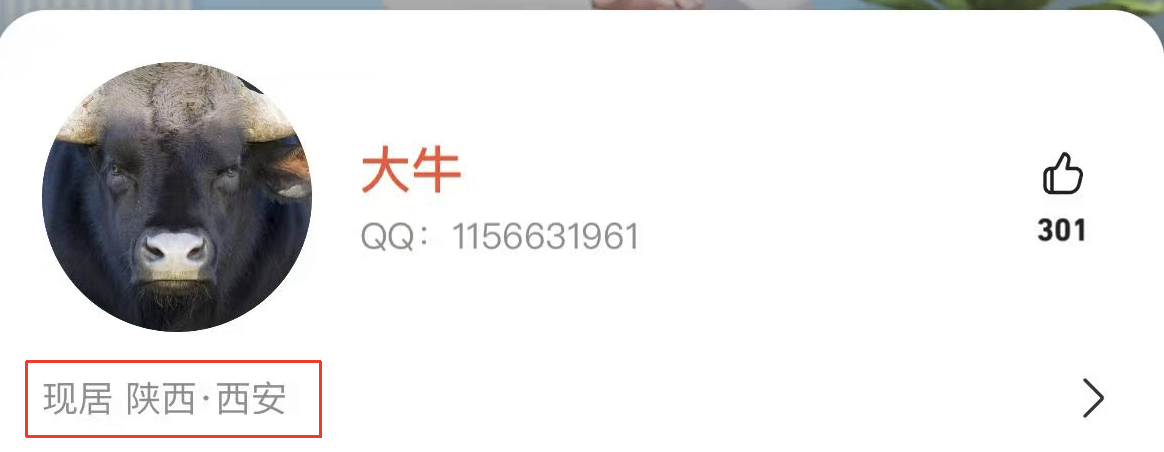

进入url/admin,输入弱账户密码,发现还有“忘记密码”功能,搜索qq号发现ip为陕西西安

重置密码,用户名admin,登录成功

*拓展学习:CTF-Web培训章节-社会工程学(https://cloud.tencent.com/developer/article/2142539)

WEB16

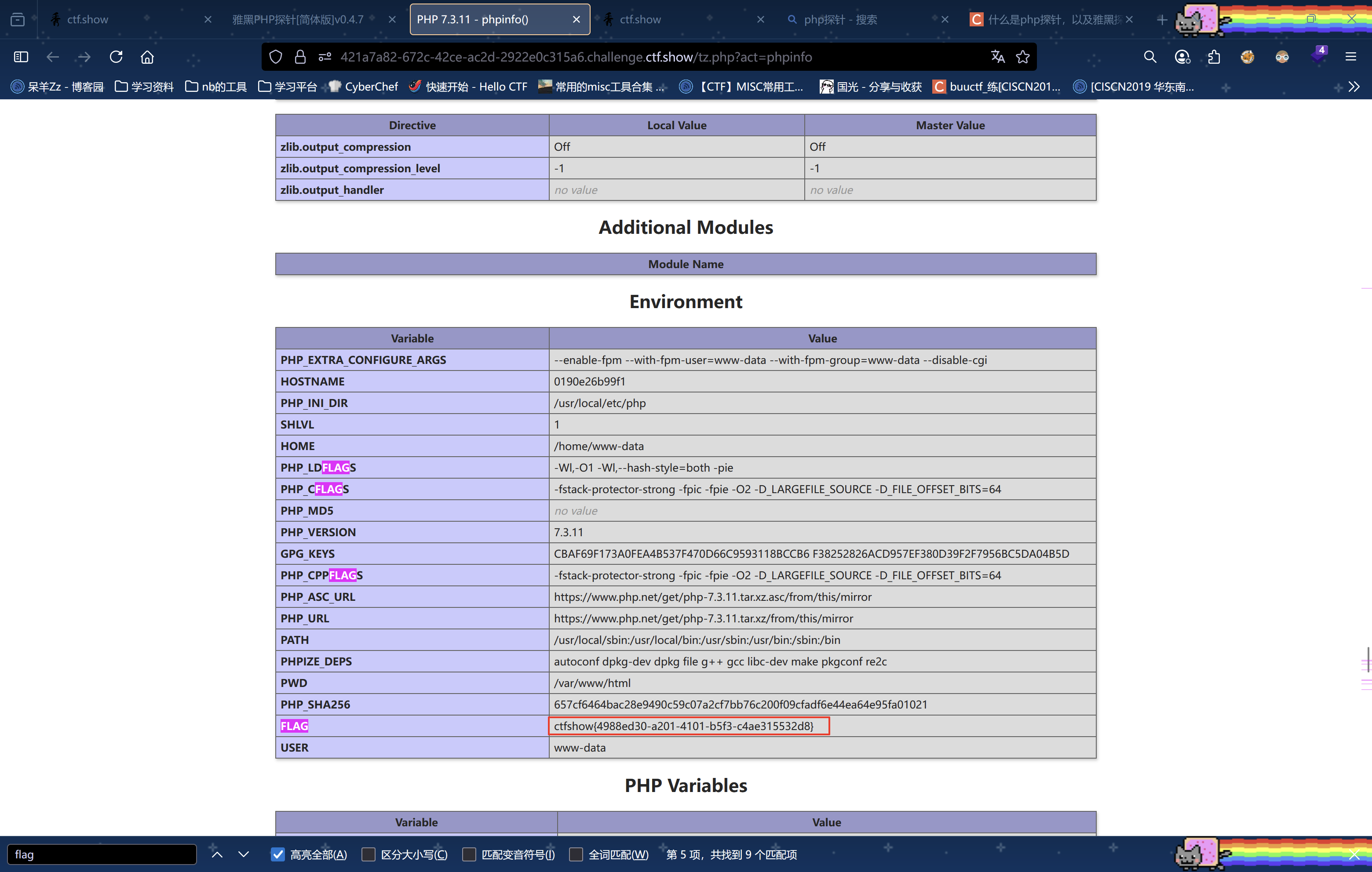

提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

根据题意先搜集有关php探针的知识,访问默认域名url/tz.php,点进phpinfo中找flag

*拓展学习:什么是php探针,以及雅黑探针使用教程(https://blog.csdn.net/weixin_43790779/article/details/108834213)

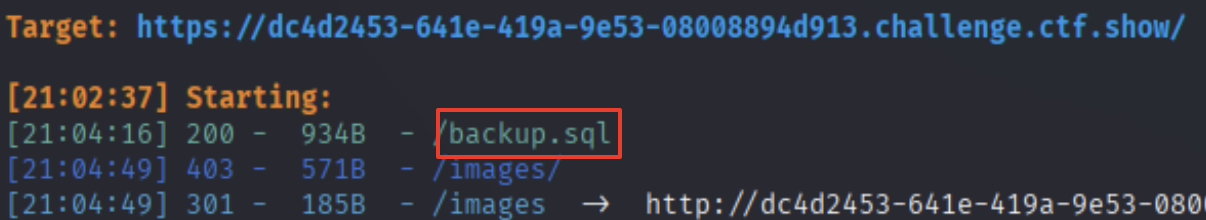

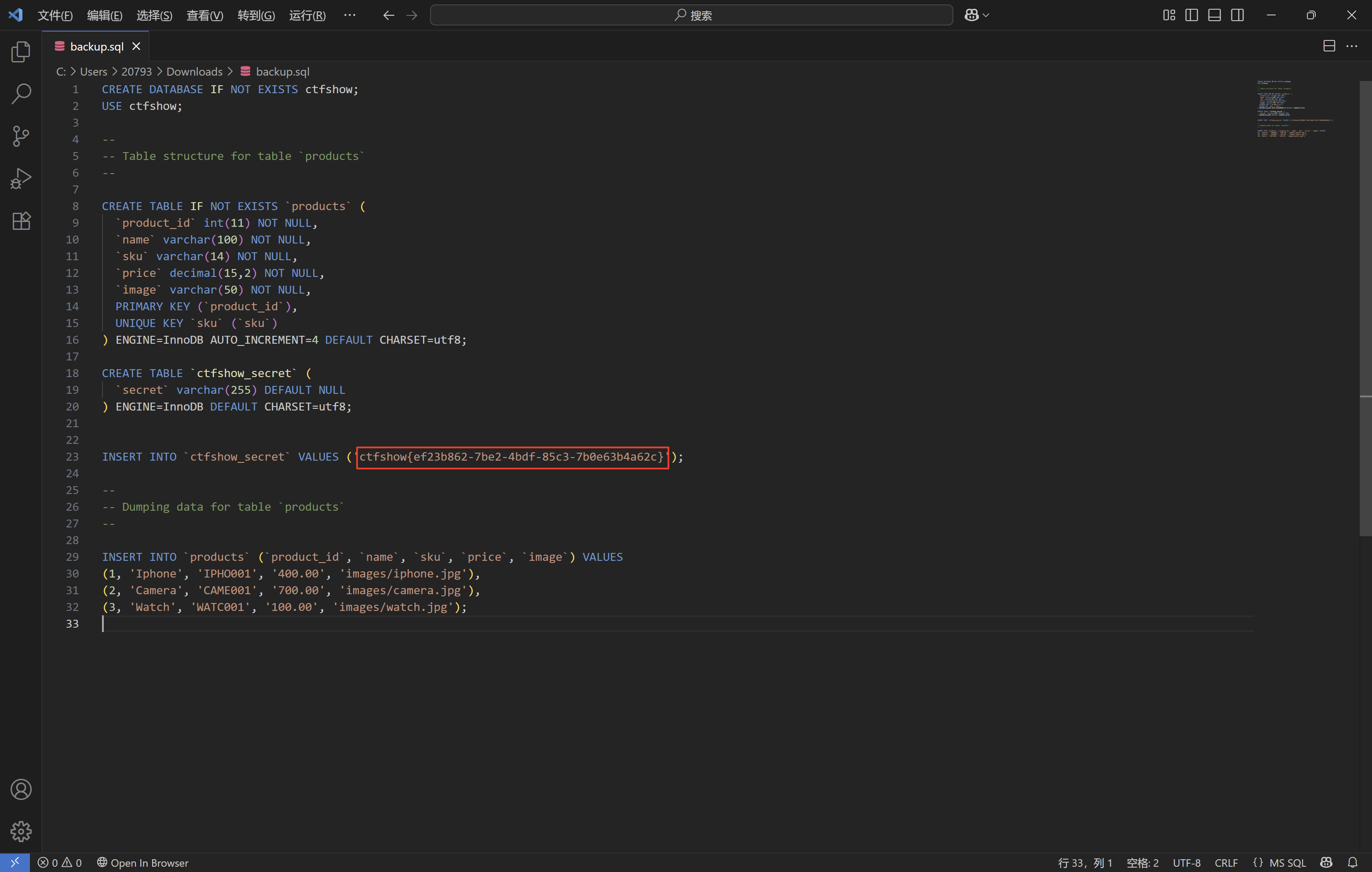

WEB17

提示:备份的sql文件会泄露敏感信息

dirsearch

url/backup.sql,下载并打开

*拓展学习:备份文件下载 - 网站源码 - 《⚔️CTF》 - 极客文档(https://geekdaxue.co/read/tomsawyer404@ctf/ql45hf)

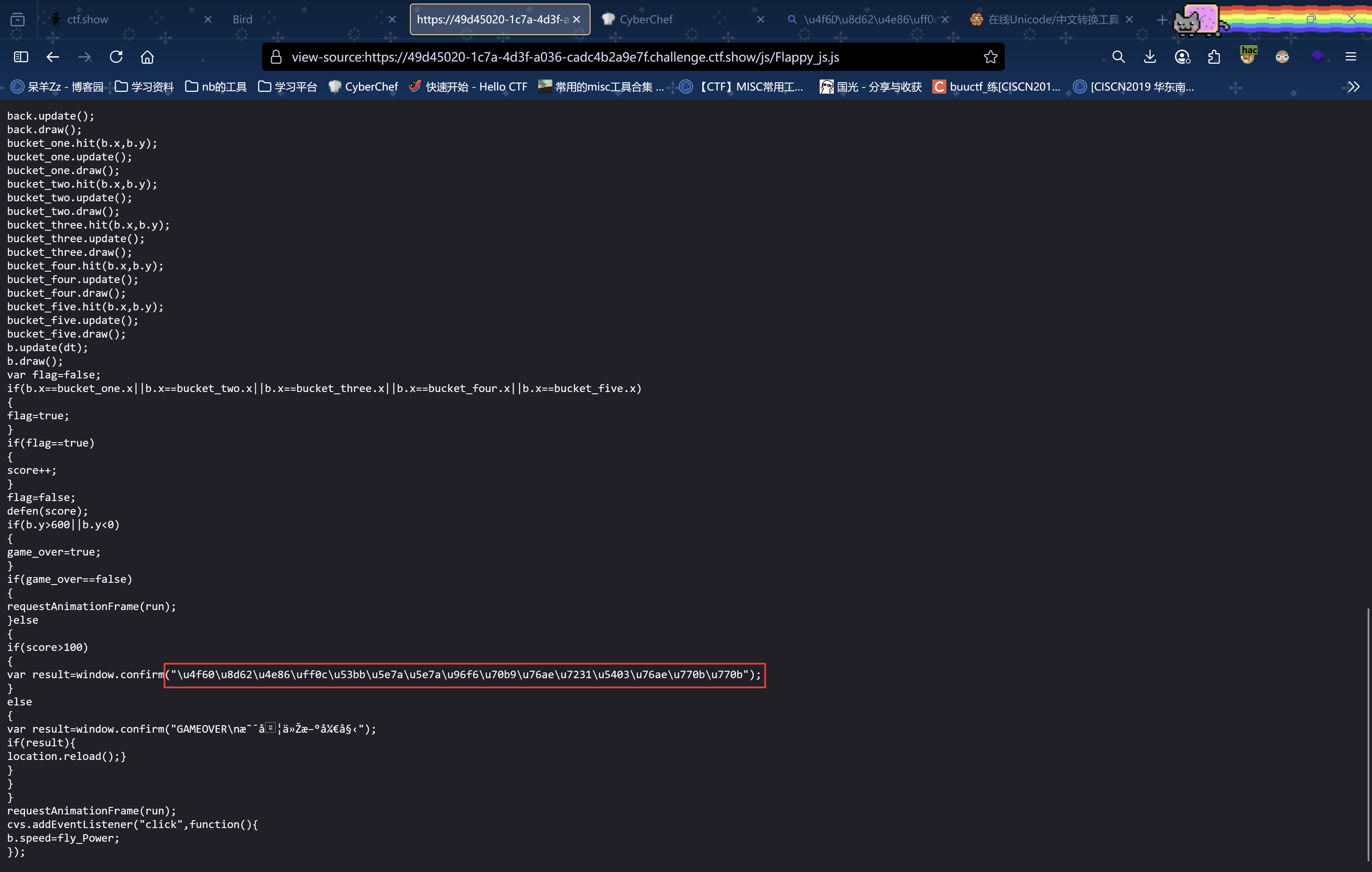

WEB18

提示:不要着急,休息,休息一会儿,玩101分给你flag

查看网页源码

在线Unicode/中文转换工具:https://www.w3cschool.cn/tools/index?name=unicode_chinese

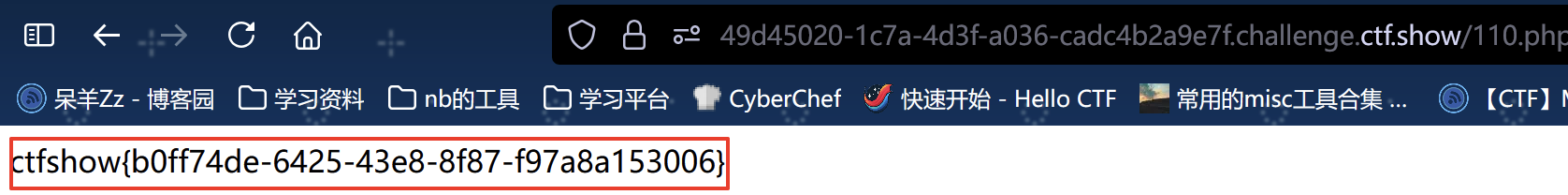

url/110.php

WEB19

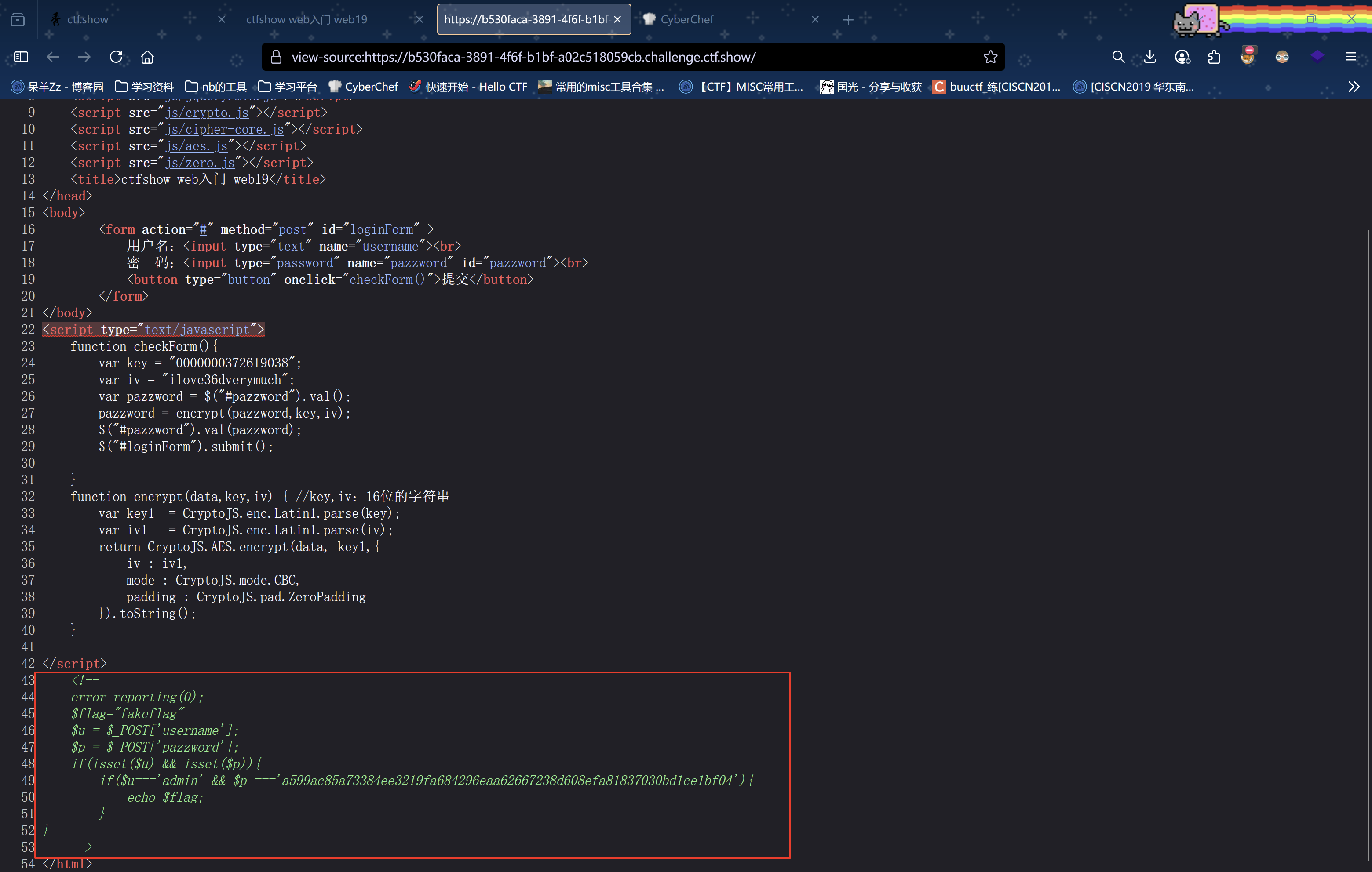

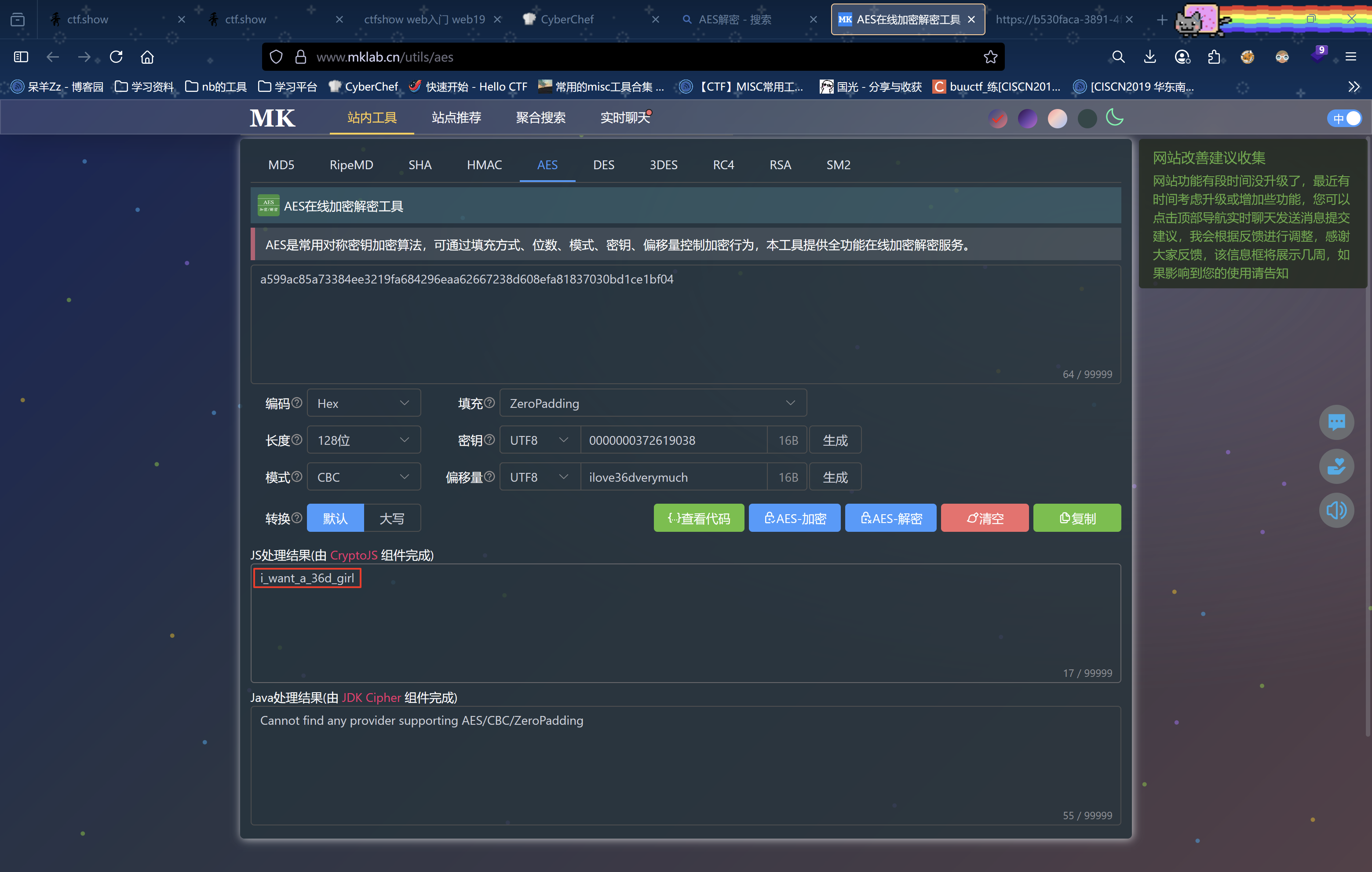

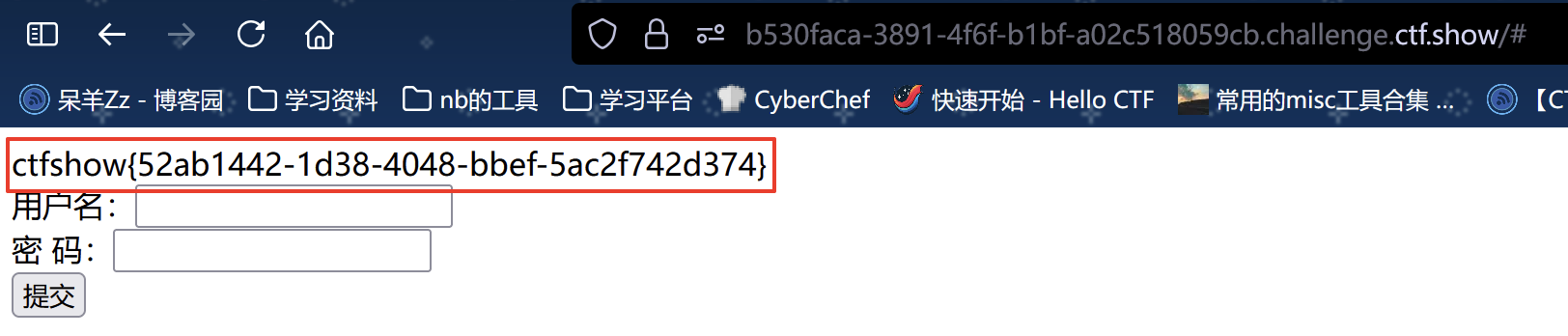

提示:密钥什么的,就不要放在前端了

查看网页源码

用户名:admin 解密获得密码:i_want_a_36d_girl

WEB20

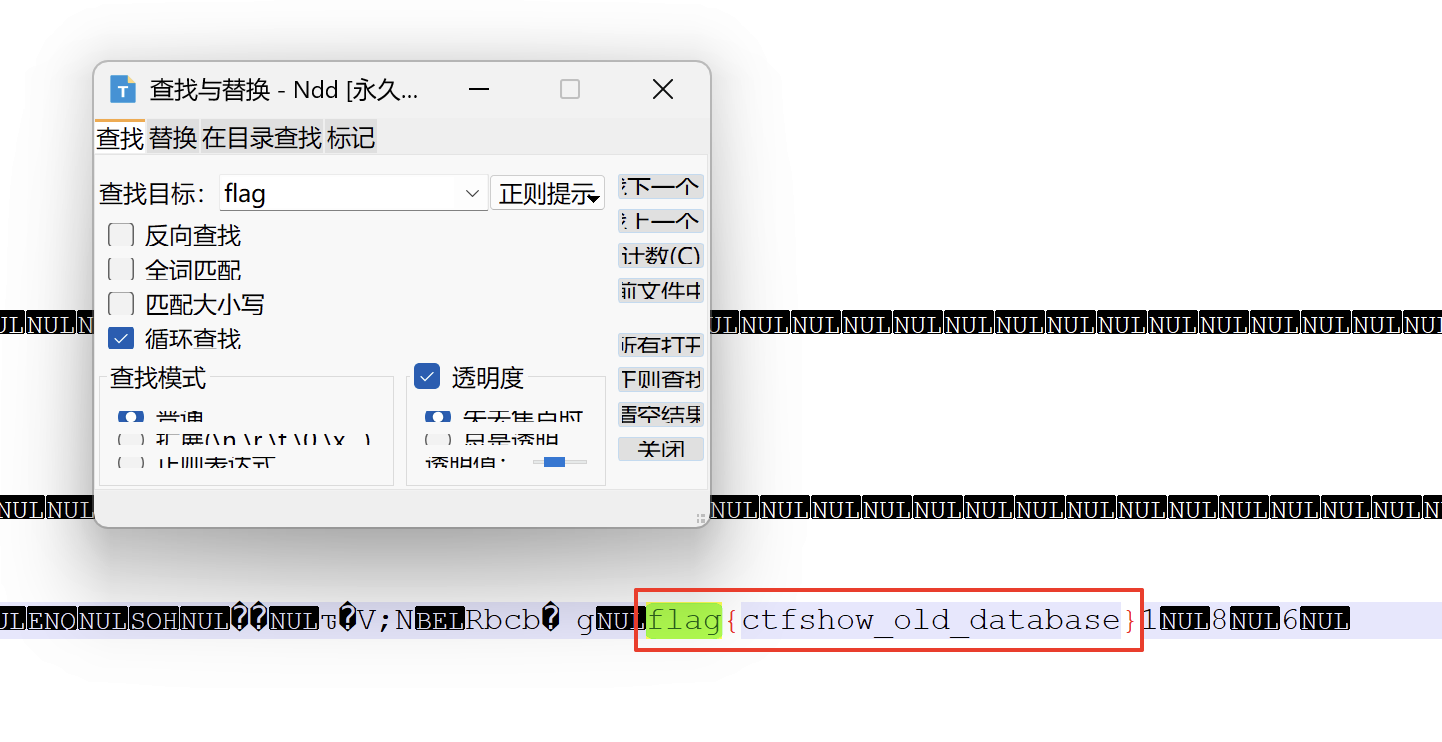

提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

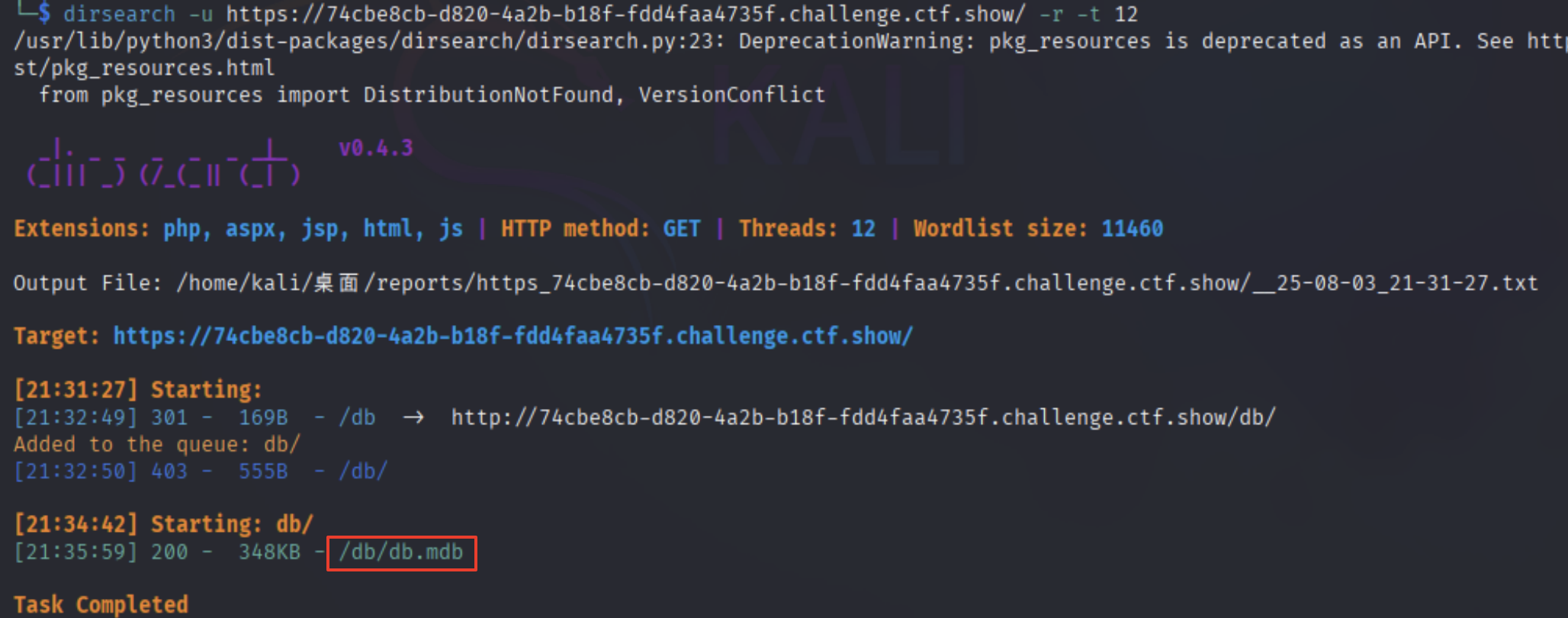

dirsearch -u url -r -t 12 目标地址url,递归扫描,线程12

打开搜到flag

checklist:网页互动-HTML源码-抓包-备份文件扫描-社工分析

浙公网安备 33010602011771号

浙公网安备 33010602011771号