22蓝帽初赛

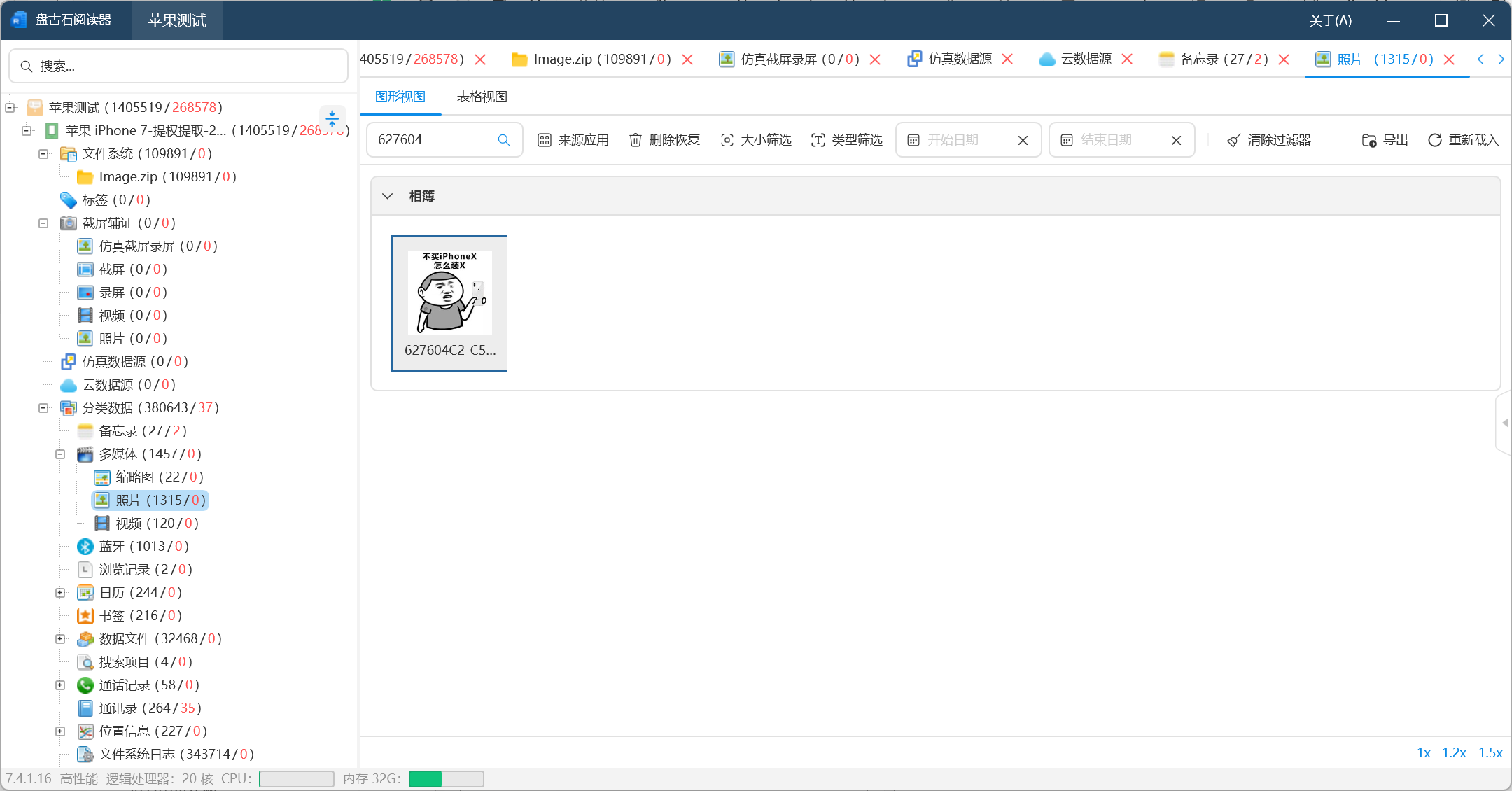

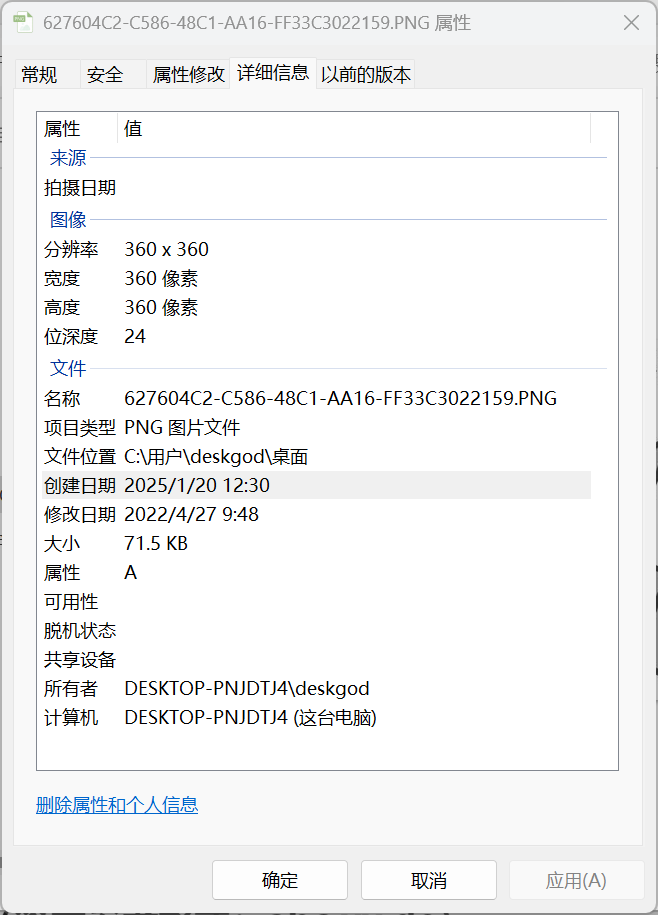

1.627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?(答案参考格式:1920×1080)

在分类数据里的多媒体就可以找到图片,搜一下文件名,找到并导出即可

答案:360*360

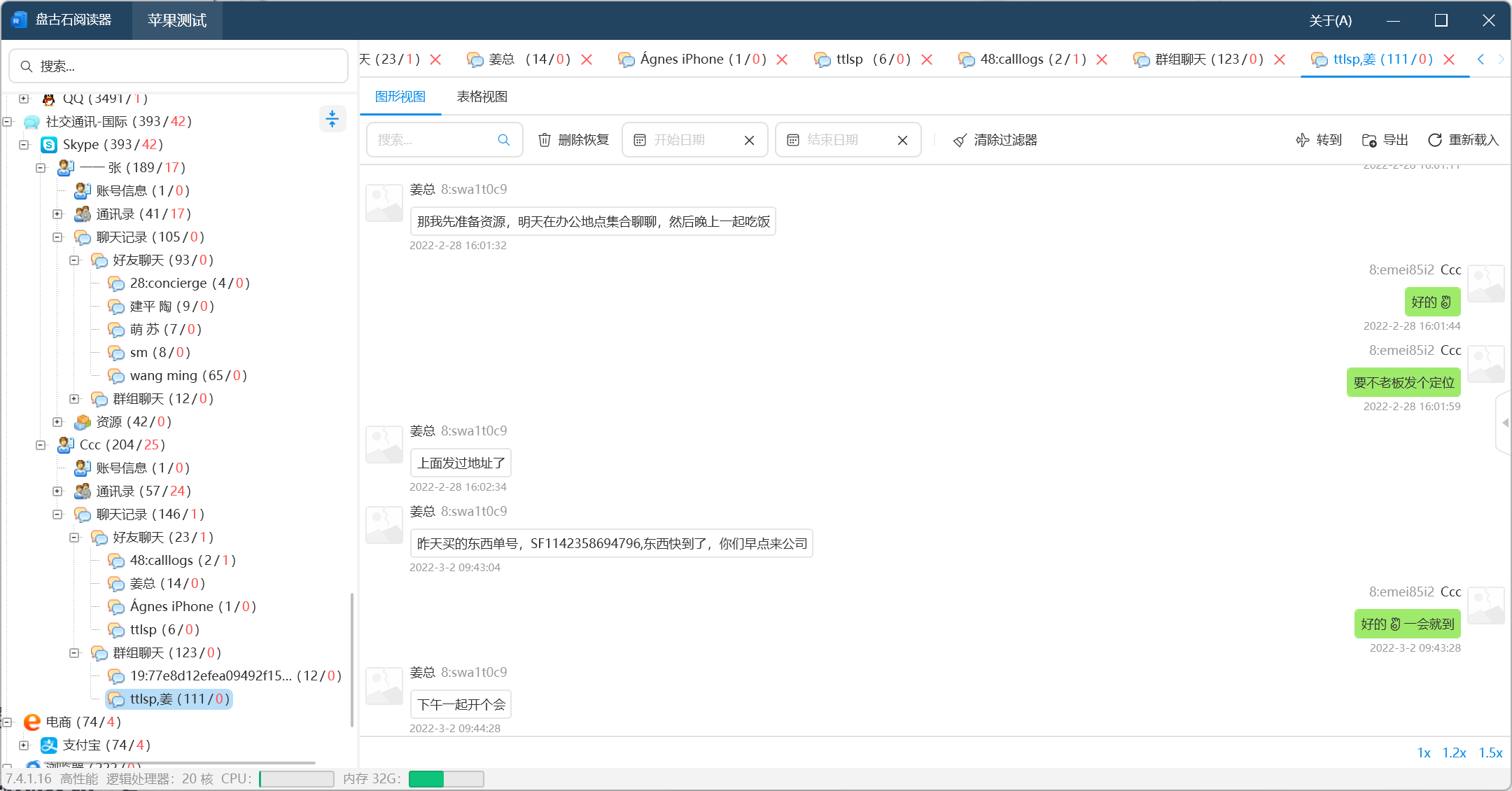

2.姜总的快递单号是多少?(答案参考格式:abcABC123)

挨个翻聊天记录就可以了

答案:SF1142358694796

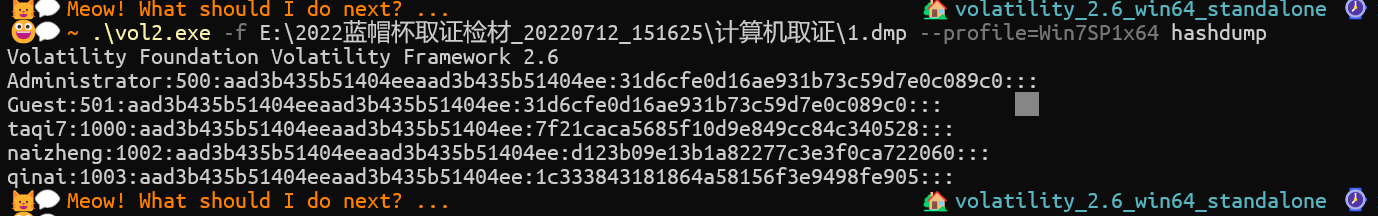

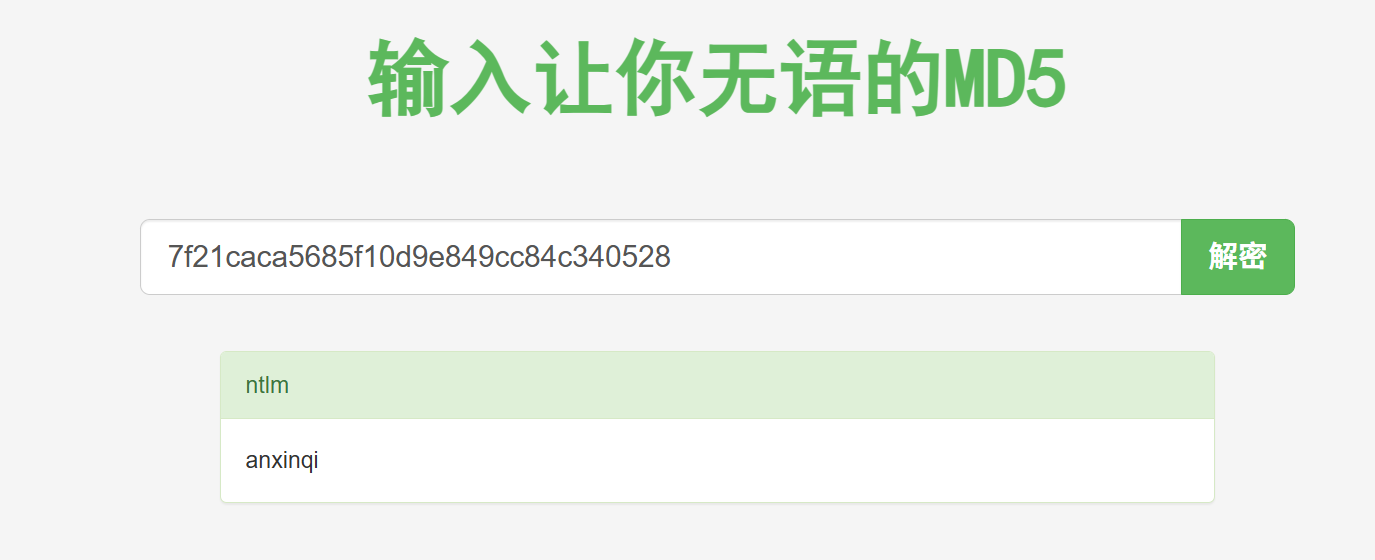

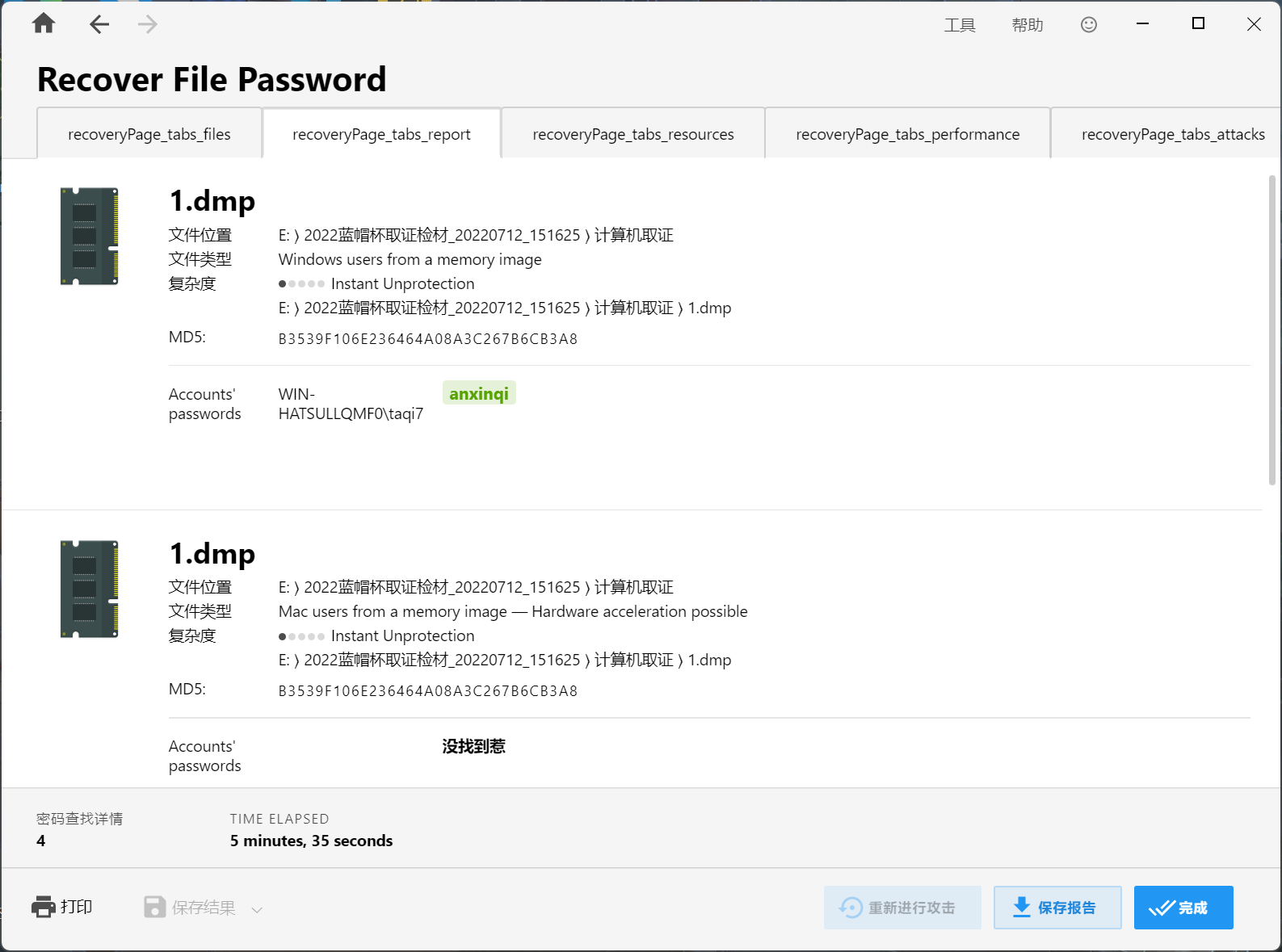

3.从内存镜像中获得taqi7的开机密码是多少?(答案参考格式:abcABC123)

volatility用hashdump指令获取nt哈希值,再用hashcat跑一下,在线网站cmd5或者令人无语的md5都可以试试,cmd5这里是付费记录,换令人无语的md5

passware也可以跑

答案:anxinqi

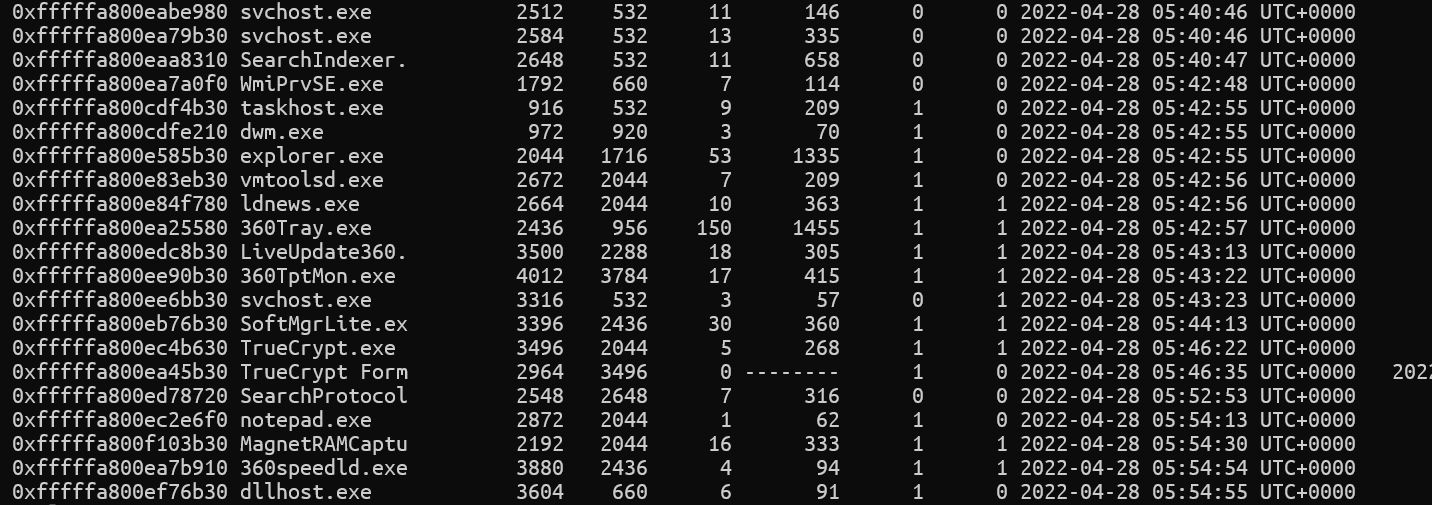

4.制作该内存镜像的进程Pid号是多少?(答案参考格式:1024)

volatility用指令pslist,看到Magnet

答案:2192

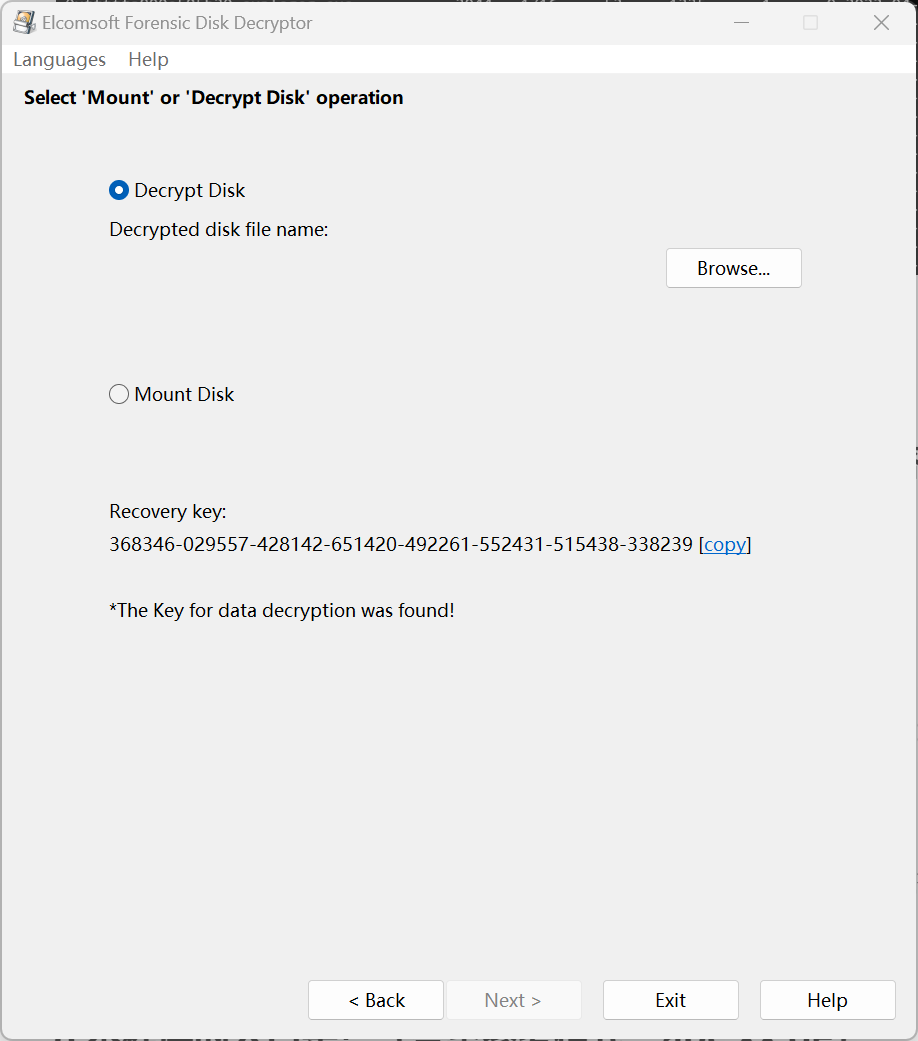

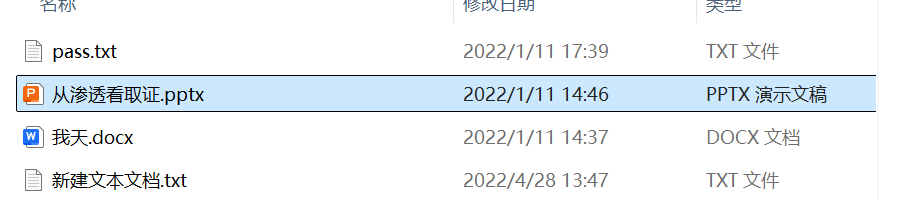

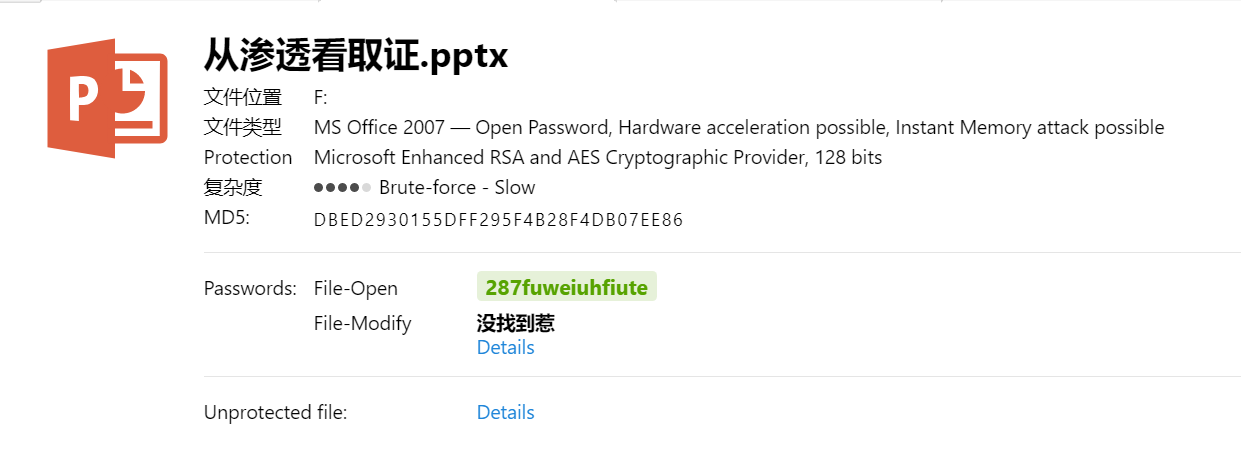

5.bitlokcer分区某office文件中存在的flag值为?(答案参考格式:flag{abcABC123})

通过efdd结合内存镜像获取bitlocker密钥

密钥:368346-029557-428142-651420-492261-552431-515438-338239

用arsenal image mounter挂载镜像,解密bitlocker

发现两个office文件都有密码,还好给了一个密码本,passware跑一下

答案:flag{b27867b66866866686866883bb43536}

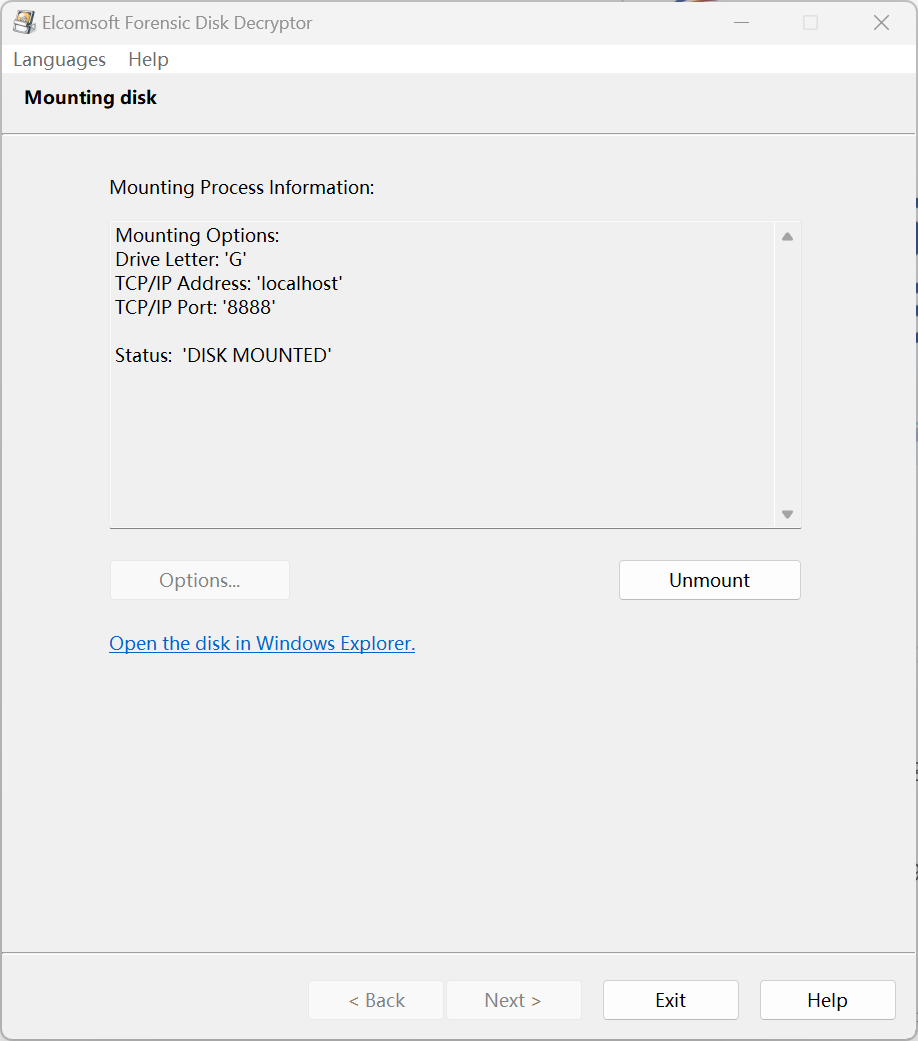

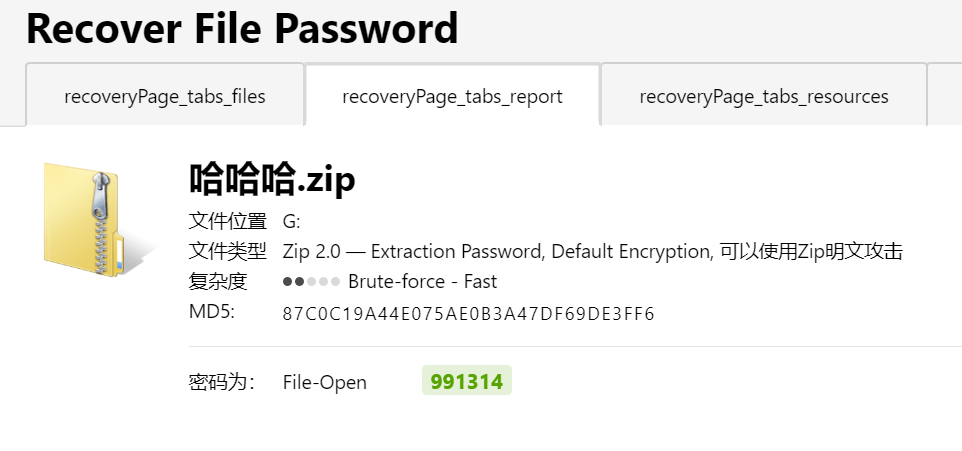

6.TrueCrypt加密中存在的flag值为?(答案参考格式:flag{abcABC123})

加密盘中有一个新建文本文档,大小20MB疑似容器,没找到密码,结合内存用efdd解密挂载

挂载后发现有一个压缩包,没有找到有关密码的线索,直接passware爆破,得到密码991314

答案:flag{1349934913913991394cacacacacacc}

7.现已获取某个APP程序,请您对以下问题进行分析解答。

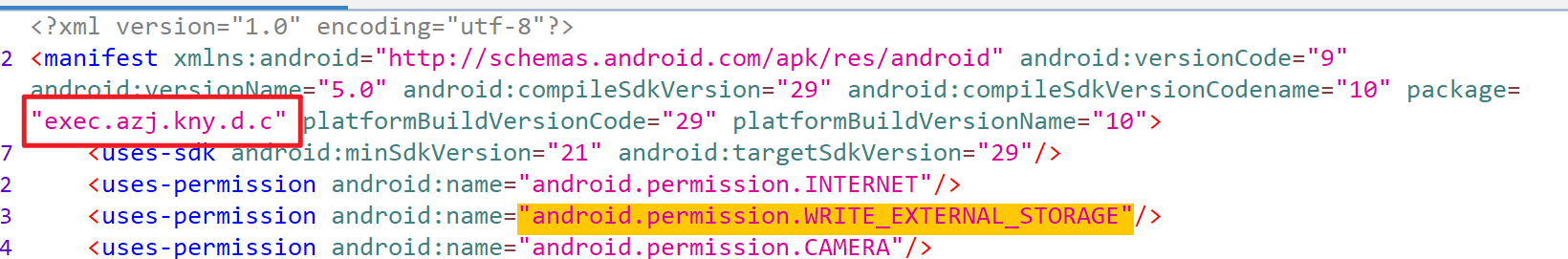

本程序包名是?(答案参考格式:abc.xx.de)

答案:exec.azj.kny.d.c

8.本程序的入口是?(答案参考格式:abc.xx.de)

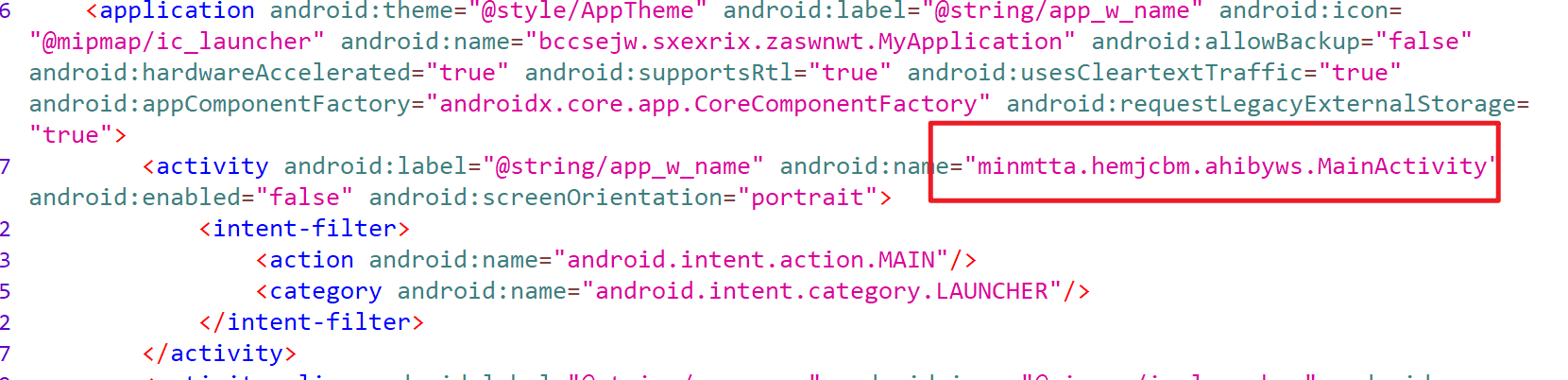

入口就找Mainactivity

答案:minmtta.hemjcbm.ahibyws.MainActivity

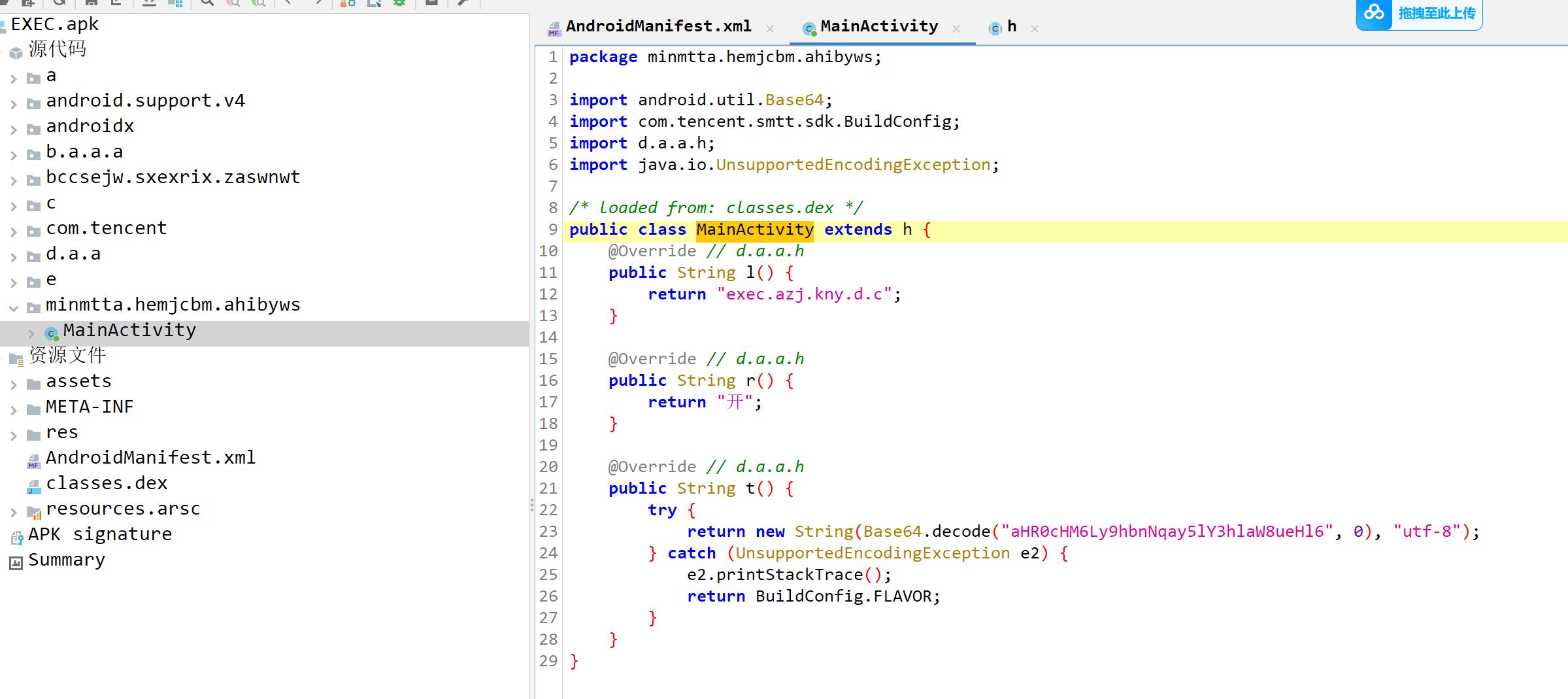

9.本程序的服务器地址的密文是?(答案参考格式:abcABC123)

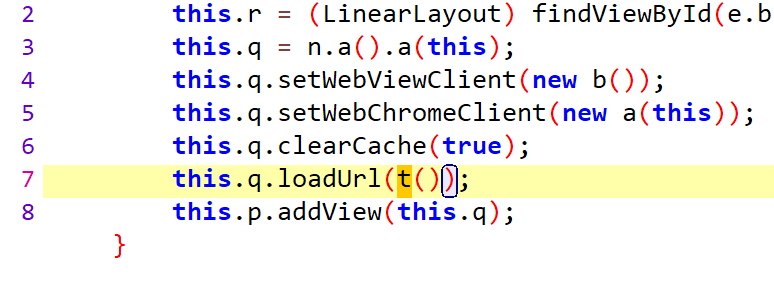

在对应主入口的包里查看Mainactivity,发现了base64加密和地址

查看加密部分,t这一方法的用例,发现存在loadurl,判断密文所对应的就是服务器地址

解开后发现确实是

答案:aHR0cHM6Ly9hbnNqay5lY3hlaW8ueHl6

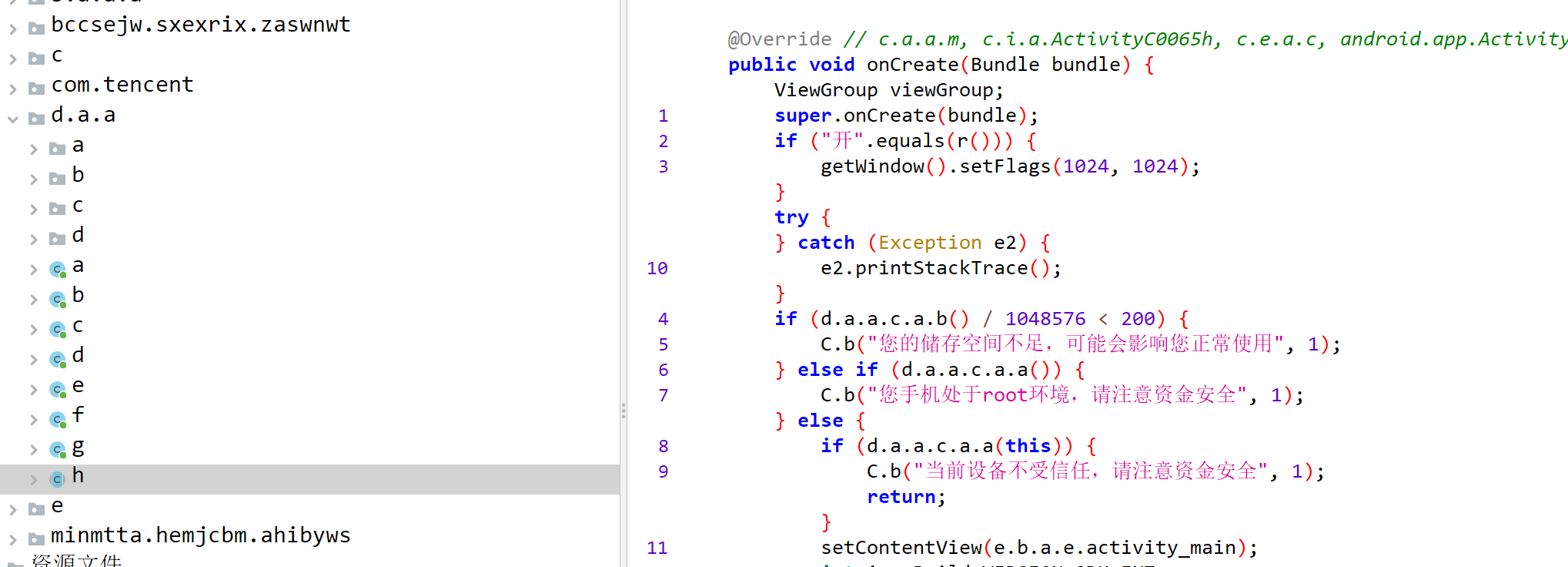

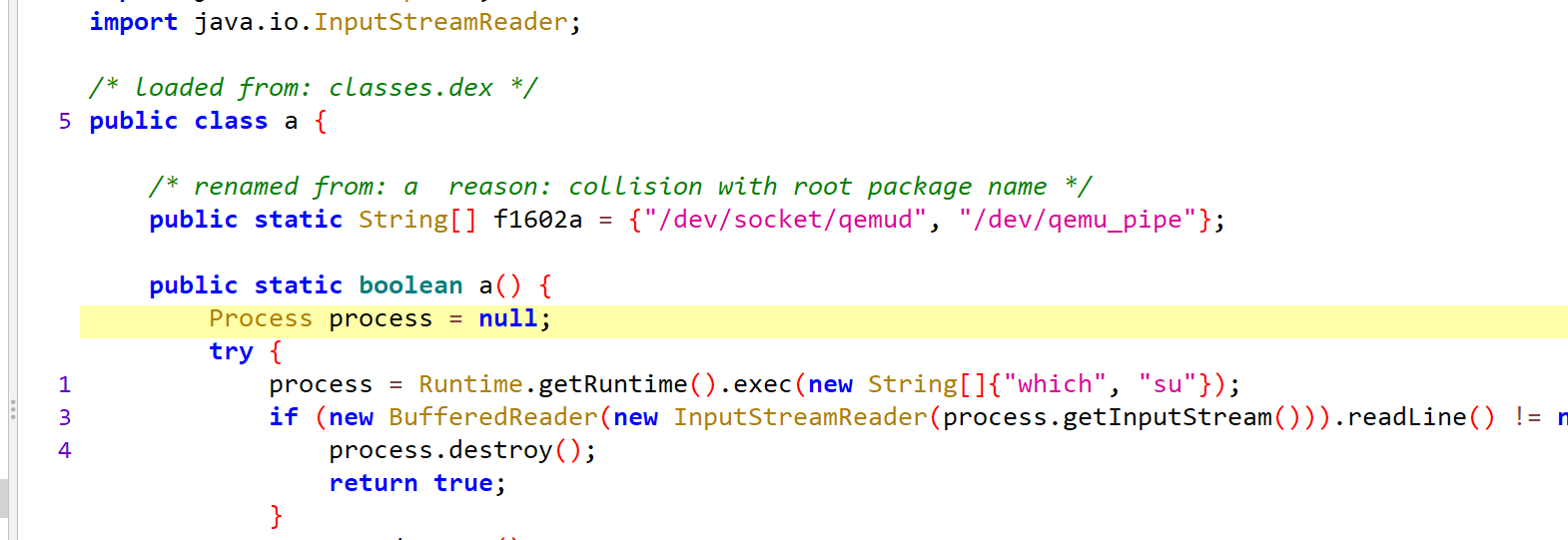

10.本程序实现安全检测的类的名称是?(答案参考格式:abcABC123)

挨个翻看到了安全提示,提到了a类和b类查看声明

跳到声明,交给gpt解释

答案:a

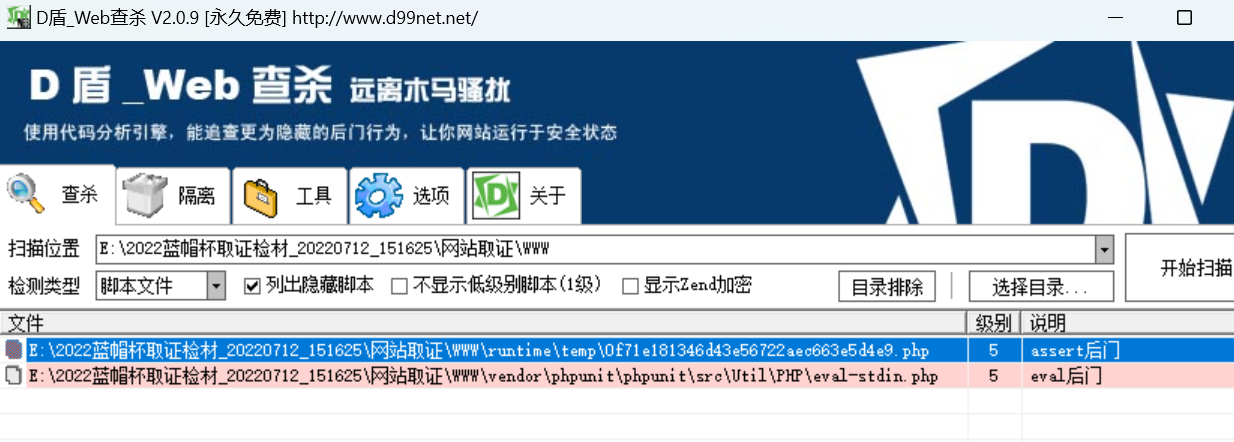

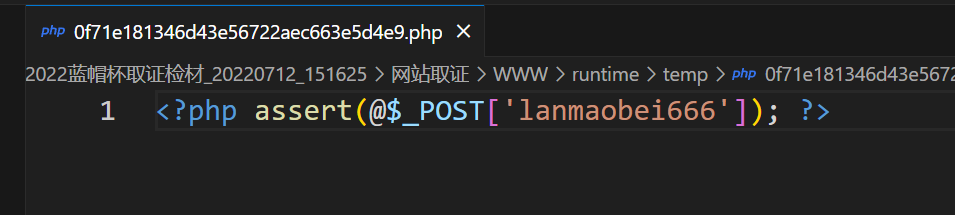

11.请从网站源码中找出木马文件,并提交木马连接的密码。(答案参考格式:abcABC123)

检材提供了网站源码,所以直接让D盾扫一下目录

在第一个php文件里发现一句话木马

答案:lanmaobei666

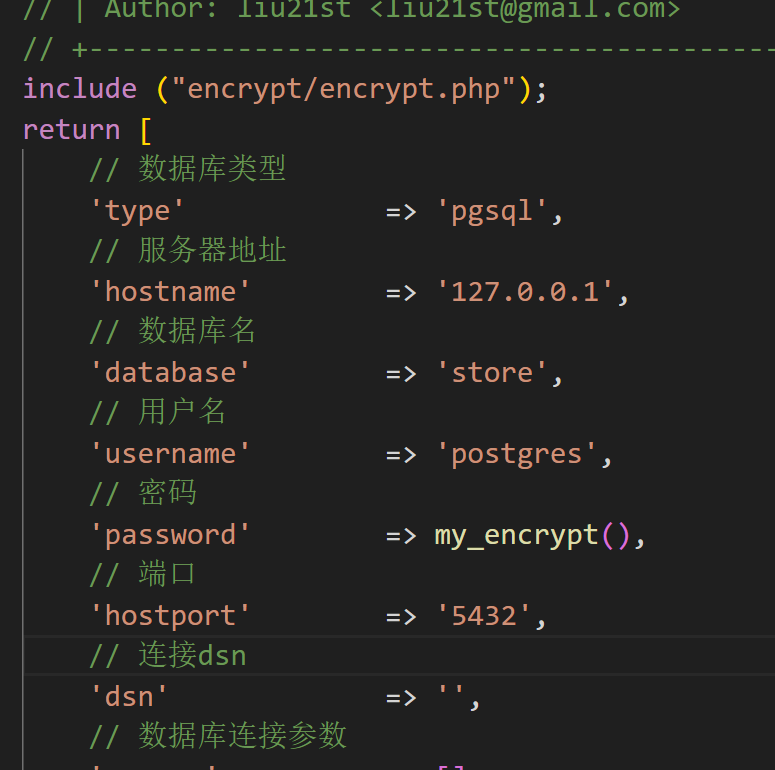

12.请提交数据库连接的明文密码。(答案参考格式:abcABC123)

在\WWW\application目录下看到database.php,其中发现数据库密码指向my_encrypt()的返回值

在application下同样看到encrypt目录,其中发现encrypt.php,用在线php运行或者重构网站都可以

答案:KBLT123

13.请提交数据库金额加密混淆使用的盐值。(答案参考格式:abcABC123)

在<font style="color:rgb(44, 62, 80);">application\admin\controller\Channelorder.php</font>中找到盐值

答案:jyzg123456

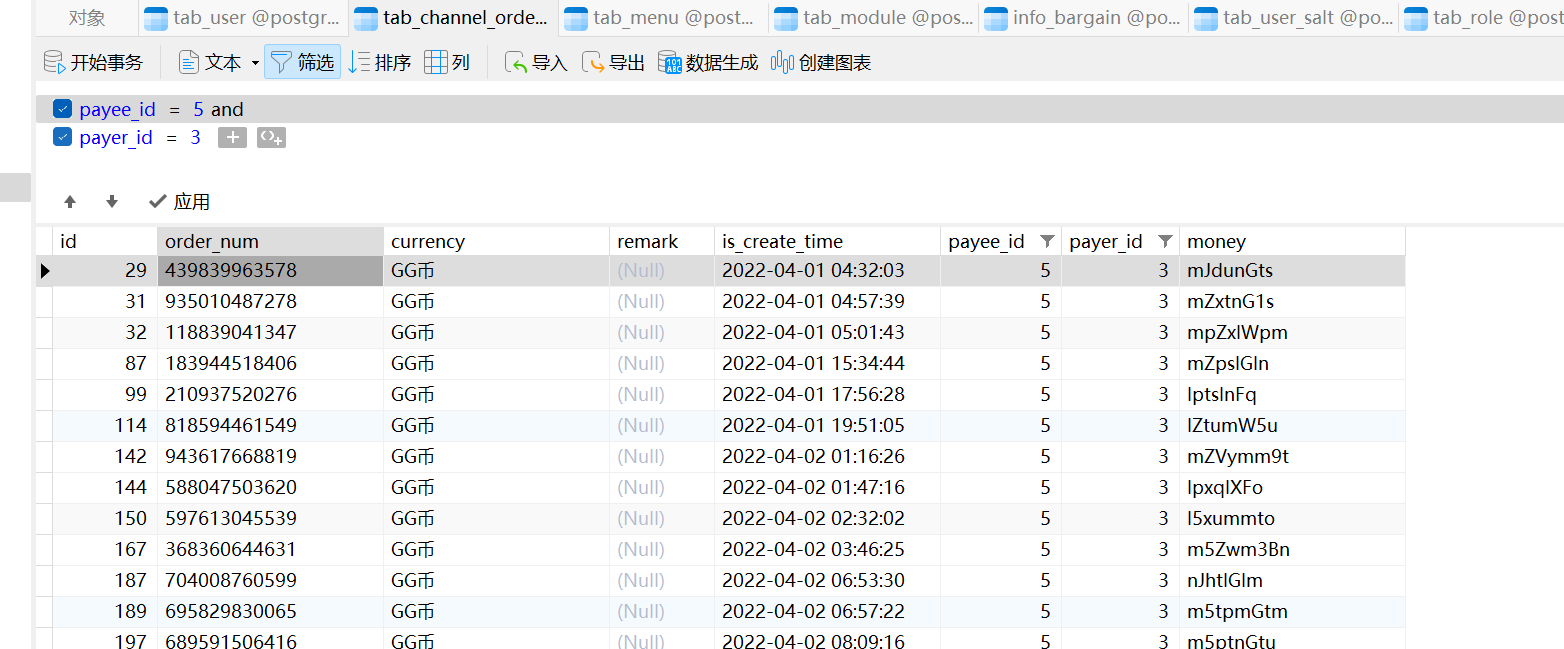

14.请计算张宝在北京时间2022-04-02 00:00:00-2022-04-18 23:59:59累计转账给王子豪多少RMB?(换算比例请从数据库中获取,答案参考格式:123.45,保留小数点后两位)

检材给的数据库是postgresql,本地起一个postgresql环境,然后navicat连接一下,导入数据库就行

先根据交易双方筛选一下,得到交易币种

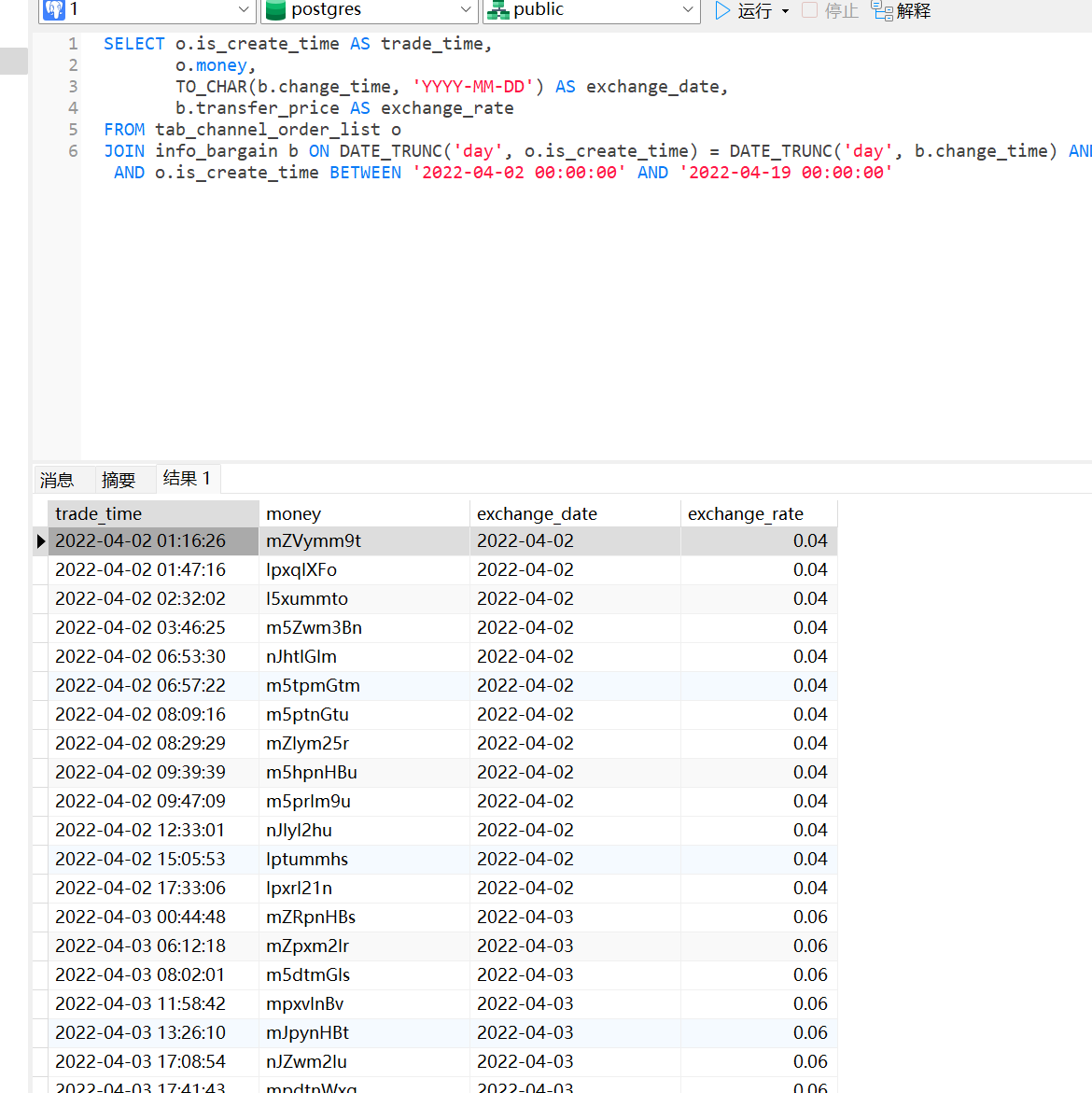

sql语句

SELECT o.is_create_time AS trade_time,

o.money,

TO_CHAR(b.change_time, 'YYYY-MM-DD') AS exchange_date,

b.transfer_price AS exchange_rate

FROM tab_channel_order_list o

JOIN info_bargain b ON DATE_TRUNC('day', o.is_create_time) = DATE_TRUNC('day', b.change_time) AND payer_id=3 AND payee_id=5 AND o.is_create_time BETWEEN '2022-04-02 00:00:00' AND '2022-04-19 00:00:00'

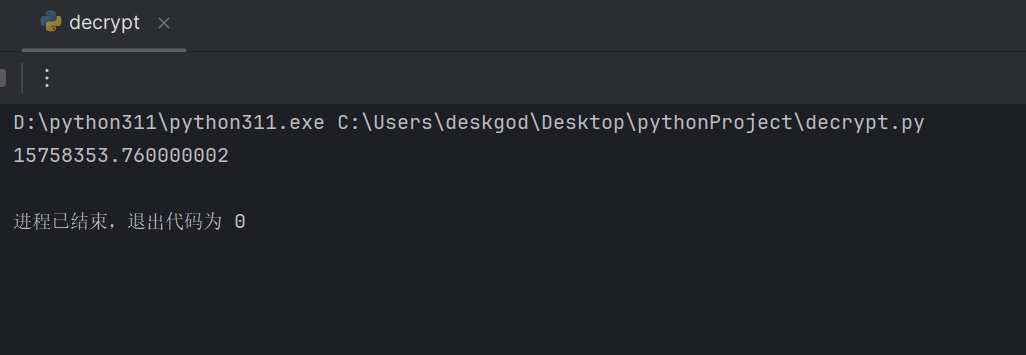

导入excle,再用脚本解密,求和

import openpyxl

import hashlib

import base64

# 解密函数

def decrypt(data, key):

key = hashlib.md5(key.encode()).hexdigest()

x = 0

data = base64.b64decode(data)

len_data = len(data)

len_key = len(key)

char = ''

str_ = ''

for i in range(len_data):

if x == len_key:

x = 0

char += key[x]

x += 1

for i in range(len_data):

if ord(data[i:i+1]) < ord(char[i:i+1]):

str_ += chr((ord(data[i:i+1]) + 256) - ord(char[i:i+1]))

else:

str_ += chr(ord(data[i:i+1]) - ord(char[i:i+1]))

return float(str_)

# 读取 Excel 文件

wb = openpyxl.load_workbook('1.xlsx')

sheet = wb.active

# 迭代每行数据,解密 money 列并将解密值与 exchange_rate 列相乘,然后累加

total = 0

for row in sheet.iter_rows(min_row=2, values_only=True):

encrypted_money = row[1] # 假设 money 列是第二列

exchange_rate = row[3] # 假设 exchange_rate 列是第四列

decrypted_money = decrypt(encrypted_money, 'jyzg123456') # 使用给出的解密函数

actual_amount = decrypted_money * exchange_rate # 计算实际金额

total += actual_amount

# 输出累加结果

print(total)

这里自己写的脚本不知道为啥一直算的不对,借用了大佬wp里的脚本

答案:15758353.76

浙公网安备 33010602011771号

浙公网安备 33010602011771号