Sashimi Swap事件分析

交易Hash:

0xd6a816cc291b24267c03c23c730a84a2699f32a7cf714c8cbe3e47321c76b08f

黑客地址:

0xa8189407A37001260975b9dA61a81c3Bd9F55908

攻击合约:

0x2ccc076d1de2d88209f491c679fa5bde870c384a

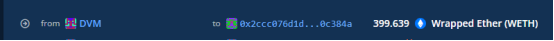

首先黑客先通过DVM的pair合约借出399.639个WETH,为后面攻击做准备。

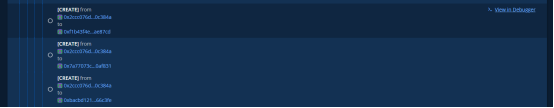

然后创建了三个token,分别是:

A代币地址:

0xf1b43f4e14650ac8c4bb009d9b56eb77c1ae87cd

B代币地址:

0x7a77073c1191f2d2fd31a71c758d44f3de0af831

C代币地址:

0xbacbd121f37557e5ea1d0c4bb67756867866c3fe

用于后面创建交易对。

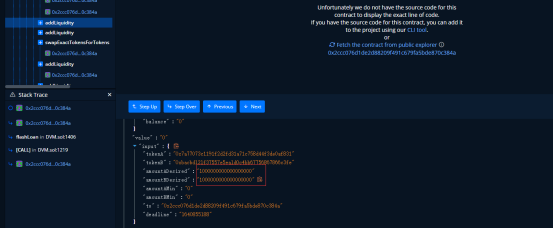

然后分别添加流动性:

首先用1个“B代币”和1个“C代币”进行1:1添加流动性。

再用1个WETH代币和1个“C代币”进行1:1添加流动性。

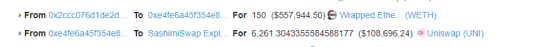

攻击者把闪电贷借出的WETH兑换为uni,放进自己的“钱包”,第一次获利。

攻击者接着再把1个WETH和1个“B代币”进行1:1添加流动性, 把247个WETH代币和247个“A代币” 进行1:1添加流动性,此时黑客已经花掉了400个WETH代币,

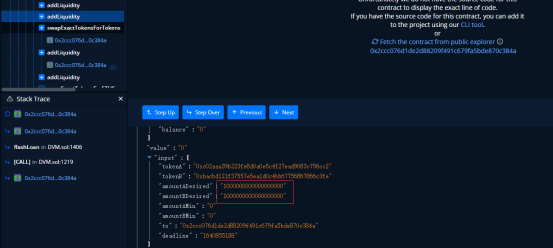

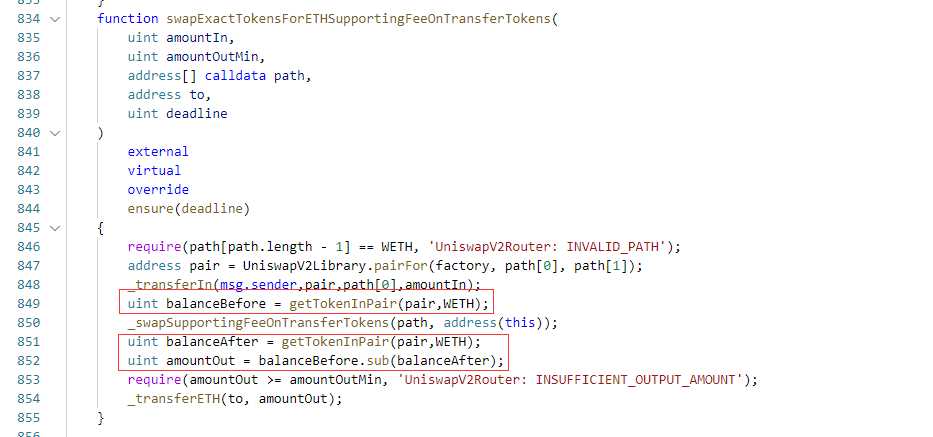

那么下一步准备获利。紧接着,黑客直接调用swapExactTokensForETHSupportingFeeOnTransferTokens函数后获利成功。黑客的兑换路径为:

A => WETH => B => C => WETH。

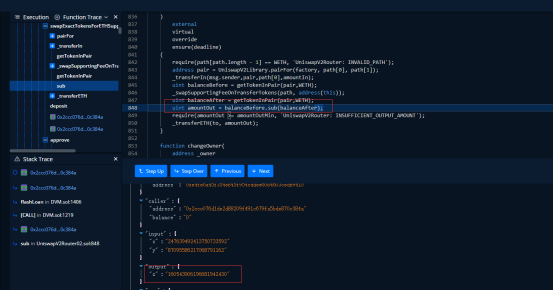

我们阅读了代码,发现swapExactTokensForETHSupportingFeeOnTransferTokens函数存在一个严重的逻辑漏洞,都是以第一个pair记录的WETH做计算。

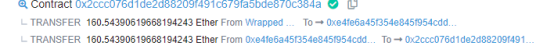

那么就可以把第一个pair中的WETH兑换到其他pair中,从而获利amountOut = balanceBefore.sub(balanceAfter)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号