CS与NSIS捆绑重制做后门安装包

实验环境:

PC机2-3台

Cobalt Strike(以下简称CS)

Restorator

NSIS

捆绑程序

实验过程:

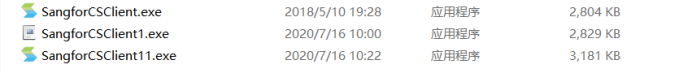

1、准备dll注入的程序

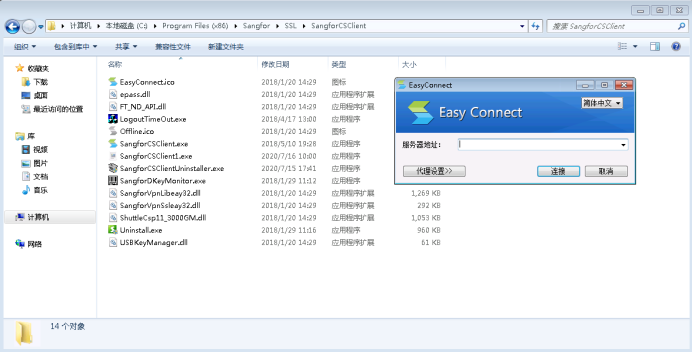

这里准备的是某VPN产品

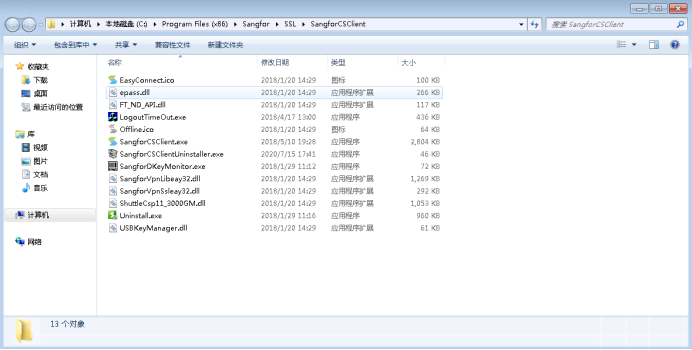

2、将该VPN安装程序先进行安装。

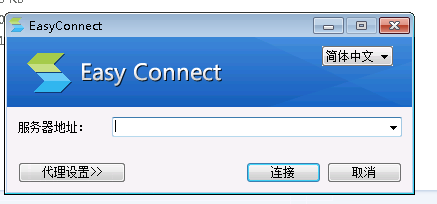

可以看到能正常运行

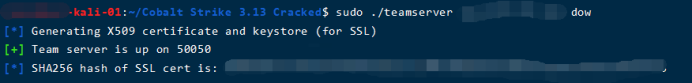

3、启动CS 服务端

./teamserver ip password

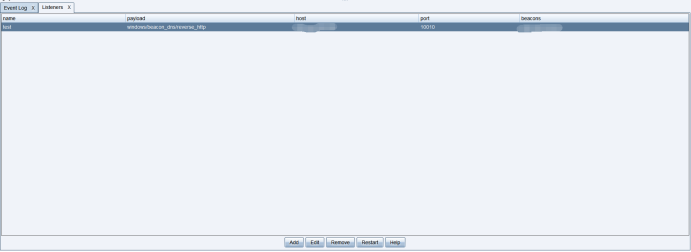

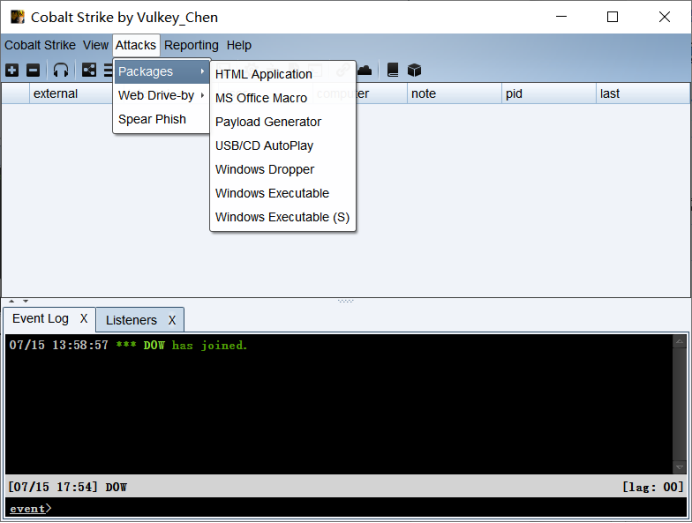

启动CS客户端并且设置监听

4、先测试注入安装好的VPN能否实现远控

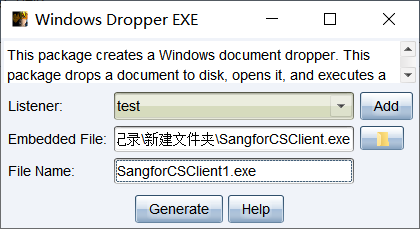

使用attacks->packages->windows dropper进行注入

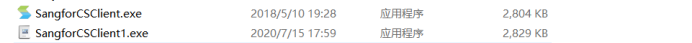

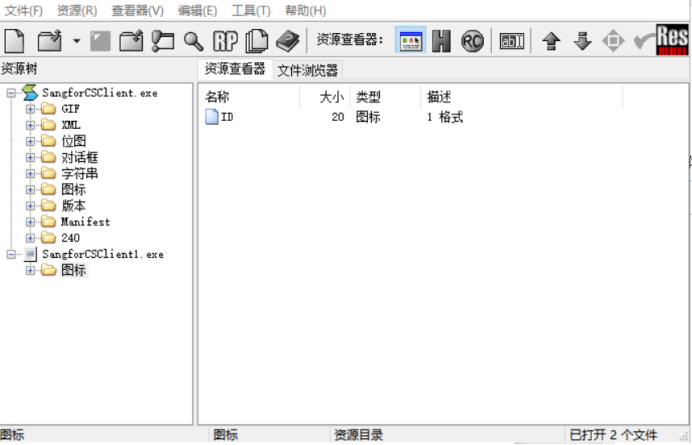

生成完毕后,可以看到新生成的exe和原exe在图标,版本等资源上有很大的差异。

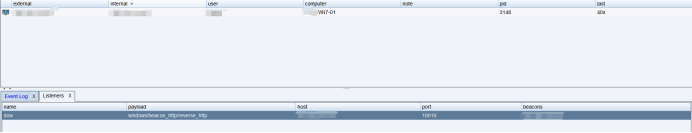

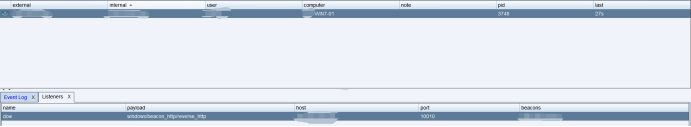

先测试是否能上线,将exe放至被害机,启动发现能正常上线

5、做资源替换,以提高其真实性

用Restorator打开原exe和捆绑后的exe,对需要修改的资源进行替换

此处仅做图标、manifest、版本的替换,不做别处替换

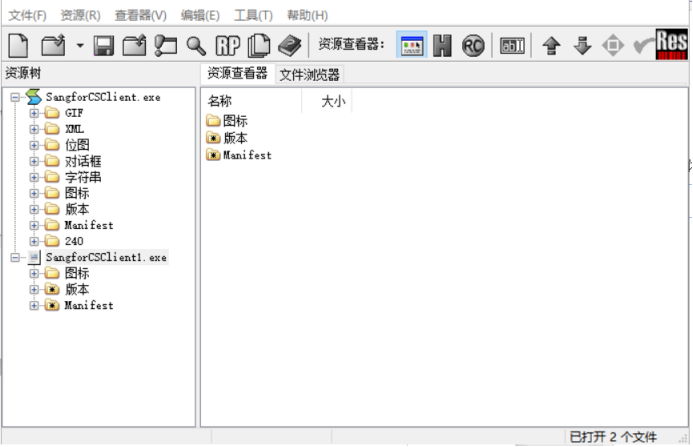

之后保存以后,新生成了与原exe有相同图标、manifest、版本信息的exe

将新的exe放入受害机中,启动发现能正常上线

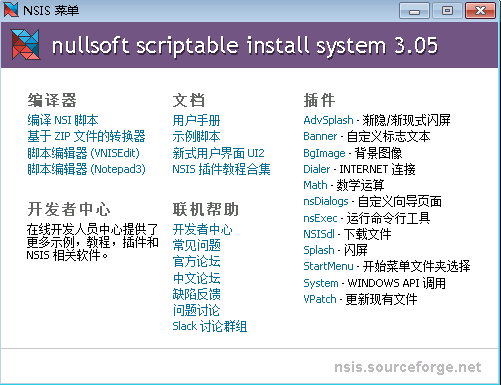

6、将原程序进行重制做为安装包

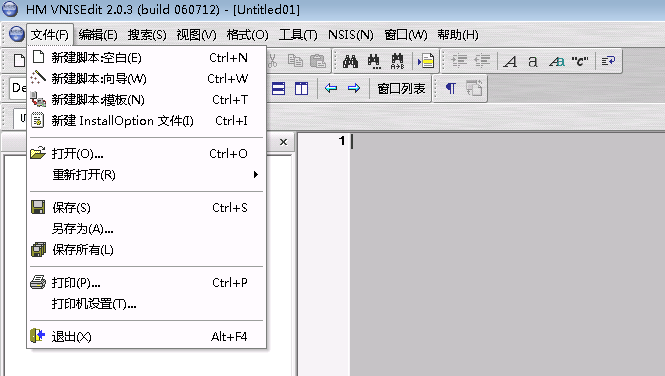

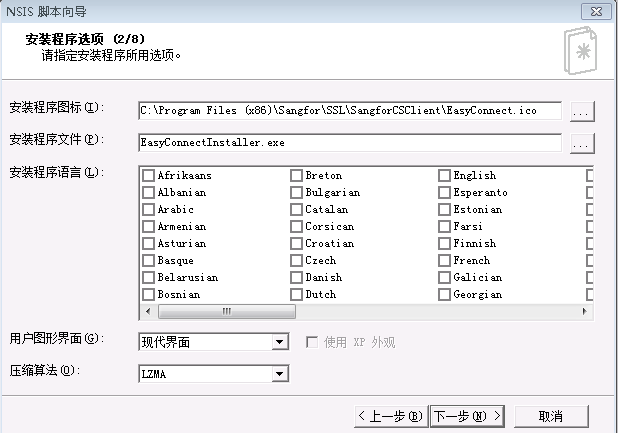

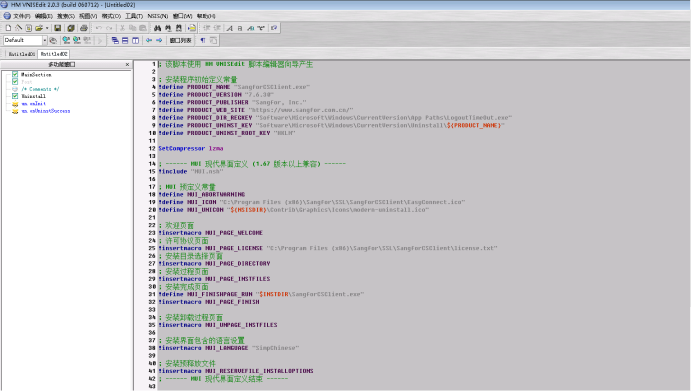

使用NSIS,用其中的脚本编辑器(VNISEdit)进行重制做

新建脚本:向导

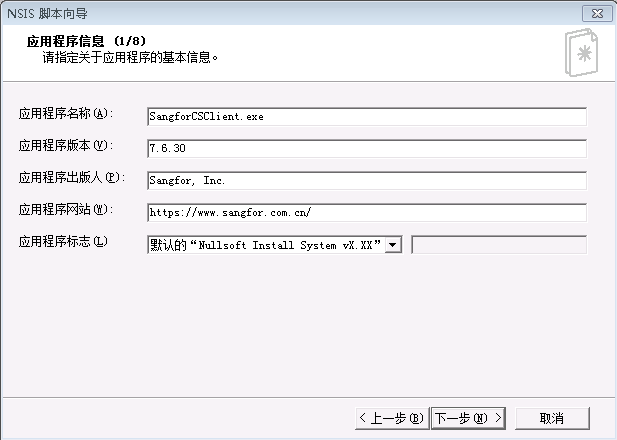

此处将信息伪造的真实一些

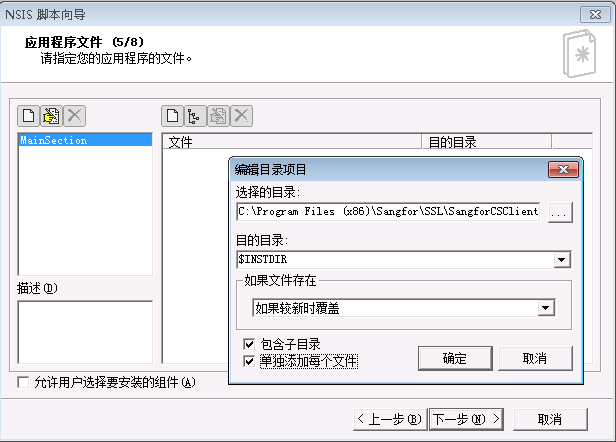

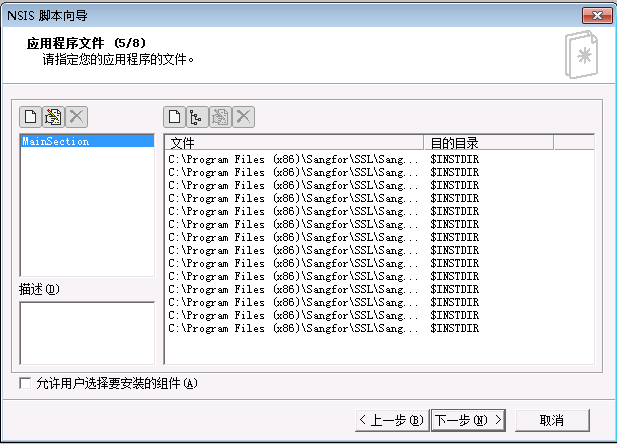

选择添加目录勾上包含子目录和单独添加每个文件

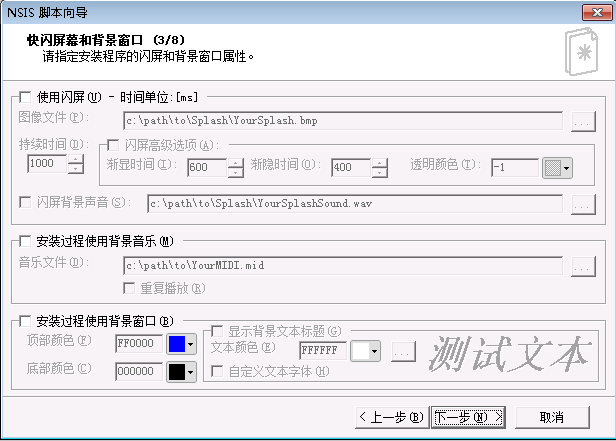

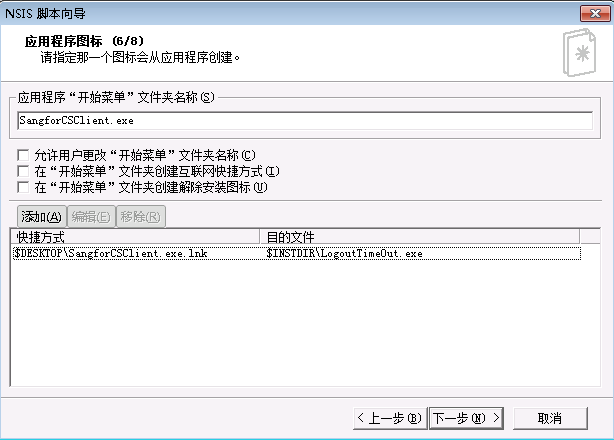

此处可按需求勾选需要的方式,因测试,则取消勾选,仅保留在桌面创建新的快捷方式。

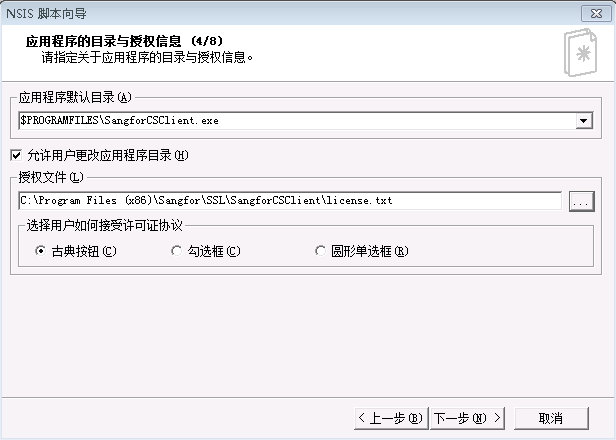

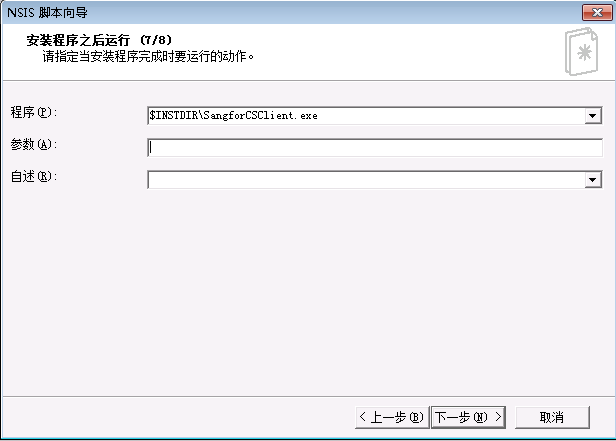

此处选择安装后自运行的程序

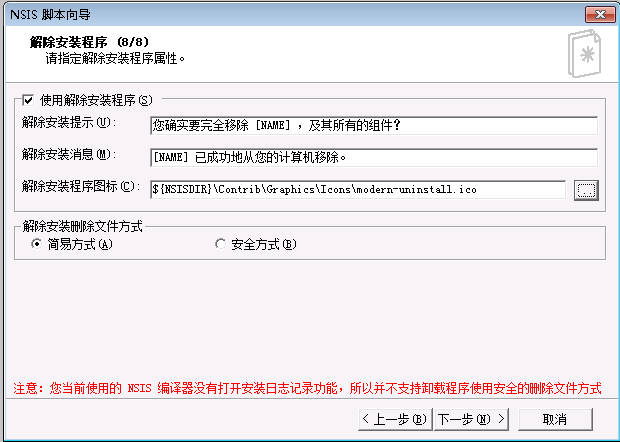

此处如果有特有的卸载ico,可选择,因做测试,用默认的

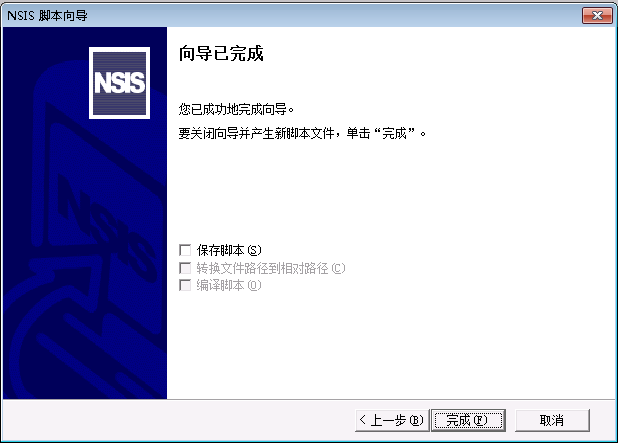

点击完成后生成向导脚本

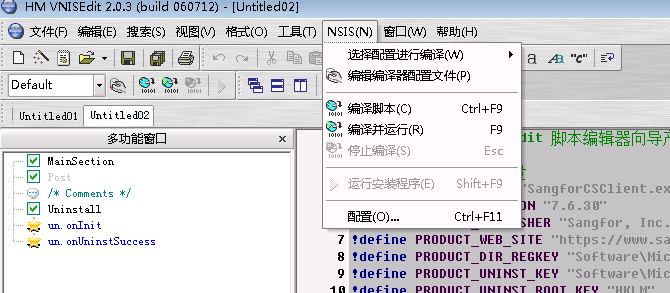

然后选择NSIS选项,编译并运行

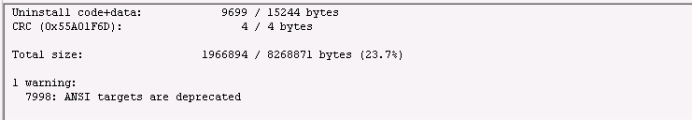

当成功时,可看到

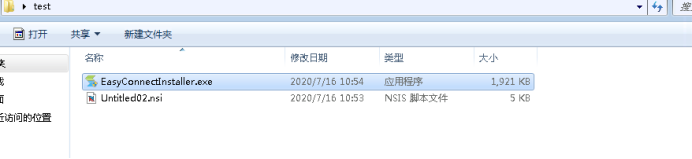

之后可在指定目录看到生成了exe

7、实验是否能将安装程序并上线

按正常安装步骤进行安装即可

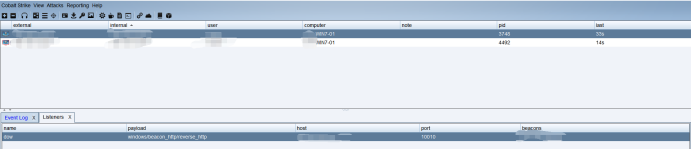

可看到,以administrator权限上线了新的机器

因安装时会请求administrator权限安装,所以运行之后是administrator权限的主机

浙公网安备 33010602011771号

浙公网安备 33010602011771号