攻防世界Web

文章目录

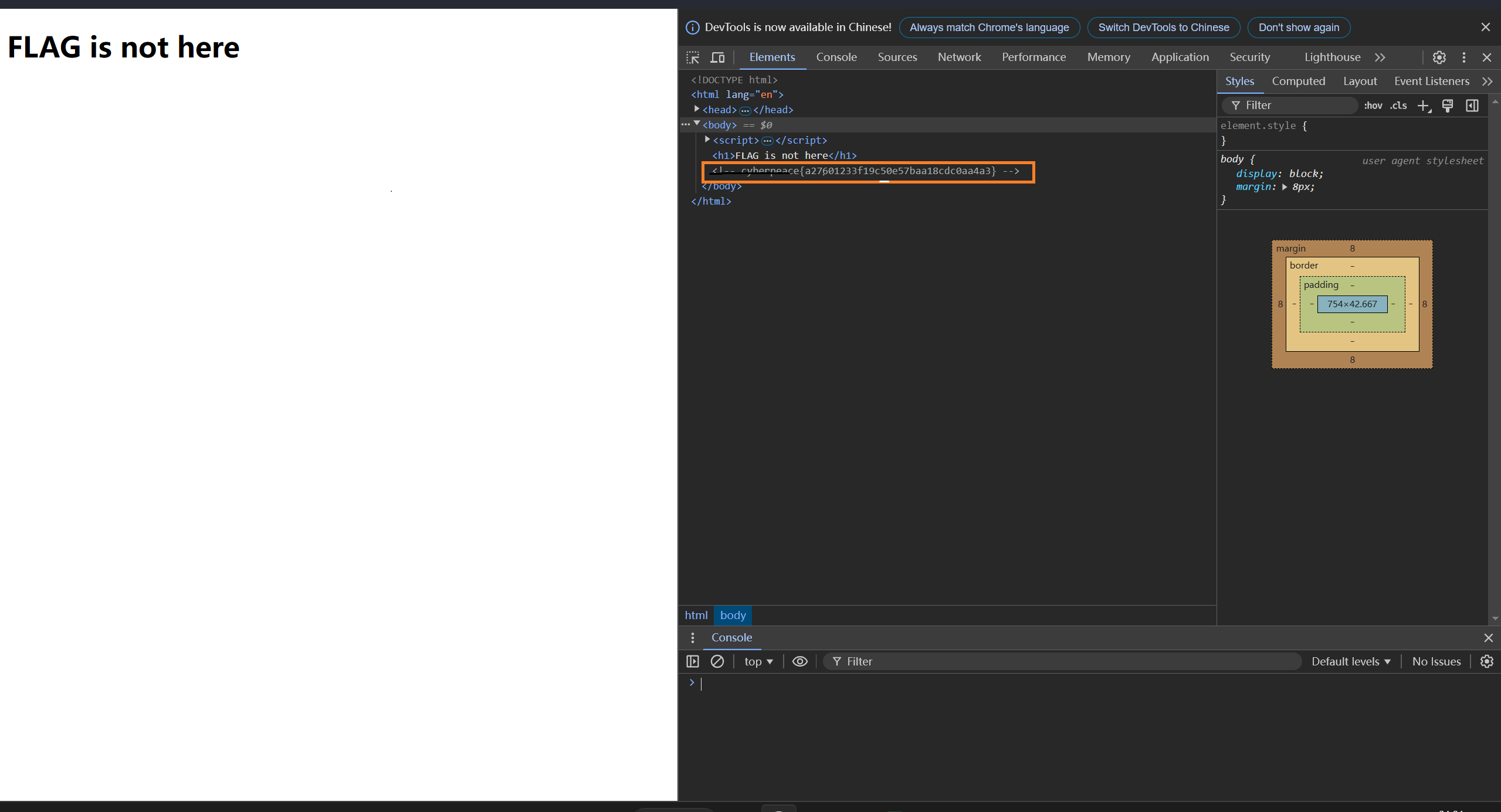

一、view_source——Web

题目描述

X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

解题思路

-

先了解一下常见的查看网页源代码的几种方式

• 右键 → “查看页面源代码”

• 快捷键:Ctrl+U(Win/Linux)或 Cmd+Option+U(Mac)

• 或按 F12 打开开发者工具,看 Elements(HTML)和 Sources(JS/CSS) -

由于当前场景下右键无法使用,可以按F12键

-

即可找到flag

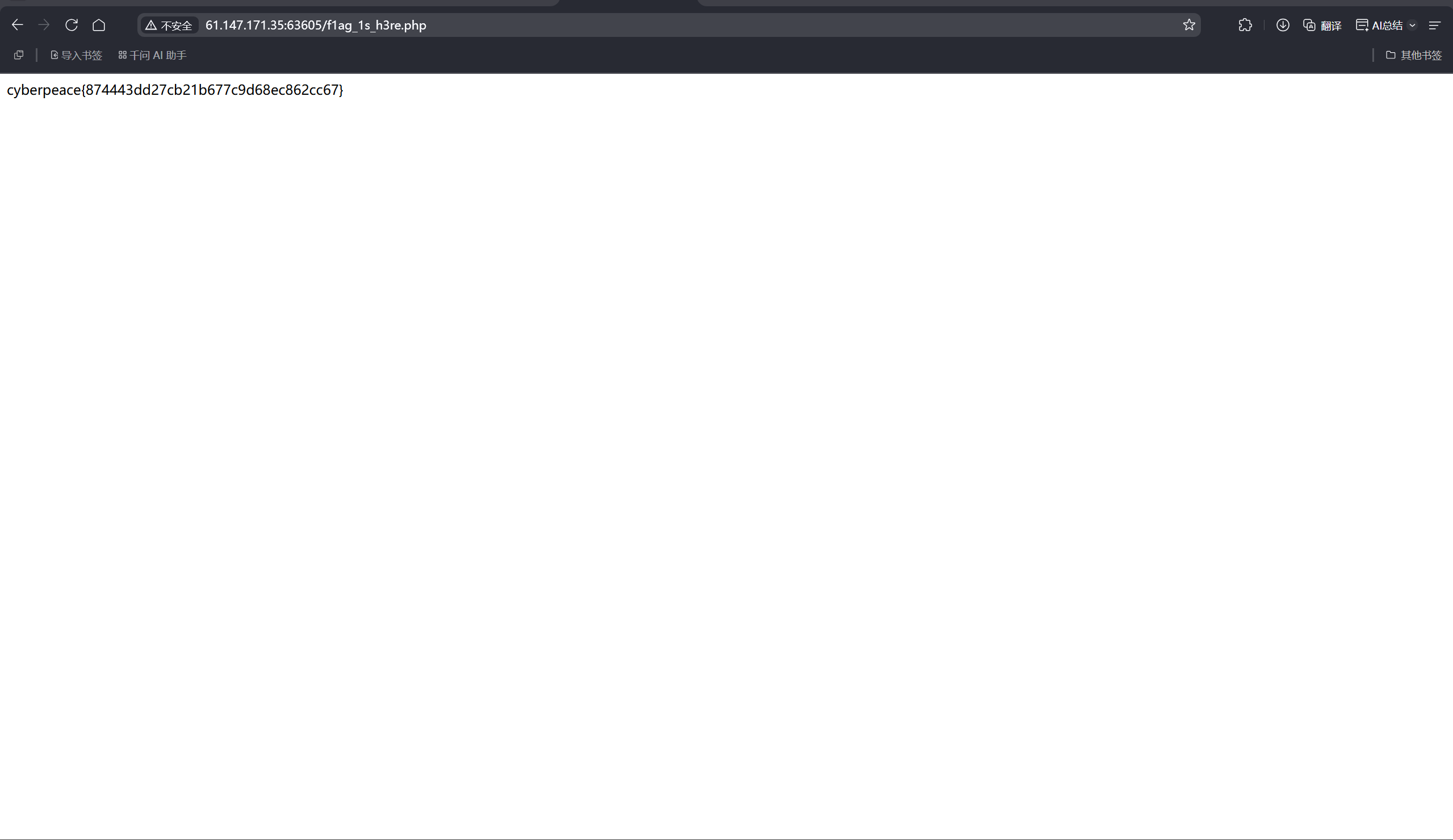

二、robots——Web

题目描述

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

解题思路

-

先了解一下什么是robots协议?

Robots协议(robots.txt)是网站用来告诉搜索引擎爬虫哪些页面可以抓取、哪些禁止抓取的文本文件,通常放在网站根目录下。 -

直接查找robots.txt文件

-

根据提示,继续查找flag_is_h3re.php文件

-

即可找到flag

三、Training-WWW-Robots -— Web

题目描述

暂无

解题思路

- 和第二题的思路差不多

- 直接查找robots.txt文件

- 继续查找fl0g.php文件

- 即可找到flag

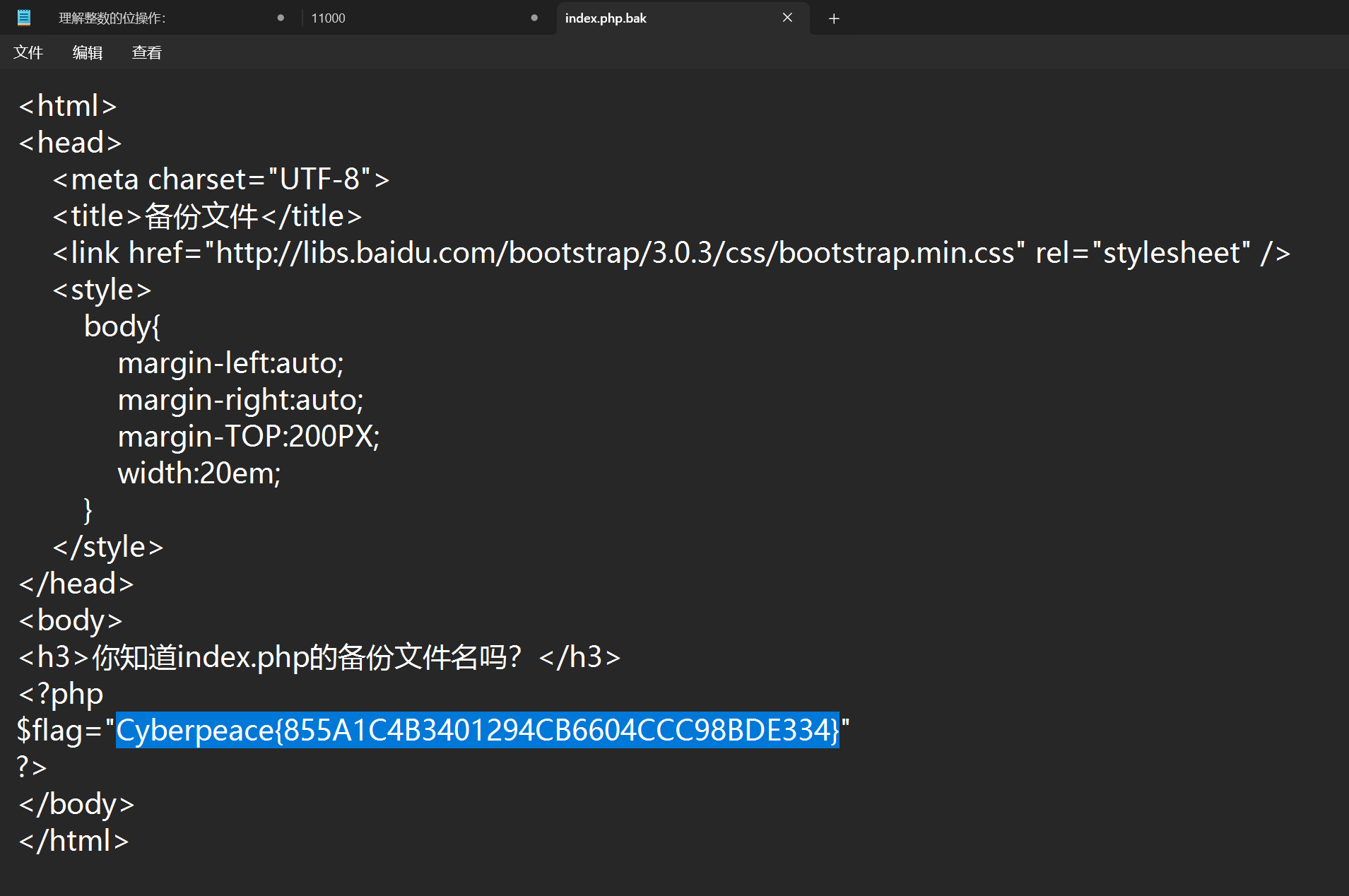

四、backup——Web

题目描述

X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

解题思路

- 先了解一下常见的备份文件后缀

• index.php.bak

• index.php~

• index.php.swp

• index.php.swo

• index.phps(PHP 源码高亮格式)

• index.zip / www.zip / backup.zip

• index.tar.gz

• .index.php.swp(注意前面的点) - 用index.php.bak 查看备份文件

- 即可找到flag

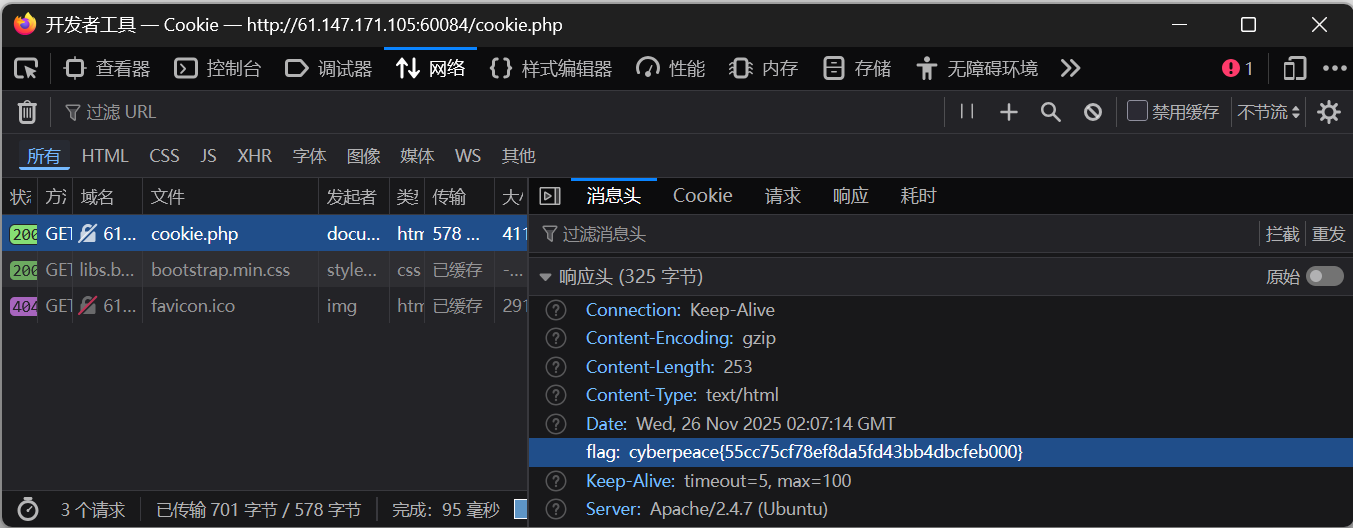

五、cookie - Web

题目描述

X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?

解题思路

- 先了解一下什么是cookie?

Cookie 是网站存储在用户浏览器中的小型文本文件,用于记录用户的偏好、登录状态等信息,以便下次访问时识别用户。 - 浏览器按下F12键打开开发者工具,刷新后,在存储一栏,可看到名为look-here的cookie的值为cookie.php

- 访问http://111.198.29.45:47911/cookie.php,提示查看http响应包,在网络一栏,可看到访问cookie.php的数据包

- 即可找到flag

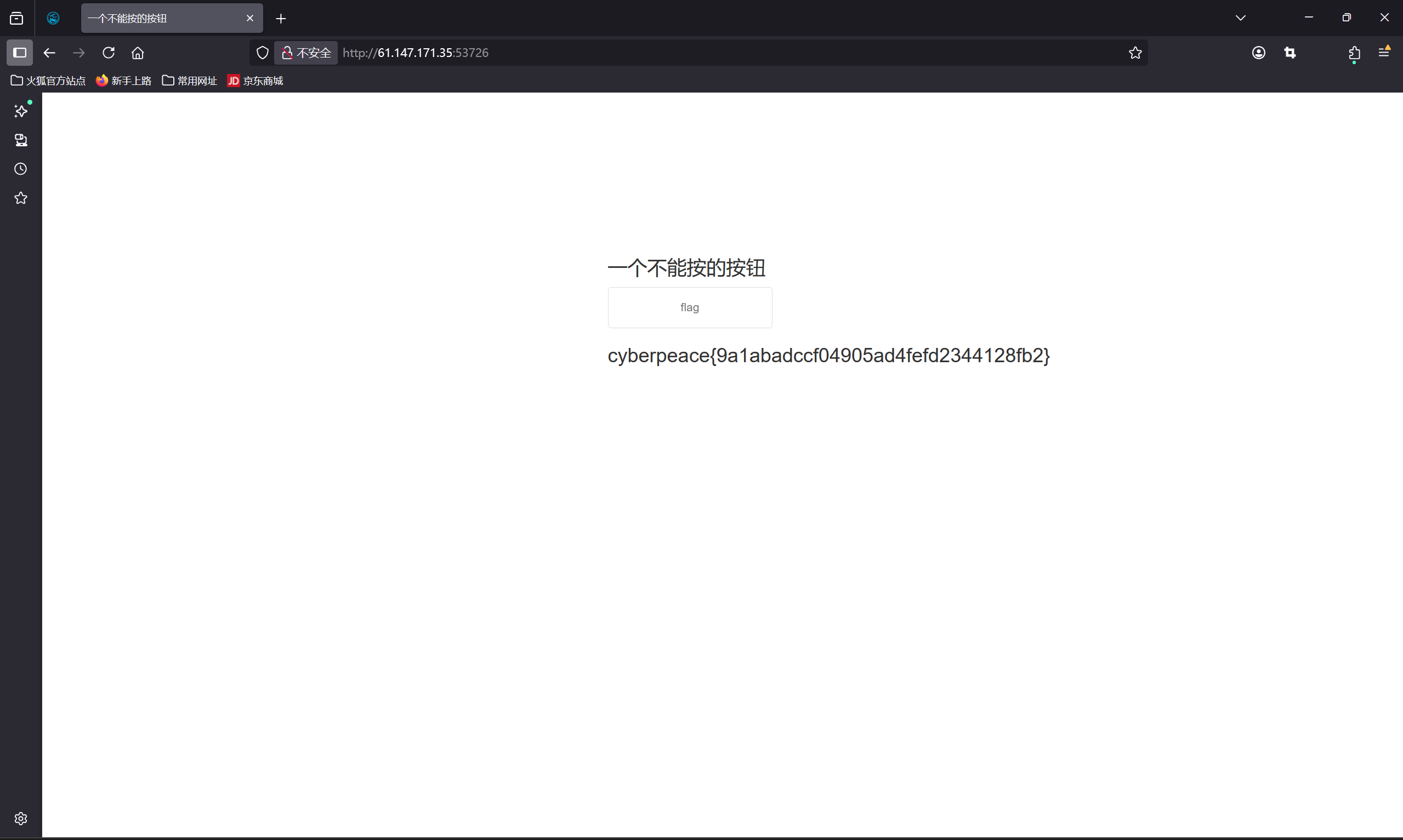

六、disabled_button - Web

题目描述

X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

解题思路

- 右键或F12键进入开发者工具

- 查看源代码,删除disabled=“”

- 再次点击flag键

- 即可找到flag

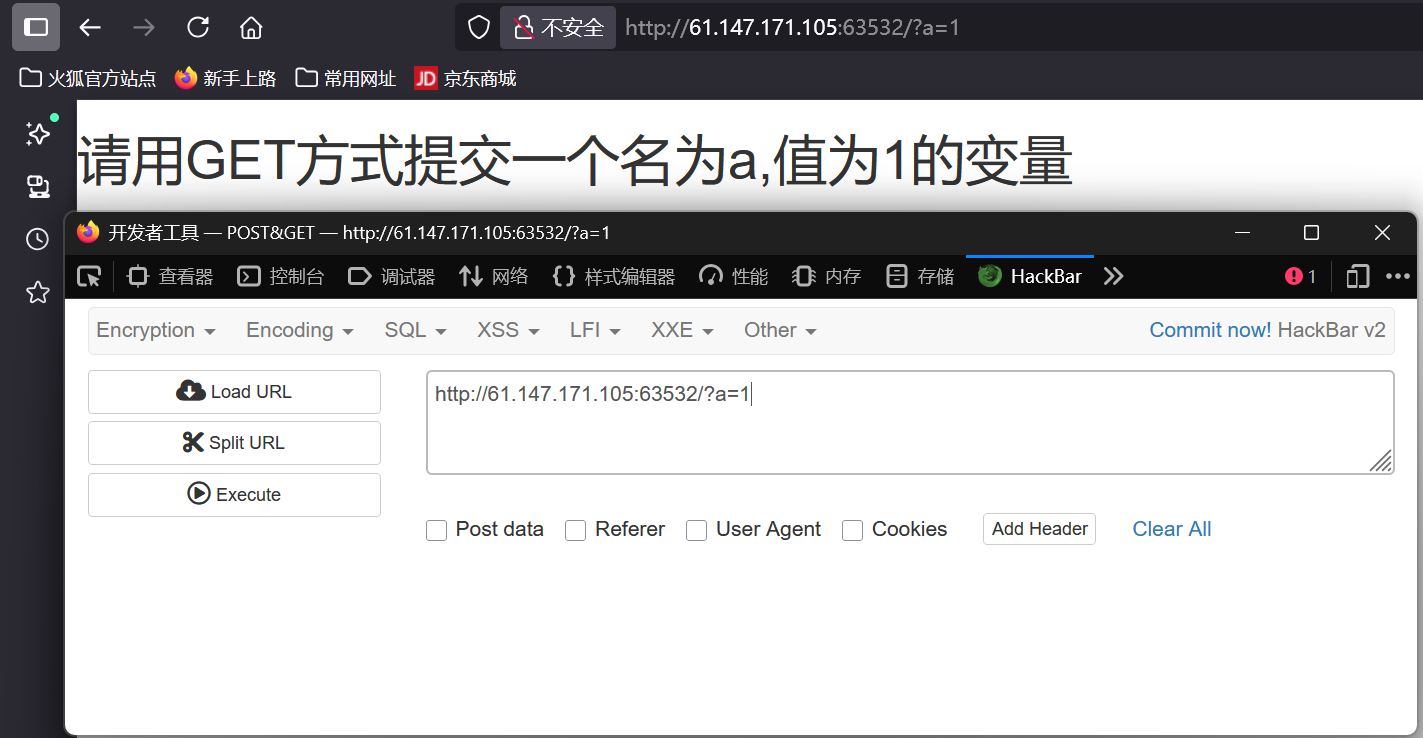

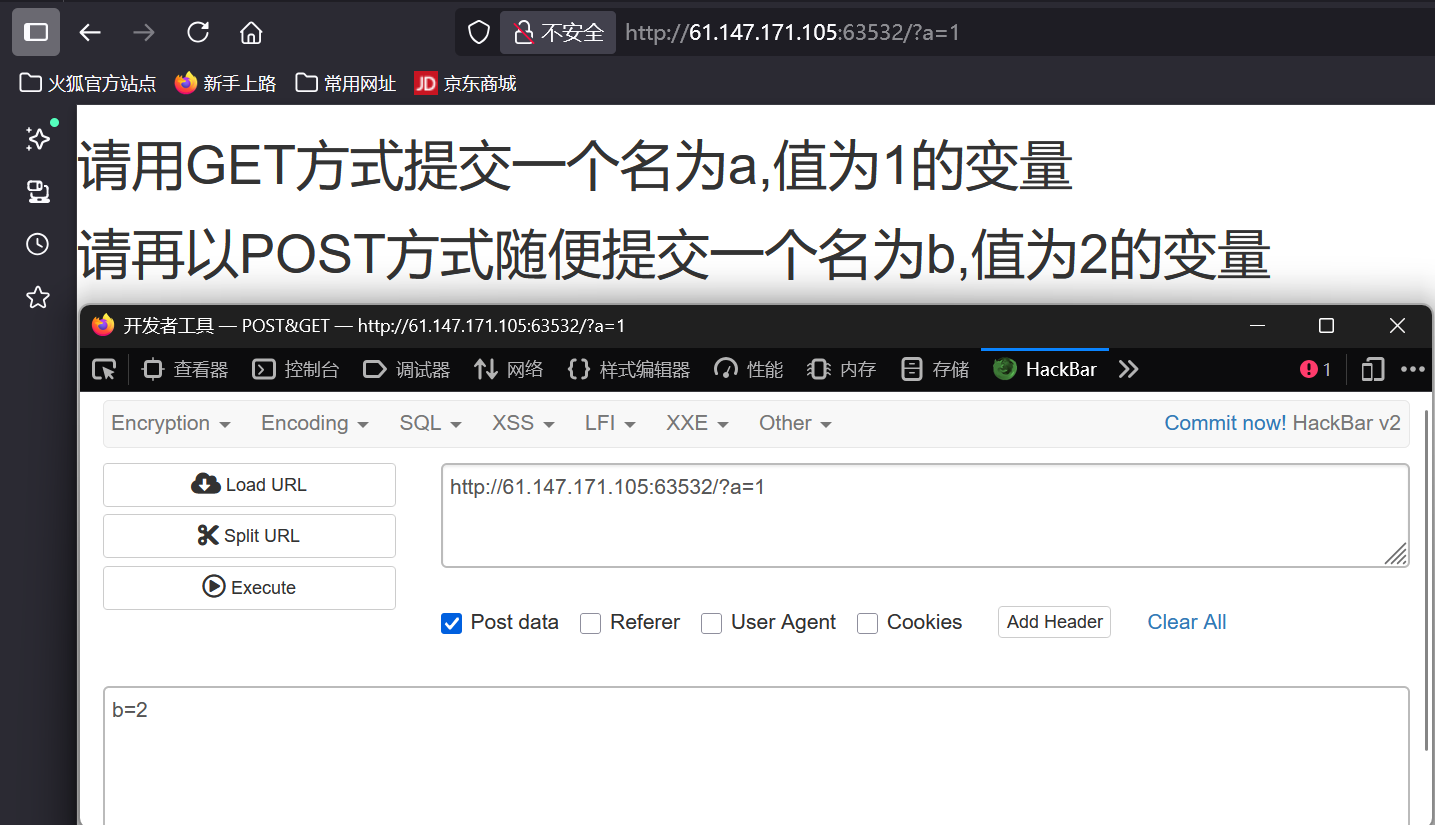

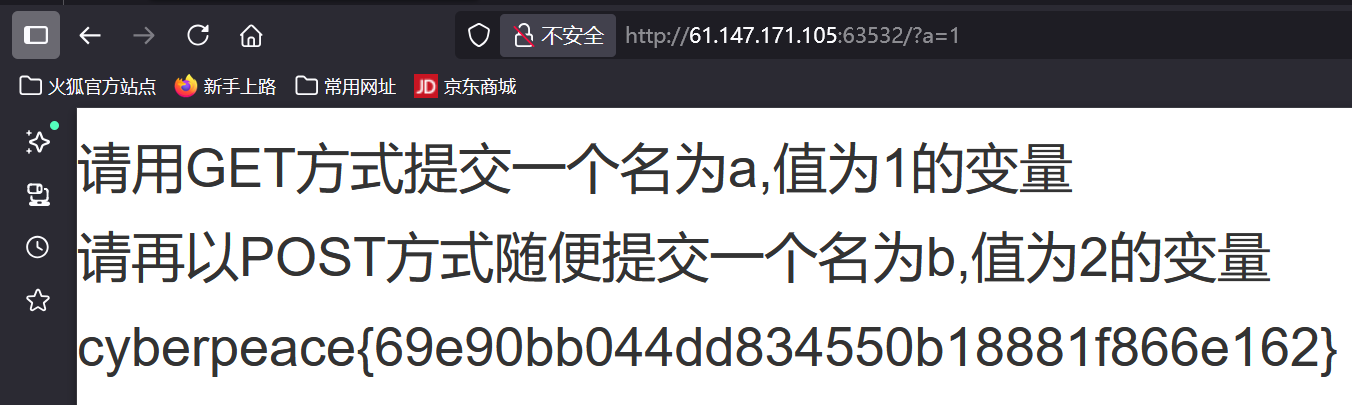

七、get_post - Web

题目描述

X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

解题思路

- 先了解一下http请求方式

HTTP 常见请求方式(方法)简洁说明:

GET:获取资源

POST:提交数据(创建资源)

PUT:更新资源(全量替换)

PATCH:部分更新资源

DELETE:删除资源

HEAD:获取响应头(无响应体)

OPTIONS:查询支持的请求方法

这里主要是POST和GET

- 另外这里需要一个工具hackbar来完成这个题目

- 打开开发者工具并打开hackbar,在框内输入,再按Execute

- 得到第二个要求,再点击Post data,输入,再按Execute

- 即可得到flag

八、weak_auth——Web

题目描述

小宁写了一个登陆验证页面,随手就设了一个密码。

解题思路

-

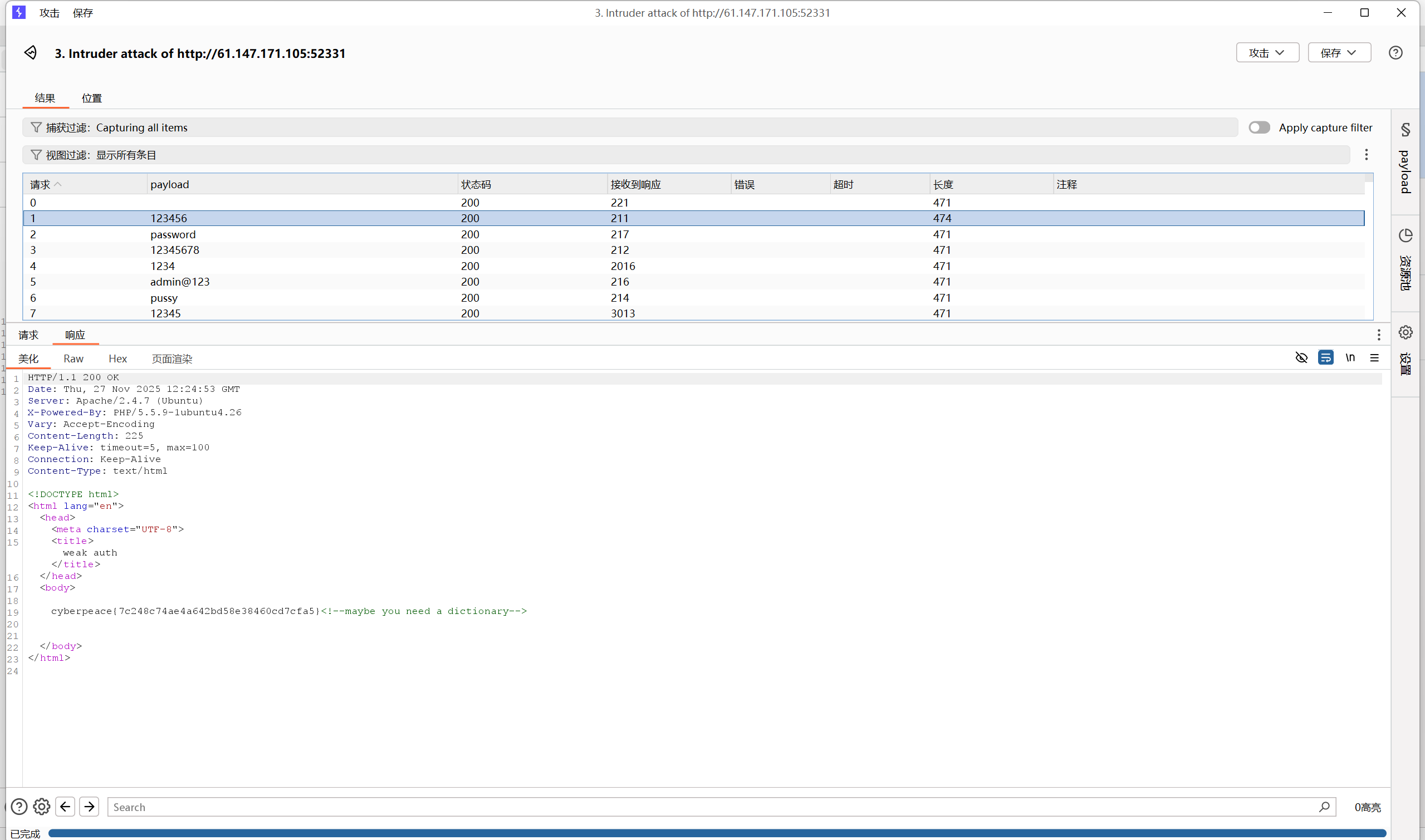

这个题目主要是掌握弱口令和密码爆破技能

-

进入场景,先随便输入一些内容,得到反馈,用户名为admin

-

继续在场景里输入密码,打开bp进行拦截

-

选中密码部分,右键复制到intruder.在右侧添加字典,开始攻击,

-

字典获取路径:https://github.com/rootphantomer/Blasting_dictionary/blob/master/常用密码.txt

-

发现密码123456的长度和其他的密码不同,即是密码

-

将密码输入,得到flag

九、body-web——Web

题目描述

想想初始页面是哪个?

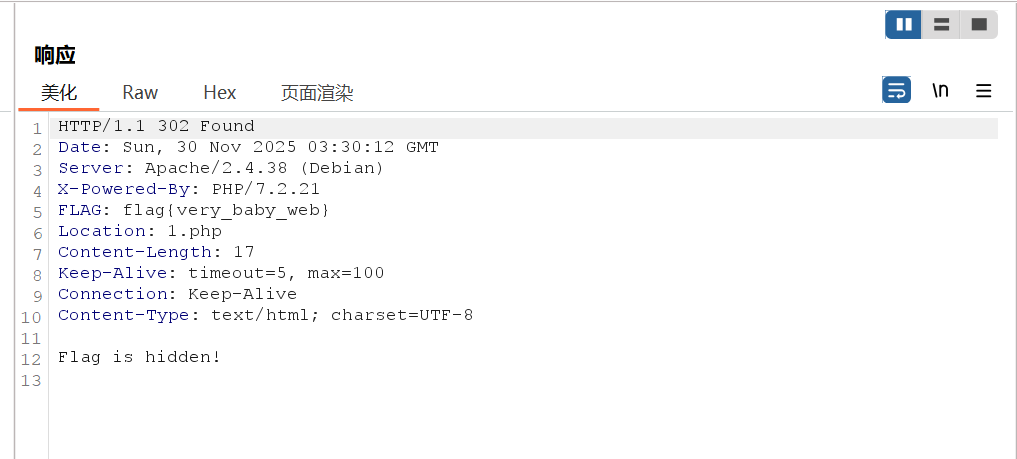

解题思路

- 想了解一下初始页面会哪个文件里?

• CTF初始页面的查找主要基于常见的Web服务器默认文件命名规则,通常优先尝试访问index.html、default.html或index.php等文件 - 进入场景,将网址修改为http://61.147.171.35:55464/index.php

- 打开bp,进行抓包

- 右键重发,看响应头,可以看到flag

十、ics-oc——Web

题目描述

云平台报表中心收集了设备管理基础服务的数据,但是数据被删除了,只有一处留下了入侵者的痕迹。

解题思路

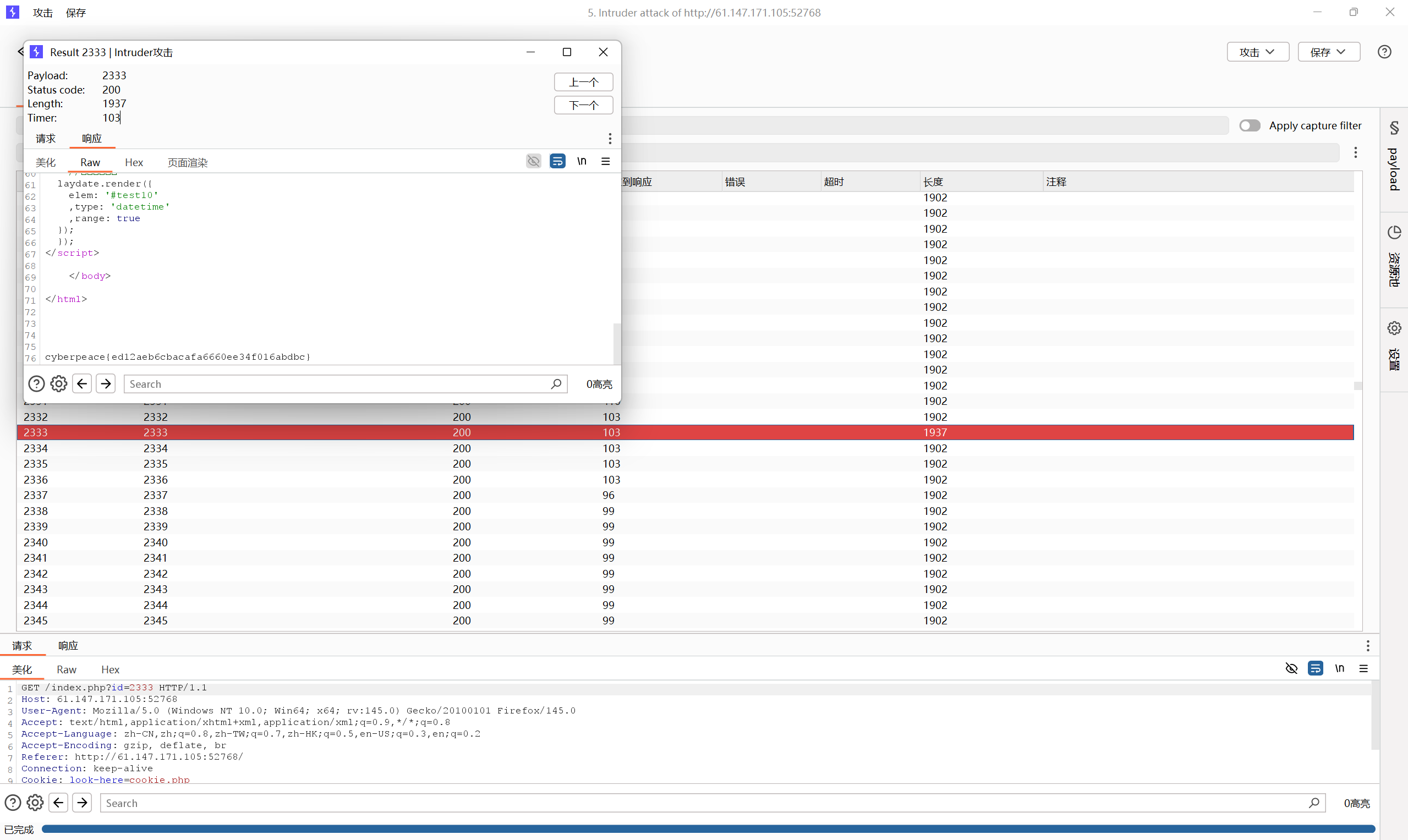

- 进入场景,只有报表中心可以点击,点击进去,观察到网址的“?id=1“,这可能就是突破口

- 用bp抓包,对id进行爆破,与上面操作相似,不过爆破位置不同

- 将Payload类型改为数值,数字类型改为1到5000,开始攻击

- 浏览爆破结果,在Payload=2333处找到结果

- 将网址的id改为2333,就找到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号