CVE申请+挖掘指南

CVE的全称是"Common Vulnerabilities and Exposures"翻译成中文就是"公共漏洞和披露"

网上申请CVE的教程都是从github开源CMS上入手,本篇也不能免俗,如果你已经找到了开源项目的通用漏洞,详细申请流程请看:

https://www.freebuf.com/news/168362.html

知乎上关于个人挖到漏洞申请CVE的讨论:

https://www.zhihu.com/question/49540369

拿到CVE编号的过程平平无奇(或许比使用扫描器扫CMS好一些),是笔者实习期间在对目标厂商的资产进行漏洞挖掘的过程中发现的

目标某系统是使用的开源项目

没有立刻去下载源代码进行审计,而是继续进行黑盒测试

访问/admin目录

发现是一片空白

返回根目录

自动以admin权限跳转至后台,未授权访问GET

当然发现该系统很多地方都是未授权,不过我也懒得一个个交混CVE,就这样趴

如监控实时视频处

监控回放处

等等

流程大概为:

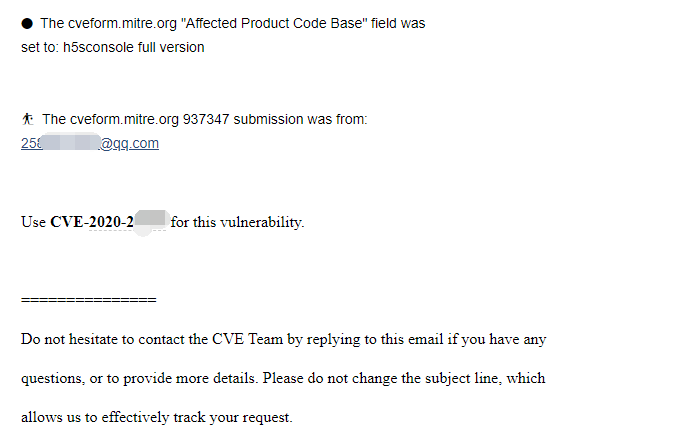

提交ISSUE->填写CVE在线申请文档->收到CVE团队确认邮件->等待厂商回复->回复->关闭ISSUE->收到CVE邮件

提交ISSUE记得全英文,我这里用的是谷歌翻译。

最后获取到CVE邮件编号,洞太菜了,还是把CVE编号高码吧。

噗噗,用扣扣邮箱申请的。

总结:

有CNVD证书,有CVE是好的,但是也不要过度神化,就一破证明而已,提高自己才是王道,而不是靠垃圾厂商的代码,也别因为这些东西被割韭菜了,以上

浙公网安备 33010602011771号

浙公网安备 33010602011771号