2021长安杯再做---wp

笔记中缺少了网站重构的具体内容,还会再补。

笔记中标黄的是认为比较有价值的题目,其后的一些基础知识可以进一步进行学习。

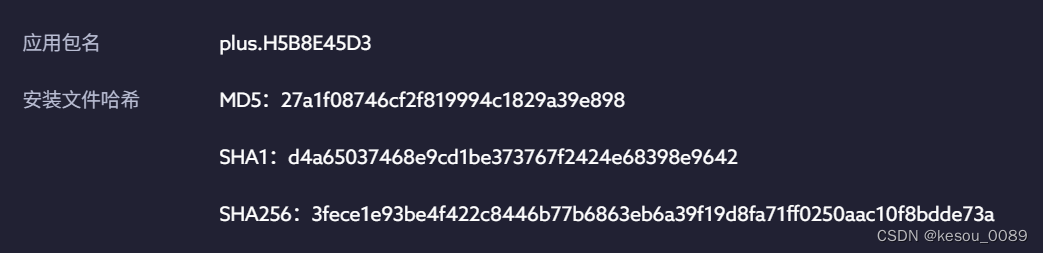

1 请计算检材一Apk的SHA256值 3fece1e93be4f422c8446b77b6863eb6a39f19d8fa71ff0250aac10f8bdde73a

2 该APK的应用包名为 plus.H5B8E45D3

AndroidManifest.txt

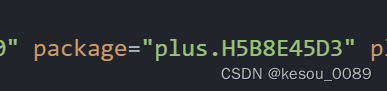

3 该APK程序在封装服务商的应用唯一标识(APPID)为 H5B8E45D3

manifest.json

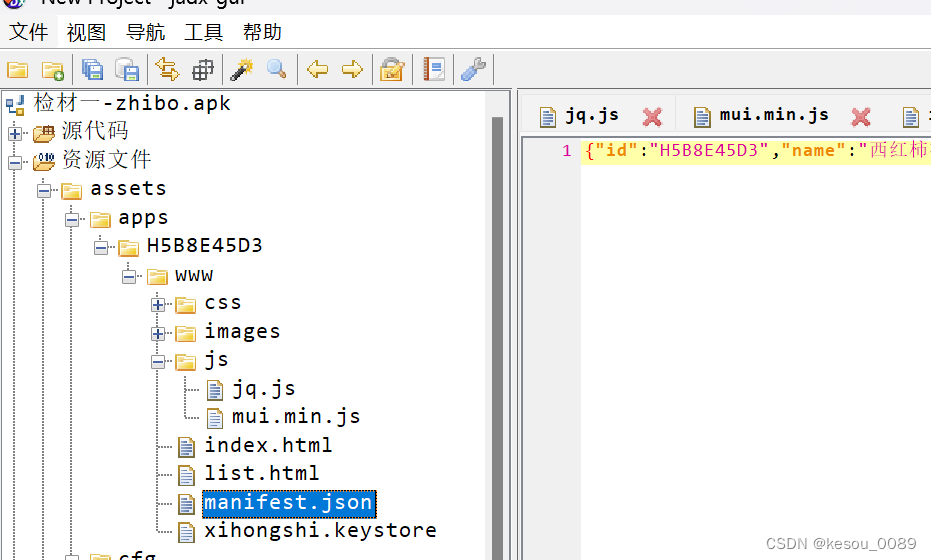

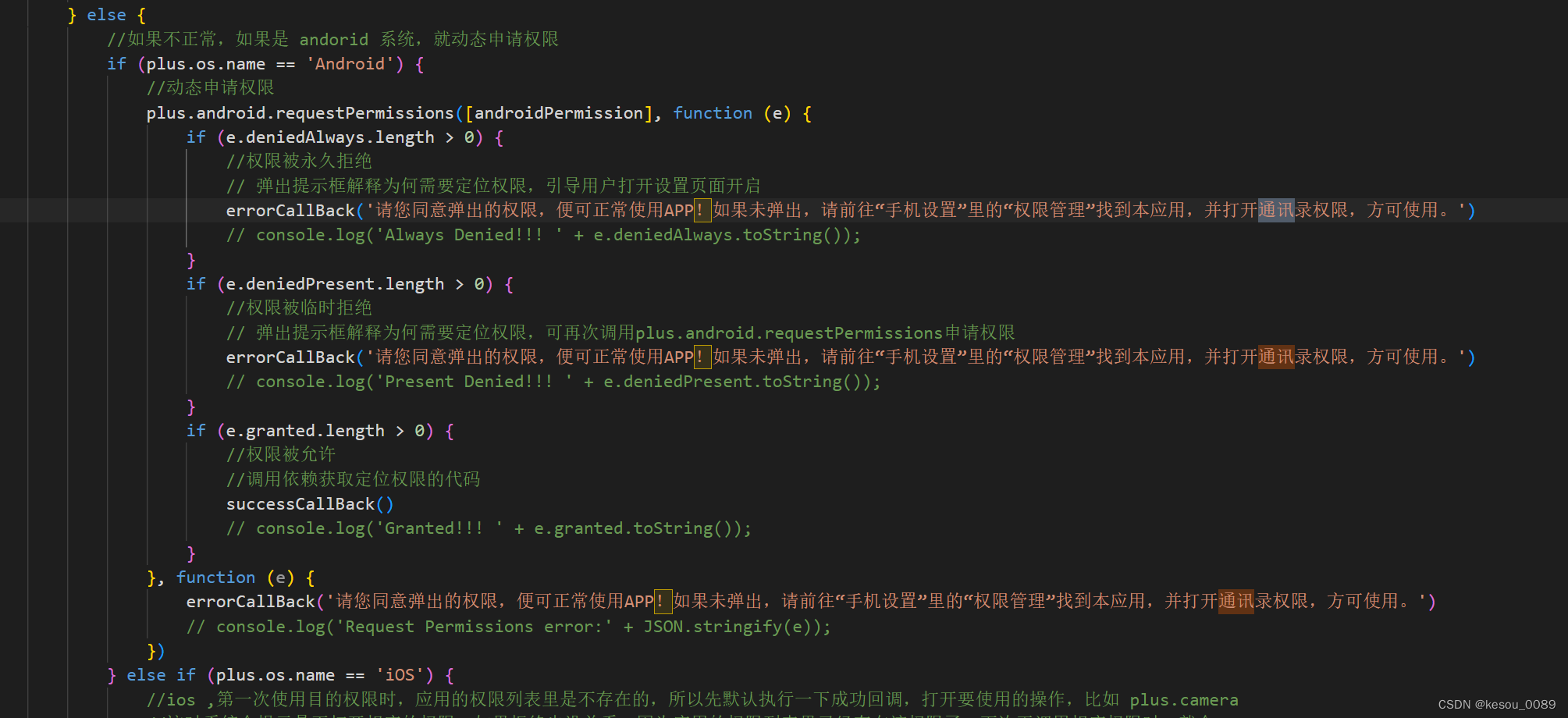

4 该APK具备下列哪些危险权限(多选题): ABCDE

A.读取短信 B.读取通讯录 C.读取精确位置 D.修改通讯录 E.修改短信

![]()

6 该APK程序回传通讯录时,使用的http请求方式为()POST

7 该APK程序的回传地址域名为【标准格式:www.abc.com】

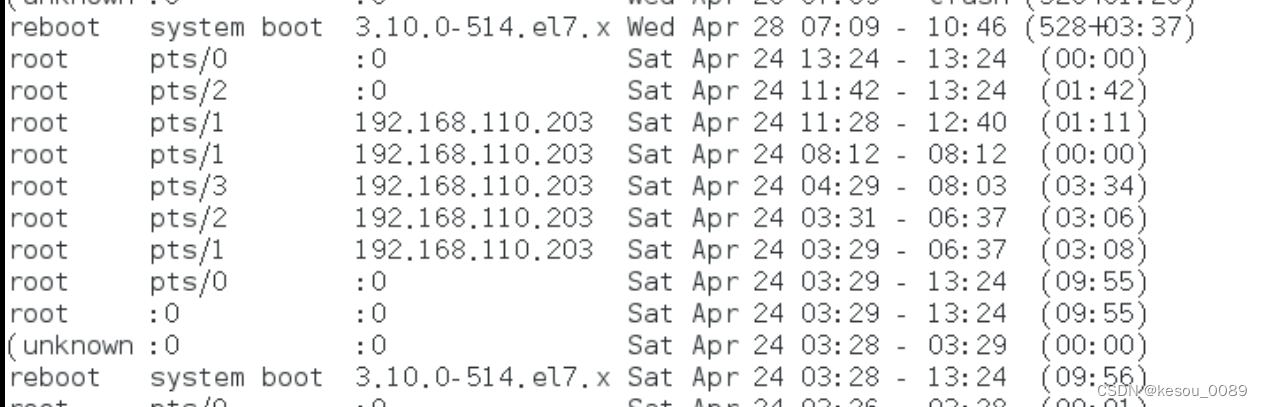

![]()

![]()

![]()

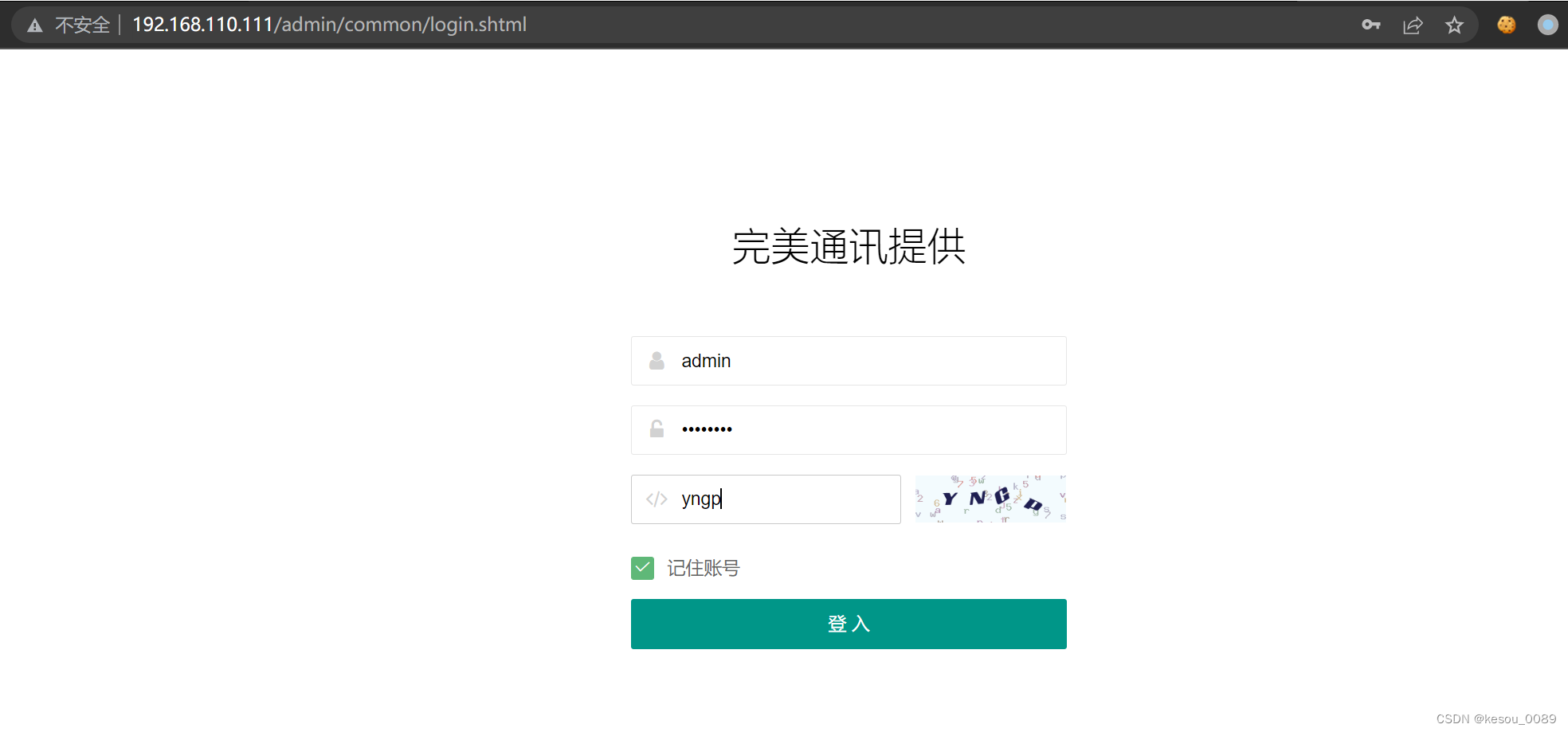

经过掌握的APK程序后台服务器回连地址,警方成功调取该服务器的镜像,请使用第7题的答案对检材二进行解压进行分析,并回答下列问题:

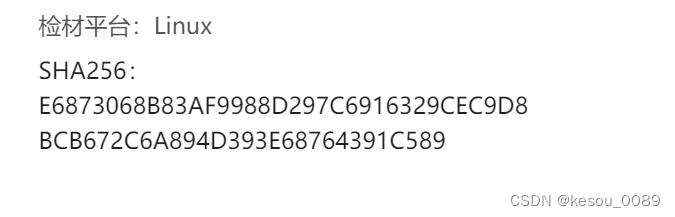

12 检材二的原始硬盘的SHA256值为:

E6873068B83AF9988D297C6916329CEC9D8BCB672C6A894D393E68764391C589

13 查询涉案于案发时间段内登陆服务器的IP地址为【标准格式:111.111.111.111】192.168.110.203

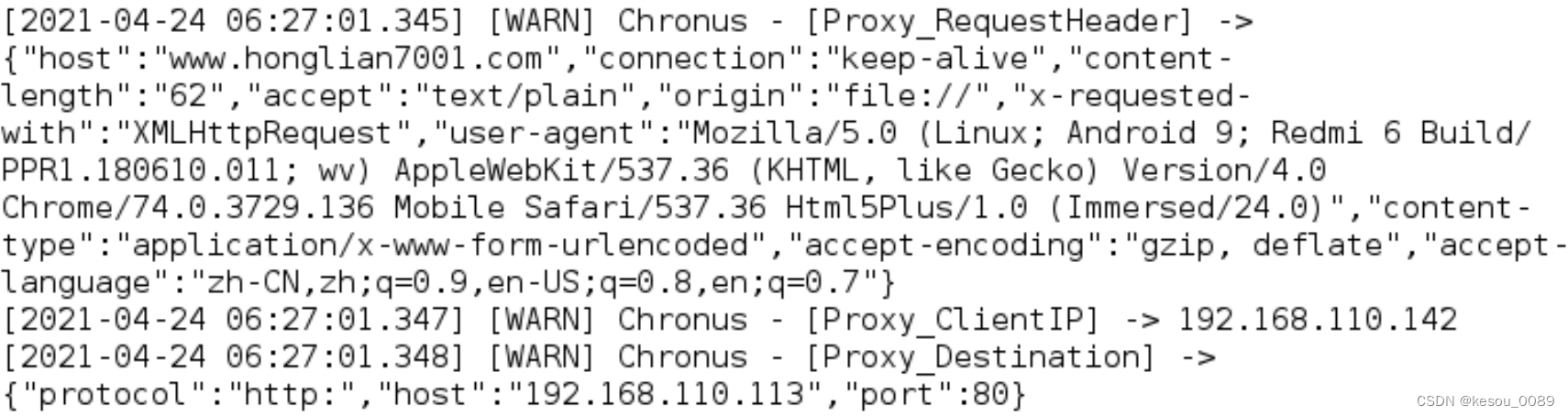

案发于昨日 也就是24号,所以只有这一个,不过还可以考察的是pts和tty的区别

![]()

历史命令看一看,对应文件也打开看一看,

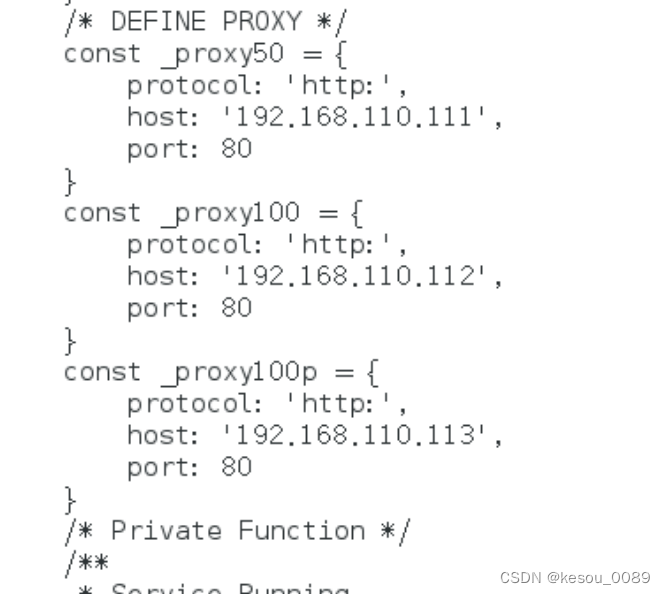

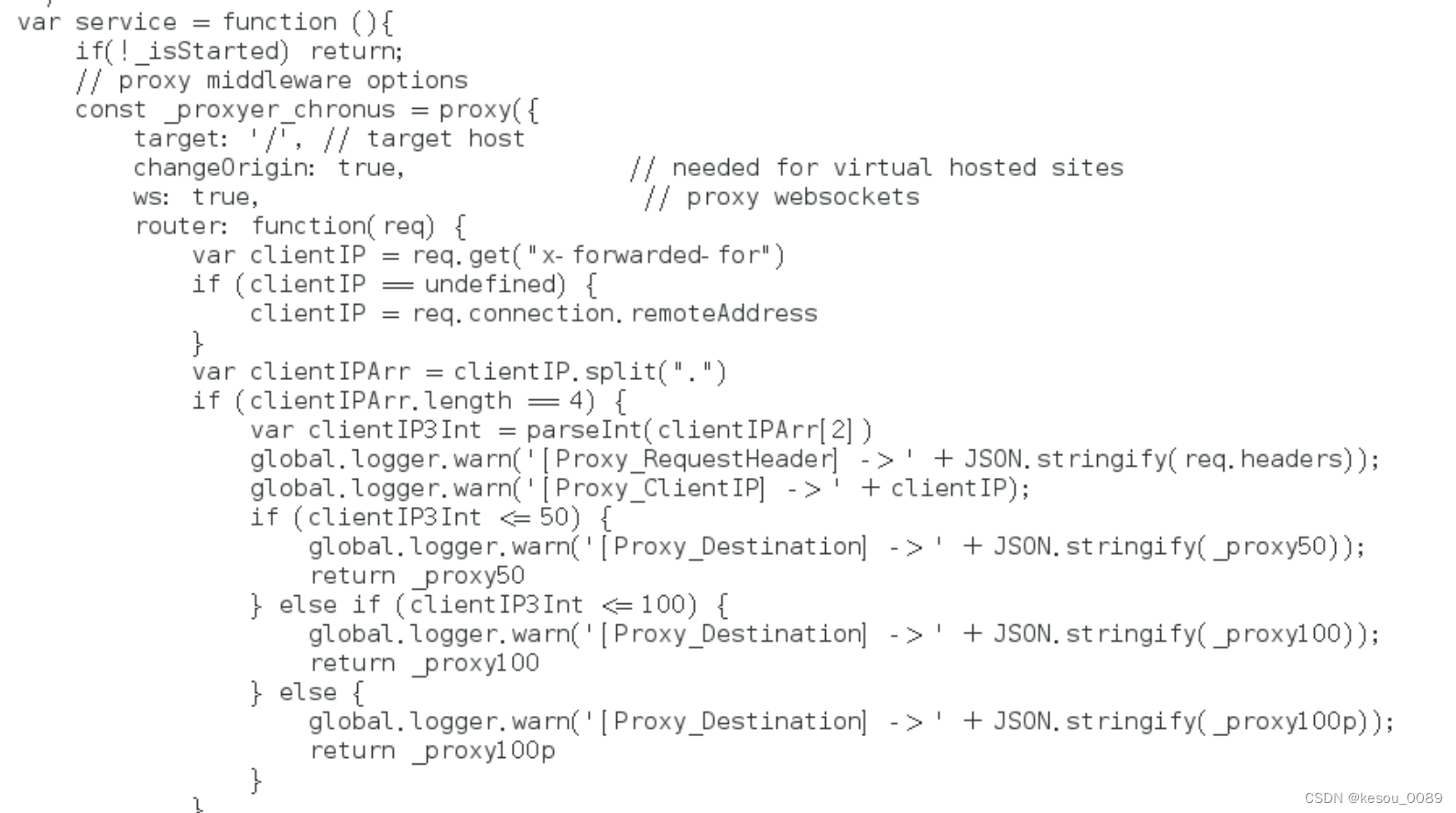

一个app.js

一个 ADProxy.js,发现是服务器配置类文件,多节点转发,所以是负载均衡

17 经分析,该服务对于请求来源IP的处理依据是:根据请求源IP地址的第()位进行判断【标准格式:9】3

18 经分析,当判断条件小于50时,服务器会将该请求转发到IP为()的服务器上【标准格式:111.111.111.111】192.168.110.111

19 请分析,该服务器转发的目标服务器一共有几台【标准格式:9】3

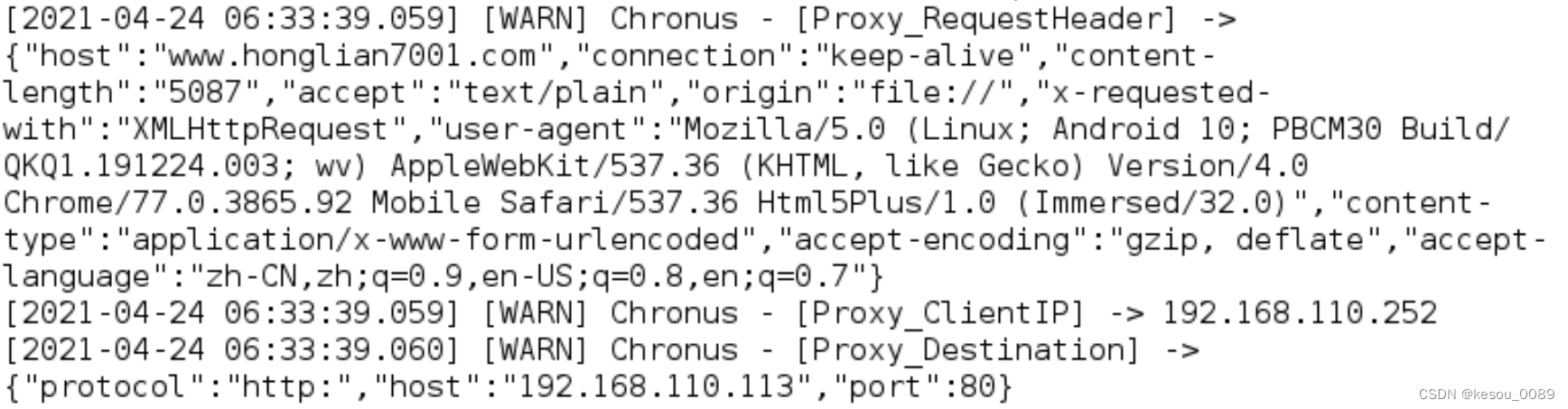

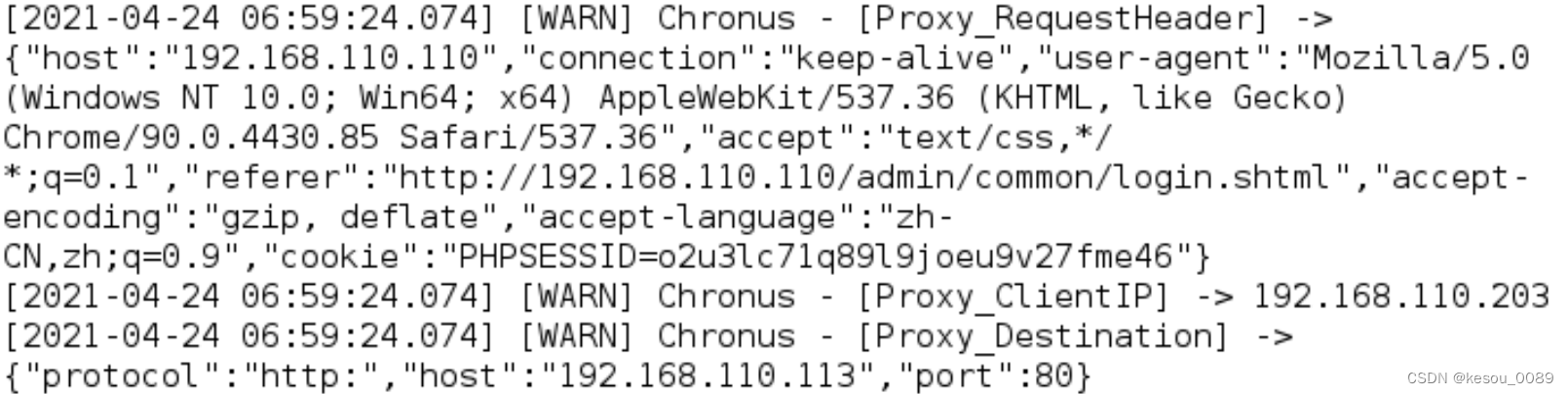

20 请分析,受害者通讯录被获取时,其设备的IP地址为【标准格式:111.111.111.111】192.168.110.252

在负载均衡对应的文件夹下面有日志文件,进去查看4.24号的日志,出现最多的是252和203,203是那个主机,所以252是手机,还有一个142也是手机,倒是没法说,不过按照次数来看252应该更加合理一点。在顺序做下去的情况下没有办法区分这两者

后面重构了网站之后可以确定具体的手机型号和号码

21 请分析,受害者的通讯录被窃取之后,经由该服务器转发到了IP为()的服务器上【标准格式:111.111.111.111】192.168.110.113

通过对检材二的分析,警方进一步掌握并落地到了目标服务器地址,通过对服务器进行证据固定,得到服务器镜像--检材三,请使用第21题答案对检材三进行解密并分析,回答下列问题:

22 检材三的原始硬盘的SHA256值为:205C1120874CE0E24ABFB3BB1525ACF330E05111E4AD1D323F3DEE59265306BF

指的应该是连上的那一块web3,因此计算web3的哈希值

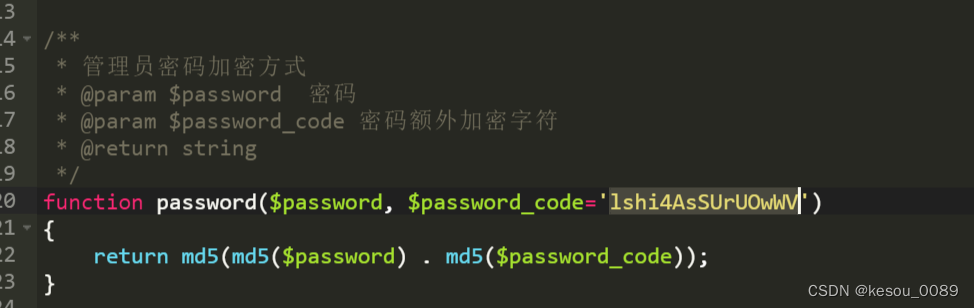

![]()

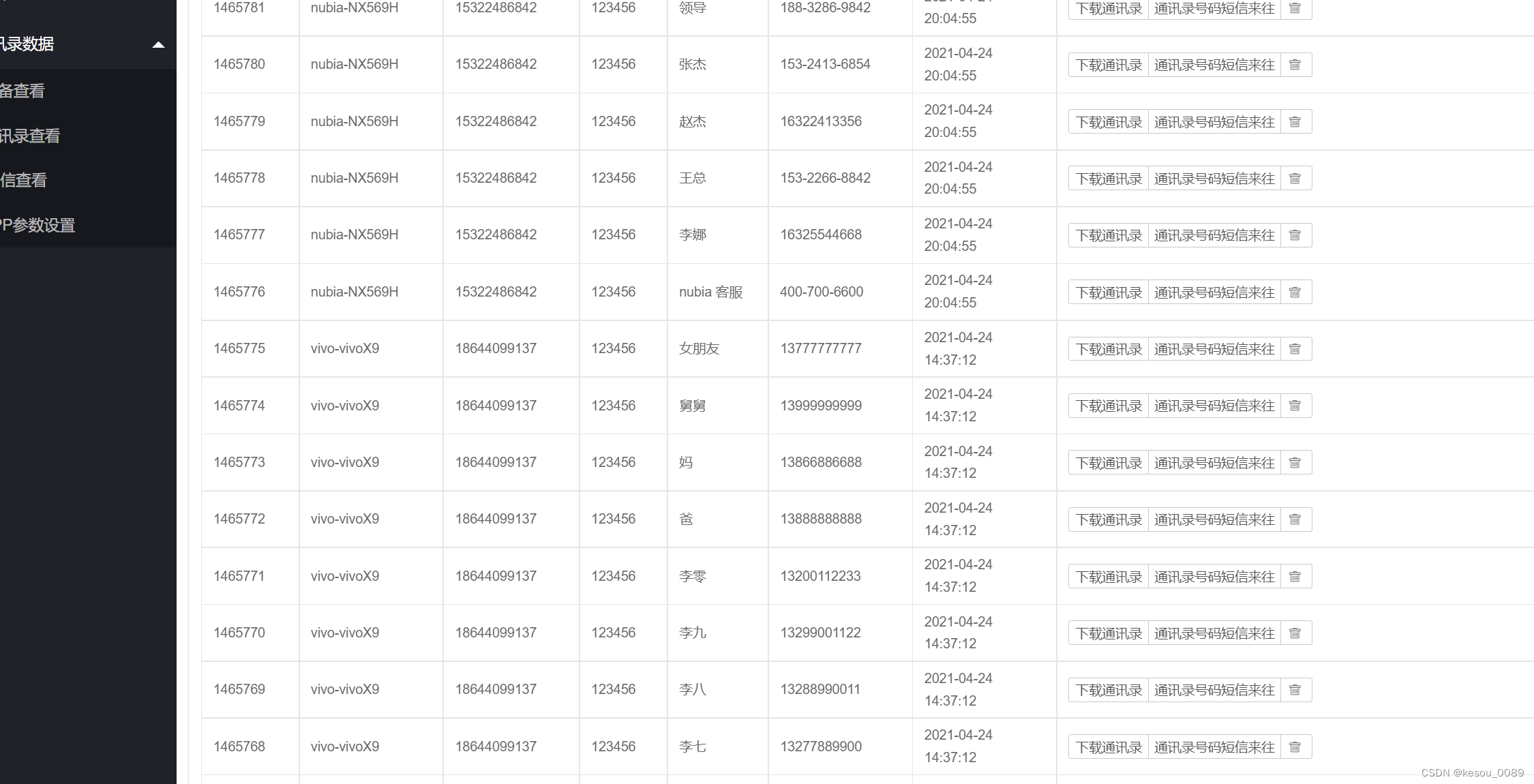

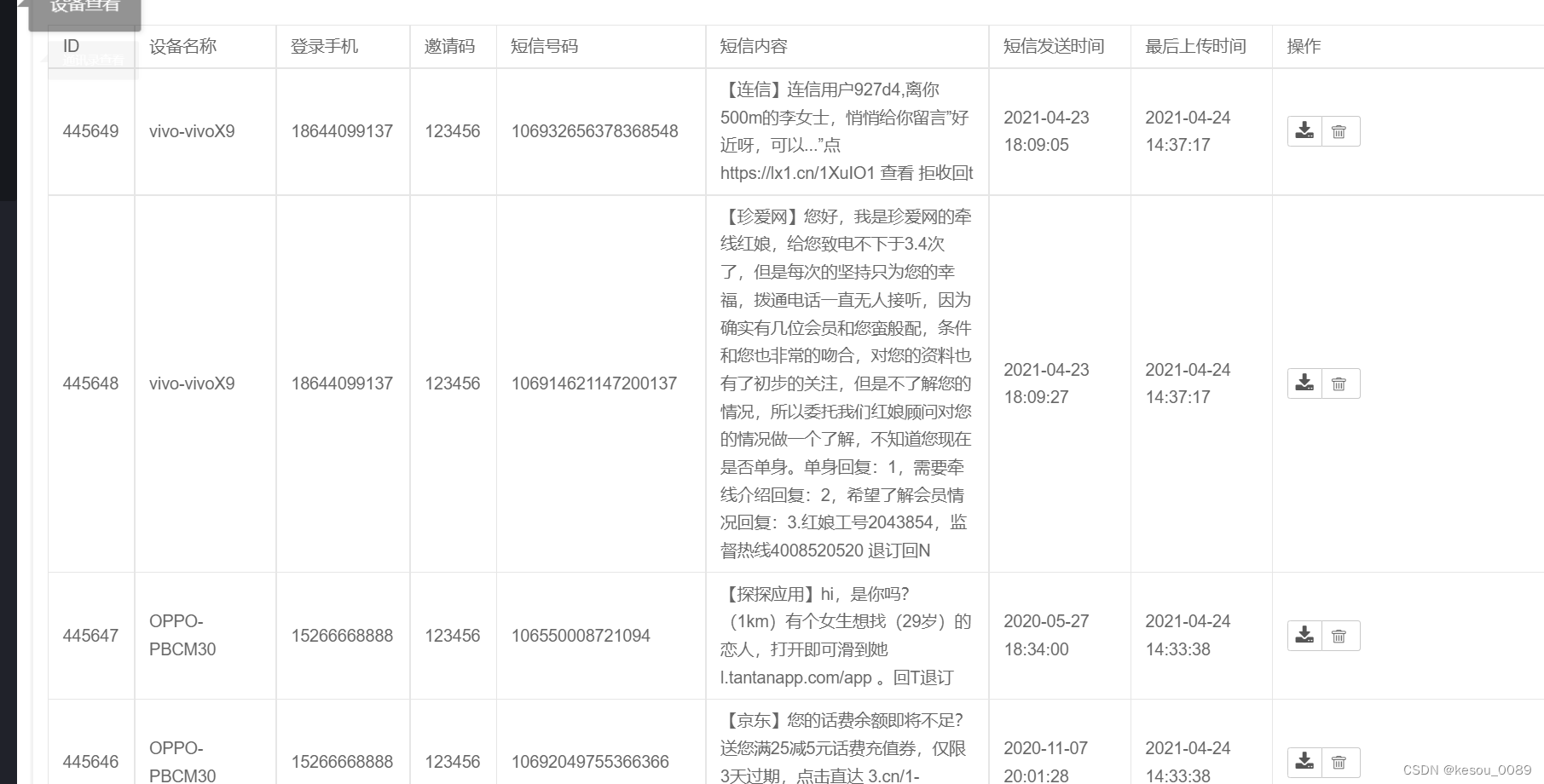

以下尝试通过/etc/shadow中密码记录来尝试分析

root:$6$WH/WwhwRtkAnnLDK$8n3ipN2H1zv5QVOu5Fypfrlya9sl24reAPfm8bFNqWw3bSKcppJhLNdxNtH8rygbOoxwQHfEjX7p6dHVQOE47.::0:99999:7:::

然并卵,这是解密不出来的,只能正向加密看看猜的对不对

具体解析请看https://blog.csdn.net/qq_38836118/article/details/97627550

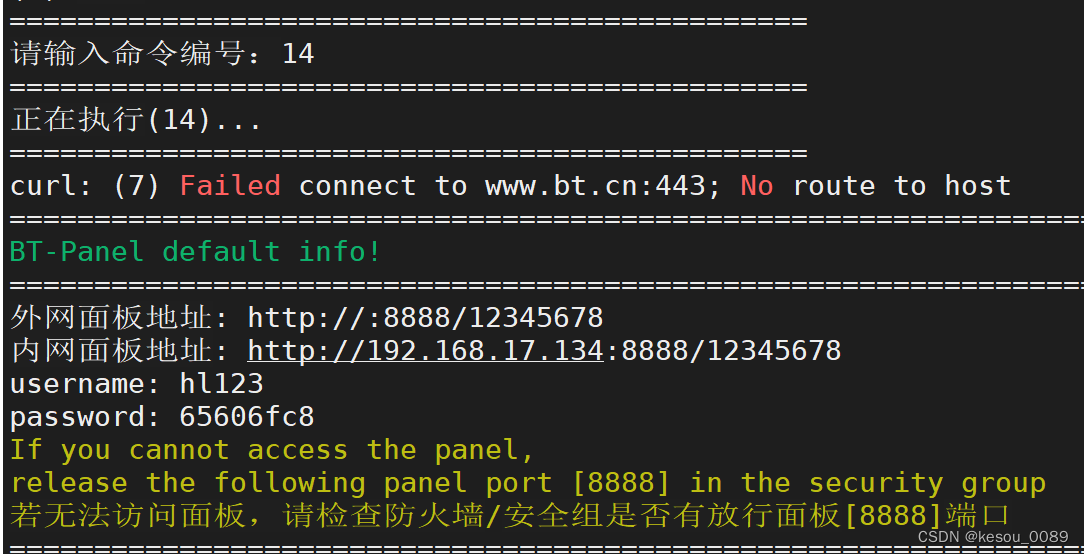

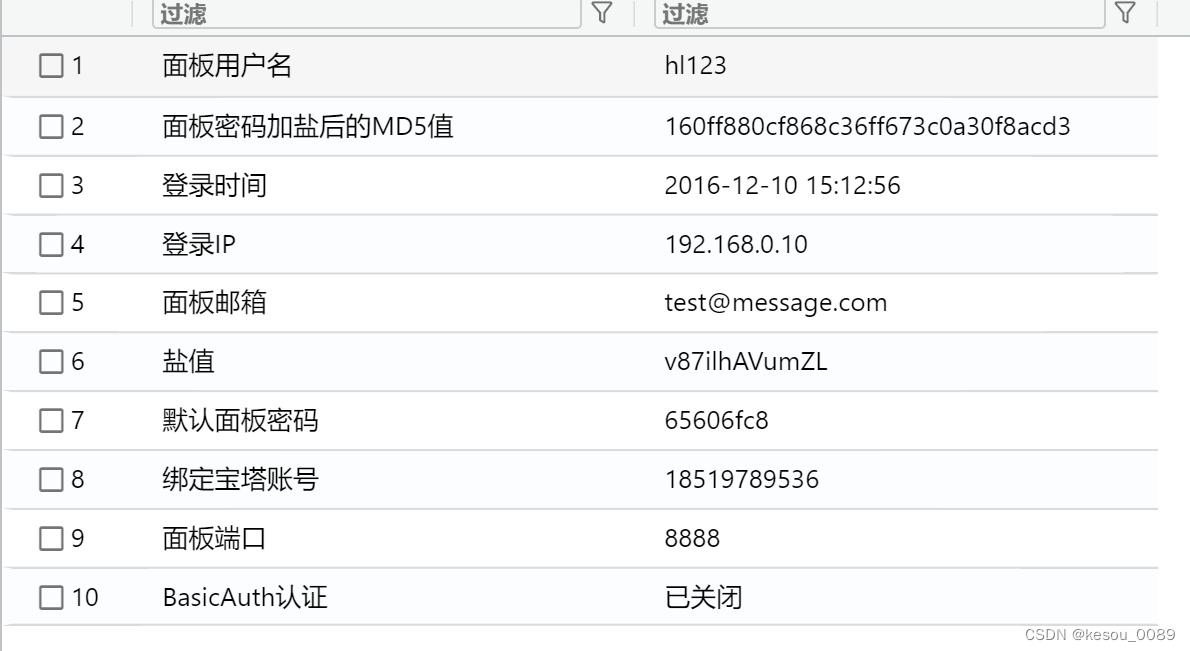

24 嫌疑人架设网站使用了宝塔面板,请问面板的登陆用户名为:hl123

![]()

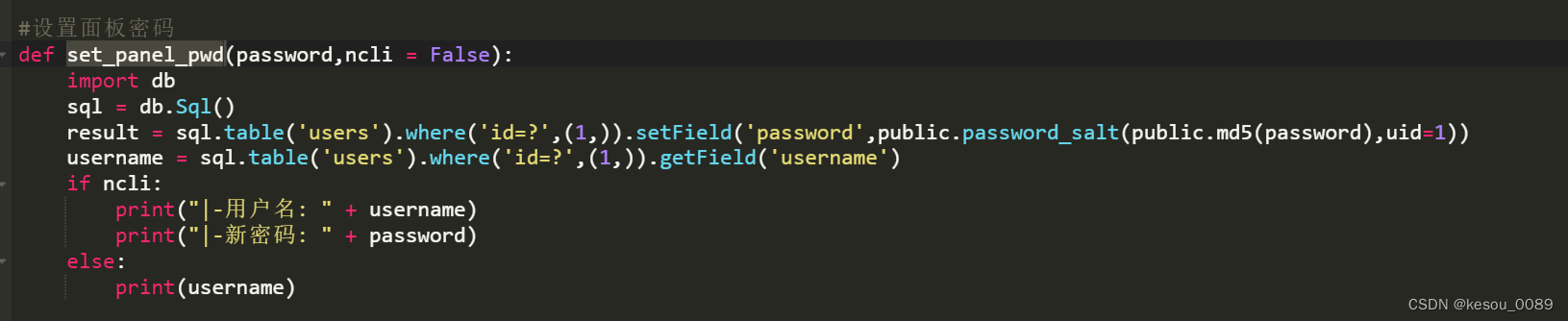

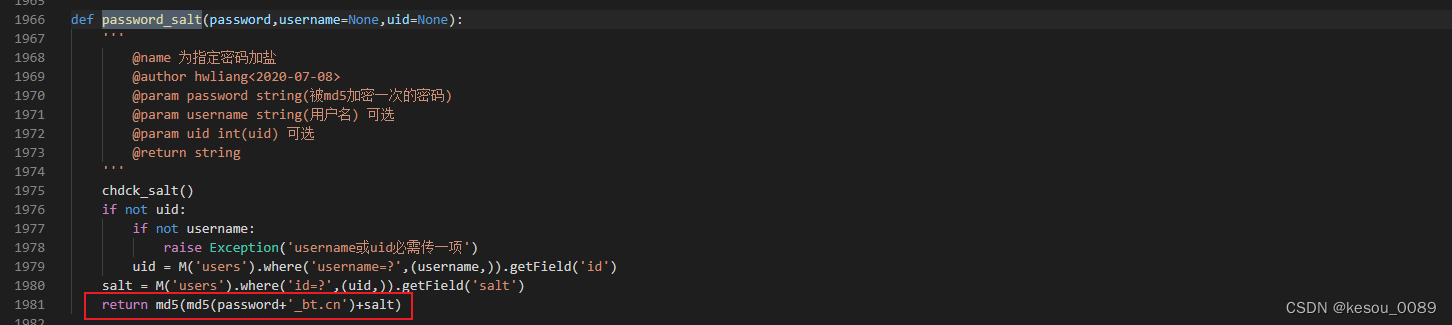

在public.py中就有password_salt这个函数

28 请分析当前宝塔面板密码加密过程中所使用的salt值为【区分大小写】 v87ilhAVumZL

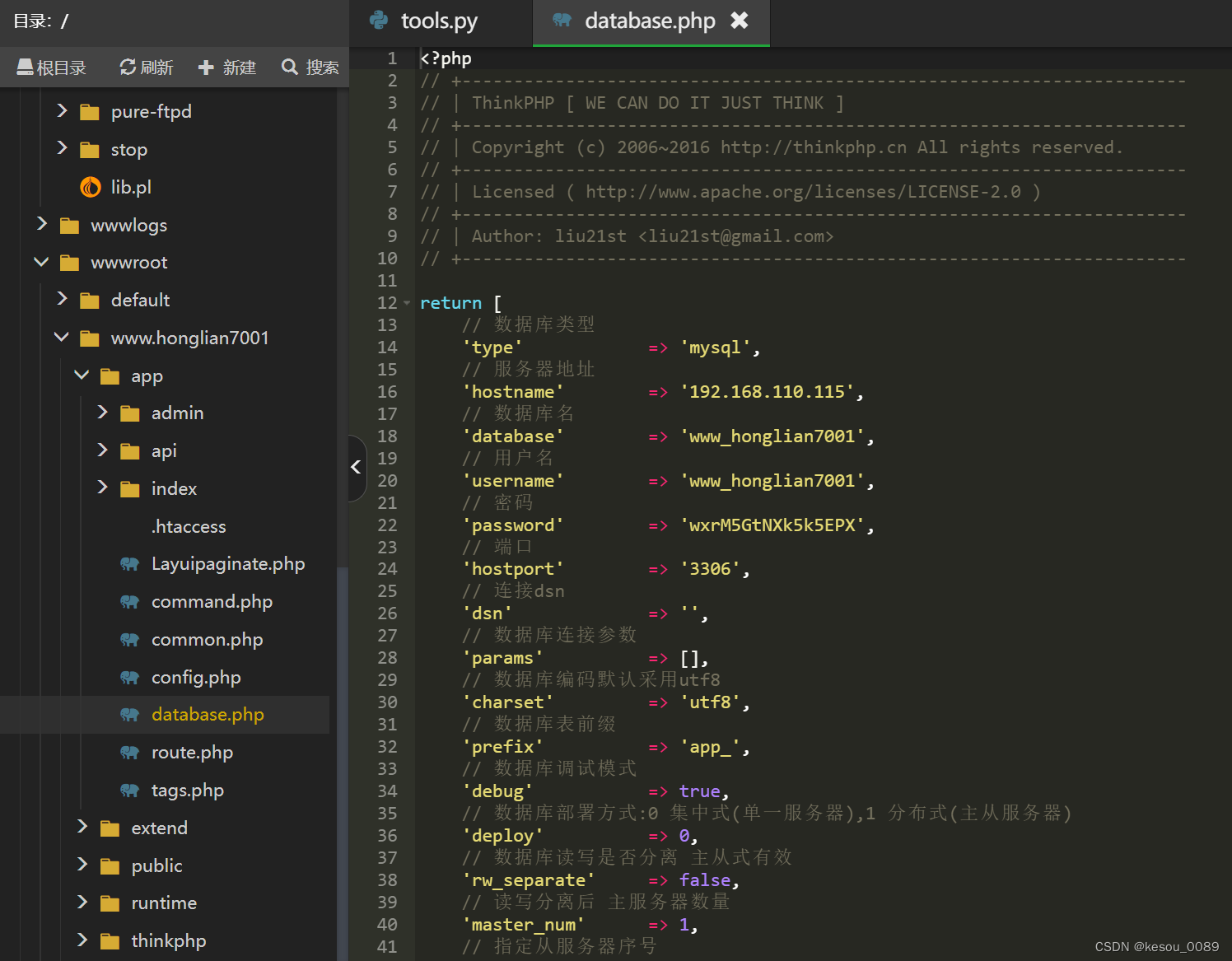

29 请分析该服务器,网站源代码所在的绝对路径为 /www/wwwroot/www.honglian7001

30 请分析,网站所使用的数据库位于IP为()的服务器上(请使用该IP解压检材4,并重构网站)【标准格式:111.111.111.111】192.168.110.105

31 请分析,数据库的登陆密码为【区分大小写】wxrM5GtNXk5k5EPX

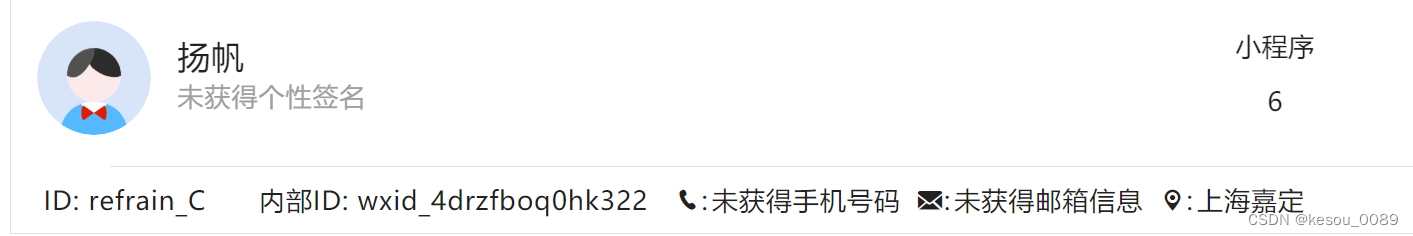

![]()

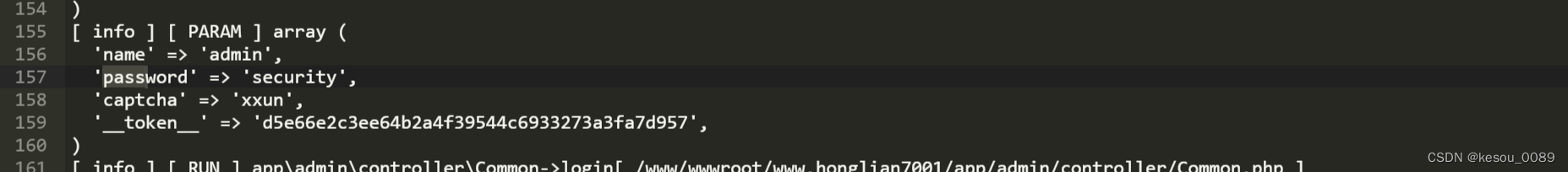

35 在对后台账号的密码加密处理过程中,后台一共计算几次哈希值 3

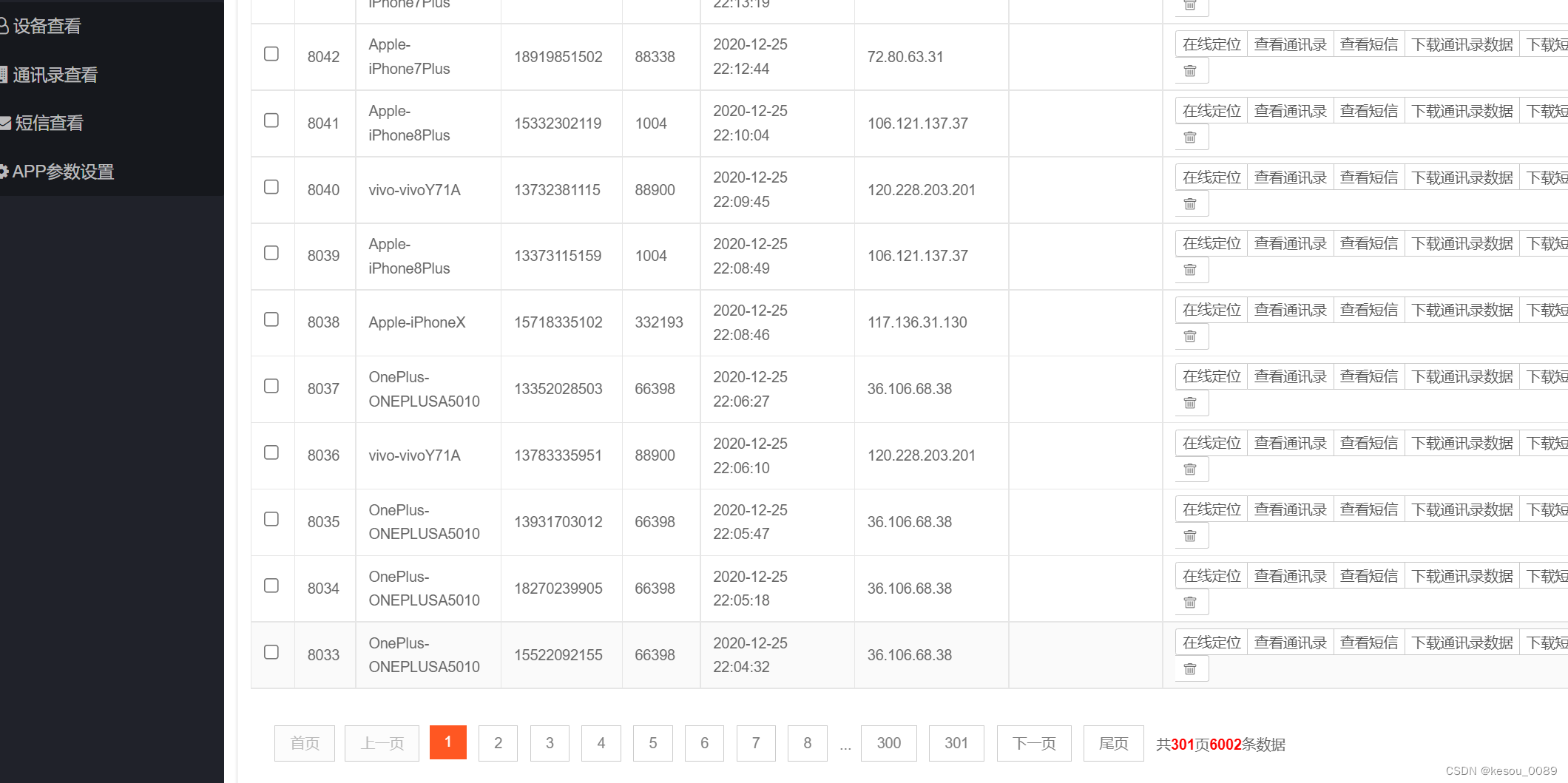

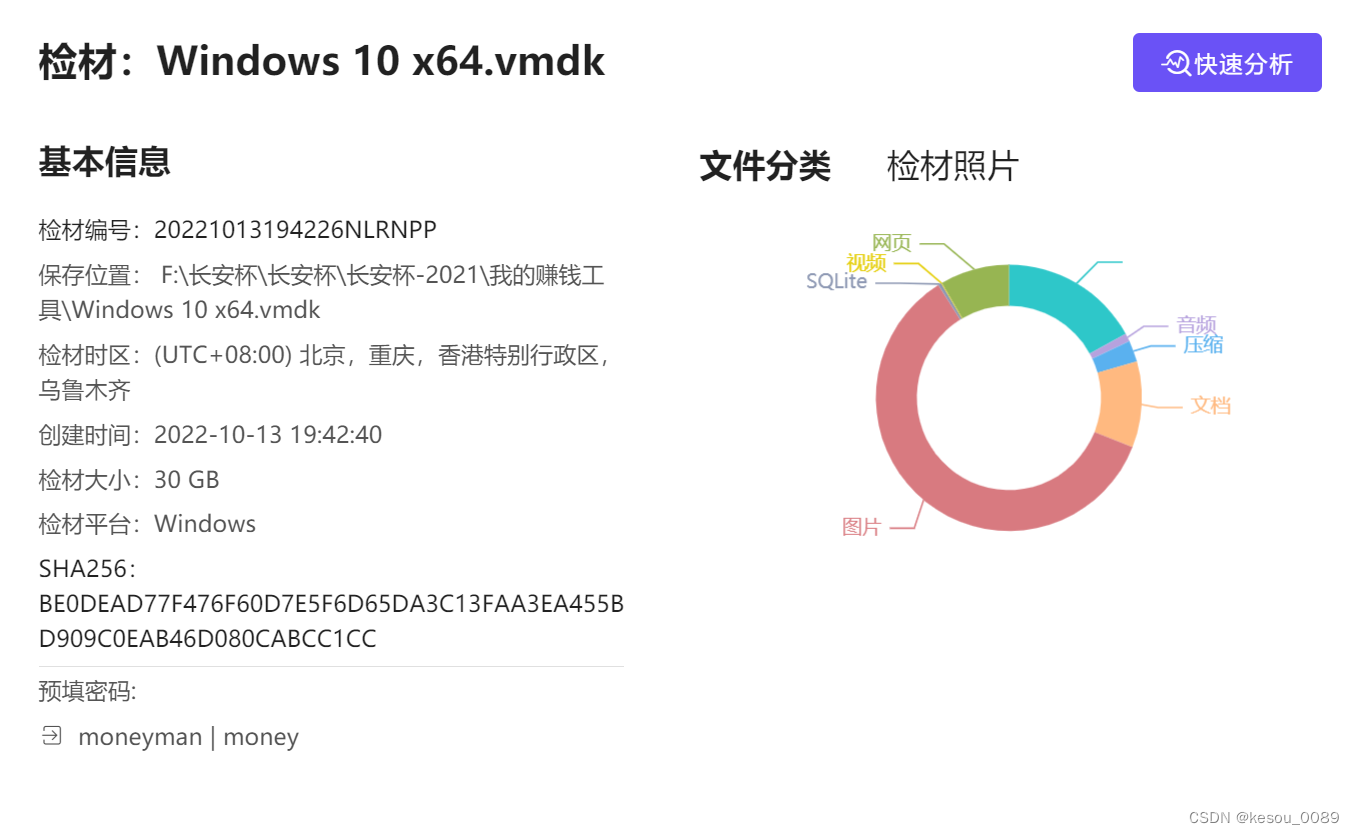

36 请统计,后台中,一共有多少条设备记录 6002

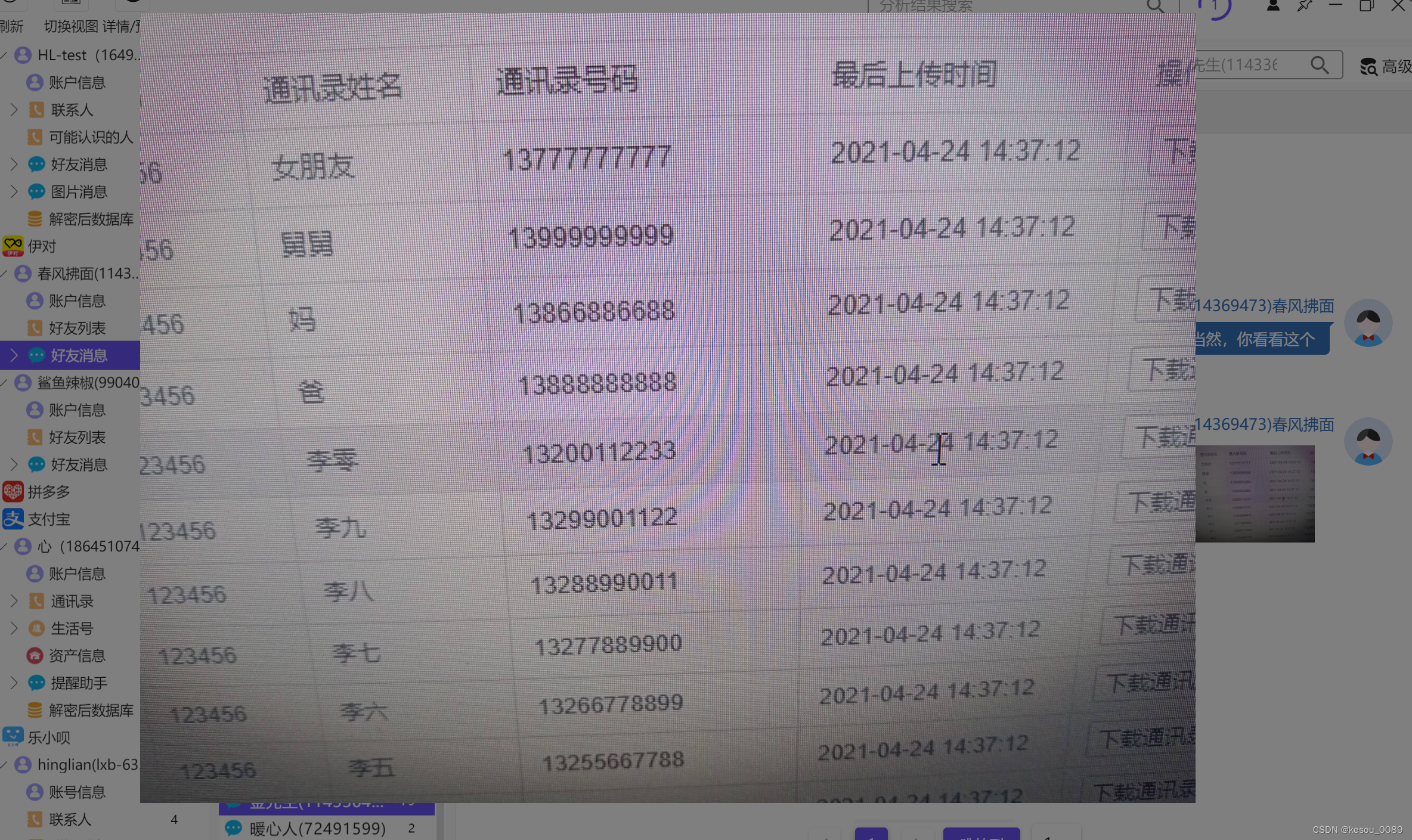

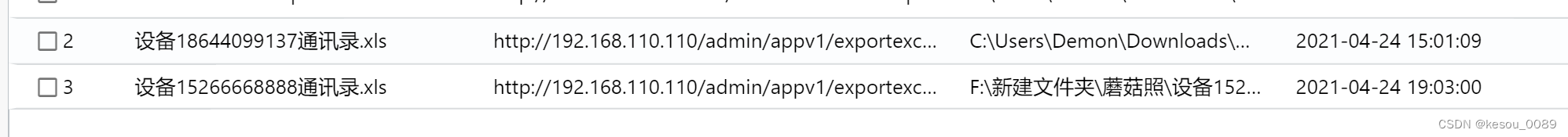

37 请通过后台确认,本案中受害者的手机号码为 18644099137

就事论事,24号的记录只有这四条,

根据伊对进行查看

根据log记录查看手机型号OPPO和vivo都是有的,然而还是选择vivo因为通讯录可以证明

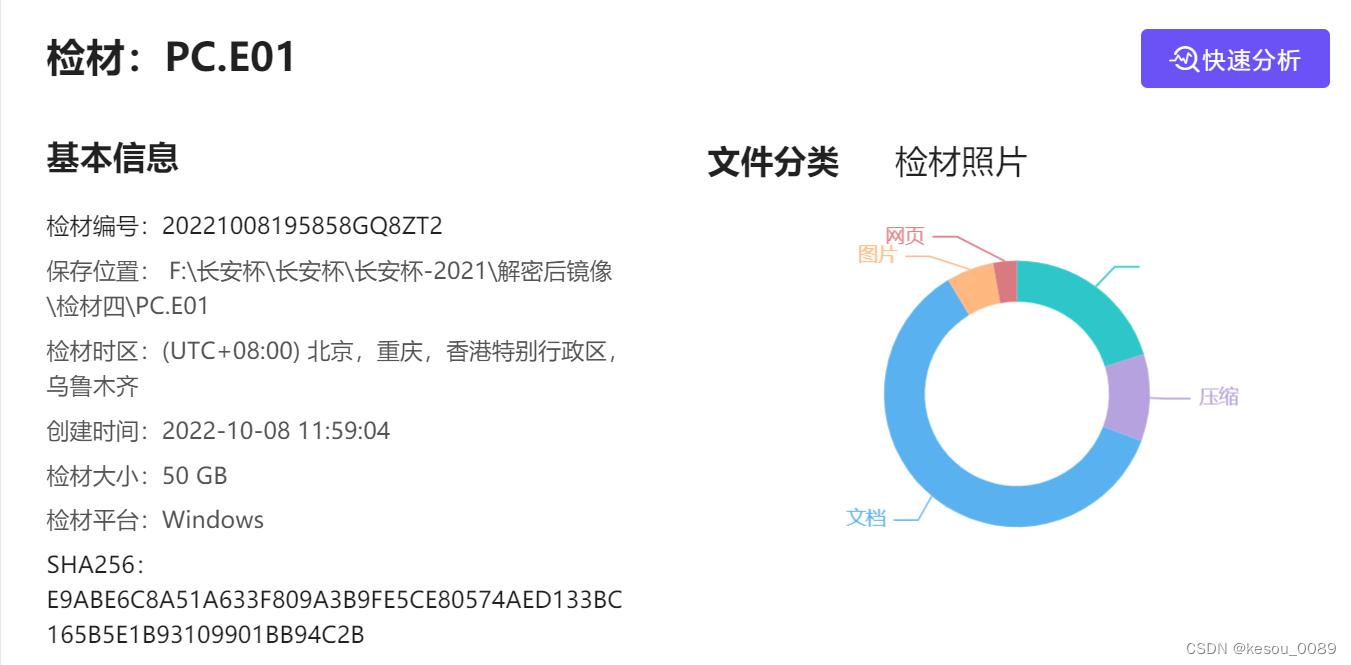

通过对检材二和三进行分析,警方通过IP落地,警方掌成功抓获犯罪嫌疑人,现将嫌疑人的PC机和手机进行了取证,分别制作了镜像,请使用第13题的答案对检材四进行解密,并回答下列问题

39 请计算检材四-PC的原始硬盘的SHA256值

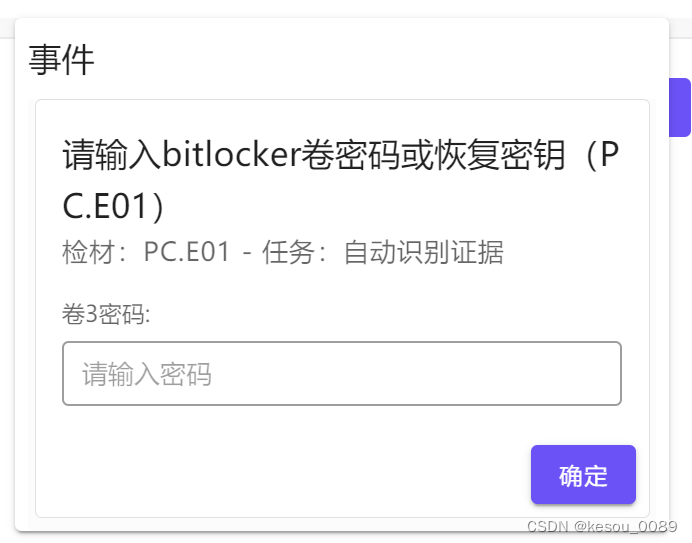

40 请分析,检材四-PC的Bitlocker加密分区的解密密钥为 511126-518936-161612-135234-698357-082929-144705-622578

直接有相应的文件,使用bitlocker密钥搜索有答案

41 请分析,检材四-PC的开机密码为 12306

42 经分析发现,检材四-PC是嫌疑人用于管理服务器的设备,其主要通过哪个浏览器控制网站后 Chrome

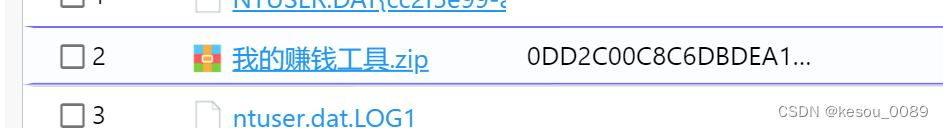

43 请计算PC检材中用户目录下的zip文件的sha256值 0DD2C00C8C6DBDEA123373F91A3234D2F07D958355F6CD7126E397E12E8ADBB3

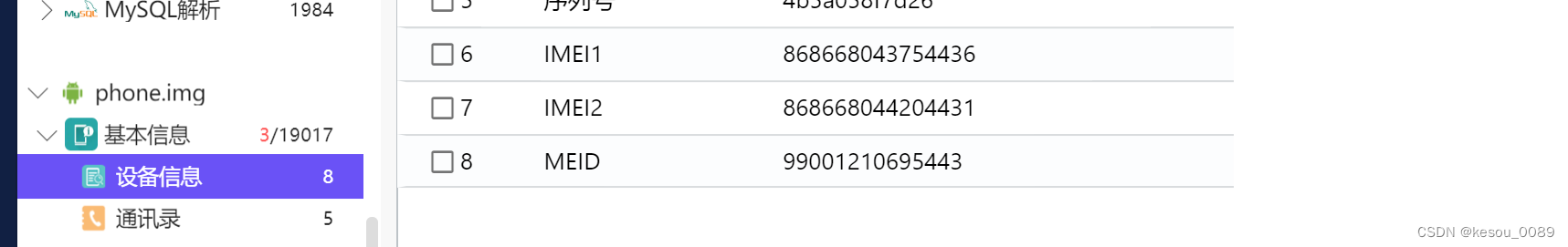

44 请分析检材四-phone,该手机的IMEI号为 868668043754436

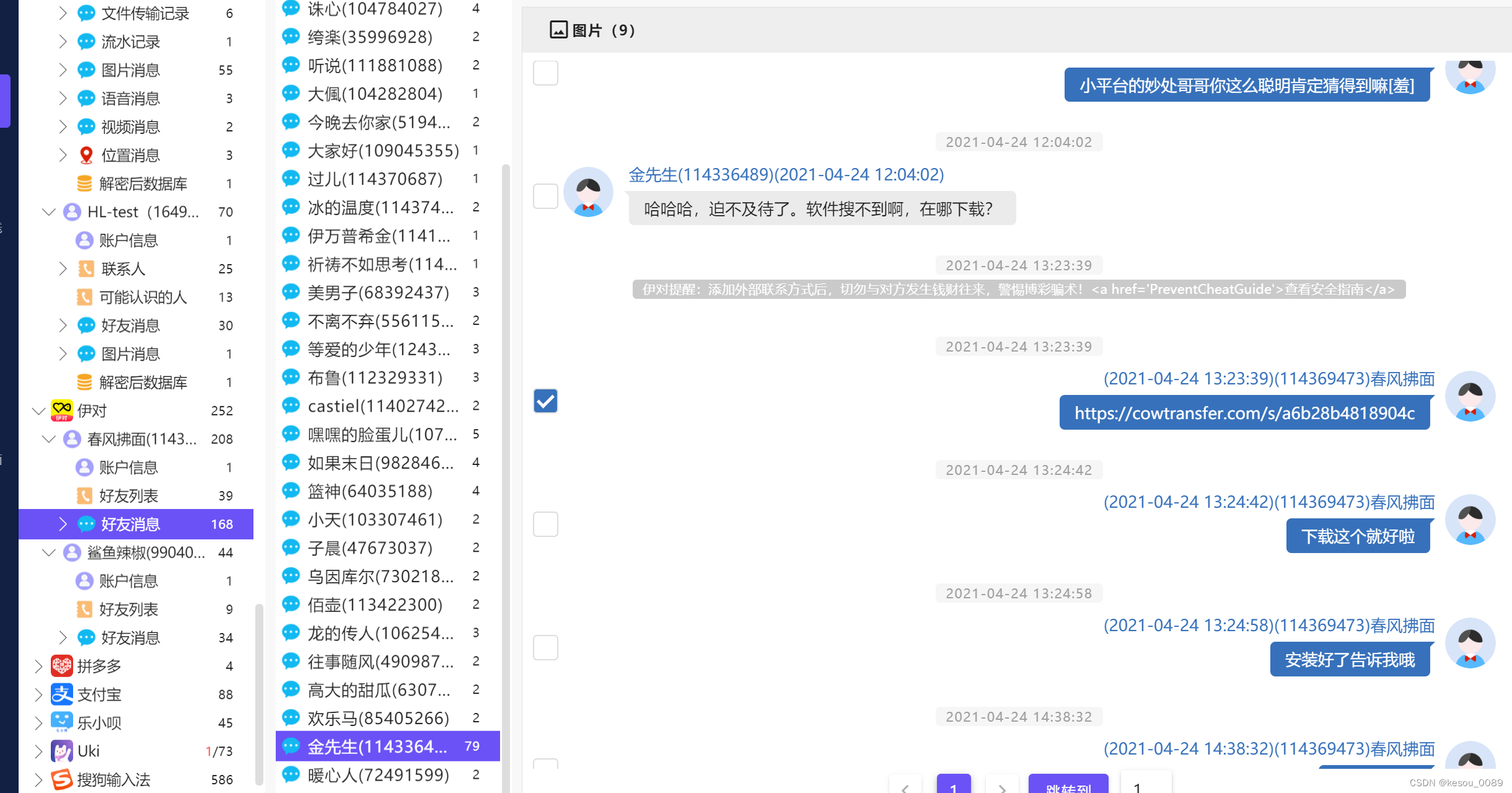

45 请分析检材四-phone,嫌疑人和本案受害者是通过什么软件开始接触的【标准格式:支付宝】伊对

46 请分析检材四-phone,受害者下载恶意APK安装包的地址为

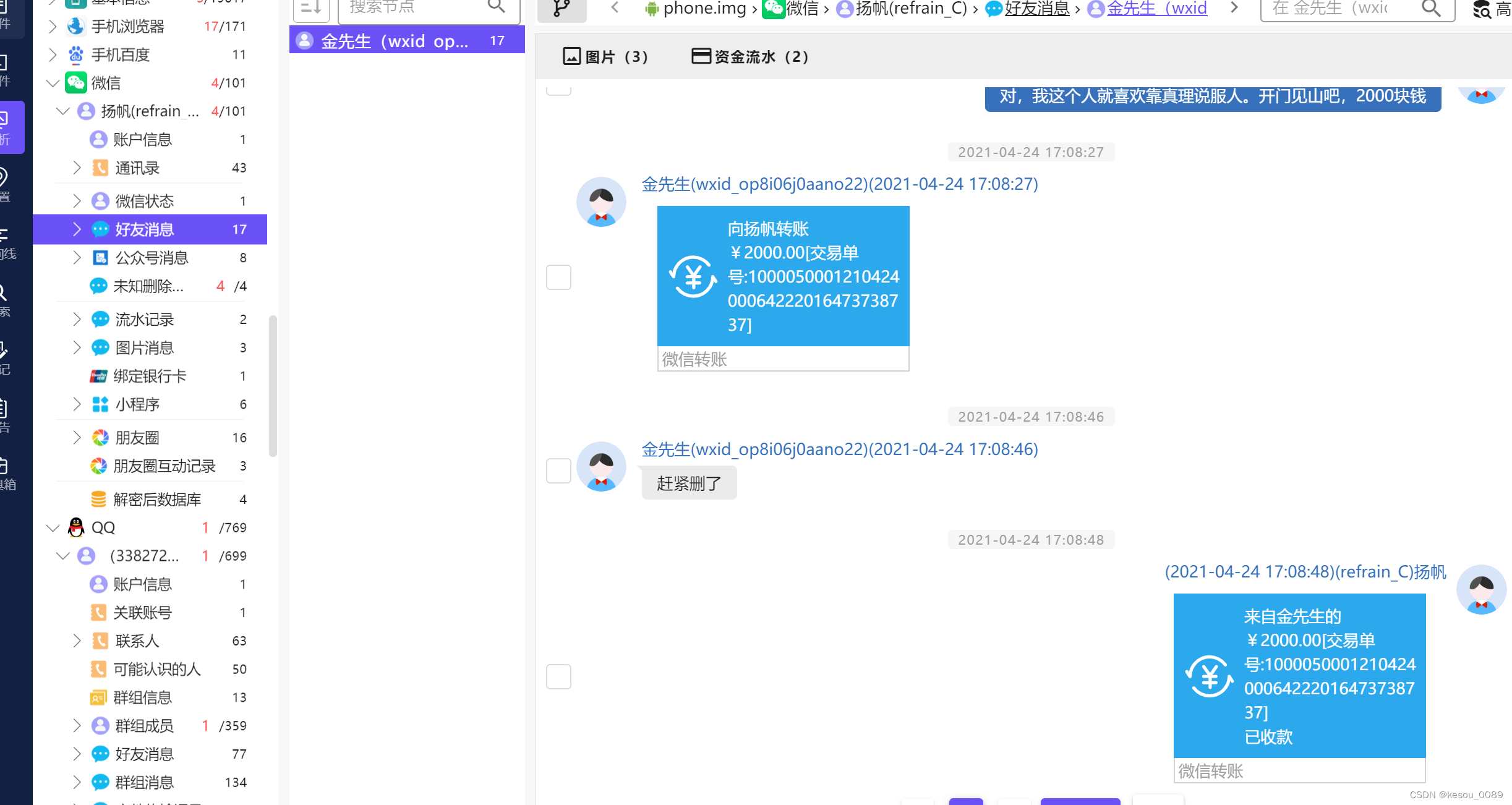

47 请分析检材四-phone,受害者的微信内部ID号为 wxid_4drzfboq0hk322

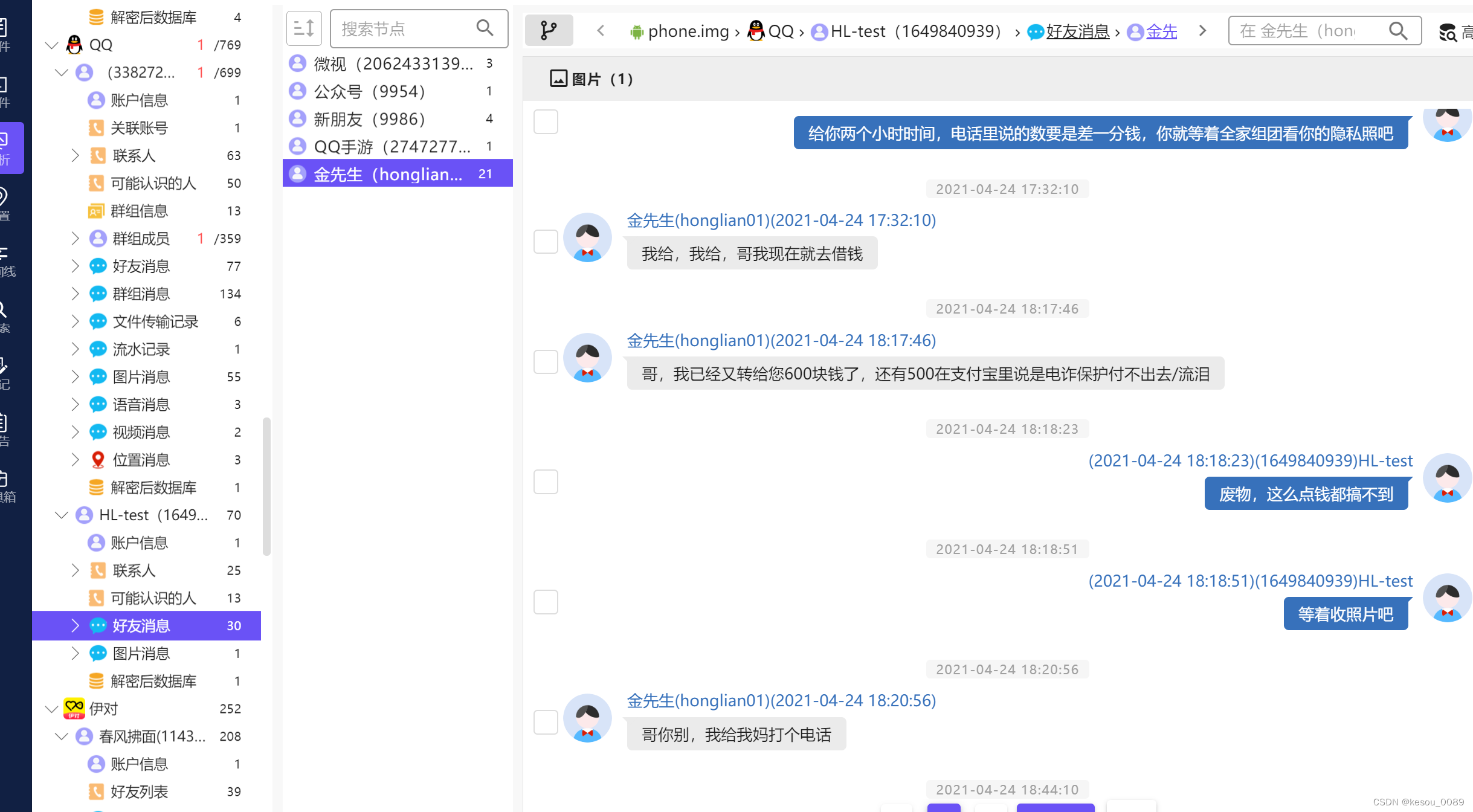

48 请分析检材四-phone,嫌疑人用于敲诈本案受害者的QQ账号为 1649840939

49 请综合分析,嫌疑人用于管理敲诈对象的容器文件的SHA256值为

BE0DEAD77F476F60D7E5F6D65DA3C13FAA3EA455BD909C0EAB46D080CABCC1CC

50 请综合分析嫌疑人检材,另外一受害者“郭先生”的手机号码为15266668888

![]()

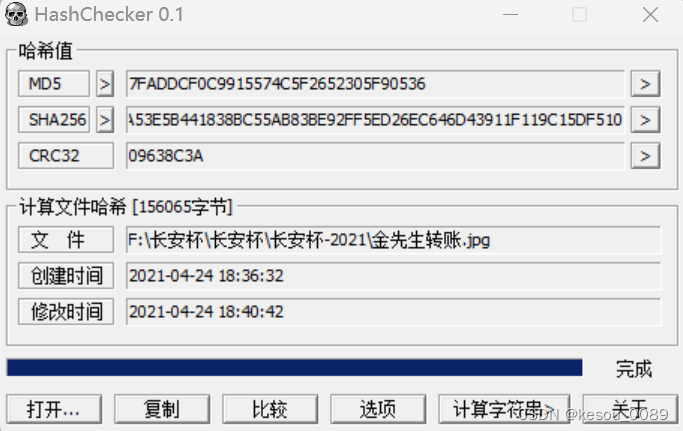

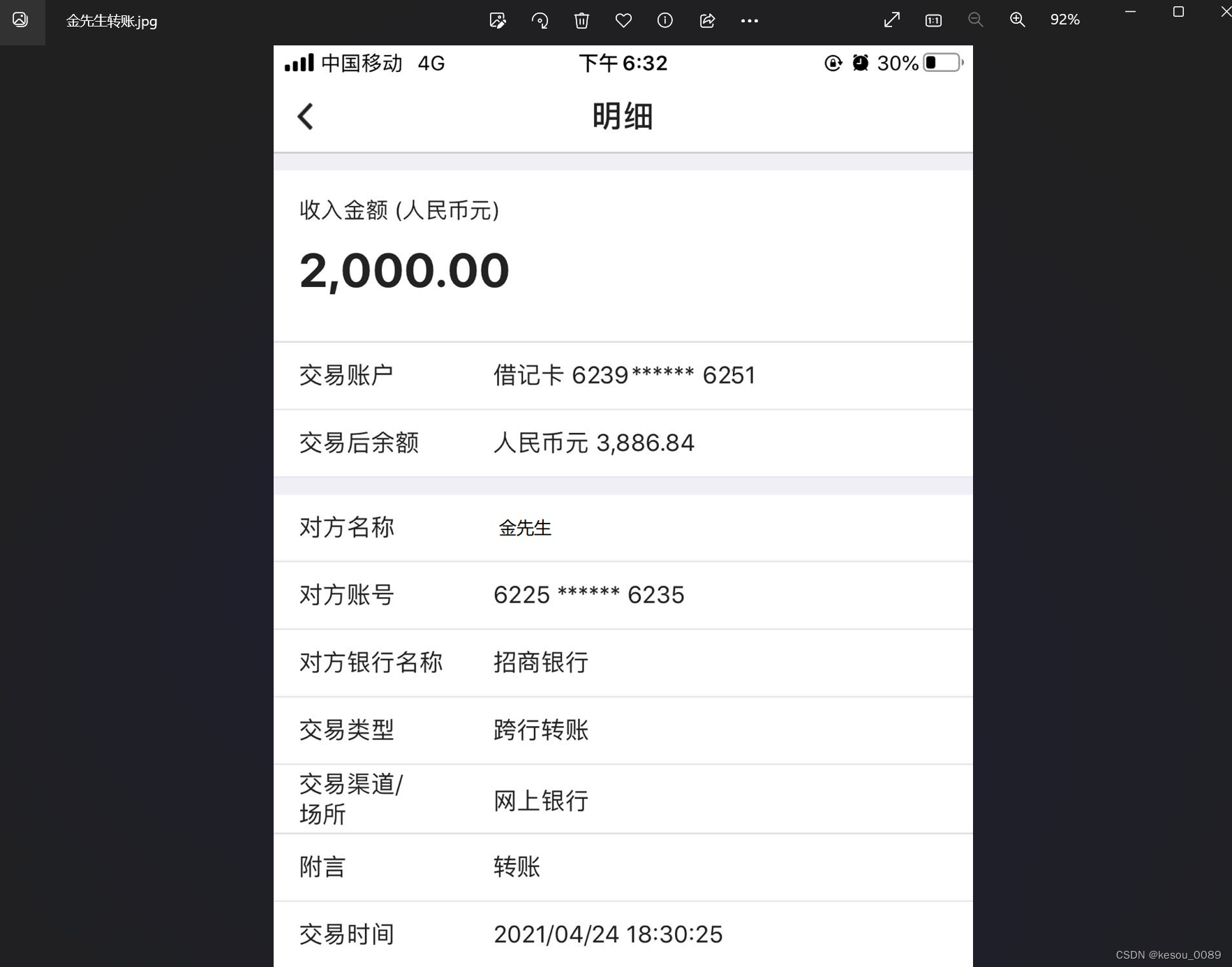

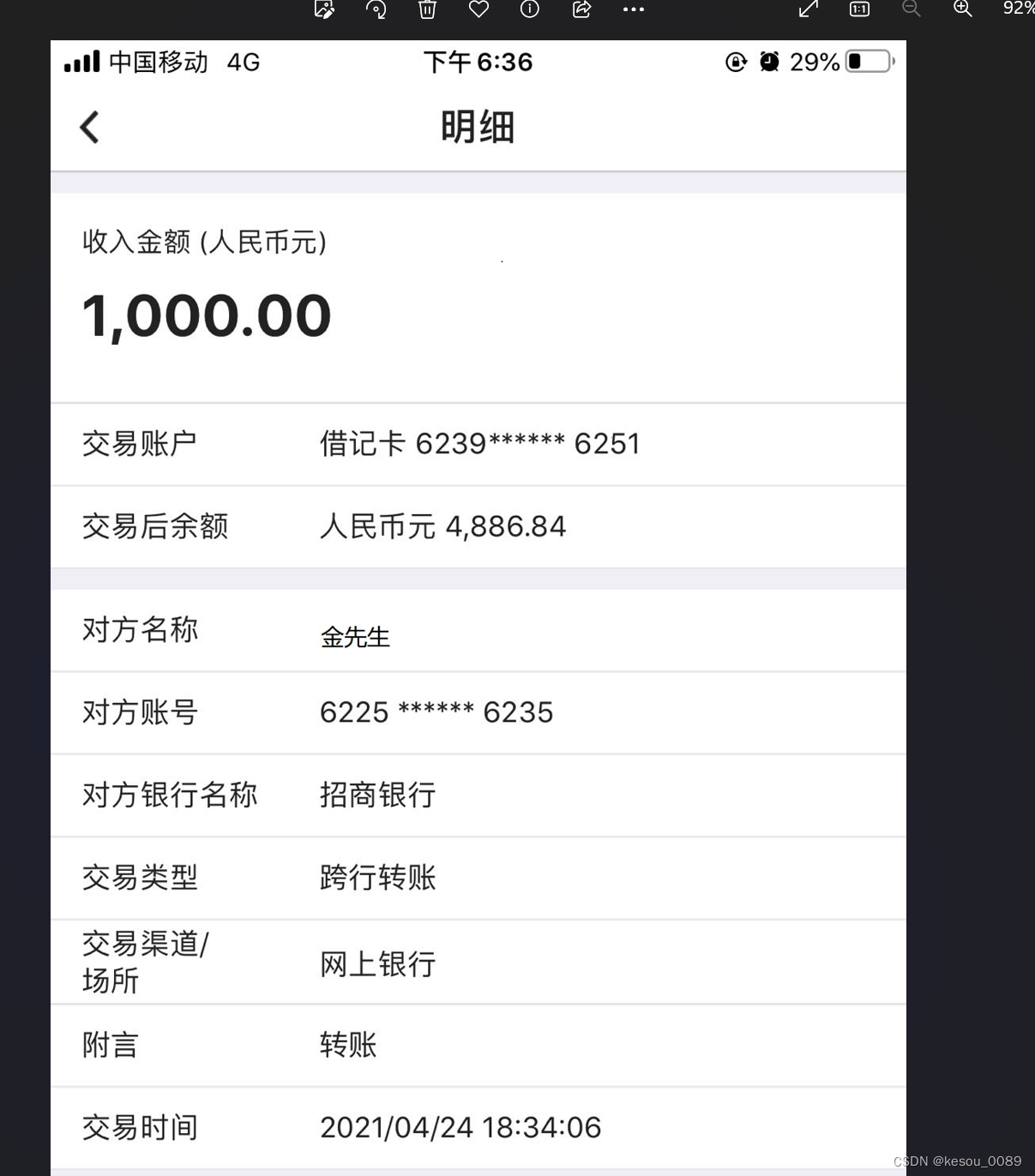

52 请使用第11题的密码解压“金先生转账.zip”文件,并对压缩包中的文件计算SHA256值

CD62A83690A53E5B441838BC55AB83BE92FF5ED26EC646D43911F119C15DF510

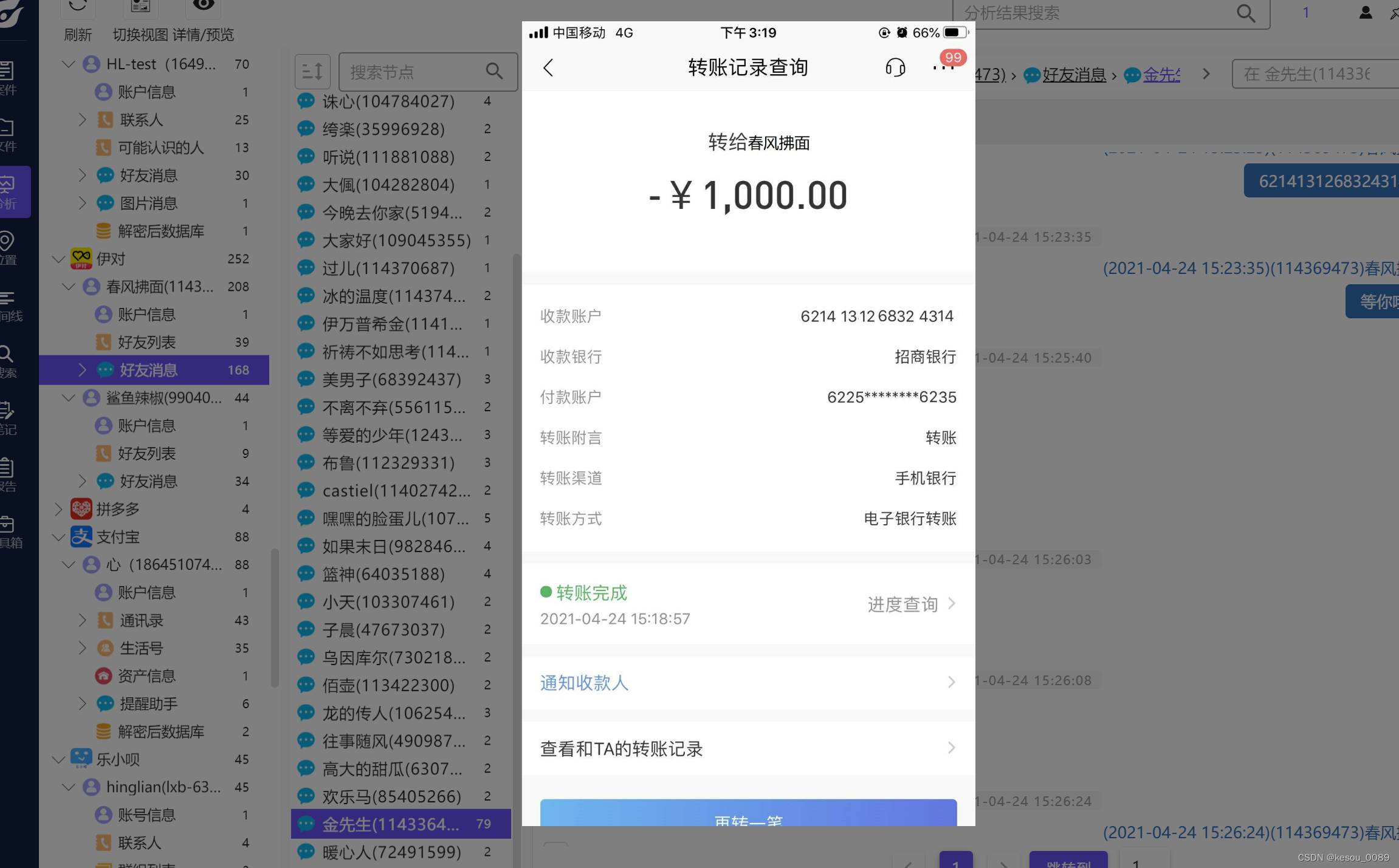

53 请综合分析,受害者一共被嫌疑人敲诈了多少钱(转账截图被隐藏在多个地方)

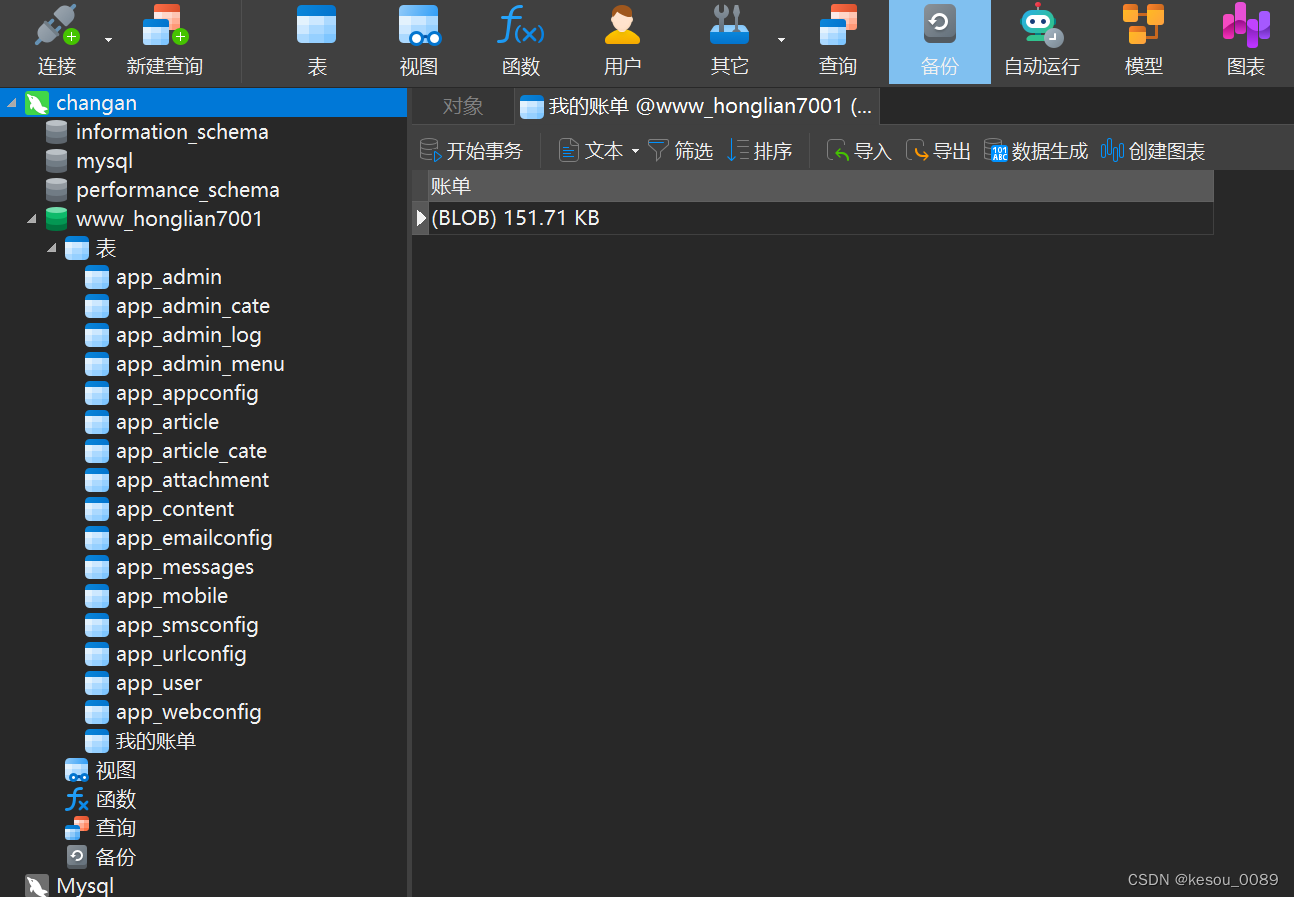

还有一笔在数据库里面

这个硬连连不上去 至少我不会

mysql -uwww_honglian7001 -pwxrM5GtNXk5k5EPX

grant all privileges on *.* to 'localhost'@'本机内网ip' identified by '123456'with grant option;

使用ssh连接的方法

保存以下数据 改成图片格式就能出结果了

2000 1000 600 2000 1000

6600

来源自CSDN

浙公网安备 33010602011771号

浙公网安备 33010602011771号