EXP实验:利用调试器模块及插件加速exploit开发

1.Windbg调试器byakugan插件的安装及使用

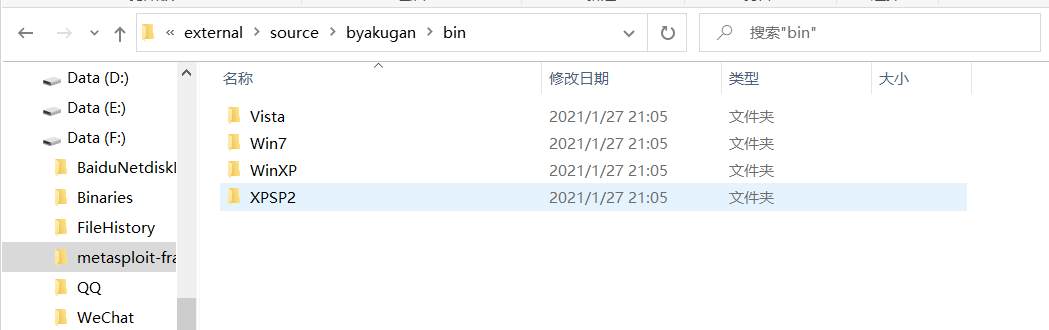

Metasploit发布了windbg的插件叫做byakugan,在该路径下"F:\metasploit-framework\embedded\framework\external\source\byakugan\bin"里面找到如下图不同系统对应的系统的dll版本

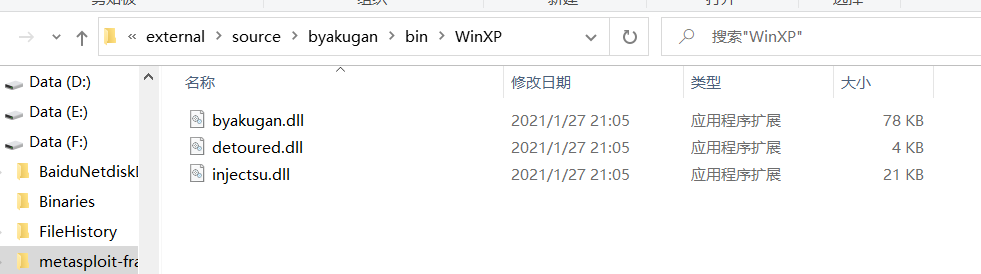

在找到对应系统插件之后将injectsu.dll和byakugan.dll放入windbg程序文件夹中(不是winext文件夹),再将detoured.dll放入"c:\windows\system32"文件夹下。

2.以上三个插件用途

byakugan.dll

-jutsu:可以用来追踪内存缓冲区,用来确定崩溃时可控制的数据及寻找有效的返回地址。

-pattern_offset

-mushishi 反调试检测和绕过反调试技术的平台

injectsu.dll

用于hook住目标程序的API函数创建一个连接到调试器的线程。收集函数的返回信息。

detoured.dll

由微软发布的钩子链接库,用于处理跳转代码,追踪被挂钩函数并恢复函数的执行流程

3.byakugan的加载

在windbg中输入"!load byakugan"以加载模块

![]()

4.如何使用byakugan模块加速exploit的开发

浙公网安备 33010602011771号

浙公网安备 33010602011771号