Sitecore 8.2 防火墙规则的权威指南

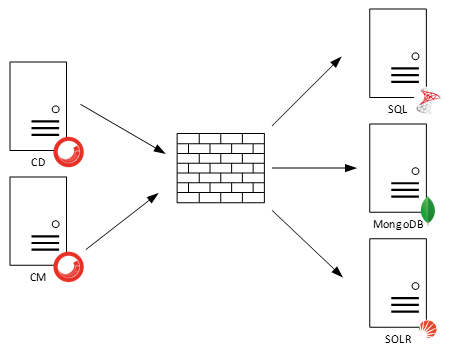

如今,使用多层安全保护您的数据不再是奢侈品; 这是不容谈判的。此外,您需要确保Sitecore解决方案保持运行并与集成服务(例如SQL,Mongo,Solr)通信,同时保持相同的安全级别。

让我们假设一个场景,每个服务器都有一个就地防火墙,确定允许通过什么,什么不允许。如果缺少适当的规则,您的Sitecore解决方案将无法建立必要的连接。

那么,计划是什么?最初,有两个问题可以帮助:

- 来源和目的地是什么?

- Sitecore需要连接哪些端口才能建立连接?

由于Sitecore正在启动通信,因此唯一重要的端口是Destination端口。此外,每个服务器(在我们的场景中:SQL,Mongo和SOLR)都有一个已知的默认端口,如下所示:

- SQL - 1433 / TCP

- MongoDB - 27017 / TCP

- SOLR - 8983 / TCP

最初安装其中一个服务时,可能已选择非默认端口。防火墙需要首先识别这个非默认端口才能与之通信,因此请务必注意选择了哪些端口。

我们想象的场景只展示了Sitecore需要通信的三个(SQL,Mongo,SOLR)。因此,为了避免在Sitecore项目执行期间出现风险,以下是默认端口通信的权威指南:

| 资源 | 模 | 目的地 | 目的端口 |

| Sitecore的 | - | SQL Server | 1433 / TCP |

| Sitecore的 | - | MongoDB的 | 27017 / TCP |

| Sitecore的 | - | SOLR | 8983 / TCP |

| Sitecore的 | 活动目录模块 | Active Directory服务器 | 389 / TCP |

| Sitecore的 | 活动目录模块 | Active Directory服务器 | 445 / TCP |

| Sitecore的 | PXM模块 | 仪表板服务 | 8070 / TCP |

| Sitecore的 | PXM模块 | InDesign Server | 8081 / TCP |

| Sitecore的 | EXM模块 | 邮件服务器 | 587 / TCP |

| Sitecore的 | WFFM模块 | 邮件服务器 | 587 / TCP |

| Sitecore的 | CRM模块 | CRM服务器 | 5555 / TCP |

此外,请注意,有时您的Sitecore解决方案会调用Google,Azure服务或其他系统。如果防火墙阻止输出流量,则需要允许这些通信。

浙公网安备 33010602011771号

浙公网安备 33010602011771号