1 Writeup

WriteUp

题目信息

名称:1.exe

分类:Reverse

描述:利用动态分析,找到程序flag

题目链接: https://pan.baidu.com/s/1u8bGbKcUF6_gLaw63L3jyA?pwd=h8r5 提取码: h8r5

解题思路

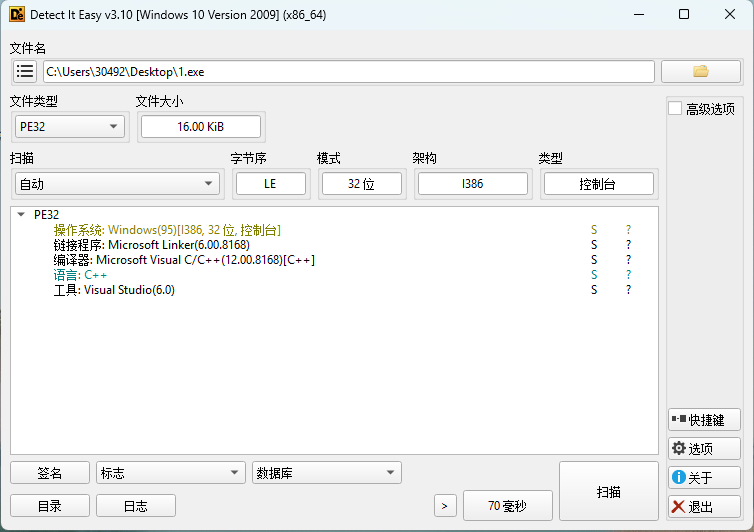

首先用DIE对文件查壳,发现是一个无壳的32位程序。

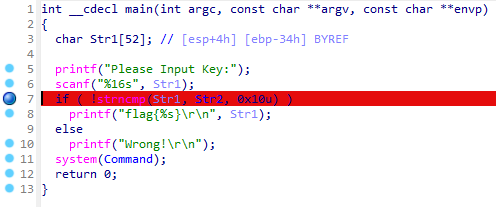

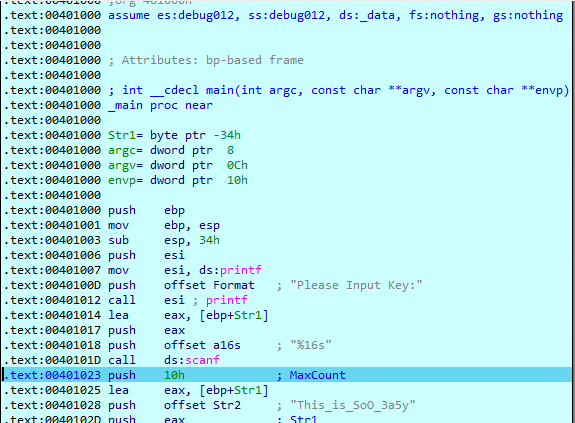

于是直接使用32位IDA打开该文件,按F5反汇编,得到伪代码,并在strcmp处按F2设置断点,效果如下:

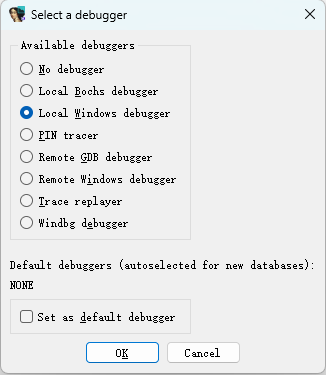

然后按F9选择“Local Windows debugger”

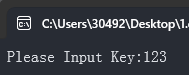

在运行窗口内任意输入数据

然后程序会停在如下位置:

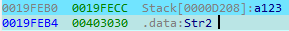

连续按四下F8,就可以完成str1,str2的入栈操作,此时可以在栈空间内看到这两个变量的地址

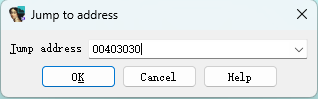

复制str2前面的“绿色”地址,然后点击汇编窗口的任意位置,按“G”键快速跳转到对应地址。

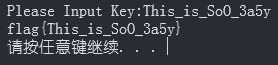

如此就发现了程序flag,然后将该flag提取出来,并在源程序中输入即可得到最终flag

使用工具

DIE

IDA

工具链接: https://pan.baidu.com/s/1dzK8gcFjYEvnj_aA0UjBeQ?pwd=ry2d 提取码: ry2d

Flag

flag{This_is_SoO_3a5y}

总结

通过本次题目学习到:

动态分析

浙公网安备 33010602011771号

浙公网安备 33010602011771号