20242909网络攻防实践第五周作业

20242909 2024-2025-2 《网络攻防实践》实践五报告

1.实践内容

1.1防火墙配置(IP地址仅供参考,以实际实验环境为准)

在Linux系统上配置iptables防火墙,或在Windows系统上配置个人防火墙,实现以下功能并进行验证:

-

ICMP数据包过滤

- 配置防火墙规则,使主机不响应ping请求(即屏蔽ICMP协议数据包)。

- 测试方法:从另一台主机执行ping命令,验证目标主机是否丢弃ICMP请求。

-

基于IP地址的网络访问控制

- 仅允许特定IP(如局域网内的Linux攻击机192.168.200.7)访问主机的指定服务(如FTP、HTTP或SMB)。

- 禁止其他IP(如seed攻击机192.168.200.4)访问该服务。

1.2 Snort入侵检测实践

使用Snort对给定的pcap文件(如第4章中的“解码网络扫描”实验数据包)进行入侵检测分析,并记录攻击行为。

-

实验步骤:

- 在Kali Linux或Windows攻击机上部署Snort,加载规则集(如community-rules或自定义规则)。

- 运行Snort对pcap文件进行分析:

- 检查生成的报警日志(如alert.ids),识别攻击类型(如端口扫描、DoS尝试、恶意Payload等)。

-

实验结果:

- 提取Snort日志中的关键告警信息,分析攻击手法(如Nmap扫描、SYN Flood等)。

- 结合pcap文件中的流量特征,说明攻击者的行为模式。

1.3蜜网网关的防火墙与IDS/IPS配置分析

分析虚拟攻防环境中蜜网网关(Honeynet Gateway)的防火墙和入侵检测/防御系统(IDS/IPS)配置,阐述其如何实现攻击数据的捕获和管控。

-

防火墙配置分析:

- 数据控制:通过iptables/nftables规则限制入站/出站流量,例如:

- 允许攻击流量进入蜜罐,但阻止蜜罐向外发起恶意连接。

- 记录可疑IP的访问行为,用于后续分析。

- 流量重定向:将攻击流量引导至日志服务器或沙箱环境。

- 数据控制:通过iptables/nftables规则限制入站/出站流量,例如:

-

IDS/IPS配置分析:

- 攻击检测:使用Snort或Suricata实时分析流量,匹配已知攻击特征(如SQL注入、暴力破解)。

- 动态响应:配置IPS自动拦截高风险行为(如阻断扫描IP或关闭异常连接)。

2.实践过程

2.1.1防火墙配置过滤ICMP数据包

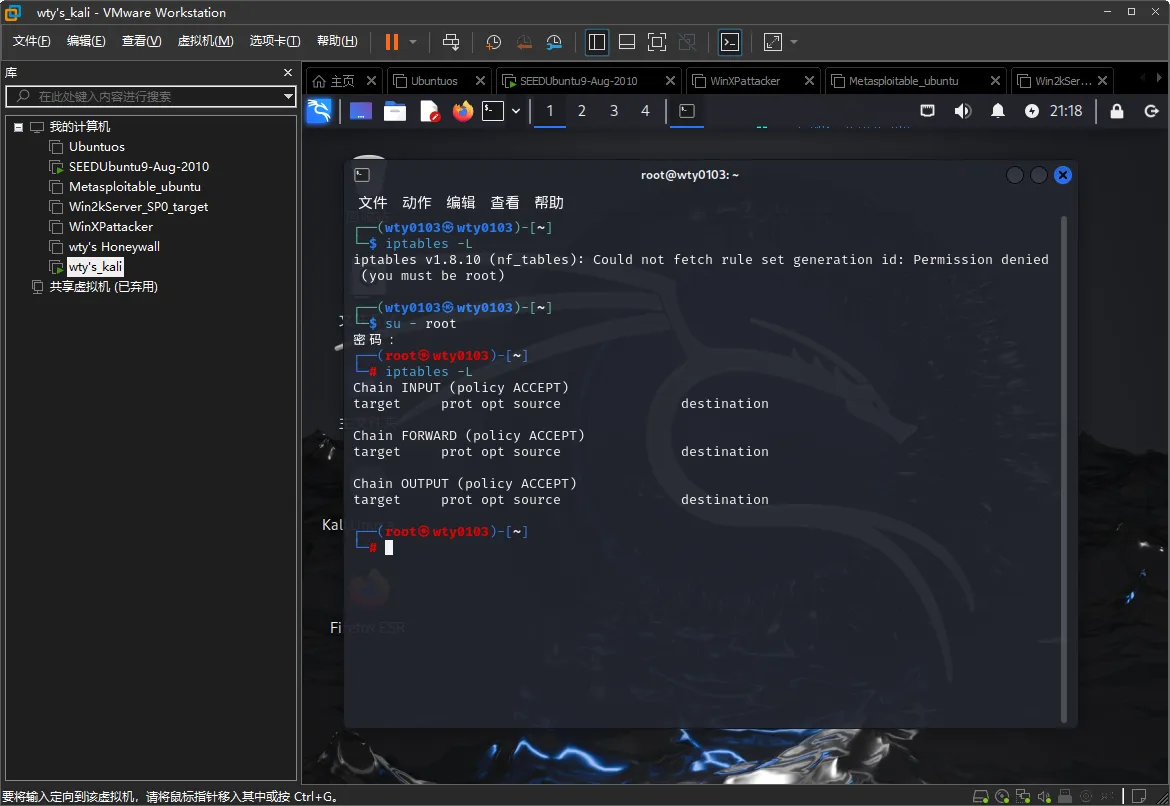

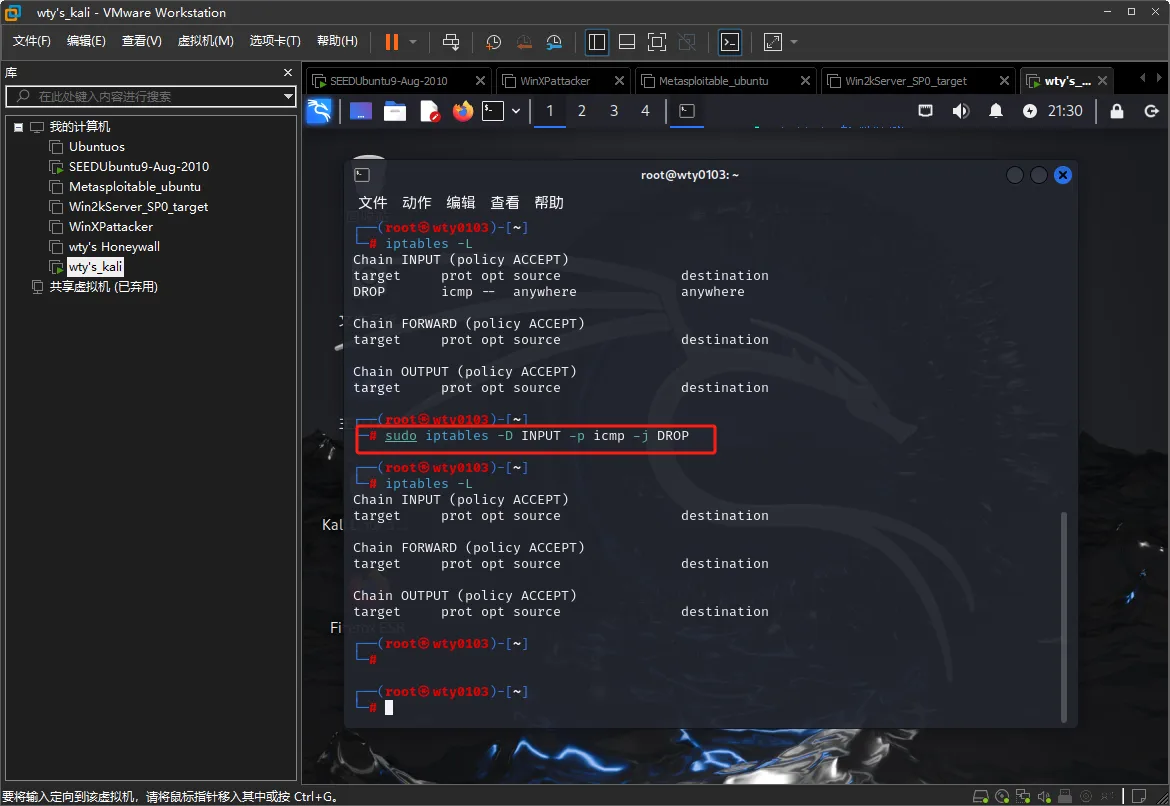

打开kali虚拟机,切换到root权限后输入命令iptables -L查看当前的防火墙规则,结果显示当前的规则列表为空

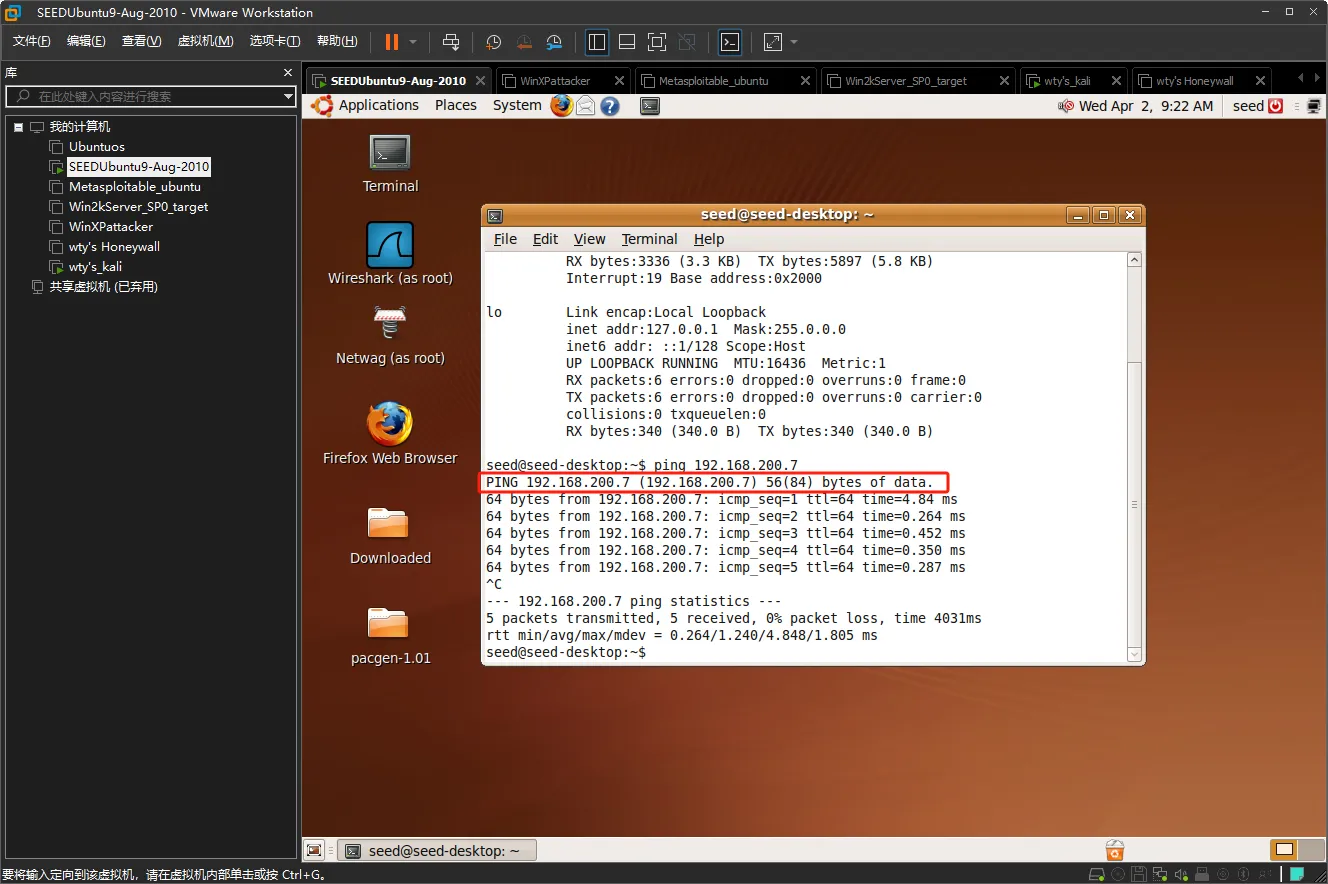

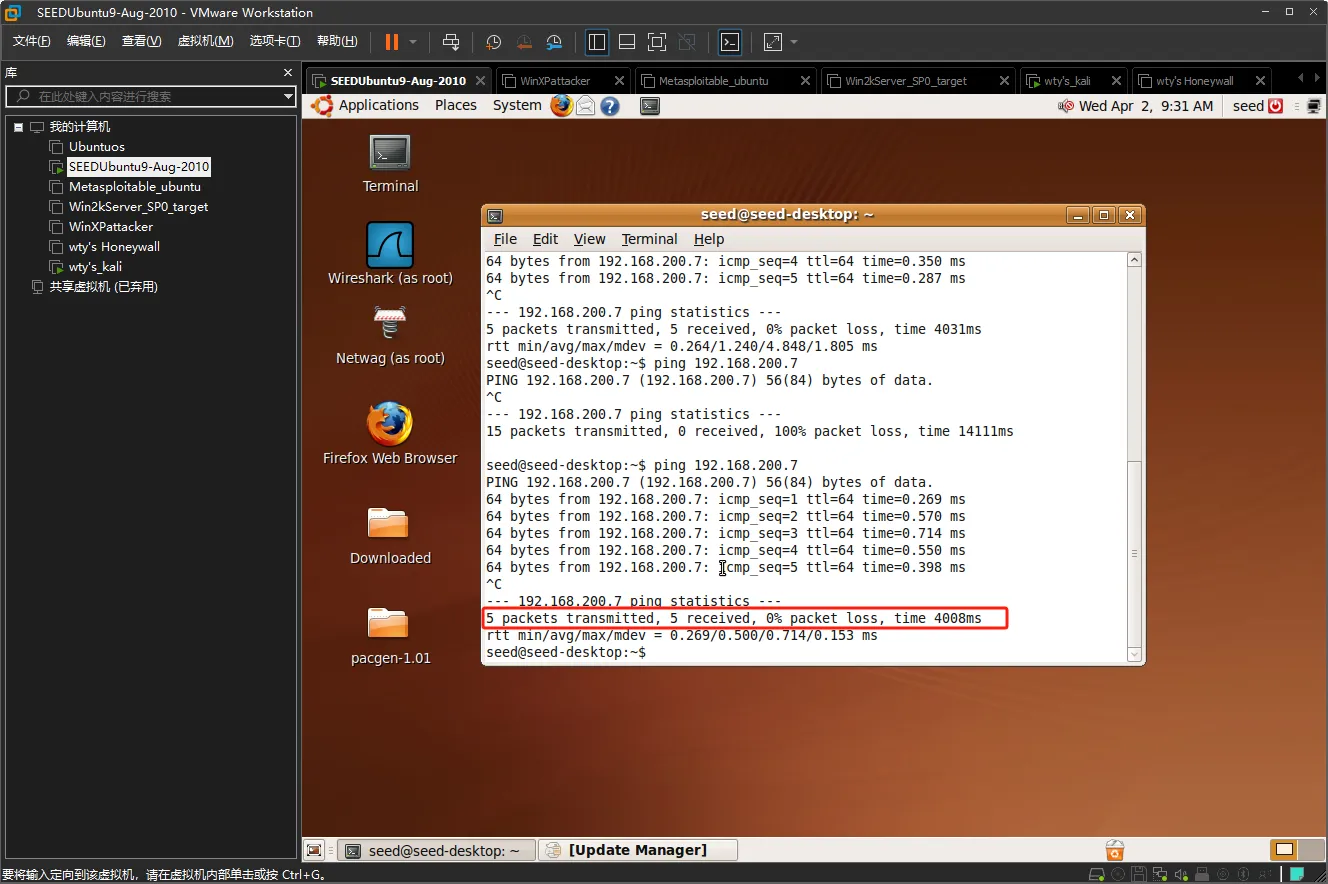

打开seed虚拟机,使用ping命令测试seed与kali(192.168.200.7)的连通性,结果显示可以正常ping通

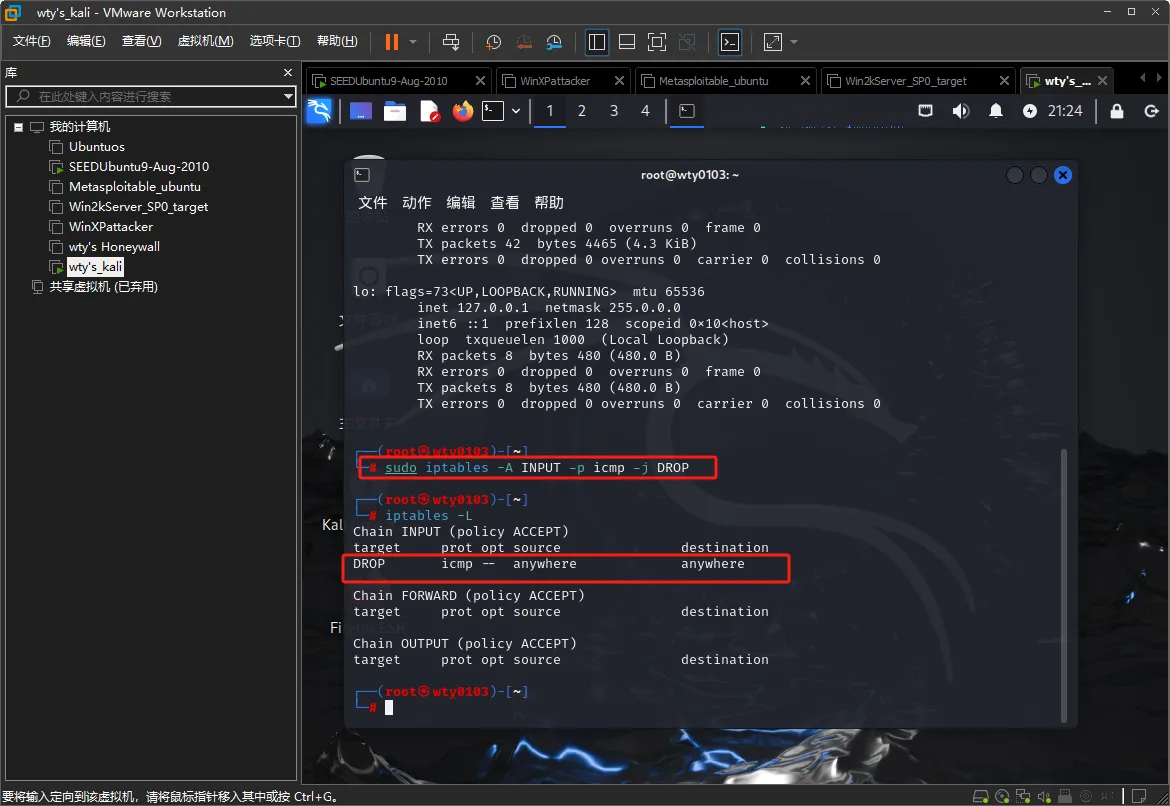

在kali虚拟机的root权限下输入命令sudo iptables -A INPUT -p icmp -j DROP配置防火墙,过滤icmp包,并通过iptables -L查看规则,结果显示规则配置成功

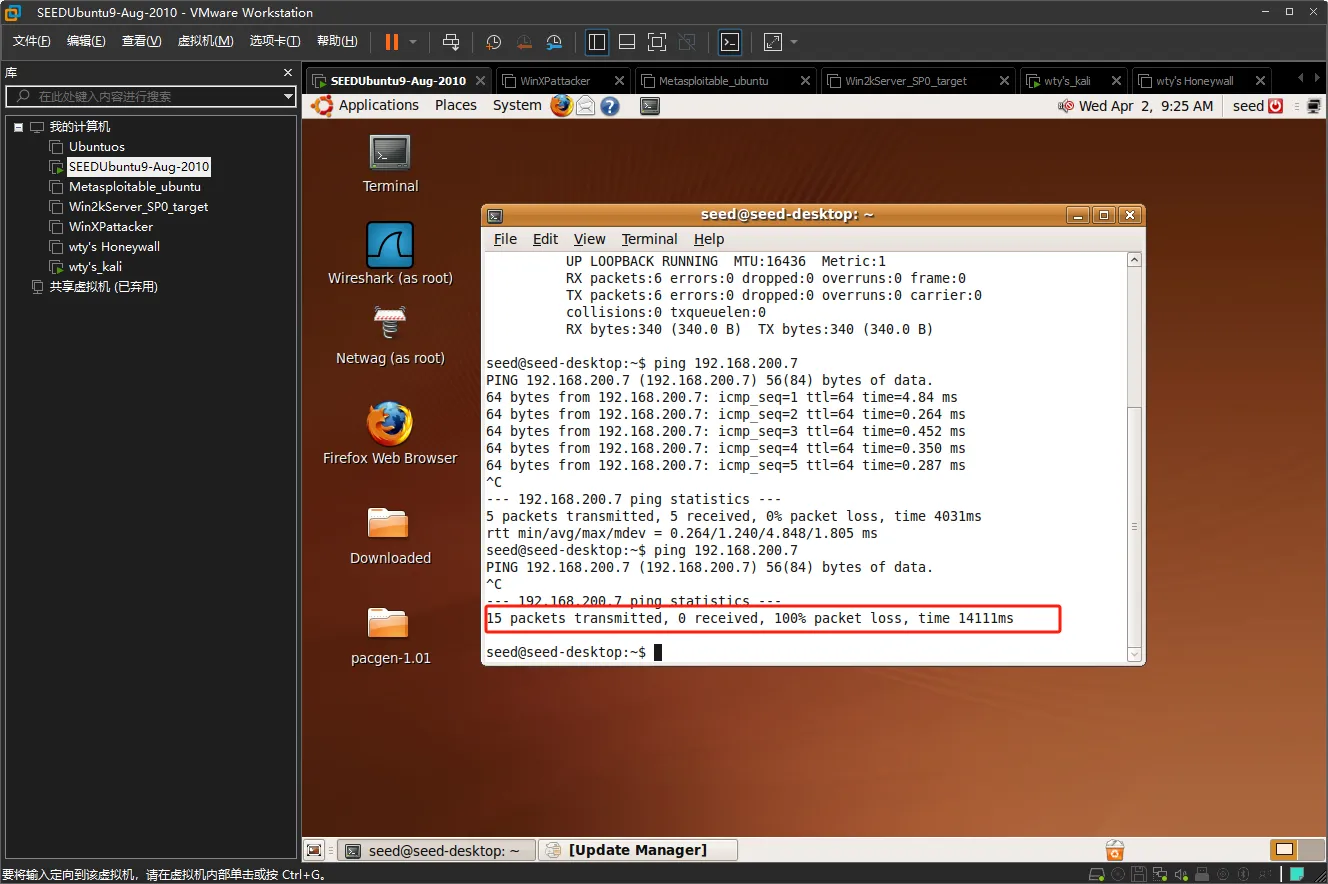

切换回seed虚拟机,再次ping kali虚拟机发现已经无法ping通,显然使用icmp协议的ping命令被kali虚拟机中刚刚下发的防火墙规则过滤掉了

切换回kali虚拟机输入命令sudo iptables -D INPUT -p icmp -j DROP将刚才下发的这条规则删除

回到seed虚拟机ping kali虚拟机,能够正常ping通,恢复正常

2.1.2 防火墙配置特定IP访问

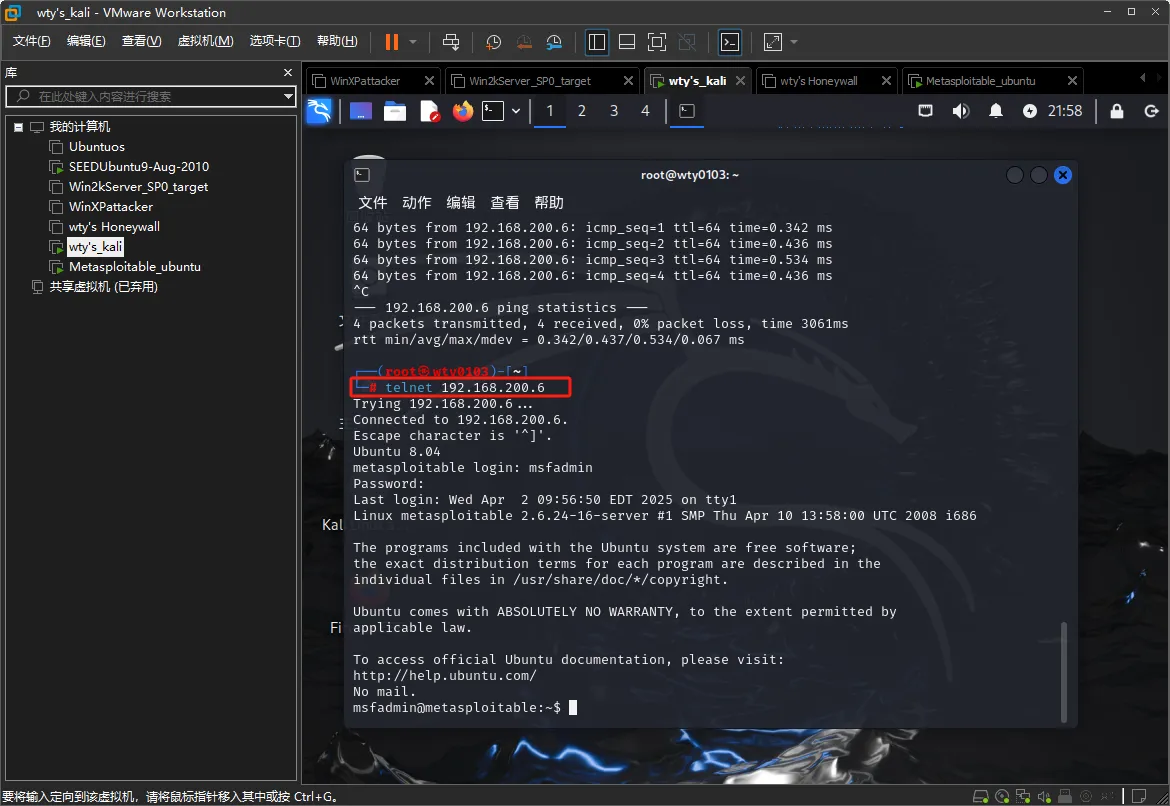

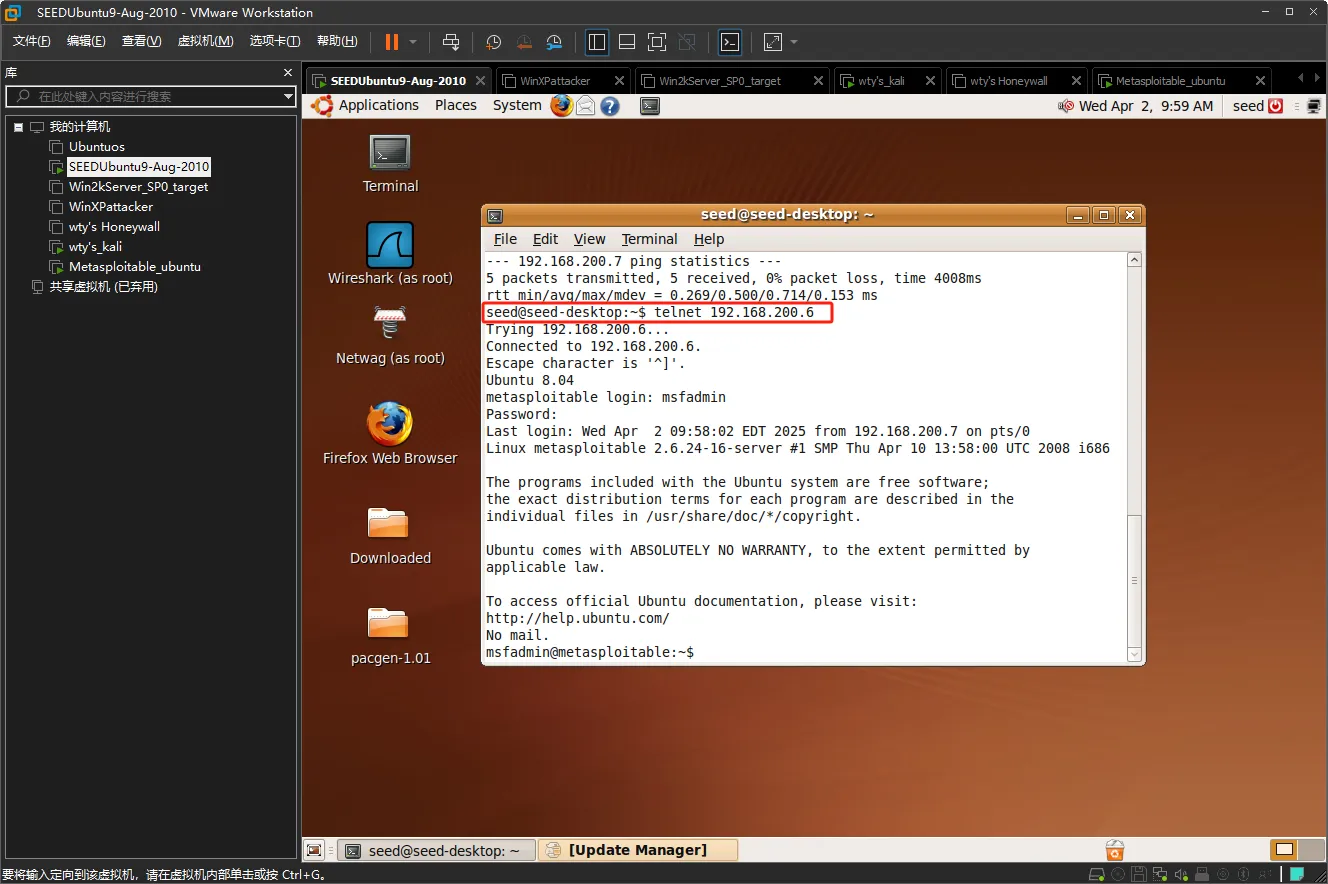

分别在kali虚拟机和seed虚拟机上使用telnet命令成功访问metasploitable虚拟机成功

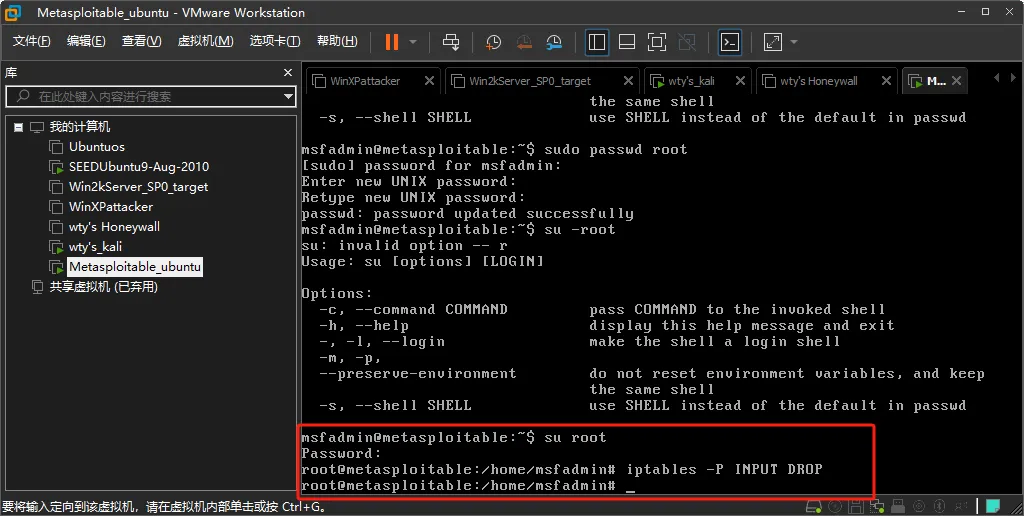

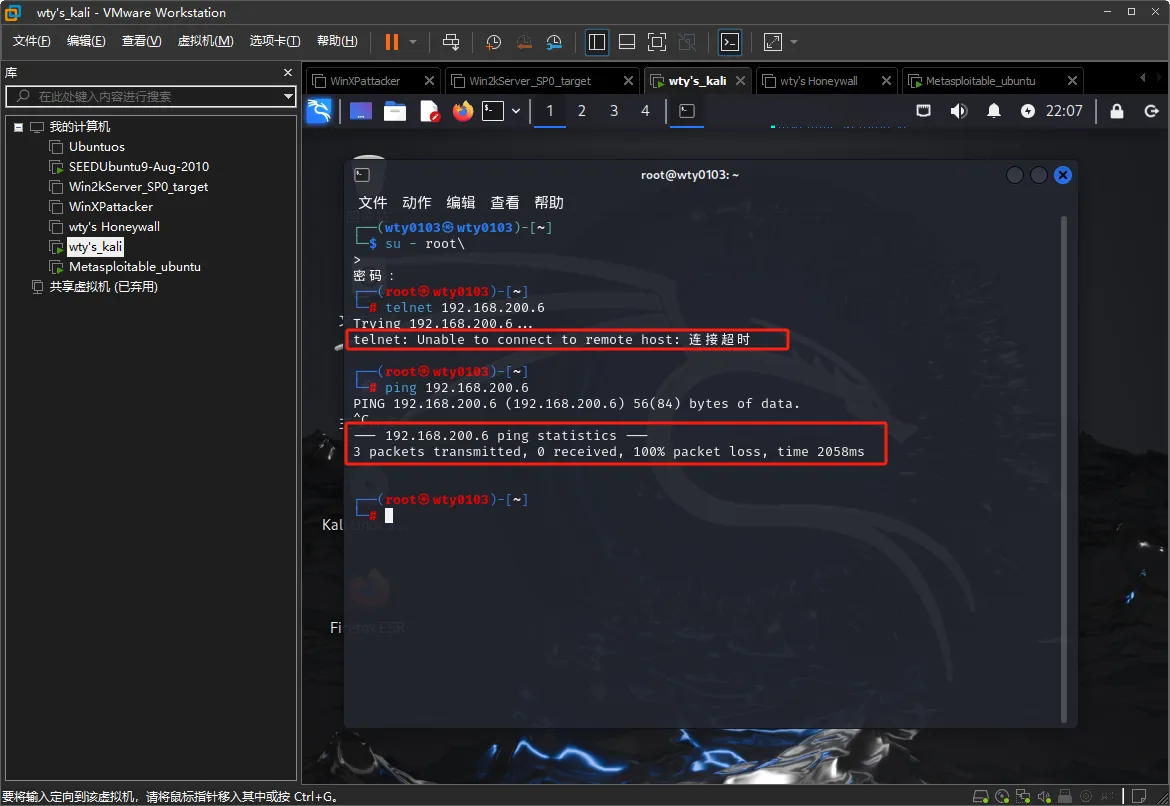

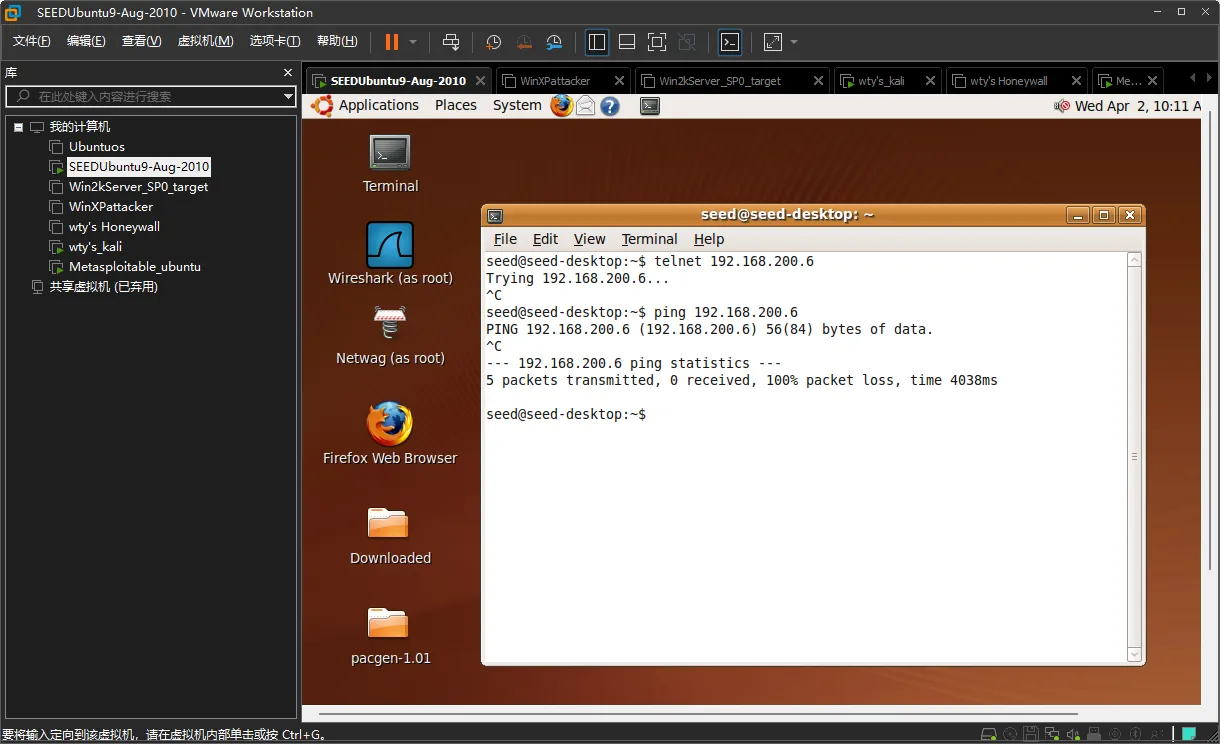

在metasploitable虚拟机上输入命令,iptables -P INPUT DROP来禁止所有输入数据包,此时两台虚拟机都无法访问metasploitable

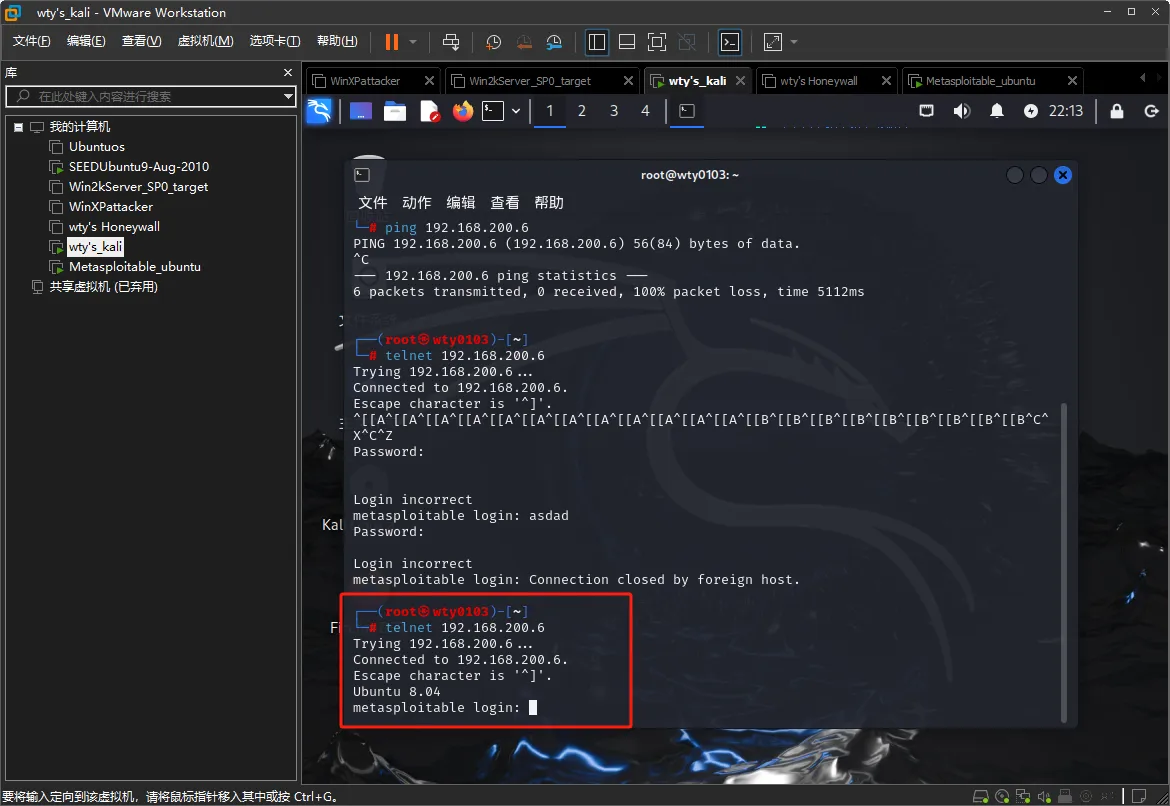

此时在metasploitable虚拟机中输入iptables -A INPUT -p tcp -s 192.168.200.7 -j ACCEPT来允许kali虚拟机的数据包输入,此时kali虚拟机能够通过telbet访问metasploitable

2.2动手实践snort

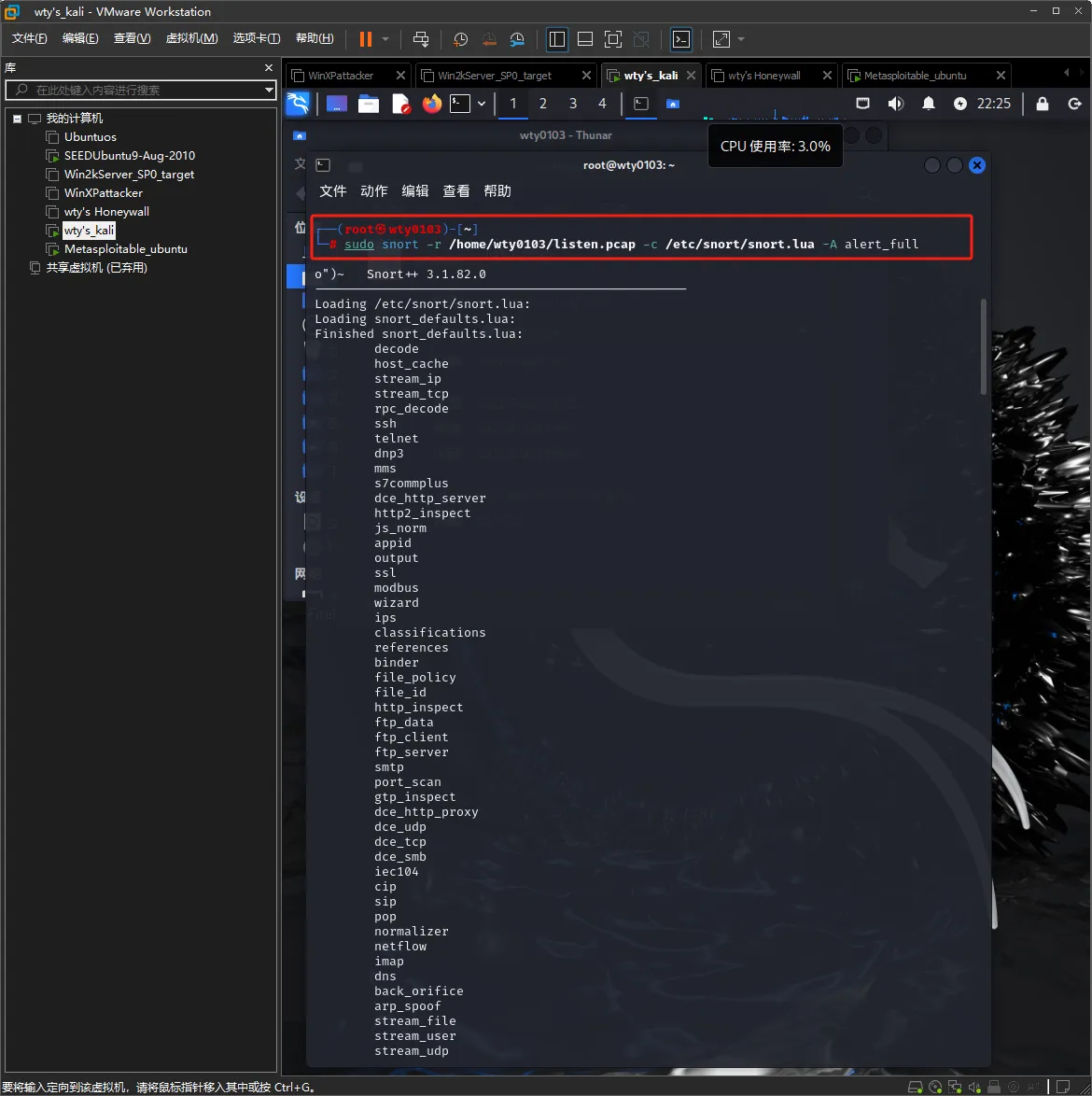

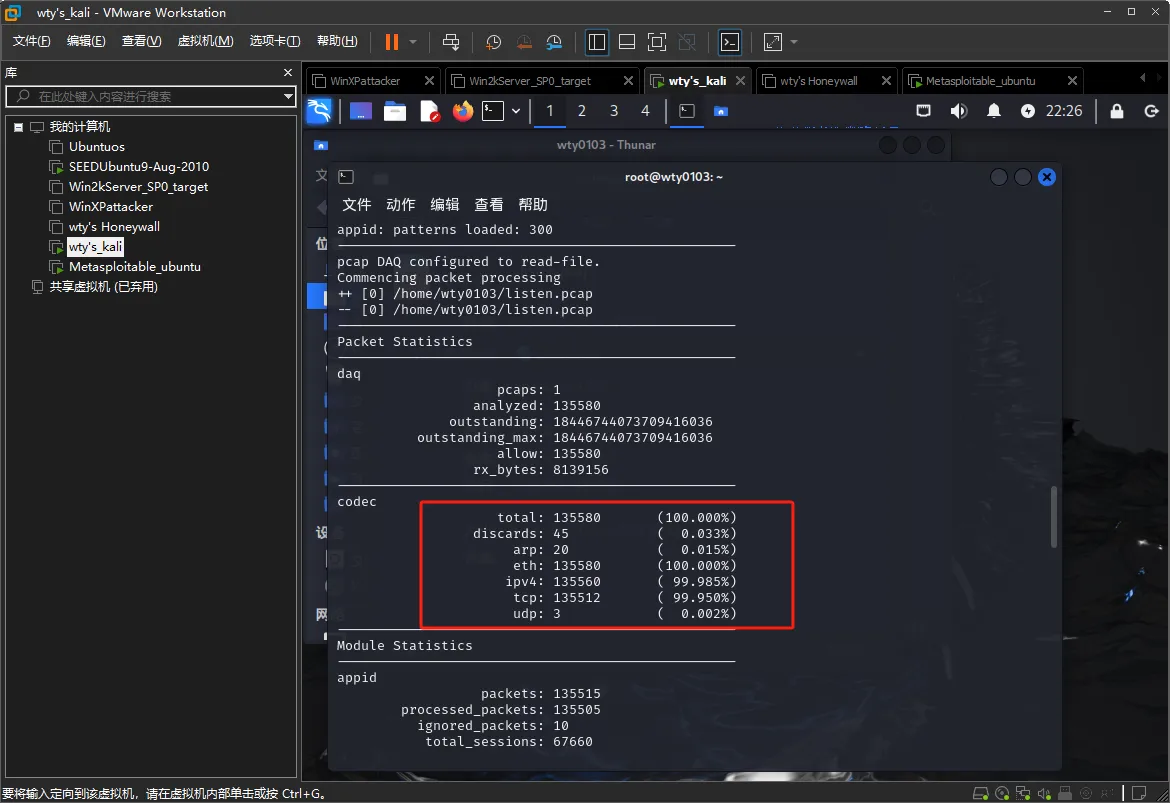

在kali虚拟机中的root权限下输入命令sudo snort -r /home/wty0103/listen.pcap -c /etc/snort/snort.lua -A alert_full,对listen.cap进行检测,根据结果显示绝大多数的数据包都是tcp包

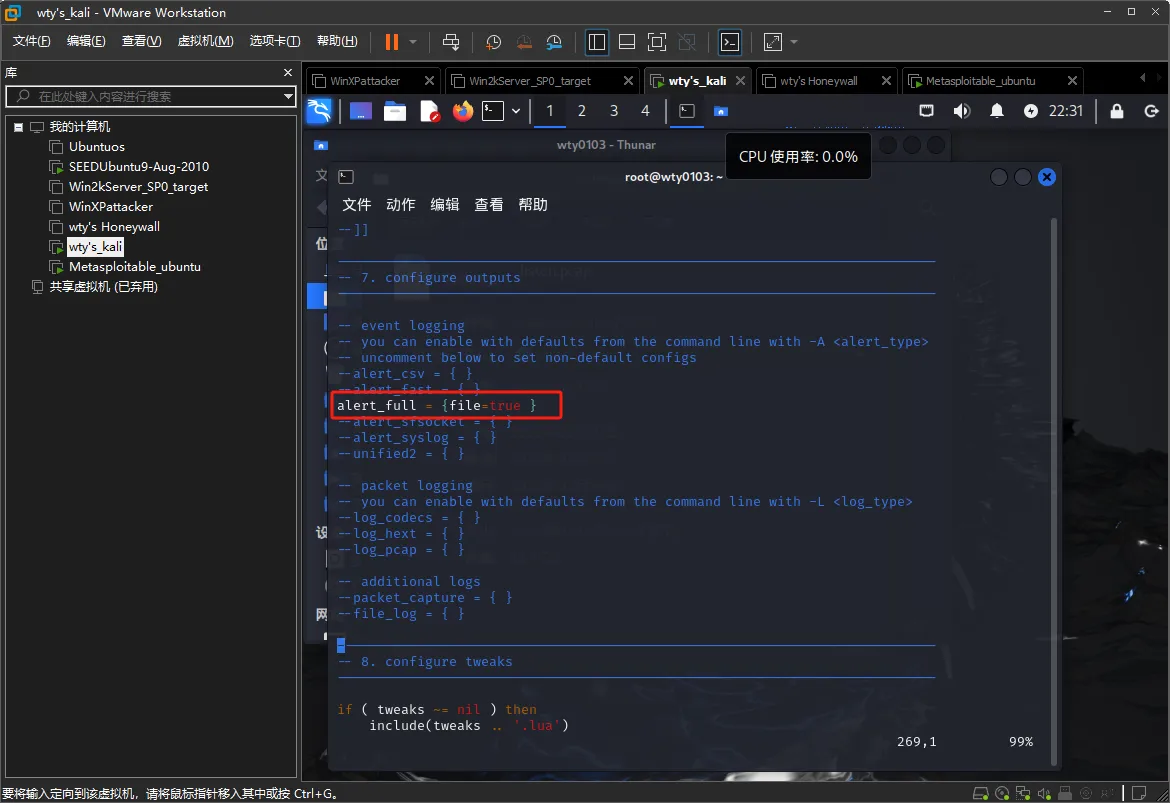

输入vim /etc/snort/snort.lua,修改配置文件,修改上图框中的内容,用于生成日志报告

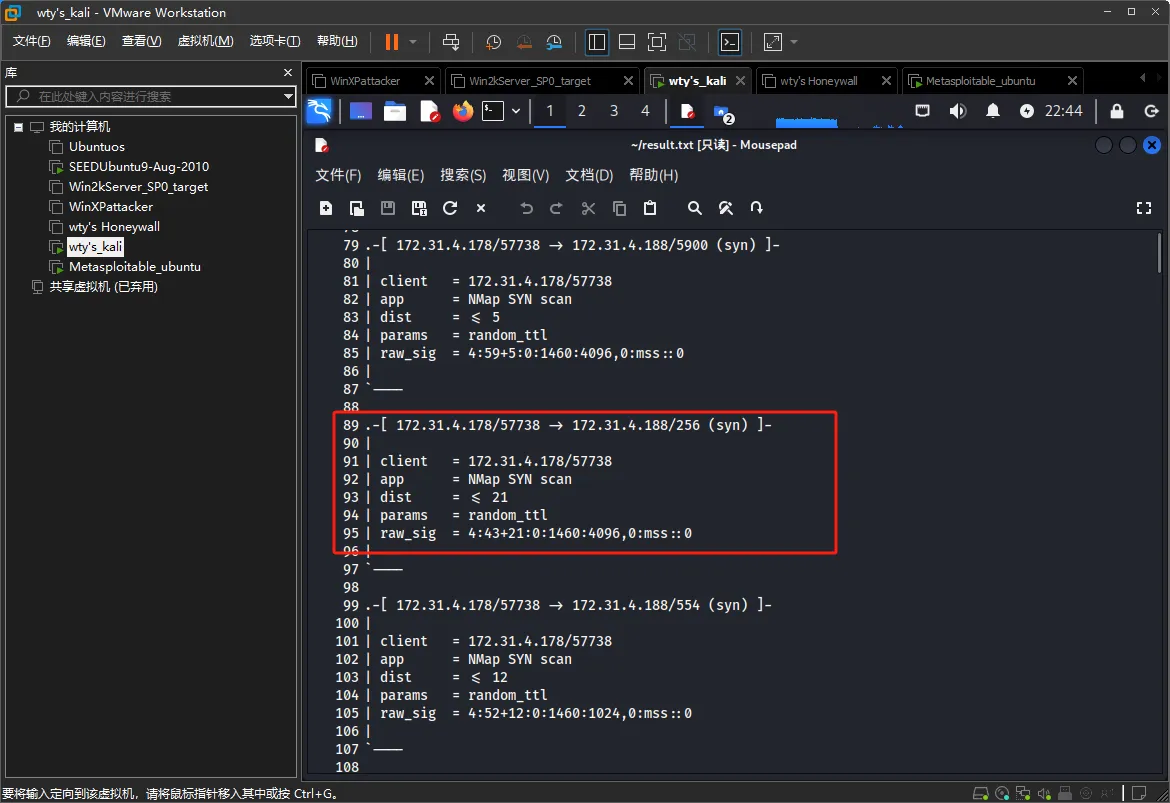

查看生成的报告文件,发现使用的是nmap扫描攻击,攻击机为172.31.4.178,靶机为172.31.4.188

2.3分析配置规则

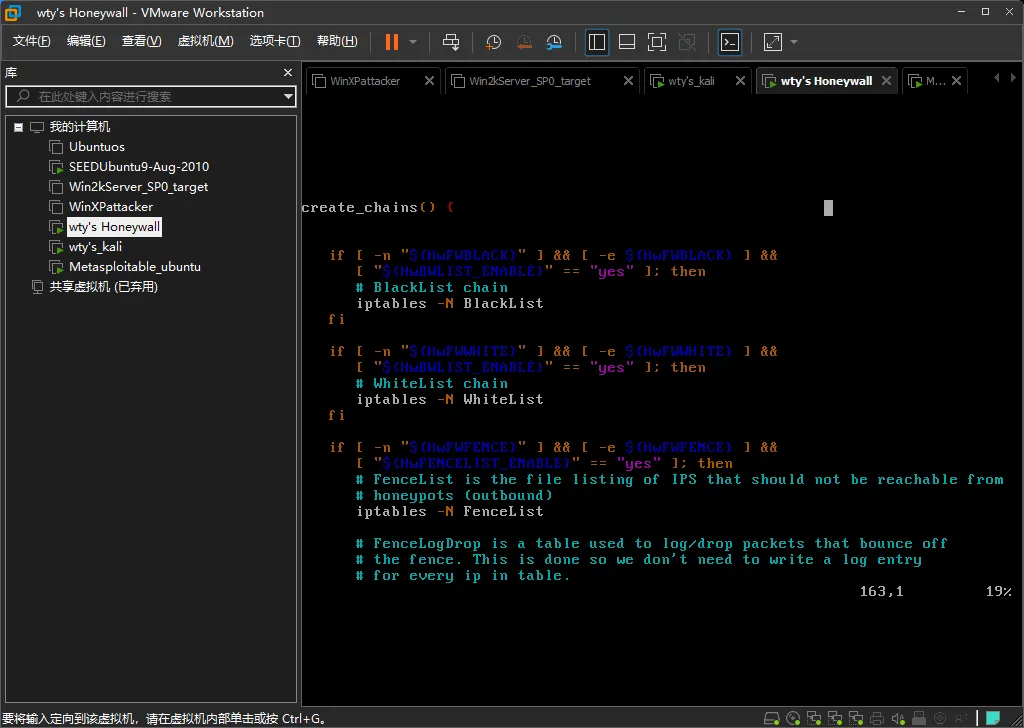

打开蜜网网关主机,输入命令vim /etc/init.d/rc.firewall,找到create_chain查看黑名单,白名单和防护名单。对于黑名单的主机:丢弃所有包,对于白名单的主机:接受并不记录,对于防护名单的主机:禁止其访问某些不希望被访问到的主机

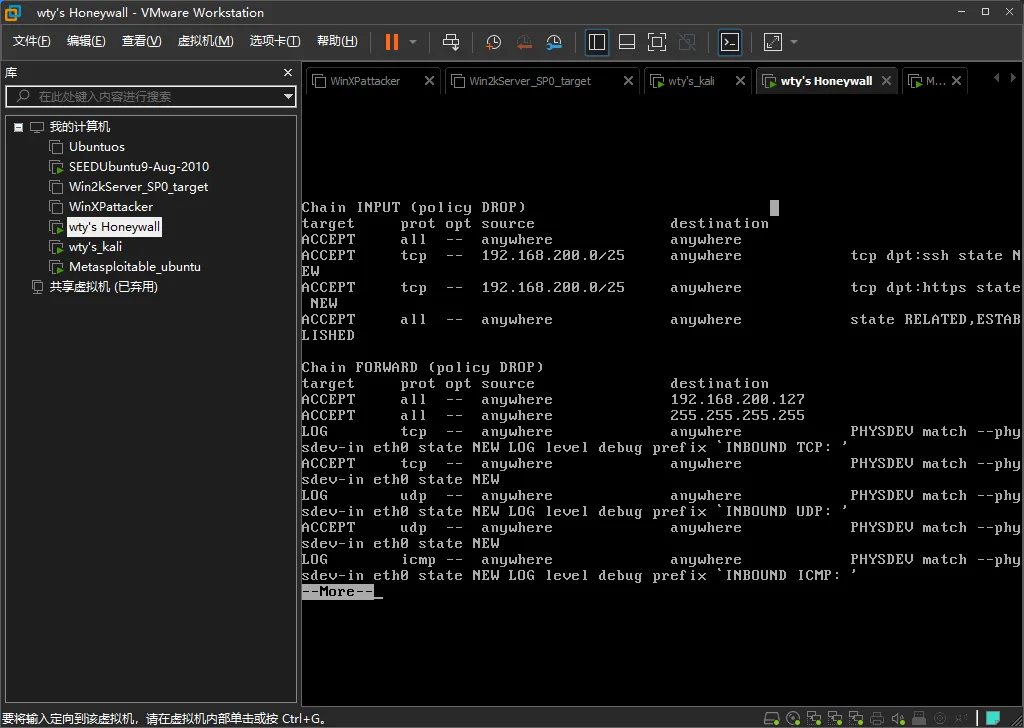

输入命令iptables -t filter -L | more来查看规则列表

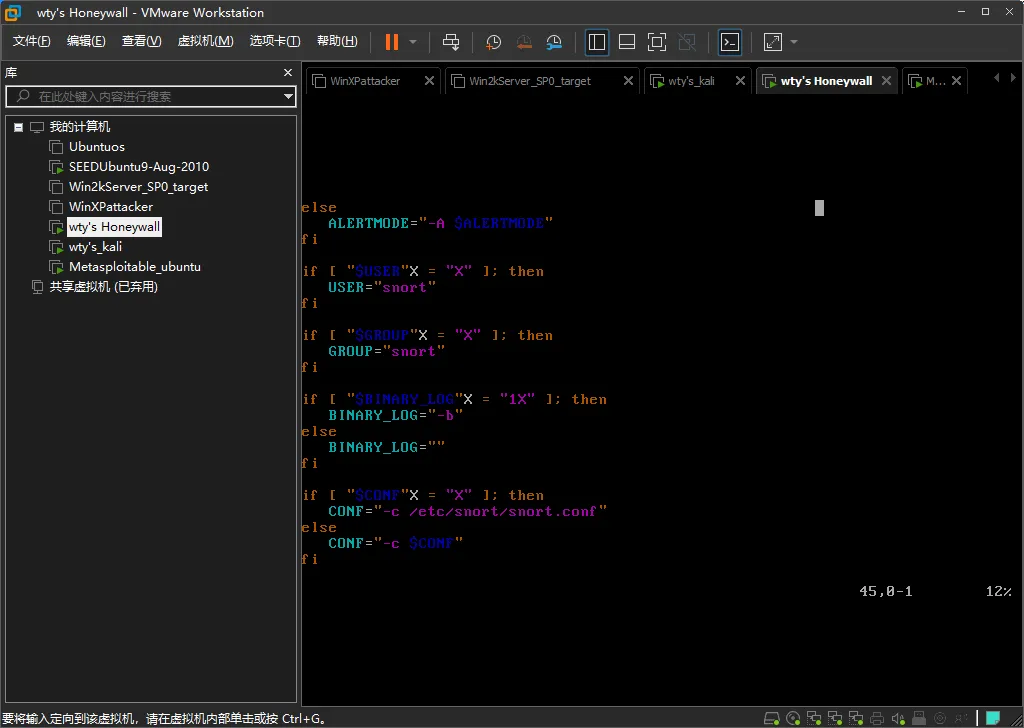

输入命令vim /etc/init.d/snortd查看Snort脚本文件

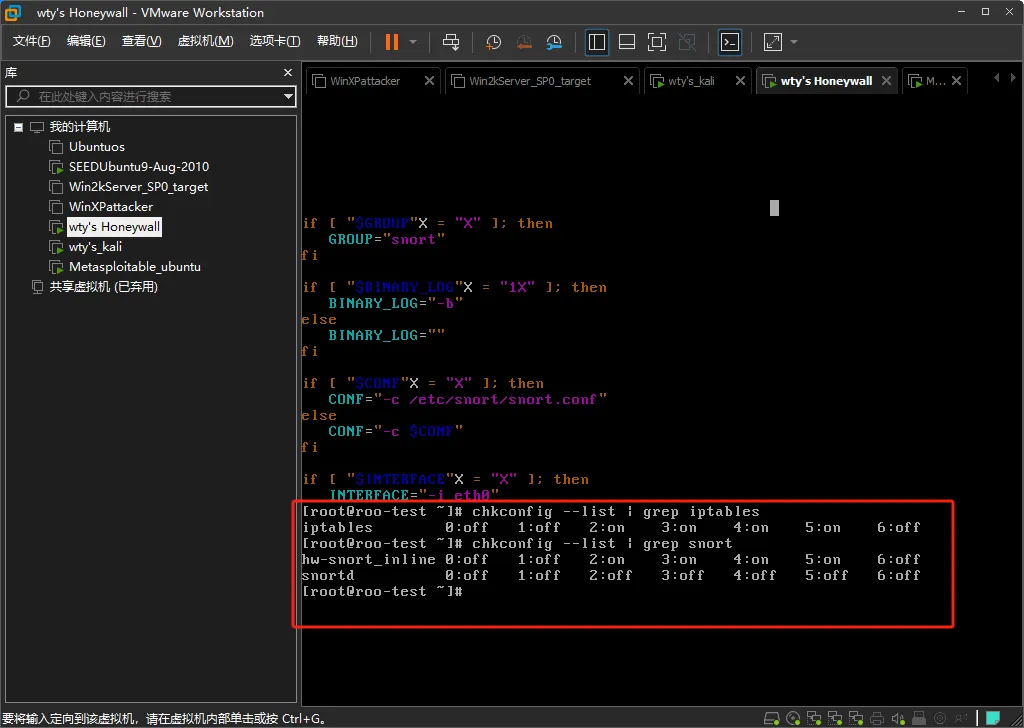

使用命令chkconfig --list | grep iptables和chkconfig --list | grep snort可以看到查询的服务是否开启,可以看到防火墙和NIPS是跟随系统启动的,NIDS不自动启动

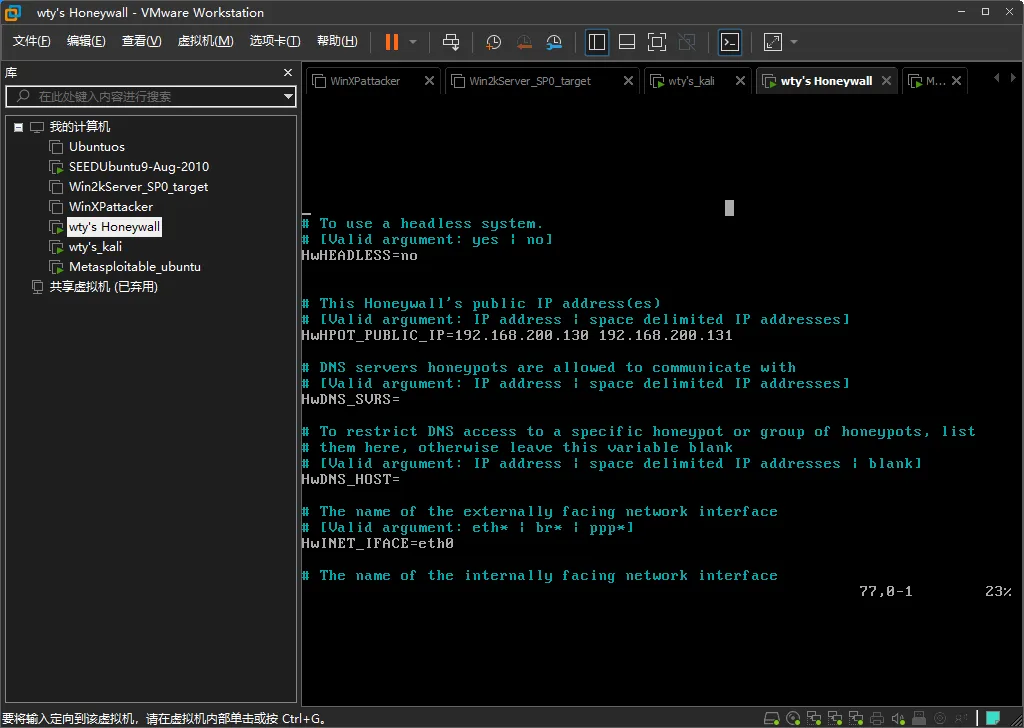

使用命令vim /etc/honeywall.conf查看honeywall配置文件

3.学习中遇到的问题及解决

- 问题1:kali虚拟机和seed虚拟机无法访问metasploitable虚拟机的telnet服务且无法ping通metasploitable虚拟机

- 问题1解决方案:meta虚拟机同样无法ping通baidu.com,判断为meta虚拟机网络无法正常使用,修改虚拟机网络设置后仍无法解决,且发现在开机时报错route:Host namelookup failure,遂不再瞎搞,删除虚拟机后重新安装虚拟机网络可以正常使用,问题解决

4.实践总结

本次实践主要围绕iptables防火墙配置、Snort入侵检测工具的使用以及蜜网网关的攻防机制分析展开。整体实践难度适中,但在操作过程中发现对各类命令参数的理解和运用仍存在混淆,需要通过更多实际操作来加深掌握程度。通过本次实验,我们初步掌握了防火墙规则配置、入侵检测分析以及蜜网安全架构等关键技术要点。

浙公网安备 33010602011771号

浙公网安备 33010602011771号