20175133 于沛辰 Exp5 信息搜集与漏洞扫描

一、实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

二、实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

三、实践过程

1、各种搜索技巧的应用

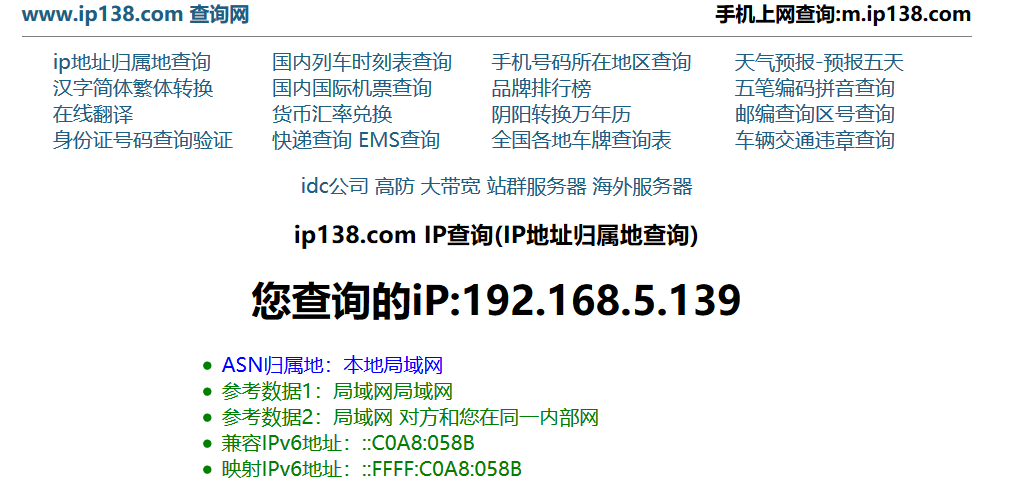

·ip138.com查ip地址(含有其他手机号、身份证号等强力查询)

·fofa.so的使用(FOFA是白帽汇推出的一款网络空间资产搜索引擎。它能够帮助用户迅速进行网络资产匹配、加快后续工作进程。

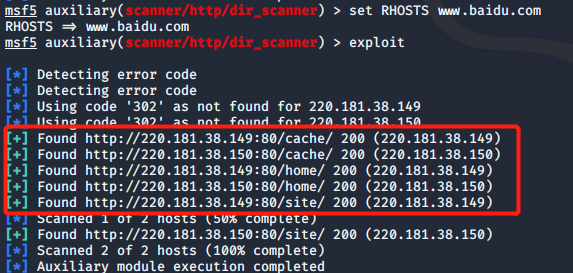

·搜索网址目录结构:在kali中使用metasploit中的辅助模块dir_scanner暴力破解来获取网站目录结构。输入指令 use auxiliary/scanner/http/dir_scanner 进入该模块,并输入指令 set RHOSTS 想要搜索的网站,这次就使用博客园的网址 www.cnblogs.com

效果非常不明显,换百度试试,en有内味了,其中返回代码302表示服务器找不到请求的网页,返回代码200表示成功处理了请求

·使用搜索引擎检测特定类型文件,在 site: 后加上所想要搜索的域名如 site:edu.cn; filetype:后加所想要搜索文件的后缀,也就是文件类型。

如 filetype:doc。就可以在域名edu中搜索doc文件了

·路由侦查,在windows命令指示符中利用指令 tracert 进行路由侦查,输入指令 tracert www.baidu.com

有关于 www.a.shifen.com 可以看这篇知乎的解释

·在kali中输入指令 traceroute www.baidu.com 进行路由探测

从1到30代表一跳,出现*的原因为对访问的数据包不可见

2、DNS IP注册信息的查询

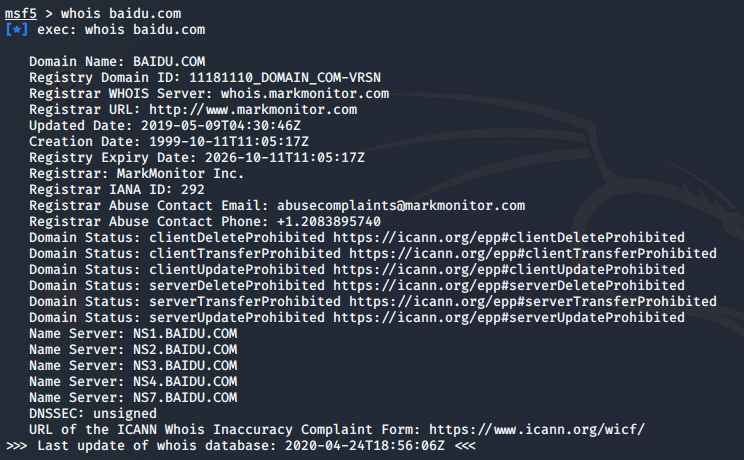

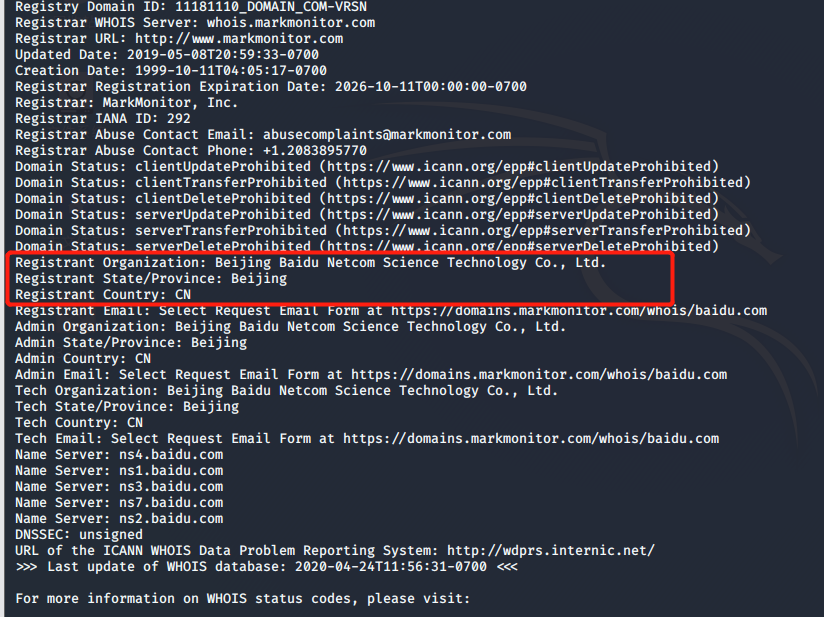

·使用whois进行查询,在msfconsle中使用指令 whois baidu.com 直接查询百度的ip地址,域名信息,子域信息,服务器位置等信息,如图可以看到红框中baidu.com的3R信息

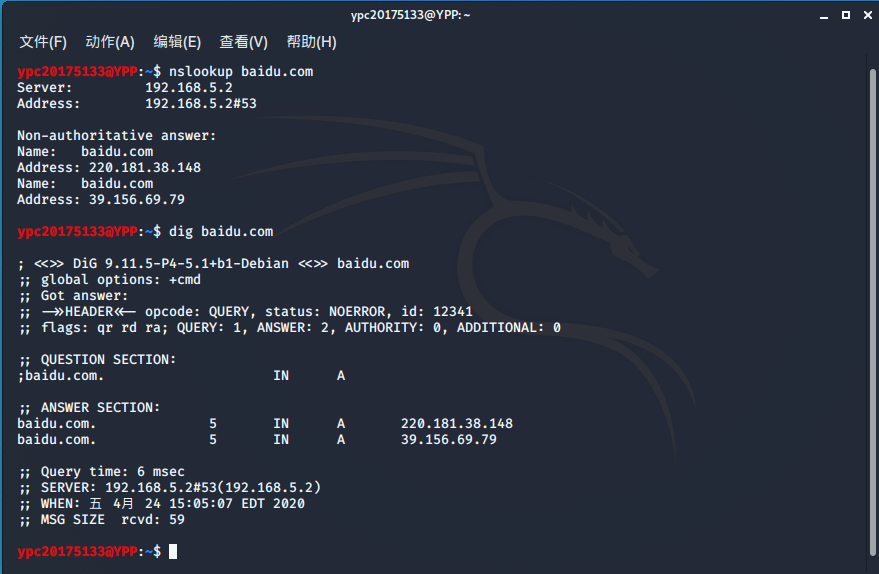

·使用nslookup,dig域名查询,对比发现,dig比nslookup的功能更强大一些

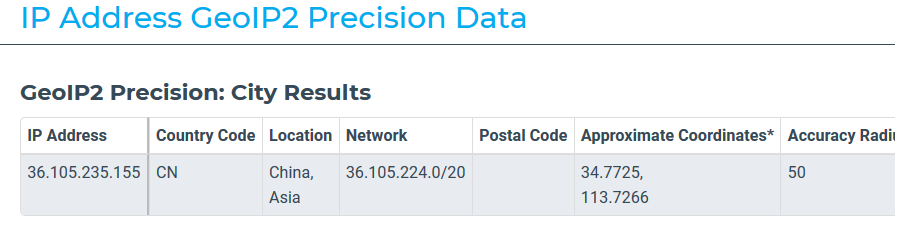

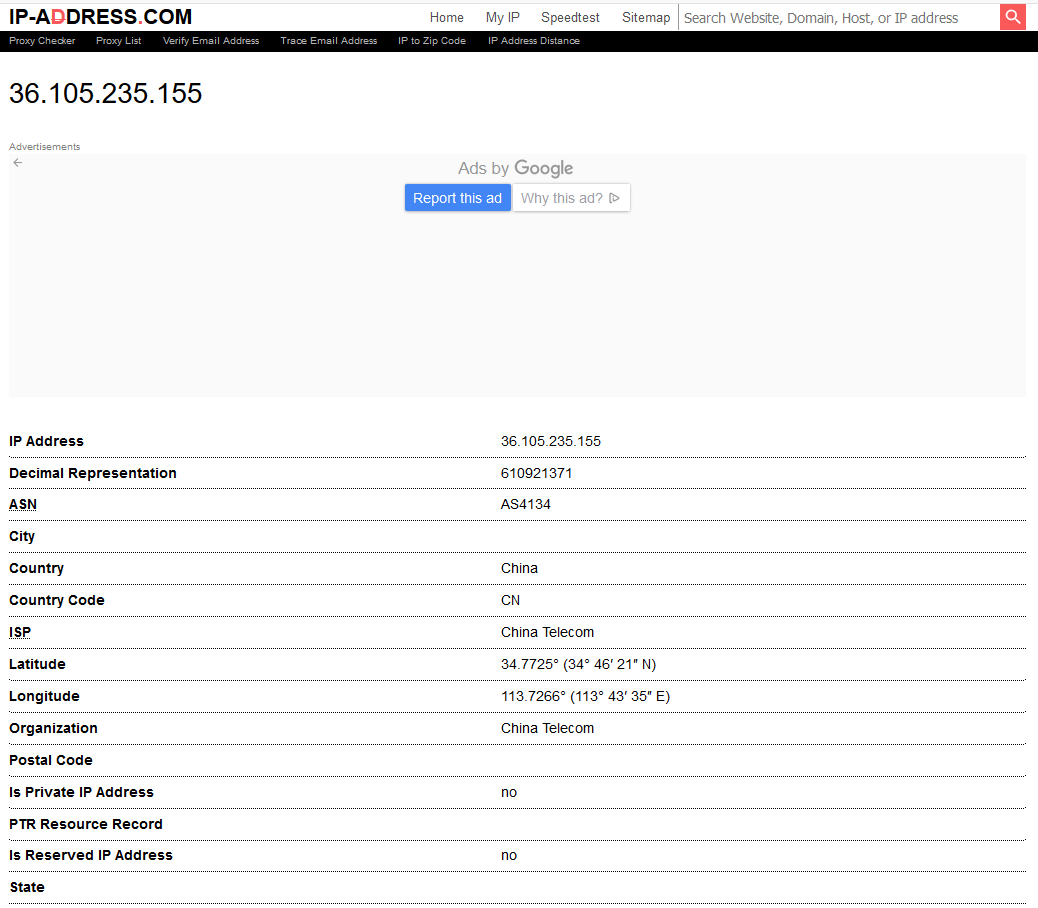

·MAXMIND网站查询:在MAXMIND网站上可以网址可根据IP查询地理位置

·在shodan进行反域名查询:先查询自己的IP地址,输入后可以查看IP的地理位置、服务占用端口号,以及提供的服务类型等信息

3、基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

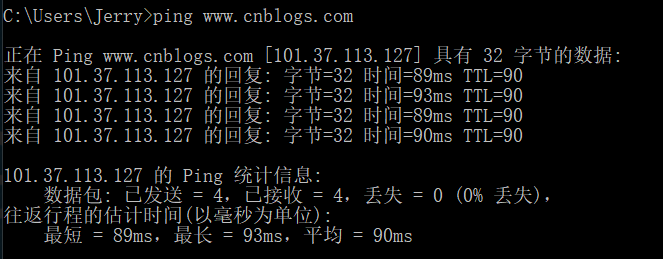

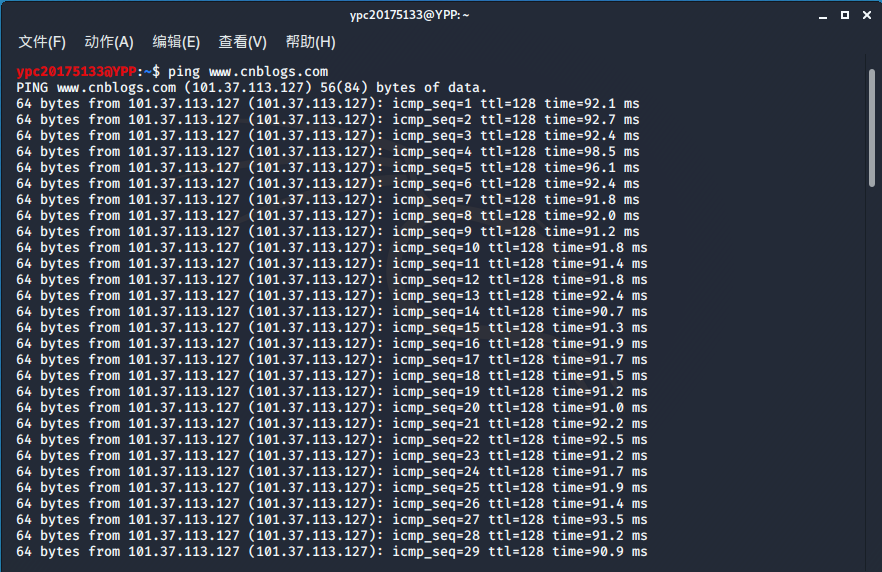

·PING:PING命令可以说是最常用的命令之一了,常用于检测主机之间网络是否畅通(这里ping的是博客园)。

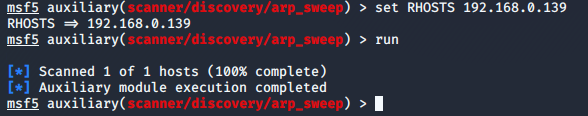

·主机发现:使用msfconsole辅助模块的该功能可以探测目标IP的主机数量,启动msfconsole后依次输入指令:

use auxiliary/scanner/discovery/arp_sweep set RHOSTS 192.168.0.139 run

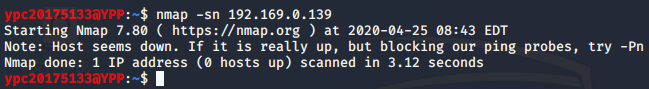

·输入指令 nmap -sn 192.169.0.139 可以探测到该活跃IP主机数(这个ip是我主机的ip)

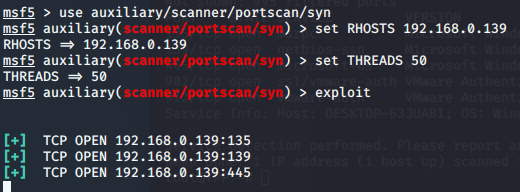

·端口扫描:使用msfconsole的中udp_sweep模块对UDP端口进行探测,启动msfconsole后依次输入指令

use auxiliary/scanner/portscan/syn set RHOSTS 192.168.0.139 set THREADS 50 exploit

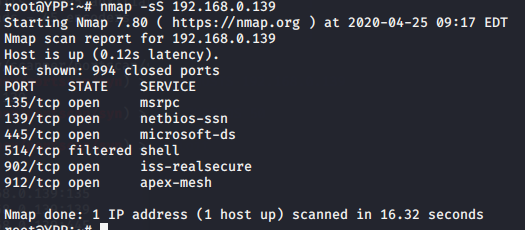

·使用指令 nmap -sS 192.168.0.139可以探测到该目标IP主机有哪些端口处于什么状态进行什么服务。

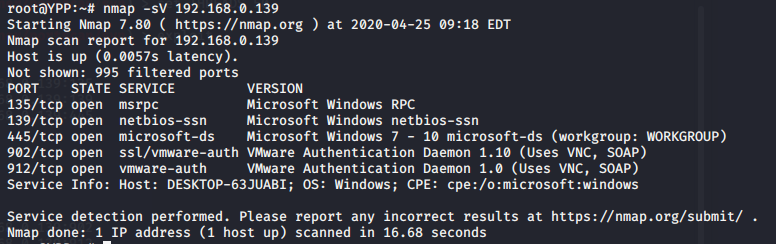

·使用 nmap -sV 192.168.0.139 可以探测到更加详细的信息。包括OS版本、服务信息等。

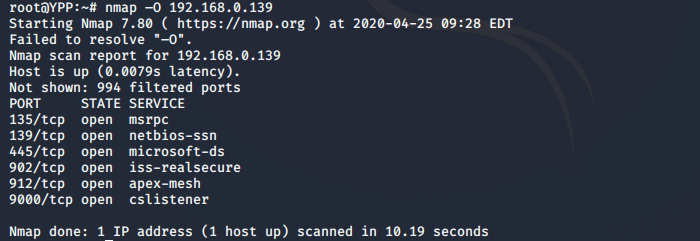

·输入指令 nmap -O 192.168.0.139 不知道这显示的是啥,正常应该能看到操作系统类型及设备类型等信息

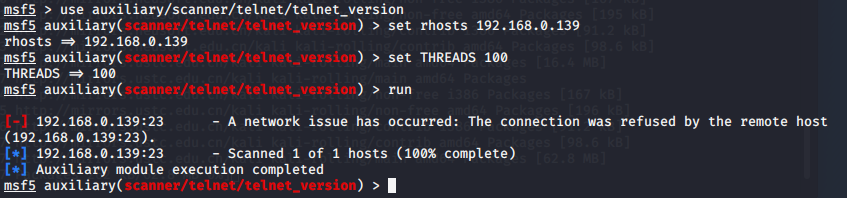

·具体服务的查点:telnet服务扫描,在msfconsle中使用进入Telnet,依次输入如下代码后,发现访问被拒绝,因为我打开防火墙了

use auxiliary/scanner/telnet/telnet_version set RHOSTS 192.168.0.139 set THREADS 100 run

·SMB网络服务扫描,同上,在msfconsle中依次输入:

use auxiliary/scanner/smb/smb_enumshares set RHOST 192.168.0.139 run

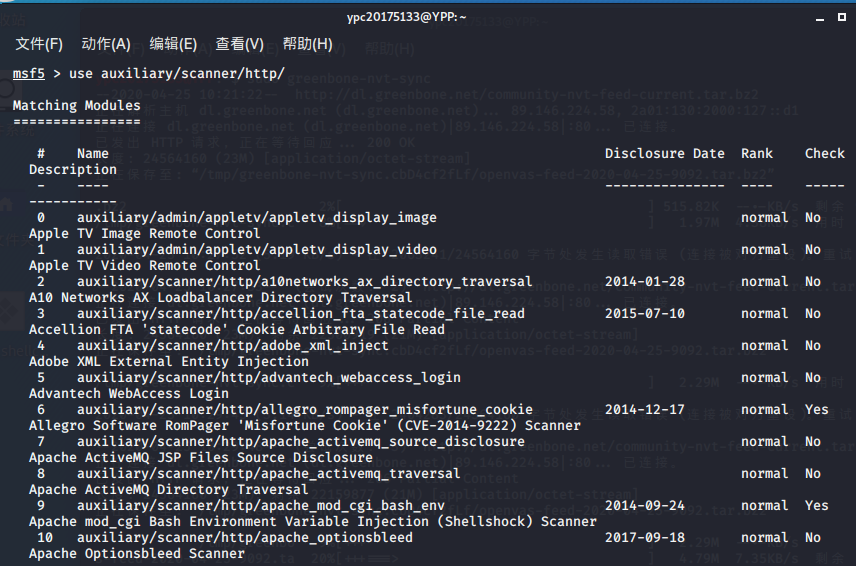

·HTTP扫描:打开msfconsle,输入指令 use auxiliary/scanner/http/ 查看结果

4、漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

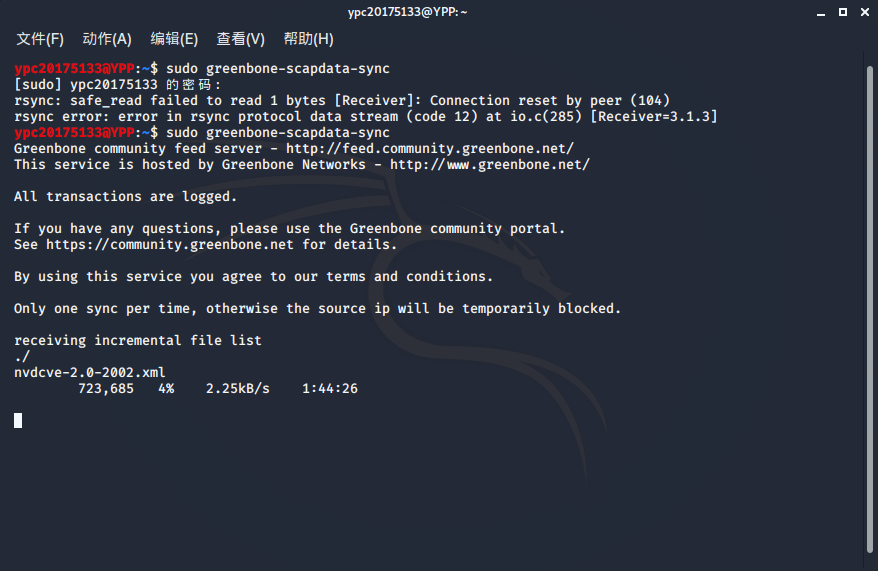

·安装openvas,太费劲了,安装过程略过,只截到了一张正在安装的图

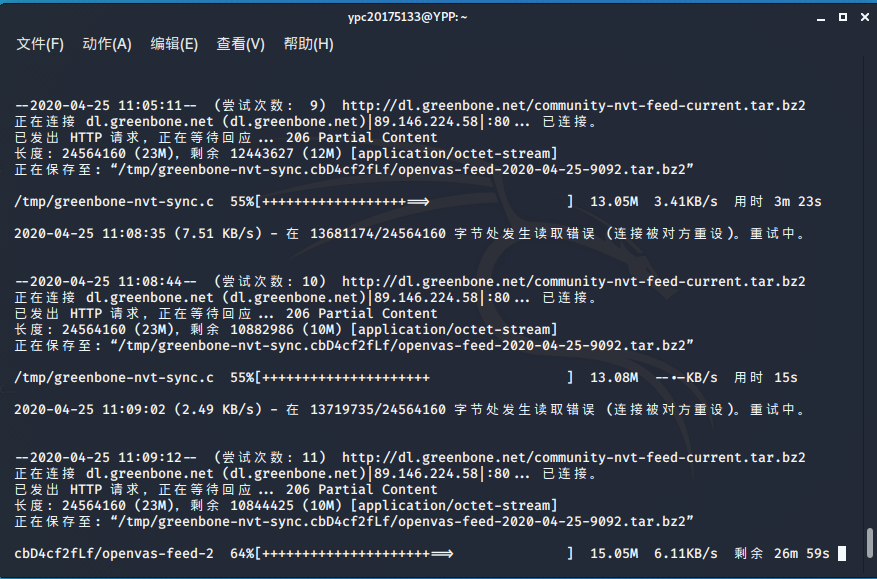

·下载速度感人

·打开它并登陆

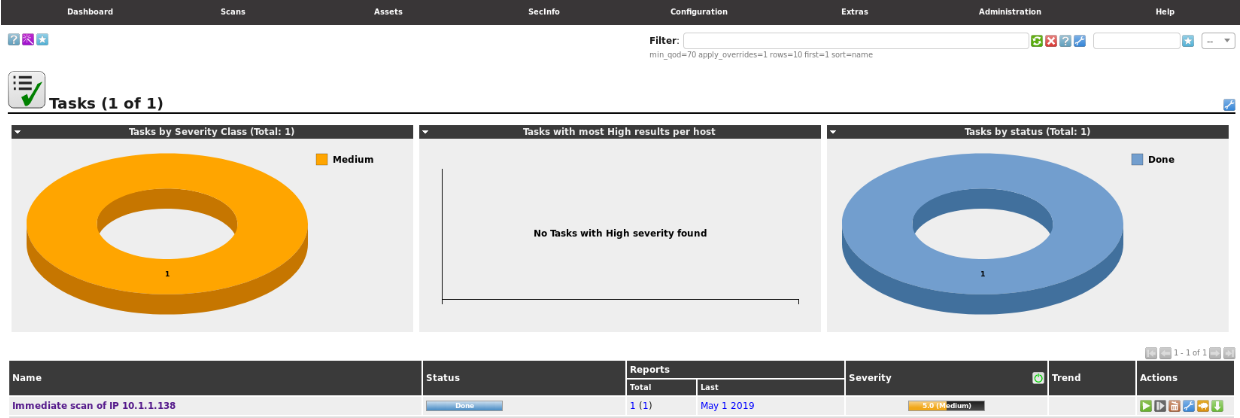

·新建扫描任务,扫描我一下Windows Sever2012 的IP地址192.168.130.134(不敢对主机动什么手脚),扫描结果如下

·扫描完成后查看详细结果

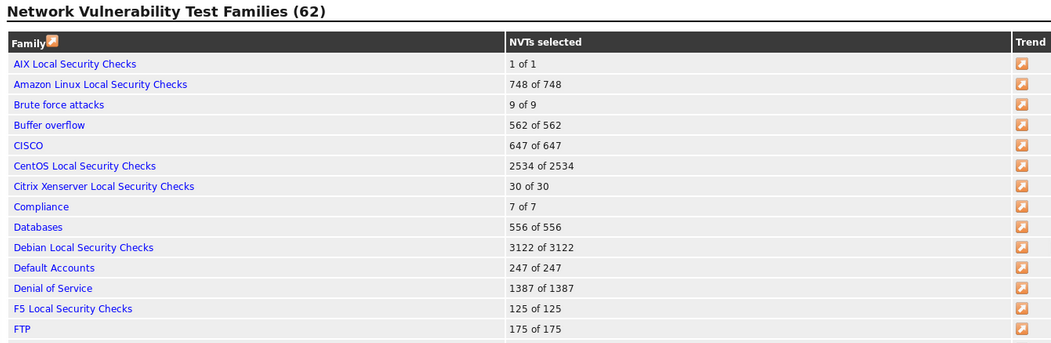

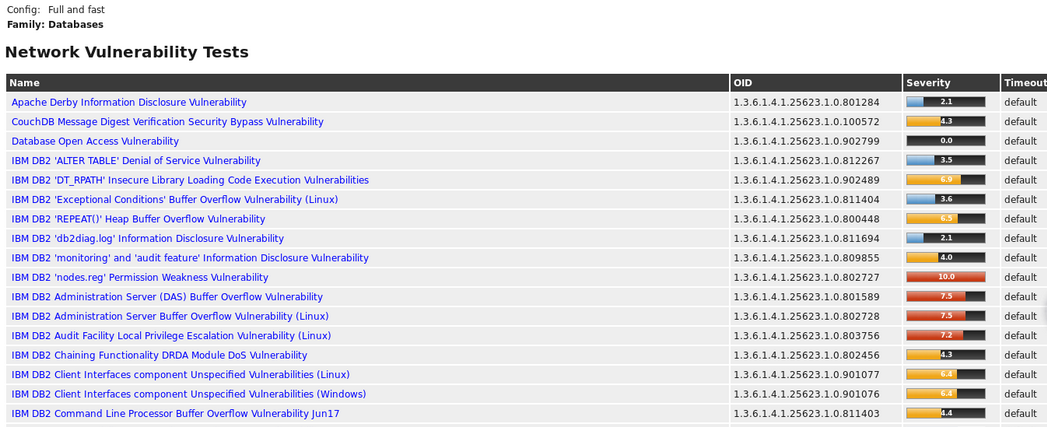

·获得一些漏洞的信息

·随机选择一个幸运漏洞,查看一下

四、问题回答

1.哪些组织负责DNS,IP的管理

答:“互联网名称与数字地址分配机构”(The Internet Corporation for Assigned Names and Numbers),简称ICANN,于1998年9月成立的ICANN是全球互联网的最高管理机构,它决定着互联网技术的取舍、网络通信协议的制定、域名和IP地址的分配、域名登记与出售以及相关政策的制定。

ICANN负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。其中DNS解析服务就是把英文或中文网址解析为计算机能够理解的数字信号的过程。

实际通信中使用的地址最终由处于网络顶端的13台域名根服务器来决定。根服务器如同互联网运行的“中枢神经”,谁控制了根服务器,谁就控制了整个互联网。

目前的13台根服务器均由ICANN统一管理。其中1个为主根服务器,放置在美国弗吉尼亚州的杜勒斯,由美国VeriSign公司负责运营维护。其余12个均为辅根服务器,其中9个放置在美国,分别由8个不同的军事与教育机构负责运营维护;欧洲2个(分别位于英国和瑞典)、亚洲1个(位于日本)。

2. 什么是3R信息

答:3R信息指的是:注册人(Registrant)、注册商(Registrar) 和官方注册局(Registry)

3.评价下扫描结果的准确性

答:除了nmap的-O指令,别的扫描基本上能够让机器的信息无所遁形。

五、实践体会

本次实验中,我对自己的主机进行的一次又一次几乎彻头彻尾的“搜身”,但是从我主机的界面却什么都感觉不到。就是一种别人来你家里转了好几圈了,但是你在家里看电视却什么都感觉不到的感觉。最后有点害怕,还是不查看主机的问题了,干脆看看其他虚拟机的问题,看来以后要加强防患意识。

浙公网安备 33010602011771号

浙公网安备 33010602011771号